안녕하세요, 여러분! 백엔드 개발자 김민수입니다. 최근 제가 담당하고 있는 프로젝트에서 API 인증 문제에 직면하여 다양한 도구와 방법을 시도해 왔습니다. 오늘은 일상 개발 현장에서 유용한 API 인증 테스트에 대해, 실제로 사용해 보고 좋았던 도구와 방법을 공유하고자 합니다!

왜 API 인증 테스트가 중요한가?

지난달, 우리 팀이 개발하고 있던 앱에서 사용자 권한 설정 오류로 인해 일반 사용자가 관리자 데이터를 볼 수 있는 상태가 되었던 적이 있었습니다. 다행히 프로덕션 환경에 배포되기 전에 발견할 수 있었지만, 만약 놓쳤다면 큰 문제가 되었을 것입니다.

API 인증 문제는 개발자로서 특히 주의해야 할 점입니다:

- 데이터 유출 위험: 개인 정보나 중요한 비즈니스 데이터가 외부로 유출될 가능성이 있습니다

- 사용자 경험 저하: 잘못된 권한 설정으로 인해 사용자가 필요한 기능에 접근할 수 없게 될 수도 있습니다

- 수정 비용 증가: 프로덕션 환경에서 발견되면 수정에 많은 시간과 리소스가 필요합니다

저 자신이 인증 테스트의 중요성을 절실히 느낀 경험에서, 일상 개발 작업에 이를 도입하게 되었습니다. 그럼, 실제로 사용할 수 있는 도구와 방법을 살펴보겠습니다!

개발자가 실제로 사용할 수 있는 테스트 도구

기본적인 API 테스트 도구

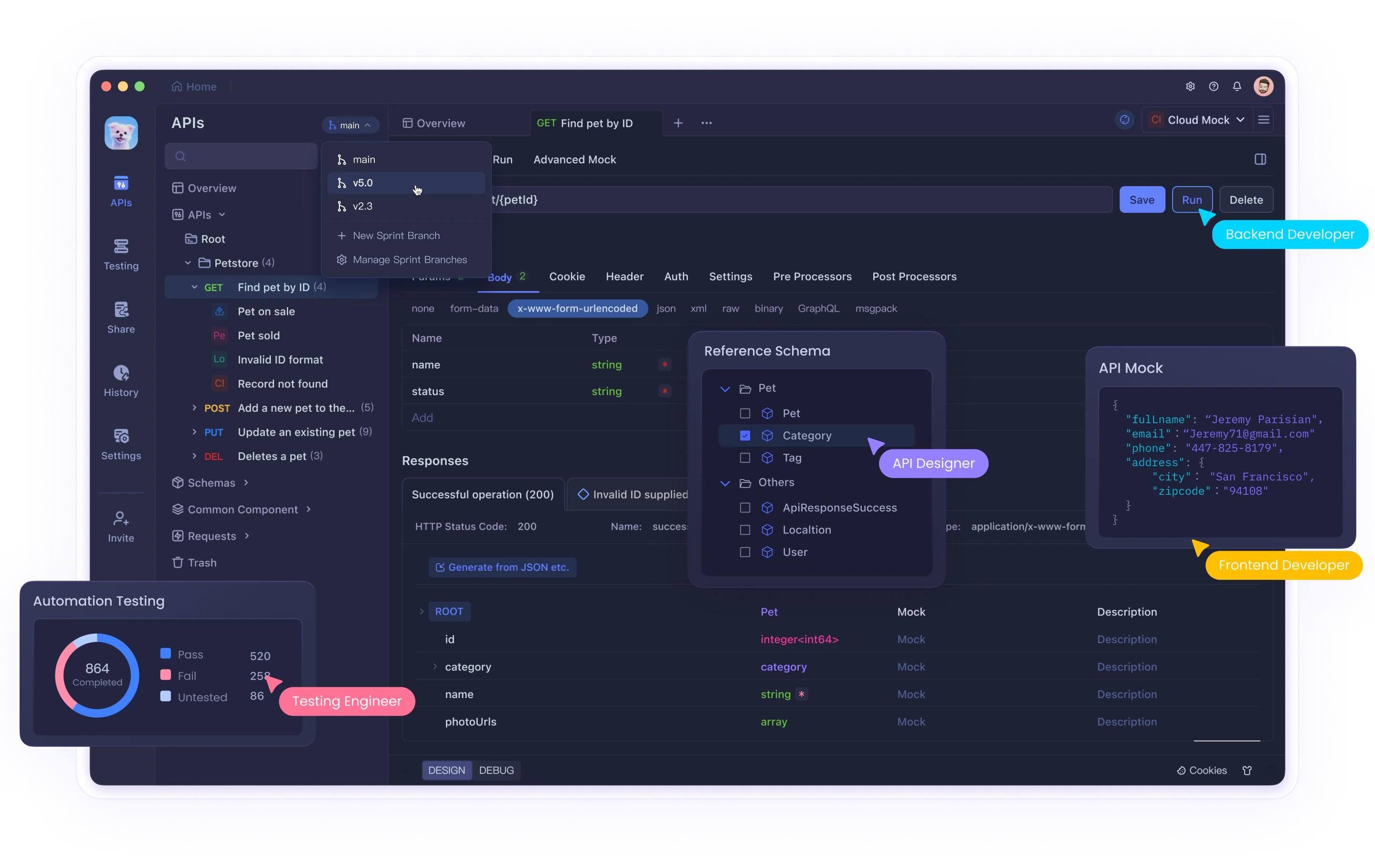

- Apidog: 제가 최근 Postman에서 전환한 도구입니다. 특히 편리한 것은 환경 변수 기능으로, 다양한 사용자 역할에서의 테스트가 쉽게 가능합니다. 예를 들어, 관리자, 일반 사용자, 게스트 등 여러 권한 수준을 설정하고 전환할 수 있어 권한 테스트가 매우 효율적이 되었습니다.

-

Burp Suite Community Edition: 무료 버전에서도 충분히 사용할 수 있는 기능이 있습니다. 특히 요청의 가로채기와 변경이 쉽게 가능해서 "이 파라미터를 바꾸면 어떻게 될까?"라는 실험이 용이합니다. 저는 주로 JWT 토큰 검증에 사용하고 있습니다.

-

Insomnia: 심플하고 사용하기 쉬운 API 클라이언트입니다. 특히 GraphQL 테스트에 강점이 있어, 쿼리 구축과 실행을 시각적으로 할 수 있는 것이 매력적입니다.

유용한 브라우저 확장 프로그램

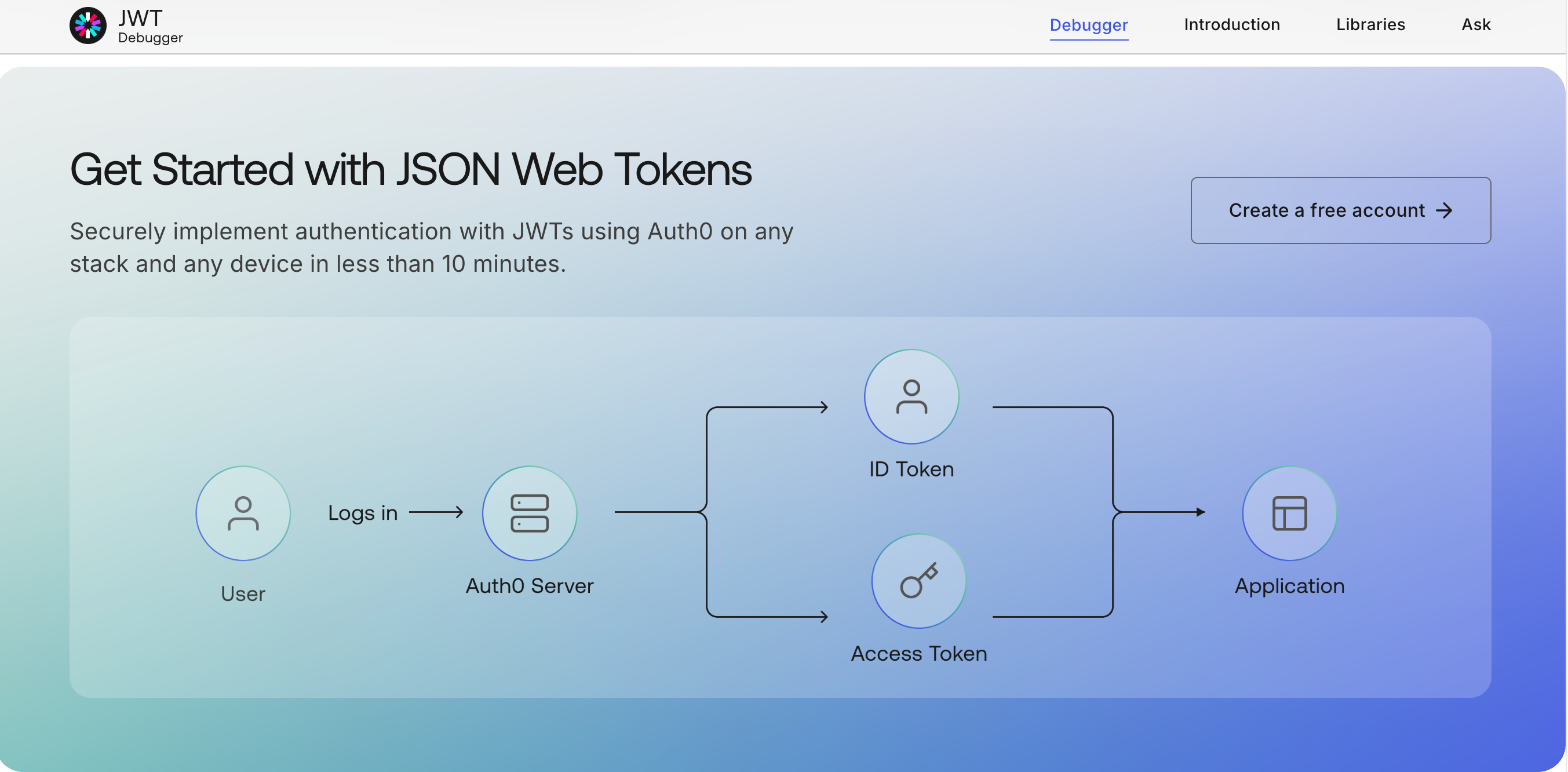

- JWT Debugger: 브라우저에서 JWT 토큰의 내용을 확인할 수 있는 확장 프로그램입니다. 개발 중에 "이 토큰에 무엇이 들어있을까?"라고 생각할 때 바로 확인할 수 있어 편리합니다. 저는 거의 매일 이것을 사용하고 있습니다.

- ModHeader: HTTP 요청의 헤더를 쉽게 변경할 수 있는 확장 프로그램입니다. 다양한 인증 토큰으로 테스트가 간편하게 가능합니다. 프론트엔드 개발 중에 특히 유용합니다.

커맨드 라인 도구

- curl: 단순하지만 강력한 HTTP 요청 도구입니다. CI/CD 파이프라인에서의 자동 테스트에 쉽게 통합할 수 있습니다. 저는 종종 다음과 같은 스크립트를 작성하여 인증 테스트를 자동화하고 있습니다:

# 관리자 토큰으로 요청

ADMIN_TOKEN=$(curl -s -X POST http://api.example.com/login -d '{"username":"admin","password":"password"}' | jq -r '.token')

# 일반 사용자 토큰으로 요청

USER_TOKEN=$(curl -s -X POST http://api.example.com/login -d '{"username":"user","password":"password"}' | jq -r '.token')

# 두 토큰으로 같은 엔드포인트에 접근하여 결과 비교

curl -s -H "Authorization: Bearer $ADMIN_TOKEN" http://api.example.com/users > admin_response.json

curl -s -H "Authorization: Bearer $USER_TOKEN" http://api.example.com/users > user_response.json

diff admin_response.json user_response.json- jq: JSON 데이터를 처리하는 커맨드 라인 도구입니다. API 응답의 특정 값을 추출하거나 비교하는 데 유용합니다.

실제 개발에 유용한 테스트 방법

개발 초기부터 테스트 통합

우리 팀에서는 API 엔드포인트를 구현할 때마다 다음 체크리스트를 사용하고 있습니다:

-

기본적인 접근 제어 테스트:

- 인증 없이 접근할 수 없는지?

- 다양한 권한 수준에서 적절한 응답이 반환되는지?

-

엣지 케이스 테스트:

- 만료된 토큰으로 접근

- 잘못된 형식의 토큰

- 다른 사용자의 리소스에 접근 시도

이를 습관화함으로써 인증 관련 버그를 조기에 발견할 수 있게 되었습니다.

테스트용 사용자 준비

효율적인 테스트를 위해, 저는 개발 환경에 다음과 같은 테스트용 계정을 준비하고 있습니다:

- 관리자(모든 권한)

- 모더레이터(일부 관리 권한)

- 일반 사용자(기본 권한)

- 신규 사용자(최소 권한)

- 차단된 사용자(접근 제한)

이러한 계정 정보를 Apidog의 환경 변수로 저장해 두면, 원클릭으로 전환할 수 있어 편리합니다.

자동 테스트 도입

단위 테스트나 E2E 테스트에 인증 테스트를 통합하는 것도 중요합니다. 저는 다음과 같은 테스트 케이스를 자동화하고 있습니다:

// Jest를 사용한 인증 테스트 예시

describe('API Authentication Tests', () => {

test('Unauthenticated user cannot access protected endpoint', async () => {

const response = await request(app).get('/api/protected');

expect(response.status).toBe(401);

});

test('User cannot access another user\'s data', async () => {

const token = await loginAsUser('user1');

const response = await request(app)

.get('/api/users/user2/profile')

.set('Authorization', `Bearer ${token}`);

expect(response.status).toBe(403);

});

});실제 직면한 문제와 해결책

케이스 1: JWT 검증 결함

최근 프로젝트에서 JWT 토큰의 서명 검증이 올바르게 이루어지지 않고 있다는 것을 발견했습니다. 구체적으로는, 알고리즘이 지정되지 않아 'none' 알고리즘으로도 수락되는 상태였습니다.

해결책: JWT_Tool을 사용하여 취약점을 확인하고, 라이브러리 설정을 수정하여 명시적으로 알고리즘을 지정하도록 했습니다.

// 수정 전

jwt.verify(token, secretKey);

// 수정 후

jwt.verify(token, secretKey, { algorithms: ['HS256'] });케이스 2: CORS 설정 문제

다른 프로젝트에서는 CORS 설정이 너무 느슨해서 모든 도메인에서 API에 접근할 수 있는 상태였습니다.

해결책: 허용할 오리진을 명시적으로 지정하고, 인증된 요청만 자격 증명을 허용하도록 수정했습니다.

// 수정 전

app.use(cors());

// 수정 후

app.use(cors({

origin: ['https://example.com', 'https://dev.example.com'],

credentials: true

}));추천 도구 조합

일상 개발 작업에서는 다음 조합이 특히 효율적이라고 느끼고 있습니다:

프론트엔드 개발자용: Apidog + JWT Debugger + ModHeader

프론트엔드 개발 중에는 API 요청 검증과 토큰 확인이 자주 필요합니다. 이 조합이라면 API 요청 전송, 토큰 내용 확인, 헤더 변경이 쉽게 가능합니다.

백엔드 개발자용: Apidog + Burp Suite + curl/jq

백엔드 개발에서는 더 상세한 인증 흐름 검증이 필요합니다. 이 조합으로 API 엔드포인트 테스트, 요청 가로채기와 분석, 자동 테스트 스크립트 작성이 가능합니다.

개발 팀에서의 인증 테스트 도입 팁

우리 팀에서는 다음 접근 방식으로 인증 테스트를 개발 프로세스에 통합하고 있습니다:

-

공유 테스트 컬렉션 생성: Apidog에서 팀 전체가 사용할 수 있는 테스트 컬렉션을 생성하고, 기본적인 인증 테스트 시나리오를 포함시키고 있습니다.

-

풀 리퀘스트 체크리스트: 새로운 API 엔드포인트를 추가할 때 체크리스트에 인증 테스트를 포함시키고 있습니다.

-

정기적인 보안 리뷰: 2주에 한 번, 팀 전체가 인증 관련 코드 리뷰를 진행하고 있습니다.

-

자동 테스트의 지속적 실행: CI/CD 파이프라인에 인증 테스트를 통합하여, 코드 변경이 보안에 영향을 미치지 않는지 확인하고 있습니다.

요약: 개발자로서 명심해야 할 점

API 인증 테스트는 특별한 보안 전문가만의 것이 아니라, 우리 개발자들이 일상적으로 다뤄야 할 중요한 작업입니다. 저 자신이 인증 테스트를 습관화함으로써, 더 안전하고 신뢰성 높은 애플리케이션을 개발할 수 있게 되었습니다.

특히 추천하는 조합은:

1. 일상적인 개발 작업 → Apidog + JWT Debugger

2. 상세한 보안 테스트 → Apidog + ModHeader

3. 자동 테스트 → Jest/Mocha + curl

마지막으로, 보안은 한 사람의 노력만으로는 충분하지 않습니다. 팀 전체가 인식을 공유하고, 서로 코드 리뷰를 진행함으로써, 더 견고한 애플리케이션을 만들 수 있다고 믿습니다.

이 글이 여러분의 개발 작업에 도움이 되길 바랍니다. 다른 테스트 도구나 기술에 대해 알고 싶으시면, 댓글로 알려주세요! 함께 배워나가요!