01. AWS에서는, 같은 VPC 내에 모든 서브넷에 연결 할 수 있다.

이로 인해, 3티어로 구성할때, 같은 VPC 에 속한 서브넷을 구성하는 경우, 별도의 연결을 수행하지 않더라도, WEB 서버에서 DB 로 연결이 가능해 짐으로,

WEB 서버의 취약점으로 뚫리는 경우 바로 DB의 공격이 가능함으로, 연결 선을 끊어줄 대상이 필요하다.

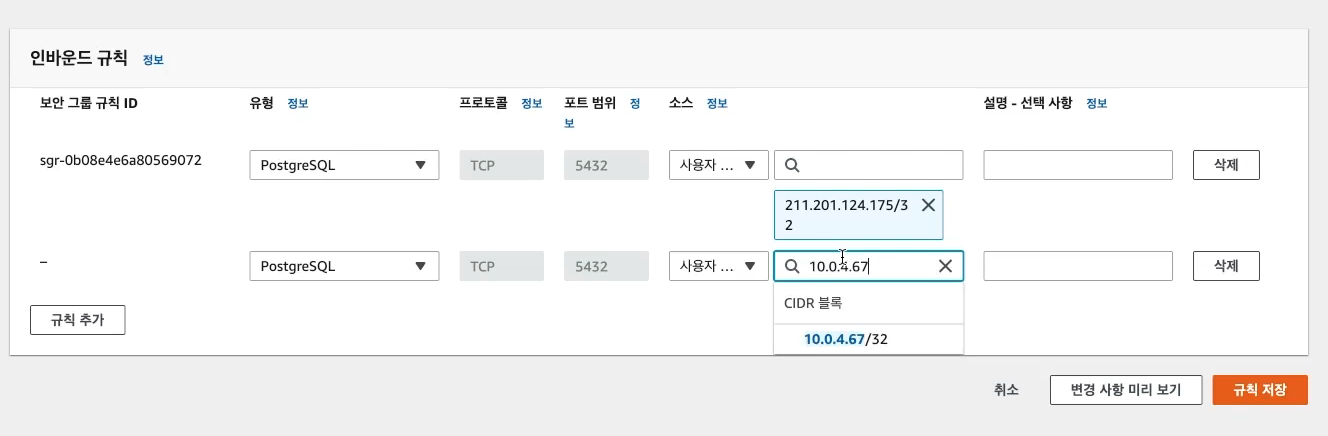

이를 AWS 에서는, 보안 정책을 통해 특정한 대상에게만 연결이 가능하도록 설정할 수있다.

[]

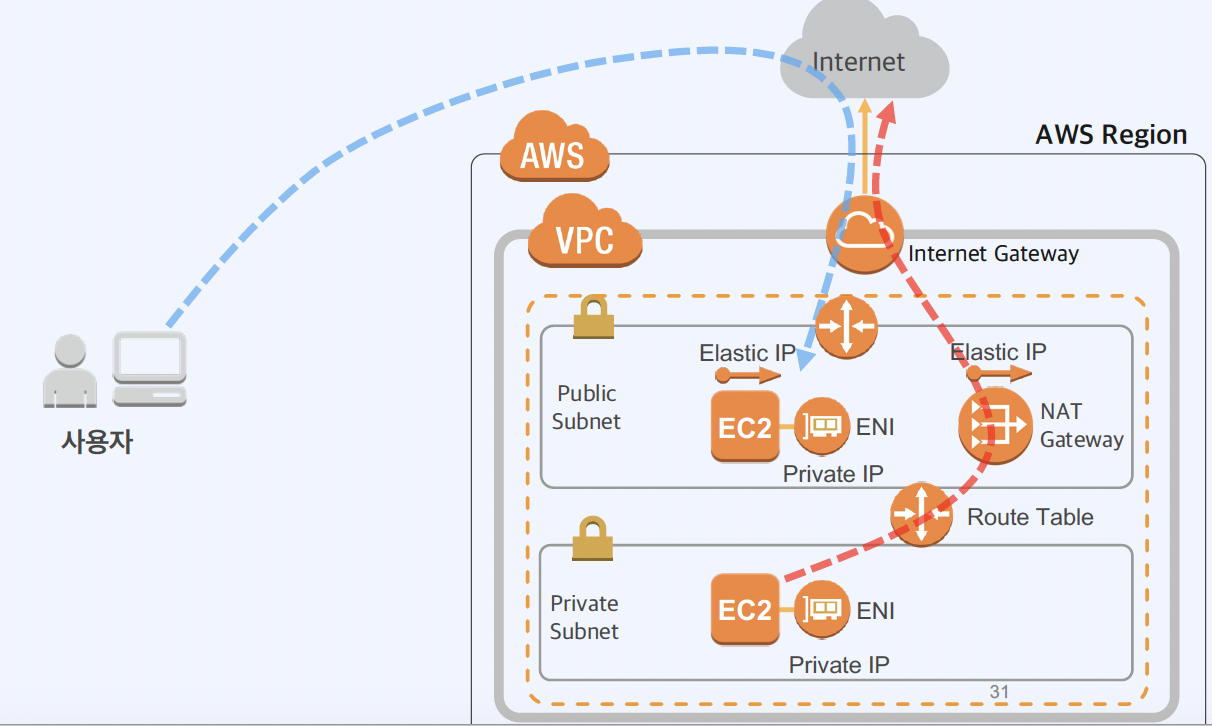

01) 아래는 프라이빗 네트워크에 대상이 외부에 노출되어 구성되지 않도록 하는 예시이다.

-> 기본적으로, 같은 VPC 에 속하면 통신이 가능함으로, Pub <-> Private 와의 통신은 자유로우며, 프라이빗 서브넷이 외부로 직접 노출되지 않고 퍼블릭 상의 Nat 게이트웨이를 이용하여, 노출하도록 구성하여, 외부에 직접적인 통신 없이 통신을 할수 있다.

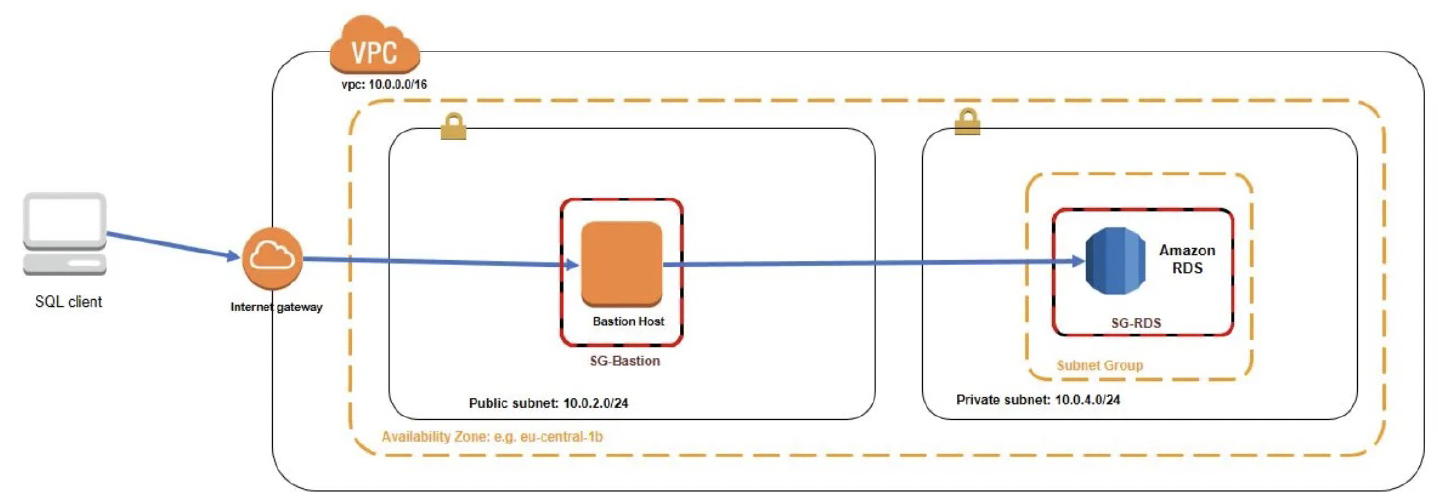

02) DB와 Bastion Host 연결 예시

DB는 외부와 통신이 불가능하나, 베스천 호스트의 SSH Terneling 을 통해, 연결이 가능하도록 할수 있다.

이를 위해, 베스천 호스트는 외부에 노출되고, DB의 보안 정책은 베스천 호스트의 3306 요청을 허용하는 경우, 외부에서 베스천 호스트를 통해 접근이 가능하다.

이를 응용하면 Web <-> Was <-> DB 의 전형적인 3티어 구조에서는

외부에 Web 서버를 노출하고, WAS의 경우, 보안 그룹에서, WEB 과 DB 의 아이피와의 통신만 허용하고, DB 는 WAS 의 연결만 허용하도록 하여, 3티어 분리를 구현해 낼수 있다.