학습주제

ec2 실습

학습내용

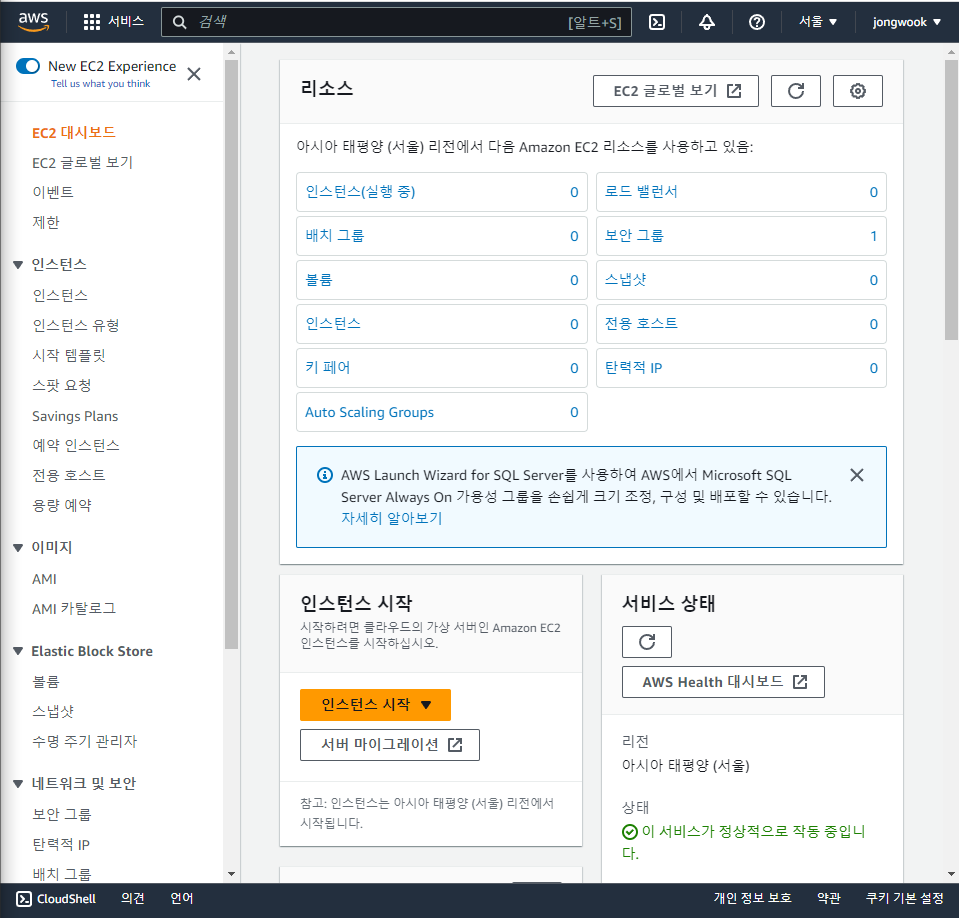

ec2를 들어가면 나오는 기본 화면

리전은 우측 상단에 서울로 설정

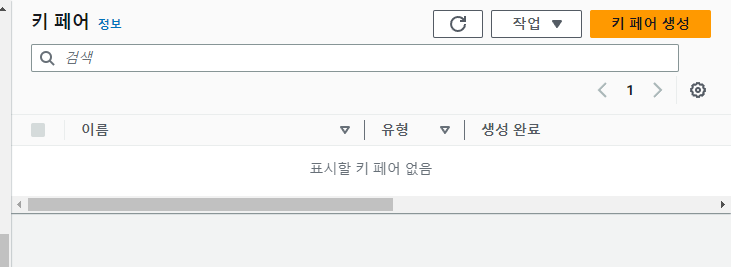

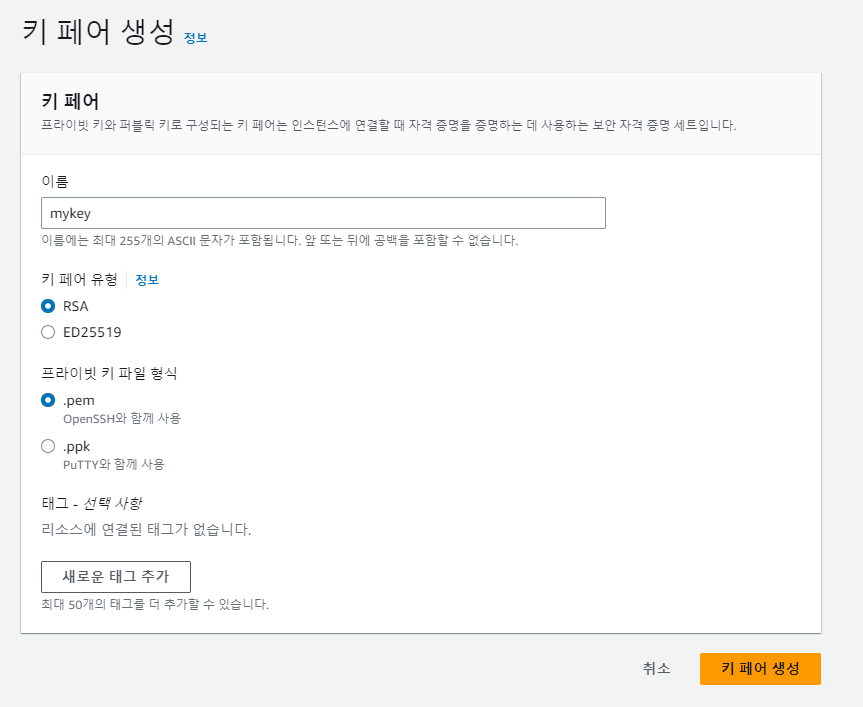

키 페어를 우선 만들어본다.

키페어 생성 버튼을 누른다

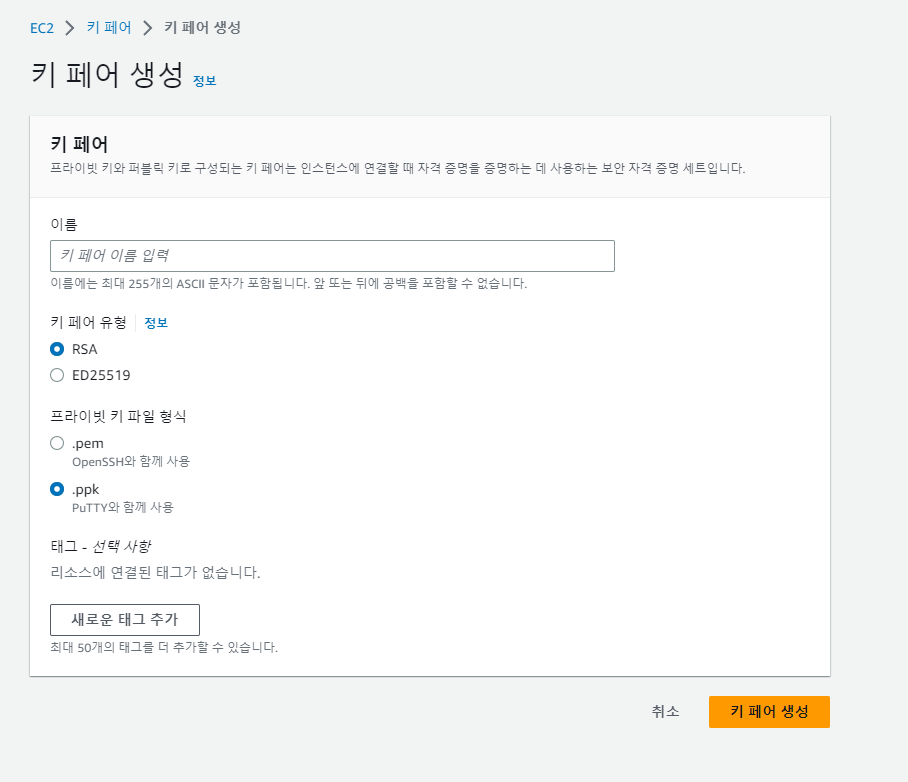

이름은

mykey로 해봤다.

키 파일 형식

윈도우 사용자 - ppk

맥, 리눅스 사용자 - pem

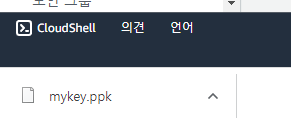

키가 자동으로 받아짐

별도로 보관해야 한다.

다시 대시보드로 넘어가

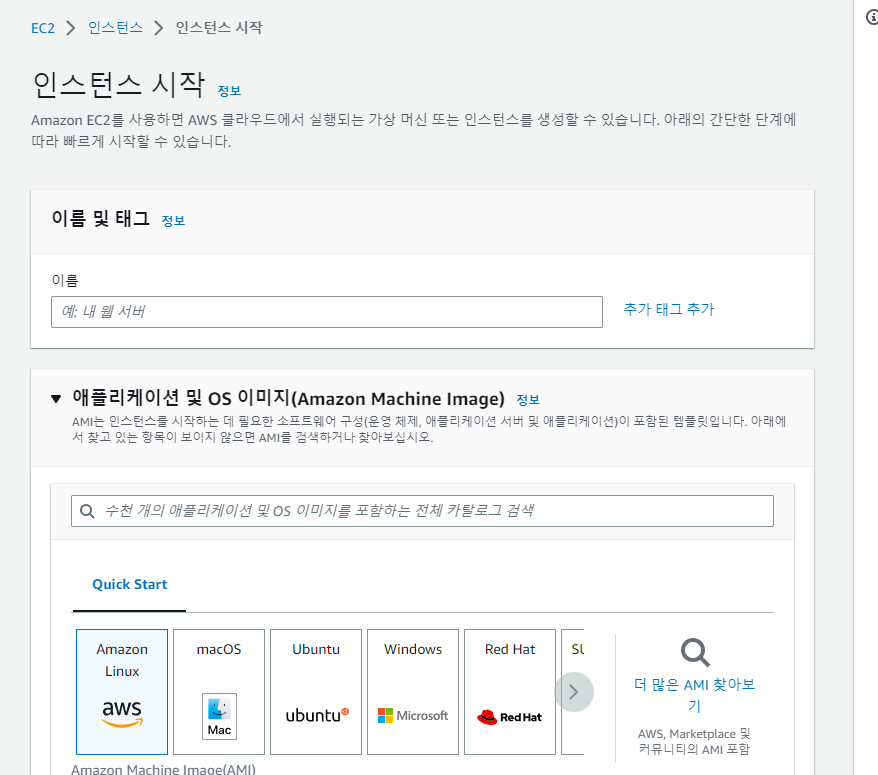

하단에 인스턴스 시작 버튼을 누른다

my-server로 이름 만듦.

다양한 AMI 가상환경을 둘러볼 수 있다.

운영체제를 선택할 수 있는데,

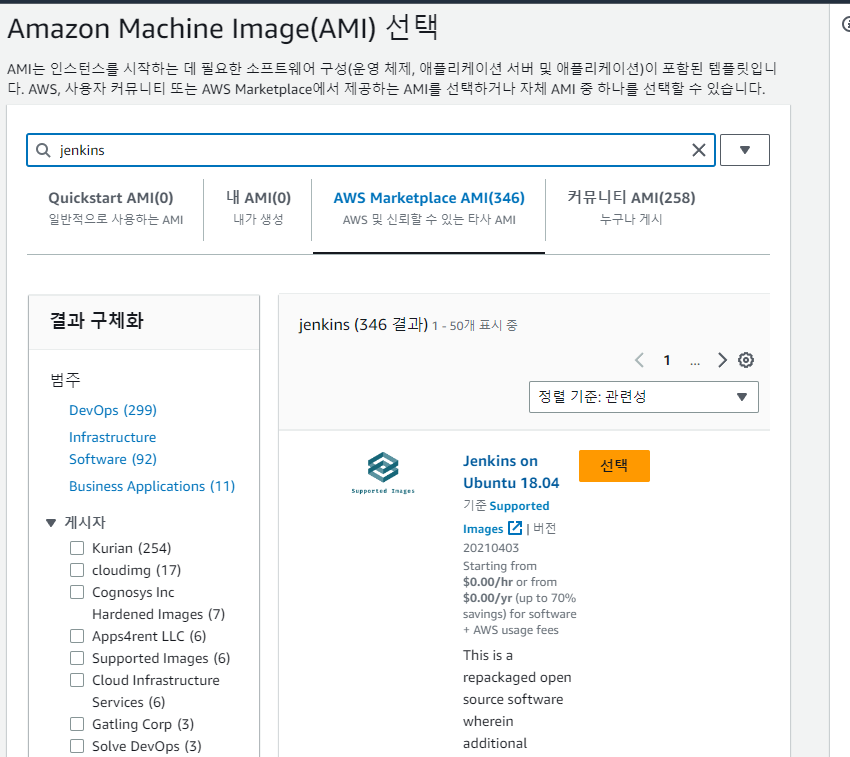

에를들어 CI/CD를 할 때

젠킨스를 사용한다.

이 때 젠킨스까지 설치되어 있는 AMI를 선택할 수 있다

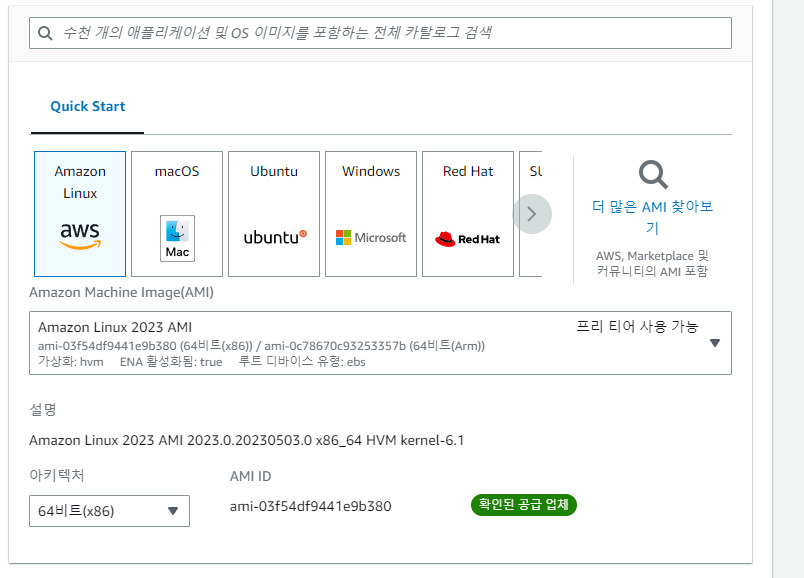

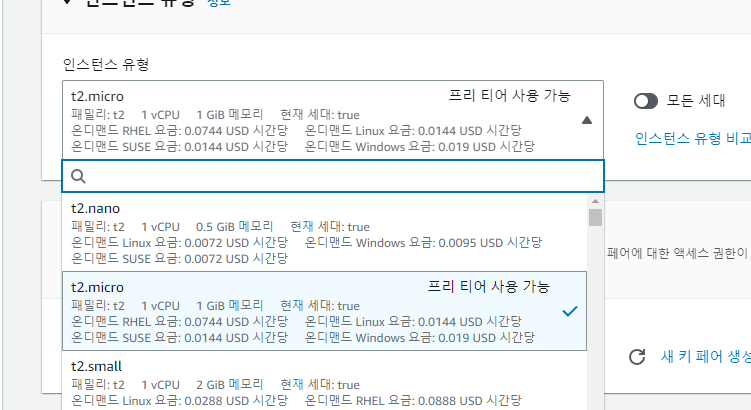

우리는 제일 기본을 선택

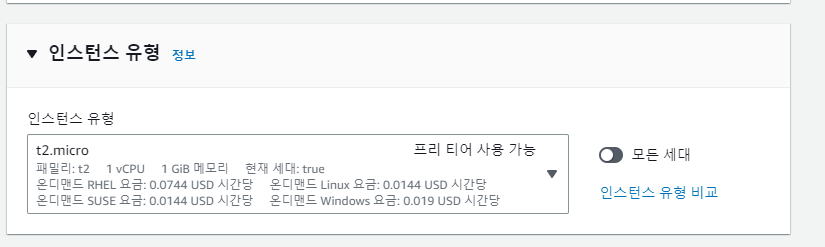

과금하지 않는 프리티어를 선택함.

실제 서비스를 런칭하려면 micro를 쓰기엔 약함.

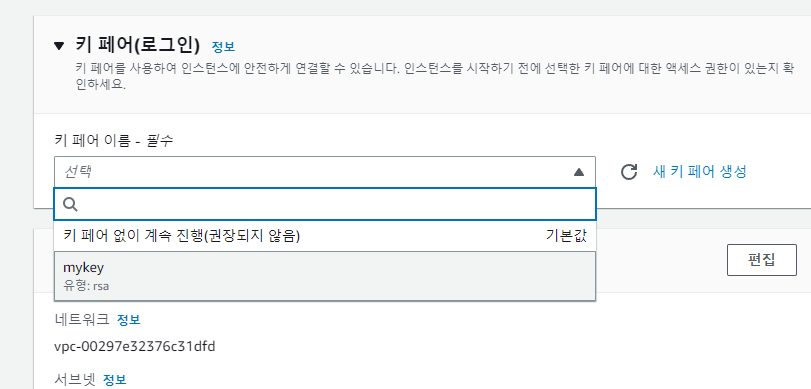

아까 생성한 키 페어를 선택하면

나는 이 서버를 들어갈 때 아까 만든 키페어를 통해서만 들어갈 수 있다.

만들지 않았다면 여기 단계에서도 키 페어를 만들 수 있다.

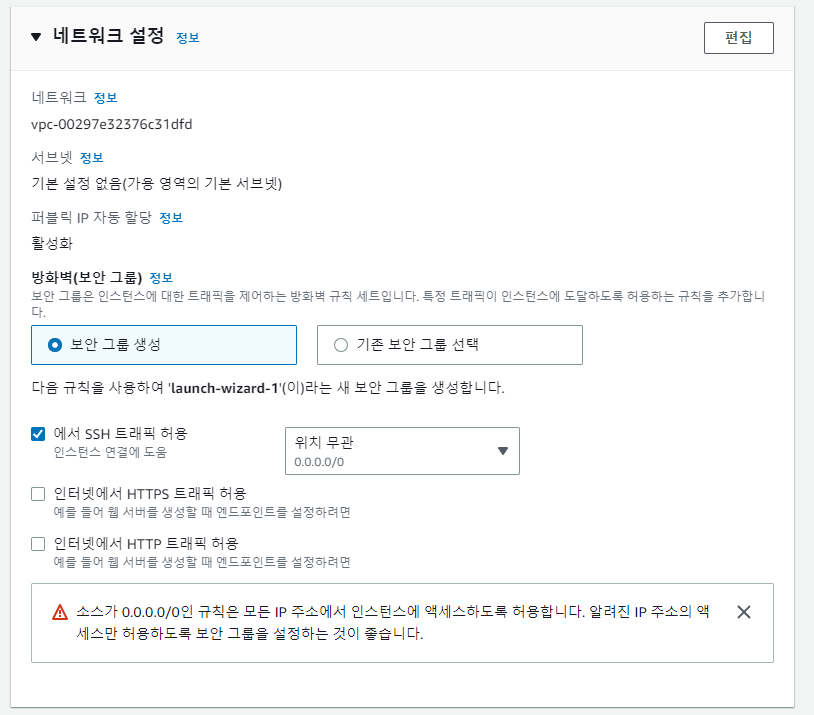

보안 그룹이 만들어져 있다면 기존 보안 그룹 선택

아니면 새로 생성해도 된다.

일단 기본으로 해서 생성해 본다

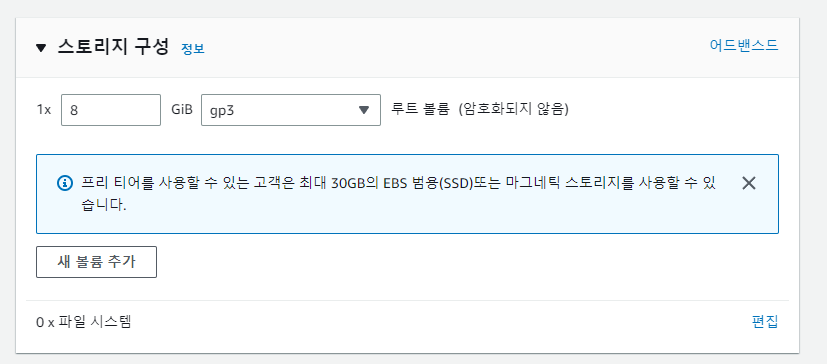

기본으로 생성한다.

고급 세부정보는 일단 건드리지 않는다. 상당한 많은 옵션들이 있다.

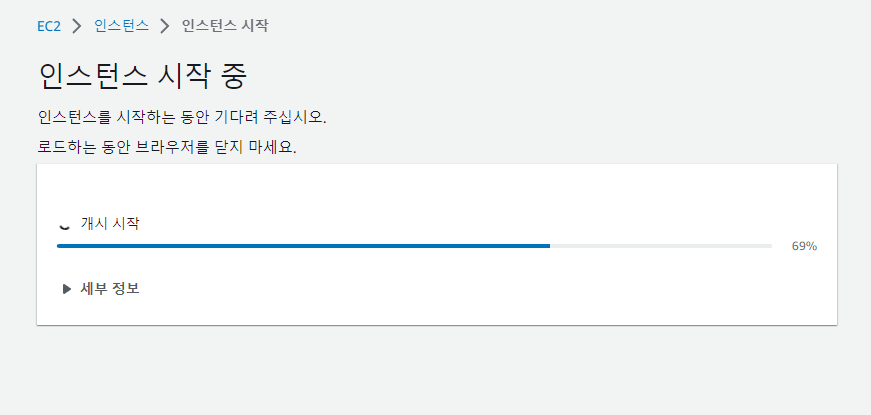

인스턴스를 1개 만들었다

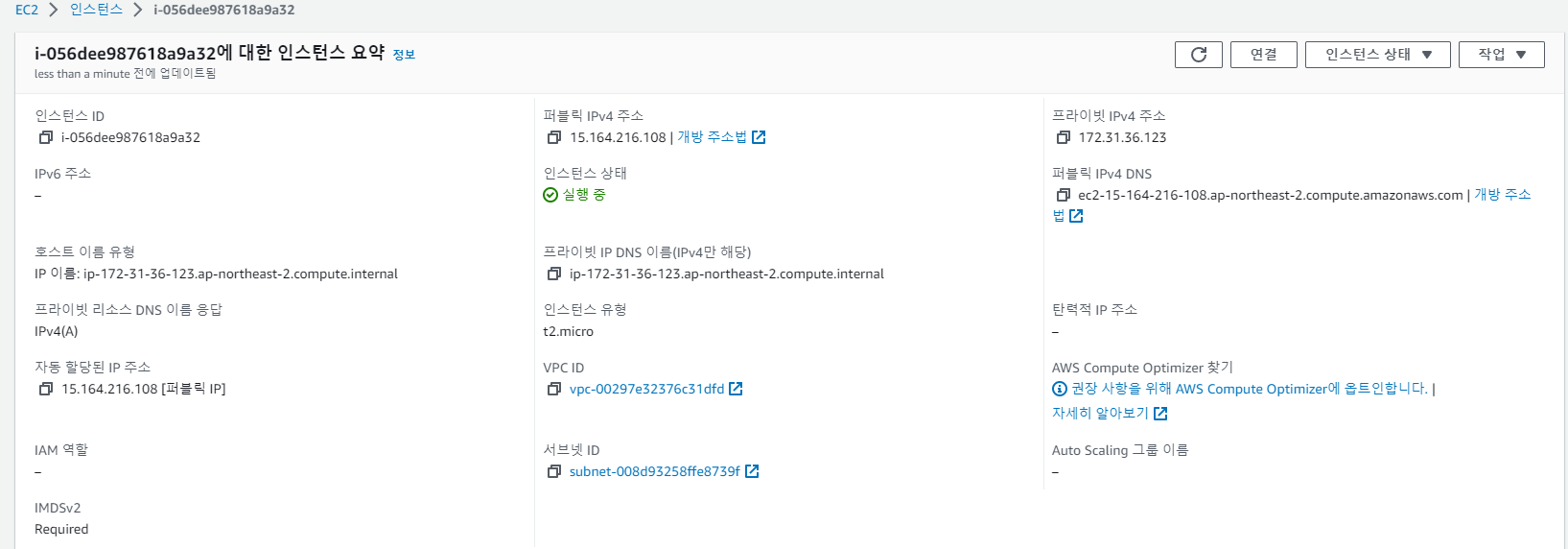

내 서버에 대한 정보가 표시된다.

프리 티어가 몰라 검색해봤다. 일종의 새 사용자 무료 서비스이다.

AWS(Amazon Web Services)의 프리 티어는 새로운 사용자에게 제공되는 무료 서비스입니다. AWS EC2(Elastic Compute Cloud)를 생성할 때 프리 티어의 혜택을 받을 수 있습니다.

AWS 프리 티어는 12개월 동안 제공되며, 몇 가지 제한이 있습니다. 프리 티어를 통해 다음과 같은 혜택을 받을 수 있습니다.

EC2 인스턴스: 프리 티어를 통해 Linux 및 Windows 운영 체제에서 사용할 수 있는 t2.micro 인스턴스를 750시간까지 무료로 이용할 수 있습니다. 이는 매월 1개의 인스턴스를 연속적으로 실행할 수 있는 시간입니다.

데이터 전송: AWS 내부 네트워크를 통한 데이터 전송은 15GB까지 무료입니다.

Amazon S3: 5GB의 표준 스토리지, 20,000개의 Get 요청 및 2,000개의 Put 요청에 대해서도 무료로 이용할 수 있습니다.

Amazon RDS: 프리 티어를 통해 t2.micro 인스턴스에서 750시간 동안 RDS 인스턴스를 무료로 이용할 수 있습니다.

Amazon CloudWatch: 프리 티어를 통해 10개의 메트릭, 10GB의 데이터 검색, 10개의 경보 및 1,000개의 API 요청을 무료로 사용할 수 있습니다.

현재 별도의 도메인을 구입하지 않았지만 구매 후 연결 가능함.

vpc ID도 디폴트로 설정.

VPC ID(Virtual Private Cloud Identifier)는 Amazon Virtual Private Cloud(Amazon VPC)의 고유 식별자입니다. Amazon VPC는 AWS 클라우드에서 가상의 네트워크 환경을 구성하기 위해 사용되는 서비스입니다.

VPC ID는 VPC를 식별하고 참조하기 위해 사용됩니다. 이 식별자는 10자리 숫자로 구성되어 있으며, "vpc-"로 시작합니다. 예를 들면 "vpc-12345678"과 같은 형식입니다.

VPC ID는 VPC를 관리하고 설정하는 동안 필요할 수 있습니다. VPC ID를 사용하여 서브넷, 라우팅 테이블, 보안 그룹 등과 같은 VPC의 다른 구성 요소와 연결할 수 있습니다. 또한 VPC ID를 사용하여 다른 AWS 서비스와의 통합도 가능합니다.

VPC ID는 AWS 콘솔, AWS CLI(Command Line Interface), AWS SDKs(Software Development Kits) 등을 통해 확인할 수 있습니다. AWS Management Console에서 VPC를 선택하면 VPC ID를 찾을 수 있습니다.

탄력적 IP도 비어있다.

서버를 내렸다 올리면

퍼블릭 IPv4 주소, DNS는 변경이 된다.

고정적인 ip를 할당받아 써야한다면 쓸 수 있다.

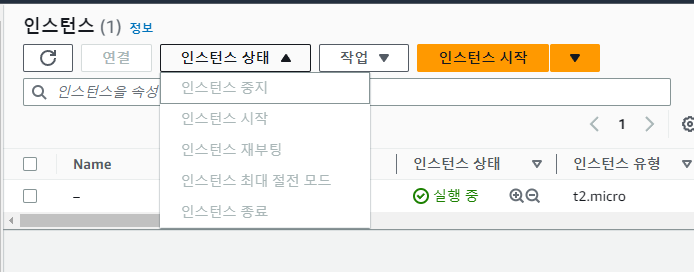

만일 서버를 내리고 싶으면 상태에서 중지, 재부팅 등이 있다.

중지만 해놓으면 과금이 됨.

테스트를 종료했다면 아에 인스턴스를 종료.

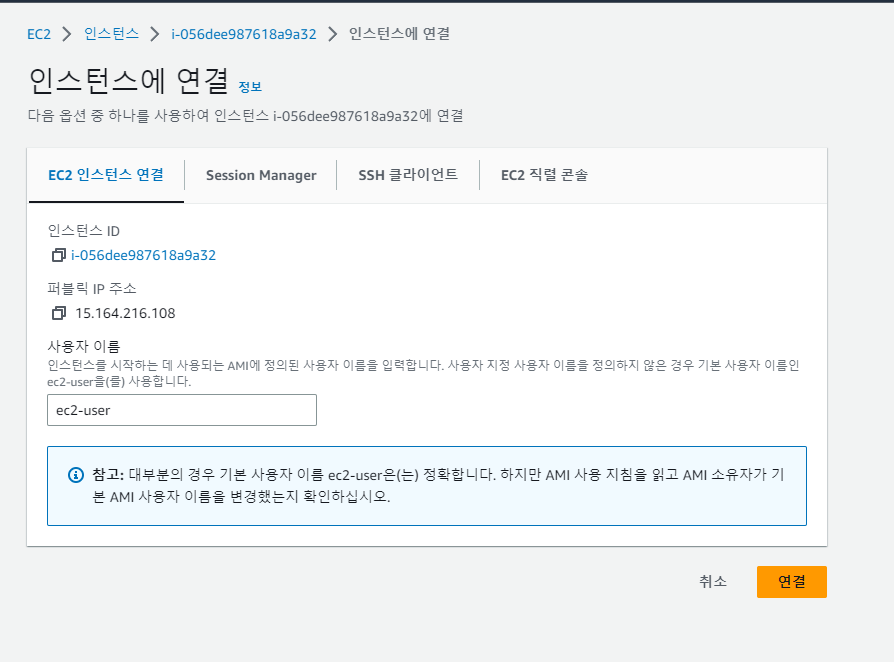

인스턴스 연결에 들어감.

기본적으로 터미널을 통해 연결함.

내가 할당받았던 키.

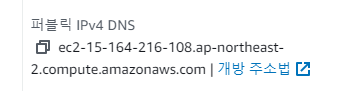

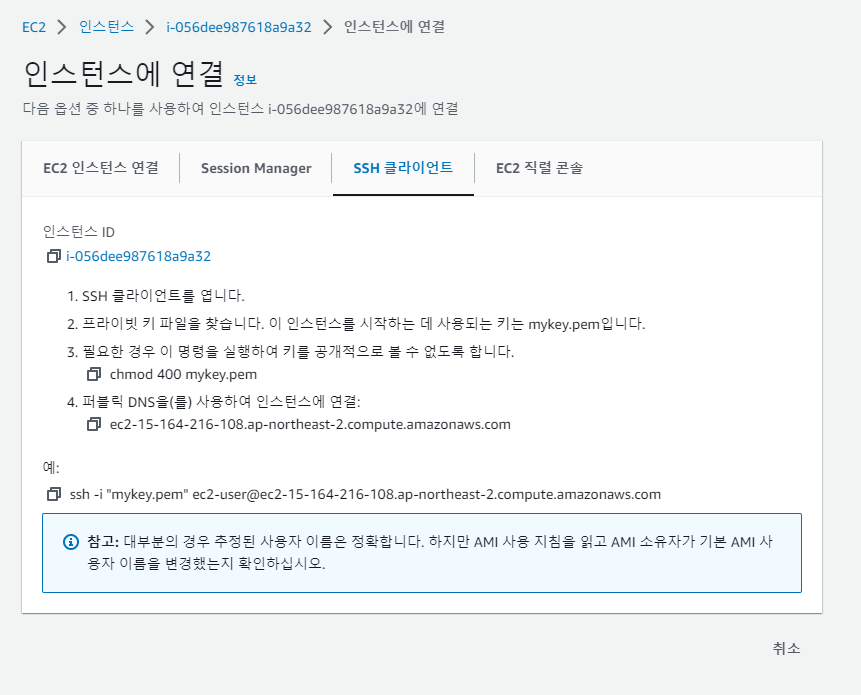

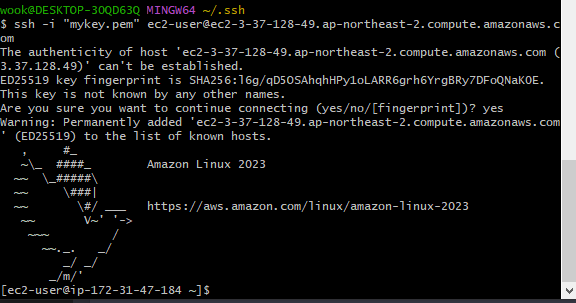

ssh -i "mykey.pem" ec2-user@ec2-15-164-216-108.ap-northeast-2.compute.amazonaws.com

저 명령어를 콘솔로 접속해본다.

.ssh 폴더에 키를 넣어줌.

키 실행권한을 맞춰준다.

chmod 400 mykey.ppk

위의 문장을 복사해서 실행

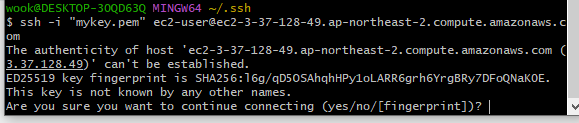

에러남. 인스턴스를 종료하고. 키페어를 .pem으로 재생성 시도

인스턴스도 my-server로 다시 만들었다.

이 메시지는 첫 번째로 해당 호스트(ec2-3-37-128-49.ap-northeast-2.compute.amazonaws.com)에 접속할 때 나타나는 것이 정상입니다. 이 메시지는 해당 서버의 공개 키가 당신의 컴퓨터에 저장된 'known hosts' 목록에 없음을 알려주는 것입니다.

SSH 접속 시, 클라이언트(여기서는 당신의 컴퓨터)는 서버의 공개 키를 체크하여, 이전에 접속했던 서버인지 확인합니다. 만약 공개 키가 변경되었다면, 이는 서버가 변경되었거나, 누군가 중간에서 접속을 가로채려는 '중간자 공격'이 일어나고 있을 수 있습니다.

하지만 이 경우에는 처음 접속하는 서버이므로, 이 메시지는 예상되는 것입니다. 따라서 'yes'를 입력하면, 해당 서버의 공개 키는 당신의 'known hosts' 목록에 추가되고, 다음부터는 이 메시지 없이 접속할 수 있게 됩니다.

그럼 'yes'를 입력하고 진행해 보세요.

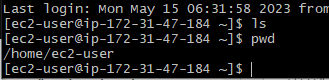

정상적으로 연결되었다.

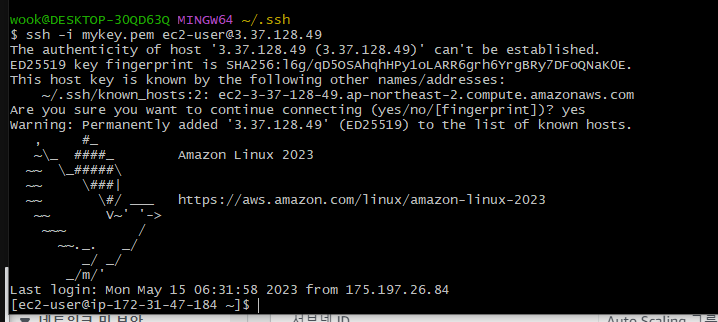

뒤에 도메인 이름또는 IP로 접속 가능함.

서버 접속을 나가려면 exit

이번엔 이 퍼블릭 IP 주소로 접속해본다.

ssh -i mykey.pem ec2-user@3.37.128.49

쌍따옴표 안붙여도 된다.

마찬가지로 처음 접속이기에 known hosts에 등록해야한다. 연결을 원하는 yes를 입력하면 마찬가지로 접속 된 것을 확인할 수 있다.

내 서버에 접속한 것을 볼 수 있다.

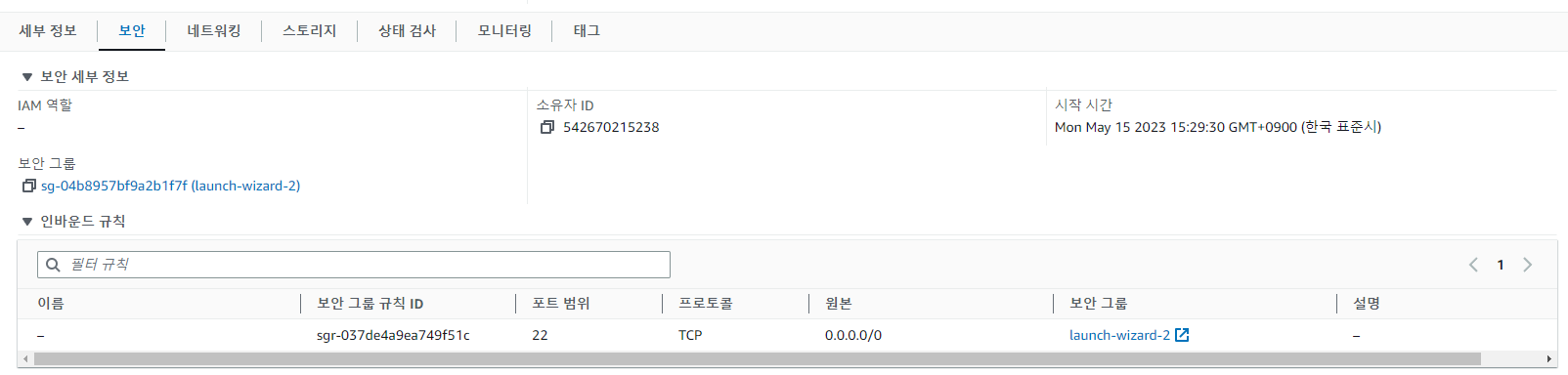

인바운드, 아웃바운드가 나와있다.

우리는 ssh로 22번 포트로 접속할 수 있었다.

인바운드 규칙은 Amazon EC2 인스턴스로의 들어오는 트래픽을 제어하는 규칙입니다. 이 규칙을 통해 특정 IP 주소 또는 IP 주소 범위로부터의 접근을 허용하거나 차단할 수 있습니다.

인바운드 규칙은 보안 그룹 내에서 설정되며, 각 규칙은 프로토콜(예: TCP, UDP), 포트 범위, 그리고 소스 IP 주소 또는 IP 주소 범위를 지정합니다.

예를 들어, 웹 서버를 운영하고 있다면 HTTP (포트 80) 및 HTTPS (포트 443) 트래픽을 허용하는 인바운드 규칙을 설정할 수 있습니다. 또한, 특정 IP 주소에서만 SSH (포트 22) 접근을 허용하는 규칙을 설정하여 서버의 관리를 보안적으로 수행할 수 있습니다.

인바운드 규칙을 잘 설정하면, 필요한 트래픽만을 허용하고 그 외의 트래픽은 차단하여 서버의 보안을 강화할 수 있습니다.

22번 포트가 열려있어서 접속이 가능한 것임.

만일 내가 서버를 띄워 서비스를 하려면 80 포트가 열려있어야힘.

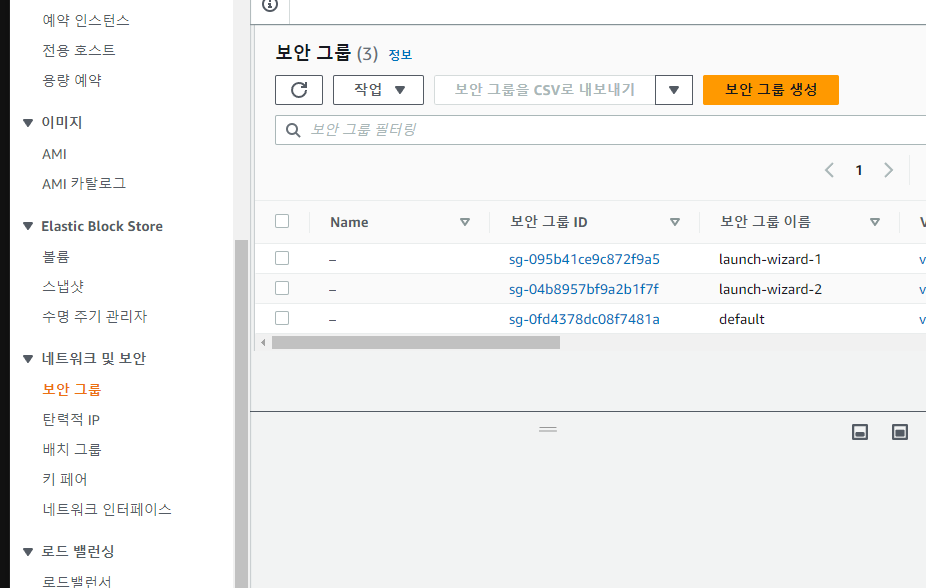

좌측

네트워크 및 보안 - 보안 그룹

보안그룹 선택 후 인바운드 규칙 편집

규칙을 추가한 뒤, 유형을 HTTP

소스는 0.0.0.0/0으로 하면 모든 IP가 접속 가능.

만일 내가 사무실 내에서 서버를 운영하고 싶으면 해당 IP를 넣어주면 됨.

SSL 인증서를 사용하고 싶으면 HTTPS 443 포트를 열어주면 된다.

사용자 지정 TCP로 포트번호를 입력해줘도 된다.

모든 TCP를 하면 모든 포트를 열게 된다 (보안적으로 좋지 않음)

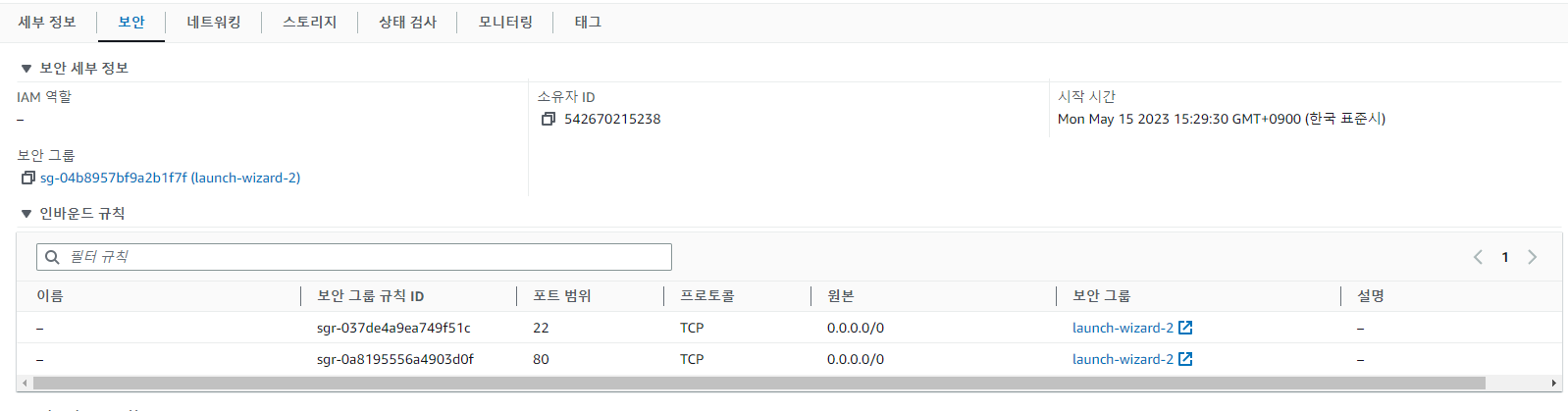

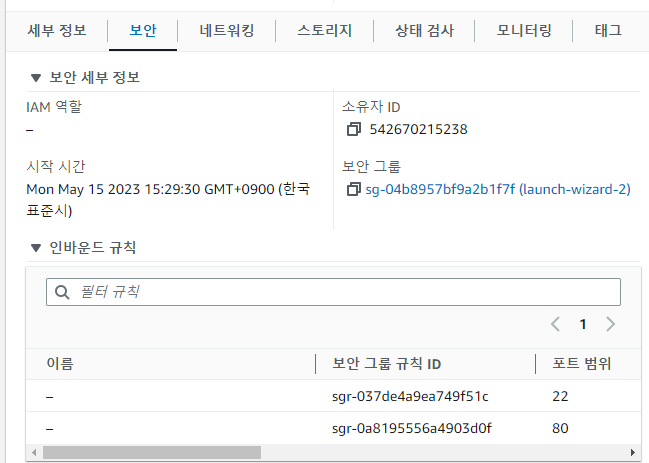

다시 인스턴스로 넘어가 보안 탭에 들어가본다.

보안그룹 명을 보니 wizard2 였음. 아까 인스턴스를 삭제하고 생성하다보니 맞춰서 보안그룹이 1개 더 생성되었음.

wizard2의 http 포트를 인바운드 규칙에 추가한 뒤 확인해보았다.

잘 추가가 되었다.