웹보안

1.SQL Injection (SQLi)

설명:SQL Injection은 웹 애플리케이션이 사용자 입력을 적절히 검증하지 않을 때 발생하는 보안 취약점입니다.공격자가 SQL 쿼리를 조작하여 데이터베이스에서 민감한 정보를 조회, 변경, 삭제하거나, 심지어 시스템 명령을 실행할 수도 있습니다.위 쿼리에서 사용자가

2.Cross-Site Scripting (XSS)

설명:XSS는 웹사이트에 악성 스크립트를 삽입하여 실행시키는 공격입니다.피해자는 공격자가 삽입한 스크립트를 실행하게 되며, 이를 통해 쿠키 탈취, 세션 하이재킹, 피싱 공격 등이 발생할 수 있습니다.종류:Stored XSS: 악성 스크립트가 데이터베이스에 저장되어 여러

3.Cross-Site Request Forgery (CSRF)

설명:공격자가 피해자를 속여서 의도하지 않은 요청을 전송하게 만드는 공격 기법예를 들어, 사용자가 은행 웹사이트에 로그인한 상태에서 공격자가 만든 악성 링크를 클릭하면, 공격자의 계좌로 돈이 이체될 수 있음공격 예시:사용자가 로그인된 상태에서 다음과 같은 악성 이미지

4.Clickjacking

설명:사용자 모르게 웹사이트의 특정 UI 요소를 클릭하도록 유도하는 공격예를 들어, 공격자가 투명한 iframe을 사용하여 피해자가 특정 버튼을 클릭하도록 유도할 수 있음이렇게 하면 사용자는 본인의 의사와 무관하게 버튼을 클릭할 수 있음.대응 방법:✅ X-Frame-O

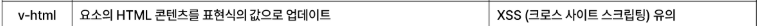

5.DOM-based Vulnerabilities

설명:DOM 조작을 통해 클라이언트 측에서 발생하는 보안 취약점XSS와 유사하지만 서버에서 처리되는 것이 아니라 브라우저 내에서 발생URL에 https://example.com대응 방법:✅ DOMPurify 같은 라이브러리 사용✅ 데이터를 innerText로

6.Cross-Origin Resource Sharing (CORS)

설명:CORS는 웹사이트가 다른 도메인의 리소스를 요청할 때 보안을 강화하는 정책제대로 설정되지 않으면 공격자가 악용할 수 있음CORS가 잘못 설정된 경우, 공격자가 사용자의 민감한 데이터를 훔칠 수 있음.대응 방법:✅ CORS 정책을 적절히 설정 (특정 Origin만

7.XML External Entity (XXE) Injection

설명:XML 파서를 이용할 때 외부 엔티티를 로드하도록 유도하여 민감한 정보를 탈취하는 공격위 코드를 실행하면 서버의 /etc/passwd 파일이 유출될 수 있음.대응 방법:✅ XML 파서에서 외부 엔티티 비활성화✅ JSON 기반 데이터 사용 권장

8.Server-Side Request Forgery (SSRF)

설명:서버가 외부 요청을 보낼 수 있는 기능을 악용하여, 내부 네트워크를 스캔하거나 민감한 정보를 유출하는 공격공격자가 내부 네트워크의 비밀 API에 접근할 수 있음.대응 방법:✅ 서버에서 외부 요청 제한 (방화벽 설정)✅ 허용된 도메인만 요청 가능하도록 설정