Natas는 서버측 웹 보안 기술의 기초를 공부할 수 있다.

Natas는 http://natasX.natas.labs.overthewire.org에 있는 자체 웹사이트로 구성되며 X는 레벨 번호이다. 각 레벨은 다음 레벨의 암호를 가지고 있고, 암호를 획득하여 레벨을 올리는 것이 목표이다. 모든 암호는 /etc/natas_webpass/에 저장되어 있다.

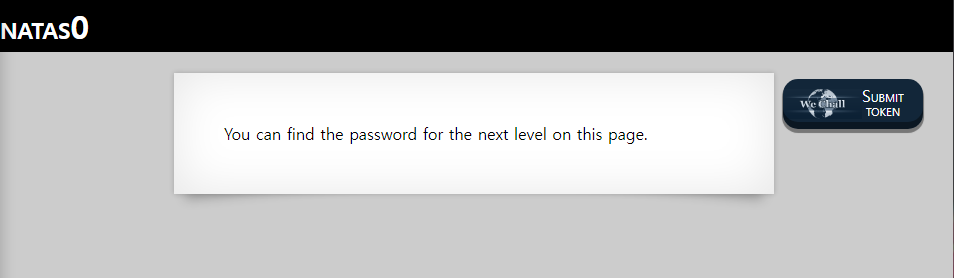

Level 0->1

다음 레벨의 암호는 이 페이지에서 찾을 수 있다.

풀이

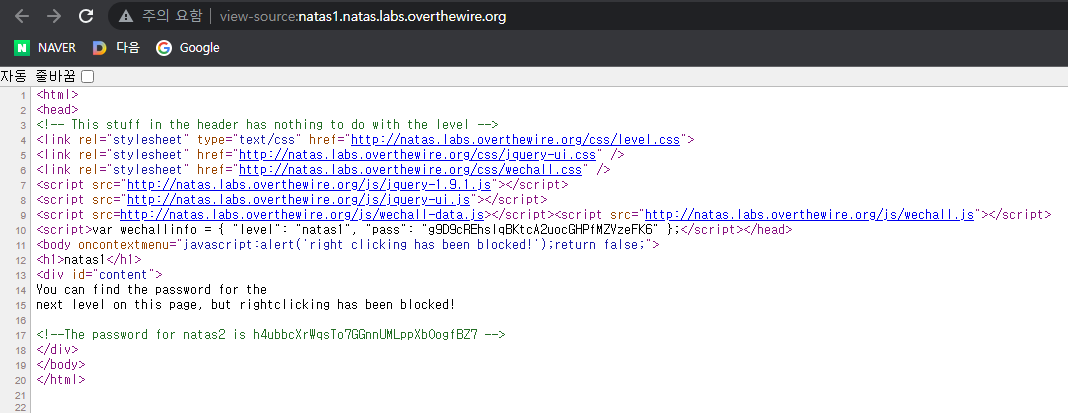

1.ctrl+U를 누르면 웹 페이지의 소스 코드를 볼 수 있다.

2. 우클릭 후 페이지 소스 코드 보기를 누르면 같은 화면이 나온다.

3. 크롬기준 F12를 누르면 페이지 구성을 볼 수 있다.

이게 이 페이지의 소스 코드이고 16번째 줄에 natas1의 암호가 적혀있다.

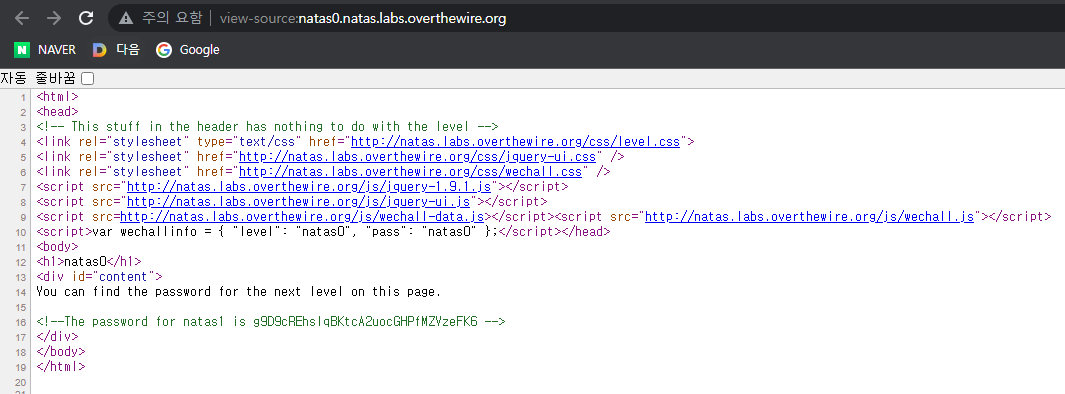

Level 1->2

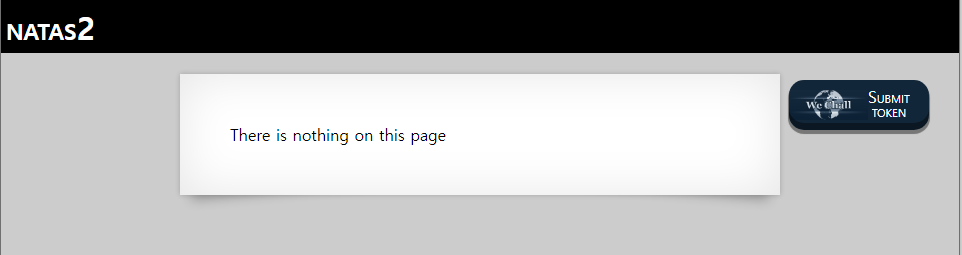

다음 레벨의 암호는 이 페이지에서 찾을 수 있다. 하지만, 우클릭이 막혀있다.

풀이

위의 0레벨과 동일하지만 2번 방법만 사용할 수 없다.

위와 같은 방법으로 ctrl+u를 누르면 소스 코드를 볼 수 있다.

17번째 줄에 natas2의 암호가 있는 것을 확인할 수 있다.

Level 2->3

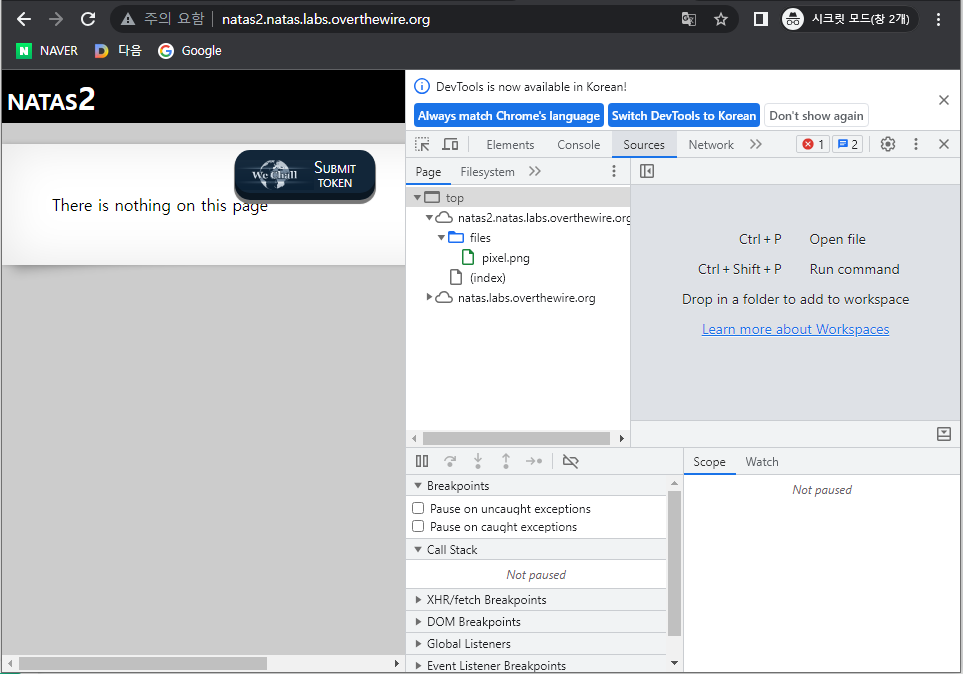

이 페이지에는 아무것도 없다.

풀이

문제가 이해되지 않는다..

우선 페이지 소스를 보자.

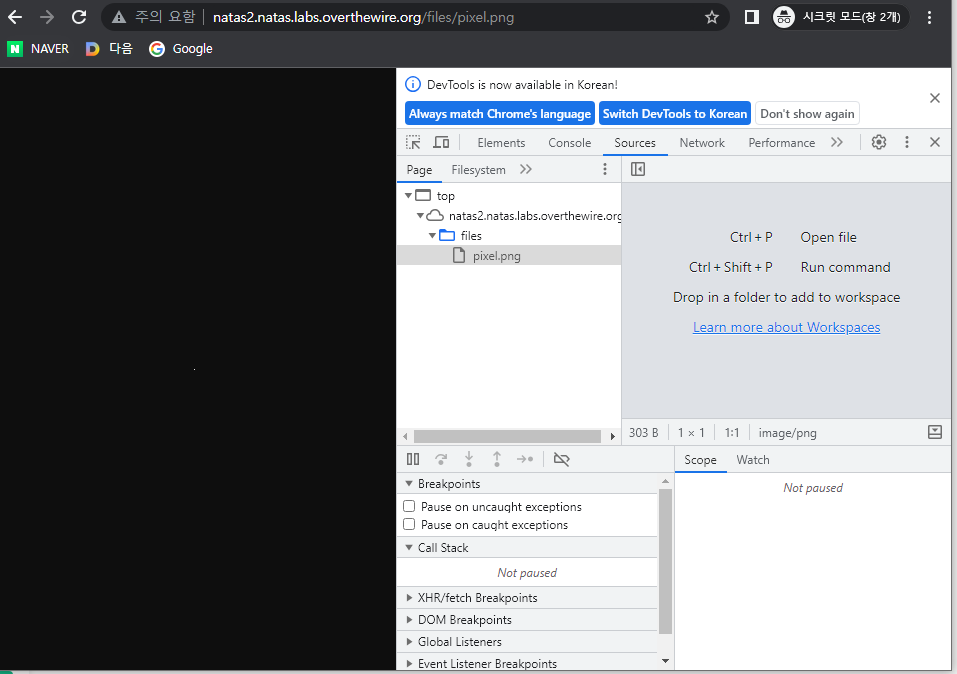

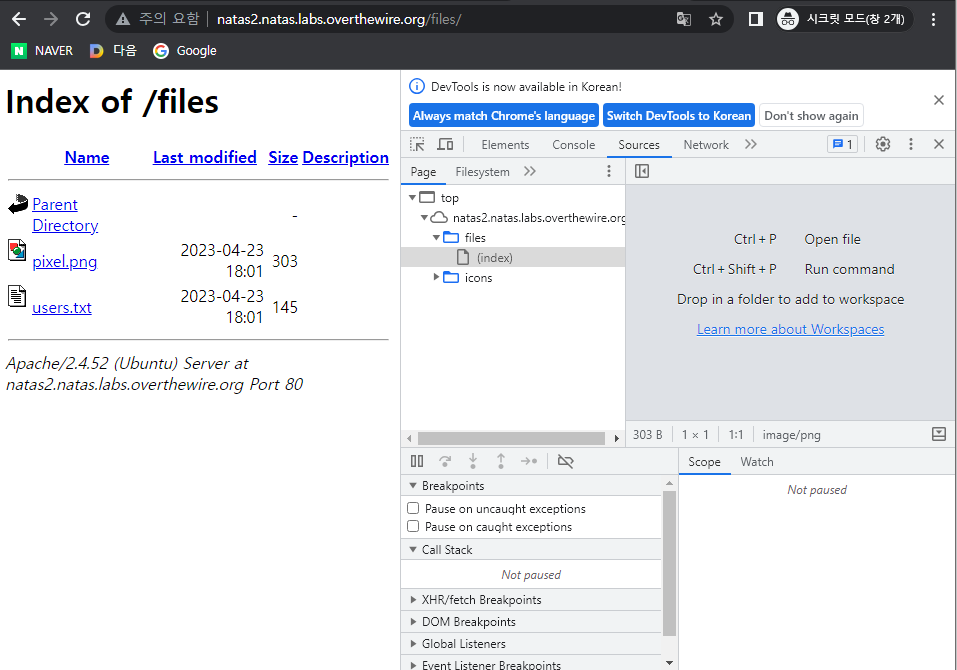

페이지에 file 디렉토리 안에 pixel.png파일이 뜬금없이 있는 것을 확인할 수 있었다.

pixel.png는 1픽셀짜리 도트가 찍힌 빈 페이지였고 상위 디렉토리인 files로 가면

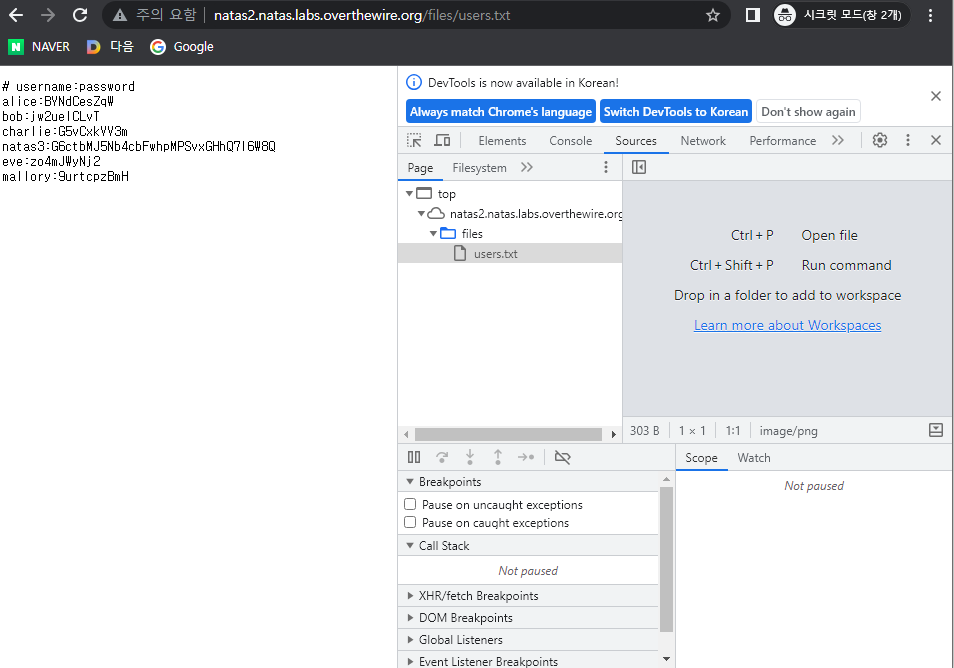

txt파일이 하나 있는것을 확인할 수 있다.

users.txt파일 안에 natas3의 암호가 있는 것을 확인할 수 있다.

Level 3->4

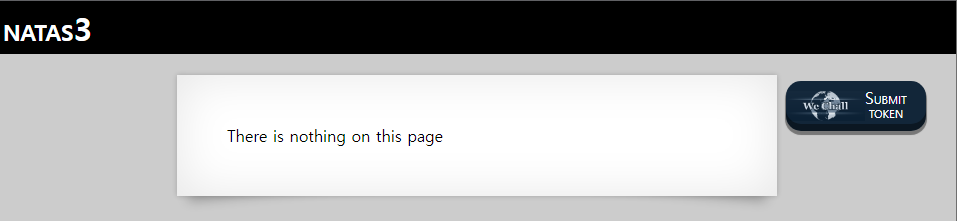

이 페이지에는 아무것도 없다.

풀이

일단 소스코드를 보자

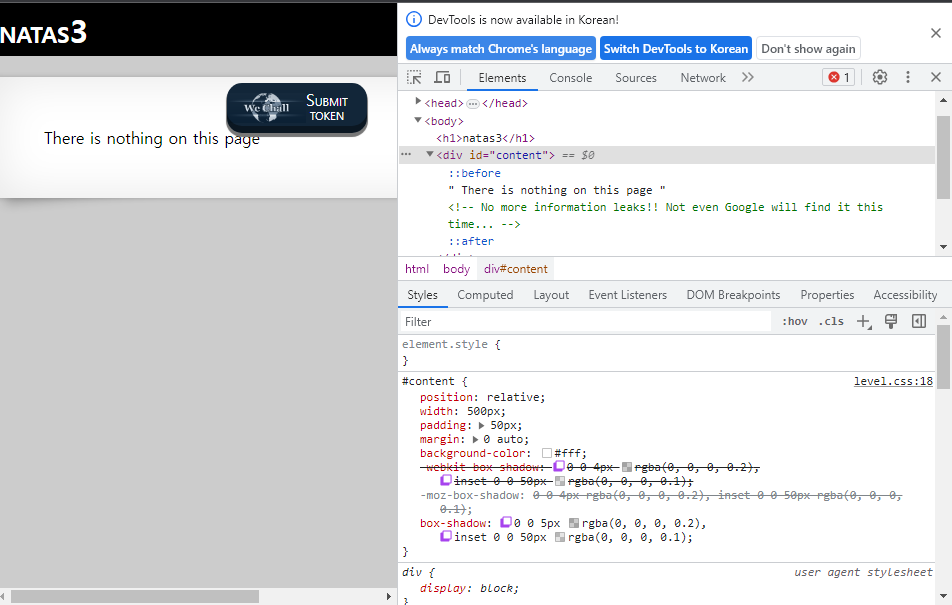

No more information leaks!! Not even Google will find it this time...

이것이 이 레벨의 힌트인 것 같다.

더 이상 정보는 새지 않는다! 심지어 구글조차도 이번에는 찾지 못할 것이다.

이 힌트를 보니 더 어렵게 느껴진다.

Not even Google will find it this time 이 문구는 Google robots를 의미한다고 한다.

Google robots.txt는 크롤링(개인이 페이지의 모든 소스코드를 긁을 수 있는것)을 막기위한 장치로 비공개 컨텐츠를 차단하는 용도로 사용된다.

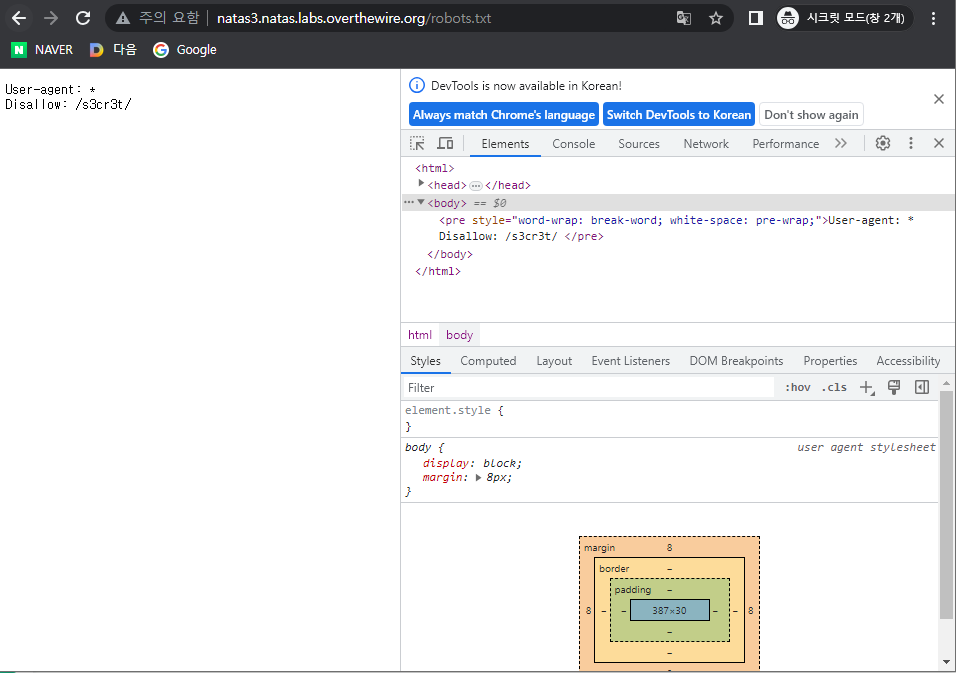

robots.txt 디렉토리로 들어가보자.

/s3cr3t/디렉토리가 차단되어 있는 것을 확인하였다.

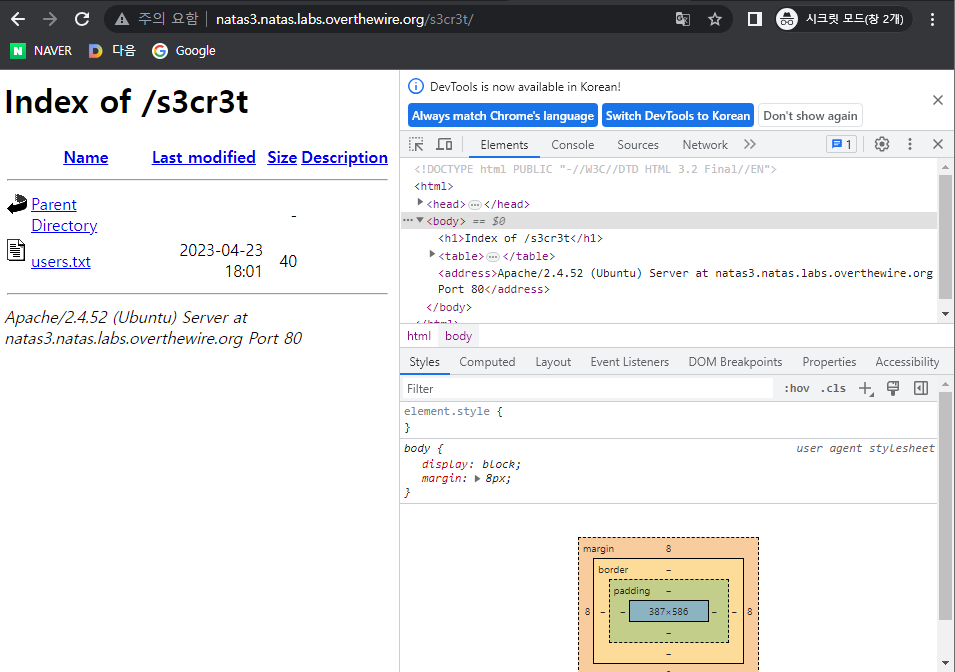

URL에 직접 /s3cr3t/를 치고 들어가보자.

이 디렉토리 안에 users.txt파일을 확인하였다.

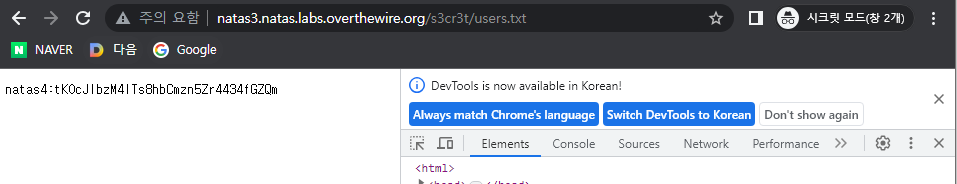

users.txt파일 안에 natas4의 암호를 구할 수 있다.

Level 4->5

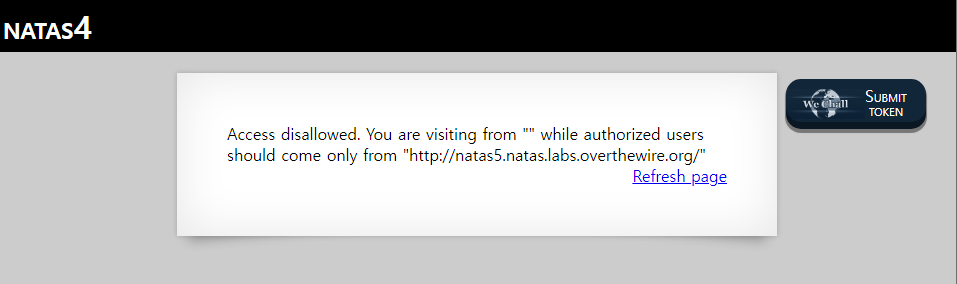

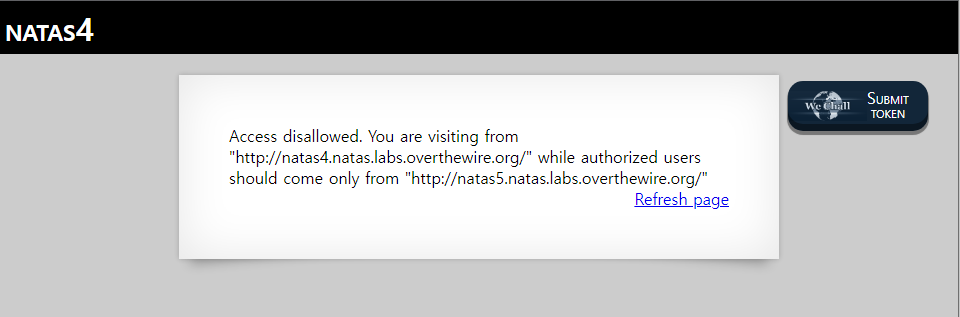

엑세스가 허가되지 않았다.라고 한다.. Refresh page를 눌러보자.

너는 "http://natas4.natas.labs.overthewire.org/" 로부터 방문했고, 여전히 Access disallowed 라고 한다.

그리고 "http://natas5.natas.labs.overthewire.org" 로부터 방문한 사용자만 인증된다 라고 말하고 있다.

풀이

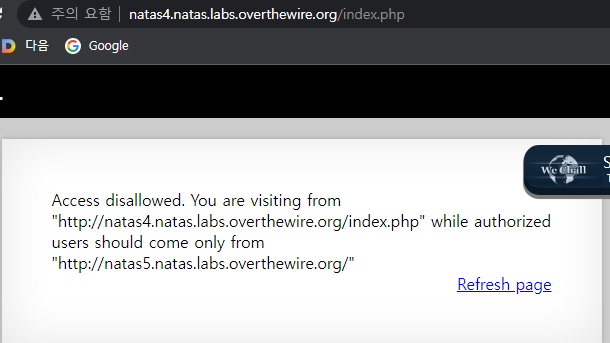

처음 ""는 URL을 직접 치고 와서 어떤 사이트에서 들어온 것이 아닌 빈페이지에서 바로 온것으로 인식하여 비어있던 것이고, Refresh page를 눌러서 현제 페이지에서 다시 요청을 보냈기 때문에 http://natas4.natas.labs.overthewire.org/ 가 출력된 것으로 생각할 수 있다.

다시 Refresh page 버튼을 누르면

index.php페이지에서 다시 요청된 것을 확인할 수 있다. 아마 요청 프록시를 "http://natas5.natas.labs.overthewire.org" 로 바꾸면 다음 레벨의 암호를 얻을 수 있을 것으로 생각된다.

툴없이 할려고 온갖꺼 다 열어봤는데 아무리 찾아봐도 요청 프록시를 찾을 수 없었다...

분명 어딘가에는 있을텐데...

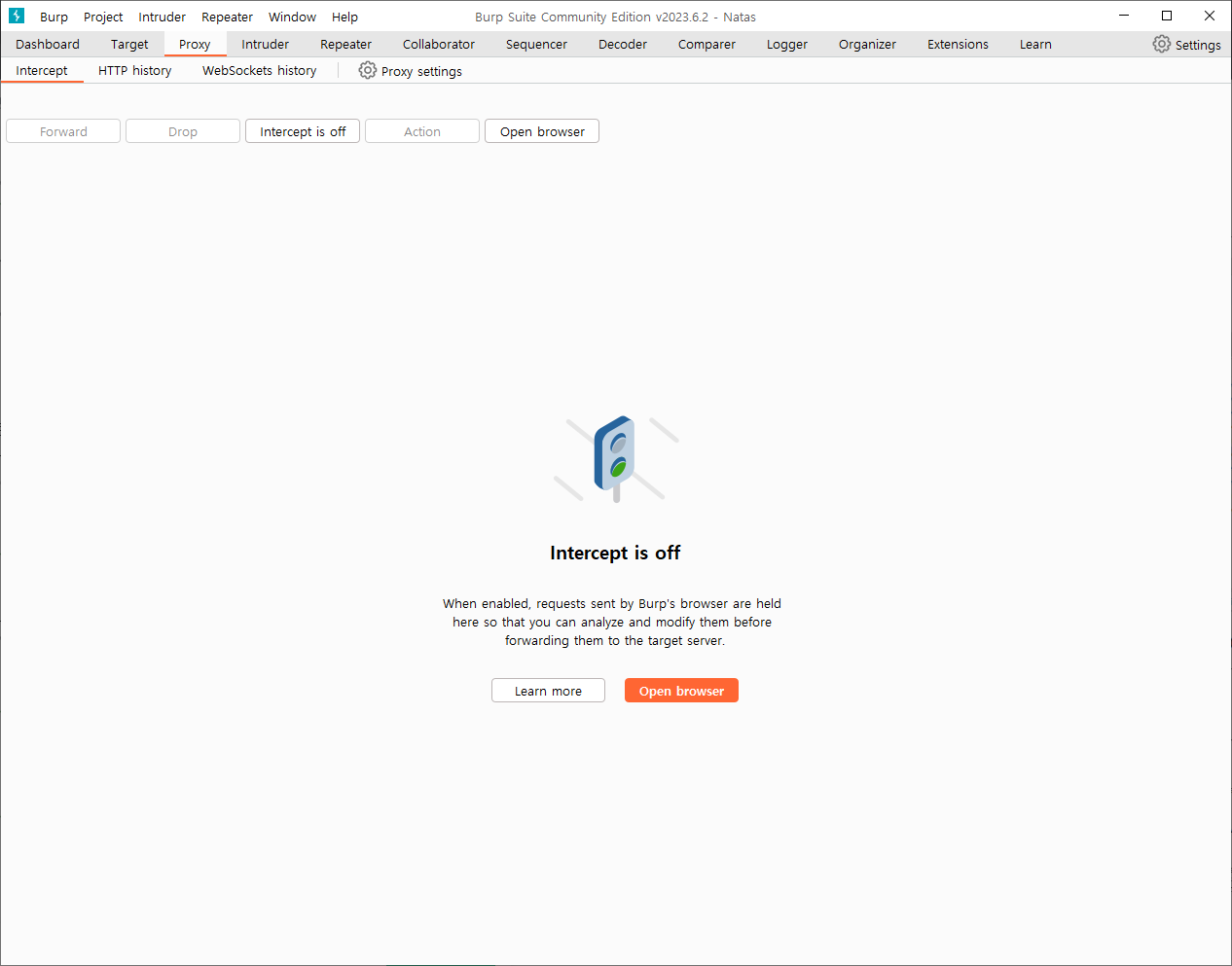

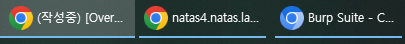

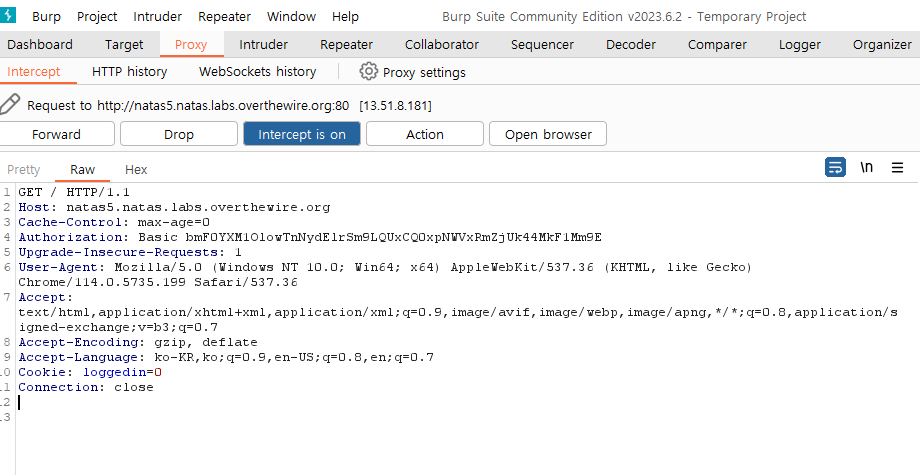

결국 Burp Suite라는 해킹 툴을 사용했다.

툴 전용 브라우저를 열어준다.

같은 크롬이지만 뭔가 설정되어있는 다른 창이 열였다.

전용 브라우저에서 natas4를 다시 켜보자.

전용 브라우저에서 페이지를 열면 일반 크롬에서는 건들 수 없는 옵션들이 BurpSuite 프로그램에 나온다.

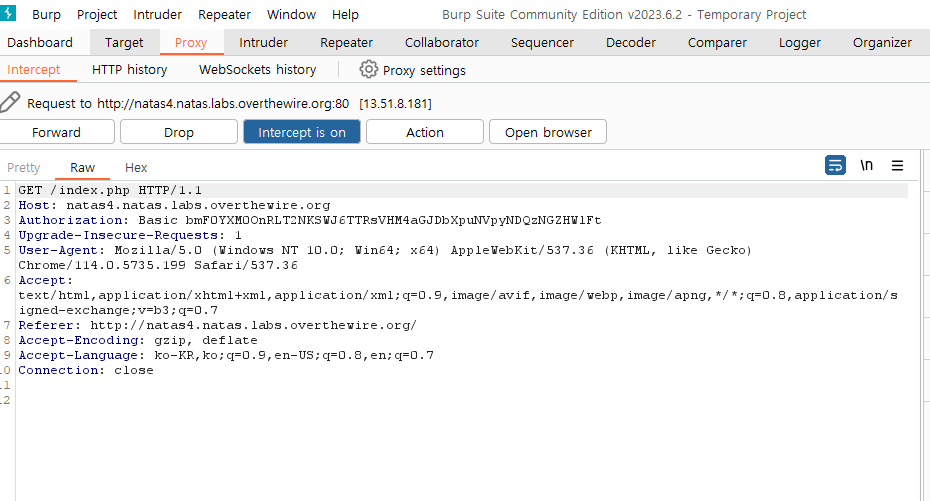

Target에서 Request 프록시를 볼 수 있는데, Referer이 http://natas4.natas.labs.overthewire.org/ 로 설정되어 있는 것을 볼 수 있다. 이를 5로 변경해줘 보자.

level5로 가는 암호를 얻을 수 있었다.

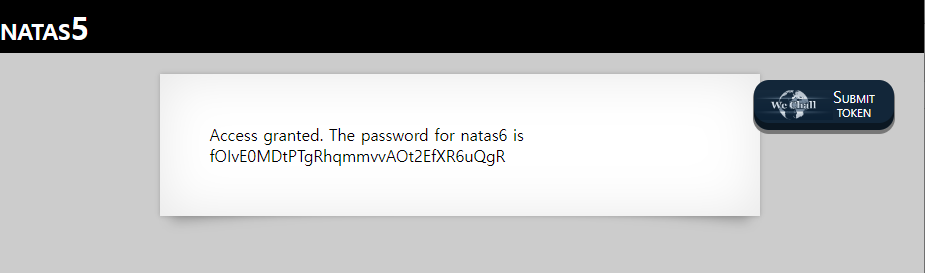

Level 5->6

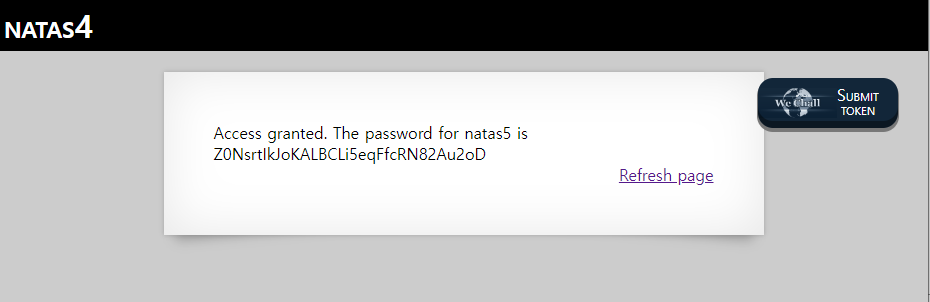

엑세스가 허가되지 않았다. 너는 로그인하지 않았다.

풀이

로그인이 안되어있다고 하니 로그인하면 다음 레벨의 암호를 얻을 수 있을 것 같다.

소스코드에 아무런 힌트가 없어 Burp Suite를 확인해 보았다.

Cookoe : loggedin=0이 눈에 띈다.

이것을 1로 바꾸어보았다.

의외로 싱겁게 level6의 암호를 얻을 수 있었다.