Pwn-tools & tip

1.[Pwn-tools] Pwntools Installation

오늘은 Memo용으로 Pwntools 설치 방법을 적어두려한다... > Pwntools는 CTF Framework이자, Exploit을 쉽게 작성할 수 있도록 도와주는 라이브러리이다. 설치방법은 Gihub 홈페이지에서 제공한다. 아래와 같다! Installati

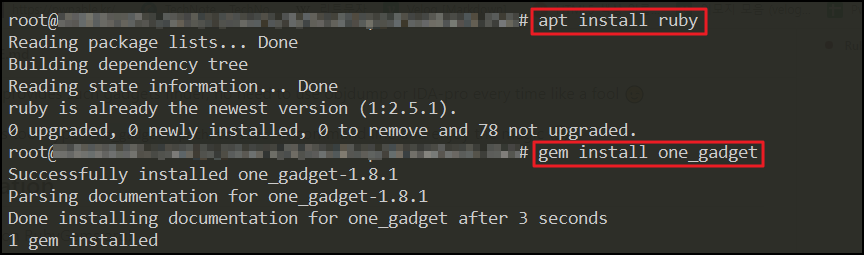

2.[Pwn-tools] One_gadget

오늘은 Pwnable에 One_gadget에 관한 내용을 작성하고자 한다.One_gadget은 하나의 가젯으로 Shell을 딸 수 있는 가젯이다.One_gadget의 Github 주소는 아래에 적어두겠다.👉 https://github.com/david942j

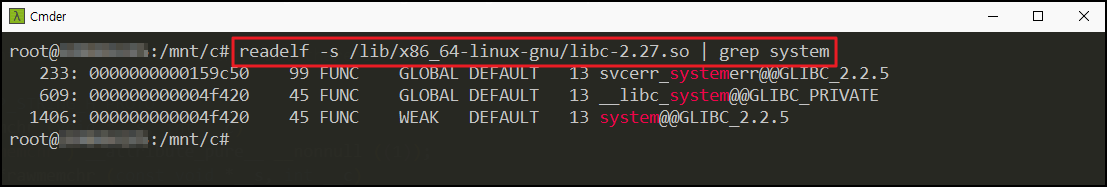

3.[Pwn tips] Libc 함수 offset 찾기

오늘은 항상 까먹는... 라이브러리 파일안에 있는 함수의 offset을 찾는 방법을 적어보려한다.EFL 파일의 각종 정보를 보기 위한 명령이다.readelf 명령어는 objdump와 같은 파일에 대한 다양한 정보를 표시하는 명령어이다.이 중 -s 옵션으로 offset

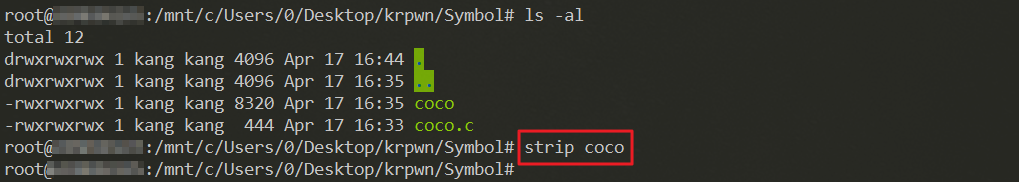

4.[Pwn tips] Remove Symbol

오늘은 Memo용으로 바이너리 파일의 Symbol을 제거하는 방법을 적어보려한다. 컴파일 시, 특정 옵션만 준다면 디컴파일했을 때 Symbol들이 제거되어 분석하기 어렵다! ✔ Sample Code 간단한 코드를 하나 작성해봤다. coco.c ✔ Compile

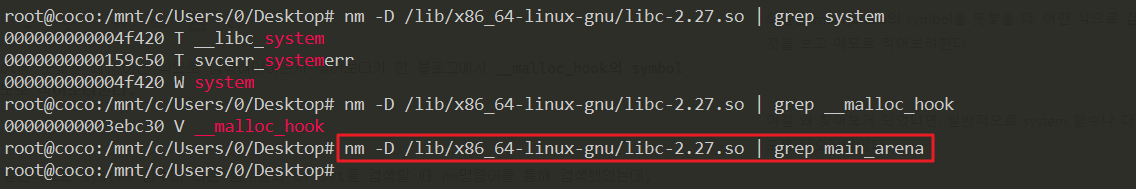

5.[Pwn tips] main_arena offset

오늘은 mainarena의 symbol을 못찾을 때, 어떤 식으로 검색해야하는지 찾아보다가 한 블로그에서 mallochook의 symbol을 통해 찾는 것을 보고 메모로 적어보려한다. 이걸 왜 찾아보게 되었냐면, 일반적으로 system 함수나 다른 함수들의 offse

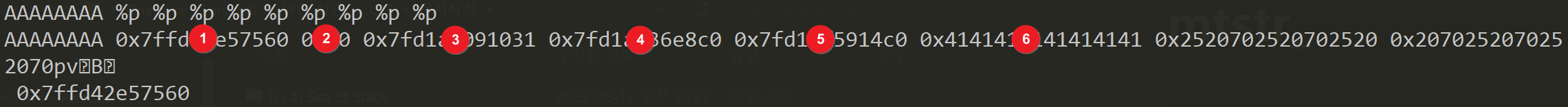

6.[Pwn tips] fmtstr_payload

오늘은 간단하게 Format String Bug Payload를 자동으로 작성해주는 함수에 대해 작성해보려한다.여태까지 사용자의 입력값이 출력되는 offset을 찾고, Payload를 직접 하나하나 계산해서 작성했었는데 Pwntools에 있는 fmtstr_payload

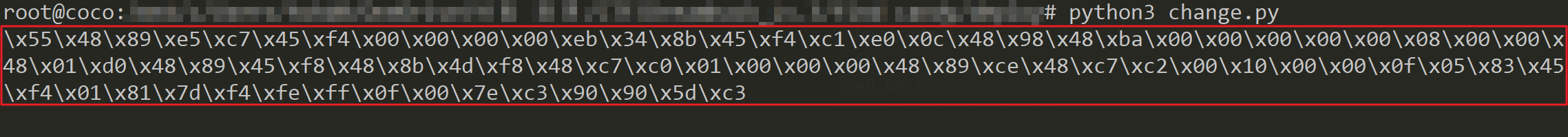

7.[Pwn tips] Change ShellCode?

objdump를 통해 가져온 hex값을 바이너리에 넣기 위해 \\x00\\x48 형태로 변환하기 위한 스크립트이다.나중에 또 사용하게 될 것 같아 여기에 적어두려한다😆Script.py해당 코드를 실행하면 아래와 같은 결과를 볼 수 있다.바꾸고 싶은 hex값을 hex_

8.[Pwn tips] gdb command (feat. fs:[0x28])

Canary 값을 유출하는 문제를 풀다가 기억이 잘 안나서 메모용으로 적어둔다. Canary값은 보통 fs[:0x28]에 위치해있다. 해당 값을 확인하는 커맨드를 자꾸 까먹어서 메모한다! 해당 커맨드로 확인할 수 있다! 또한 추가로 위의 커맨드를 통해 tcbhaed