bandit

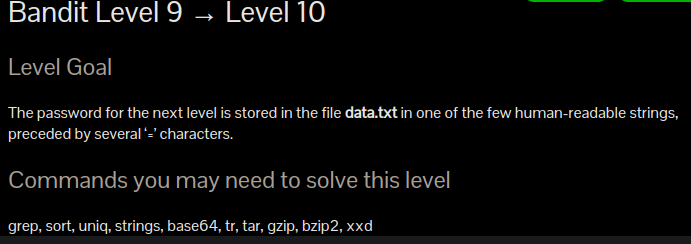

1.Bandit 9 to 10

다음 단계의 비밀번호는 사람이 읽을 수 있는 몇 안 되는 문자열 중 하나인 data.txt 파일에 저장되며, 그 앞에는 여러 개의 '=' 문자가 있습니다.대충 data.txt중 읽을수 있고 앞에 '='이 여러개 있는 것을 찾으라는 내용일단 열어보겠습니다.strings

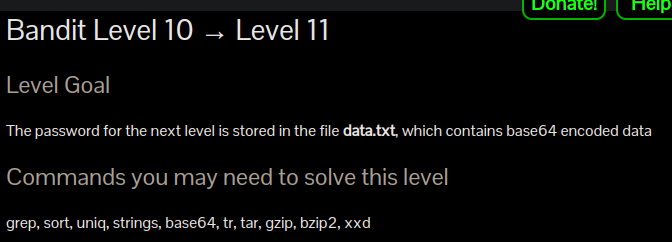

2.Bandit 10 to 11

다음 레벨의 암호는 base64로 인코딩된 데이터가 포함된 data.txt 파일에 저장됩니다.엥? 그냥 해석만 하면 되잖아?man base64로 설명보고해석

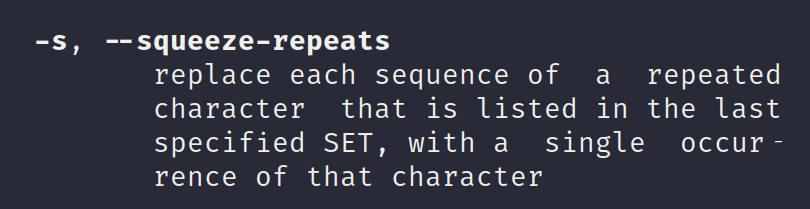

3.Bandit 11 to 12

다음 레벨의 암호는 모든 소문자(a-z) 및 대문자(A-Z)가 13자리 회전된 data.txt 파일에 저장됩니다.xxd는 아닌것 같고... man tr을 해본다.뭔가 번역, 해석하는 명령어다어떻게 써야할지 모르겠어서Rot13 위키를 확인한다.대충 되기는 하는데... 해

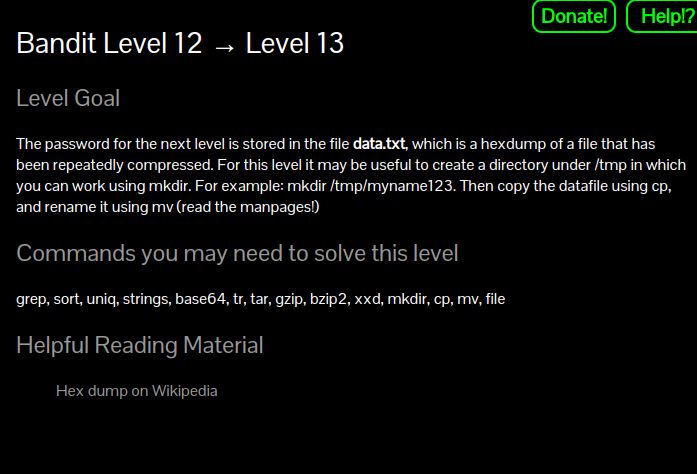

4.Bandit 12 to 13

반복적으로 압축된 파일의 hexdump인 data.txt 파일에 다음 레벨의 암호가 저장됩니다. 이 수준에서는 mkdir을 사용하여 작업할 수 있는 /tmp 아래에 디렉토리를 만드는 것이 유용할 수 있습니다. 예: mkdir /tmp/myname123. 그런 다음 cp

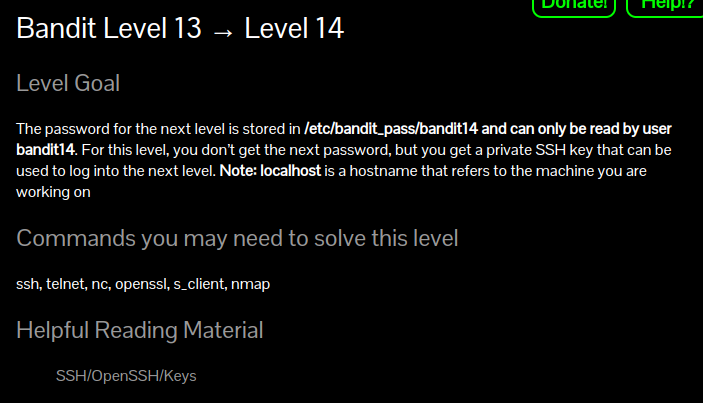

5.Bandit 13 to 14

다음 단계의 비밀번호는 /etc/bandit_pass/bandit14에 저장되며 사용자 bandit14만 읽을 수 있습니다. 이 단계에서는 다음 비밀번호가 제공되지 않지만 다음 단계에 로그인하는 데 사용할 수 있는 비공개 SSH 키가 제공됩니다. 참고: localhos

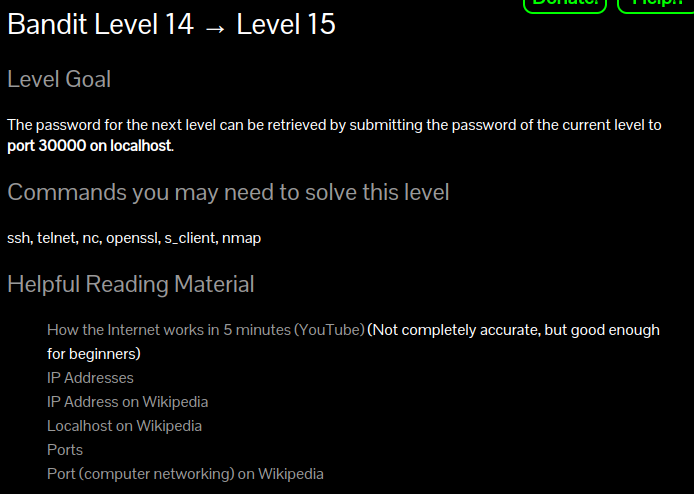

6.Bandit 14 to 15

다음 단계의 비밀번호는 현재 단계의 비밀번호를 localhost의 포트 30000으로 전송하여 검색할 수 있습니다.전에 나온 /etc/bandit_pass/bandit14를 cat해서 비밀번호를 확인합니다.man telnet을 해보니:텔넷 명령은 텔넷 프로토콜을 사용하

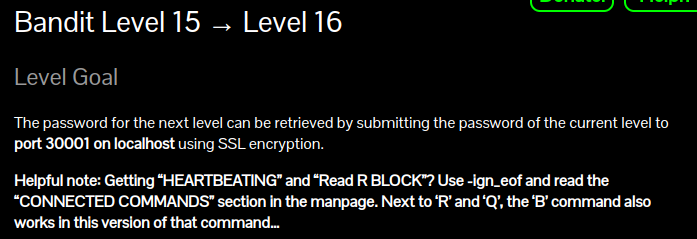

7.Bandit 15 to 16

다음 단계의 비밀번호는 현재 단계의 비밀번호를 로컬 호스트의 포트 30001에 SSL 암호화를 사용하여 제출하면 검색할 수 있습니다.유용한 참고 사항: "HEARTBEATING" 및 "Read R BLOCK"이 표시되나요? sign_eof를 사용하고 매뉴얼 페이지에서

8.16 -> 17

까먹고 안써서 정리만.1\. nmap -p 31000-32000 localhost2\. openssl s_client -connect localhose:<nmap한 포트 번호>3\. 되면 전 password 입력결과:결과

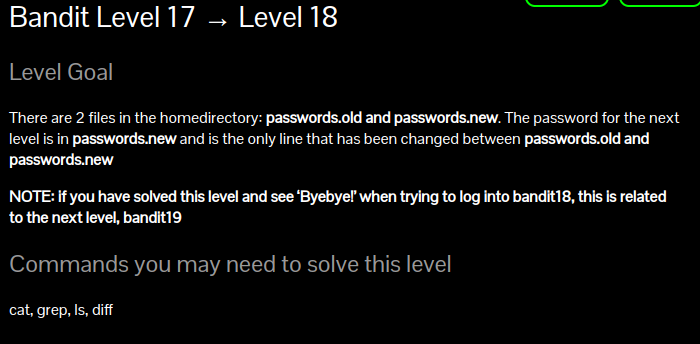

9.Bandit 17 to 18

홈 디렉터리에는 passwords.old와 passwords.new의 두 개의 파일이 있습니다. 다음 레벨의 비밀번호는 passwords.new에 있으며, passwords.old와 passwords.new 사이에서 변경된 유일한 줄입니다.참고: 이 레벨을 풀고 ban

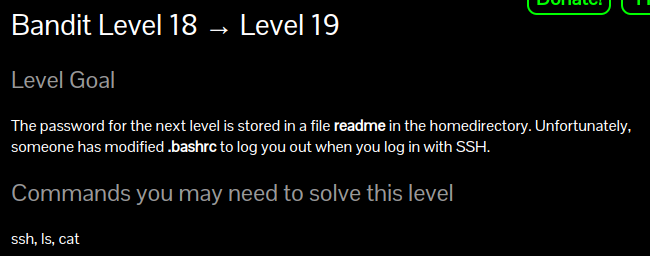

10.Bandit 18 to 19

다음 단계의 비밀번호는 홈 디렉터리의 readme 파일에 저장됩니다. 안타깝게도 누군가 .bashrc를 수정하여 SSH로 로그인할 때 로그아웃되도록 했습니다.로그인 한다 -> .bashrc 실행 -> 로그라웃그렇다면...로그인 한다 -> 명령어 실행 -(생략)> 로그아

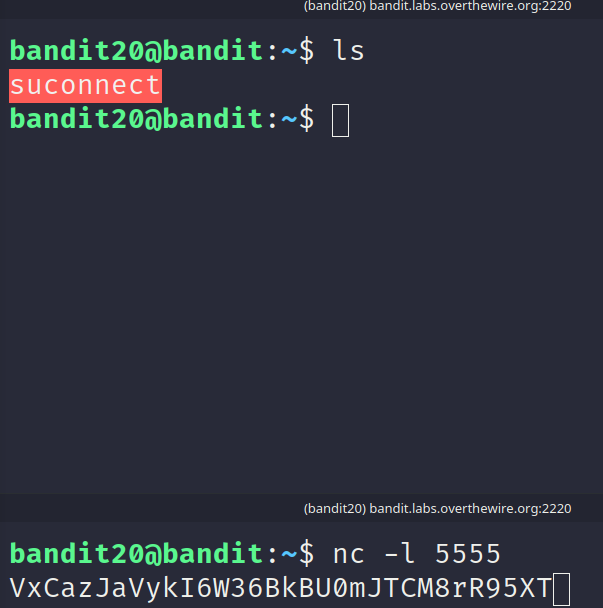

11.Bandit 20 to 21

https://overthewire.org/wargames/bandit/bandit21.html홈 디렉터리에는 명령줄 인수로 지정한 포트의 로컬 호스트에 연결하여 다음과 같은 작업을 수행하는 setuid 바이너리가 있습니다. 이 바이너리는 연결에서 한 줄의 텍

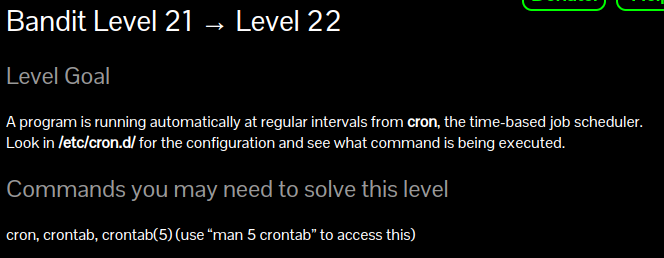

12.Bandit 21 to 22

시간 기반 작업 스케줄러인 cron에서 일정한 간격으로 프로그램이 자동으로 실행되고 있습니다. /etc/cron.d/에서 구성을 살펴보고 어떤 명령이 실행되고 있는지 확인하세요.하라는 대로 확인하자.딱 봐도 \_root 되있는거는 안될거 같으니까 다음에 쓸 계정인 cr

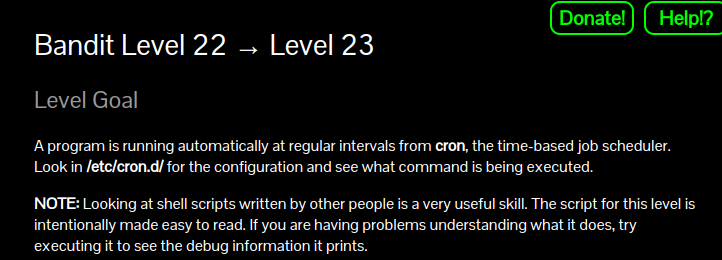

13.Bandit 22 to 23

전 문제와 내용은 같다.한번 확인해보자저번처럼 bandit23을 확인해보자.그리고 sh 파일도 확인해보자.bandit23이 실행하니까mytarget은 이게 tmp에 있는 파일 이름이므로...QYw0Y2aiA672PsMmh9puTQuhoz8SyR2G

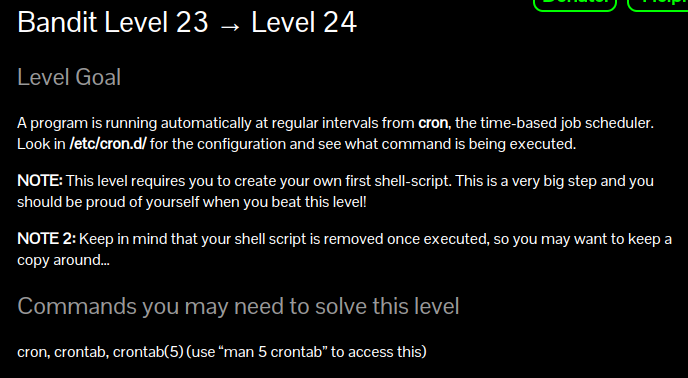

14.Bandit 23 to 24

시간 기반 작업 스케줄러인 cron에서 일정 간격으로 프로그램이 자동으로 실행됩니다. /etc/cron.d/에서 구성을 보고 어떤 명령이 실행되고 있는지 확인하십시오.참고: 이 수준에서는 자신만의 첫 번째 셸 스크립트를 만들어야 합니다. 이것은 매우 큰 단계이며 이 수

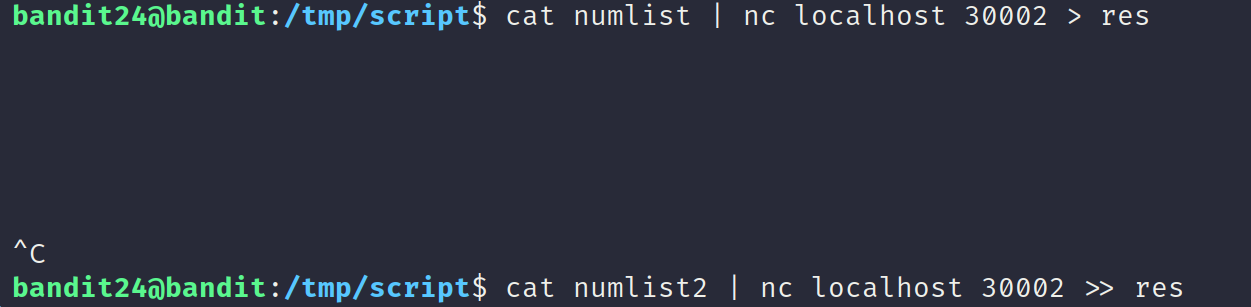

15.Bandit 24 to 25

데몬은 포트 30002에서 수신 대기 중이며 bandit24의 비밀번호와 비밀 숫자 4자리 핀코드가 제공되면 bandit25의 비밀번호를 제공합니다. brute-forcing이라고 하는 10000개의 조합을 모두 통과하는 것 외에는 핀코드를 검색할 방법이 없습니다.

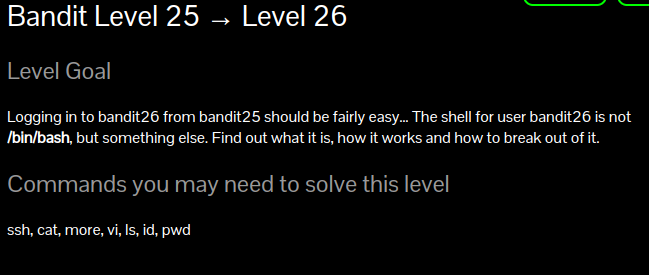

16.Bandit 25 to 26

bandit25에서 bandit26에 로그인하는 것은 꽤 쉬울 것입니다… 사용자 bandit26의 쉘은 /bin/bash가 아니라 다른 것입니다. 그것이 무엇인지, 어떻게 작동하는지, 어떻게 탈출하는지 알아보십시오.일단 lsssh 로그인bandit26의 기본셸 확인te

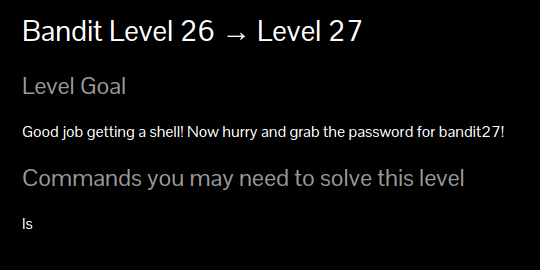

17.Bandit 26 to 27

껍데기를 구하느라 수고했어! 이제 서둘러서 bandit27의 비밀번호를 잡으세요저번 해법을 보고 일단 vim에 들어간다.그리고 저번 해법에서 본 bandit27-do.일단 셸에 들어가 보자.안 들어 가진다.shell 명령어의 사용법을 보자.shell 옵션을 설정해 줘야

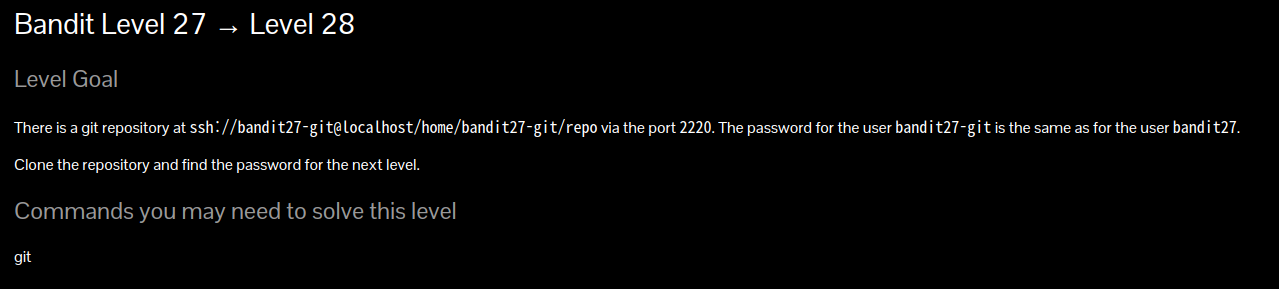

18.Bandit 27 to 28

포트 2220을 통해 ssh://bandit27-git@localhost/home/bandit27-git/repo에 git 저장소가 있습니다. 사용자 bandit27-git의 비밀번호는 사용자 bandit27의 비밀번호와 동일합니다.저장소를 복제하고 다음 레벨의 비밀번

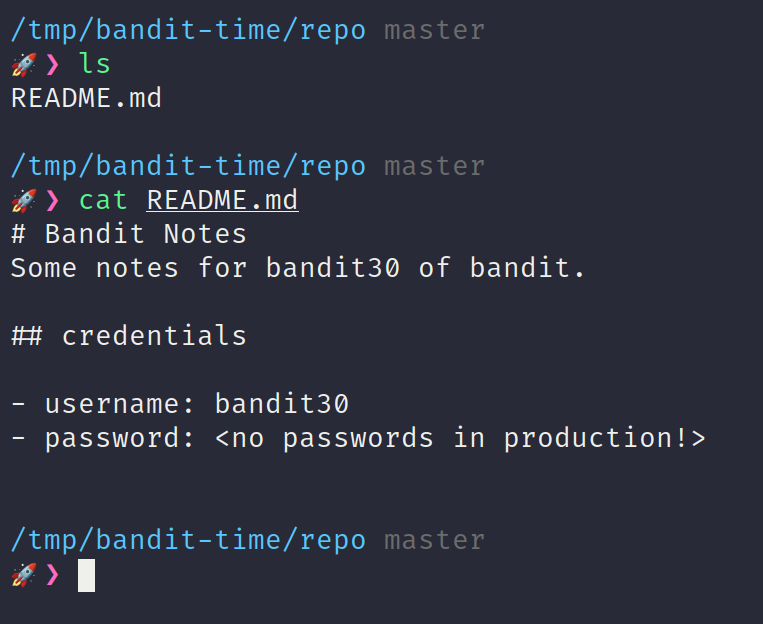

19.Bandit 28 to 29

전이랑 내용은 비슷하니까 바로 clone password 찾기! https://git-scm.com/book/en/v2/Git-Basics-Viewing-the-Commit-History 참고: 🚀❯ 이것은 그냥 저의 shell 테마 입니다 tQKvmcwNYc

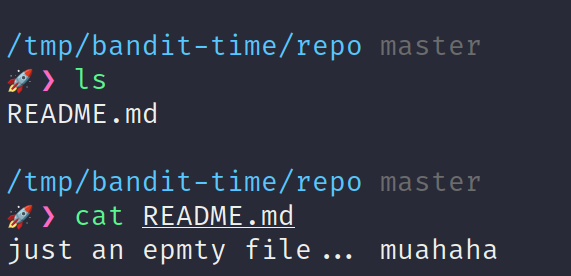

20.Bandit 29 to 30

전이랑 내용은 비슷하니까 바로 cloneproduction에는 비번이 없다고 한다다른 branch가 있는 것 같다한번 dev branch를 보자xbhV3HpNGlTIdnjUrdAlPzc2L6y9EOnS(code에는 아무것도 없다)업로드중..

21.Bandit 30 to 31

전이랑 내용은 비슷하니까 바로 clonegit history를 확인해보자git branch를 확인해보자어떻게 해야지 password를 볼 수 있을까?git 명령어들을 쓰다가무언가 찾아냈다깃 태그 설명한 번 태그 내용을 보자OoffzGDlzhAlerFJ2cAiz1D41J

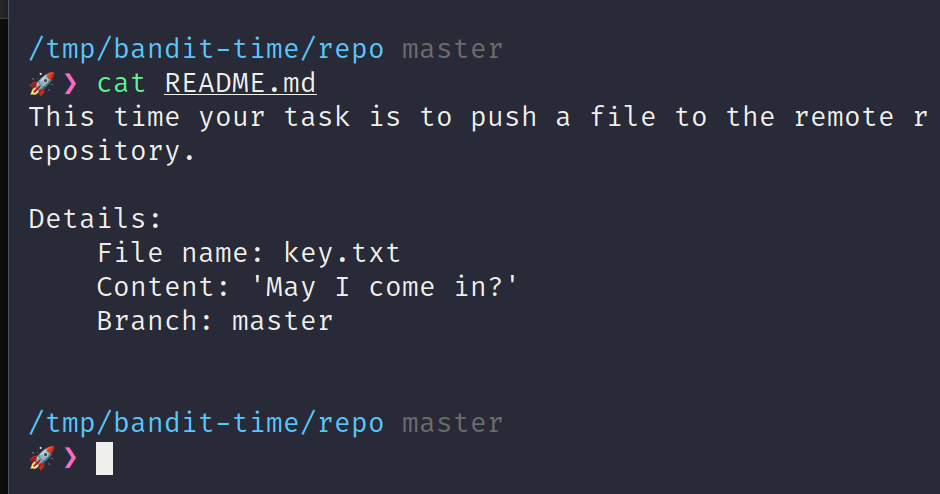

22.Bandit 31 to 32

전이랑 내용은 비슷하니까 바로 clone한번 push 해보자일단 파일을 만든다그리고 add 해준다그렇다면 .gitignore를 수정하자이제 add하면rmCBvG56y58BXzv98yZGdO7ATVL5dW8y

23.Bandit 33

이 게임의 마지막 레벨을 해결하신 것을 축하합니다!현재 이 게임에는 더 이상 플레이할 레벨이 없습니다. 그러나 우리는 끊임없이 노력하고 있습니다새로운 레벨에서 곧 더 많은 레벨로 이 게임을 확장할 것입니다.일반적인 커뮤니케이션 채널에 대한 발표를 주시하십시오!그 동안