이번 포스팅에서는 EKS Automation에 대해 알아보겠다. EKS를 보다 안정적이고 편리하게 운영하기 위한 방법들에 대해 실습을 통해 알아보자.

실습환경은 가시다님이 제공해주신 EKS 원클릭 배포를 참고하자.

단, CF는 아래 내용을 참조해서 사용한다.

# YAML 파일 다운로드

curl -O https://s3.ap-northeast-2.amazonaws.com/cloudformation.cloudneta.net/K8S/eks-oneclick6.yamlAWS Controller for Kubernetes?

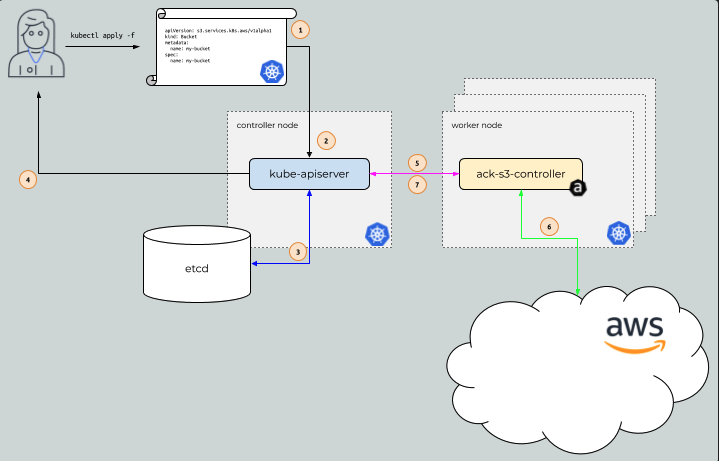

The idea behind AWS Controllers for Kubernetes (ACK) is to enable Kubernetes users to describe the desired state of AWS resources using the Kubernetes API and configuration language.

Kubernetes는 잘알지만, AWS에는 익숙하지 않은 엔지니어들을 위해 Kubernetes 안에서 AWS 리소스들을 관리할 수 있는 Controller라고 이해하면 되겠다.

- kube-apiserver -> ack-s3-controller에 요청 전달

- ack-s3-controller가 IRSA 권한이 있는 경우, AWS S3 API를 통해 버킷 생성

S3 뿐 만 아니라 EC2, ECR, EKS, DynamoDB, KMS, CloudWatch 등 여러 API와 연동이 가능하다.

참조: https://aws-controllers-k8s.github.io/community/docs/community/services/

1. ACK S3

1.1. ACK 설치

ACK S3 Controller를 활용하여 Kubernetes상에서 S3 버킷을 생성해보자. https://gallery.ecr.aws/aws-controllers-k8s 공식 Repo를 보면 차트이름이 aws-controllers-k8s/{서비스명}-chart:{version} 으로 되어있으므로, 아래 스크립트 처럼 원하는 controller만 다운 받을 수 있다.

# 서비스명 변수 지정

export SERVICE=s3

# helm 차트 다운로드

#aws ecr-public get-login-password --region us-east-1 | helm registry login --username AWS --password-stdin public.ecr.aws

export RELEASE_VERSION=$(curl -sL https://api.github.com/repos/aws-controllers-k8s/$SERVICE-controller/releases/latest | grep '"tag_name":' | cut -d'"' -f4 | cut -c 2-)

helm pull oci://public.ecr.aws/aws-controllers-k8s/$SERVICE-chart --version=$RELEASE_VERSION

tar xzvf $SERVICE-chart-$RELEASE_VERSION.tgz

# helm chart 확인

tree ~/$SERVICE-chart

# ACK S3 Controller 설치

export ACK_SYSTEM_NAMESPACE=ack-system

export AWS_REGION=ap-northeast-2

helm install --create-namespace -n $ACK_SYSTEM_NAMESPACE ack-$SERVICE-controller --set aws.region="$AWS_REGION" ~/$SERVICE-chart

# 설치 확인

helm list --namespace $ACK_SYSTEM_NAMESPACE

kubectl -n ack-system get pods

kubectl get crd | grep $SERVICE

buckets.s3.services.k8s.aws 2022-04-24T13:24:00Z

kubectl get all -n ack-system

kubectl get-all -n ack-system

kubectl describe sa -n ack-system ack-s3-controller1.2. IRSA 설정

Helm차트로 ACK를 설치하면 SA도 같이 배포가 되는데, 아직 권한이 없다. S3 관리를 위해 AmazonS3FullAccess 정책을 권장하므로, IRSA 설정을 해주자.

# Create an iamserviceaccount - AWS IAM role bound to a Kubernetes service account

eksctl create iamserviceaccount \

--name ack-$SERVICE-controller \

--namespace ack-system \

--cluster $CLUSTER_NAME \

--attach-policy-arn $(aws iam list-policies --query 'Policies[?PolicyName==`AmazonS3FullAccess`].Arn' --output text) \

--override-existing-serviceaccounts --approve

# 확인 >> 웹 관리 콘솔에서 CloudFormation Stack >> IAM Role 확인

eksctl get iamserviceaccount --cluster $CLUSTER_NAME

# Inspecting the newly created Kubernetes Service Account, we can see the role we want it to assume in our pod.

kubectl get sa -n ack-system

kubectl describe sa ack-$SERVICE-controller -n ack-system

# Restart ACK service controller deployment using the following commands.

kubectl -n ack-system rollout restart deploy ack-$SERVICE-controller-$SERVICE-chart

# IRSA 적용으로 Env, Volume 추가 확인

kubectl describe pod -n ack-system -l k8s-app=$SERVICE-chartCF를 통해 SA에 AmazonS3FullAccess 정책이 부여가 된다. ACK S3 deployment를 재시작하면, IRSA가 적용된 Pod를 확인할 수 있다.

1.3. S3 버킷 관리하기

그럼 이제 ACK를 통해서 S3 버킷을 생성, 업데이트, 삭제하는 기능을 이용해보자.

# [터미널1] 모니터링

watch -d aws s3 ls

# S3 버킷 생성을 위한 설정 파일 생성

export AWS_ACCOUNT_ID=$(aws sts get-caller-identity --query "Account" --output text)

export BUCKET_NAME=my-ack-s3-bucket-$AWS_ACCOUNT_ID

read -r -d '' BUCKET_MANIFEST <<EOF

apiVersion: s3.services.k8s.aws/v1alpha1

kind: Bucket

metadata:

name: $BUCKET_NAME

spec:

name: $BUCKET_NAME

EOF

echo "${BUCKET_MANIFEST}" > bucket.yaml

cat bucket.yaml | yh

# S3 버킷 생성

aws s3 ls

kubectl create -f bucket.yaml

bucket.s3.services.k8s.aws/my-ack-s3-bucket-<my account id> created

# S3 버킷 확인

aws s3 ls

kubectl get buckets

kubectl describe bucket/$BUCKET_NAME | head -6

Name: my-ack-s3-bucket-<my account id>

Namespace: default

Labels: <none>

Annotations: <none>

API Version: s3.services.k8s.aws/v1alpha1

Kind: Bucket

aws s3 ls | grep $BUCKET_NAME

2022-04-24 18:02:07 my-ack-s3-bucket-<my account id>

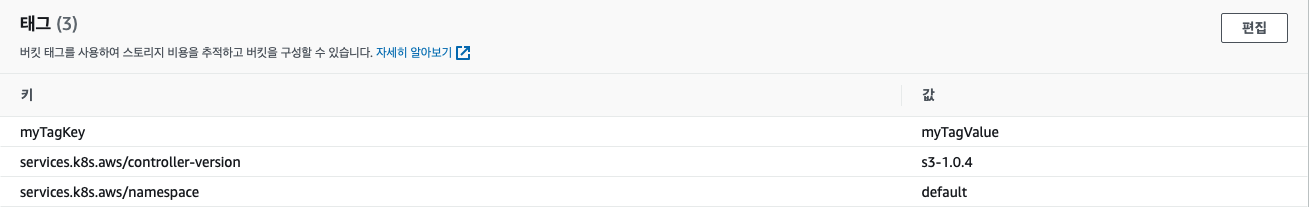

# S3 버킷 업데이트 : 태그 정보 입력

read -r -d '' BUCKET_MANIFEST <<EOF

apiVersion: s3.services.k8s.aws/v1alpha1

kind: Bucket

metadata:

name: $BUCKET_NAME

spec:

name: $BUCKET_NAME

tagging:

tagSet:

- key: myTagKey

value: myTagValue

EOF

echo "${BUCKET_MANIFEST}" > bucket.yaml

# S3 버킷 설정 업데이트 실행 : 필요 주석 자동 업뎃 내용이니 무시해도됨!

kubectl apply -f bucket.yaml

# S3 버킷 업데이트 확인

kubectl describe bucket/$BUCKET_NAME | grep Spec: -A5

Spec:

Name: my-ack-s3-bucket-<my account id>

Tagging:

Tag Set:

Key: myTagKey

Value: myTagValue

# S3 버킷 삭제

kubectl delete -f bucket.yaml

# verify the bucket no longer exists

kubectl get bucket/$BUCKET_NAME

aws s3 ls | grep $BUCKET_NAME

kubectl 명령어를 통해서 AWS에 버킷이 생성되었다. 위 예제에서는 태그도 추가가 가능하다. 이제 S3와 관련된 ACK를 삭제하자.

# helm uninstall

export SERVICE=s3

helm uninstall -n $ACK_SYSTEM_NAMESPACE ack-$SERVICE-controller

# ACK S3 Controller 관련 crd 삭제

kubectl delete -f ~/$SERVICE-chart/crds

# IRSA 삭제

eksctl delete iamserviceaccount --cluster myeks --name ack-$SERVICE-controller --namespace ack-system실습했던 생성, 업데이트, 삭제 기능을 제공하는데 자세히 살펴보면 뭐가 엄청 많다. 다른 기능들은 여기를 참고하자: https://aws-controllers-k8s.github.io/community/reference/s3/v1alpha1/bucket/

2 EC2 & VPC 실습

AWS에서 가장 기본이 되는 EC2와 VPC도 연동이 가능하다. 그럼 바로 실습을 해보도록 하자. 같은 ACK이기 때문에 S3나 EC2나 세팅방법에는 다를게 없다.

2.1 ACK 설치

# 서비스명 변수 지정 및 helm 차트 다운로드

export SERVICE=ec2

export RELEASE_VERSION=$(curl -sL https://api.github.com/repos/aws-controllers-k8s/$SERVICE-controller/releases/latest | grep '"tag_name":' | cut -d'"' -f4 | cut -c 2-)

helm pull oci://public.ecr.aws/aws-controllers-k8s/$SERVICE-chart --version=$RELEASE_VERSION

tar xzvf $SERVICE-chart-$RELEASE_VERSION.tgz

# helm chart 확인

tree ~/$SERVICE-chart

# ACK EC2-Controller 설치

export ACK_SYSTEM_NAMESPACE=ack-system

export AWS_REGION=ap-northeast-2

helm install -n $ACK_SYSTEM_NAMESPACE ack-$SERVICE-controller --set aws.region="$AWS_REGION" ~/$SERVICE-chart

# 설치 확인

helm list --namespace $ACK_SYSTEM_NAMESPACE

kubectl -n $ACK_SYSTEM_NAMESPACE get pods -l "app.kubernetes.io/instance=ack-$SERVICE-controller"

kubectl get crd | grep $SERVICE2.2 IRSA 설정

# Create an iamserviceaccount - AWS IAM role bound to a Kubernetes service account

eksctl create iamserviceaccount \

--name ack-$SERVICE-controller \

--namespace $ACK_SYSTEM_NAMESPACE \

--cluster $CLUSTER_NAME \

--attach-policy-arn $(aws iam list-policies --query 'Policies[?PolicyName==`AmazonEC2FullAccess`].Arn' --output text) \

--override-existing-serviceaccounts --approve

# 확인 >> 웹 관리 콘솔에서 CloudFormation Stack >> IAM Role 확인

eksctl get iamserviceaccount --cluster $CLUSTER_NAME

# Inspecting the newly created Kubernetes Service Account, we can see the role we want it to assume in our pod.

kubectl get sa -n $ACK_SYSTEM_NAMESPACE

kubectl describe sa ack-$SERVICE-controller -n $ACK_SYSTEM_NAMESPACE

# Restart ACK service controller deployment using the following commands.

kubectl -n $ACK_SYSTEM_NAMESPACE rollout restart deploy ack-$SERVICE-controller-$SERVICE-chart

# IRSA 적용으로 Env, Volume 추가 확인

kubectl describe pod -n $ACK_SYSTEM_NAMESPACE -l k8s-app=$SERVICE-chartEKS보안에서 배웠듯이 IRSA세팅 시 CF를 통해 AWS에 정책을 주입해주게 된다.

Environment:

ACK_SYSTEM_NAMESPACE: ack-system (v1:metadata.namespace)

AWS_REGION: ap-northeast-2

AWS_ENDPOINT_URL:

ACK_WATCH_NAMESPACE:

DELETION_POLICY: delete

ACK_ENABLE_DEVELOPMENT_LOGGING: false

ACK_LOG_LEVEL: info

ACK_RESOURCE_TAGS: services.k8s.aws/controller-version=%CONTROLLER_SERVICE%-%CONTROLLER_VERSION%,services.k8s.aws/namespace=%K8S_NAMESPACE%

AWS_STS_REGIONAL_ENDPOINTS: regional

AWS_ROLE_ARN: arn:aws:iam::0777766666666:role/eksctl-myeks-addon-iamserviceaccount-ack-sys-Role1-QNNDBFKUS9LP

AWS_WEB_IDENTITY_TOKEN_FILE: /var/run/secrets/eks.amazonaws.com/serviceaccount/tokenIRSA 적용 이후 deployment를 재시작해주면, Pod에 권한이 들어오게된다.

2.3 VPC/Subnet 생성

# [터미널1] 모니터링

while true; do aws ec2 describe-vpcs --query 'Vpcs[*].{VPCId:VpcId, CidrBlock:CidrBlock}' --output text; echo "-----"; sleep 1; done

# VPC 생성

cat <<EOF > vpc.yaml

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: VPC

metadata:

name: vpc-tutorial-test

spec:

cidrBlocks:

- 10.0.0.0/16

enableDNSSupport: true

enableDNSHostnames: true

EOF

kubectl apply -f vpc.yaml

vpc.ec2.services.k8s.aws/vpc-tutorial-test created

# VPC 생성 확인

kubectl get vpcs

kubectl describe vpcs

aws ec2 describe-vpcs --query 'Vpcs[*].{VPCId:VpcId, CidrBlock:CidrBlock}' --output text

# [터미널1] 모니터링

VPCID=$(kubectl get vpcs vpc-tutorial-test -o jsonpath={.status.vpcID})

while true; do aws ec2 describe-subnets --filters "Name=vpc-id,Values=$VPCID" --query 'Subnets[*].{SubnetId:SubnetId, CidrBlock:CidrBlock}' --output text; echo "-----"; sleep 1 ; done

# 서브넷 생성

VPCID=$(kubectl get vpcs vpc-tutorial-test -o jsonpath={.status.vpcID})

cat <<EOF > subnet.yaml

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: Subnet

metadata:

name: subnet-tutorial-test

spec:

cidrBlock: 10.0.0.0/20

vpcID: $VPCID

EOF

kubectl apply -f subnet.yaml

# 서브넷 생성 확인

kubectl get subnets

kubectl describe subnets

aws ec2 describe-subnets --filters "Name=vpc-id,Values=$VPCID" --query 'Subnets[*].{SubnetId:SubnetId, CidrBlock:CidrBlock}' --output text

# 리소스 삭제

kubectl delete -f subnet.yaml && kubectl delete -f vpc.yamlACK로 배포를 진행했기 때문에, kubectl로 조회가 되기도 하고, aws 커맨드로도 생성된 자원조회가 가능하다.

(kimchigood:default) [root@myeks-bastion ~]# kubectl get subnets

NAME ID STATE

subnet-tutorial-test subnet-06a680e7f812dacf0 available

(kimchigood:default) [root@myeks-bastion ~]#

(kimchigood:default) [root@myeks-bastion ~]# aws ec2 describe-subnets --filters "Name=vpc-id,Values=$VPCID" --query 'Subnets[*].{SubnetId:SubnetId, CidrBlock:CidrBlock}' --output text

10.0.0.0/20 subnet-06a680e7f812dacf03 VPC Workflow

이번에는 조금 더 복잡한 리소스를 생성해보겠다. AWS 인프라를 구축할 때 VPC안에 Public/Private Subnet을 세팅하고, 인스턴스까지 배포하는 예제이다.

vpc-workflow.yaml

cat <<EOF > vpc-workflow.yaml

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: VPC

metadata:

name: tutorial-vpc

spec:

cidrBlocks:

- 10.0.0.0/16

enableDNSSupport: true

enableDNSHostnames: true

tags:

- key: name

value: vpc-tutorial

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: InternetGateway

metadata:

name: tutorial-igw

spec:

vpcRef:

from:

name: tutorial-vpc

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: NATGateway

metadata:

name: tutorial-natgateway1

spec:

subnetRef:

from:

name: tutorial-public-subnet1

allocationRef:

from:

name: tutorial-eip1

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: ElasticIPAddress

metadata:

name: tutorial-eip1

spec:

tags:

- key: name

value: eip-tutorial

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: RouteTable

metadata:

name: tutorial-public-route-table

spec:

vpcRef:

from:

name: tutorial-vpc

routes:

- destinationCIDRBlock: 0.0.0.0/0

gatewayRef:

from:

name: tutorial-igw

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: RouteTable

metadata:

name: tutorial-private-route-table-az1

spec:

vpcRef:

from:

name: tutorial-vpc

routes:

- destinationCIDRBlock: 0.0.0.0/0

natGatewayRef:

from:

name: tutorial-natgateway1

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: Subnet

metadata:

name: tutorial-public-subnet1

spec:

availabilityZone: ap-northeast-2a

cidrBlock: 10.0.0.0/20

mapPublicIPOnLaunch: true

vpcRef:

from:

name: tutorial-vpc

routeTableRefs:

- from:

name: tutorial-public-route-table

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: Subnet

metadata:

name: tutorial-private-subnet1

spec:

availabilityZone: ap-northeast-2a

cidrBlock: 10.0.128.0/20

vpcRef:

from:

name: tutorial-vpc

routeTableRefs:

- from:

name: tutorial-private-route-table-az1

---

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: SecurityGroup

metadata:

name: tutorial-security-group

spec:

description: "ack security group"

name: tutorial-sg

vpcRef:

from:

name: tutorial-vpc

ingressRules:

- ipProtocol: tcp

fromPort: 22

toPort: 22

ipRanges:

- cidrIP: "0.0.0.0/0"

description: "ingress"

EOF3.1 VPC 생성

# VPC 환경 생성

kubectl apply -f vpc-workflow.yaml

# [터미널1] NATGW 생성 완료 후 tutorial-private-route-table-az1 라우팅 테이블 ID가 확인되고 그후 tutorial-private-subnet1 서브넷ID가 확인됨 > 5분 정도 시간 소요

watch -d kubectl get routetables,subnet

# VPC 환경 생성 확인

kubectl describe vpcs

kubectl describe internetgateways

kubectl describe routetables

kubectl describe natgateways

kubectl describe elasticipaddresses

kubectl describe securitygroups

kubectl describe subnets3.2 Public Subnet 에 인스턴스 생성

# public 서브넷 ID 확인

PUBSUB1=$(kubectl get subnets tutorial-public-subnet1 -o jsonpath={.status.subnetID})

echo $PUBSUB1

# 보안그룹 ID 확인

TSG=$(kubectl get securitygroups tutorial-security-group -o jsonpath={.status.id})

echo $TSG

# Amazon Linux 2 최신 AMI ID 확인

AL2AMI=$(aws ec2 describe-images --owners amazon --filters "Name=name,Values=amzn2-ami-hvm-2.0.*-x86_64-gp2" --query 'Images[0].ImageId' --output text)

echo $AL2AMI

# 각자 자신의 SSH 키페어 이름 변수 지정

MYKEYPAIR=<각자 자신의 SSH 키페어 이름>

MYKEYPAIR=kp-gasida

# 변수 확인 > 특히 서브넷 ID가 확인되었는지 꼭 확인하자!

echo $PUBSUB1 , $TSG , $AL2AMI , $MYKEYPAIR

# [터미널1] 모니터링

while true; do aws ec2 describe-instances --query "Reservations[*].Instances[*].{PublicIPAdd:PublicIpAddress,PrivateIPAdd:PrivateIpAddress,InstanceName:Tags[?Key=='Name']|[0].Value,Status:State.Name}" --filters Name=instance-state-name,Values=running --output table; date ; sleep 1 ; done

# public 서브넷에 인스턴스 생성

cat <<EOF > tutorial-bastion-host.yaml

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: Instance

metadata:

name: tutorial-bastion-host

spec:

imageID: $AL2AMI # AL2 AMI ID - ap-northeast-2

instanceType: t3.medium

subnetID: $PUBSUB1

securityGroupIDs:

- $TSG

keyName: $MYKEYPAIR

tags:

- key: producer

value: ack

EOF

kubectl apply -f tutorial-bastion-host.yaml

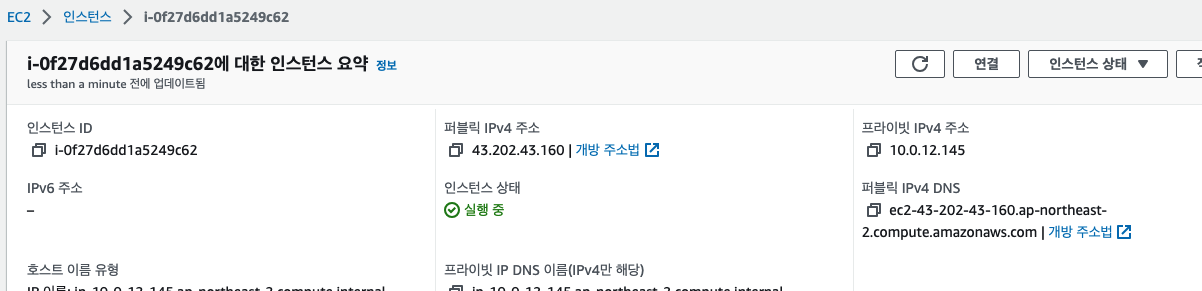

# 인스턴스 생성 확인

kubectl get instance

kubectl describe instance

aws ec2 describe-instances --query "Reservations[*].Instances[*].{PublicIPAdd:PublicIpAddress,PrivateIPAdd:PrivateIpAddress,InstanceName:Tags[?Key=='Name']|[0].Value,Status:State.Name}" --filters Name=instance-state-name,Values=running --output table인스턴스 배포가 잘되었는지 확인해보자.

(kimchigood:default) [root@myeks-bastion ~]# kubectl get instance

NAME ID

tutorial-bastion-host i-0f27d6dd1a5249c62

kubectl로 조회한 것과 같은 ID의 인스턴스가 AWS Console에서도 잘 조회가 된다.

외부접속 세팅하기

ssh -i <자신의 키페어파일> ec2-user@<public 서브넷에 인스턴스 퍼블릭IP>

------

# public 서브넷에 인스턴스 접속 후 외부 인터넷 통신 여부 확인

ping -c 10 8.8.8.8

curl ipinfo.io/ip ; echo # 출력되는 공인IP는 무엇인가?

exit

------현재는 보안그룹 세팅을 해주지 않았기 때문에, 생성된 EC2 인스턴스에서 외부통신이 되지않는다. 관련 세팅을 해주고 다시 테스트 해보자.

cat <<EOF > modify-sg.yaml

apiVersion: ec2.services.k8s.aws/v1alpha1

kind: SecurityGroup

metadata:

name: tutorial-security-group

spec:

description: "ack security group"

name: tutorial-sg

vpcRef:

from:

name: tutorial-vpc

ingressRules:

- ipProtocol: tcp

fromPort: 22

toPort: 22

ipRanges:

- cidrIP: "0.0.0.0/0"

description: "ingress"

egressRules:

- ipProtocol: '-1'

ipRanges:

- cidrIP: "0.0.0.0/0"

description: "egress"

EOF

kubectl apply -f modify-sg.yaml

# 변경 확인 >> 보안그룹에 아웃바운드 규칙 확인

kubectl logs -n $ACK_SYSTEM_NAMESPACE -l k8s-app=ec2-chart -f[ec2-user@ip-10-0-12-145 ~]$ curl ipinfo.io/ip ; echo

43.202.43.160

[ec2-user@ip-10-0-12-145 ~]$ ping -c 10 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=46 time=22.6 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=46 time=22.6 ms

^C

--- 8.8.8.8 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1001ms

rtt min/avg/max/mdev = 22.690/22.691/22.692/0.001 ms외부통신이 잘되는 것을 확인할 수 있다. Private Subnet에 인스턴스 설치하는 것도 위와 같은 방법으로 세팅이 가능하다.

4 RDS

ACK는 RDB 관련 컨트롤러도 제공하는데, 제공되는 RDB는 아래와 같다.

지원 엔진 - Aurora(MySQL & PostgreSQL), RDS for PostgreSQL, RDS for MySQL, RDS for MariaDB, RDS for Oracle, RDS for SQL Server

플로우는 다른 ACK들과 차이가 없다. ACK 설치-> IRSA적용 -> 리소스 관리 그럼, 바로 실습진행해보자.

4.1 ACK 설치

# 서비스명 변수 지정 및 helm 차트 다운로드

export SERVICE=rds

export RELEASE_VERSION=$(curl -sL https://api.github.com/repos/aws-controllers-k8s/$SERVICE-controller/releases/latest | grep '"tag_name":' | cut -d'"' -f4 | cut -c 2-)

helm pull oci://public.ecr.aws/aws-controllers-k8s/$SERVICE-chart --version=$RELEASE_VERSION

tar xzvf $SERVICE-chart-$RELEASE_VERSION.tgz

# helm chart 확인

tree ~/$SERVICE-chart

# ACK EC2-Controller 설치

export ACK_SYSTEM_NAMESPACE=ack-system

export AWS_REGION=ap-northeast-2

helm install -n $ACK_SYSTEM_NAMESPACE ack-$SERVICE-controller --set aws.region="$AWS_REGION" ~/$SERVICE-chart

# 설치 확인

helm list --namespace $ACK_SYSTEM_NAMESPACE

kubectl -n $ACK_SYSTEM_NAMESPACE get pods -l "app.kubernetes.io/instance=ack-$SERVICE-controller"

kubectl get crd | grep $SERVICE4.2 IRSA 설정

# Create an iamserviceaccount - AWS IAM role bound to a Kubernetes service account

eksctl create iamserviceaccount \

--name ack-$SERVICE-controller \

--namespace $ACK_SYSTEM_NAMESPACE \

--cluster $CLUSTER_NAME \

--attach-policy-arn $(aws iam list-policies --query 'Policies[?PolicyName==`AmazonRDSFullAccess`].Arn' --output text) \

--override-existing-serviceaccounts --approve

# 확인 >> 웹 관리 콘솔에서 CloudFormation Stack >> IAM Role 확인

eksctl get iamserviceaccount --cluster $CLUSTER_NAME

# Inspecting the newly created Kubernetes Service Account, we can see the role we want it to assume in our pod.

kubectl get sa -n $ACK_SYSTEM_NAMESPACE

kubectl describe sa ack-$SERVICE-controller -n $ACK_SYSTEM_NAMESPACE

# Restart ACK service controller deployment using the following commands.

kubectl -n $ACK_SYSTEM_NAMESPACE rollout restart deploy ack-$SERVICE-controller-$SERVICE-chart

# IRSA 적용으로 Env, Volume 추가 확인

kubectl describe pod -n $ACK_SYSTEM_NAMESPACE -l k8s-app=$SERVICE-chart4.3 AWS RDS for MariaDB 관리

# DB 암호를 위한 secret 생성

RDS_INSTANCE_NAME="<your instance name>"

RDS_INSTANCE_PASSWORD="<your instance password>"

RDS_INSTANCE_NAME=myrds

RDS_INSTANCE_PASSWORD=qwe12345

kubectl create secret generic "${RDS_INSTANCE_NAME}-password" --from-literal=password="${RDS_INSTANCE_PASSWORD}"

# 확인

kubectl get secret $RDS_INSTANCE_NAME-password

# [터미널1] 모니터링

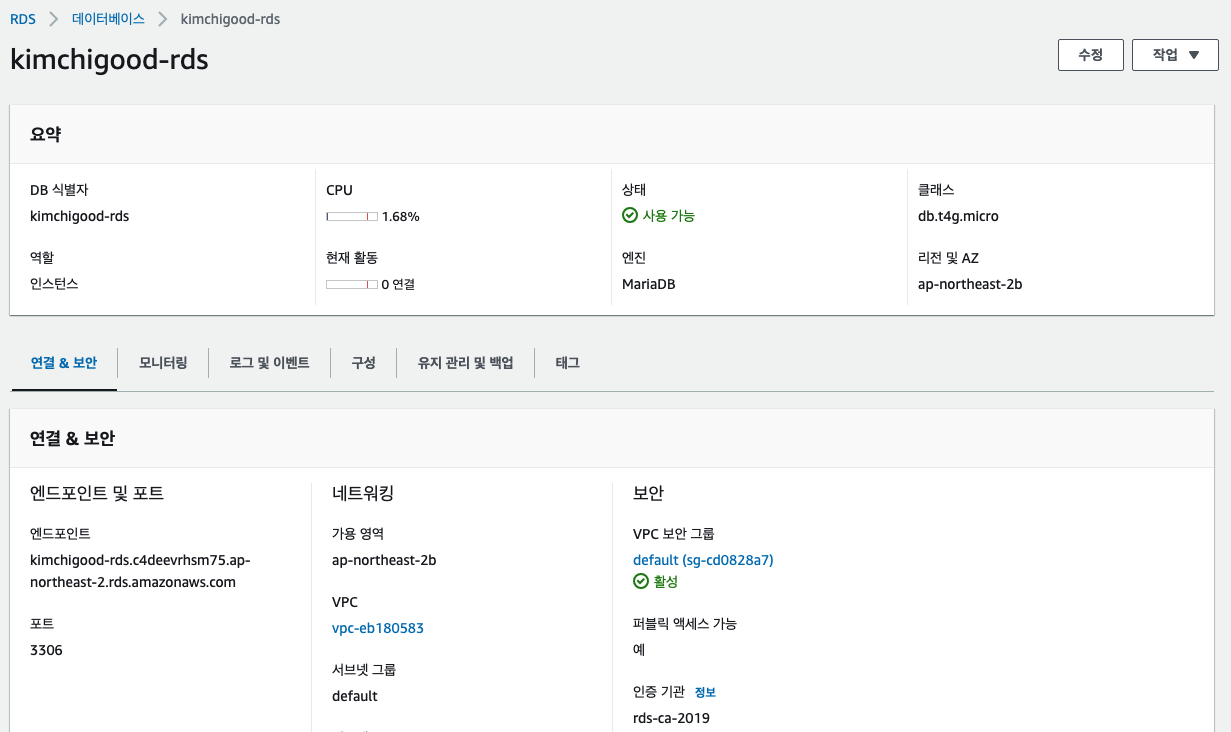

RDS_INSTANCE_NAME=kimchigood-rds

watch -d "kubectl describe dbinstance "${RDS_INSTANCE_NAME}" | grep 'Db Instance Status'"

# RDS 배포 생성 : 15분 이내 시간 소요 >> 보안그룹, 서브넷 등 필요한 옵션들은 추가해서 설정해보자!

cat <<EOF > rds-mariadb.yaml

apiVersion: rds.services.k8s.aws/v1alpha1

kind: DBInstance

metadata:

name: "${RDS_INSTANCE_NAME}"

spec:

allocatedStorage: 20

dbInstanceClass: db.t4g.micro

dbInstanceIdentifier: "${RDS_INSTANCE_NAME}"

engine: mariadb

engineVersion: "10.6"

masterUsername: "admin"

masterUserPassword:

namespace: default

name: "${RDS_INSTANCE_NAME}-password"

key: password

EOF

kubectl apply -f rds-mariadb.yaml

# 생성 확인

kubectl get dbinstances ${RDS_INSTANCE_NAME}

kubectl describe dbinstance "${RDS_INSTANCE_NAME}"

aws rds describe-db-instances --db-instance-identifier $RDS_INSTANCE_NAME | jq

kubectl describe dbinstance "${RDS_INSTANCE_NAME}" | grep 'Db Instance Status'

Db Instance Status: creating

kubectl describe dbinstance "${RDS_INSTANCE_NAME}" | grep 'Db Instance Status'

Db Instance Status: backing-up

kubectl describe dbinstance "${RDS_INSTANCE_NAME}" | grep 'Db Instance Status'

Db Instance Status: available

# 생성 완료 대기 : for 지정 상태가 완료되면 정상 종료됨

kubectl wait dbinstances ${RDS_INSTANCE_NAME} --for=condition=ACK.ResourceSynced --timeout=15m

dbinstance.rds.services.k8s.aws/myrds condition metRDS 계정정보는 Kubernetes Secret으로 저장이 된다.

인스턴스가 다 생성되었으면, 이제 MariaDB에 접속을 시도해보자.

fieldexport 생성

RDS_INSTANCE_CONN_CM="${RDS_INSTANCE_NAME}-conn-cm"

cat <<EOF > rds-field-exports.yaml

---

apiVersion: v1

kind: ConfigMap

metadata:

name: ${RDS_INSTANCE_CONN_CM}

data: {}

---

apiVersion: services.k8s.aws/v1alpha1

kind: FieldExport

metadata:

name: ${RDS_INSTANCE_NAME}-host

spec:

to:

name: ${RDS_INSTANCE_CONN_CM}

kind: configmap

from:

path: ".status.endpoint.address"

resource:

group: rds.services.k8s.aws

kind: DBInstance

name: ${RDS_INSTANCE_NAME}

---

apiVersion: services.k8s.aws/v1alpha1

kind: FieldExport

metadata:

name: ${RDS_INSTANCE_NAME}-port

spec:

to:

name: ${RDS_INSTANCE_CONN_CM}

kind: configmap

from:

path: ".status.endpoint.port"

resource:

group: rds.services.k8s.aws

kind: DBInstance

name: ${RDS_INSTANCE_NAME}

---

apiVersion: services.k8s.aws/v1alpha1

kind: FieldExport

metadata:

name: ${RDS_INSTANCE_NAME}-user

spec:

to:

name: ${RDS_INSTANCE_CONN_CM}

kind: configmap

from:

path: ".spec.masterUsername"

resource:

group: rds.services.k8s.aws

kind: DBInstance

name: ${RDS_INSTANCE_NAME}

EOF

kubectl apply -f rds-field-exports.yamlfieldexport를 통해서 RDS의 상태정보 값을 가져올 수 있다. Configmap으로 값이 저장되고, RDB에 접속해야하는 파드에서 Configmap값을 가지고 활용할 수 있다.

상태정보확인

# 상태 정보 확인 : address 와 port 정보

kubectl get dbinstances myrds -o jsonpath={.status.endpoint} | jq

(kimchigood:default) [root@myeks-bastion ~]# kubectl get dbinstances kimchigood-rds -o jsonpath={.status.endpoint} | jq

{

"address": "kimchigood-rds.c4deevrhsm75.ap-northeast-2.rds.amazonaws.com",

"hostedZoneID": "ZLA2NUCOLGUUR",

"port": 3306

}

# 상태 정보 확인 : masterUsername 확인

kubectl get dbinstances myrds -o jsonpath={.spec.masterUsername} ; echo

# 컨피그맵 확인

kubectl get cm kimchigood-rds-conn-cm -o yaml | kubectl neat | yh

(kimchigood:default) [root@myeks-bastion ~]# kubectl get cm kimchigood-rds-conn-cm -o yaml | kubectl neat | yh

apiVersion: v1

data:

default.kimchigood-rds-host: kimchigood-rds.c4deevrhsm75.ap-northeast-2.rds.amazonaws.com

default.kimchigood-rds-port: "3306"

default.kimchigood-rds-user: admin

kind: ConfigMap

metadata:

name: kimchigood-rds-conn-cm

namespace: default

RDS 사용하는 파드를 생성

fieldexport로 저장된 Configmap 값을 가지고 RDS에 접속을 하는 파드를 생성해보자.

APP_NAMESPACE=default

cat <<EOF > rds-pods.yaml

apiVersion: v1

kind: Pod

metadata:

name: app

namespace: ${APP_NAMESPACE}

spec:

containers:

- image: busybox

name: myapp

command:

- sleep

- "3600"

imagePullPolicy: IfNotPresent

env:

- name: DBHOST

valueFrom:

configMapKeyRef:

name: ${RDS_INSTANCE_CONN_CM}

key: "${APP_NAMESPACE}.${RDS_INSTANCE_NAME}-host"

- name: DBPORT

valueFrom:

configMapKeyRef:

name: ${RDS_INSTANCE_CONN_CM}

key: "${APP_NAMESPACE}.${RDS_INSTANCE_NAME}-port"

- name: DBUSER

valueFrom:

configMapKeyRef:

name: ${RDS_INSTANCE_CONN_CM}

key: "${APP_NAMESPACE}.${RDS_INSTANCE_NAME}-user"

- name: DBPASSWORD

valueFrom:

secretKeyRef:

name: "${RDS_INSTANCE_NAME}-password"

key: password

EOF

kubectl apply -f rds-pods.yaml

# 생성 확인

kubectl get pod app

# 파드의 환경 변수 확인

kubectl exec -it app -- env | grep DB

(kimchigood:default) [root@myeks-bastion ~]# kubectl exec -it app -- env | grep DB

DBHOST=kimchigood-rds.c4deevrhsm75.ap-northeast-2.rds.amazonaws.com

DBPORT=3306

DBUSER=admin

DBPASSWORD=qwe12345

RDS의 경우 아직 생긴지 얼마 안되서 조금 이슈들이 있다. 만약 식별자를 kubectl로 바꿔버릴 경우, 기존에 연결된 DB와 연결이 끊어지고, 새롭게 수정된 식별자로 DB가 생성이 되버린다.

Wrap up

이번 포스팅에서는 ACK에 대해서 알아보았다. Kubernetes에서 AWS의 리소스를 관리하는 도구인데, 뭔가 좀 신박한 느낌이긴했다. 아직은 초기 단계이기도 하고, 이렇게 관리하는게 어떤 점에서 좋은지 아직은 크게 와닿지 않았다.

어쨋든 AWS 자원을 활용하려면, 기능과 명세도 어느정도 알아야할텐데, 뭔가 한단계를 더 배워야하는 느낌이기도 했다.

일부 리소스만 Kubernetes에서 ACK로 관리한다면, 또 좋은 것 같기도하다. 초기 모델이므로 좀 더 지켜보는 것도 좋을 것 같다.