좋은 포스팅을 보고 그동안 헷갈렸던 클러스터 엔드포인트와 그 보안 종류를 이해하게 되어서 공유해본다.

https://velog.io/@rockwellvinca/EKS-AWS-EKS%EC%9D%98-%ED%81%B4%EB%9F%AC%EC%8A%A4%ED%84%B0-%EC%97%94%ED%8A%B8%ED%8F%AC%EC%9D%B8%ED%8A%B8%EB%9E%80

다음으로 아래는 클러스터 엔드포인트 방식 개념과 클러스터 보안그룹에 대한 포스팅이다. 보안과 관련해서는 아직 제대로 이해가 되는 것 같지는 않다. 특히 엔드포인트 방식과 연결해서 보안을 생각할 때 훨씬 복잡하고 어려워진다. 따라서 아래에서 조금 더 정리해보려고 한다.

https://kim-dragon.tistory.com/71

1. Cluster security group

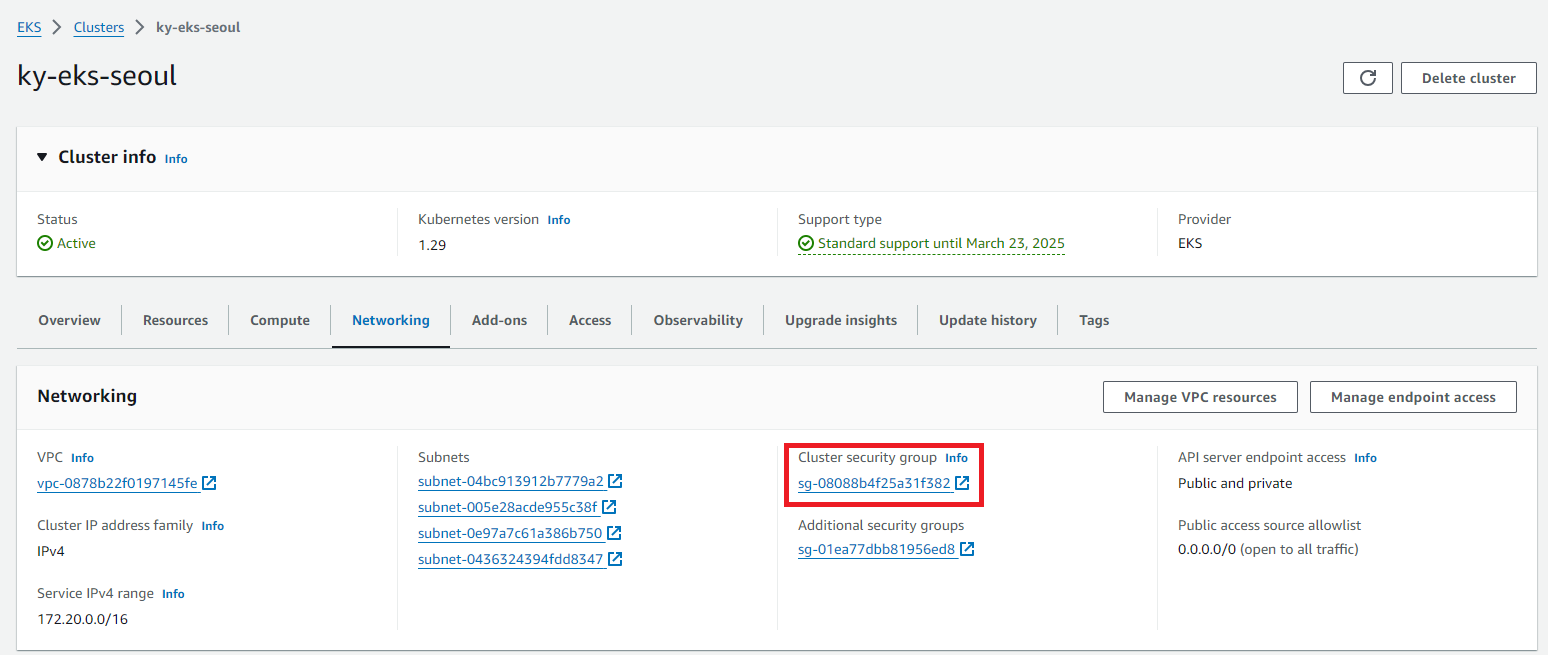

클러스터 보안그룹은 먼저 아래 그림과 같이 Cluster security group이라는 이름으로 표시된다.

참고로 EKS 클러스터 생성 시 따로 만들어준 것이 아니라, 클러스터 생성 시 자동으로 생성되는 클러스터 전체의 보안그룹이다.

이게 무슨 뜻이냐면, EKS 클러스터 내부의 통신을 무조건적으로 가능하게 만드는 필수적/기본적 보안그룹이라는 뜻이다. 보안그룹 규칙 설정 중, 소스 대상을 자기 자신으로 하면 자기 자신 내부의 통신은 모두 가능한 것처럼 말이다. 이로써 클러스터를 구성하는 두 가지, 컨트롤 플레인과 노드 그룹 간의 내부 통신이 안정적으로 항상 가능해진다.

해당 보안그룹을 클릭하여 세부사항을 보면, 먼저 보안그룹의 이름

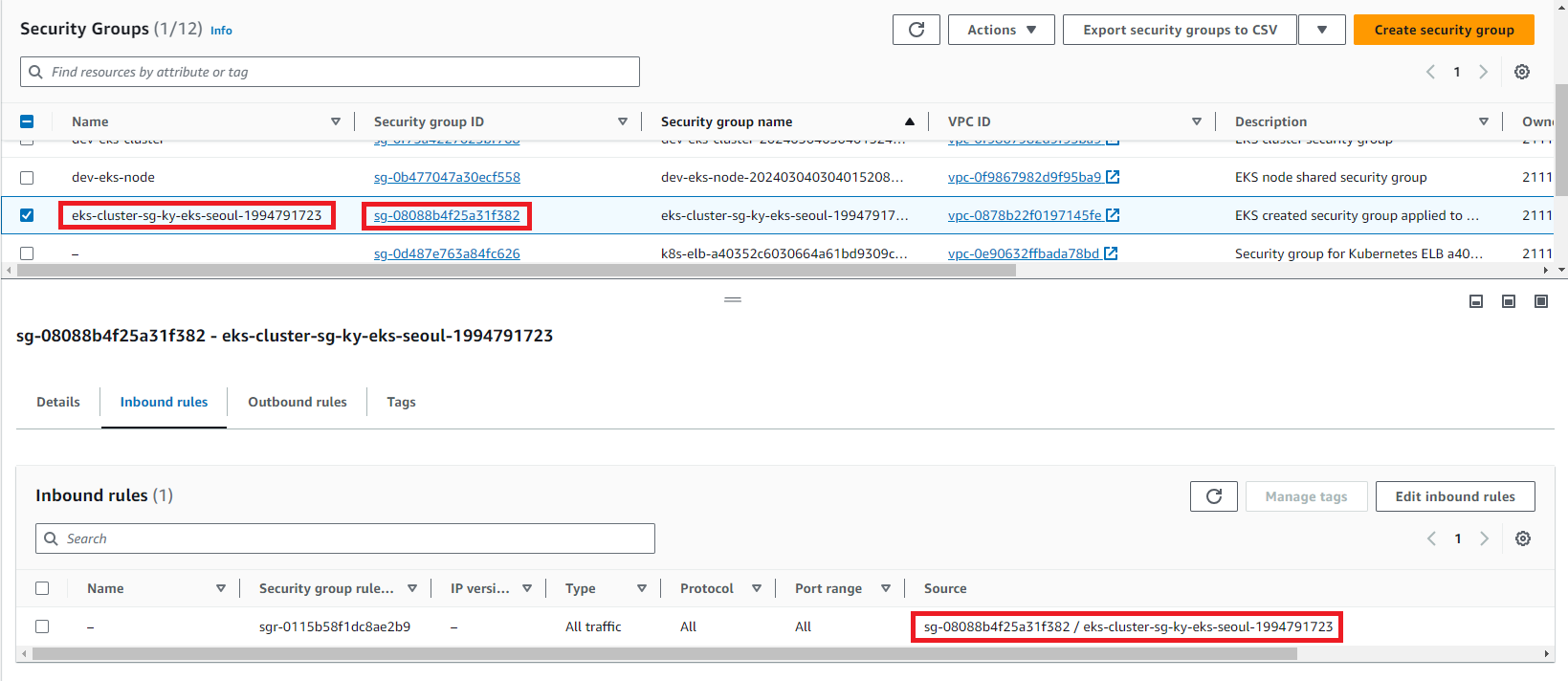

해당 보안그룹을 클릭하여 세부사항을 보면, 먼저 보안그룹의 이름 eks-cluster-sg-ky-eks-seoul-1994791723은 eks-cluster-sg를 접두어로 하고 그 뒤로 해당 클러스터의 이름 ky-eks-seoul, 일련 번호1994791723를 붙여 명명되었다.

또한, 보안 그룹의 인바운드 규칙을 살펴보면 자기 자신을 소스로 하며 All traffic을 허용하는 것을 볼 수 있다. 결국, 위에서 설명한 것처럼, 사용자가 직접 생성한 보안 그룹이 아닌, eks 생성 시 자동으로 생성 및 연결되는 클러스터 내부 통신을 위한 기본적인 보안 그룹인 것이다.

2. Control Plane security group

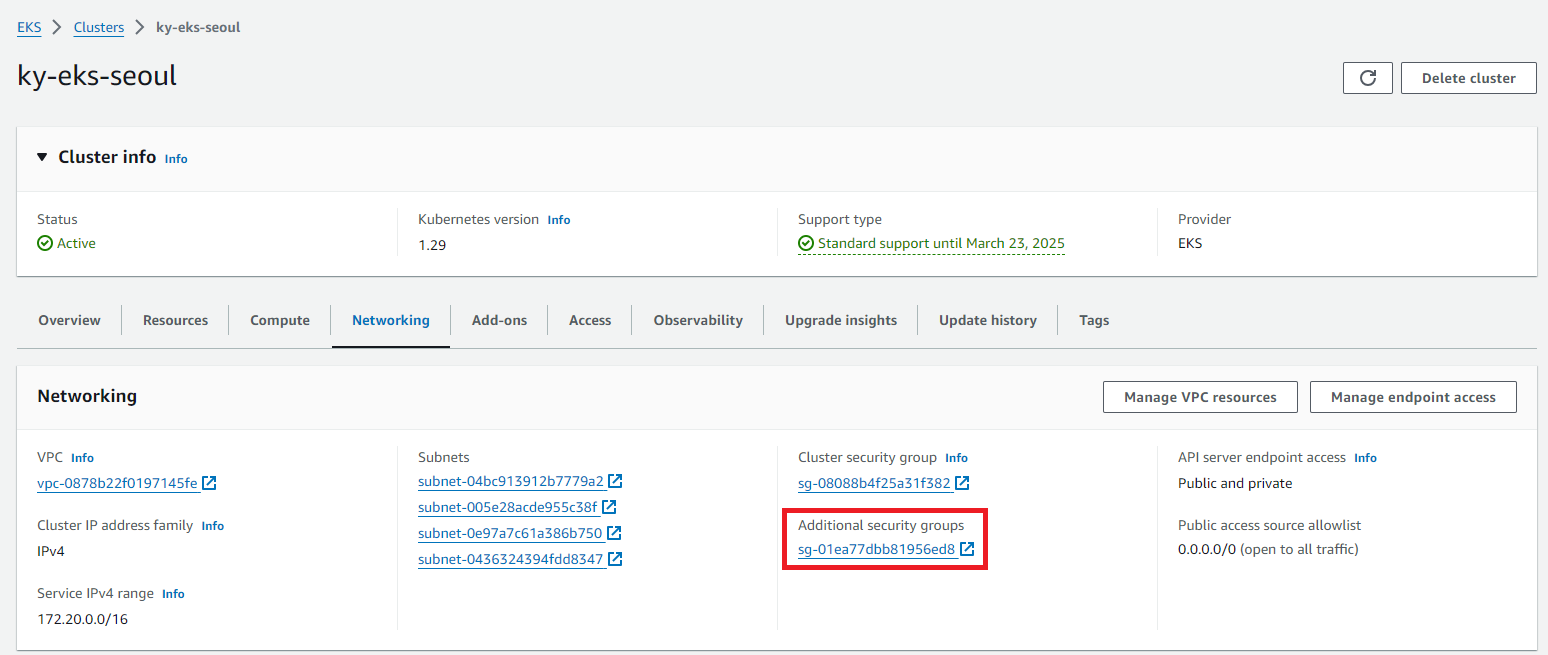

이는 EKS 클러스터 생성 시 네트워킹 설정 단계에서 직접 선택(또는 생성)한 보안그룹이다. 클러스터 세부 정보에는 Additional security group으로 표시된다.

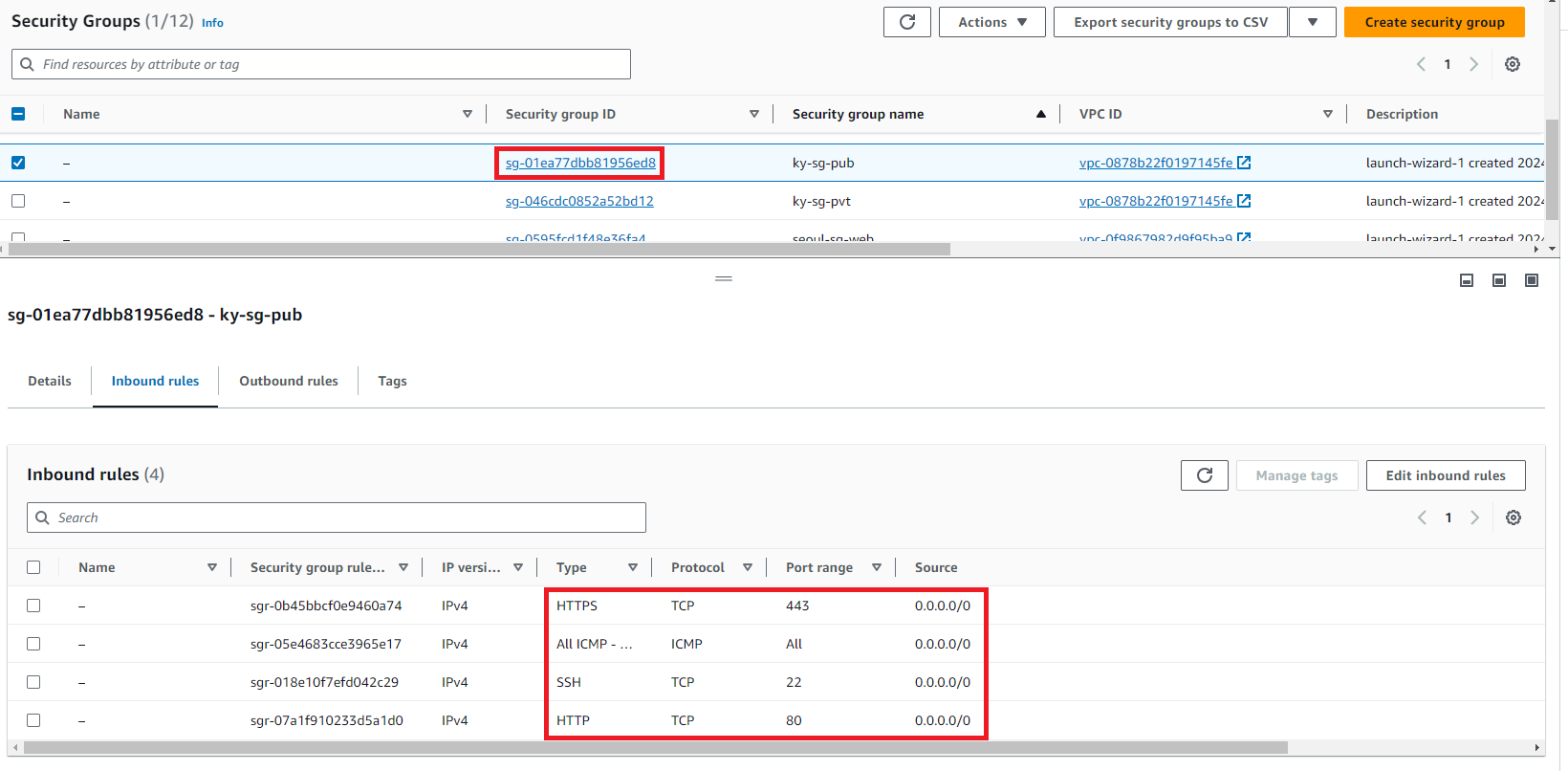

이 부분은 확신있게 설명할 순 없지만, 아마 이름 그대로 EKS 클러스터의 Control Plane이 가지는 보안 그룹일 것이라고 생각한다. 나는 원래 pub 서브넷에 할당하기 위해 만들었던 ky-sg-pub이라는 보안그룹을 할당해주었고 인바운드 규칙은 다음과 같다.  한편, Control Plane security group은 아마도 컨트롤 플레인의 보안을 강화해야 할 때 사용하지 않을까 싶다.

한편, Control Plane security group은 아마도 컨트롤 플레인의 보안을 강화해야 할 때 사용하지 않을까 싶다.

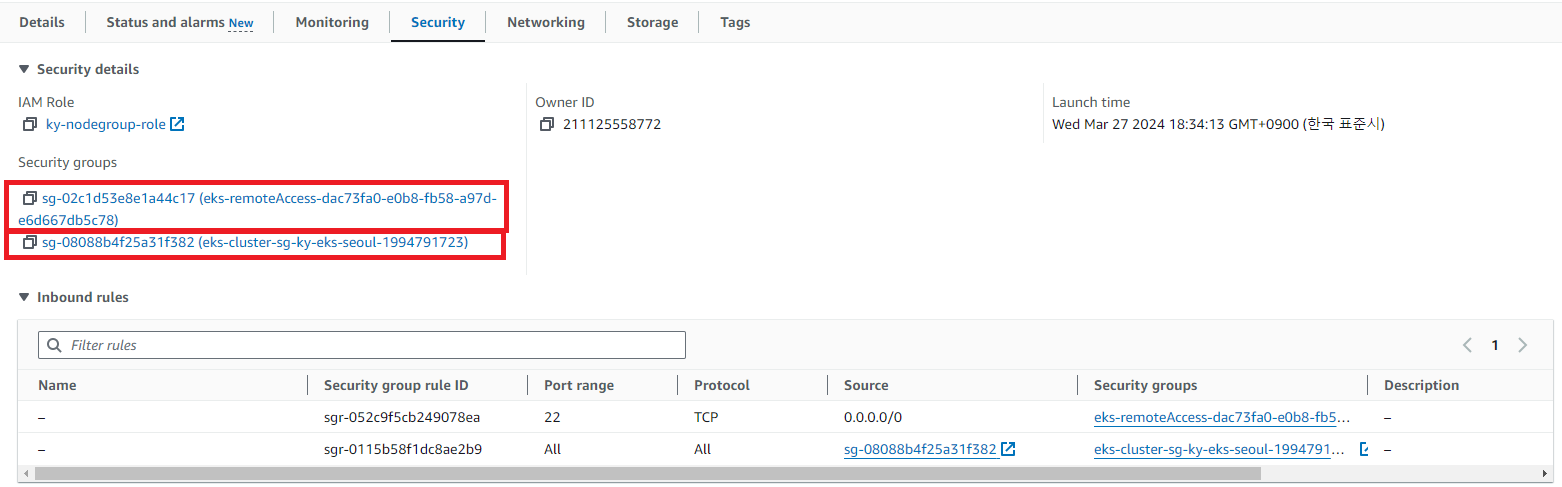

3. Node security group

이름 그 자체에 맞게, 워커노드가 되는 EC2 인스턴스들에 할당되는 보안그룹이다. AWS 콘솔을 통해 EKS를 생성하는 경우, Node security group은 총 두 개의 보안그룹이 할당된다. 첫 번째로는 클러스터 내부 통신을 허용하는 Cluster security group으로 자동 할당된다. 두 번째로는, 노드그룹 생성 단계에서 설정했던 SSH 접속을 허용(All Traffic)하는 보안그룹이 eks-remoteAccess 라는 이름으로 등록된다.