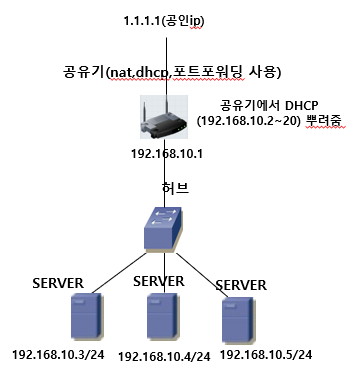

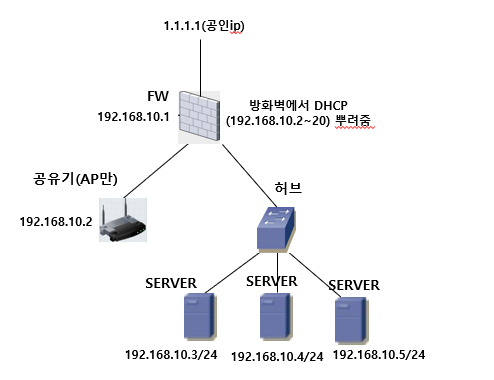

📌 공유기 → 방화벽 중심 네트워크 전환 시 주의사항

✅ 구성 차이 요약

| 항목 | 첫 번째 구성 | 두 번째 구성 |

|---|---|---|

| 공인 IP | 공유기에 설정 | 방화벽에 설정 |

| NAT 기능 | 공유기에서 수행 | 방화벽에서 수행 |

| DHCP | 공유기에서 수행 | 방화벽에서 수행 |

| 포트포워딩 | 공유기에서 설정 | 방화벽에서 설정 |

| 공유기 역할 | NAT + DHCP + 포트포워딩 | 단순 AP (L2 스위치 역할) |

⚠️ 전환 시 주의사항 및 발생 가능한 문제점

1. DHCP 충돌 주의

- 공유기에서 DHCP가 활성화된 상태로 그대로 사용하면 IP 충돌이나 통신 불안정 발생 가능

- → 공유기 DHCP 반드시 비활성화해야 함

2. 포트포워딩 재설정 필요

- 기존 공유기의 포트포워딩 규칙을 방화벽에 동일하게 재설정 필요

- 예:

1.1.1.1:8080 → 192.168.10.3:80포워딩을 방화벽으로 이관

3. 공유기 모드 변경

- 공유기를 AP 모드(브릿지 모드) 로 변경

- NAT, DHCP, 방화벽 기능 모두 비활성화

4. 서버 접근 경로 변경

- 외부에서 서버 접속 시 기존엔 공유기 → 서버였으나,

- 변경 후엔 방화벽 → 서버로 포워딩됨

- DDNS나 DNS 사용 중이면 IP 주소 수정 필요

5. 방화벽 보안 정책 설정 필요

- 포트포워딩 외에도 Allow 정책, NAT 설정, ACL 등 세부 정책 수립 필요

- 예:

Any-External → 192.168.10.x:포트 Allow

✅ 전환 후 장점

- 네트워크 관리 중앙화 (방화벽 중심)

- 보안 정책 일원화 가능

- 공유기 장애 시 영향 최소화 (단순 AP화)

- 이중 NAT 제거 → NAT Loopback 이슈 등 해결

✅ 전환 체크리스트

- 공유기 NAT/DHCP 끄고 AP 모드 전환

- 공유기 IP 수동 설정 (예:

192.168.10.2) - 방화벽에 DHCP 서버 기능 설정

- 기존 포트포워딩 규칙 → 방화벽으로 이관

- 내부 서버 통신 및 외부 접속 정상 여부 테스트

- 방화벽 정책(ACL/NAT) 설정 완료 확인