Reference: https://www.appsealing.com/android-emulator-detection/

본 게시물은 해당 포스트의 요약입니다.

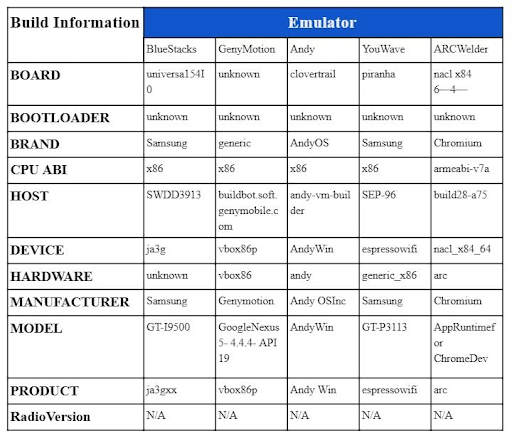

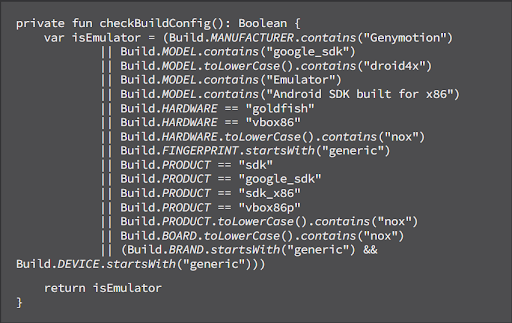

1. Using Build Parameters

에뮬레이터는 실제 핸드폰과 다른 Build Information을 보유함.

이를 분석하여 에뮬레이터를 감지할 수 있다.

예를 들어 Build.MANUFACTURER, Build.MODEL, Build.HARDWARE 등을 파싱하는 방법이 있다.

2. IMEI and IMSI Check

IMEI, IMSI 값이 NULL인 경우 에뮬레이터임을 확실히 알 수 있다.

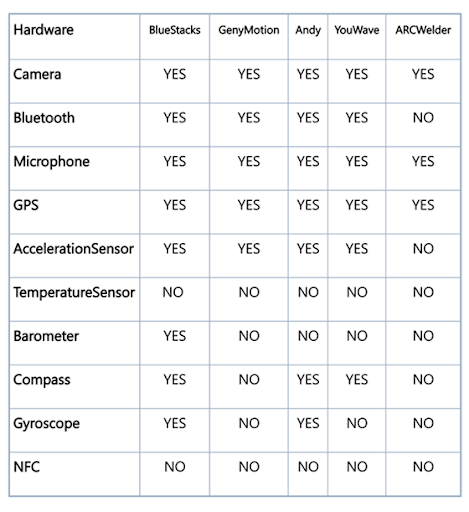

3. Hardware-Based Detection

에뮬레이터의 Hardware Configuration은 실제 핸드폰과 다르다.

해당 하드웨어 스펙 쿼리문을 통해 일반적인 스마트폰의 정보와 대조할 수 있다.

4. Networking Environment Detection

보통 에뮬레이터는 데스크탑에서 구동하므로 유선 LAN 환경이고 실제 핸드폰은 radio interface를 사용한다는 점으로 식별하거나,

혹은 TTL(time-to-live) 값이 에뮬레이터에서 더 길게 나타나므로 이를 관측할 수도 있다. 하지만 이는 확실한 증거는 되지 못하기에 중요도는 낮은 것 같다.

결론

아주 기본적인 Detection이지만 기본이기 때문에 방어하는 입장에서는 제일 먼저 시도해야할 방어법이고, 공격자의 입장에서도 제일 먼저 시도해볼 만한 기초가 될 수 있다.