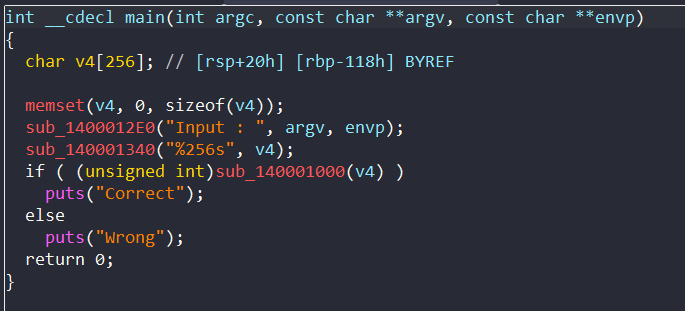

일단 sub_140001000에서 무언가를 검증하는것처럼 보이니까 한번 확인해보도록 하자.

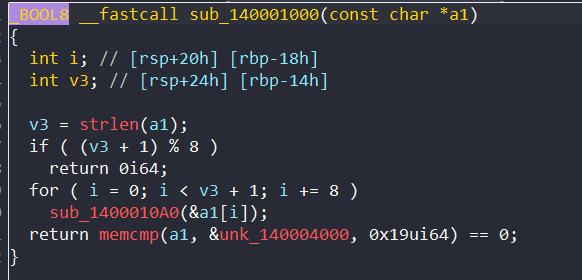

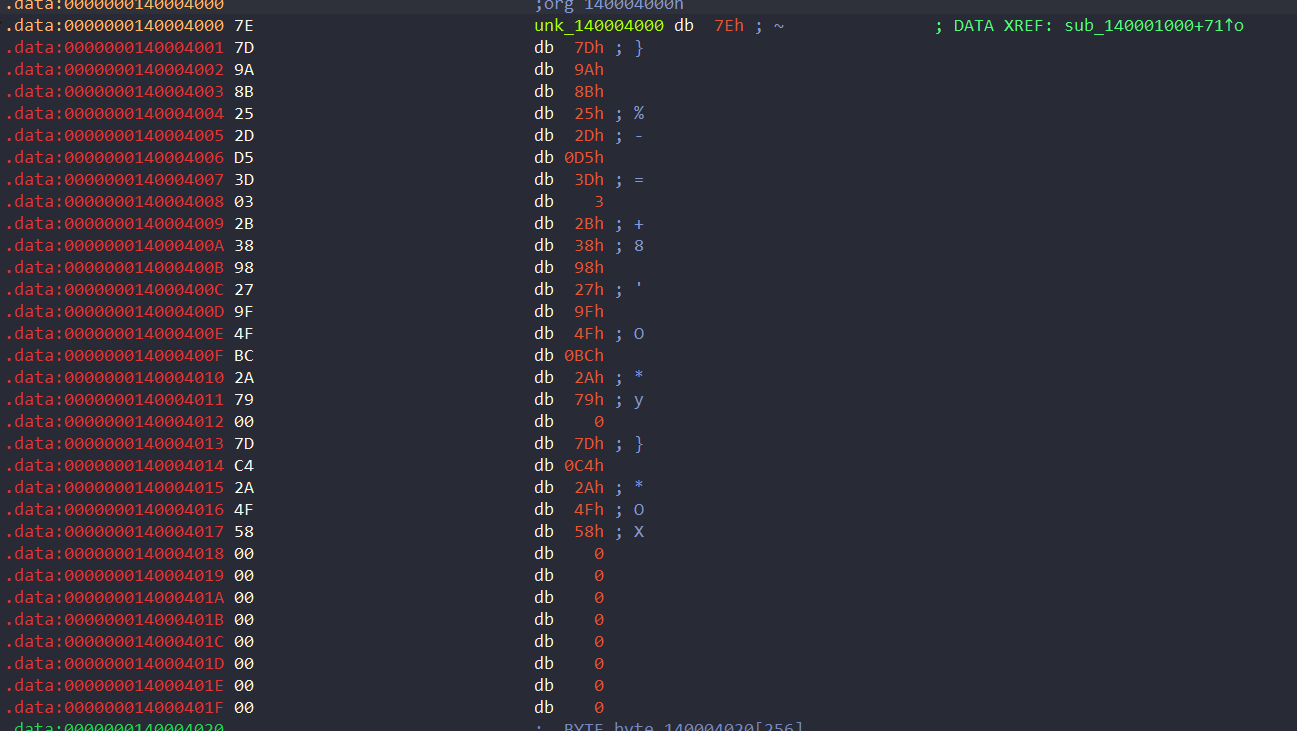

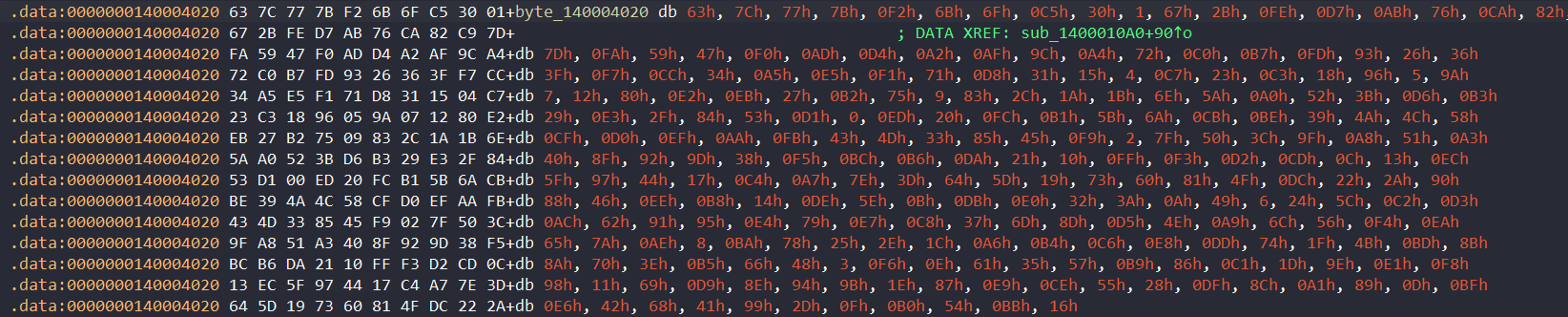

unk_~~~ 부분은 이렇게 생겼다.

이게 암호화 해제를 해야하는 암호문인것 같다

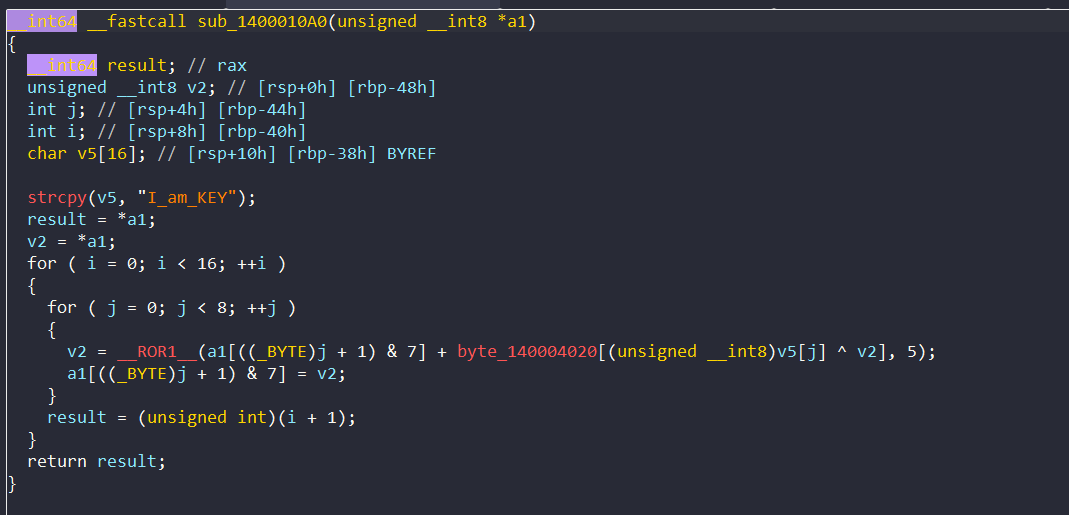

j는 0 ~ 7로 순환당하고, a1 배열 인덱스는 (j+1)&7이므로, 인덱스는 0 ~ 6일것이다. 마지막 원소에서는 다시 첫번째로 돌아간다. 또 v5 배열은 j 인덱스값을 가져와서 v2와 XOR 연산을 수행한다. v2값은 이전에 __ROL1__ 함수를 거쳐 변경된 값이고, 계속 갱신된다. v5[j] ^ v2을 인덱스로 byte_140004020 배열의 원소를 가져오고, 그 값을 a1[(j + 1) & 7] 랑 더하고, __ROL1__ 함수에 5와 함께 인자로 넘기고 v2에 결과를 저장한다. 그리고 그 v2는 다시 a1[(j + 1) & 7]에 저장된다

byte_140004020는 이렇게 생겼다

그럼 익스플로잇 코드는 이렇게 작성하면 된다.

Exploit (코드 돌려보기)

const RUSTT: [u8; 256] = [99, 124, 119, 123, 242, 107, 111, 197, 48, 1, 103, 43,254, 215, 171, 118, 202, 130, 201, 125, 250, 89, 71,240, 173, 212, 162, 175, 156, 164, 114, 192, 183, 253,147, 38, 54, 63, 247, 204, 52, 165, 229, 241, 113, 216,49, 21, 4, 199, 35, 195, 24, 150, 5, 154, 7, 18, 128,226, 235, 39, 178, 117, 9, 131, 44, 26, 27, 110, 90,160, 82, 59, 214, 179, 41, 227, 47, 132, 83, 209, 0,237, 32, 252, 177, 91, 106, 203, 190, 57, 74, 76, 88,207, 208, 239, 170, 251, 67, 77, 51, 133, 69, 249, 2,127, 80, 60, 159, 168, 81, 163, 64, 143, 146, 157, 56, 245, 188, 182, 218, 33, 16, 255, 243, 210, 205, 12,19, 236, 95, 151, 68, 23, 196, 167, 126, 61, 100, 93,25, 115, 96, 129, 79, 220, 34, 42, 144, 136, 70, 238,184, 20, 222, 94, 11, 219, 224, 50, 58, 10, 73, 6, 36,92, 194, 211, 172, 98, 145, 149, 228, 121, 231, 200,55, 109, 141, 213, 78, 169, 108, 86, 244, 234, 101,122, 174, 8, 186, 120, 37, 46, 28, 166, 180, 198, 232,221, 116, 31, 75, 189, 139, 138, 112, 62, 181, 102,72, 3, 246, 14, 97, 53, 87, 185, 134, 193, 29, 158,225, 248, 152, 17, 105, 217, 142, 148, 155, 30, 135,233, 206, 85, 40, 223, 140, 161, 137, 13, 191, 230,66, 104, 65, 153, 45, 15, 176, 84, 187, 22];

const KEY: &str = "I_am_KEY";

fn main() {

let b: Vec<u8> = vec![0x7E, 0x7D, 0x9A, 0x8B, 0x25, 0x2D, 0xD5, 0x3D,0x03, 0x2B, 0x38, 0x98, 0x27, 0x9F, 0x4F, 0xBC,0x2A, 0x79, 0x00, 0x7D, 0xC4, 0x2A, 0x4F, 0x58];

let mut bytes = b.clone(); // 왜 clone? 하지만 귀찮으니까 그냥 ㄱㄱㄱ

for chunk in bytes.chunks_mut(8) { decrypt(chunk); }

for byte in bytes.iter() { print!("{}", (*byte) as char); }

}

fn decrypt(slicee: &mut [u8]) {

for _ in 0..16 {

for j in (0..8).rev() {

let index = (j + 1) % 8;

let key_index = KEY.as_bytes()[j] as usize ^ slicee[j] as usize;

let value = rol(slicee[index], 5).wrapping_sub(RUSTT[key_index]);

slicee[index] = value;

}

}

}

fn rol(a: u8, b: u8) -> u8 { ((a<<b)|(a>>(8-b)))&255 }rol 함수는 디스코드에 선배님이 올려주신 함수. 그리고 저거 사실 Vec<T> 타입인 b 자체를 let 말고 let mut로 선언하면 bytes 변수를 딱히 만들 필요가 없음. chunk chunk