프로젝트 AWS

AWS를 통한 배포 실습

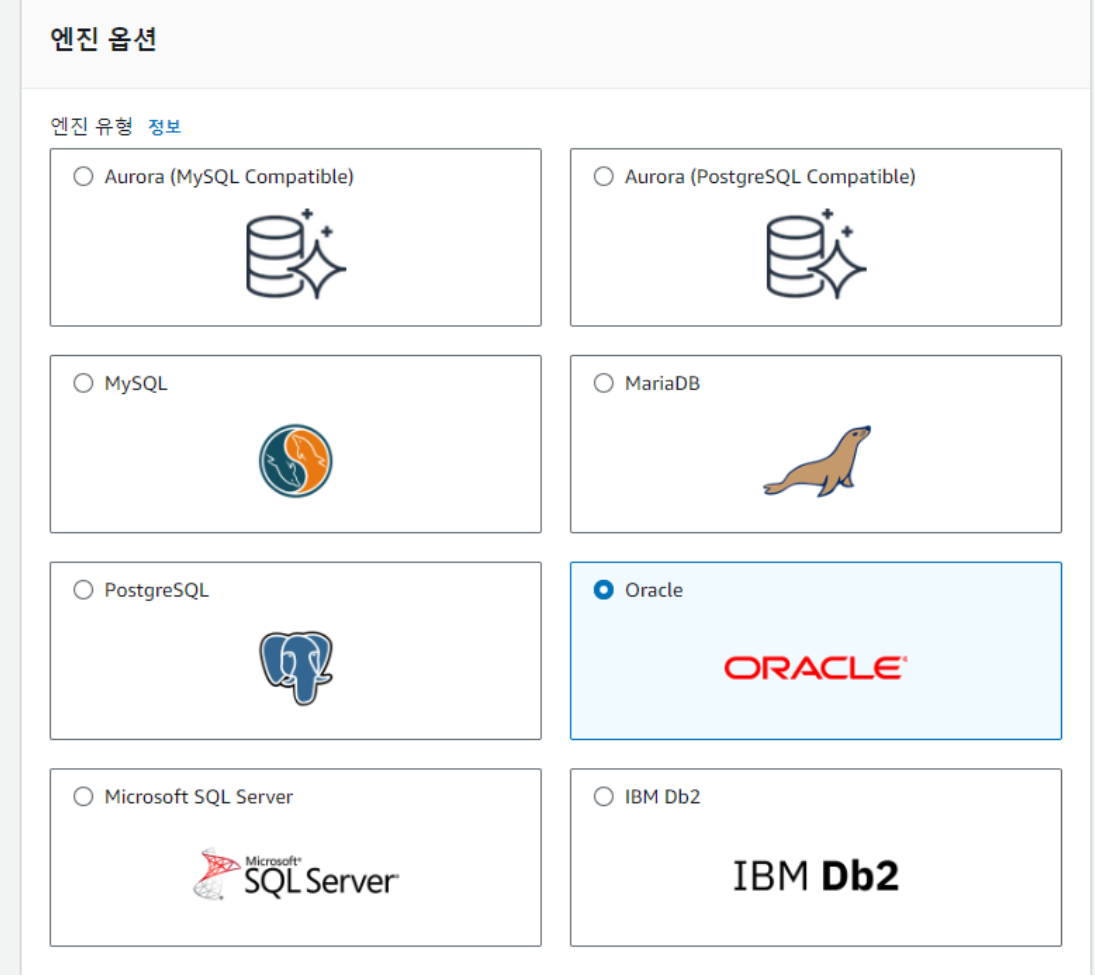

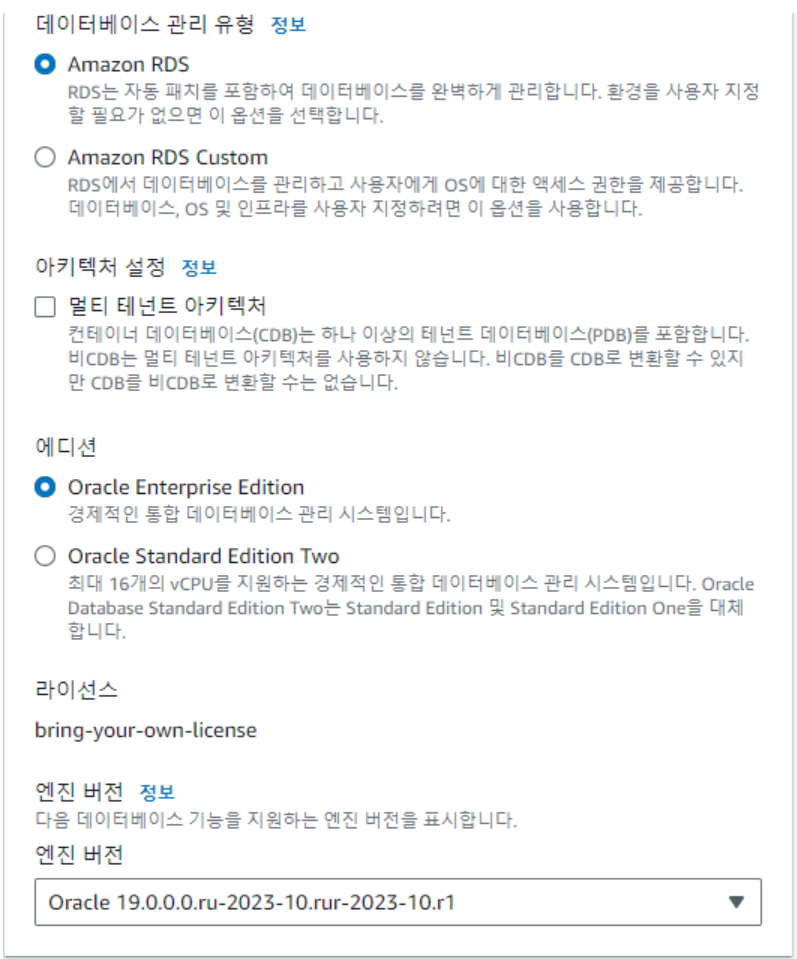

- 팀프로젝트는 Linux와 Oracle로 배포

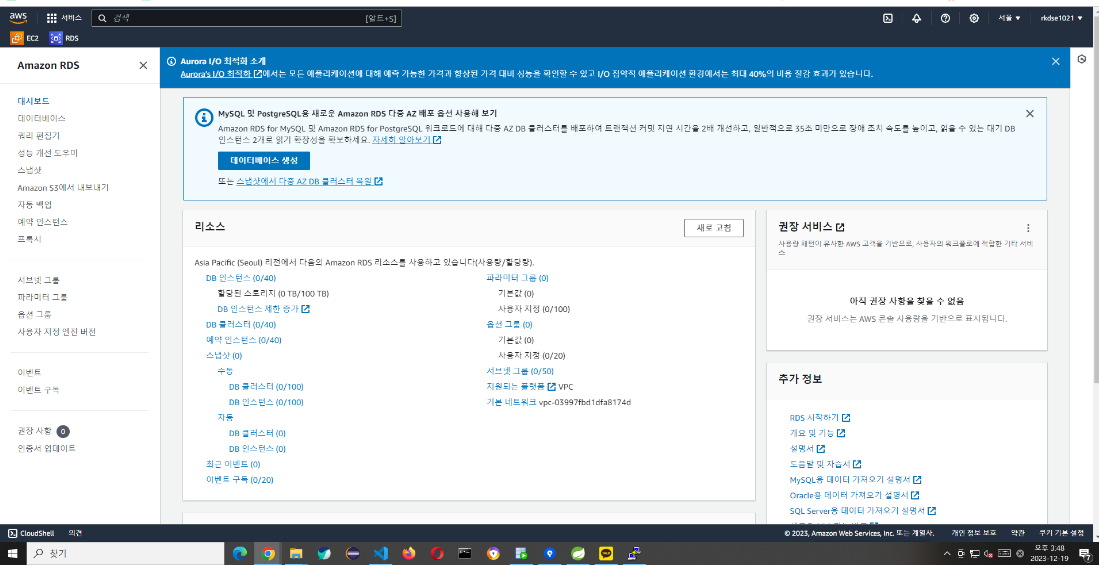

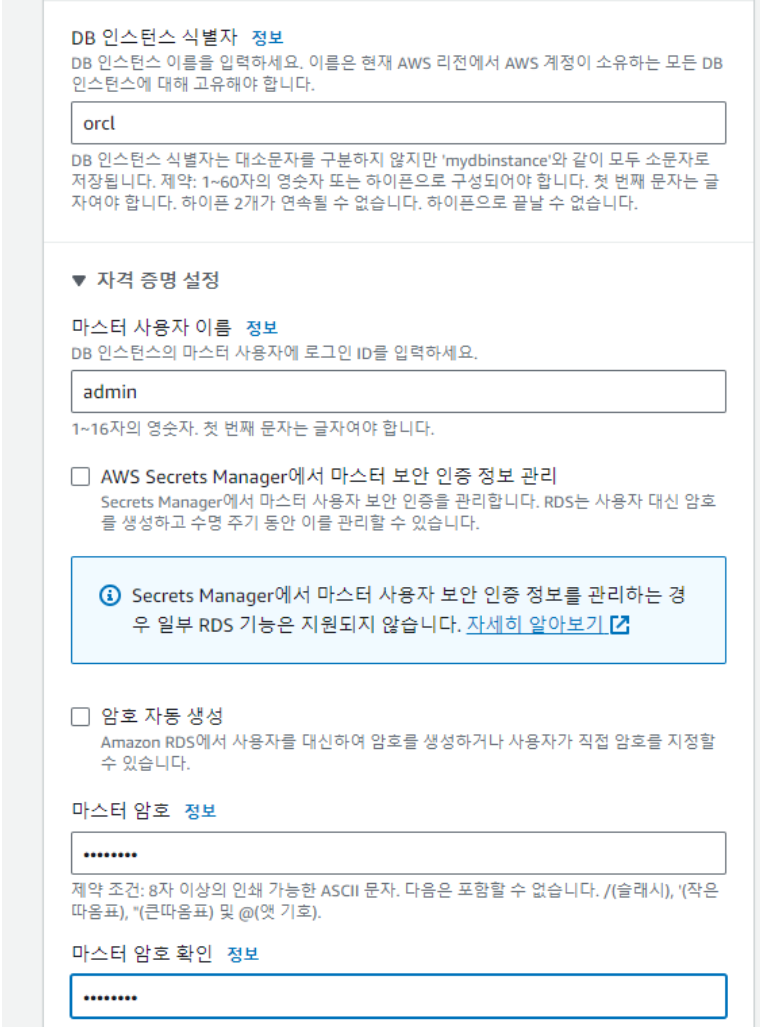

DB RDS생성

인스턴스 설정(DB 이름, 사용자 이름, 비밀번호)

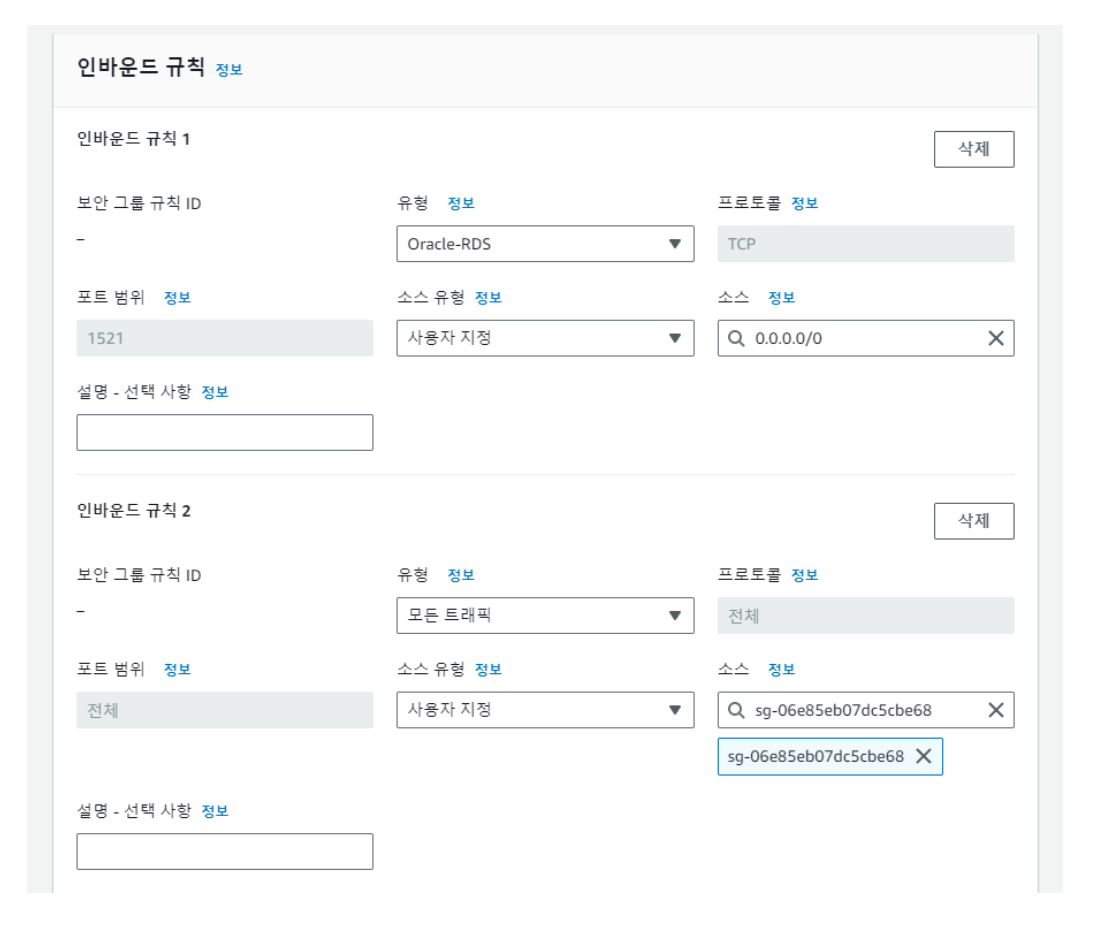

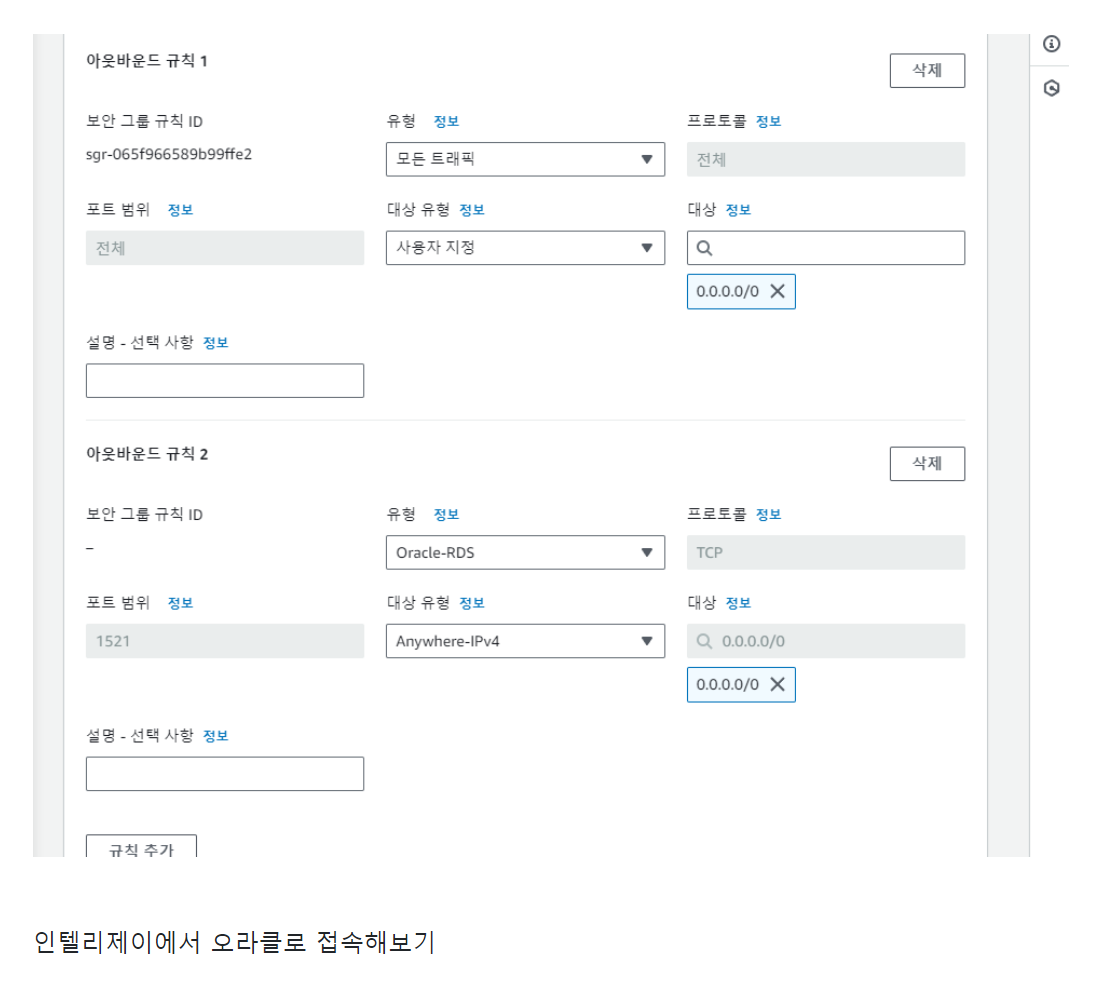

보안 그룹 설정 (EC2 인스턴스가 접근할 수 있도록 인바운드,아웃바운드 규칙 추가)

DB종류 설정

식별자, 암호 설정

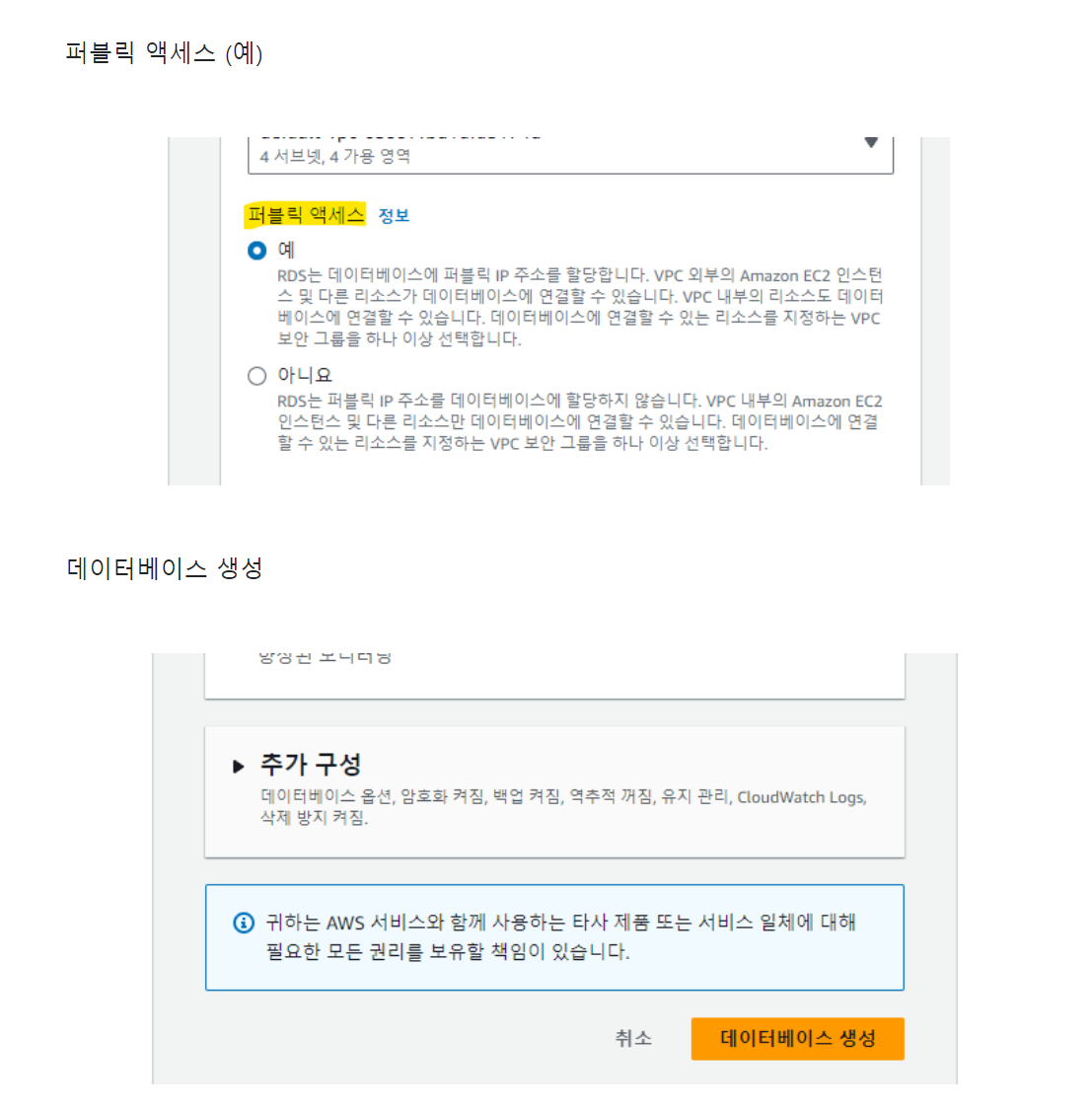

public access 설정)

예 -> 사실 아니오로 해서 ec2를 통해 rds접근하게 해야 하는데 접근성 용이를 위해 '예'를 선택

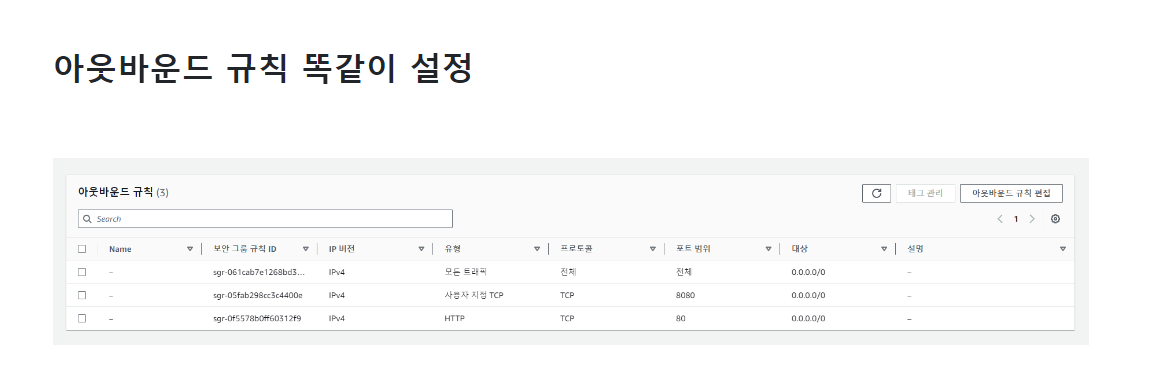

인바운드 아웃바운드 규칙)

vpc : 자동생성

vpc보안 그룹 : rds마다 생성

포트 1521 : oracle

소스 : 요청이 어디서 오는지(ec2에서 오니 vpc보안그룹 그대로 가져옴)

인바운드 규칙1)

포트범위가있고 , 모든 소스에 대해서 허용 (보안상 위험함 , 특정 범위로 제한하는게 좋다.)

인바운드 규칙2)

Db상관없이, 같은 보안그룹에 대해 모든 트래픽을 허용

둘다 원활한 통신을 위한 규칙 설정

정리

public access : RDS 인스턴스가 인터넷에 노출되는지 여부 결정

인바운드, 아웃바운드 : 클라이언트 요청이 RDS에 들어오고 나가는것에 대한 규칙

VPC(Virtual Private Cloud) : AWS에서 제공하는 가상 네트워크(사용자 계정생성 시 자동할당)(ec2, rds 똑같은 vpc)

vpc보안 그룹 : 각각의 인스턴스별 리소스 접근

vpc를 통해 인바운드 규칙설정해서 vpc 네트워크에 접속된 사용자만 rds에 요청을 할 수 있다.

요청이 반환되는 아웃바운드는 보통 열어놓는다.

요청흐름 사용자 요청 -> ec2 -> rds

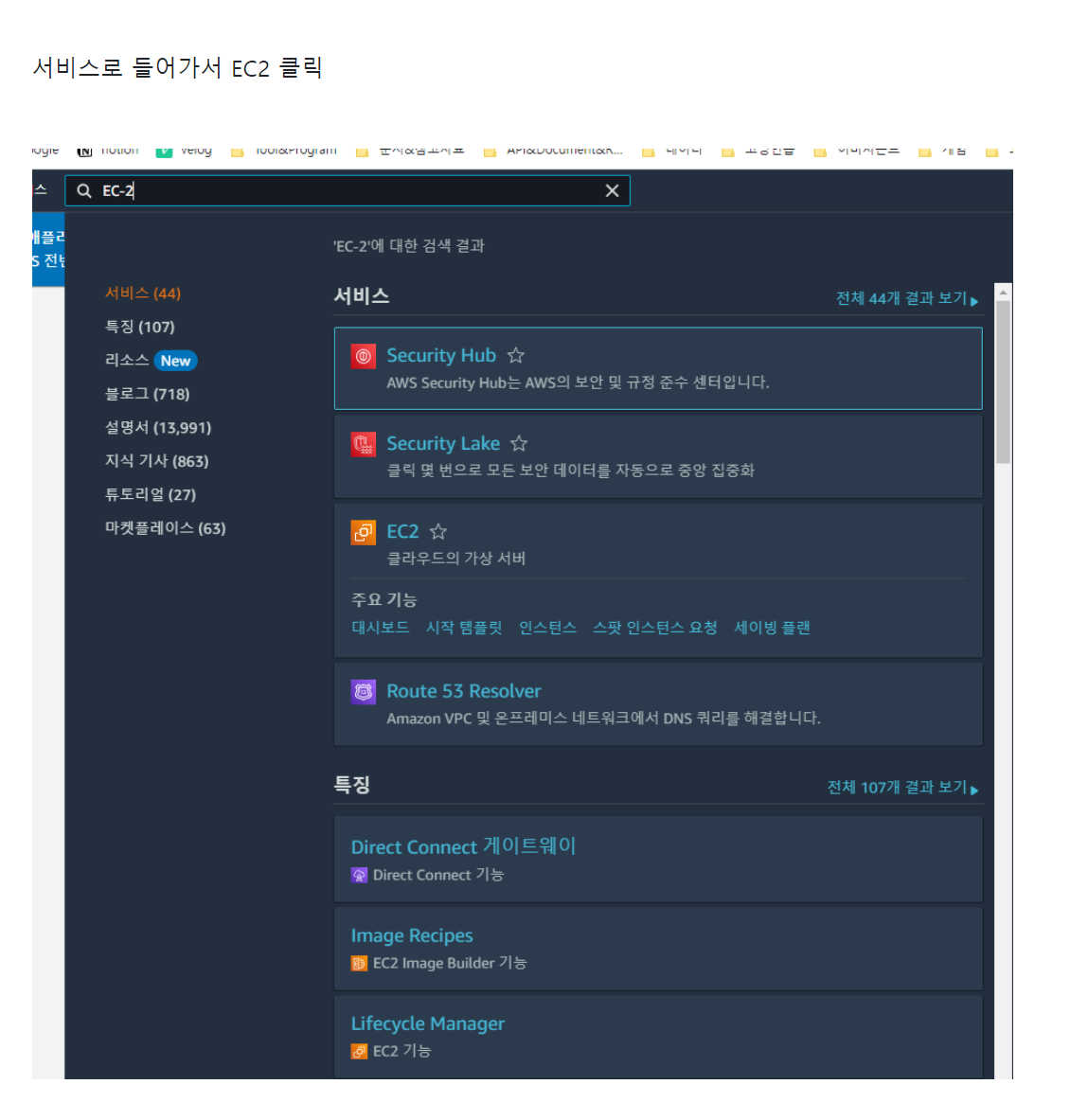

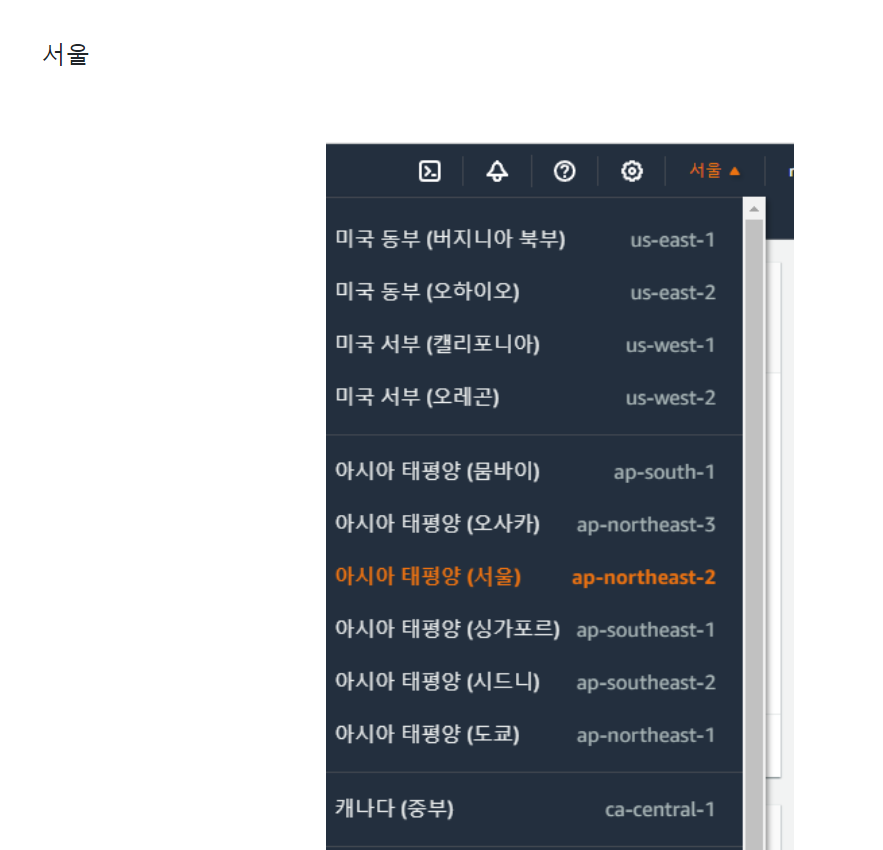

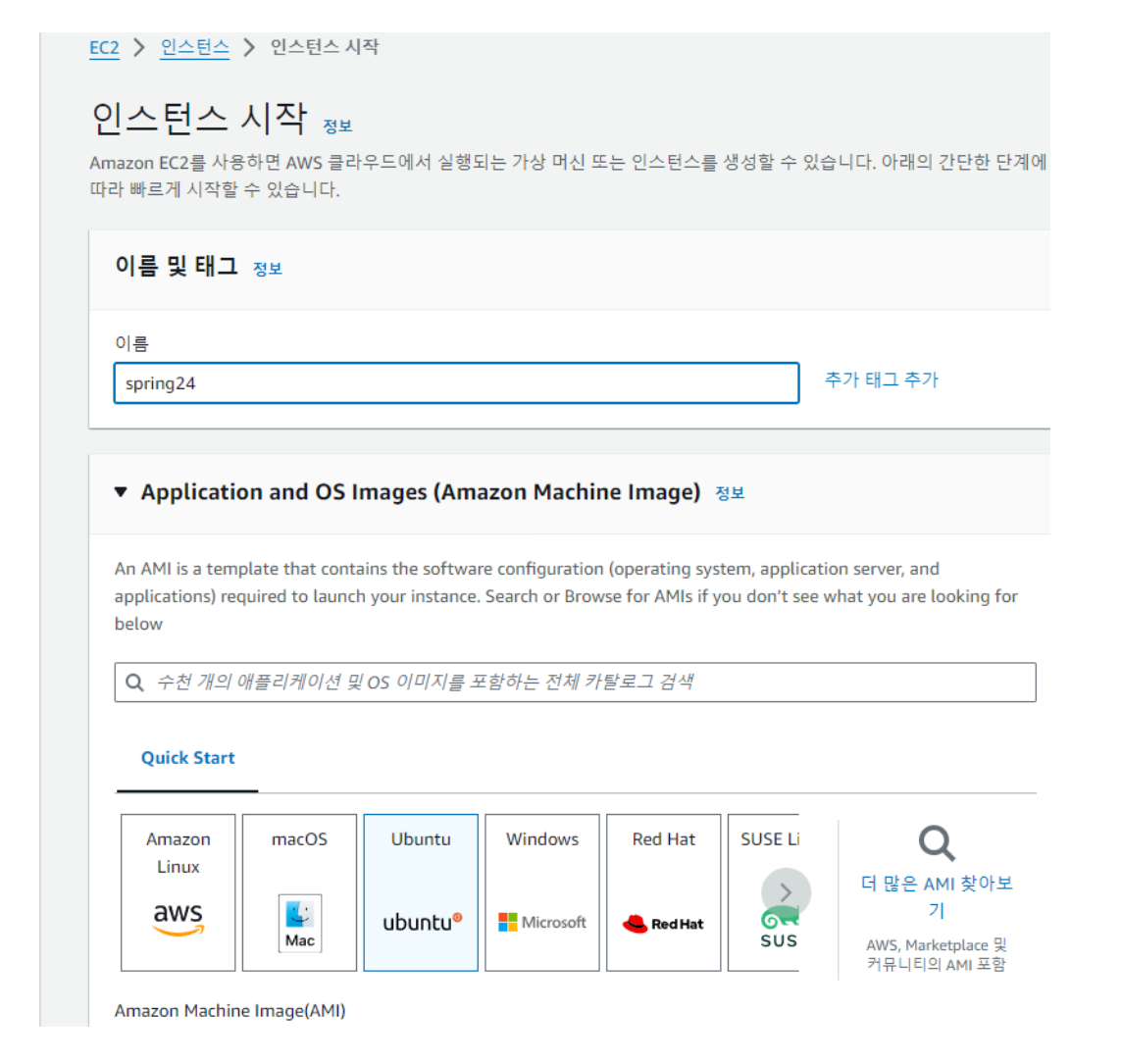

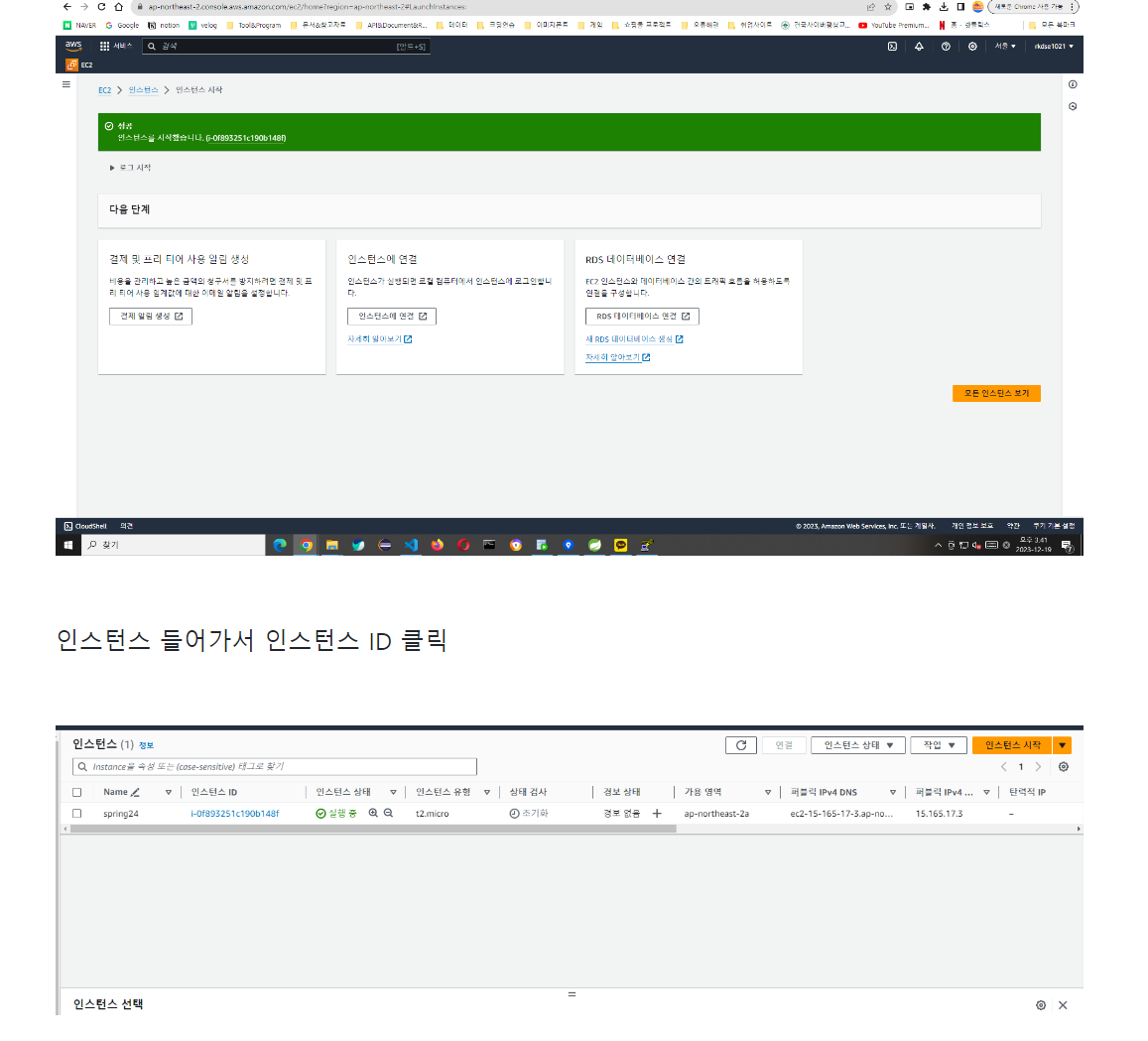

Ec2서버 생성)

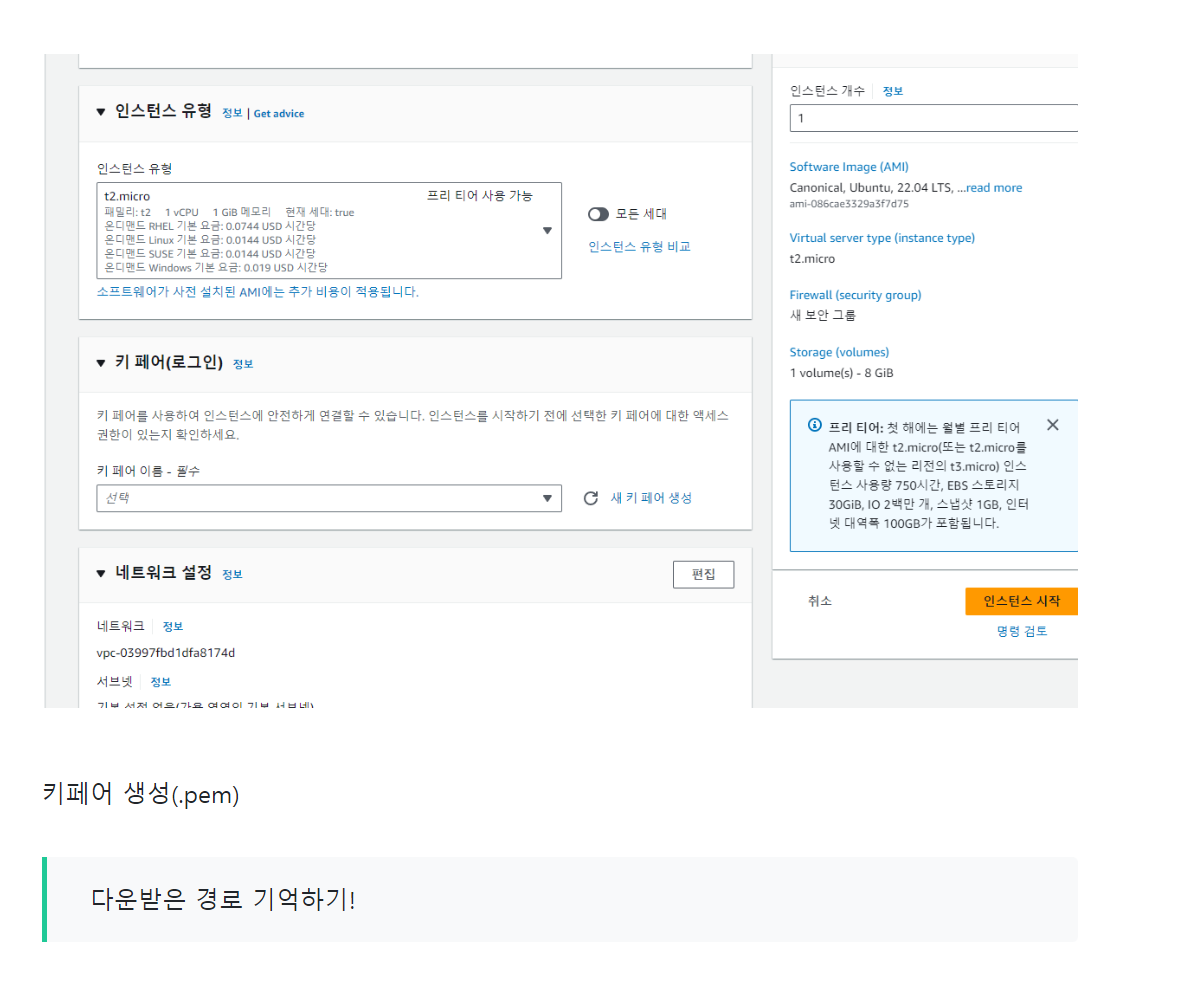

이름 설정, 리눅스 배포판 설정(여기서는 amazonLinux)

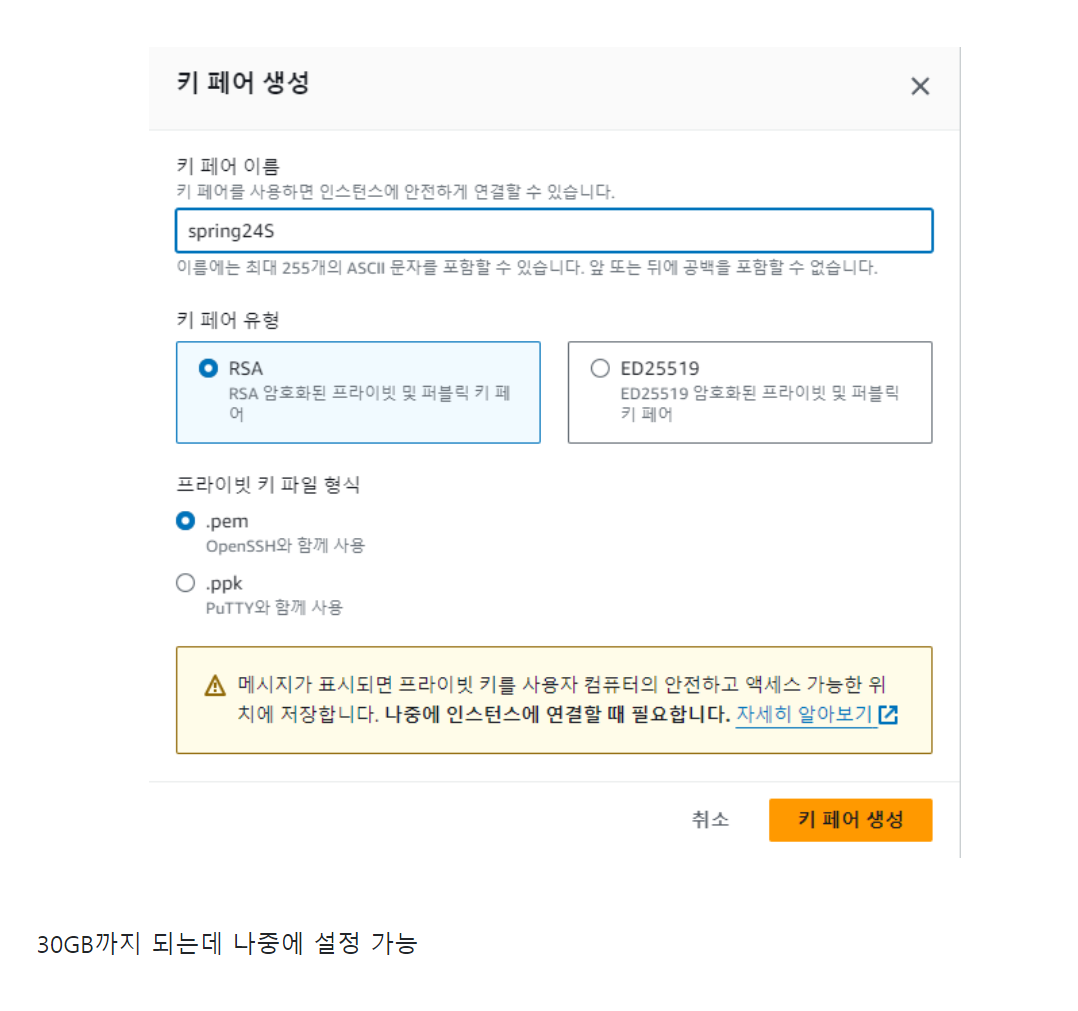

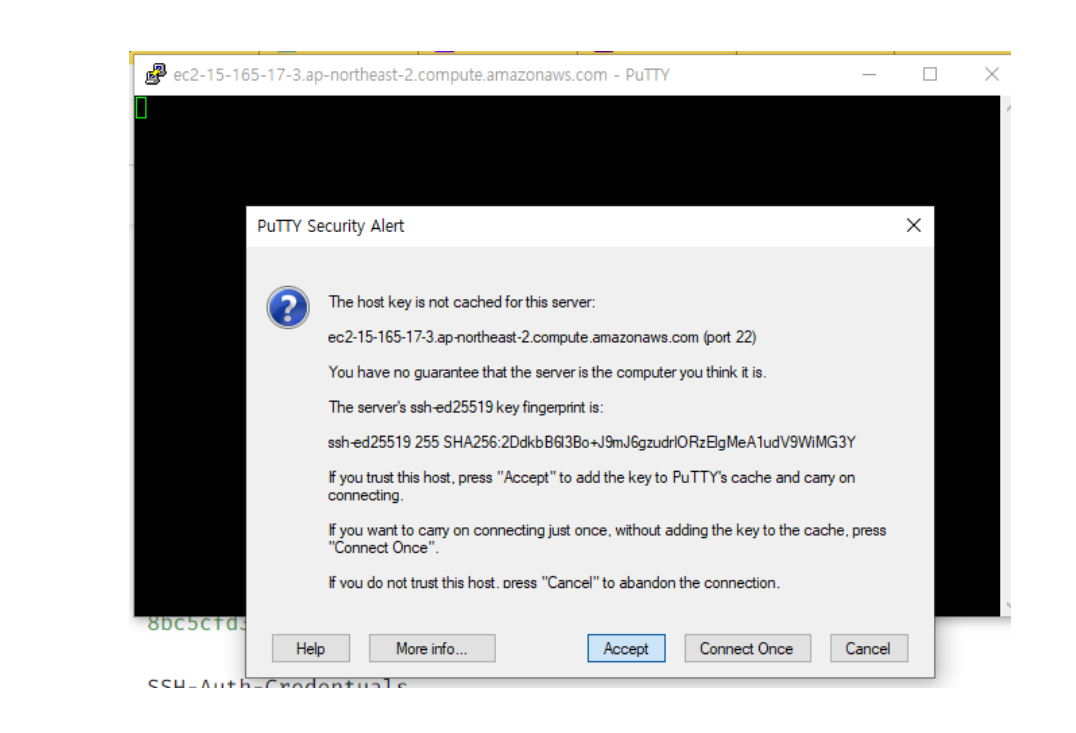

ec2에 안전하게 접근하기 위해 키페어 설정 (SSH접근)

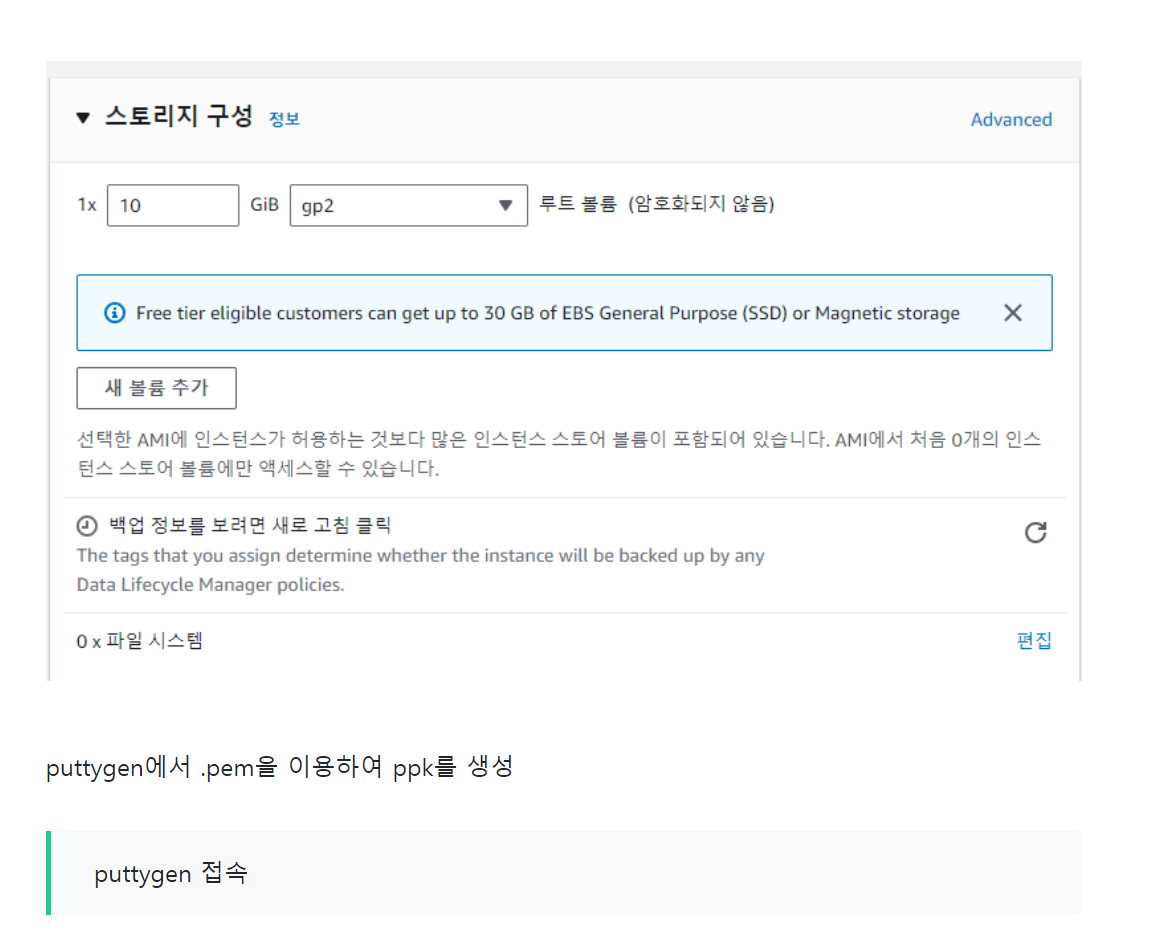

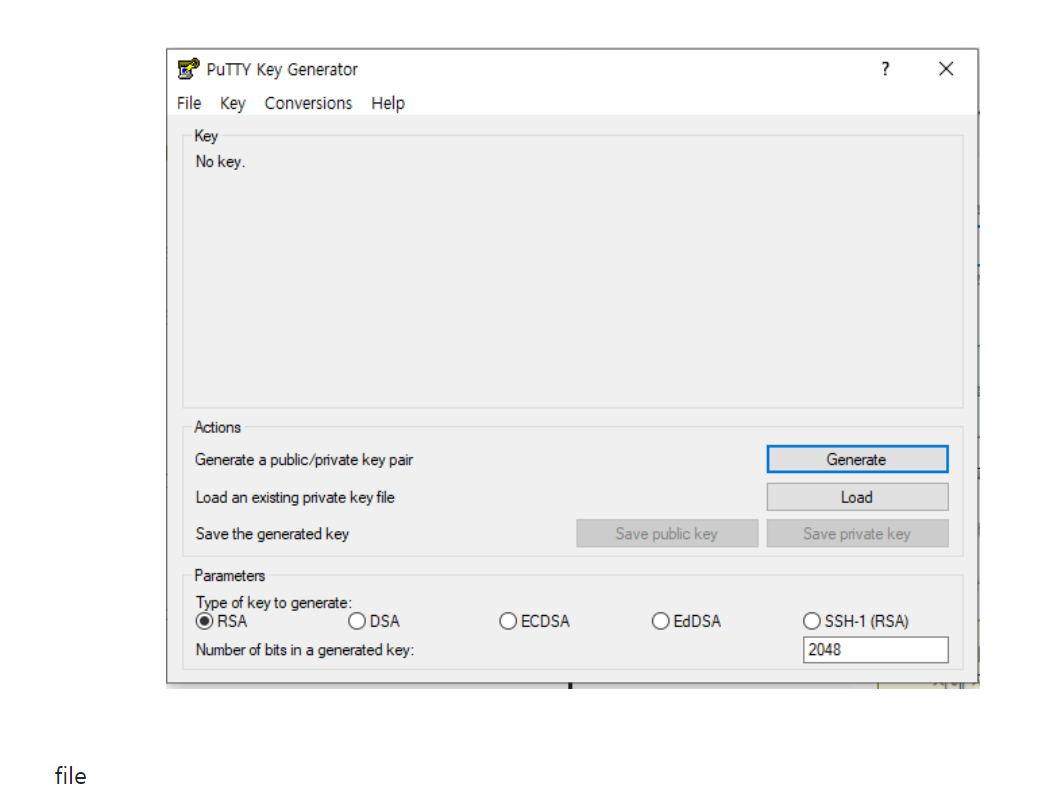

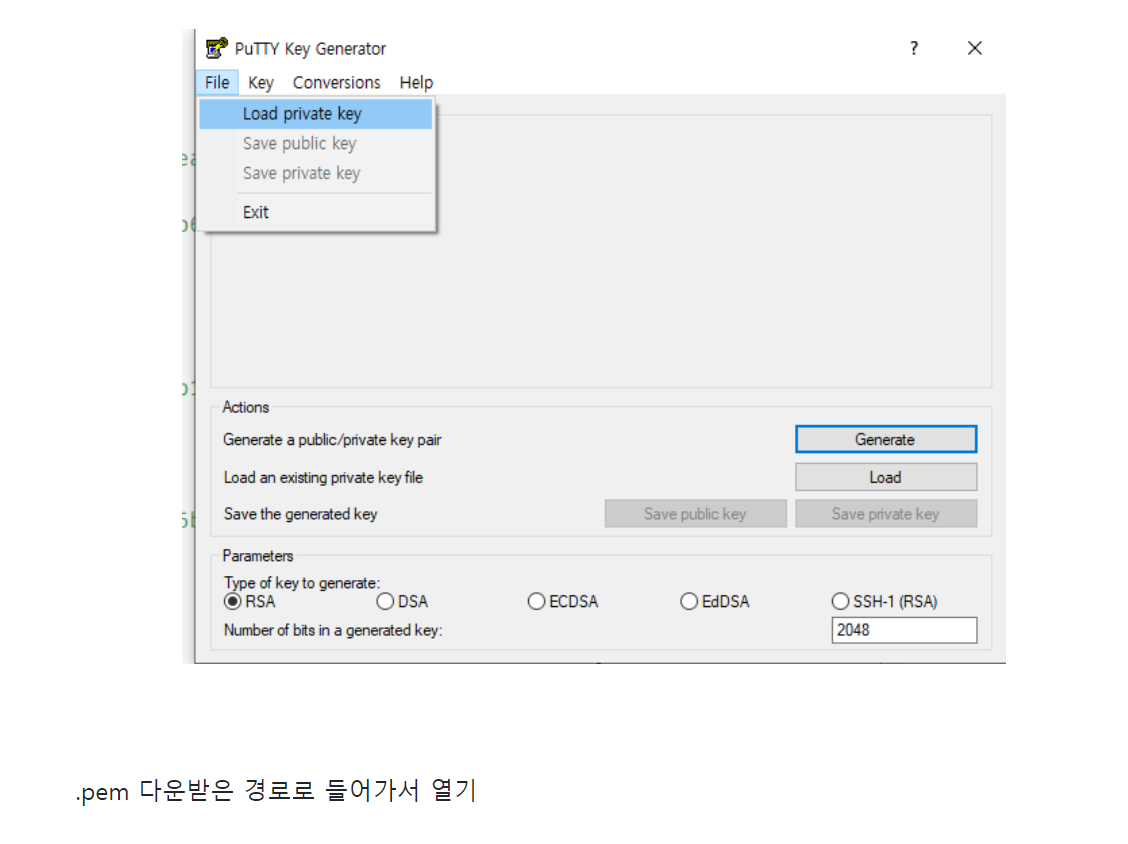

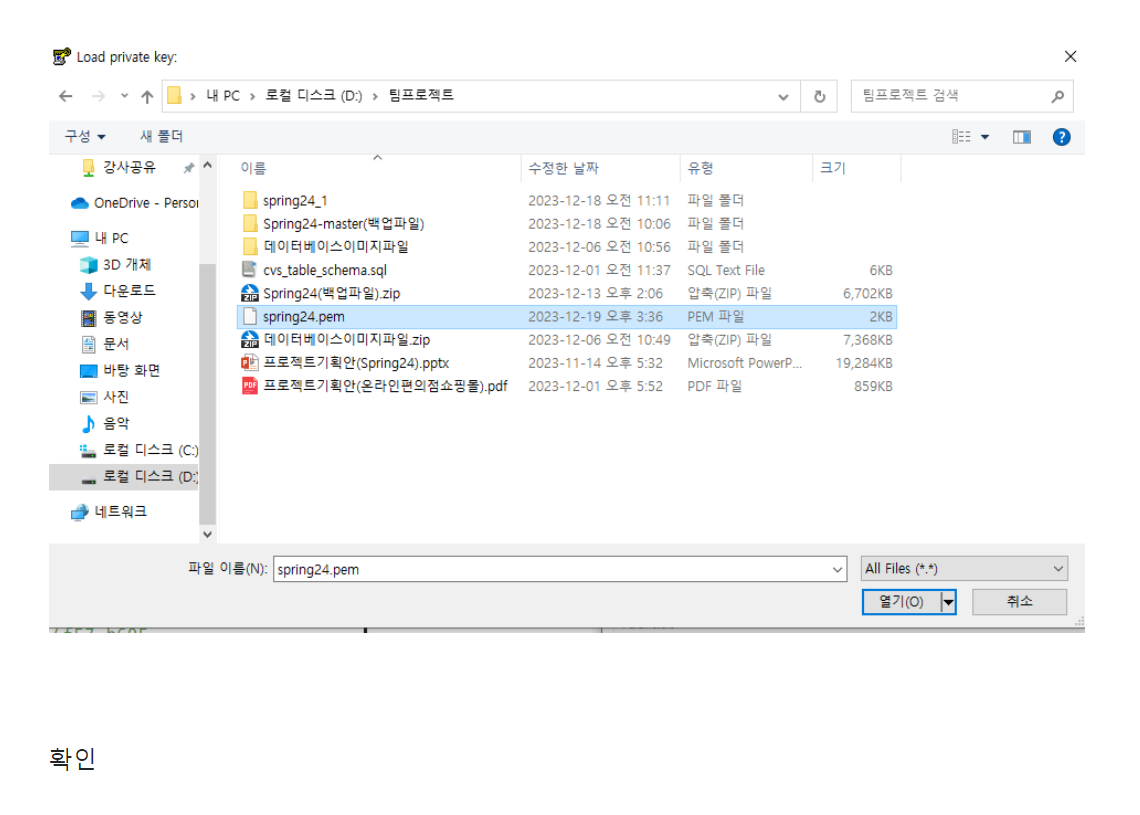

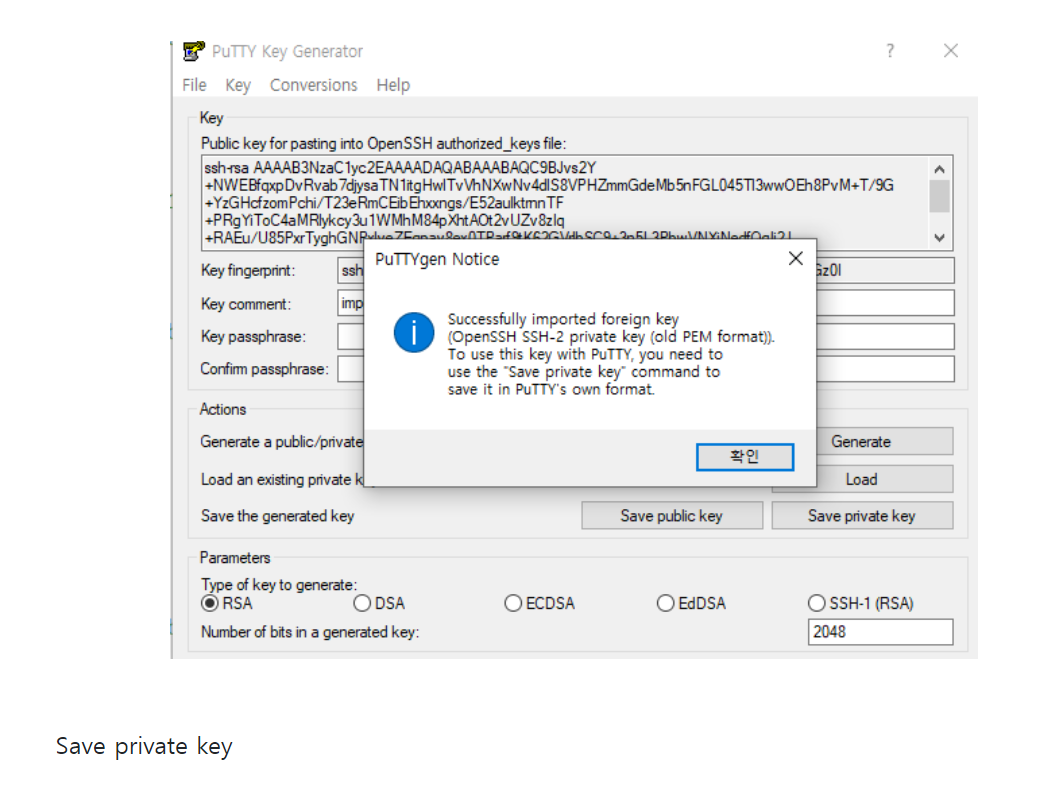

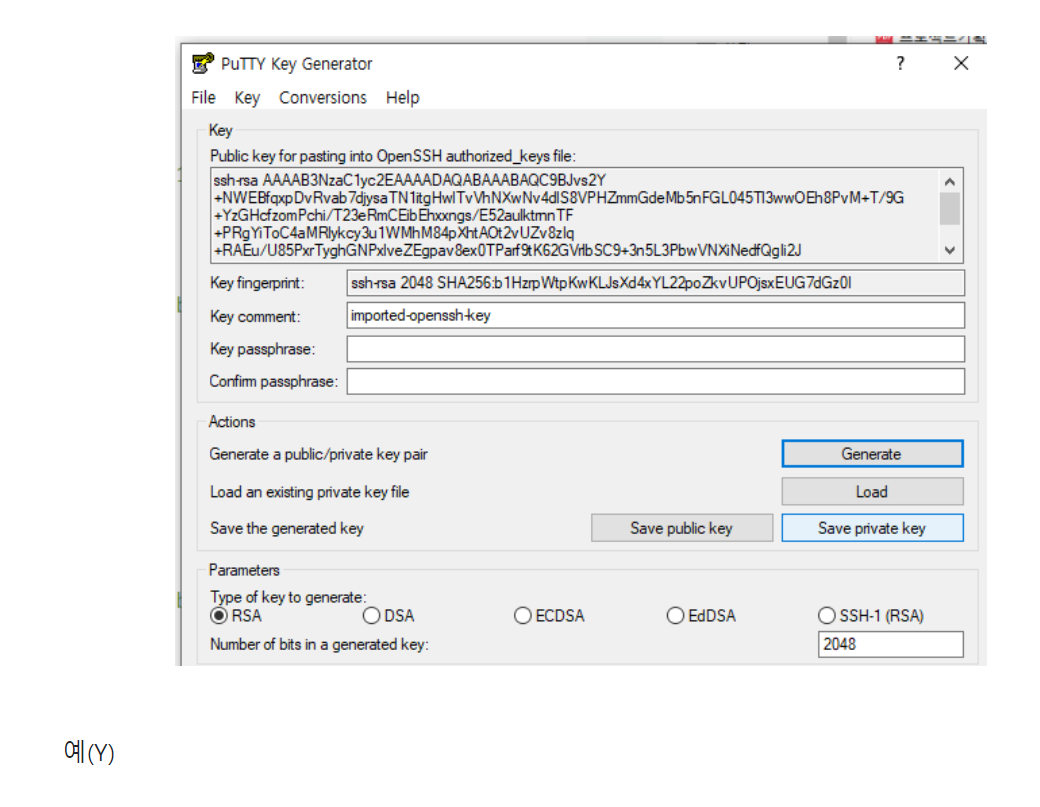

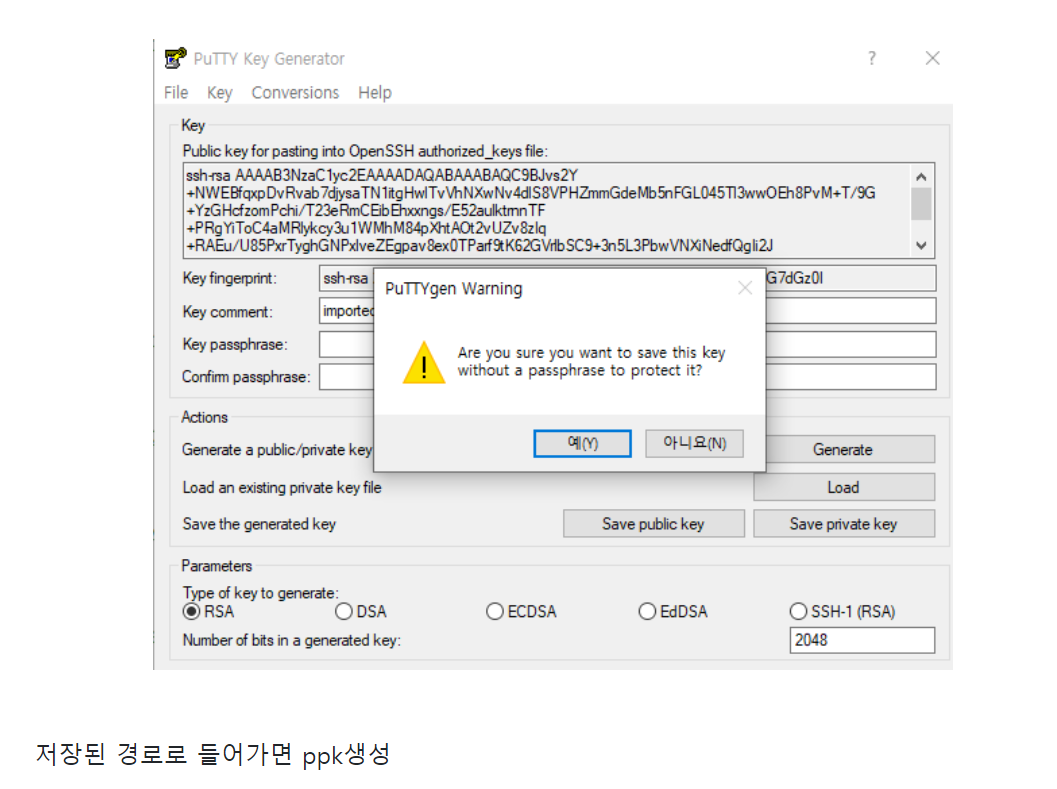

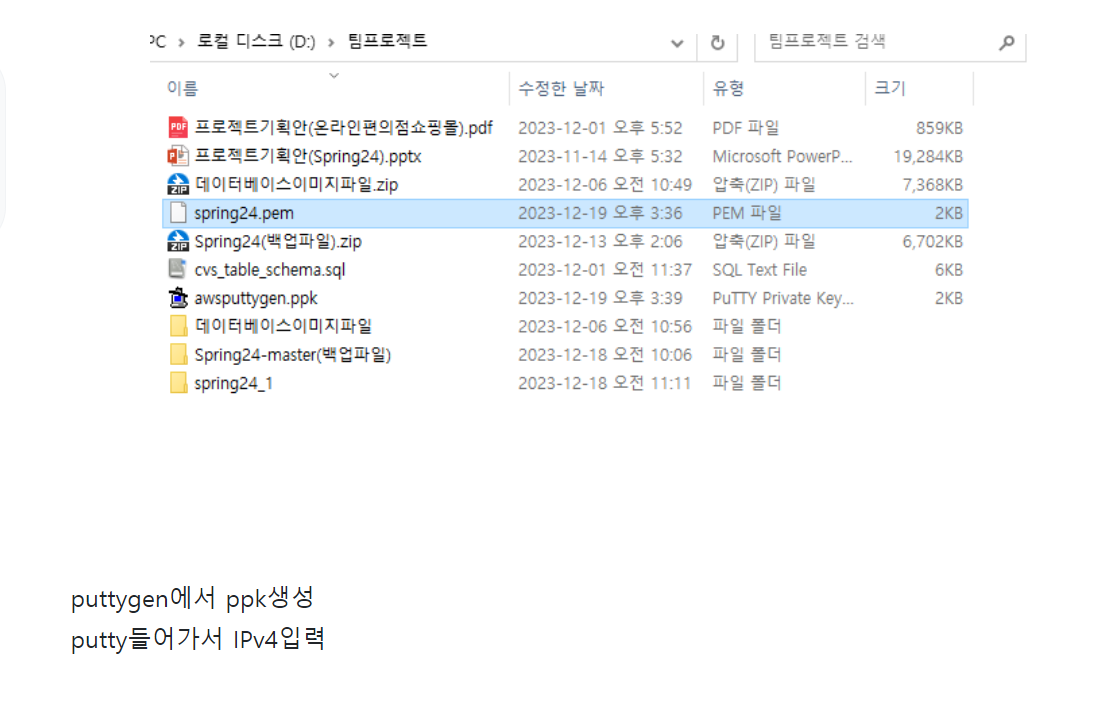

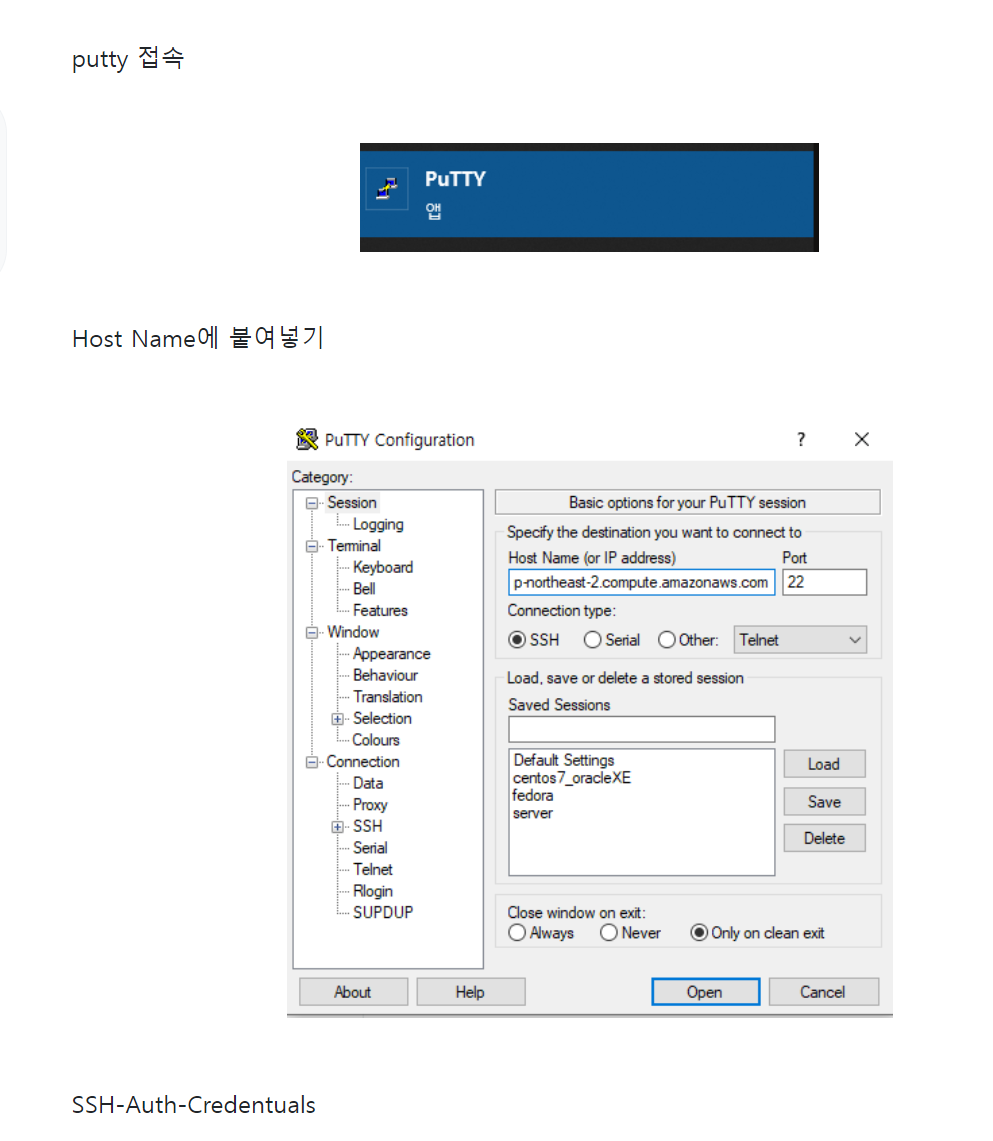

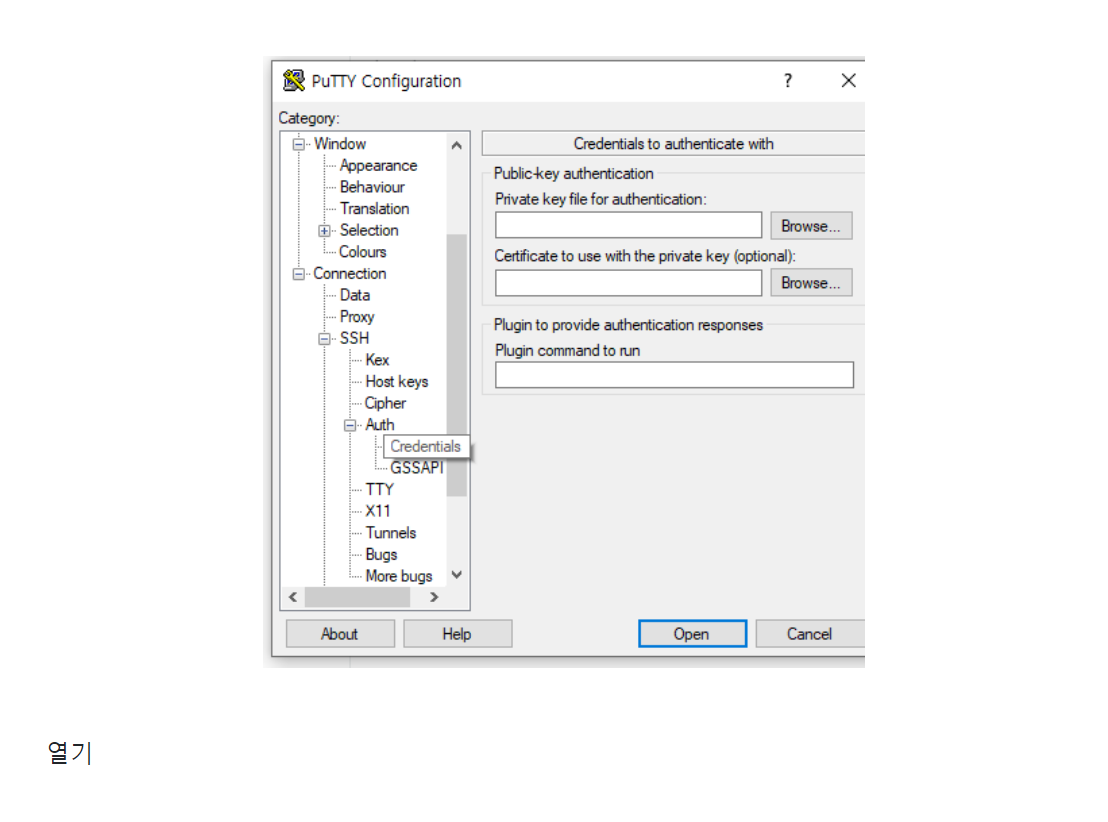

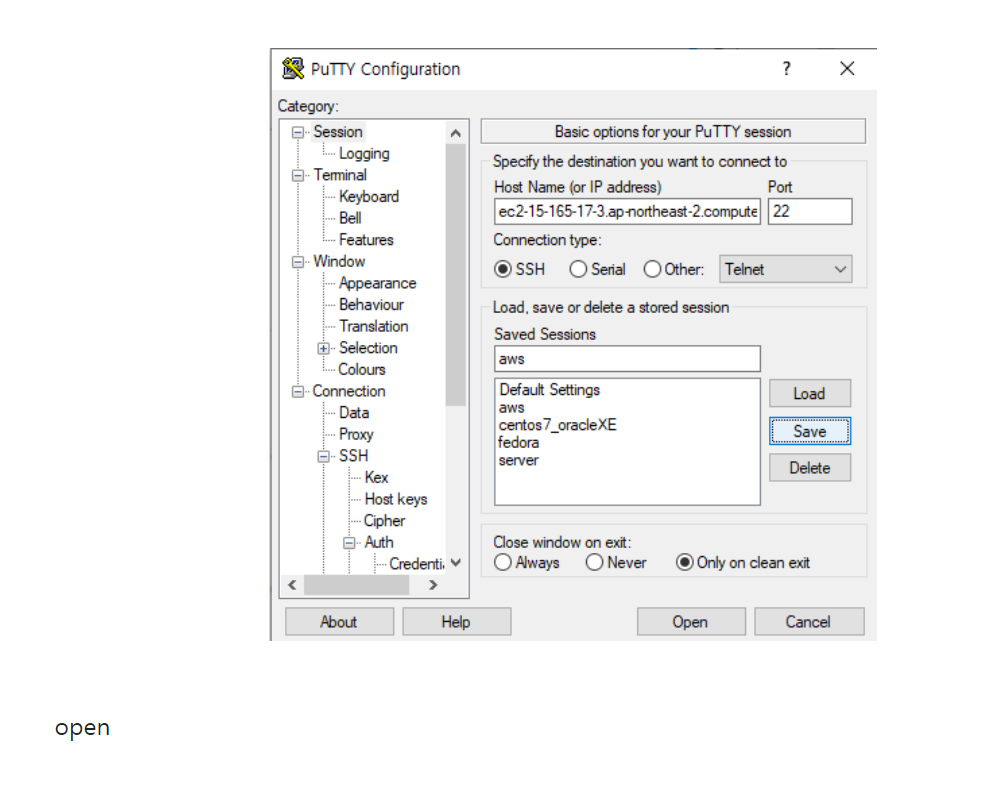

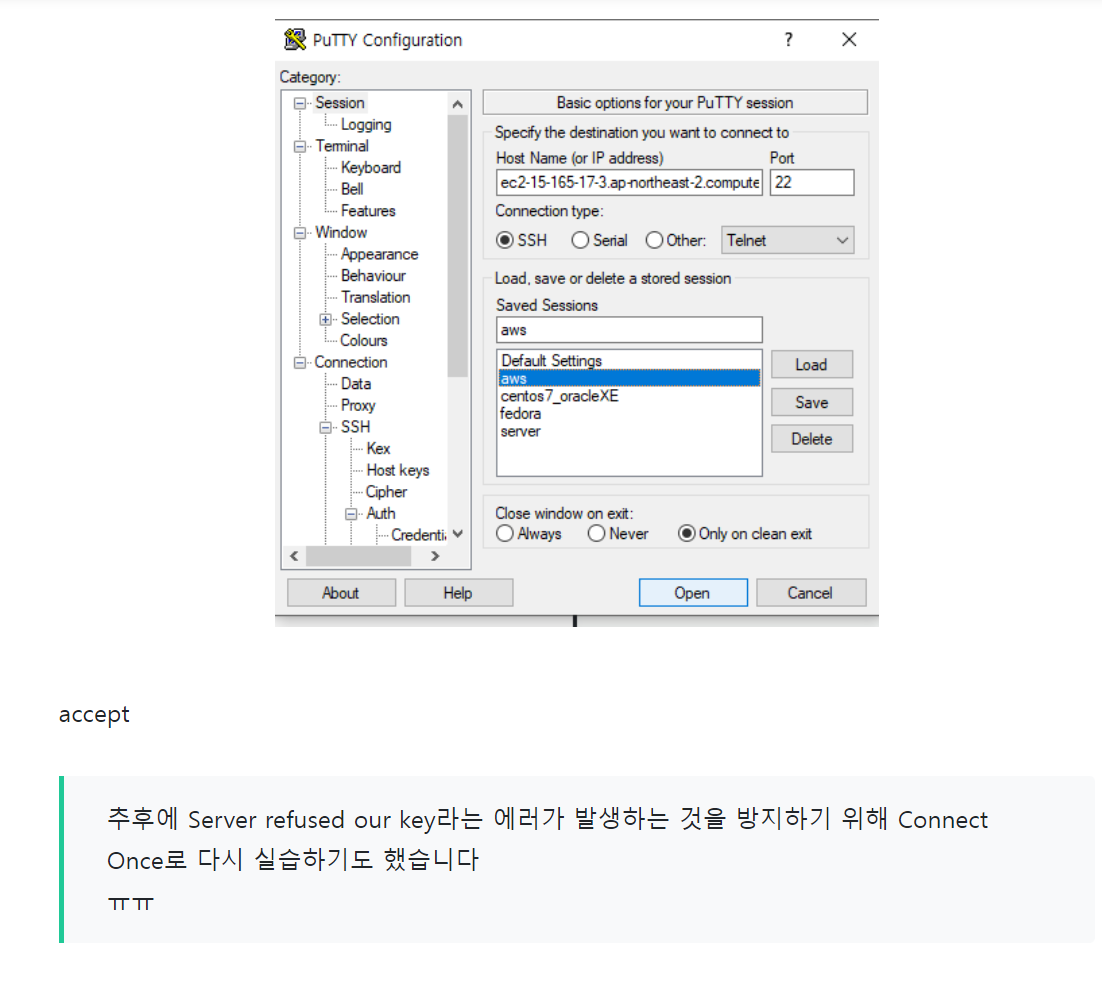

pen사용 SSH(puTTYgen) 접속 -> ppk사용 ec2 접속

1.SSH 클라이언트인 putty에 들어가기 위해 pem 활용,

2.PuTTYgen을 사용하여 .pem 파일을 .ppk 파일로 변환.

3. PuTTYgen에서 변환된 .ppk 파일을 사용하여 putty에서 EC2 인스턴스에 접속.

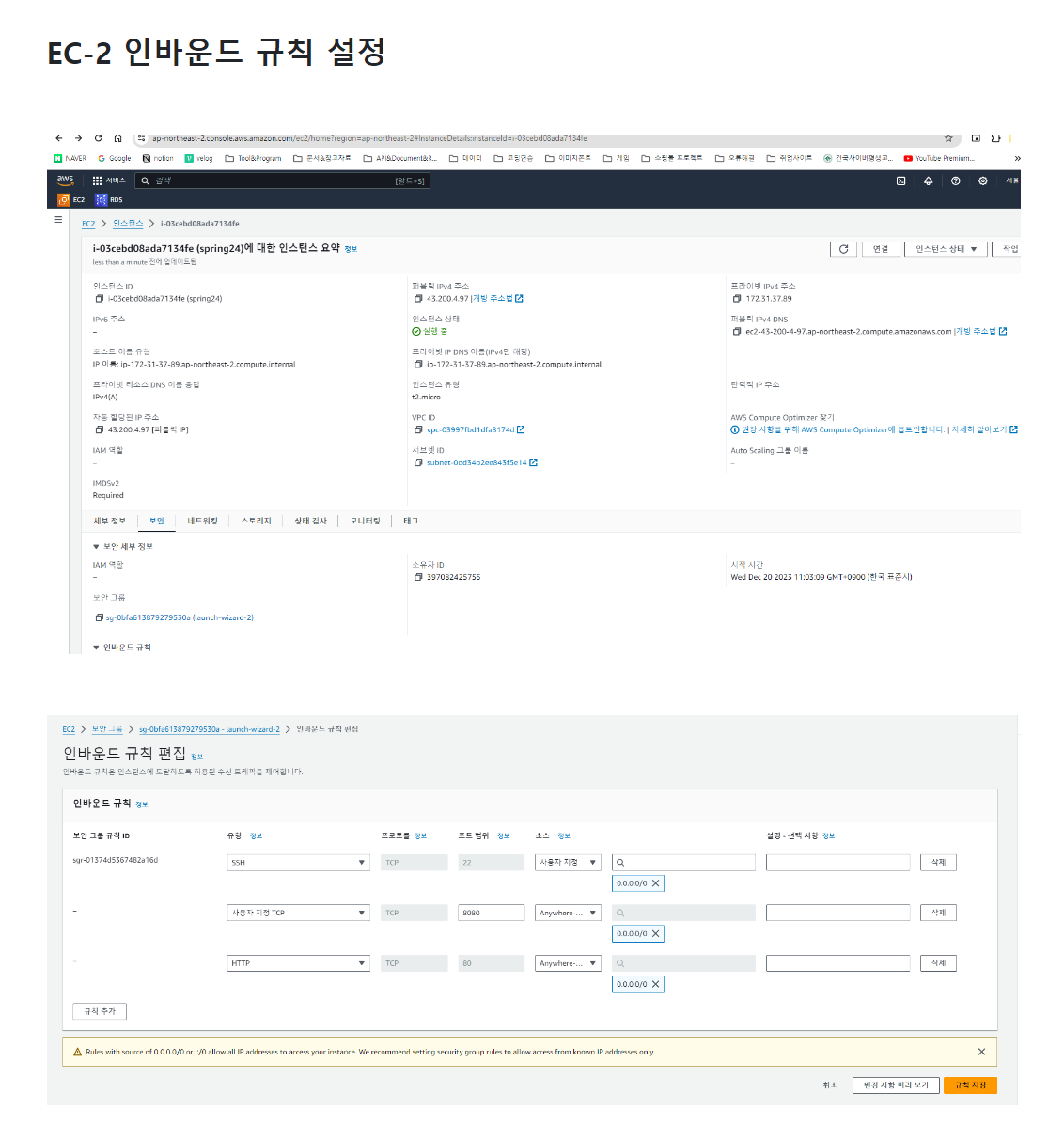

EC-2 인바운드 규칙 설정

1.putty에서 접속 : port에서 22번

2.Tomcat : 8080

3. http : 80

http 프로토콜을 사용하는 웹에서는 기본적으로 80포트를 사용함

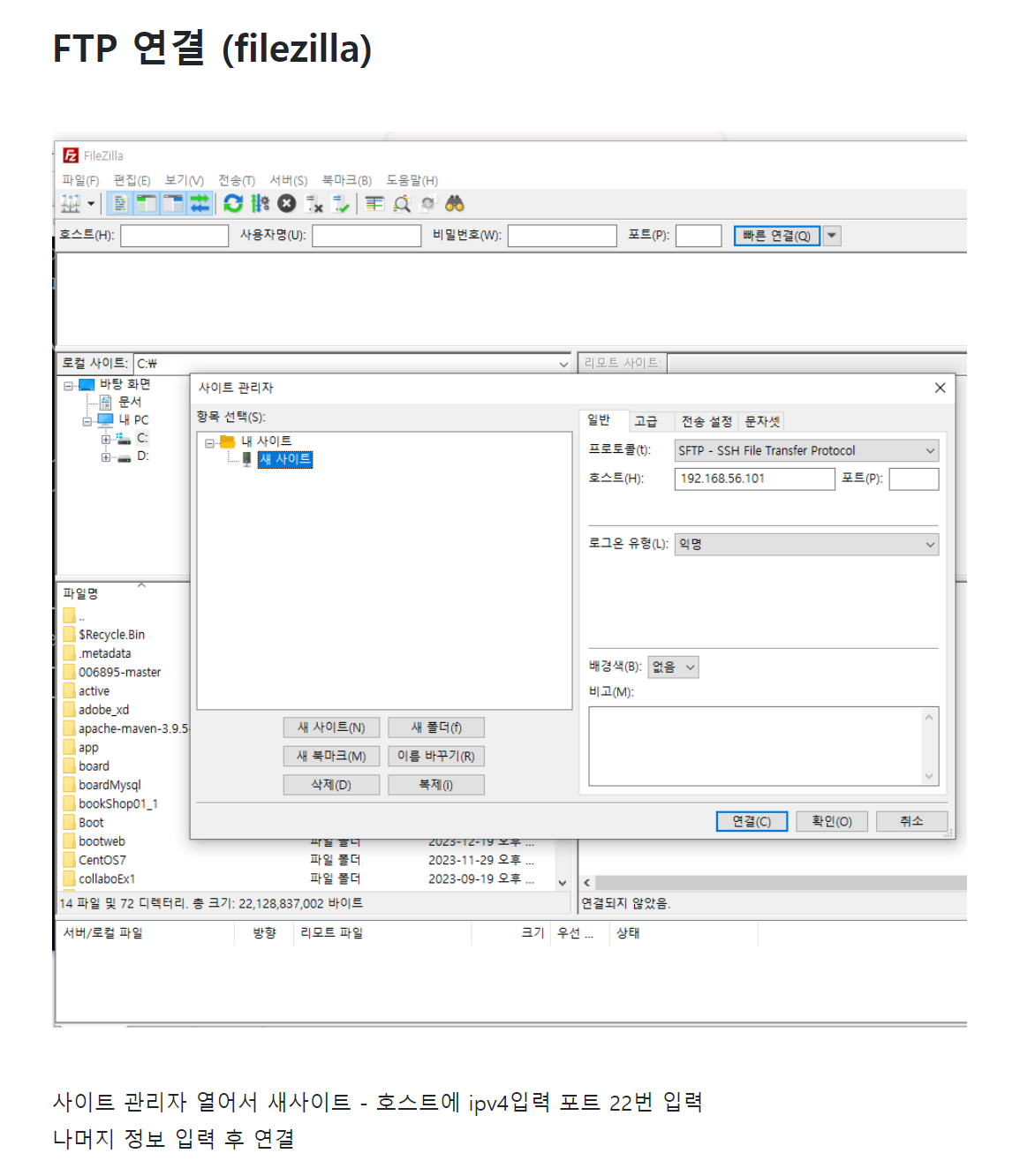

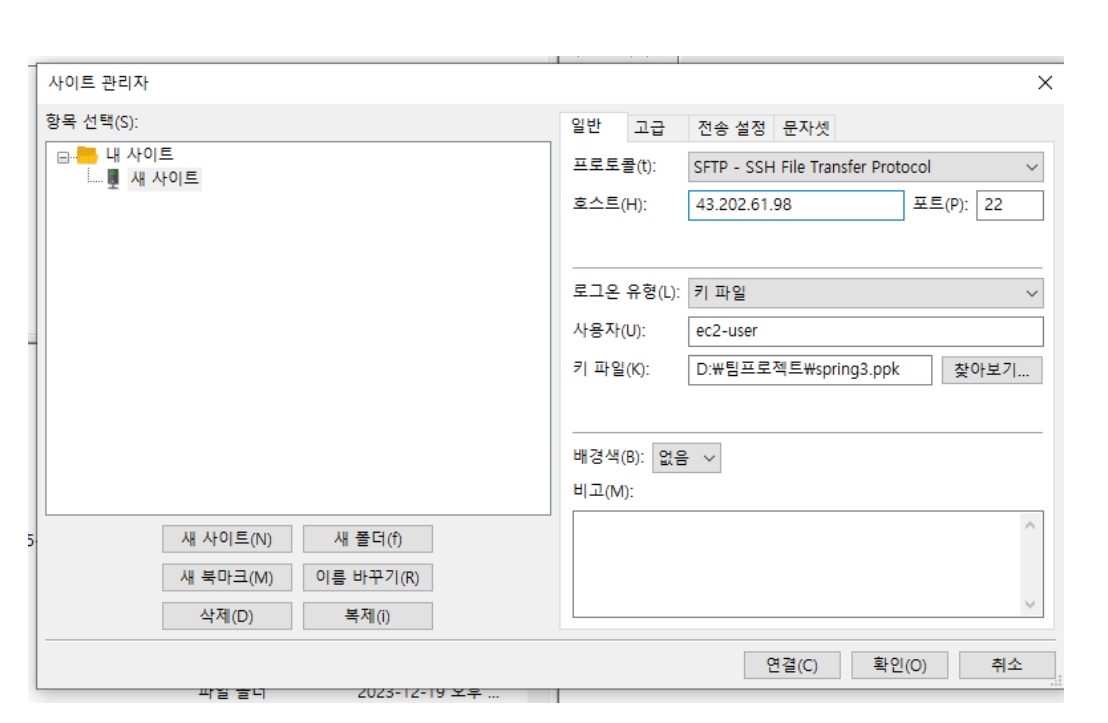

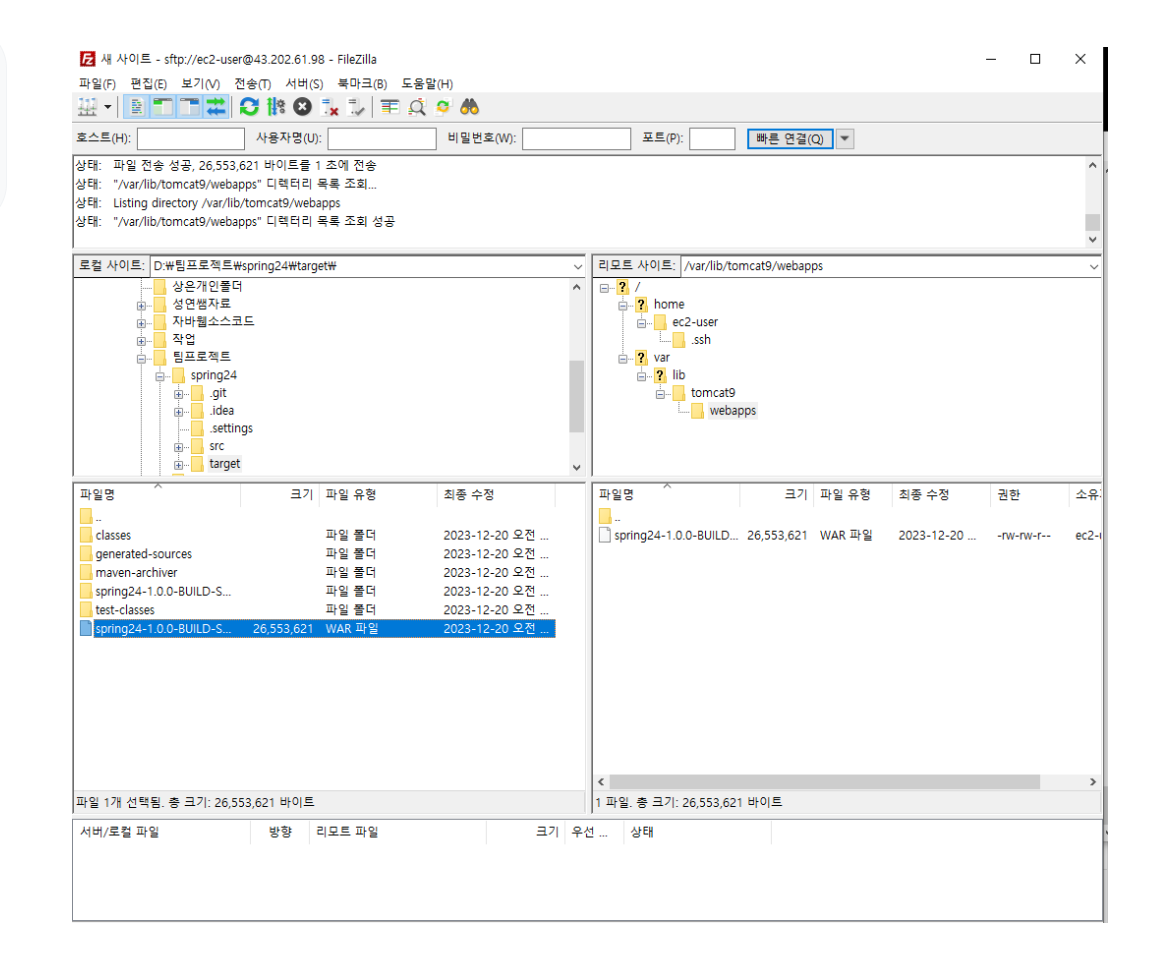

FTP연결

sftp : ssh를 통해 파일 전송 프로토콜

호스트 : ec2 퍼브릭 dns

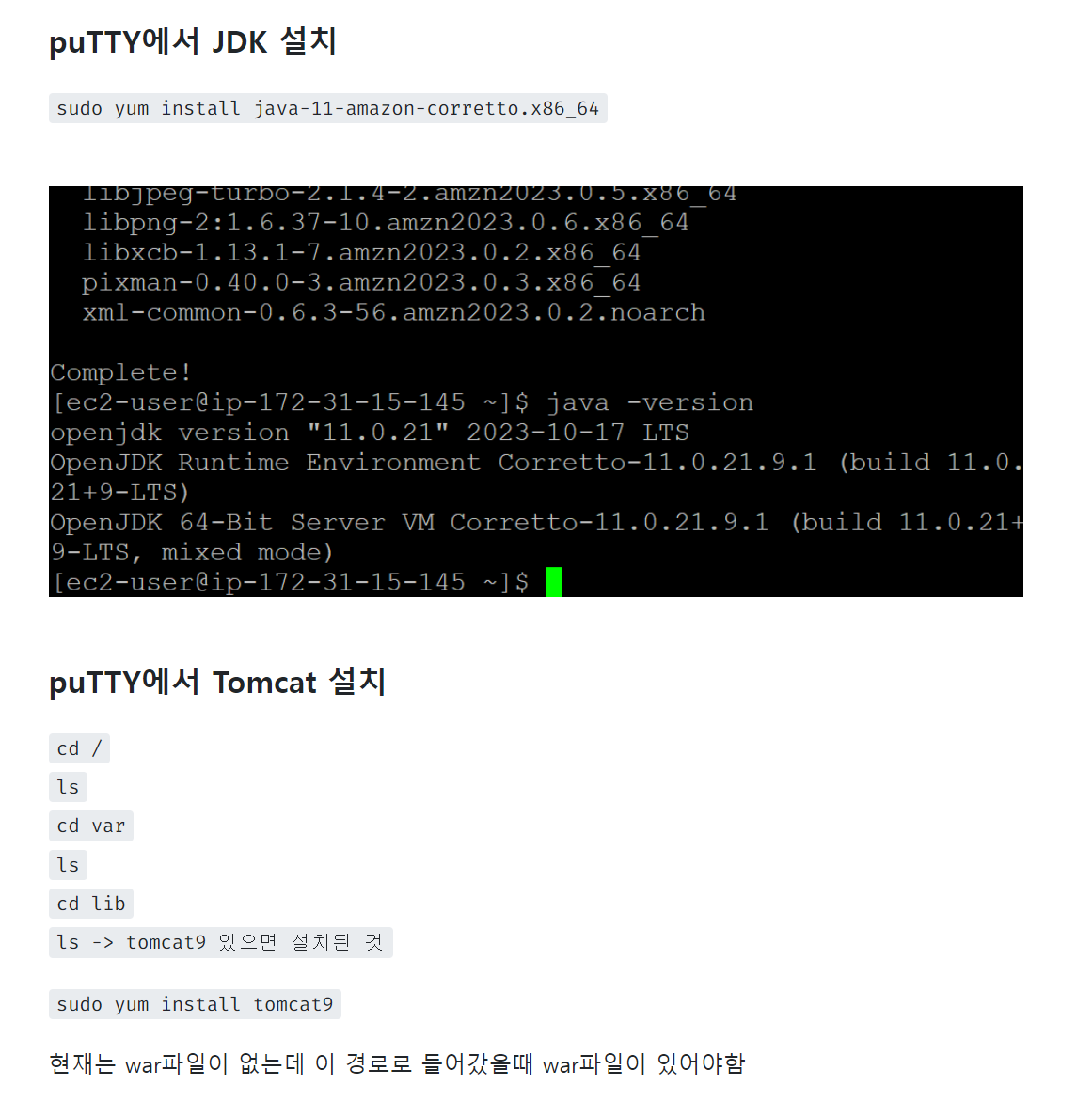

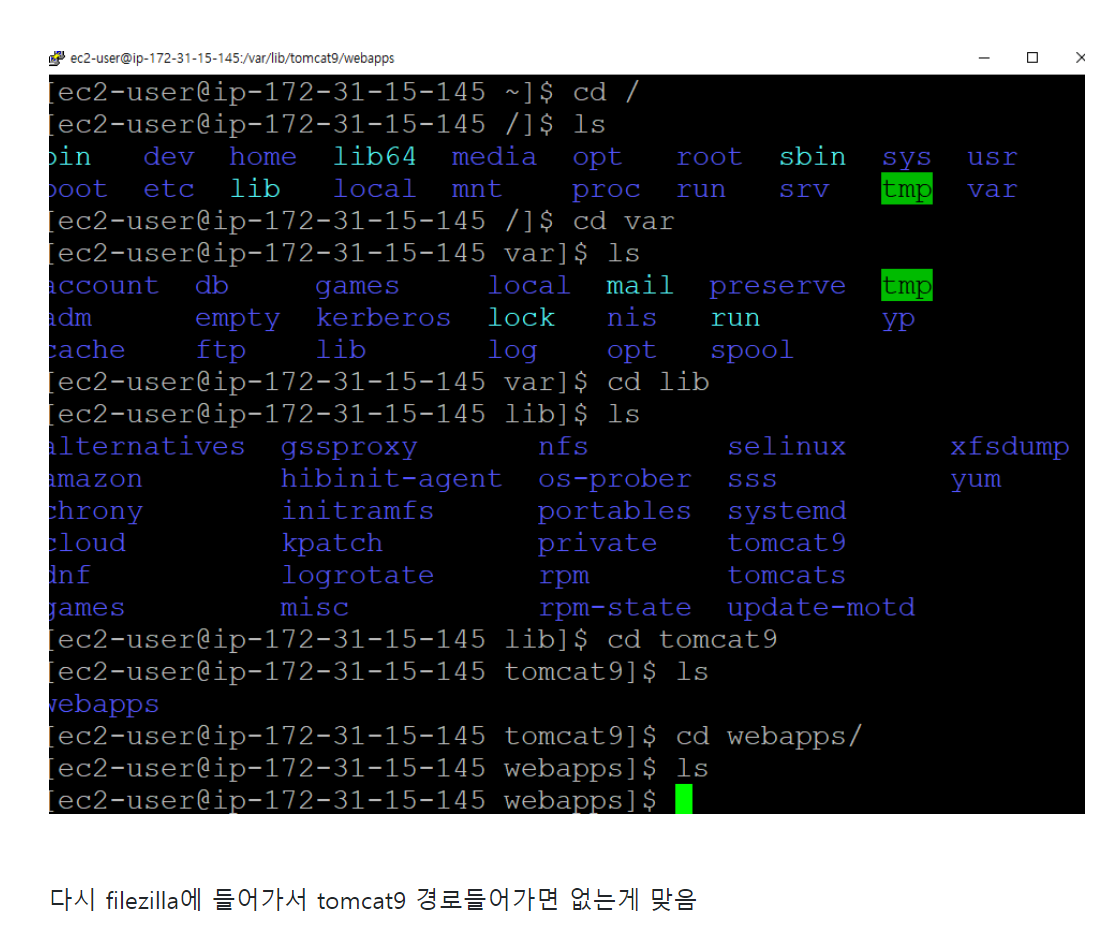

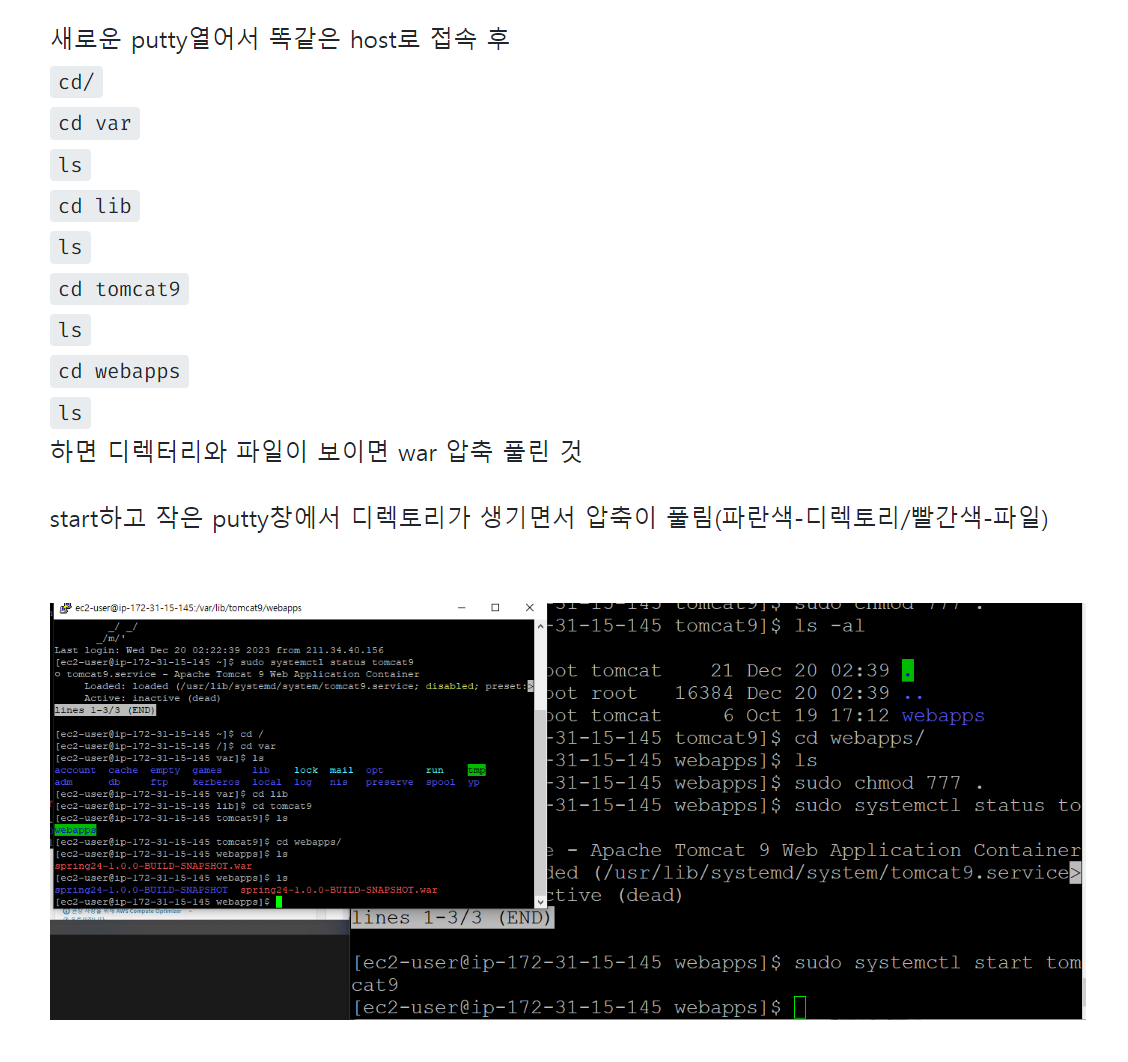

서버에 필요한 프로그램 설치

jdk, tomcat (다들 버전 주의)

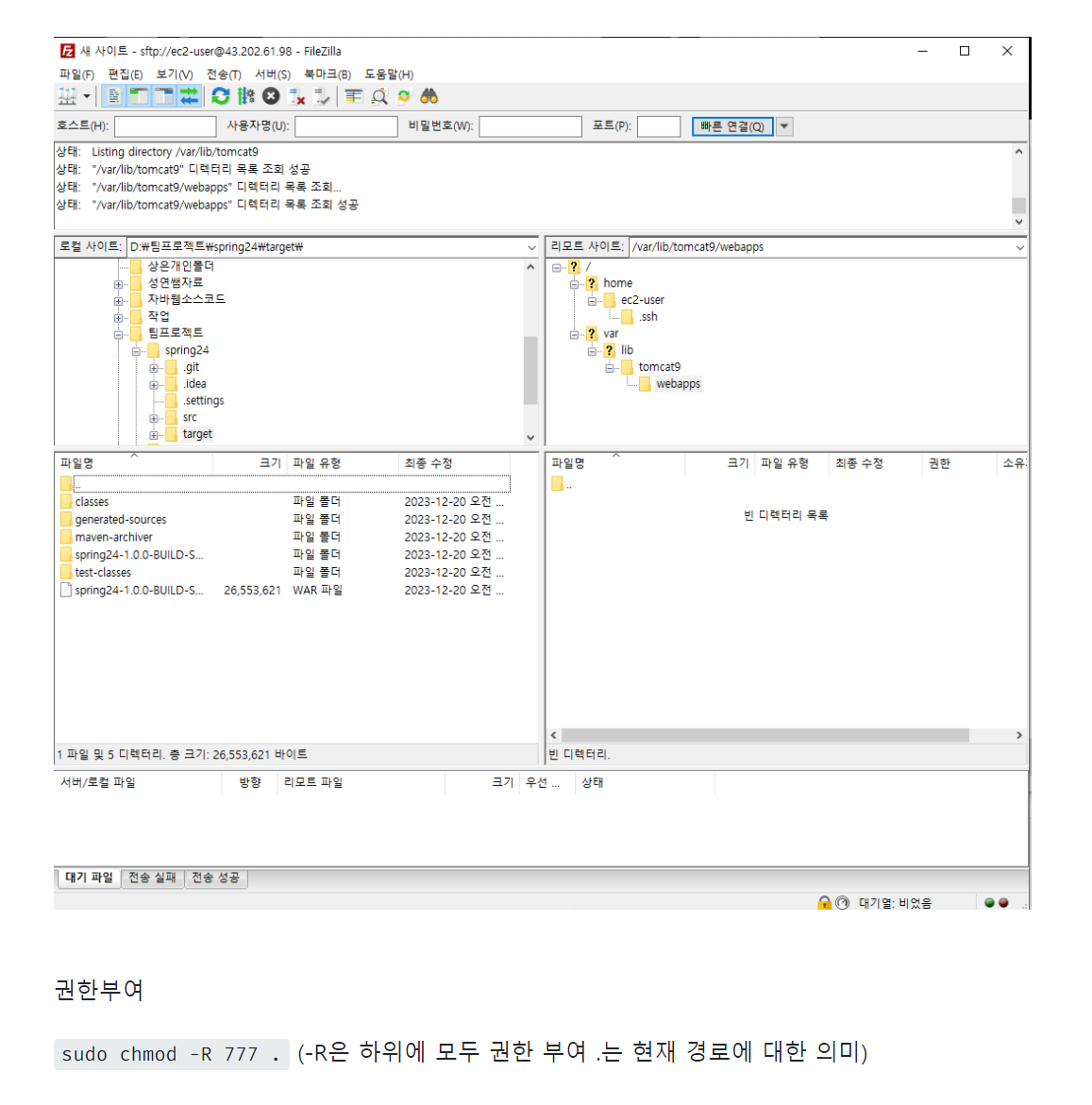

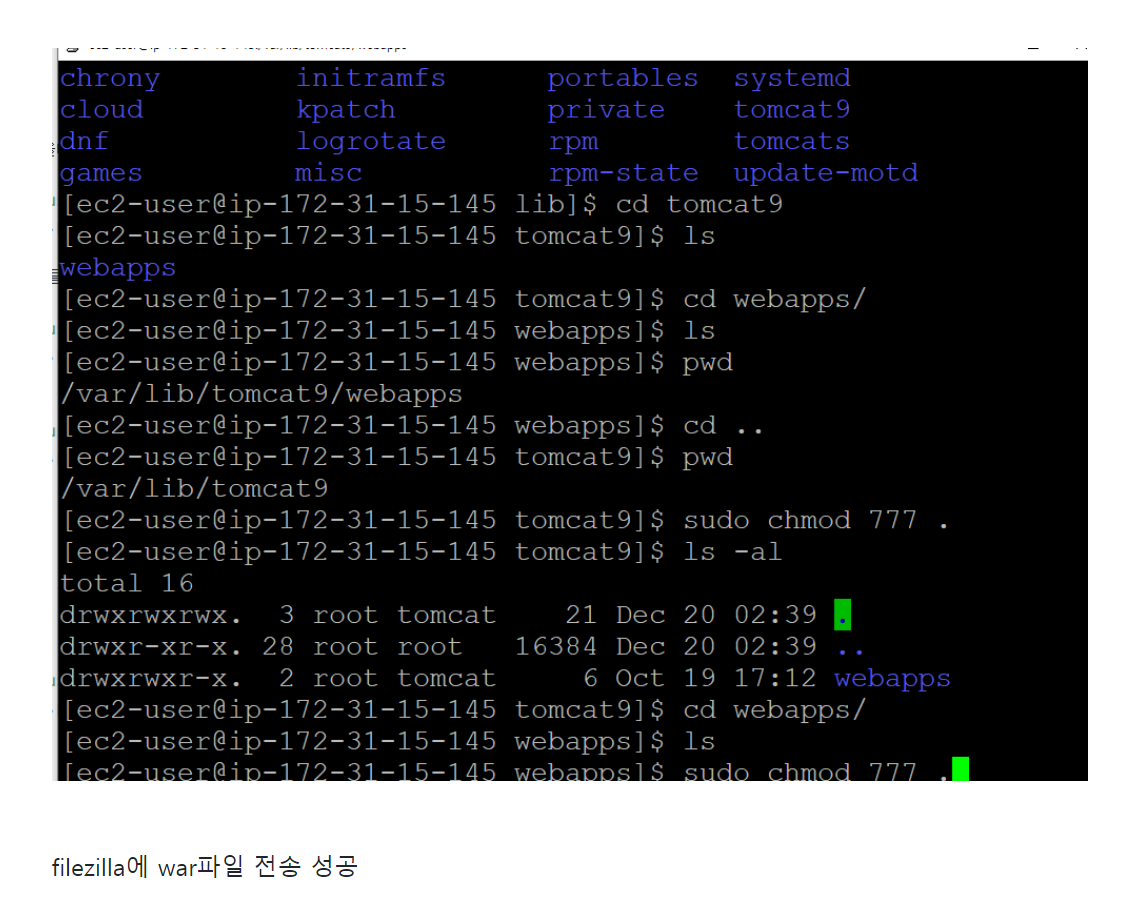

Filezila가 tomcat9파일에 들어갈 권한이 없음으로 권한부여

war 압출 풀기

http://[EC2 공인 IP주소]:[웹애플리케이션 서버 포트]/[웹 애플리케이션 경로] 로 앱 접근

다른 기기에서 배포된 웹 실행

중요

-

서버 실행

http://your-ec2-public-ip는 EC2 인스턴스(서버)에 해당합니다. 이 IP 주소를 통해 클라이언트가 서버에 접속한다. -

클라이언트 요청

http://your-ec2-public-ip:8090/attiWell/main/main.do URL로 요청

2-1

톰캣 프로토콜을 통해 톰캣에 접속:

Tomcat 서버는 특정 포트(예: 8090)에서 HTTP 요청을 수신한다. 따라서, http://your-ec2-public-ip:8090로 접속하면 Tomcat이 요청을 처리하게 된다.

2-2배포된 프로젝트로 접근:

Tomcat 서버 안에 배포한 이름으로 접속. 여기서는 attiWell이 그 이름

2-3 컨트롤러 매핑된 주소 입력:

웹 애플리케이션 내부에서 설정한 컨트롤러의 매핑된 주소를 입력합니다.

여기서는 /main/main.do로 매핑된 컨트롤러를 실행

사용자들은 main/main.do 같이 구체적인 경로를 입력하지 않는다.

따라서 www.naver.com 처럼 도메인만 입력했을 때 메인 페이지로 접속되게 하기 위하여

도메인을 구입하여 ip를 대체하고 nginx나 apache 즉 웹서버에서 도메인만 받고 메인 페이지를 나타내게 할 수 있다.

- url 리다이렉션 설정

apache 설정

RewriteEngine On

RewriteRule ^/$ /main/main.do [L,R=301]

- 기본 경로 설정

tomcat 사용시 web.xml파일에서 이렇게 설정하 수 있다.

<welcome-file-list>

<welcome-file>main/main.do</welcome-file>

</welcome-file-list>

추가적인 요소들)

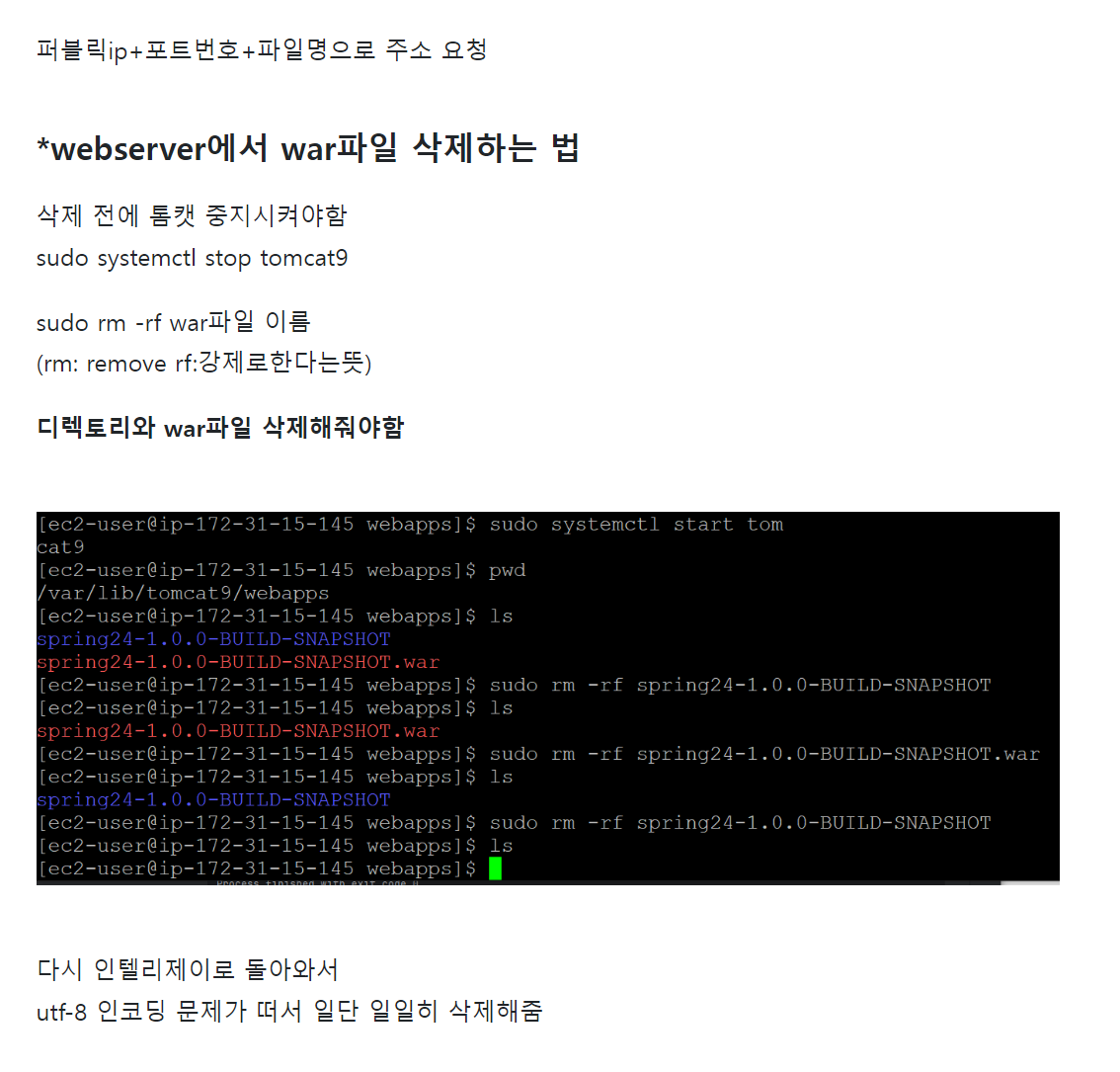

에러시 war파일 삭제했다 다시 옮김

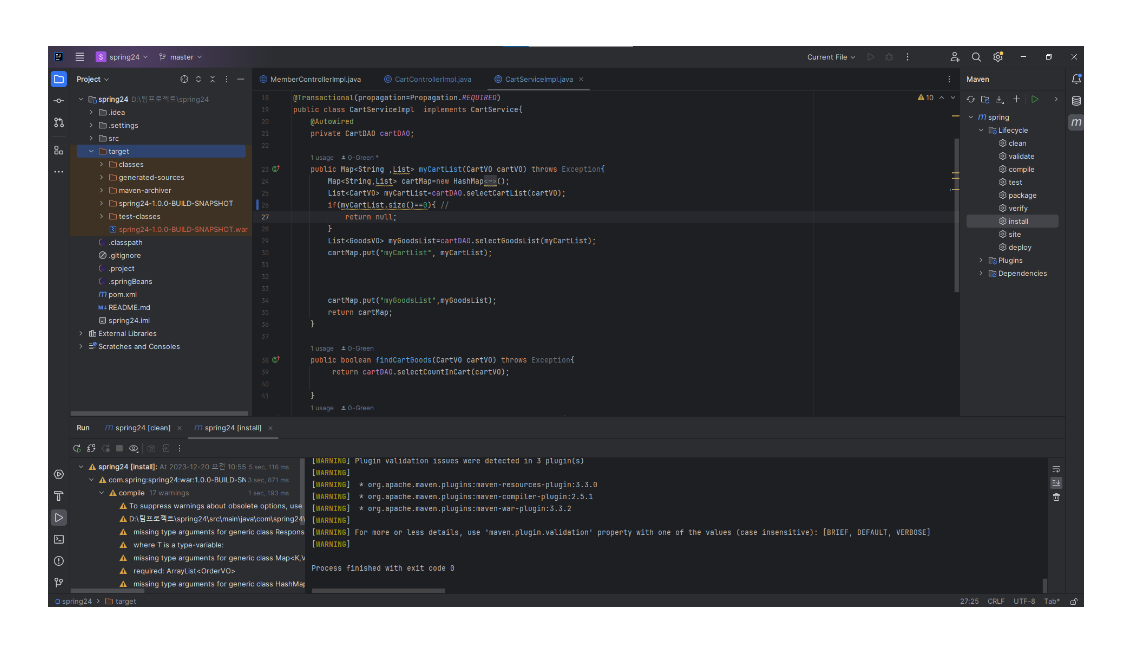

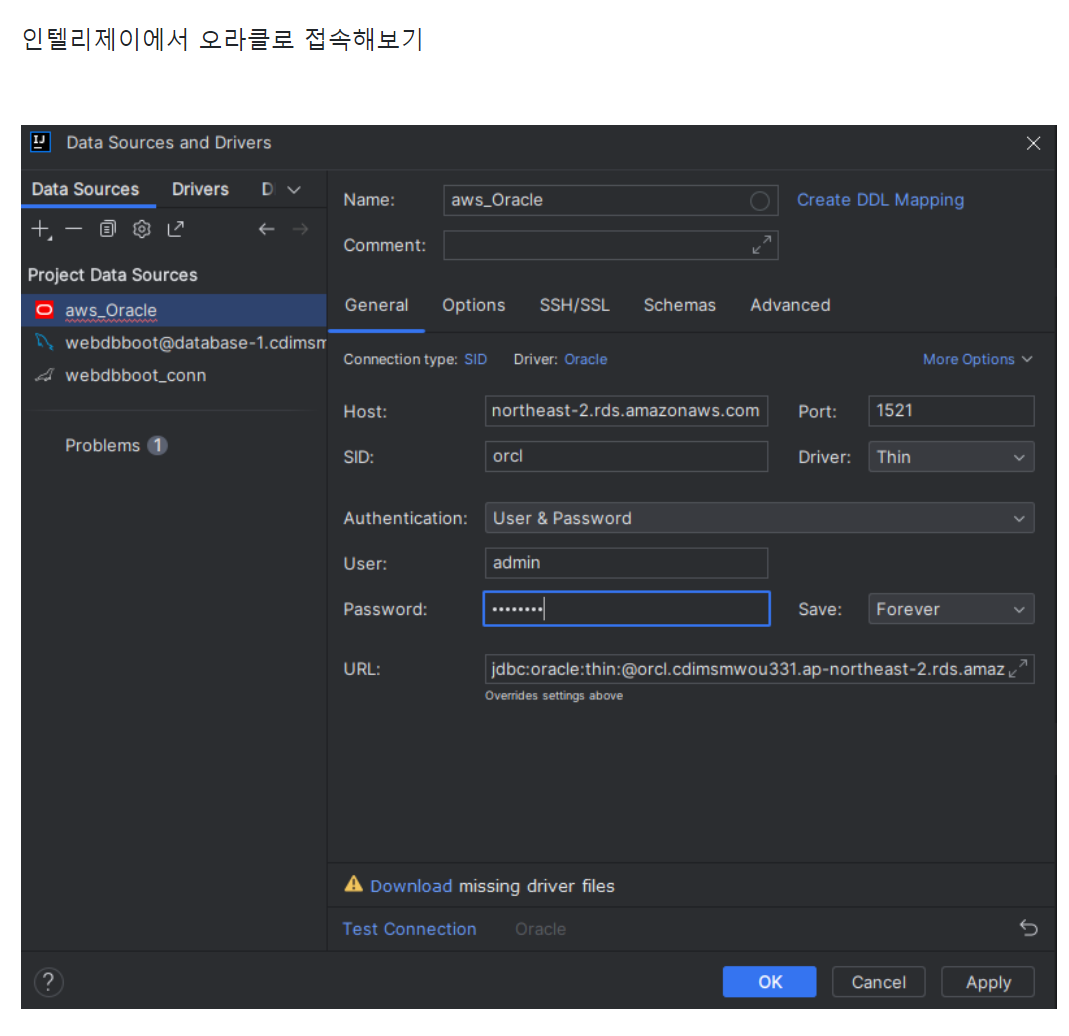

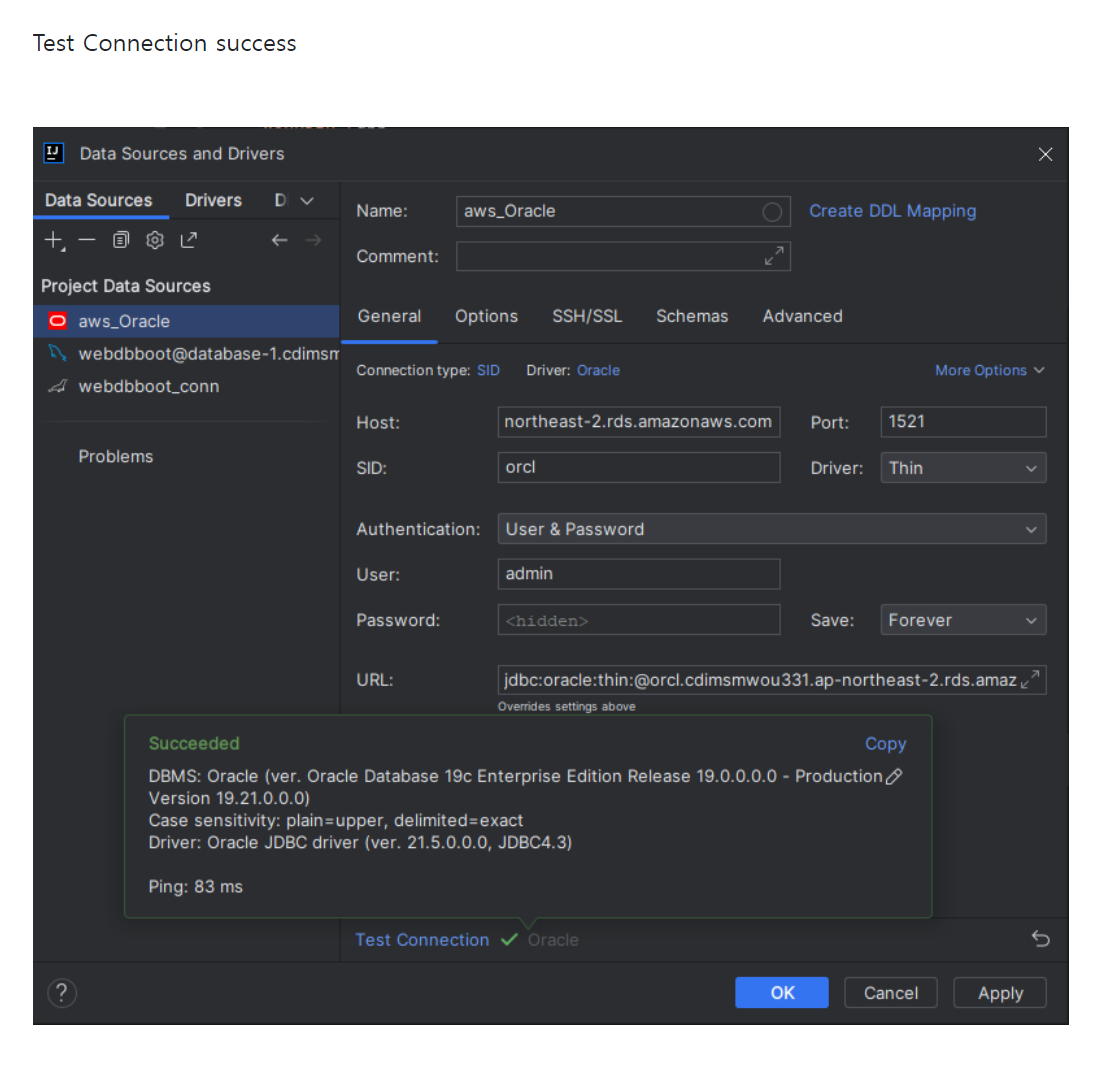

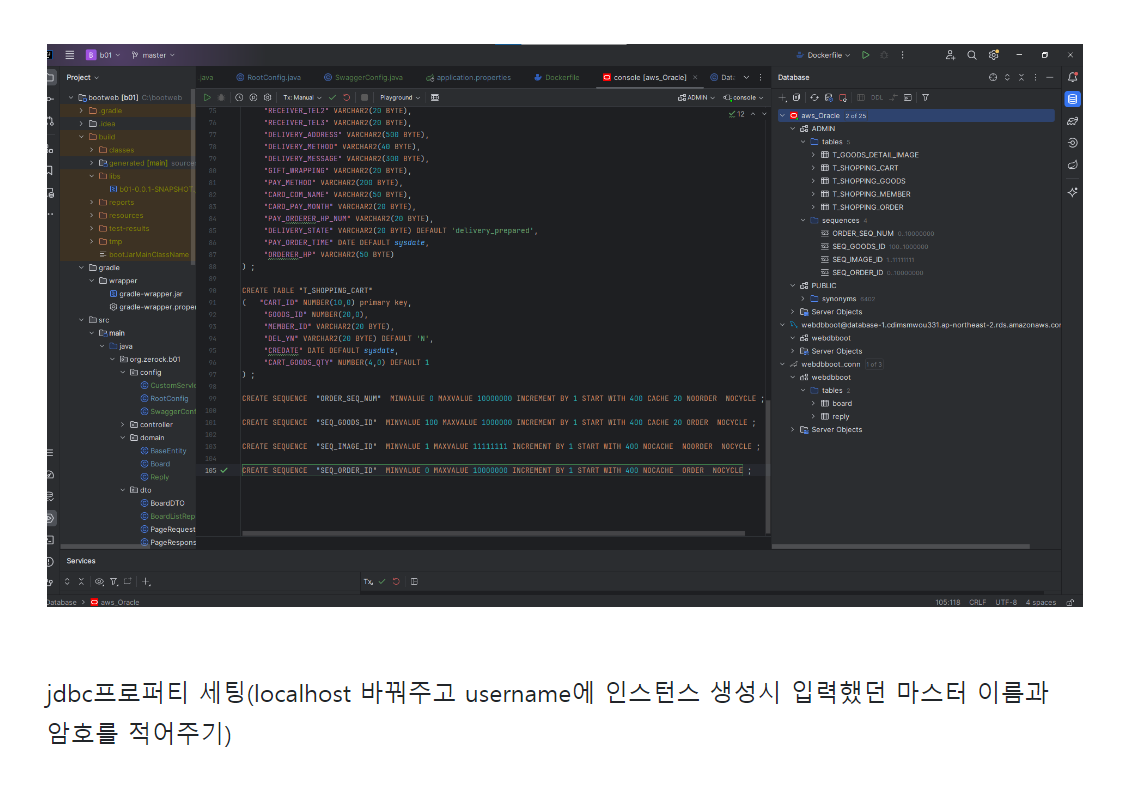

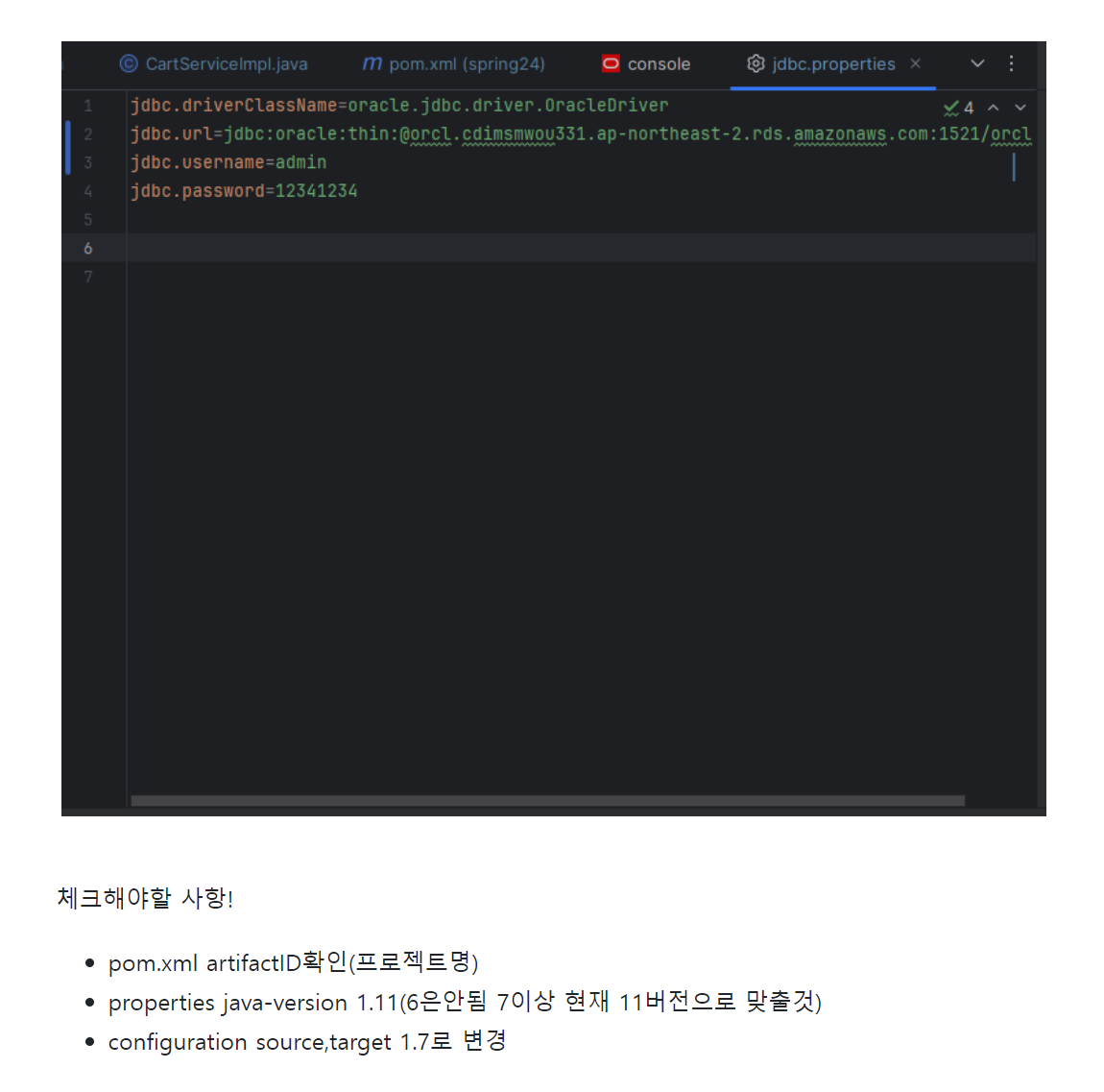

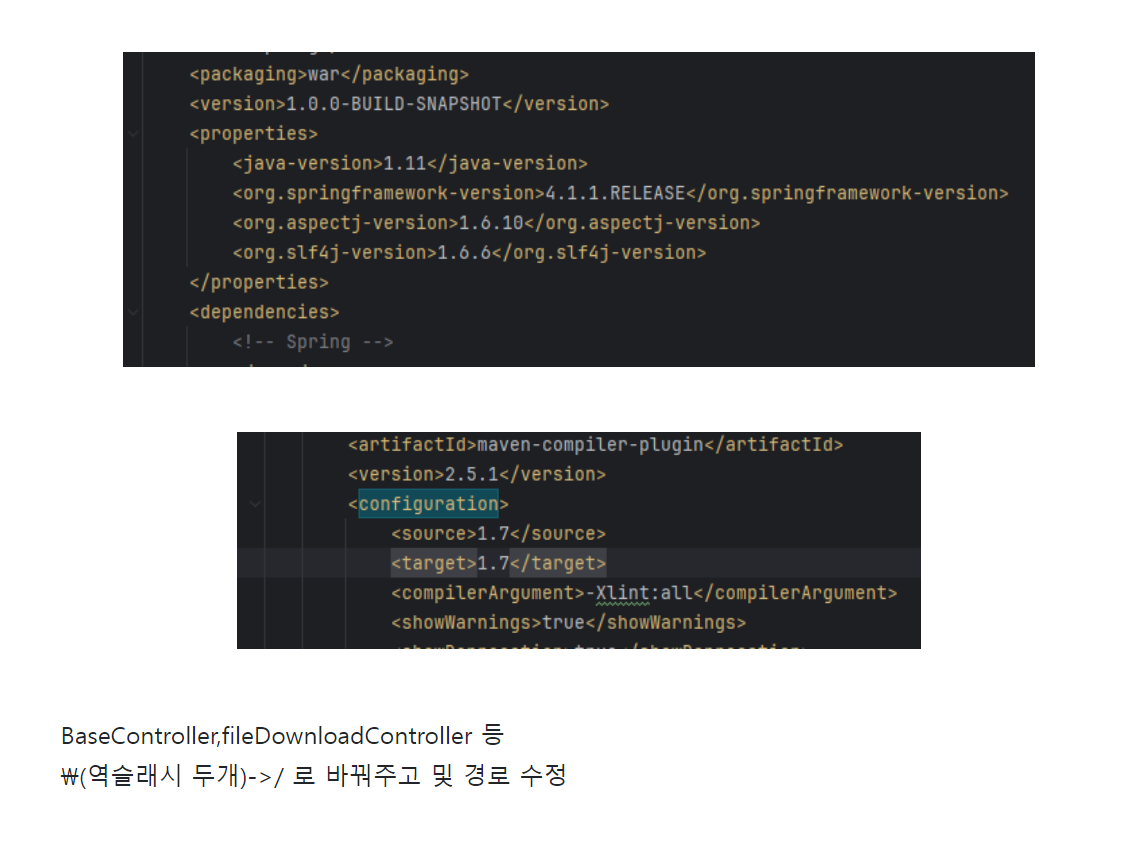

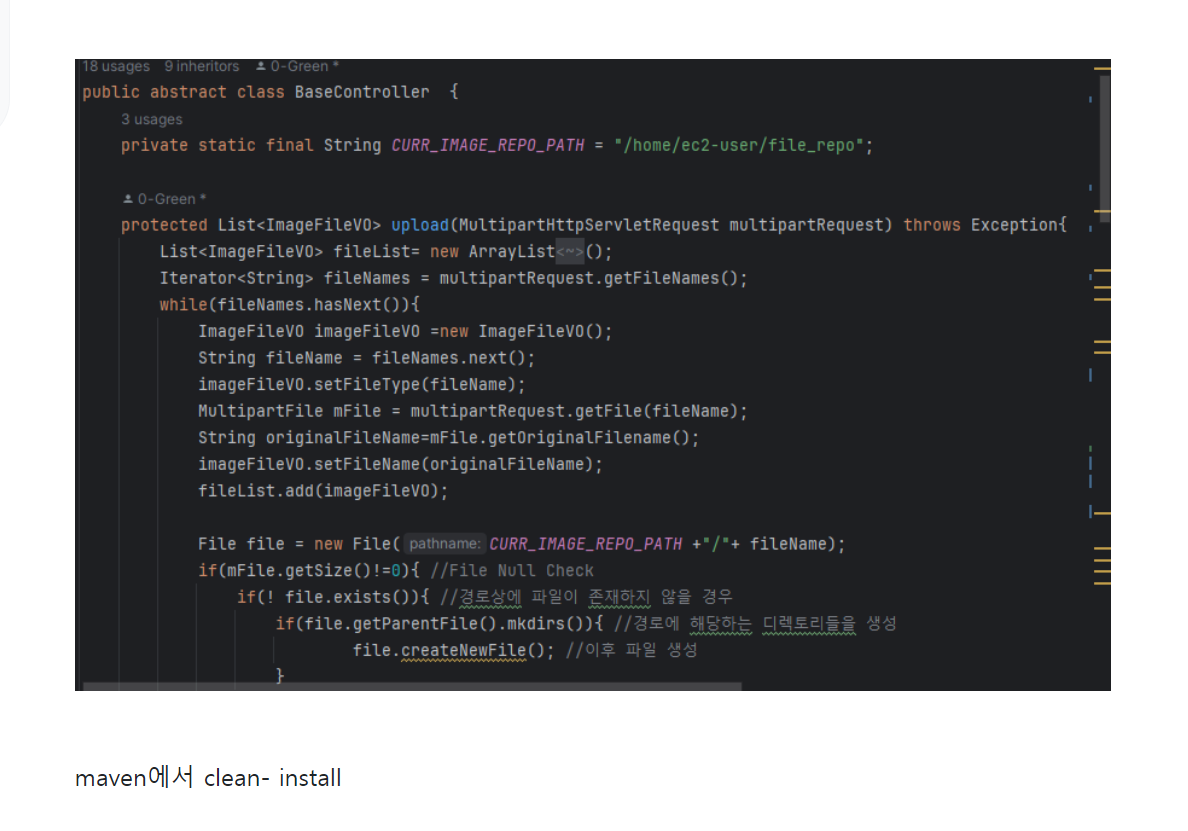

개발환경에서 JDBC를 rds로 변경 (ec2 - rds 연동)

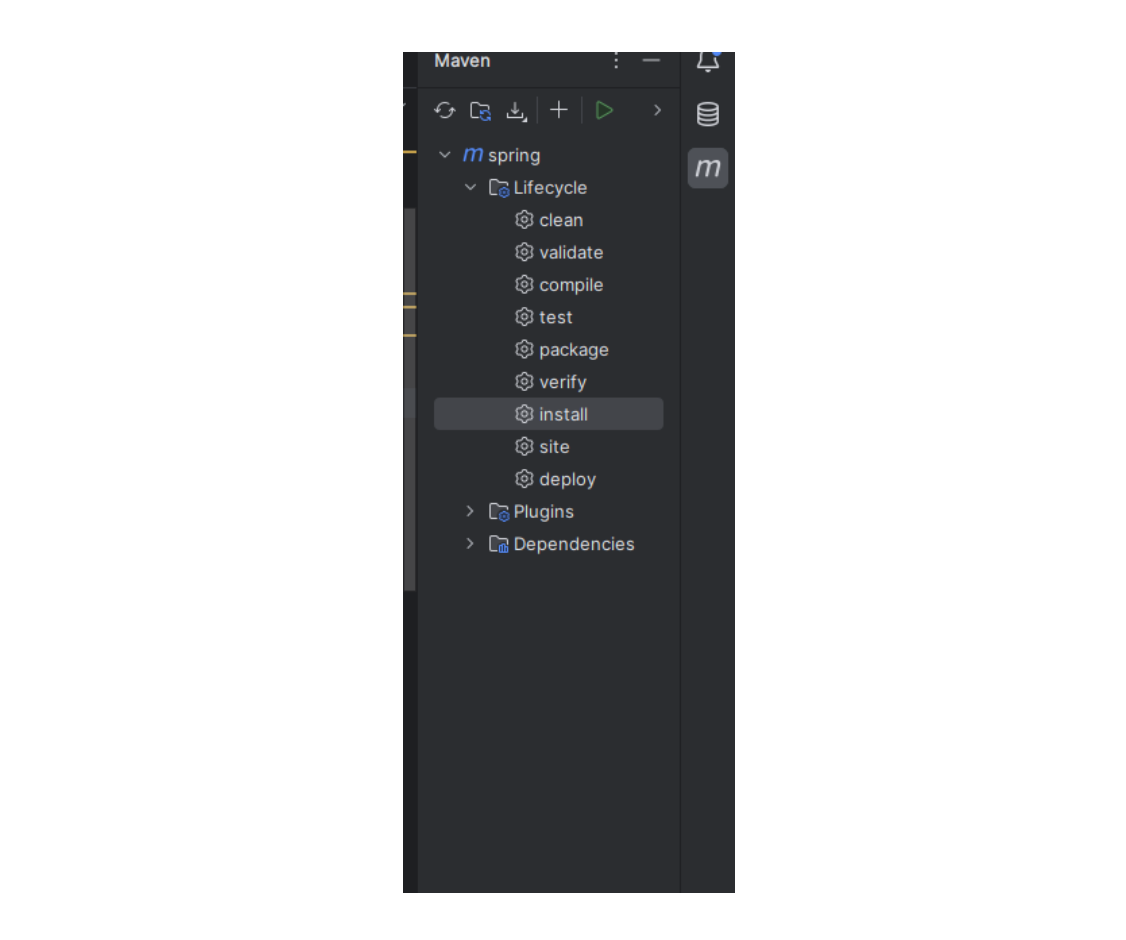

install로 maven에서 설치된 war파일