1. 시작 전 확인사항

💬 version

IntelliJ : 2022.1.3.Ultimate

spring boot : 3.0.6

💬 gradle 추가

implementation 'org.springframework.boot:spring-boot-starter-data-jpa'

implementation 'org.springframework.boot:spring-boot-starter-security'

implementation 'org.springframework.boot:spring-boot-starter-validation'

implementation 'org.springframework.boot:spring-boot-starter-web'

testImplementation 'org.springframework.boot:spring-boot-starter-test'

testImplementation 'org.springframework.security:spring-security-test'

compileOnly 'org.projectlombok:lombok'

annotationProcessor 'org.projectlombok:lombok'

runtimeOnly 'com.h2database:h2'

implementation group: 'io.jsonwebtoken', name: 'jjwt-api', version: '0.11.5'

runtimeOnly group: 'io.jsonwebtoken', name: 'jjwt-impl', version: '0.11.5'

runtimeOnly group: 'io.jsonwebtoken', name: 'jjwt-jackson', version: '0.11.5'2. exemple 흐름

💡 흐름

<1>

1. server 에서 h2 db로 admin 계정을 ROLE_ADMIN 권한으로 생성하고 시작됨

2. /authenticate rest로 해당 계정 jwt token 발급

3. 위에 발급 받은 jwt와 함께 hasAnyRole 권한이 부여된 /user rest 요청

<2>

1. /signup rest로 서버에 회원 가입 요청

2. 일반 유저임으로 ROLE_USER 권한으로 db에 저장

2. /authenticate rest로 해당 계정 jwt token 발급

3. 위에 발급 받은 jwt와 함께 hasAnyRole 권한이 부여된 /user rest 요청

3. JWT 세팅

✒️ SecurityConfig

@Configuration

@EnableWebSecurity

@RequiredArgsConstructor

public class SecurityConfig {

private final TokenProvider tokenProvider;

private final JwtAuthenticationEntryPoint jwtAuthenticationEntryPoint;

private final JwtAccessDeniedHandler jwtAccessDeniedHandler;

// PasswordEncoder는 BCryptPasswordEncoder를 사용

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public SecurityFilterChain filterChain(HttpSecurity httpSecurity) throws Exception {

httpSecurity

// token을 사용하는 방식이기 때문에 csrf를 disable합니다.

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint(jwtAuthenticationEntryPoint)

.accessDeniedHandler(jwtAccessDeniedHandler)

// enable h2-console

.and()

.headers()

.frameOptions()

.sameOrigin()

// 세션을 사용하지 않기 때문에 STATELESS로 설정

.and()

.sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.authorizeHttpRequests() // HttpServletRequest를 사용하는 요청들에 대한 접근제한을 설정하겠다.

.requestMatchers("/api/authenticate").permitAll() // 로그인 api

.requestMatchers("/api/signup").permitAll() // 회원가입 api

.requestMatchers(PathRequest.toH2Console()).permitAll()// h2-console, favicon.ico 요청 인증 무시

.requestMatchers("/favicon.ico").permitAll()

.anyRequest().authenticated() // 그 외 인증 없이 접근X

.and()

.apply(new JwtSecurityConfig(tokenProvider)); // JwtFilter를 addFilterBefore로 등록했던 JwtSecurityConfig class 적용

return httpSecurity.build();

}

}

✒️ TokenProvider

추가된 라이브러리를 사용해서 JWT를 생성하고 검증하는 컴포넌트

@Component

public class TokenProvider implements InitializingBean {

private final Logger logger = LoggerFactory.getLogger(TokenProvider.class);

private static final String AUTHORITIES_KEY = "auth";

private final String secret;

private final long tokenValidityInMilliseconds;

private Key key;

public TokenProvider(

@Value("${jwt.secret}") String secret,

@Value("${jwt.token-validity-in-seconds}") long tokenValidityInSeconds) {

this.secret = secret;

this.tokenValidityInMilliseconds = tokenValidityInSeconds * 1000;

}

// 빈이 생성되고 주입을 받은 후에 secret값을 Base64 Decode해서 key 변수에 할당하기 위해

@Override

public void afterPropertiesSet() {

byte[] keyBytes = Decoders.BASE64.decode(secret);

this.key = Keys.hmacShaKeyFor(keyBytes);

}

public String createToken(Authentication authentication) {

String authorities = authentication.getAuthorities().stream()

.map(GrantedAuthority::getAuthority)

.collect(Collectors.joining(","));

// 토큰의 expire 시간을 설정

long now = (new Date()).getTime();

Date validity = new Date(now + this.tokenValidityInMilliseconds);

return Jwts.builder()

.setSubject(authentication.getName())

.claim(AUTHORITIES_KEY, authorities) // 정보 저장

.signWith(key, SignatureAlgorithm.HS512) // 사용할 암호화 알고리즘과 , signature 에 들어갈 secret값 세팅

.setExpiration(validity) // set Expire Time 해당 옵션 안넣으면 expire안함

.compact();

}

// 토큰으로 클레임을 만들고 이를 이용해 유저 객체를 만들어서 최종적으로 authentication 객체를 리턴

public Authentication getAuthentication(String token) {

Claims claims = Jwts

.parserBuilder()

.setSigningKey(key)

.build()

.parseClaimsJws(token)

.getBody();

Collection<? extends GrantedAuthority> authorities =

Arrays.stream(claims.get(AUTHORITIES_KEY).toString().split(","))

.map(SimpleGrantedAuthority::new)

.collect(Collectors.toList());

User principal = new User(claims.getSubject(), "", authorities);

return new UsernamePasswordAuthenticationToken(principal, token, authorities);

}

// 토큰의 유효성 검증을 수행

public boolean validateToken(String token) {

try {

Jwts.parserBuilder().setSigningKey(key).build().parseClaimsJws(token);

return true;

} catch (io.jsonwebtoken.security.SecurityException | MalformedJwtException e) {

logger.info("잘못된 JWT 서명입니다.");

} catch (ExpiredJwtException e) {

logger.info("만료된 JWT 토큰입니다.");

} catch (UnsupportedJwtException e) {

logger.info("지원되지 않는 JWT 토큰입니다.");

} catch (IllegalArgumentException e) {

logger.info("JWT 토큰이 잘못되었습니다.");

}

return false;

}

}✒️ JwtAuthenticationEntryPoint

유효한 자격증명을 제공하지 않고 접근하려 할때 401 Unauthorized 에러를 리턴하는 class

@Component

public class JwtAuthenticationEntryPoint implements AuthenticationEntryPoint {

@Override

public void commence(HttpServletRequest request,

HttpServletResponse response,

AuthenticationException authException) throws IOException {

// 유효한 자격증명을 제공하지 않고 접근하려 할때 401

response.sendError(HttpServletResponse.SC_UNAUTHORIZED);

}

}✒️ JwtAccessDeniedHandler

필요한 권한이 존재하지 않는 겨경우에 403 Forbidden 에러를 리턴하는 class

@Component

public class JwtAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, AccessDeniedException accessDeniedException) throws IOException {

//필요한 권한이 없이 접근하려 할때 403

response.sendError(HttpServletResponse.SC_FORBIDDEN);

}

}✒️ JwtFilter

실제로 이 컴포넌트를 이용하는 것은 인증 작업을 진행하는 Filter

이 필터는 검증이 끝난 JWT로부터 유저정보를 받아와서 UsernamePasswordAuthenticationFilter 로 전달

@RequiredArgsConstructor

public class JwtFilter extends GenericFilterBean {

private static final Logger logger = LoggerFactory.getLogger(JwtFilter.class);

public static final String AUTHORIZATION_HEADER = "Authorization";

private final TokenProvider tokenProvider;

// 실제 필터릴 로직

// 토큰의 인증정보를 SecurityContext에 저장하는 역할 수행

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

HttpServletRequest httpServletRequest = (HttpServletRequest) servletRequest;

String jwt = resolveToken(httpServletRequest);

String requestURI = httpServletRequest.getRequestURI();

if (StringUtils.hasText(jwt) && tokenProvider.validateToken(jwt)) {

Authentication authentication = tokenProvider.getAuthentication(jwt);

SecurityContextHolder.getContext().setAuthentication(authentication);

logger.debug("Security Context에 '{}' 인증 정보를 저장했습니다, uri: {}", authentication.getName(), requestURI);

} else {

logger.debug("유효한 JWT 토큰이 없습니다, uri: {}", requestURI);

}

filterChain.doFilter(servletRequest, servletResponse);

}

// Request Header 에서 토큰 정보를 꺼내오기 위한 메소드

private String resolveToken(HttpServletRequest request) {

String bearerToken = request.getHeader(AUTHORIZATION_HEADER);

if (StringUtils.hasText(bearerToken) && bearerToken.startsWith("Bearer ")) {

return bearerToken.substring(7);

}

return null;

}

}✒️ JwtSecurityConfig

UsernamePasswordAuthenticationFilter : login 요청을 감시하며, 인증 과정을 진행

@RequiredArgsConstructor

public class JwtSecurityConfig extends SecurityConfigurerAdapter<DefaultSecurityFilterChain, HttpSecurity> {

private final TokenProvider tokenProvider;

@Override

public void configure(HttpSecurity http) {

// security 로직에 JwtFilter 등록

http.addFilterBefore(

new JwtFilter(tokenProvider),

UsernamePasswordAuthenticationFilter.class

);

}

}4. dto

✒️ UserDto

사용자 정보 dto

@Getter

@Setter

@Builder

@AllArgsConstructor

@NoArgsConstructor

public class UserDto {

@NotBlank

@Size(min = 3, max = 50)

private String username;

@JsonProperty(access = JsonProperty.Access.WRITE_ONLY)

@NotBlank

@Size(min = 3, max = 100)

private String password;

@NotBlank

@Size(min = 3, max = 50)

private String nickname;

}✒️ TokenDto

token 정보 dto

@Getter

@Setter

@Builder

@AllArgsConstructor

@NoArgsConstructor

public class TokenDto {

private String token;

}✒️ LoginDto

login 정보 dto

@Getter

@Setter

@Builder

@AllArgsConstructor

@NoArgsConstructor

public class LoginDto {

@NotBlank

@Size(min = 3, max = 50)

private String username;

@NotBlank

@Size(min = 3, max = 100)

private String password;

}5. entity

✒️ User

h2-db users 테이블 entity

@Entity // DB의 테이블과 1:1 매핑되는 객체

@Table(name = "users")

@Getter

@Setter

@Builder

@AllArgsConstructor

@NoArgsConstructor

public class User {

@JsonIgnore

@Id // primary key

@Column(name = "user_id")

// 자동 증가 되는

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long userId;

@Column(name = "username", length = 50, unique = true)

private String username;

@JsonIgnore

@Column(name = "password", length = 100)

private String password;

@Column(name = "nickname", length = 50)

private String nickname;

@JsonIgnore

@Column(name = "activated")

private boolean activated;

@ManyToMany

@JoinTable(

name = "user_authority",

joinColumns = {@JoinColumn(name = "user_id", referencedColumnName = "user_id")},

inverseJoinColumns = {@JoinColumn(name = "authority_name", referencedColumnName = "authority_name")})

private Set<Authority> authorities;

}✒️ Authority

h2-db authority 테이블 entity

@Entity

@Table(name = "authority")

@Getter

@Setter

@Builder

@AllArgsConstructor

@NoArgsConstructor

public class Authority {

@Id

@Column(name = "authority_name", length = 50)

private String authorityName;

}6. controller

✒️ AuthController

사용자 인가 체크 및 token 발급 controller

@RestController

@RequestMapping("/api")

@RequiredArgsConstructor

public class AuthController {

private final TokenProvider tokenProvider;

private final AuthenticationManagerBuilder authenticationManagerBuilder;

@PostMapping("/authenticate")

public ResponseEntity<TokenDto> authorize(@Valid @RequestBody LoginDto loginDto) {

UsernamePasswordAuthenticationToken authenticationToken =

new UsernamePasswordAuthenticationToken(loginDto.getUsername(), loginDto.getPassword());

// authenticate 메소드가 실행이 될 때 CustomUserDetailsService class의 loadUserByUsername 메소드가 실행

Authentication authentication = authenticationManagerBuilder.getObject().authenticate(authenticationToken);

// 해당 객체를 SecurityContextHolder에 저장하고

SecurityContextHolder.getContext().setAuthentication(authentication);

// authentication 객체를 createToken 메소드를 통해서 JWT Token을 생성

String jwt = tokenProvider.createToken(authentication);

HttpHeaders httpHeaders = new HttpHeaders();

// response header에 jwt token에 넣어줌

httpHeaders.add(JwtFilter.AUTHORIZATION_HEADER, "Bearer " + jwt);

// tokenDto를 이용해 response body에도 넣어서 리턴

return new ResponseEntity<>(new TokenDto(jwt), httpHeaders, HttpStatus.OK);

}

}✒️ UserController

회원 가입 및 사용자 정보 조회 controller

@RestController

@RequiredArgsConstructor

@RequestMapping("/api")

public class UserController {

private final UserService userService;

@PostMapping("/signup")

public ResponseEntity<User> signup(

@Valid @RequestBody UserDto userDto

) {

return ResponseEntity.ok(userService.signup(userDto));

}

@GetMapping("/user")

@PreAuthorize("hasAnyRole('USER','ADMIN')")

public ResponseEntity<User> getMyUserInfo() {

return ResponseEntity.ok(userService.getMyUserWithAuthorities().get());

}

@GetMapping("/user/{username}")

@PreAuthorize("hasAnyRole('ADMIN')")

public ResponseEntity<User> getUserInfo(@PathVariable String username) {

return ResponseEntity.ok(userService.getUserWithAuthorities(username).get());

}

}7. service

✒️ CustomUserDetailsService

AuthControllerauthenticationManagerBuilder.getObject().authenticate(authenticationToken); 실행 시 loadUserByUsername 실행

@Component("userDetailsService")

@RequiredArgsConstructor

public class CustomUserDetailsService implements UserDetailsService {

private final UserRepository userRepository;

@Override

@Transactional

// 로그인시에 DB에서 유저정보와 권한정보를 가져와서 해당 정보를 기반으로 userdetails.User 객체를 생성해 리턴

public UserDetails loadUserByUsername(final String username) {

return userRepository.findOneWithAuthoritiesByUsername(username)

.map(user -> createUser(username, user))

.orElseThrow(() -> new UsernameNotFoundException(username + " -> 데이터베이스에서 찾을 수 없습니다."));

}

private org.springframework.security.core.userdetails.User createUser(String username, User user) {

if (!user.isActivated()) {

throw new RuntimeException(username + " -> 활성화되어 있지 않습니다.");

}

List<GrantedAuthority> grantedAuthorities = user.getAuthorities().stream()

.map(authority -> new SimpleGrantedAuthority(authority.getAuthorityName()))

.collect(Collectors.toList());

return new org.springframework.security.core.userdetails.User(user.getUsername(),

user.getPassword(),

grantedAuthorities);

}

}✒️ UserService

UserController에 대한 service

@Service

@RequiredArgsConstructor

public class UserService {

private final UserRepository userRepository;

private final PasswordEncoder passwordEncoder;

@Transactional

public User signup(UserDto userDto) {

if (userRepository.findOneWithAuthoritiesByUsername(userDto.getUsername()).orElse(null) != null) {

throw new RuntimeException("이미 가입되어 있는 유저입니다.");

}

// 가입되어 있지 않은 회원이면,

// 권한 정보 만들고

Authority authority = Authority.builder()

.authorityName("ROLE_USER")

.build();

// 유저 정보를 만들어서 save

User user = User.builder()

.username(userDto.getUsername())

.password(passwordEncoder.encode(userDto.getPassword()))

.nickname(userDto.getNickname())

.authorities(Collections.singleton(authority))

.activated(true)

.build();

return userRepository.save(user);

}

// 유저,권한 정보를 가져오는 메소드

@Transactional(readOnly = true)

public Optional<User> getUserWithAuthorities(String username) {

return userRepository.findOneWithAuthoritiesByUsername(username);

}

// 현재 securityContext에 저장된 username의 정보만 가져오는 메소드

@Transactional(readOnly = true)

public Optional<User> getMyUserWithAuthorities() {

return SecurityUtil.getCurrentUsername()

.flatMap(userRepository::findOneWithAuthoritiesByUsername);

}

}8. utils

✒️ CustomUserDetailsService

UserService에서 사용하는 메소드 모음

public class SecurityUtil {

private static final Logger logger = LoggerFactory.getLogger(SecurityUtil.class);

private SecurityUtil() {}

// getCurrentUsername 메소드의 역할은 Security Cont

public static Optional<String> getCurrentUsername() {

// authentication객체가 저장되는 시점은 JwtFilter의 doFilter 메소드에서

// Request가 들어올 때 SecurityContext에 Authentication 객체를 저장해서 사용

final Authentication authentication = SecurityContextHolder.getContext().getAuthentication();

if (authentication == null) {

logger.debug("Security Context에 인증 정보가 없습니다.");

return Optional.empty();

}

String username = null;

if (authentication.getPrincipal() instanceof UserDetails springSecurityUser) {

username = springSecurityUser.getUsername();

} else if (authentication.getPrincipal() instanceof String) {

username = (String) authentication.getPrincipal();

}

return Optional.ofNullable(username);

}

}9. config

📃 data.sql

server h2-db 기초 data sql

insert into users (USER_ID, USERNAME, PASSWORD, NICKNAME, ACTIVATED)

values (1, 'admin', '$2a$08$lDnHPz7eUkSi6ao14Twuau08mzhWrL4kyZGGU5xfiGALO/Vxd5DOi', 'admin', 1);

insert into AUTHORITY (AUTHORITY_NAME) values ('ROLE_USER');

insert into AUTHORITY (AUTHORITY_NAME) values ('ROLE_ADMIN');

insert into USER_AUTHORITY (USER_ID, AUTHORITY_NAME) values (1, 'ROLE_USER');

insert into USER_AUTHORITY (USER_ID, AUTHORITY_NAME) values (1, 'ROLE_ADMIN');📃 application.yml

h2-db, jpa, jwt 설정

spring:

h2:

console:

enabled: true

datasource:

url: jdbc:h2:mem:testdb;NON_KEYWORDS=USER

driver-class-name: org.h2.Driver

username: sa

password:

jpa:

database-platform: org.hibernate.dialect.H2Dialect

hibernate:

ddl-auto: create-drop # SessionFactoryr가 시작될 때 Drop, Create, Alter 종료될 때 Drop

properties:

hibernate:

format_sql: true

show_sql: ture

defer-datasource-initialization: true

jwt:

header: Authorization

#HS512 알고리즘을 사용할 것이기 때문에 512bit, 즉 64byte 이상의 secret key를 사용해야 한다.

secret: a2FyaW10b2thcmltdG9rYXJpbXRva2FyaW10b2thcmltdG9rYXJpbXRva2FyaW10b2thcmltdG9rYXJpbXRva2FyaW10b2thcmltdG9rYXJpbXRva2FyaW10b2thcmltdG9rYXJpbXRva2FyaW10b2thcmltdG9rYXJpbXRva2FyaW10b2thcmltdG9rYXJpbQ==

token-validity-in-seconds: 86400 # ttl (초)

10. Test

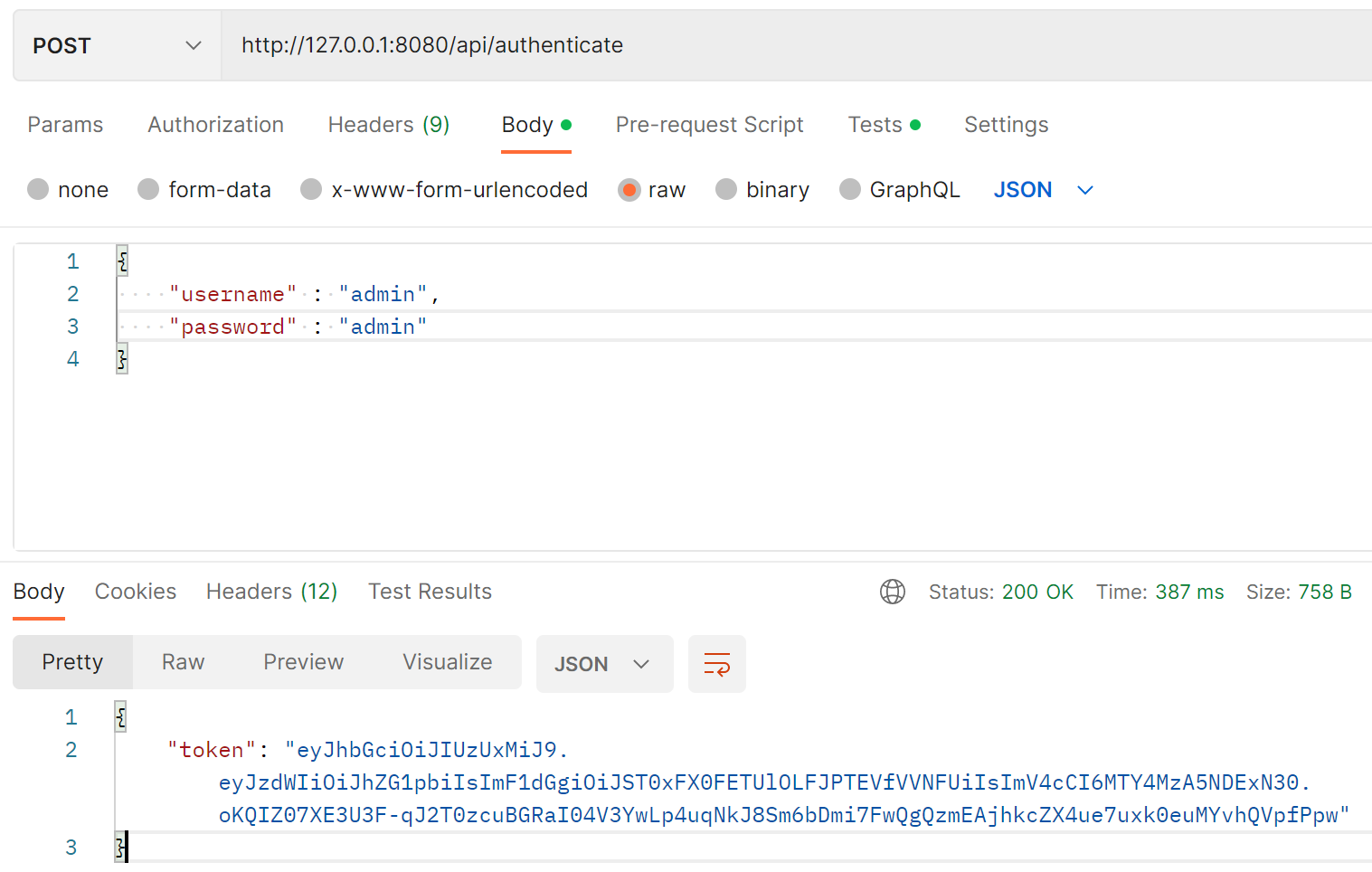

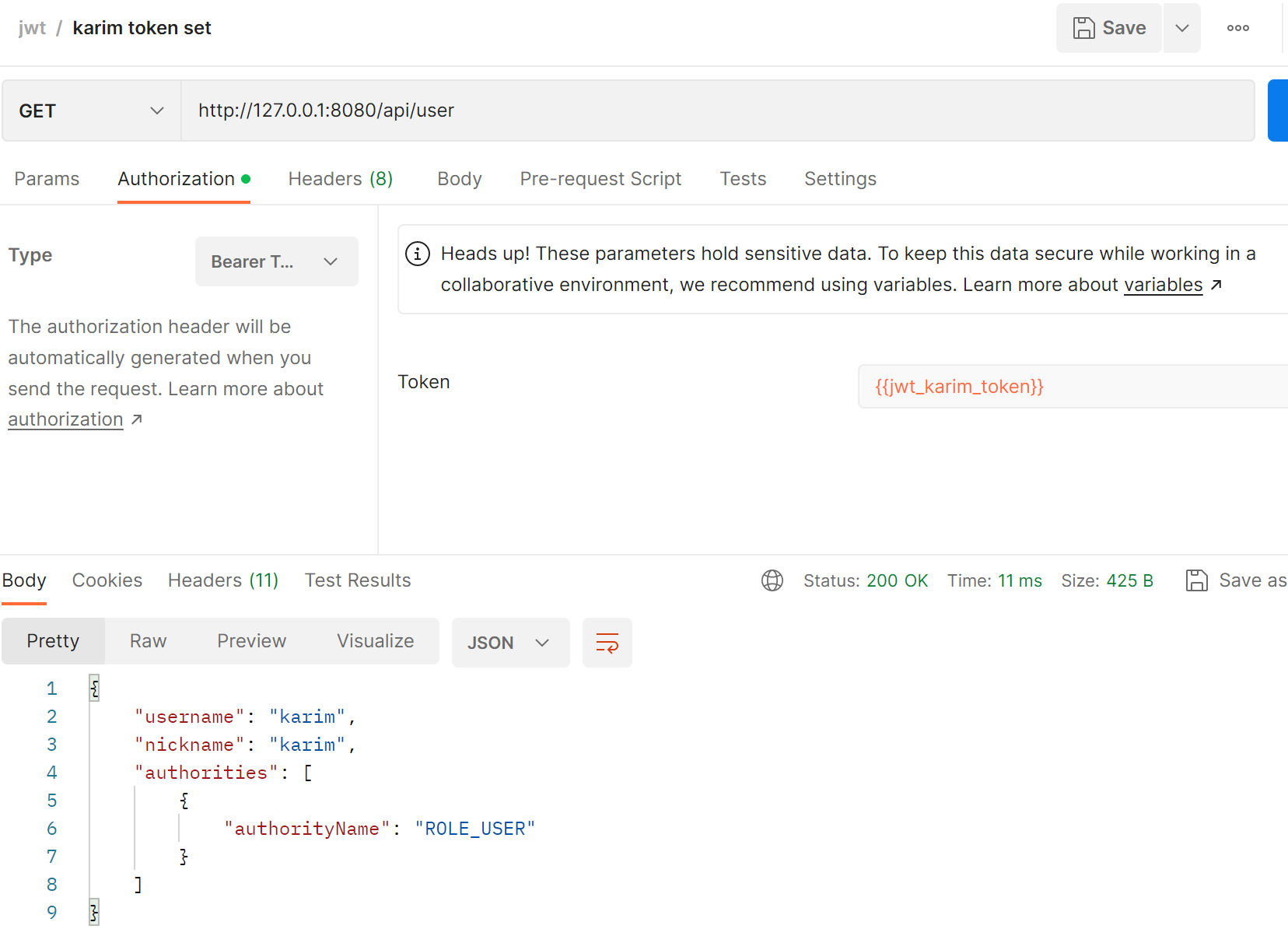

💻 1. postman

-

/authenticaterest로 해당 계정 jwt token 발급

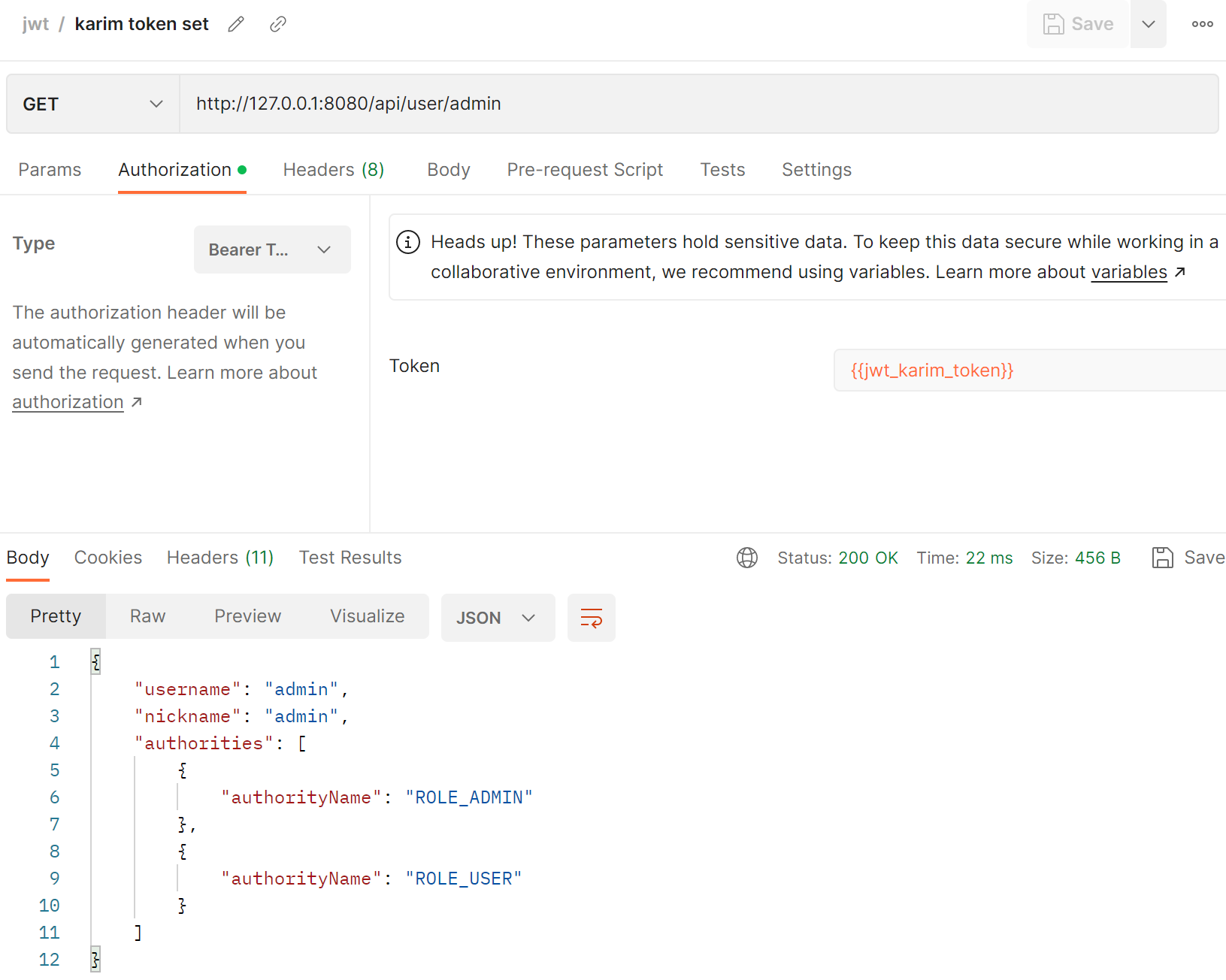

-

위에 발급 받은 jwt와 함께 hasAnyRole 권한이 부여된

/userrest 요청

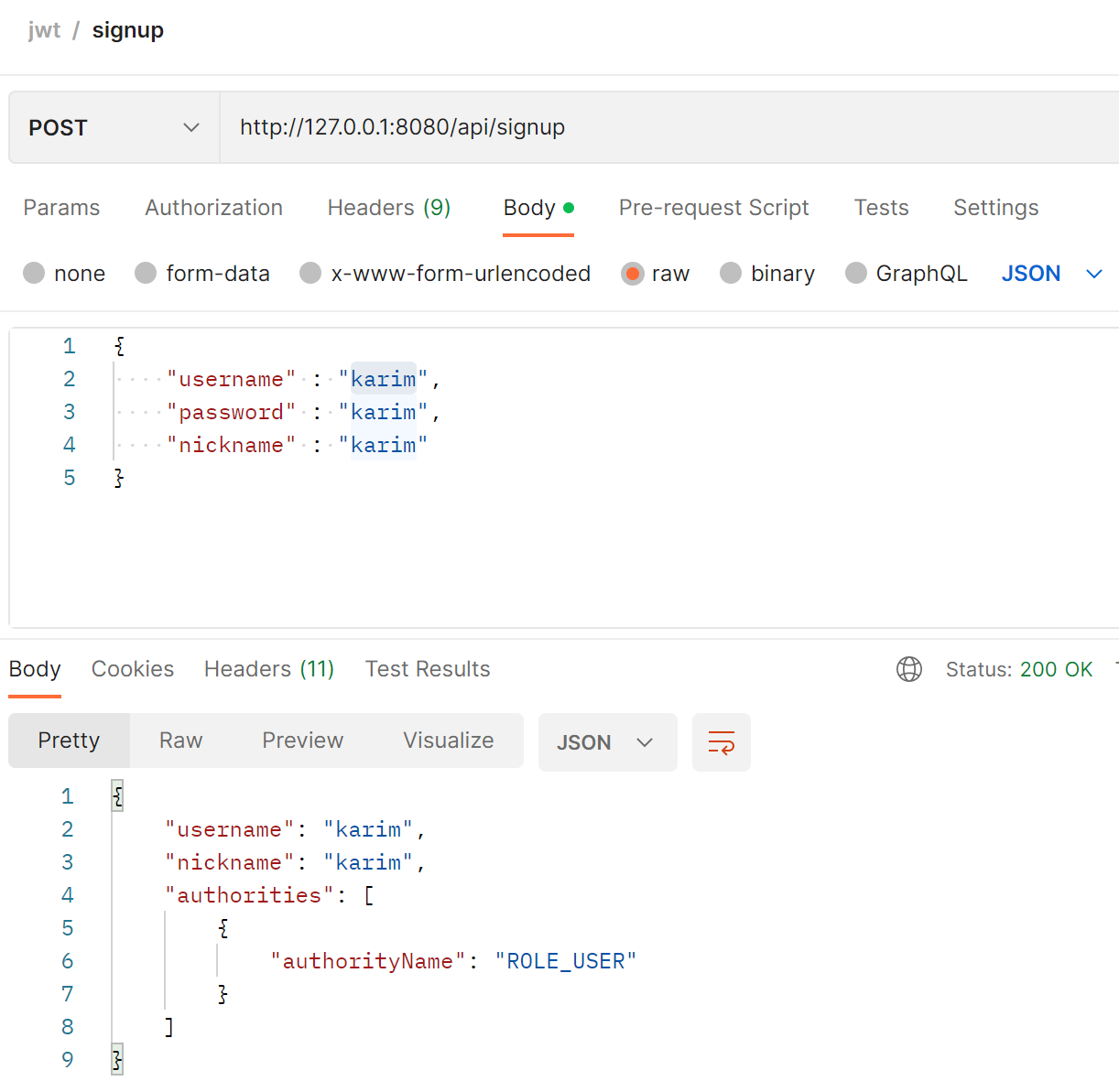

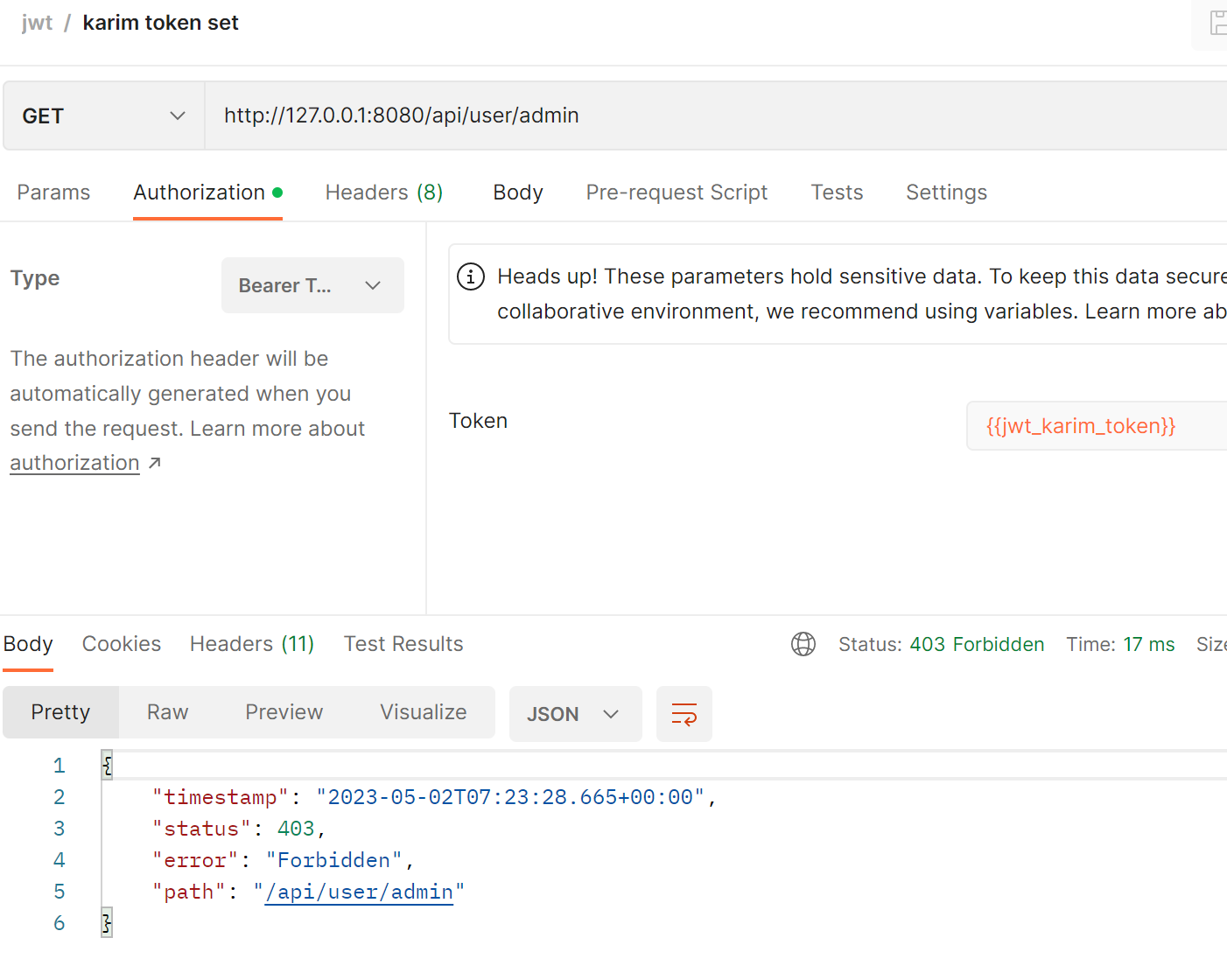

💻 2. postman

/signuprest로 서버에 회원 가입 요청

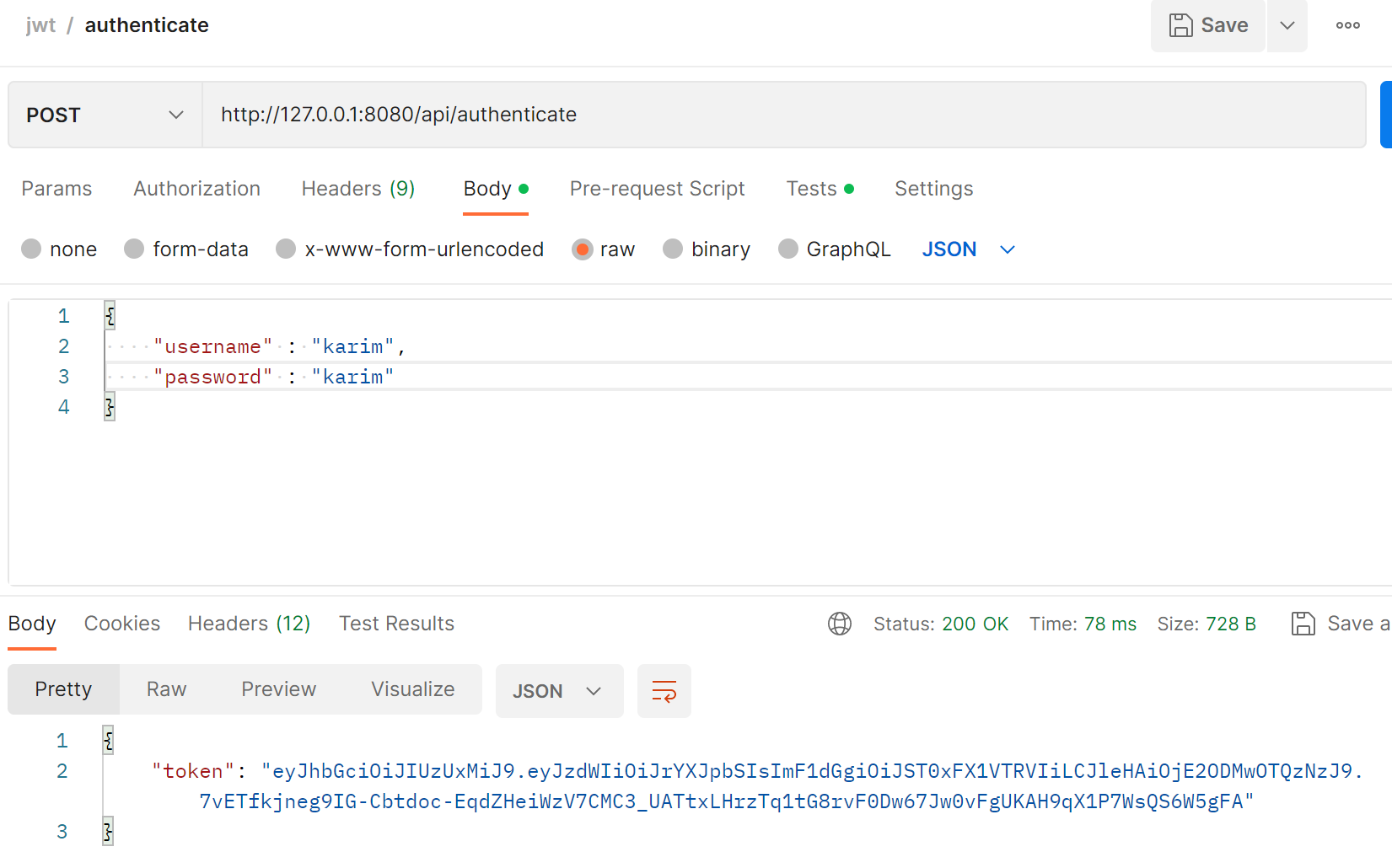

-

/authenticaterest로 해당 계정 jwt token 발급

-

위에 발급 받은 jwt와 함께 hasAnyRole 권한이 부여된

/userrest 요청

-

karim계정으로/user/admin에 접근

📌 여담

- jwt jmt!!!!

📚 참고

27개의 댓글

사용자가 로그인을 하기 위해 입력한 비밀번호와 DB에 저장되어 있는 사용자의 비밀번호를 비교하여 일치여부를 판단하는 부분은 어느 부분에서 이뤄지는건가요??

CustomUserDetailsService에서는 사용자의 로그인 ID로만 DB에서 사용자를 조회해오는데, 비밀번호를 비교하는 부분은 어디있나 해서 찾아봐도 모르겠어서요.

SecurityConfig에서 마지막 필터부분에서 .apply(new JwtSecurityConfig(tokenProvider));

이렇게 코드작성이 되어있는데

다른 여러가지의 글들을 보면

.apply를 안쓰시고

.addFilterBefore(

new JwtFilter(tokenProvider),

UsernamePasswordAuthenticationFilter.class); 쓰시는 분들도 계시던데

무슨 차이인지 알 수 있을까요??

findOneWith 저 부분이 안되요 ㅜㅜ JPA 예약어도 아닌 거 같고, Repository 부분은 게시글에 없네요... 저긴 혹시 어떻게 해야할까요??

CustomUserDetailsService클래스에서 org.springframework.security.core.userdetails.User로 임포트한 코 말고는 전부 User entity를 사용한 것이 맞나요? 임포트한 라이브러리를 확인할 수가 없어 헷갈립니다..ㅠㅠ

csrf.disable() 방식이 변경되어서

수정된 csrf((csrf) -> csrf. disable()) 로 수정해야 할 것 같습니다.

내용 정말 잘봤습니다 감사합니다.

잘봤어요 !