1. Version

💬

vault:v1.10.0- OS : CentOS Linux release 7.8.2003(Core)

- Docker : 19.03.13

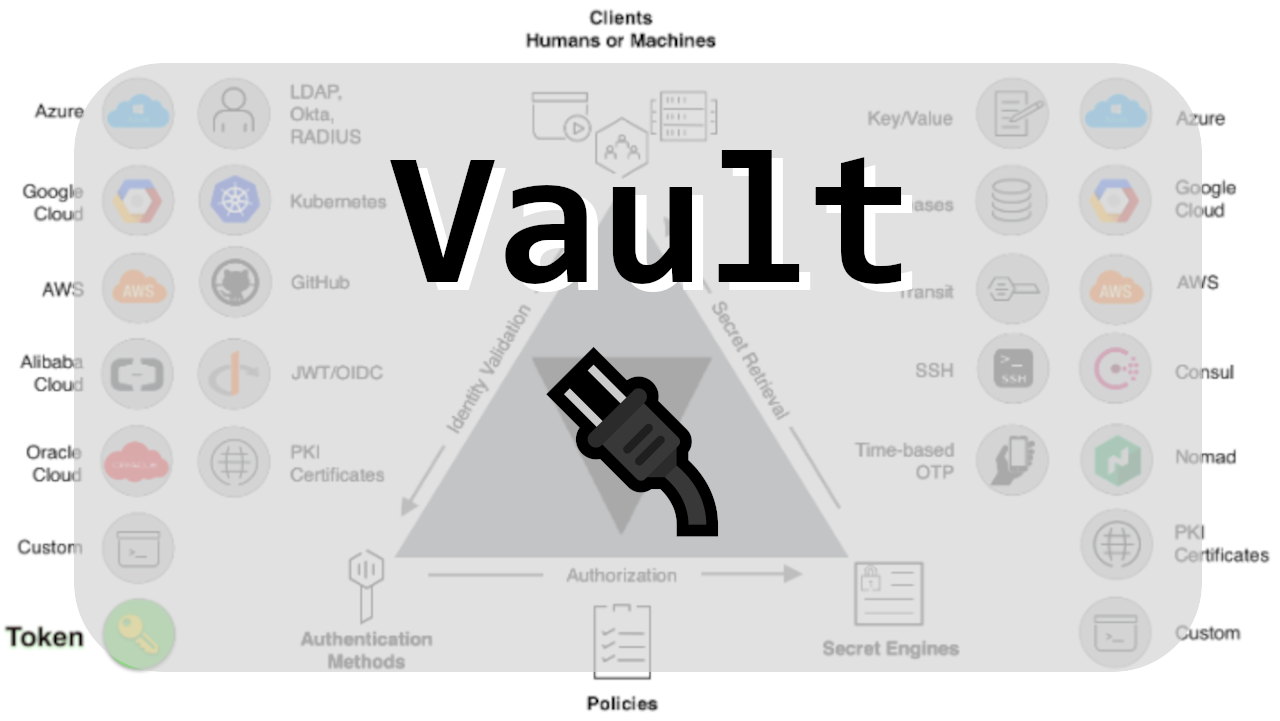

2. Vault 란

❓

- ID 기반

비밀 및 암호화 관리 시스템 - 비밀은 공개되면 안되는 API 암호화 키, 암호 또는 인증서와 같이

액세스를 엄격하게 제어하려는 모든 것 - Vault는

인증 및 권한 부여 방법으로 차단되는암호화 서비스를 제공

💡 주요 기능

- Secure Secret Storage : Vault에

임의의 키/값 비밀을 저장, Vault는 이러한 비밀을 영구 저장소에 쓰기 전에 암호화하므로 원시 저장소에 대한 액세스 권한을 얻는 것만으로는 비밀에 액세스할 수 없다. - Dynamic Secrets : AWS 또는 SQL 데이터베이스와 같은

일부 시스템에 대해 온디맨드로 비밀을 생성할 수 있다. - Data Encryption :

데이터를 저장하지 않고암호화 및해독할 수 있습니다. 이를 통해 보안 팀은 암호화 매개변수를 정의하고 개발자는 자체 암호화 방법을 설계하지 않고도 SQL 데이터베이스와 같은 위치에 암호화된 데이터를 저장할 수 있다. - Leasing and Renewal : 모든 비밀에는 관련 임대 가 있습니다.

임대 기간이 끝나면 Vault는 해당 비밀을 자동으로 취소한다. - Revocation : 키 롤링과 침입 시 시스템

잠금을 지원한다

3. 설치 전 확인사항

💬

- 💡 docker 설정은

root계정 또는sudo명령어를 사용합니다.- 작성은

root계정으로 사용할 예정 입니다.

- 작성은

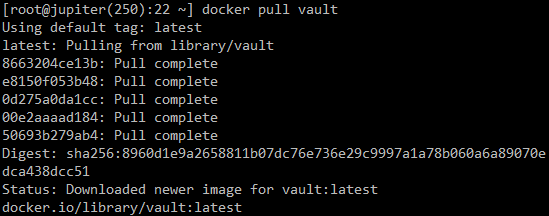

4. Vault docker image 다운로드

💻 vault image pull

docker pull vault

5. vault 실행 전 진행사항

💻 host pc에 사용할 dir 생성

💡 작업은 vault dir 안에서 진행됩니다.

- logs를 저장할 dir

mkdir logs - vault 사용 data를 저장할 dir

mkdir file - vault 실행 시 사용할 설정이 있는 dir

mkdir config

✒️ 설정 파일 생성

- local.json

{

"listener":{

"tcp":{

"address":"0.0.0.0:8200",

"tls_disable":1

}

},

"backend":{

"file":{

"path":"/home/karim/vault/file"

}

},

"default_lease_ttl":"876000h",

"max_lease_ttl":"876000h",

"ui":true,

"log_level": "info"

}6. vault container 실행

💻 vault container 실행

docker run --name vault -d --cap-add=IPC_LOCK -p 8200:8200 \

--log-opt mode=non-blocking \

-v /home/karim/vault/config:/vault/config \

-v /home/karim/vault/file:/vault/file \

-v /home/karim/vault/logs:/vault/logs \

vault server💻 vault container log 경로 설정

docker logs -f vault >> /home/karim/vault/logs/mystd.log 2>&1 &

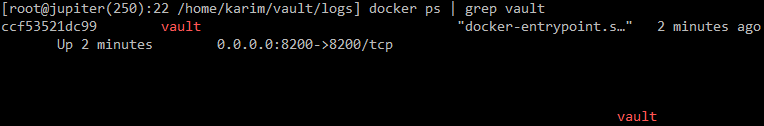

💻 docker ps 확인

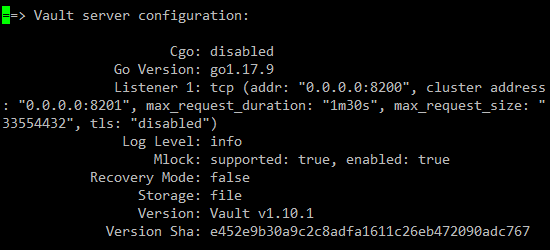

💻 mystd.log 확인

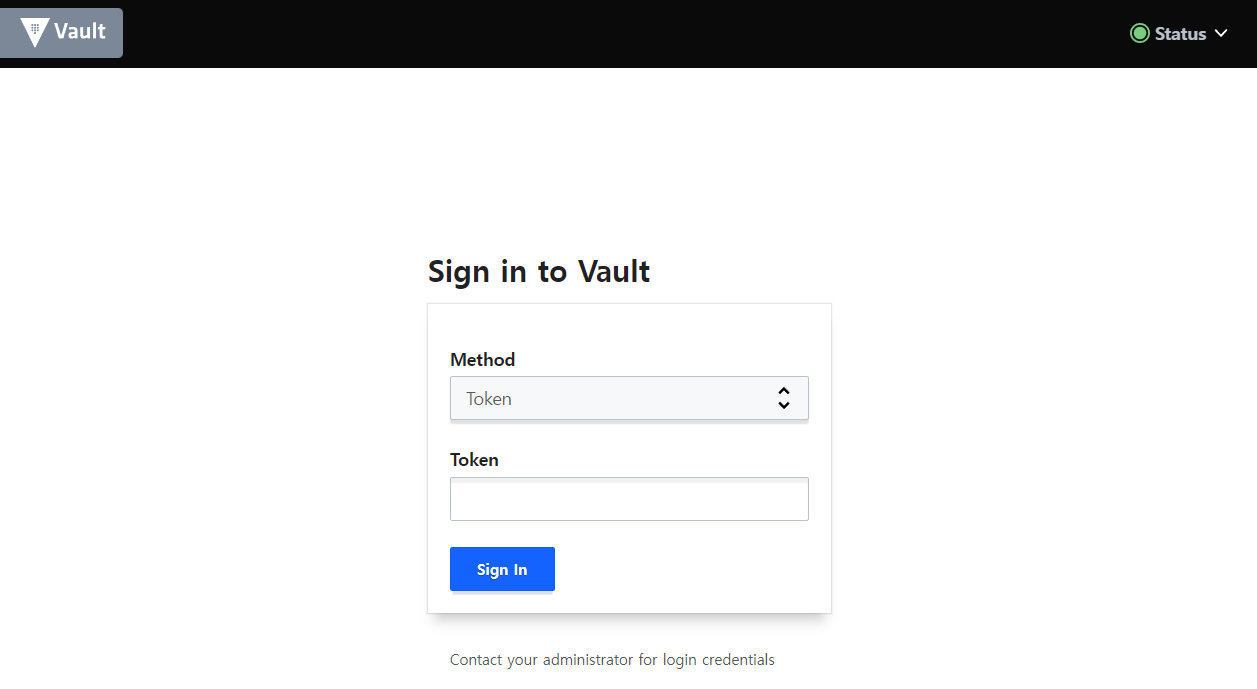

💻 관리자 화면 확인

http://기동한 서버IP:8200/ui/

📌 여담

- console, curl, springboot까지 빨리 정리해야징🔌

📚 참고