회원가입 구현

package com.sparta.springauth.entity;

import jakarta.persistence.*;

import lombok.Getter;

import lombok.NoArgsConstructor;

import lombok.Setter;

@Entity

@Getter

@Setter

@NoArgsConstructor

@Table(name = "users")

public class User {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@Column(nullable = false, unique = true)

private String username;

@Column(nullable = false)

private String password;

@Column(nullable = false, unique = true)

private String email;

@Column(nullable = false)

@Enumerated(value = EnumType.STRING)

private UserRoleEnum role;

}- USER Entity

- @Enumerated(value = EnumType.STRING) : Enum 차입을 DB에 저장하기위한 어노테이션.

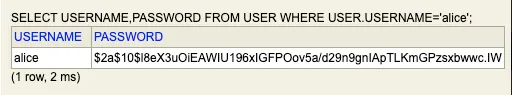

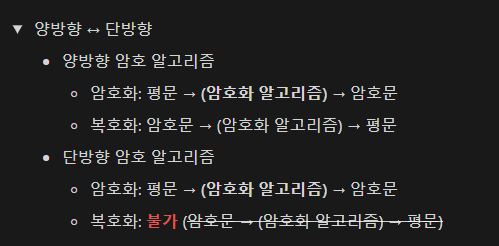

패스워드 암호화.

-

회원 등록시 '비밀번호' 등의 민감한 사항은 DB에 등록이 법으로 금지되어져있음.

-

예시

-

탈취당하더라도 복호화가 불가능한 '단방향' 암호 알고리즘이 필요함.

-

사용자의 로그인 암호는 그럼?

// 사용예시

// 비밀번호 확인

if(!passwordEncoder.matches("사용자가 입력한 비밀번호", "저장된 비밀번호")) {

throw new IllegalAccessError("비밀번호가 일치하지 않습니다.");

}

=========================================================================

boolean matches(CharSequence rawPassword, String encodedPassword);암호화 알고리즘을 통해 동일하게 암호화해서 비교하면 인식가능!

- UserService

package com.sparta.springauth.service;

import com.sparta.springauth.dto.SignupRequestDto;

import com.sparta.springauth.entity.User;

import com.sparta.springauth.entity.UserRoleEnum;

import com.sparta.springauth.repository.UserRepository;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.stereotype.Service;

import java.util.Optional;

@Service

public class UserService {

private final UserRepository userRepository;

private final PasswordEncoder passwordEncoder;

public UserService(UserRepository userRepository, PasswordEncoder passwordEncoder) {

this.userRepository = userRepository;

this.passwordEncoder = passwordEncoder;

}

// ADMIN_TOKEN

private final String ADMIN_TOKEN = "AAABnvxRVklrnYxKZ0aHgTBcXukeZygoC";

public void signup(SignupRequestDto requestDto) {

String username = requestDto.getUsername();

String password = passwordEncoder.encode(requestDto.getPassword());

// 회원 중복 확인

Optional<User> checkUsername = userRepository.findByUsername(username);

if (checkUsername.isPresent()) {

throw new IllegalArgumentException("중복된 사용자가 존재합니다.");

}

// email 중복확인

String email = requestDto.getEmail();

Optional<User> checkEmail = userRepository.findByEmail(email);

if (checkEmail.isPresent()) {

throw new IllegalArgumentException("중복된 Email 입니다.");

}

// 사용자 ROLE 확인

UserRoleEnum role = UserRoleEnum.USER;

if (requestDto.isAdmin()) {

if (!ADMIN_TOKEN.equals(requestDto.getAdminToken())) {

throw new IllegalArgumentException("관리자 암호가 틀려 등록이 불가능합니다.");

}

role = UserRoleEnum.ADMIN;

}

// 사용자 등록

User user = new User(username, password, email, role);

userRepository.save(user);

}

}로그인 구현

public void login(LoginRequestDto requestDto, HttpServletResponse res) {

String username = requestDto.getUsername();

String password = requestDto.getPassword();

// 사용자 확인

User user = userRepository.findByUsername(username).orElseThrow(() -> new IllegalArgumentException("등록 X"));

// 비밀번호 확인

if (!passwordEncoder.matches(password, user.getPassword())) {

throw new IllegalArgumentException("비밀번호 일치 X");

}

// Jwt 생성 및 쿠키 저장 반환

String token = jwtUtil.createToken(user.getUsername(), user.getRole());

jwtUtil.addJwtToCookie(token, res);

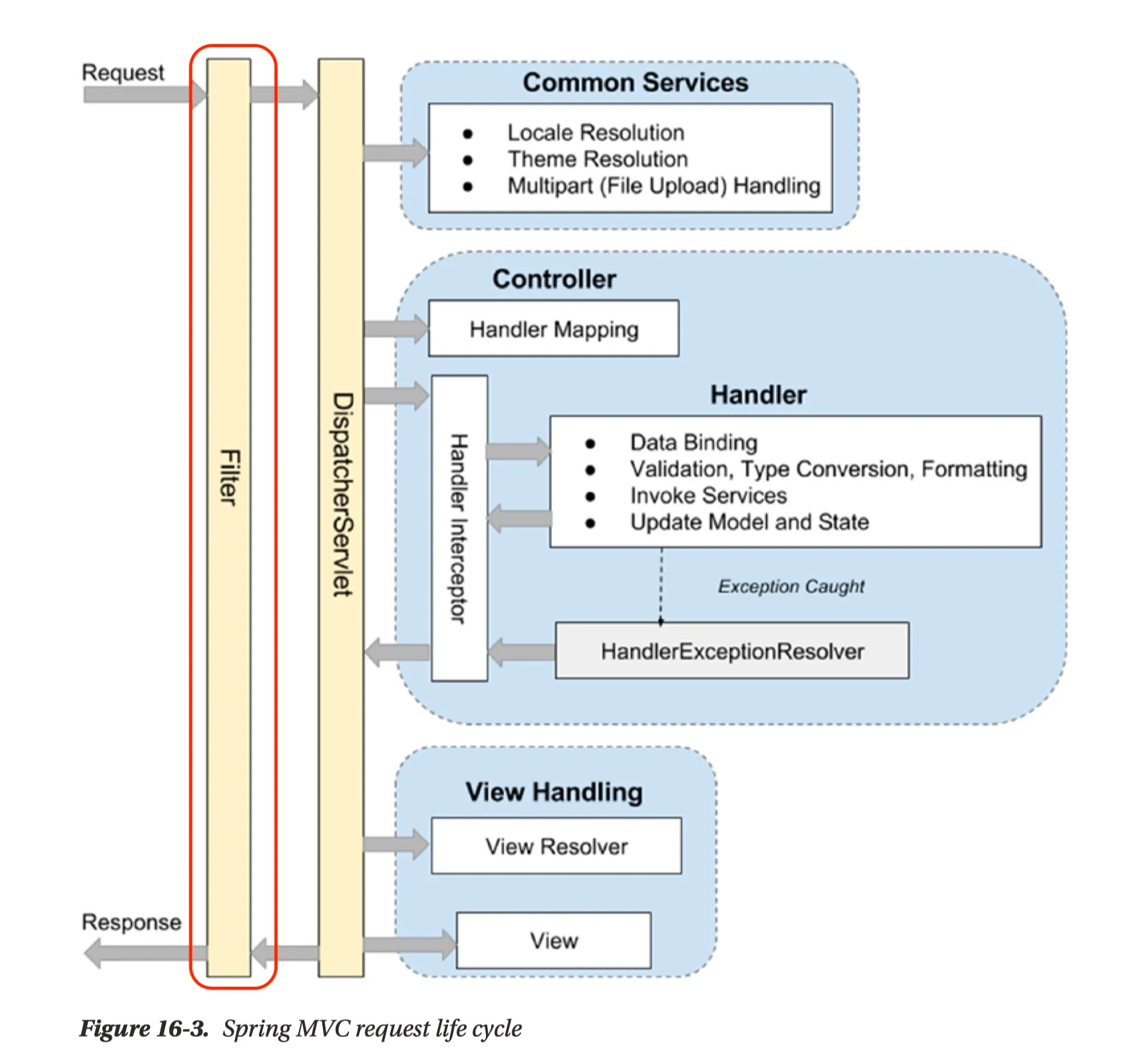

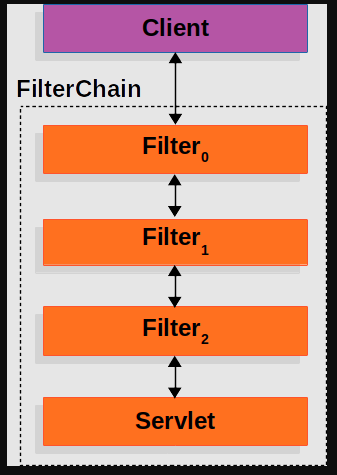

}필터(Filter)

- Web APP 에서 클라이언트의 요청 및 응답에 최초/최종 단계이며 정보 변경 및 기능 추가가 가능.

- 주로 인증,인가,로깅,보안처리에 사용한다.

-

여러개의 Chain 형태로 존재할 수 있다.

-

LoggingFilter

@Slf4j(topic = "LoggingFilter")

@Component

@Order(1)

public class LoggingFilter implements Filter {

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException {

// 전처리

HttpServletRequest httpServletRequest = (HttpServletRequest) request;

String url = httpServletRequest.getRequestURI();

log.info(url);

chain.doFilter(request, response); // 다음 Filter 로 이동

// 후처리

log.info("비즈니스 로직 완료");

}

}-

@Slf4j: API 동작에대한 로그를 남기기위한 인터페이스 어노테이션 -

@Order(1): 필터의 순서를 지정. -

chain.doFilter(request, response): 다음 필터로 이동. -

AuthFilter

@Slf4j(topic = "AuthFilter")

@Component

@Order(2)

public class AuthFilter implements Filter {

private final UserRepository userRepository;

private final JwtUtil jwtUtil;

public AuthFilter(UserRepository userRepository, JwtUtil jwtUtil) {

this.userRepository = userRepository;

this.jwtUtil = jwtUtil;

}

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException {

HttpServletRequest httpServletRequest = (HttpServletRequest) request;

String url = httpServletRequest.getRequestURI();

if (StringUtils.hasText(url) &&

(url.startsWith("/api/user") || url.startsWith("/css") || url.startsWith("/js"))

) {

// 회원가입, 로그인 관련 API 는 인증 필요없이 요청 진행

chain.doFilter(request, response); // 다음 Filter 로 이동

} else {

// 나머지 API 요청은 인증 처리 진행

// 토큰 확인

String tokenValue = jwtUtil.getTokenFromRequest(httpServletRequest);

if (StringUtils.hasText(tokenValue)) { // 토큰이 존재하면 검증 시작

// JWT 토큰 substring

String token = jwtUtil.substringToken(tokenValue);

// 토큰 검증

if (!jwtUtil.validateToken(token)) {

throw new IllegalArgumentException("Token Error");

}

// 토큰에서 사용자 정보 가져오기

Claims info = jwtUtil.getUserInfoFromToken(token);

User user = userRepository.findByUsername(info.getSubject()).orElseThrow(() ->

new NullPointerException("Not Found User")

);

request.setAttribute("user", user);

chain.doFilter(request, response); // 다음 Filter 로 이동

} else {

throw new IllegalArgumentException("Not Found Token");

}

}

}

}httpServletRequest.getRequestURI()요청 URL을 가져와서 구분jwtUtil.getTokenFromRequest(httpServletRequest);쿠키 목록을 가져와 JWT가 저장된 쿠키를 구분

JwtUtil

// HttpServletRequest 에서 Cookie Value : JWT 가져오기

public String getTokenFromRequest(HttpServletRequest req) {

Cookie[] cookies = req.getCookies();

if(cookies != null) {

for (Cookie cookie : cookies) {

if (cookie.getName().equals(AUTHORIZATION_HEADER)) {

try {

return URLDecoder.decode(cookie.getValue(), "UTF-8"); // Encode 되어 넘어간 Value 다시 Decode

} catch (UnsupportedEncodingException e) {

return null;

}

}

}

}

return null;

}-

token이 존재하면 검증 진행 및 사용자정보를 가져옴

-

사용자 정보에서 DB에 사용자가 존재한다면 인증 완료.

-

컨트롤러에게 인증된 User 객체 전달.

-

ProductController

@Controller

@RequestMapping("/api")

public class ProductController {

@GetMapping("/products")

public String getProducts(HttpServletRequest req) {

System.out.println("ProductController.getProducts : 인증 완료");

User user = (User) req.getAttribute("user");

System.out.println("user.getUsername() = " + user.getUsername());

return "redirect:/";

}

}