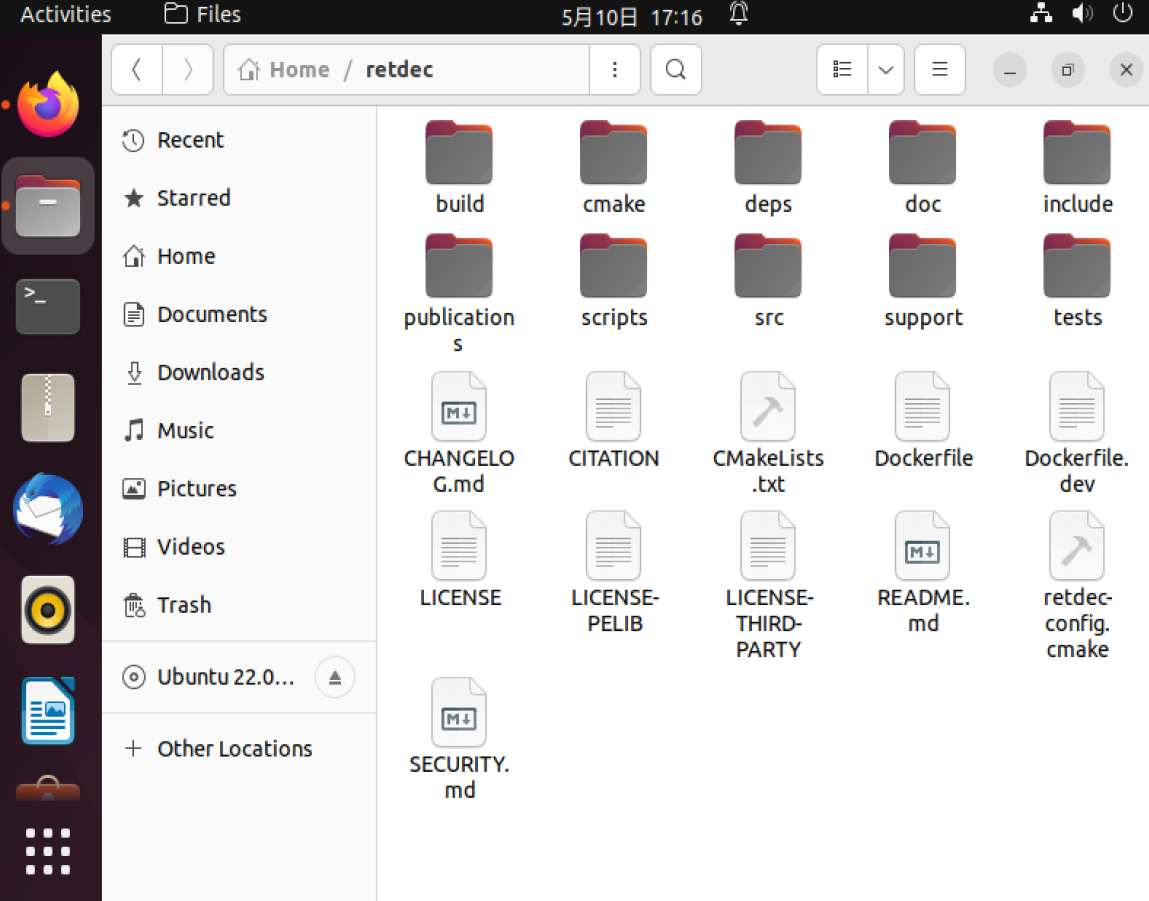

지난번에 설치한 부분에서 retdec 폴더 안에 아무런 파일이 없었기 때문에 새로 깔아주었다.

새로 깔아준 모습이다.

$RETDEC_INSTALL_DIR/bin/retdec-decompiler test.exe

retdec의 깃허브에 해당 cmd 명령어를 통해 악성코드를 디컴파일할 수 있다. $RETDEC_INSTALL_DIR은 retdec 파일이 설치되어 있는 경로로 설정해주면 된다. 필자의 경우엔 다음과 같이 명령어를 기입했다.

retdec/build/retdec/bin/retdec-decompiler 악성코드.exe

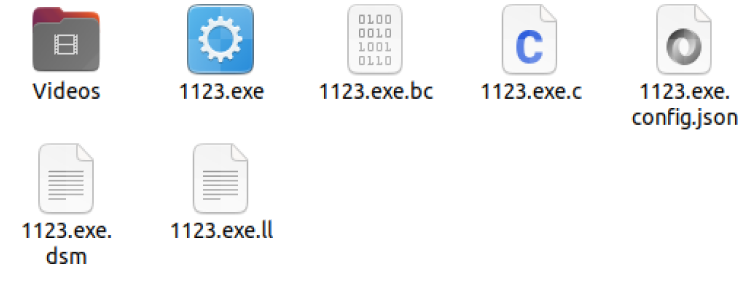

악성코드를 디컴파일하면 다음과 같은 파일들이 나온다. 여기서 c와 ll파일을 중점으로 볼 것이다. ll의 경우는 IR 코드로 작성되어 있으며 주소값이 드러나있다.

악성코드는 해당 사이트에서 다운받았다.

https://bazaar.abuse.ch/

악성코드를 분석하기 위해 이론을 찾아보더라도 실전에 부딪히지 않으면 모르겠어서 우선은 이 파일들을 전부 다운받고 디컴파일 해보기로 했다.

디컴파일이 되지 않는 악성코드 실행 파일들이 있는데, retdec이 만능 디컴파일러는 아니므로 우선 넘기기로 했다.

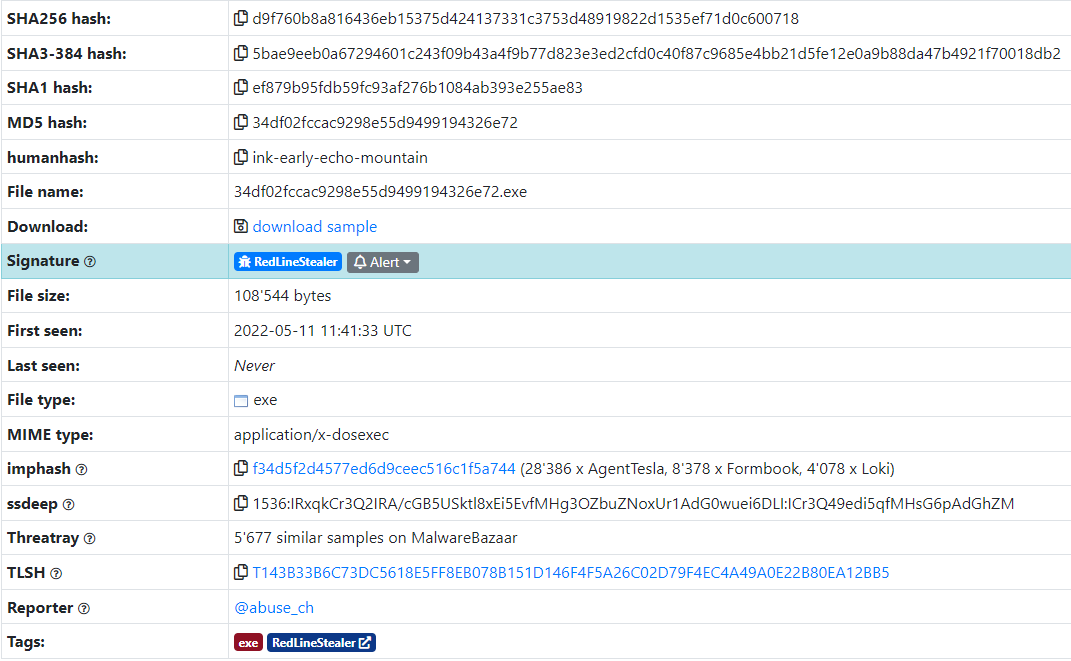

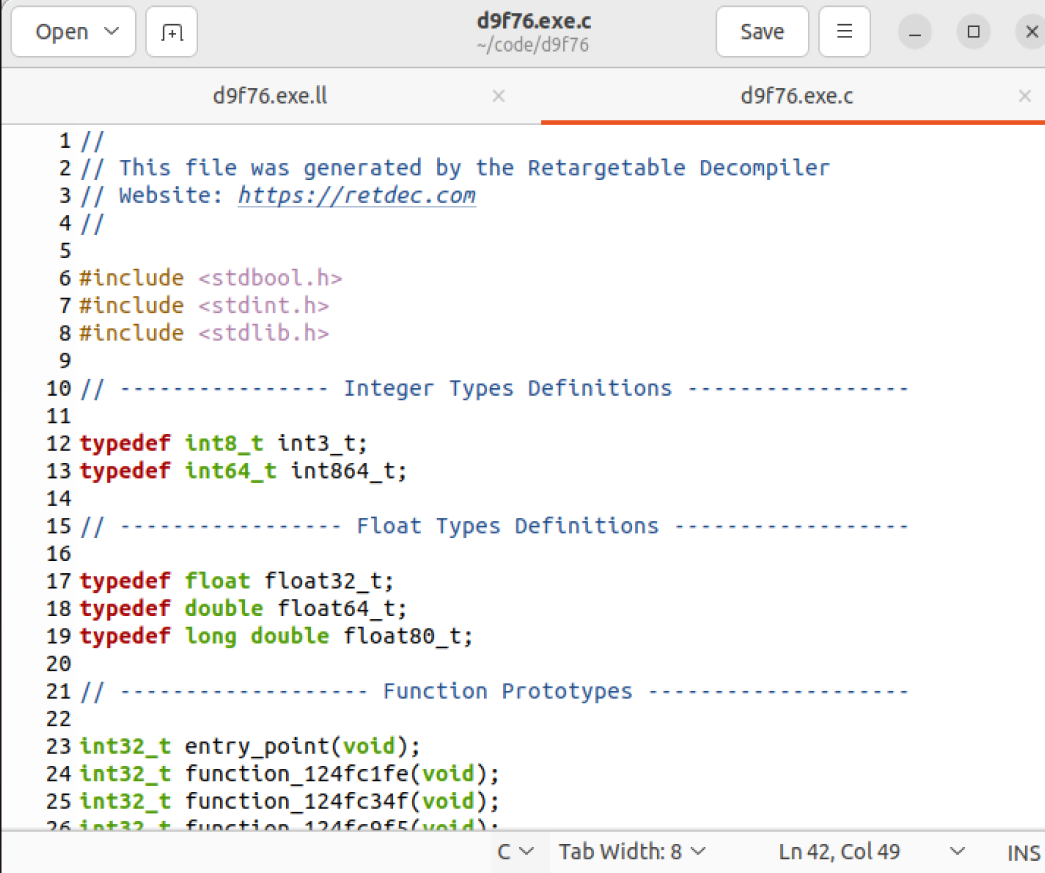

d9f76

d9f76 부터 살펴자면 이 악성코드는 시그니쳐가 RedLineStealer로 정보탈취형 악성코드이다. 브라우저, 피싱 메일, 정상 프로그램 위장 등으로 사용자의 정보를 다양하게 탈취한다. 이후 공격자가 명령하면 파일 다운, 링크 열기 등의 행위를 수행한다.

참고

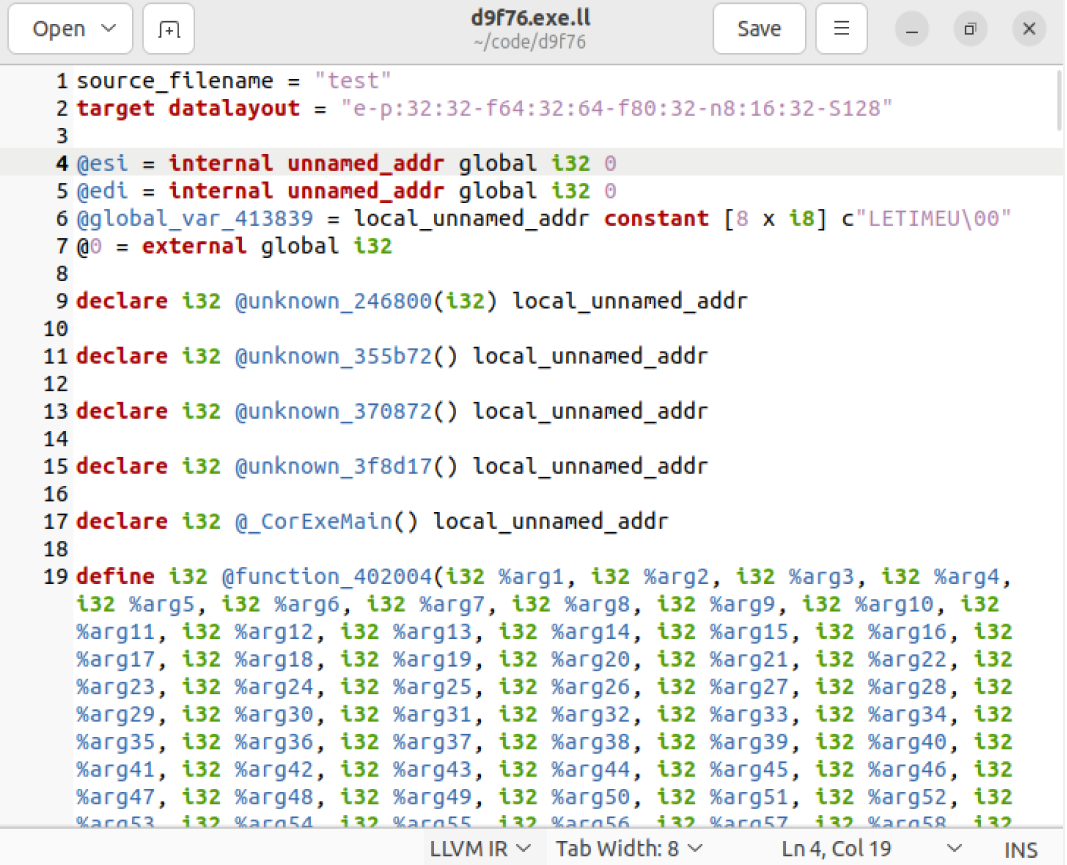

디컴파일러에 돌려 LLVM IR로 변환한 결과.

디컴파일에 돌려 C로 변환한 결과.

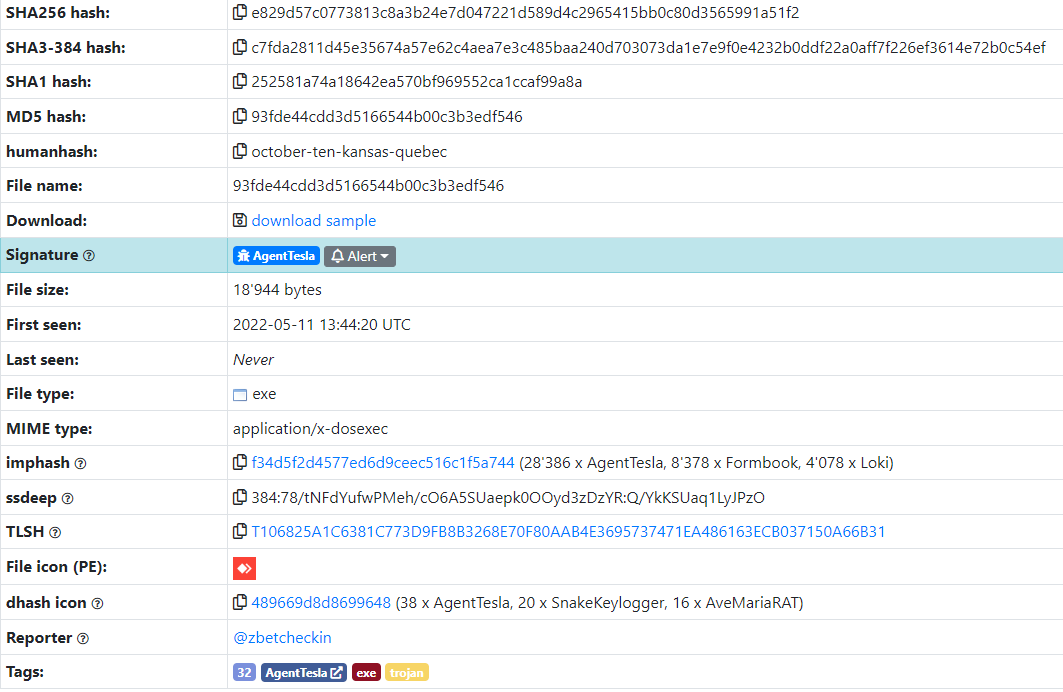

e829d

e829d의 시그니처는 AgentTesla이다.

AgentTesla는 SMTP를 통해 첨부파일의 열람을 유도하는데, 프로세스를 새롭게 생성해서 사용자의 정보를 수집하는 등 악성행위를 한다.

LLVM IR로 변환한 악성코드.

C로 변환한 악성코드.

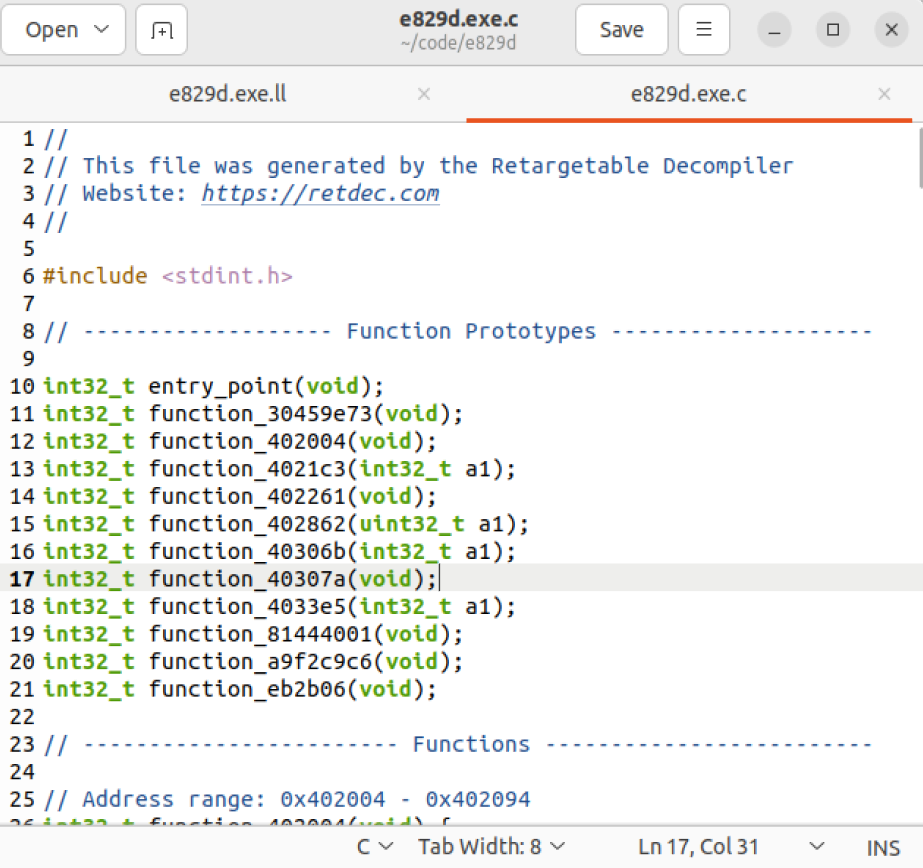

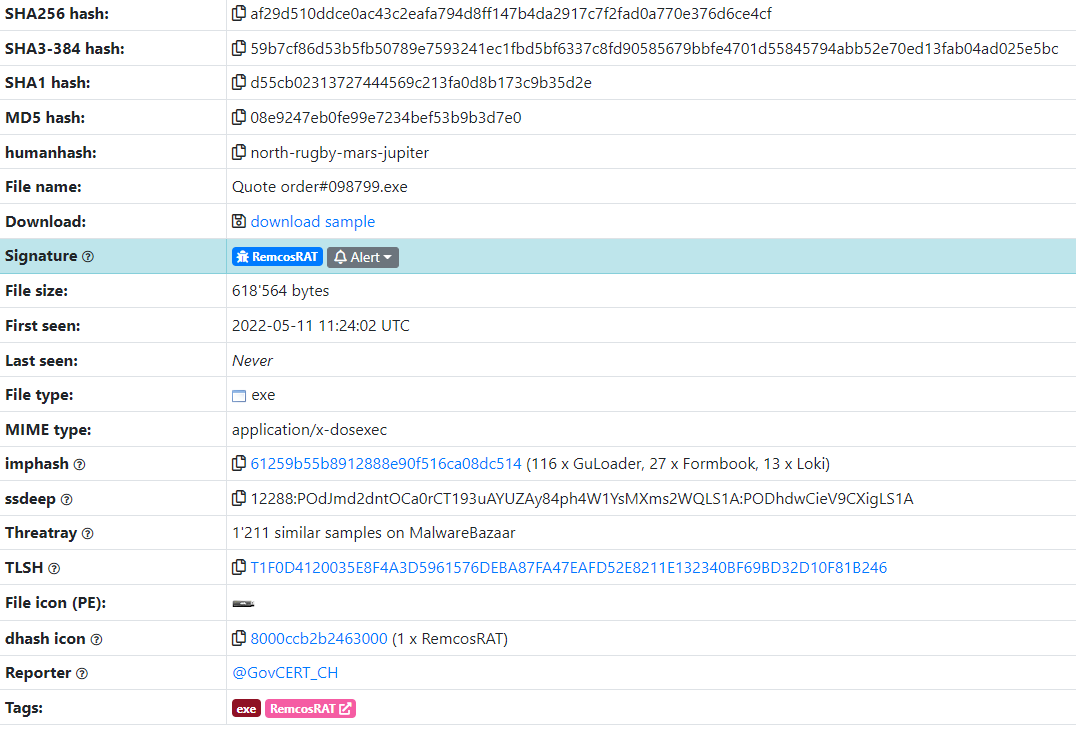

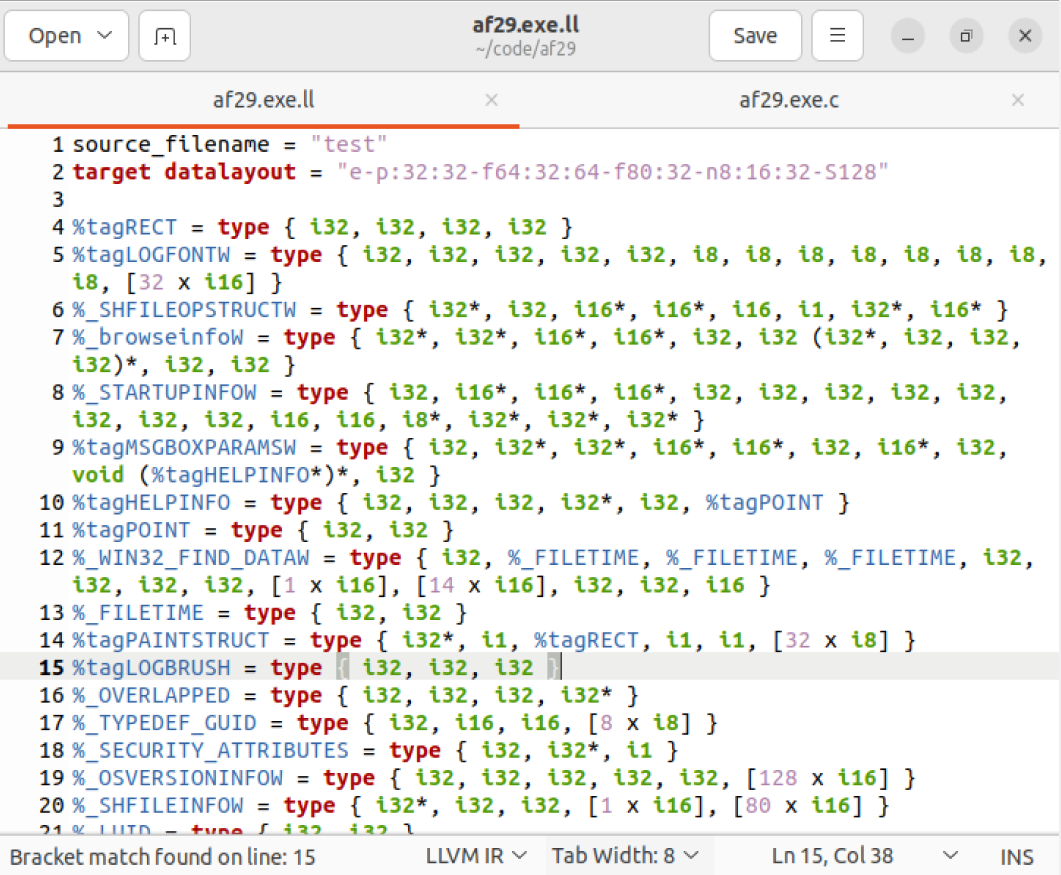

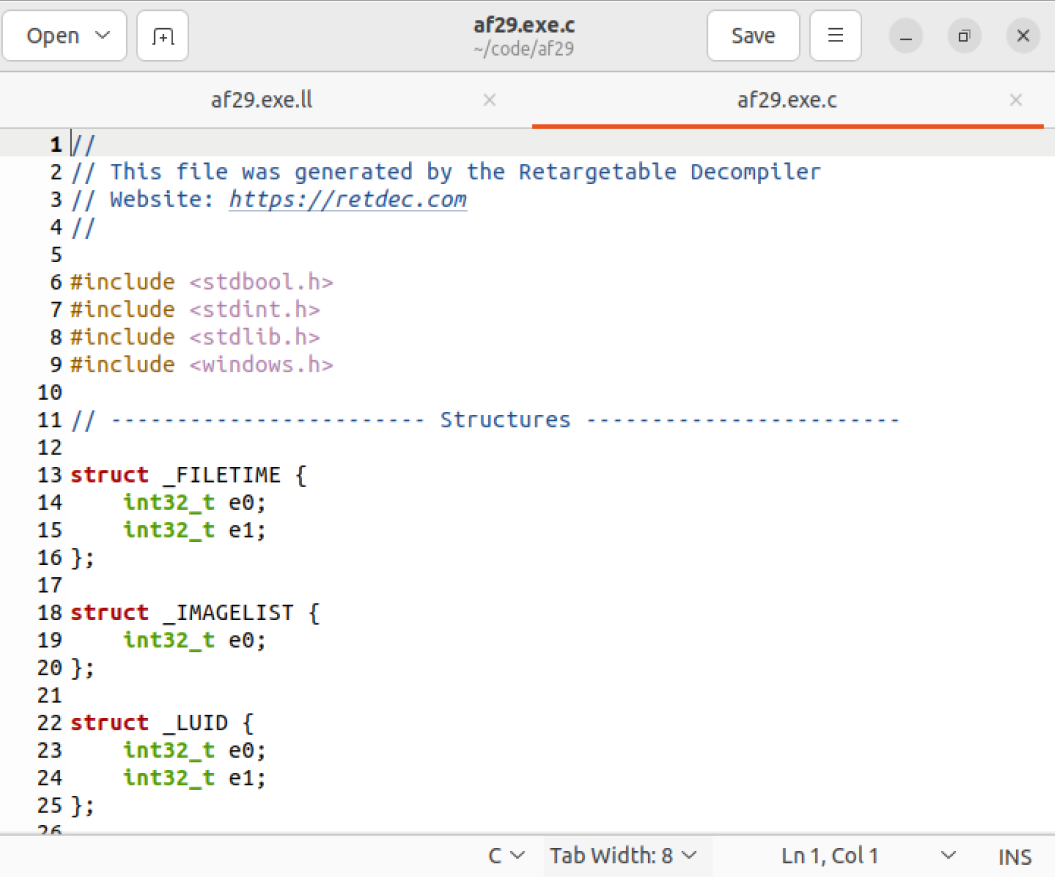

af29

af29는 시그니처가 RemcosRAT인데 이는 명령을 제어하는 악성코드이다. C&C 통신 이후 공격자의 명령에 따라 파일을 업로드하거나 다운로드하고, 키로깅, 레지스트리 관리, 쿠키 데이터 수집 등의 행위를 실시한다.

LLVM IR로 변환한 악성코드.

C로 변환한 악성코드.

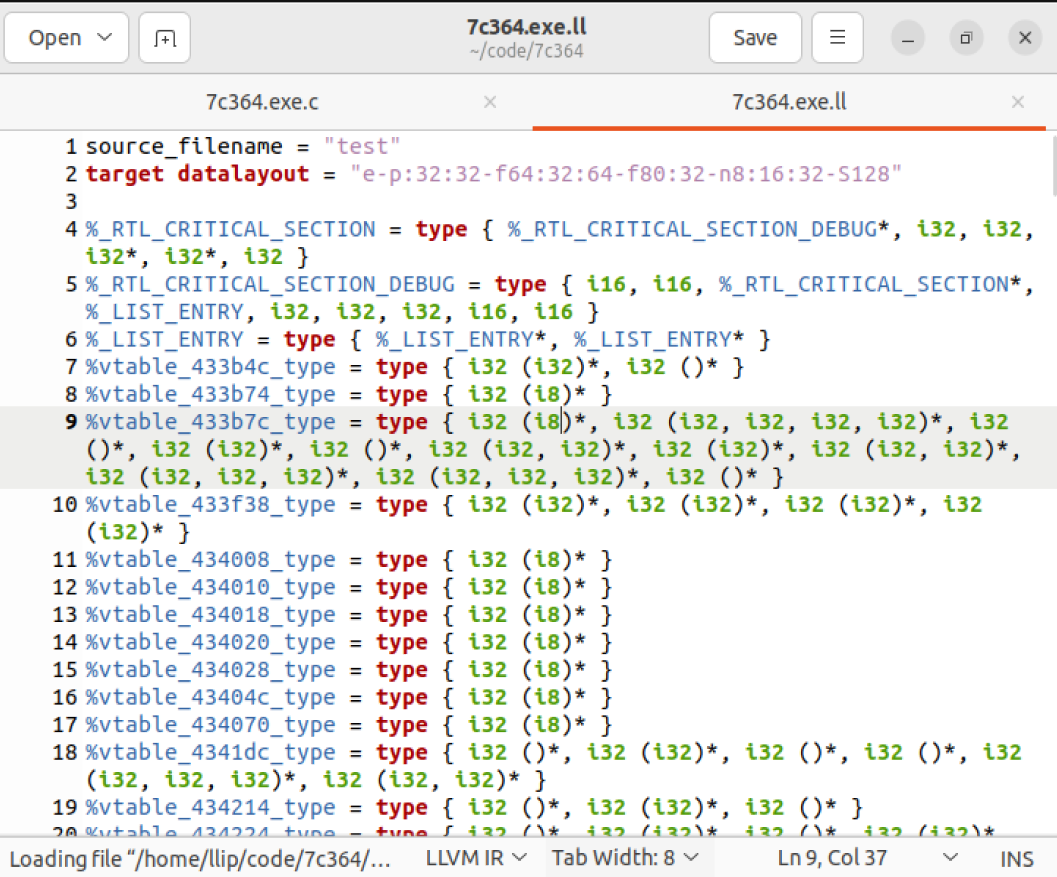

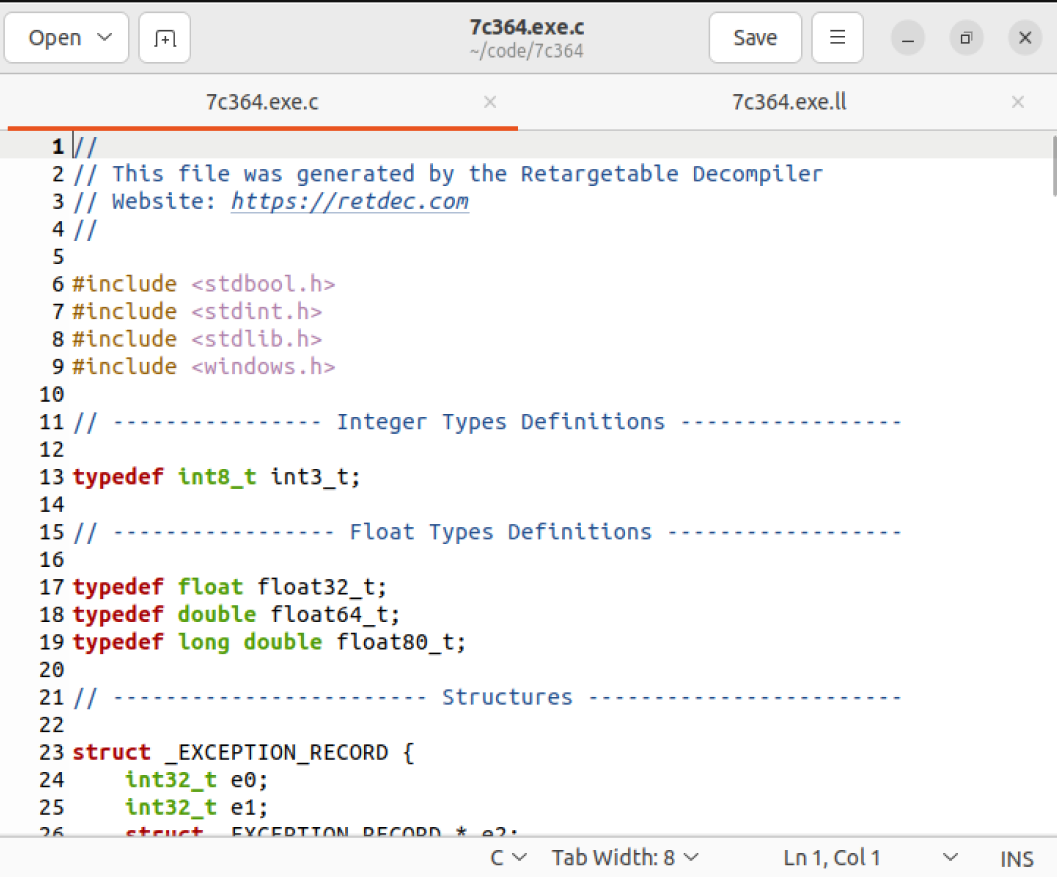

7c364

7c364는 시그니처가 Nitol인 악성코드이다.

Nitol은 DDoS 공격 기능을 수행하여 사용자의 정보를 유출하고 원격제어나 트래픽 발생 등의 정보를 빼내는 악성 행위를 한다.

LLVM IR로 변환한 악성코드.

C로 변환한 악성코드.

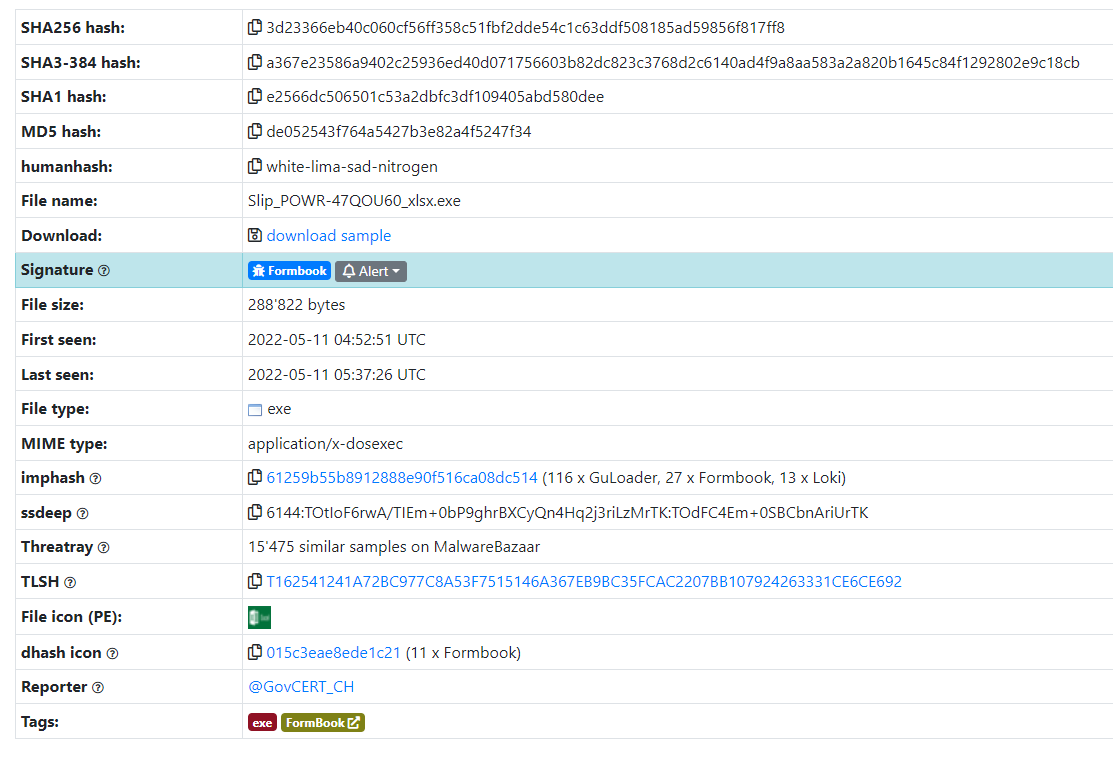

3d23366

3d23366은 시그니처가 Formbook인 악성코드이다.

Formbook은 인포스틸러 악성코드로 보통 스팸 메일을 통해 유포되며 키로깅, 계정 정보 등의 정보를 탈취한다. 악성코드 감연 흔적을 없애기 위하여 정상 프로세스에 인젝션하고 원본 파일을 삭제 후 악성 행위를 실시한다.

ProgramFile 경로에도 자가 복제를 하여 시작 프로그램에 등록해 시스템 시작마다 동작하게끔 설정한다.

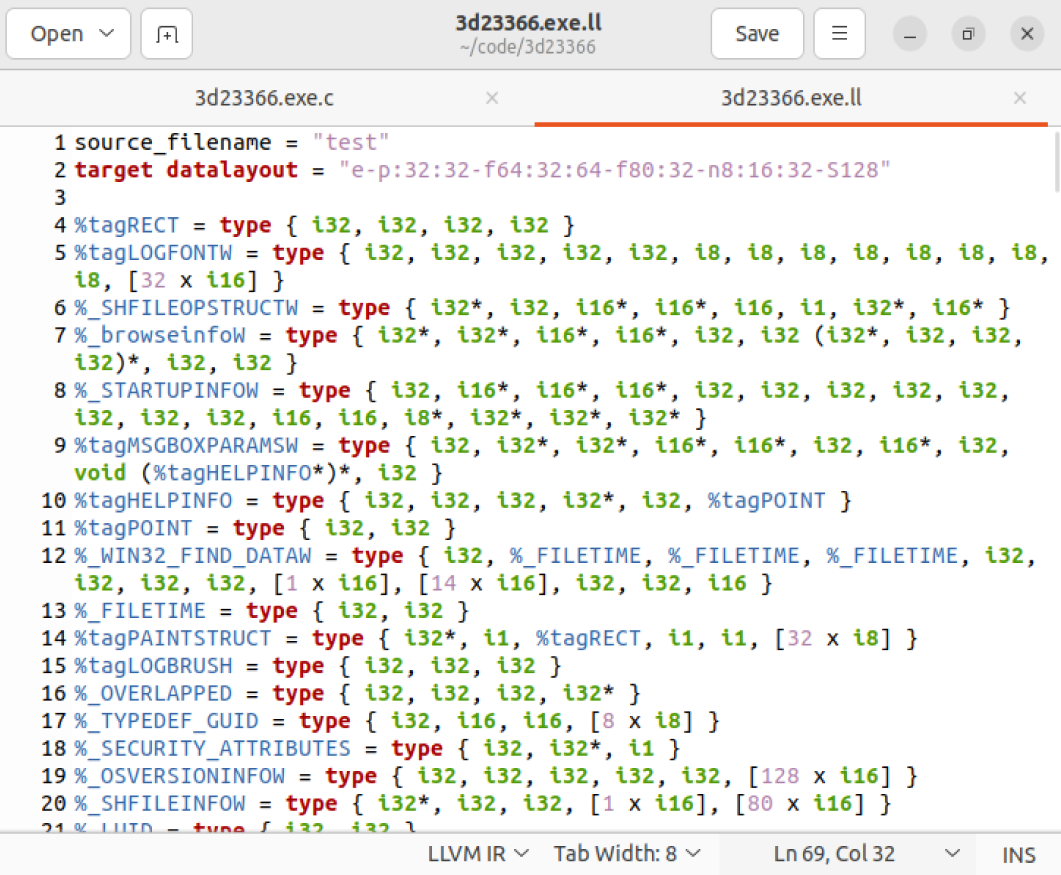

LLVM IR로 변환한 악성코드.

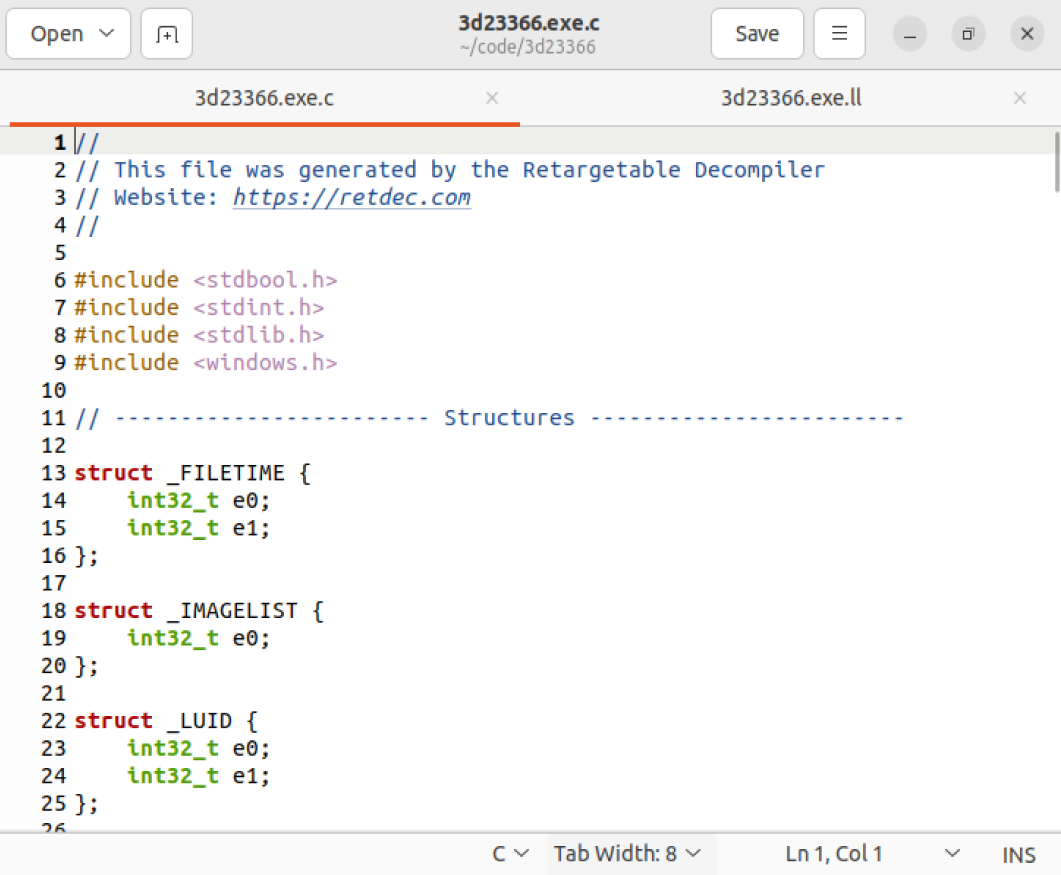

C로 변환한 악성코드.

악성코드들을 한 번씩 쭉 훑어보았는데 코드의 변환까진 좋지만 어떤 부분이 악성행위를 하게끔 만들어진 것인지를 모르겠다.

그러나 악성코드를 다운받을 때 머신러닝에 학습하기 위한 시그니처를 골라 샘플을 몇 가지 다운받아 돌려보면 좋을 것 같다는 생각이 들었다.

샘플의 페이지에 소개되어 있는 데이터베이스 엔트리를 확인하고 분석하면 도움이 될 것 같아서 해시값들을 검색해보았지만 별다른 성과는 없었다. 변환하는 과정에서 바뀐 걸지도 모르겠다.