NMAP 이란?

⇒ 고든 라이온이 작성한 보안 스캐너로 컴퓨터와 서비스를 찾을 때 쓰이며 네트워크 지도를 만든다.

⇒ 다른 원격 컴퓨터들의 자세한 정보를 알아낼수가 있다.

사용

⇒ Linux, windows, solaris,mac OS X 를 포함한 BSD, AmigaOS에서 실행됨.

⇒ 이중 리눅스가 가장 자주 사용하는 플랫폼이다.

기능

- 호스트 탐지- 네트워크상 컴퓨터들을 확인한다. ex) ping응답이나 특정 포트가 열린 컴퓨터들을 나열함.

- 포트 스캔 - 하나 이상의 대상 컴퓨터들의 열린 포트들을 나열한다.

- 버전 탐지 - 응용 프로그램의 이름과 버전 번호를 확인하기 위해 원격 컴퓨터의 네트워크 서비스에 주의를 기울인다.

- 운영체제 탐지 - 원격으로 운영체제와 네트워크 장치의 하드웨어 특성을 확인한다.

작성언어

⇒ python, C, C++, 루아

※ 주의: 위와 같은 특징으로 사이트에서 실행하게 되면 바로 해킹으로 간주된다. 반드시 본인의 컴퓨터에서만 실험하도록하자.

사용법

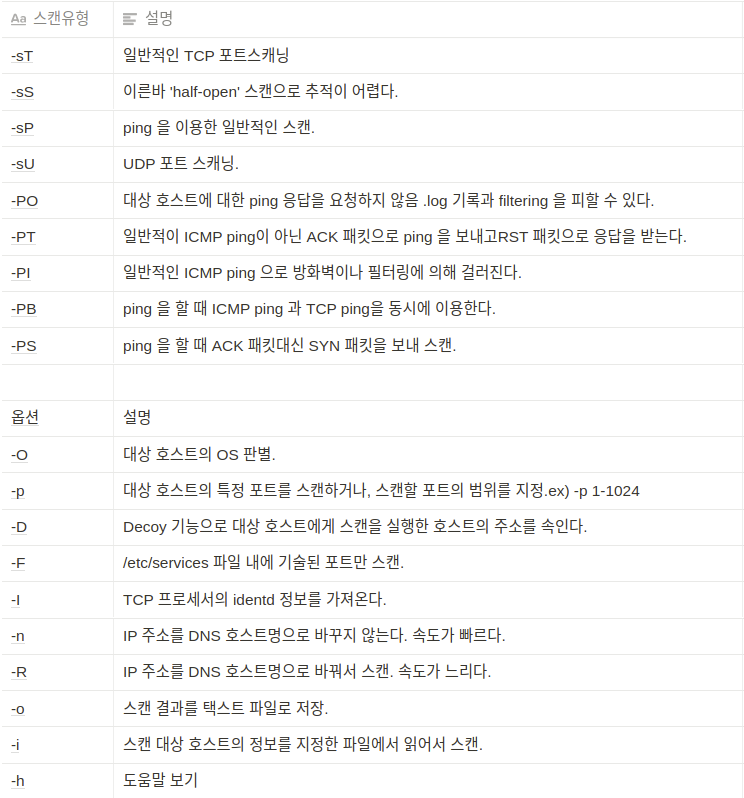

$ nmap [스캔유형] [옵션] [호스트 ip]- 스캔유형과 옵션은 다음과 같다.

예시(스캔유형사용)

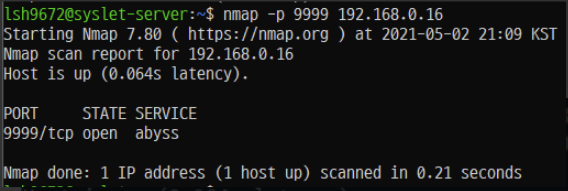

대상의 9999포트가 열려있는지 확인함.

$ nmap -p 9999 192.168.0.16

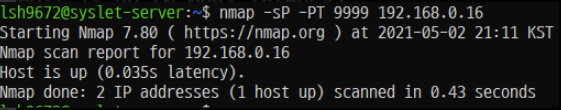

이런식으로도 포트가 열려있는지 확인가능

$ nmap -sP -PT 9999 192.168.0.16

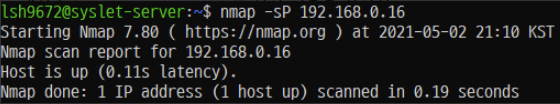

- 대상호스트(192.168.0.16)으로 살아 있음을 확인함.

$ nmap -sP 192.168.0.16

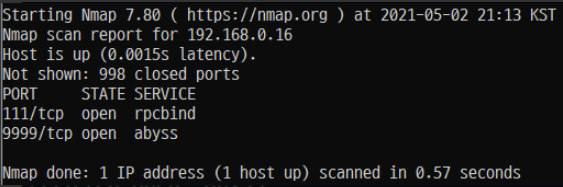

지정된 포트가 아니라 대상호스트의 열린 포트를 모두 검색해본다

$ nmap -sT 192.168.0.16

⇒ 위의 방법으로 열린 포트를 알수는 있지만 로그가 남아서 위험하다.

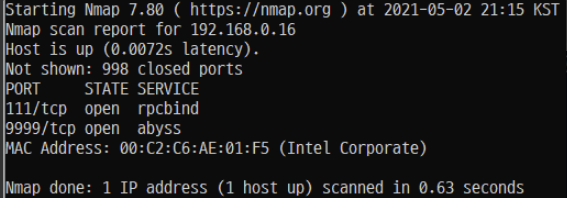

스텔스 스캔으로 감시를 피해본다.

$ nmap -sS 192.168.0.16

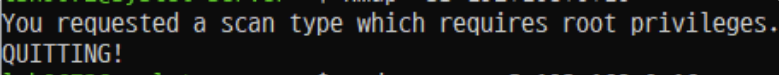

※ 단, 스텔스 스캔은 루트권한이 있어야 한다. 루트계정 또는 sudo를 이용하길 바란다.

루트권한이 없으면 아래와 같이 뜬다.

예시(옵션사용)

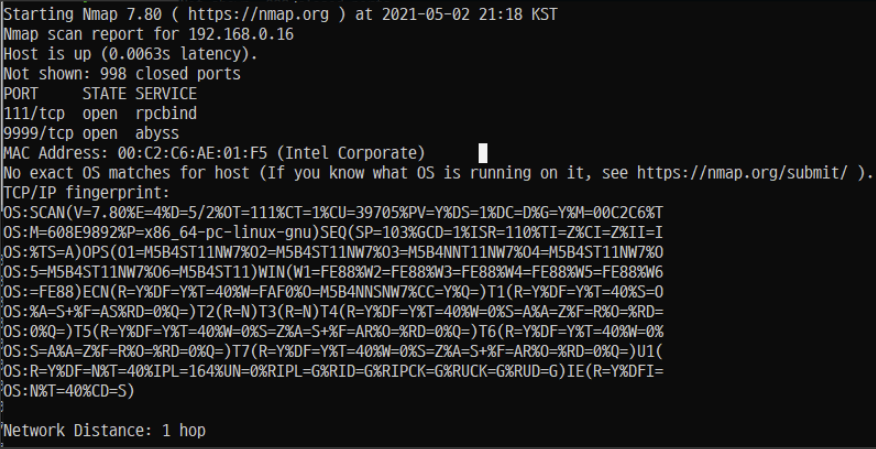

-O옵션을 이용해서 OS를 알아본다.

$ nmap -sS -O 192.168.0.16

개인랩탑의 os정보를 가져온것이고 실제로 확인해보니 MAC가 동일했다.

**※ 다시한번 강조하지만 자신이 관리하지 않는 호스트나 네트워크에서는 절대로 테스트하지말기를 바란다. 이는 정말 무례한 행동이라고 하며 자짓하면 해당 사이트로부터 아예 차단을 당해버릴수도 있다.

따라서 테스트는 본인의 관리하에 있는 네트워크나 호스트에서 하길 바란다.**