들어가며

USC CTF 2024의 write-up이다.

iRobots (web)

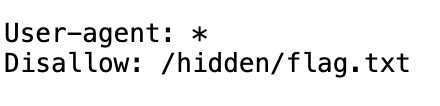

제공하는 소스 코드는 없고, password를 입력하라고 한다. 문제의 설명과 같이 robots.txt라고 생각해서 이를 들어가주었다.

/hidden/flag.txt

해당하는 부분에 flag가 있다고 하여 이를 접속하여 flag를 획득할 수 있었다.

CYBORG{robots_txt_is_fun}

Tommy's Artventures

Discription : psst.. i found the secret key used by the Tommy's Artventures flask server!

our next mission shall be to heist the flag >:)

4a6282bf78c344a089a2dc5d2ca93ae6

문제에서는 "secret_key.txt"의 비밀키가 제공된다.

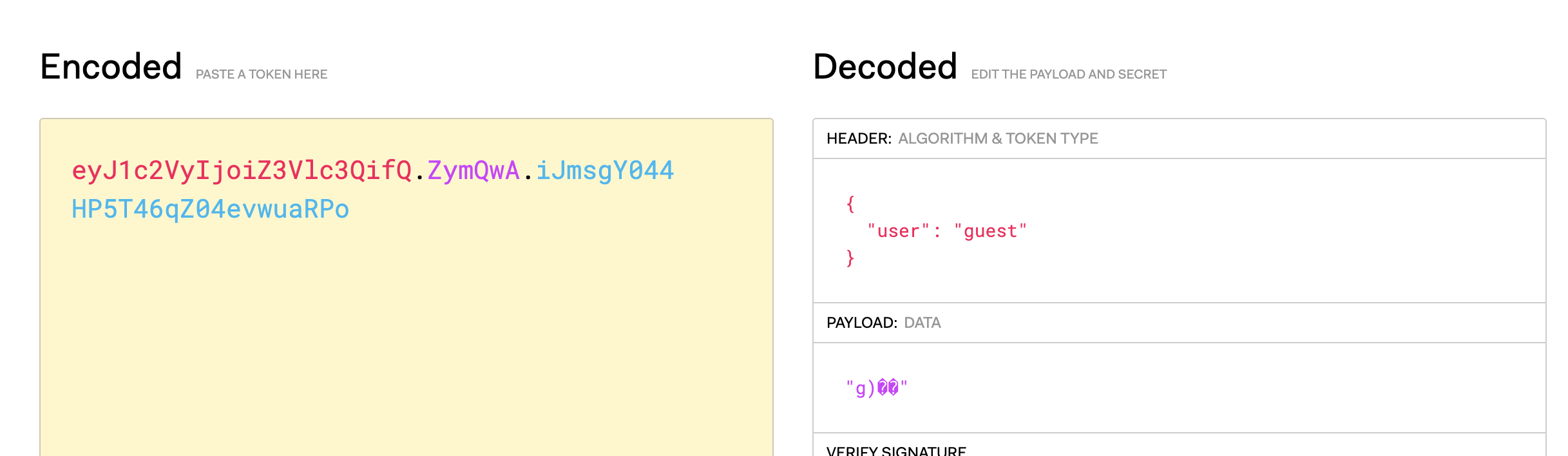

jwt를 확인해보니 user 값에 내가 로그인한 id 값으로 되어 있는 것을 확인 할 수 있었다.

python3 -m flask_unsign --sign --cookie '{"user": "admin"}' --secret '4a6282bf78c344a089a2dc5d2ca93ae6'

flask_unsign를 통해 위의 명령어와 같이 user 값을 admin으로 하고 제공된 secret key를 통해 쿠키를 만들어주었다.

이를 Burp Suite를 통해 전송해주어 flag를 획득할 수 있는 문제였다.

CYBORG{oce4n5_auth3N71ca7i0N}

ref.

https://bertsec.com/2024/11/02/usc-ctf-fall-2024/

https://jakpentest.tistory.com/entry/flask-session-decoding%EA%B3%BC-flask-unsign

https://hackmd.io/@Svgvyyq5SZqh701wcpGVoA/SJjSnPjyyx#