🧐 Today I Learned (TIL)

- AWS NAT Gateway

AWS NAT Gateway

AWS NAT Gateway

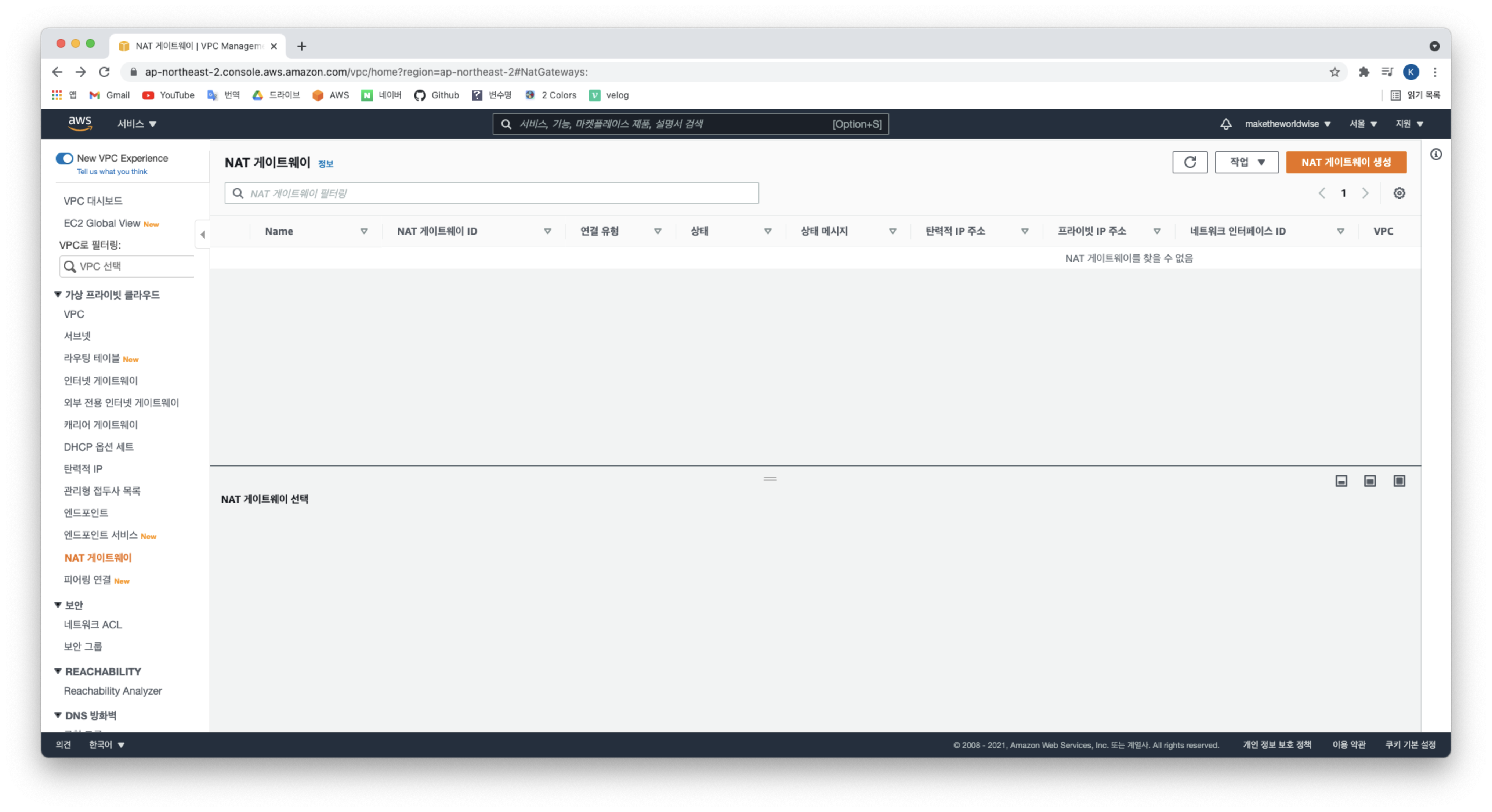

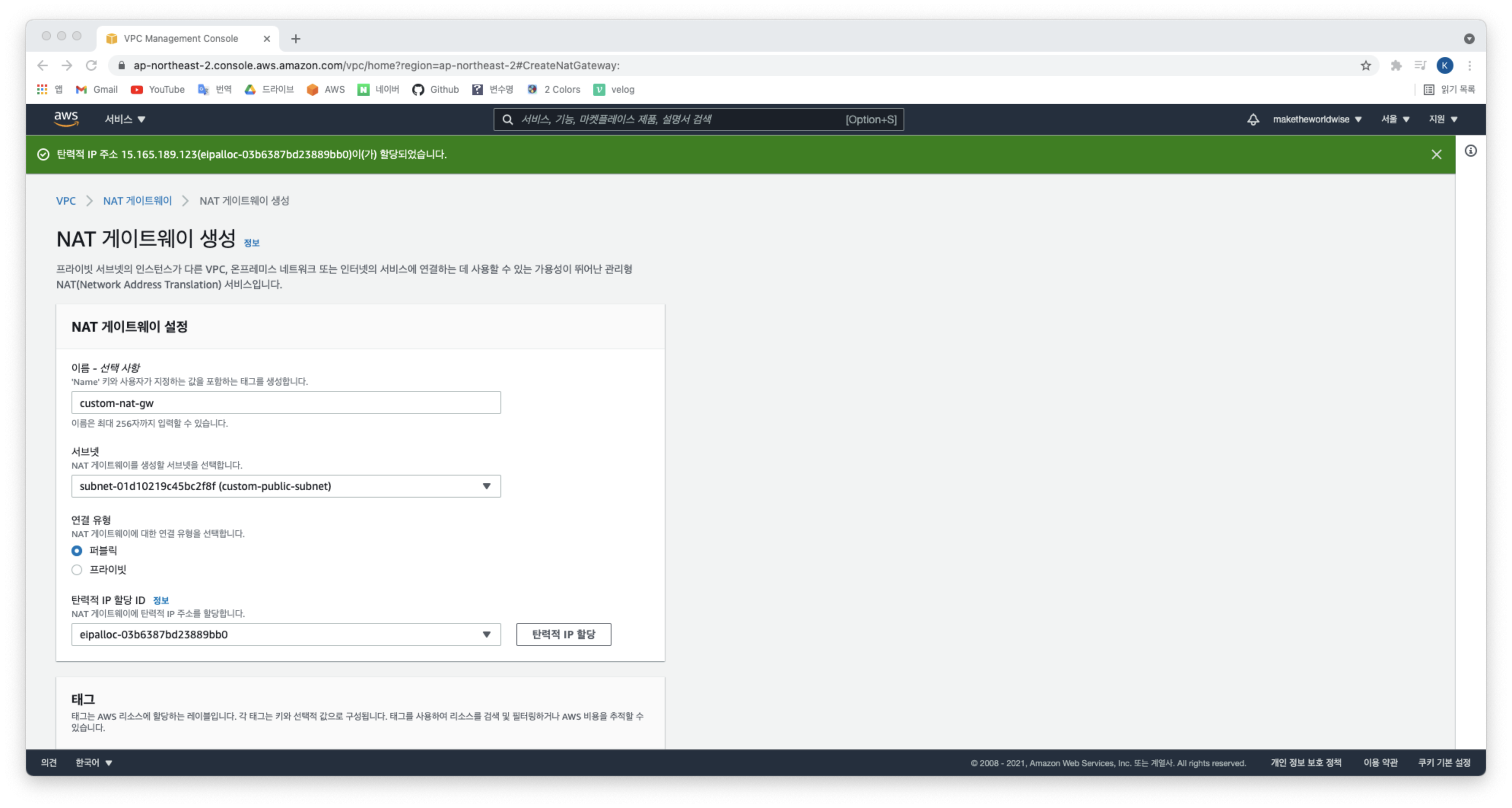

이전 포스트에서 'Bastion Host'로 'Private Subnet'의 리소스에 접속하는 것을 성공했지만 이는 결국 외부에서 내부로의 과정일뿐 내부에서 외부로의 과정이 누락되어있다.

내부에서 외부 인터넷과의 통신이 필요한 이유는 이전에 작성한 내용과 같이 'Private Subnet'에서 필요한 소프트웨어의 업데이트나 설치를 하기 위해서였다.

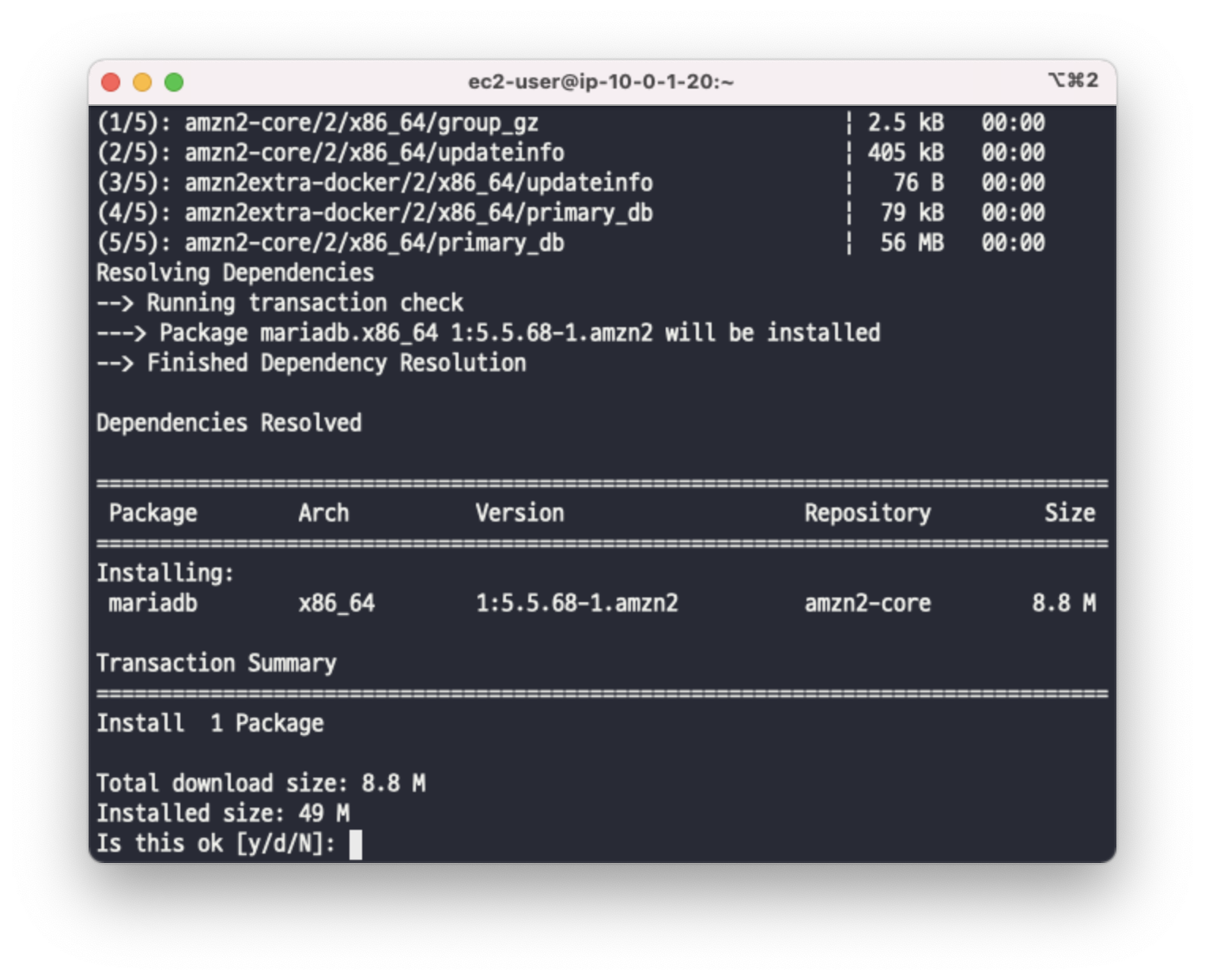

실제로 이전 포스트 환경의 'Private Subnet'에 생성된 ec2에 접속한 상태에서 'mysql'을 설치를 해보면 설치가 되지 않는 것을 확인할 수 있다.

sudo yum install mysql하지만 이러한 문제점은 'NAT Gateway'로 손쉽게 해결이 가능하다. 여기서 가장 중요한 점은 'NAT Gateway'는 반드시 'Public Subnet' 영역에 위치해야한다는 점이다.

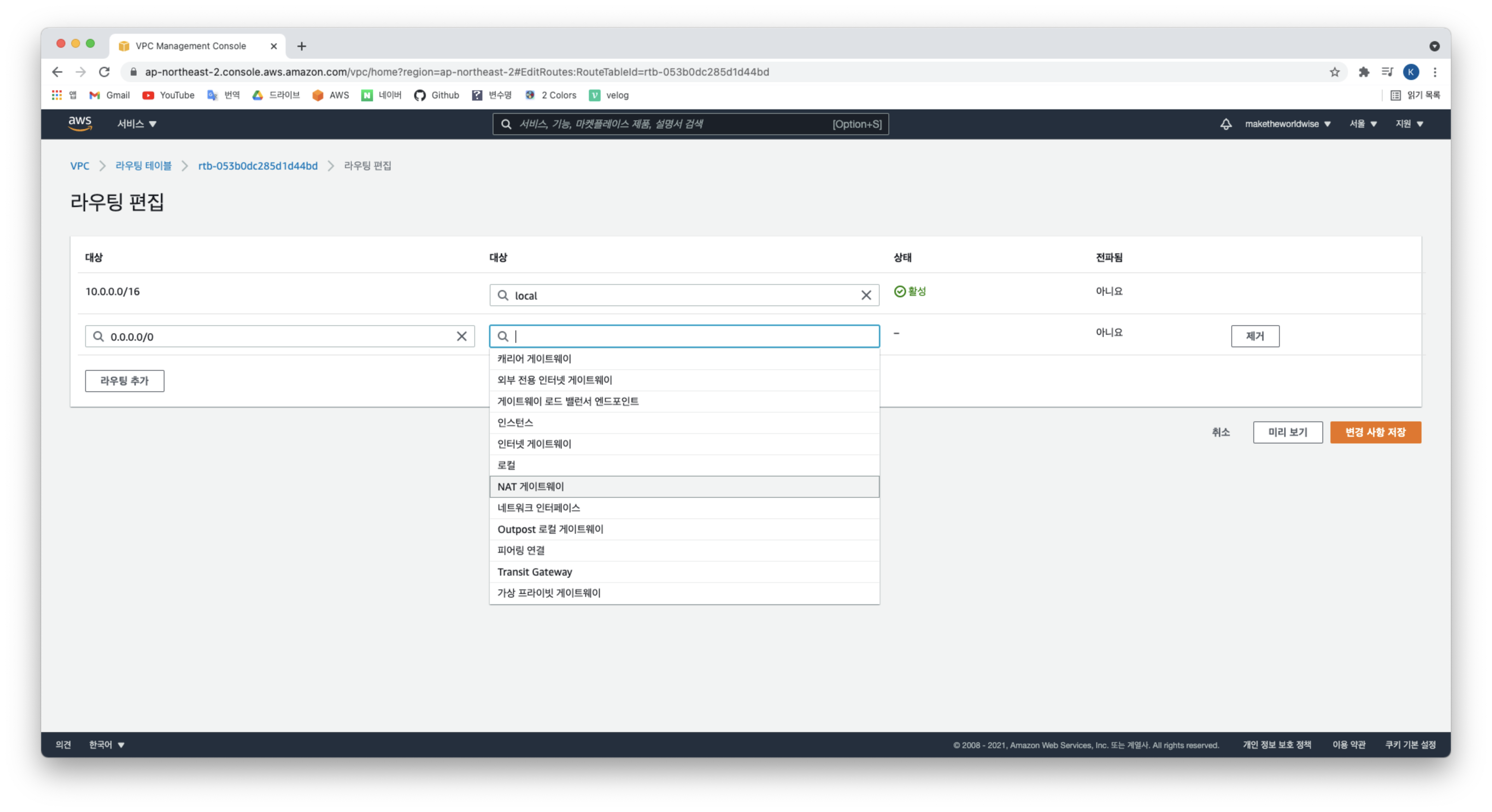

이 후 'Private Subnet'의 라우팅 테이블을 수정을 해주어야 원하는 결과를 얻을 수 있다.

AWS NAT Instance

'NAT Instance'는 말 그래도 인스턴스를 NAT로 사용한다는 의미다. 이전 포스트에서 구성한 'Bastion Host'에 'NAT Gateway'의 역할을 추가한다는 개념으로 이해하면 쉽다.

개인적으로는 'NAT Instance' 보다 'NAT Gateway'를 더 추천한다. 가장 큰 이유는 관리 포인트와 손쉬운 설정이다.

'NAT Instance'는 사용자가 직접 관리를 해주어야 하며 설치 과정이 복잡하기에 추천하지는 않는다. 또한 인스턴스의 사양에 따라 단일 병목 지점으로 장애가 발생할 수 있기 때문에 적극적으로 'NAT Gateway' 사용을 권장하고 싶다.

설정 과정은 다음과 같다.

-

인스턴스 > 네트워킹 > 소스/대상 확인 비활성화

각각의 EC2 인스턴스는 기본적으로 소스/대상 확인을 수행한다. 이는 인스턴스가 보내거나 받는 트래픽의 소스 또는 대상이어야 한다는 의미다.

'NAT Instance'는 소스 또는 대상이 그 자신이 아닐 때 트래픽을 보내고 받을 수 있어야 하기 때문에 해당 항목을 비활성화해주어야 한다. (비활성화가 안될 경우 연결된 네트워크 인터페이스도 비활성화가 되어 있는지 확인 필요) -

라우팅 설정

'NAT Gateway' 설정과 동일하다. -

포워딩, 매스커레이딩 설정

'NAT Instance'에서 패킷 포워딩과 매스커레이딩을 설정해주어야 'Private Subnet'에서 인터넷으로의 통신이 가능하다.

# 포워딩

sudo sysctl net.ipv4.ip_forward=1

# 매스커레이딩

sudo iptables -t nata -A POSTROUTING -o eth0 -s [Private Subnet IP 대역] -j MASQUERADE

# 규칙 확인

sudo iptables -t nat -v -L POSTROUTING -n --line-number사용해보지는 않았으나 AWS에서는 NAT Instance로 작동하도록 구성된 Amazon Linux AMI('amzn-ami-vpc-nat*')를 제공하는걸로 알고 있다. 이 AMI를 사용하면 자동으로 NAT 구성을 해준다고 한다.