Security

Computer Security

용어정리

Cryptography(암호학)

보안을 위해 사용되는 암호·복호화의 수단 ex) RSA, SHA

Surveillance(감시)

보안에 관련된 것을 관제하는 역할 ex) SK infosec

Software Security(소프트웨어 보안)

Application Level로 보안을 제공 ex) 안랩, 알약

System Security(운영체제 및 하드웨어 보안)

Kernel Level 및 Hardware Level로 보안을 제공 ex) Intel, AMD

Network Security(네트워크 보안)

라우터, 모뎀 등의 네트워크 장비의 보안 및 방화벽 설계 ex) 삼성 SDS의 시큐아이

보안의 3요소 - CIA

-

Confientiality(기밀성)

정보는 기밀해야하고 은닉되어야 함, 권한이 있어야 접근 가능 -

Integrity(무결성, 결집성)

정보와 시스템은 결함이 없어야 함, 수상한 작동으로 손상이 입지 않아야 함 -

Availability(가용성)

사용자는 언제나 정보에 접근할 수 있어야 함

보안의 철학

완벽한 보안이란 없고, 그 구멍을 찾아 항상 매워야 한다

Terminology

-

Vulnerability

보안의 3요소 중 하나라도 손실되어 취약해진 상태 -

Threat

Vulnerability해져서 위협이 될 수 있는 상태 -

Atack

Threat을 이용해 행하는 것 -

Adversary

시스템에 Attack을 하는 주체 -

Countermeasure

Attack에 대해 대응

Security Services

-

CIA

보안의 3요소 -

Authentication

ID, PW나 토큰 등으로 인증을 해야만 접근 가능 -

Access control

인증을 통해 권한을 얻어야만 접근을 가능하도록 제어 -

Nonrepudiation

누가 공격을 하고 자신이 안했다고 부인할 수 있는데, 이를 막음 (부인방지)

Cracker's Basic Steps

-

공격할 시스템의 정보를 수집

-

포트번호를 모두 캐내어 그 중 취약한 곳을 탐색

-

아무 권한 없는 계정으로 로그인

-

아까 취약한 부분을 찾았으므로 그 쪽을 통해 루트 권한을 획득

-

백도어(1~4를 스킵할 수 있는 우회방식)를 생성하고 공격

Attacks

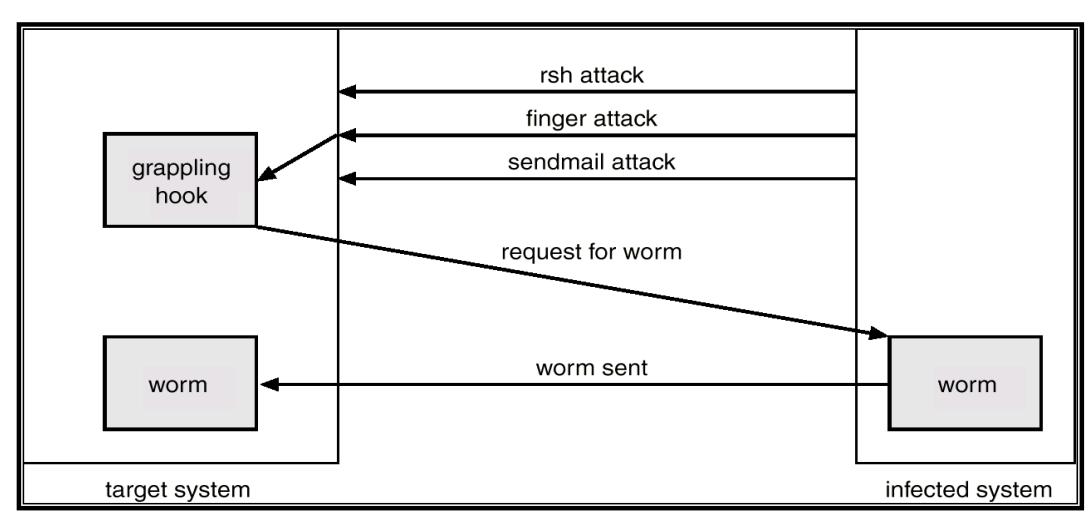

The Morris Internet Worm

당시 1986년 Unix 컴퓨터 6만대 중 10%나 감염시킨 최초의 Worm

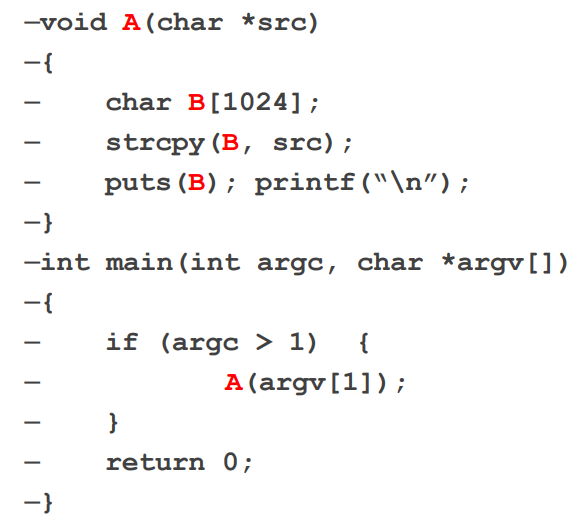

Buffer overflow + Code injection

- argv에 1024비트보다 큰 값을 넣으면 overflow가 발생

- over flow가 났기 때문에 (b)처럼 점프를 하지 않고, (c)처럼 밀려난 만큼 점프

이후 점프한 위치에 악성코드를 injection해서 악성코드가 실행되도록 함

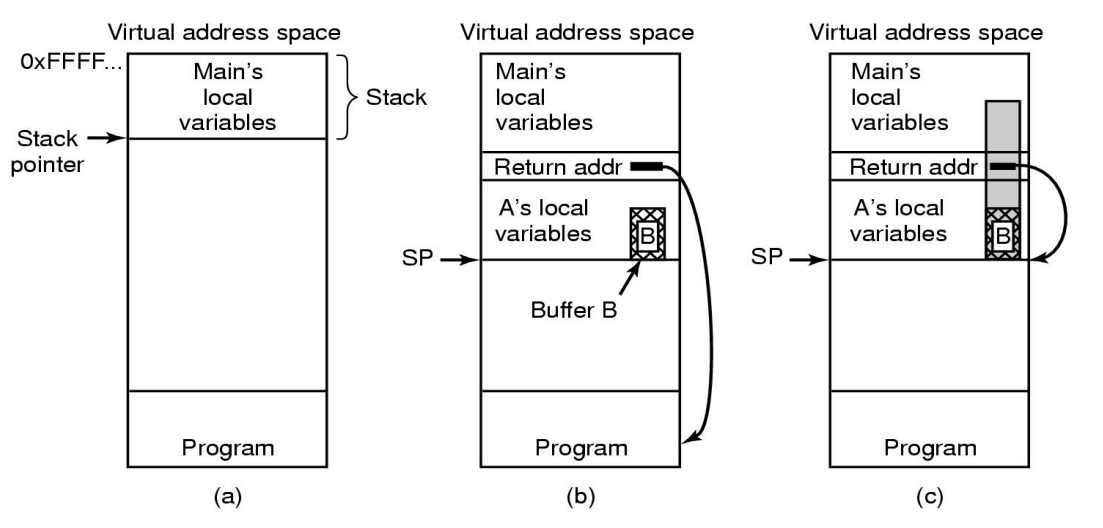

IP spoofing

-

공격자가 Host A를 DOS공격으로 죽임

-

공격자는 A인척 소스주소를 A로 바꾸고 B에게 연결요청(SYN)

-

B는 A에게 연결요청(SYN)과 ACK신호 응답(piggybacking)

-

A가 B에게 ACK신호를 보내지 못함(A는 DOS공격으로 죽었음)

-

공격자가 A대신 B에게 ACK신호를 보냄

이후 공격자는 B를 마음대로 공격해도 B는 A가 공격한 줄 착각하게 됨

DDOS

여러 컴퓨터를 감염시켜서 감염된 컴퓨터로 다같이 DOS 공격

Cryptography

Shared Key Cryptography

- 송·수신자가 동일한 키를 공유해서 이를 통해 암호·복호화

- DES, AES 등이 존재, DES는 취약해서 쓰지 않음

- "어떻게 키를 외부로는 노출되지 않고 공유할 수 있을까?"가 관건

Public Key Cryptography

- 송·수신자가 서로 다른 키를 공유해서 이를 통해 암호·복호화

- RSA가 유명한 알고리즘

- 서로 공개키, 비공개키를 가져서 암호·복호화 시 돌려가며 사용