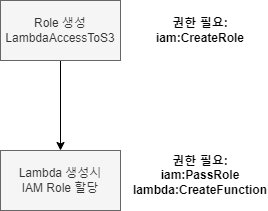

Scenario

- Lambda 생성

- IAM Role 생성

- Lambda 생성하면서 권한 설정 => (1.) 에서 만든 권한 부여

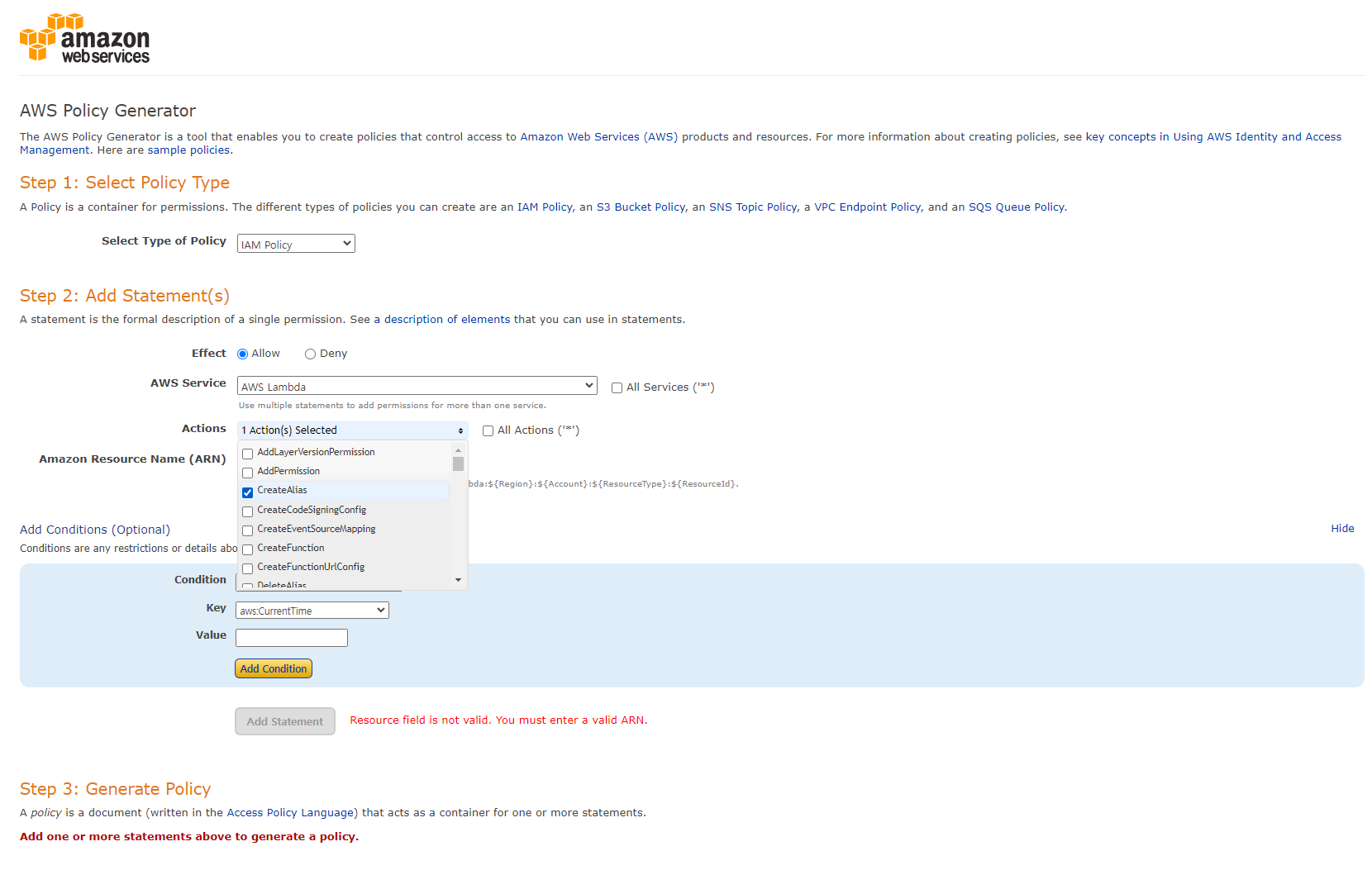

IAM Policy Syntax

{

"Effect" : "Allow" || "Deny"

"Action": "resource:ActionName"

"Resource: [

"arn:aws:{RESOURCE_NAME}:{AWS_REGION}:{ACCOUNT_ID}:{RESOURCE_TYPE}:{RESOURCE_ID}

]Create IAM Role 권한

{

"Effect":"Allow",

"Action":"iam:CreateRole",

"Resource": "*"

}

이름 그대로 iam:CreateRole은 IAM Role을 생성할 수 있는 권한이다.

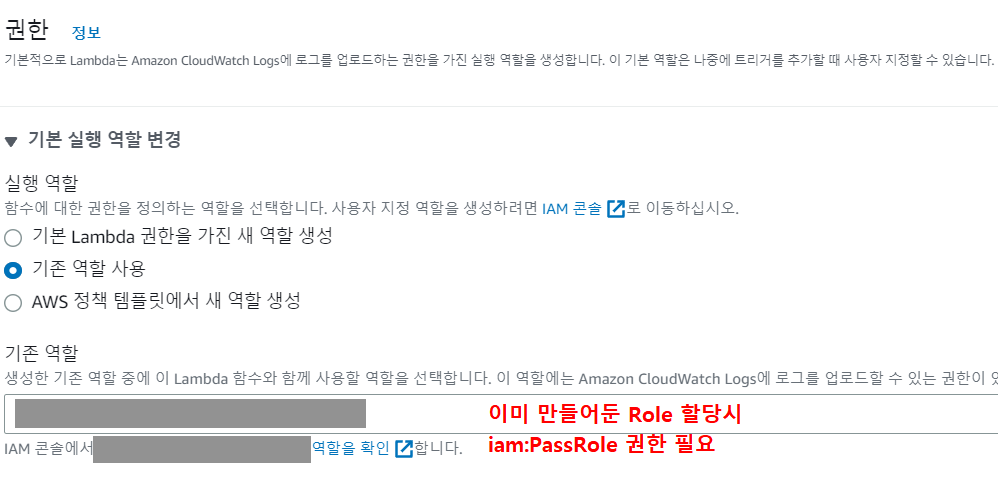

Pass IAM Role 권한

람다 생성권한

{

"Effect":"Allow",

"Action":"lambda:CreateFunctionm",

"Resource":"arn:aws:lambda:{AWS_REGION}:{ACCOUNT_ID}:function:{Lambda-Name}"

}{

"Effect":"Allow",

"Action":"iam:PassRole",

"Resource":"arn:aws:iam::{ACCOUNT_ID}:role/{Role-Name}"

}IAM 리소스는 region 명시가 필요하지 않다.

iam:PassRole 은 특정 'Role'을 리소스에 할당할 수 있는 권한이다.

Summary

Reference

일일히 수작업하지 않고 위 사이트에서 JSON 형식의 Policy 생성이 가능하다.