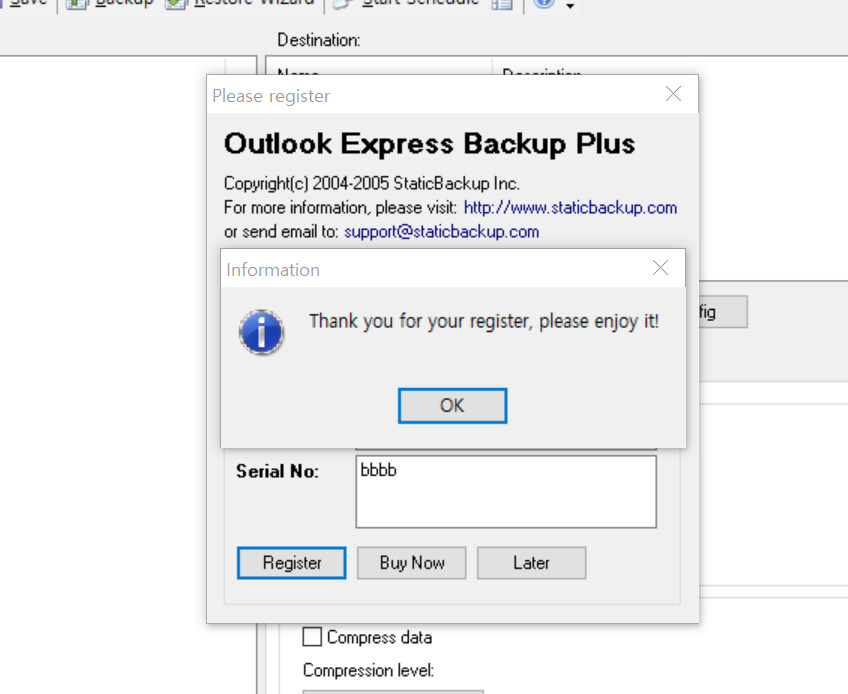

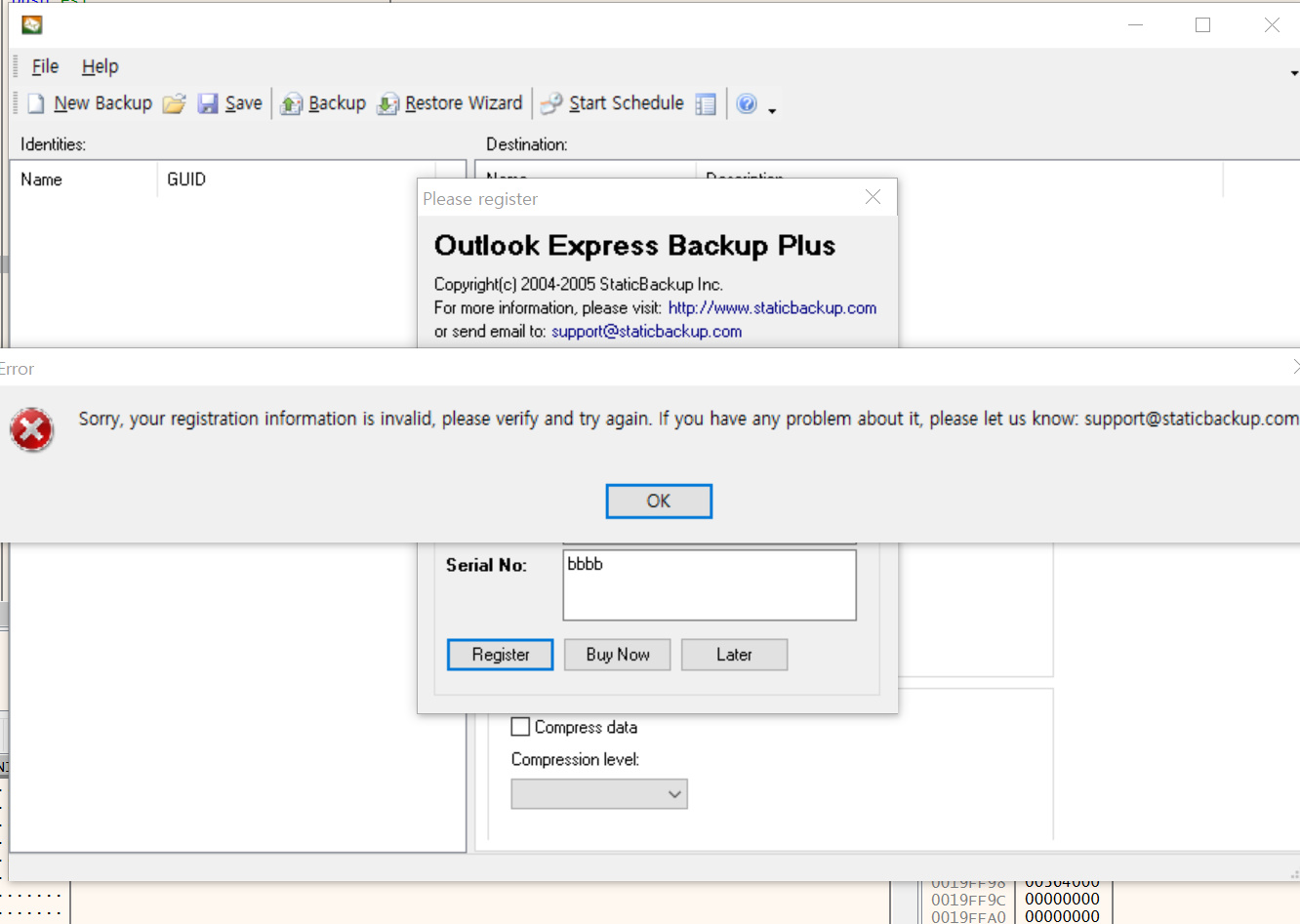

1. 실행

2.풀이

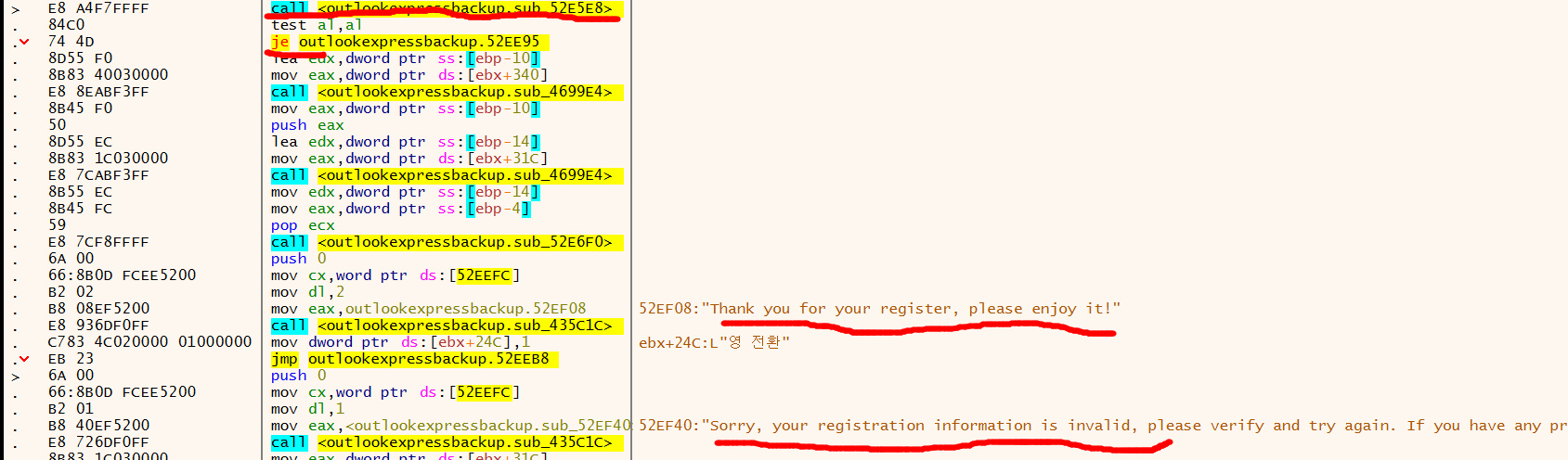

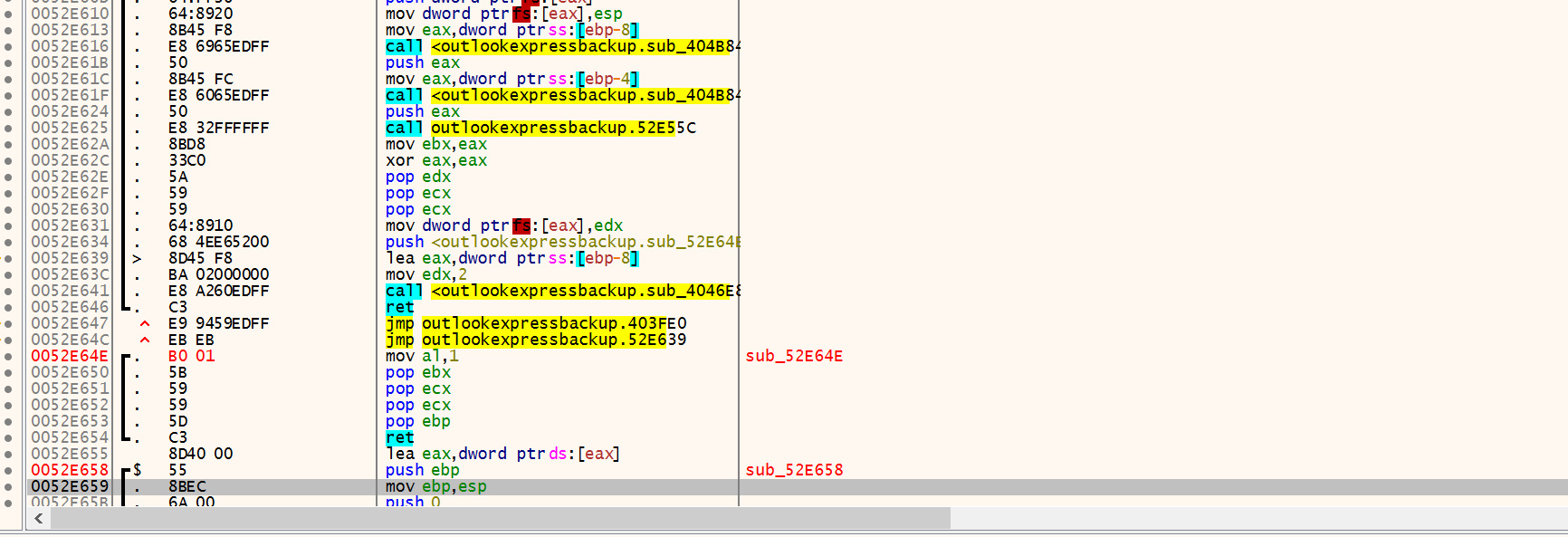

실패한 정보를 기반으로 string 서치로 분기문을 찾았다. 그 위에 call함수가 있고 test al, al이 있는 것으로 보아서 call 함수는 아이디와 비밀번호를 확인하는 함수이다.

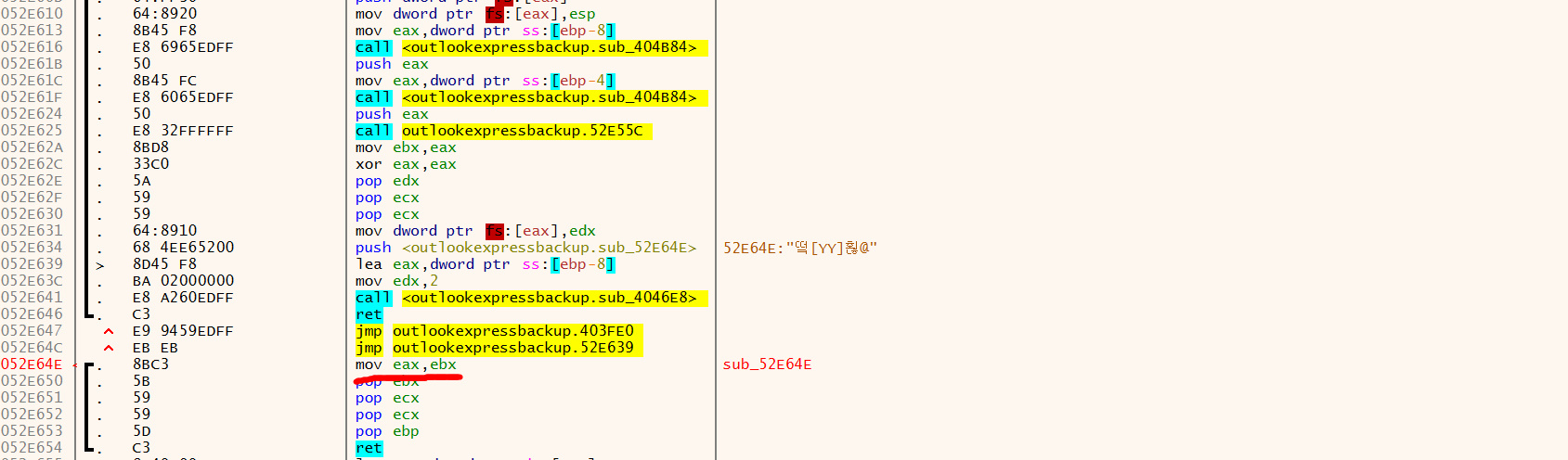

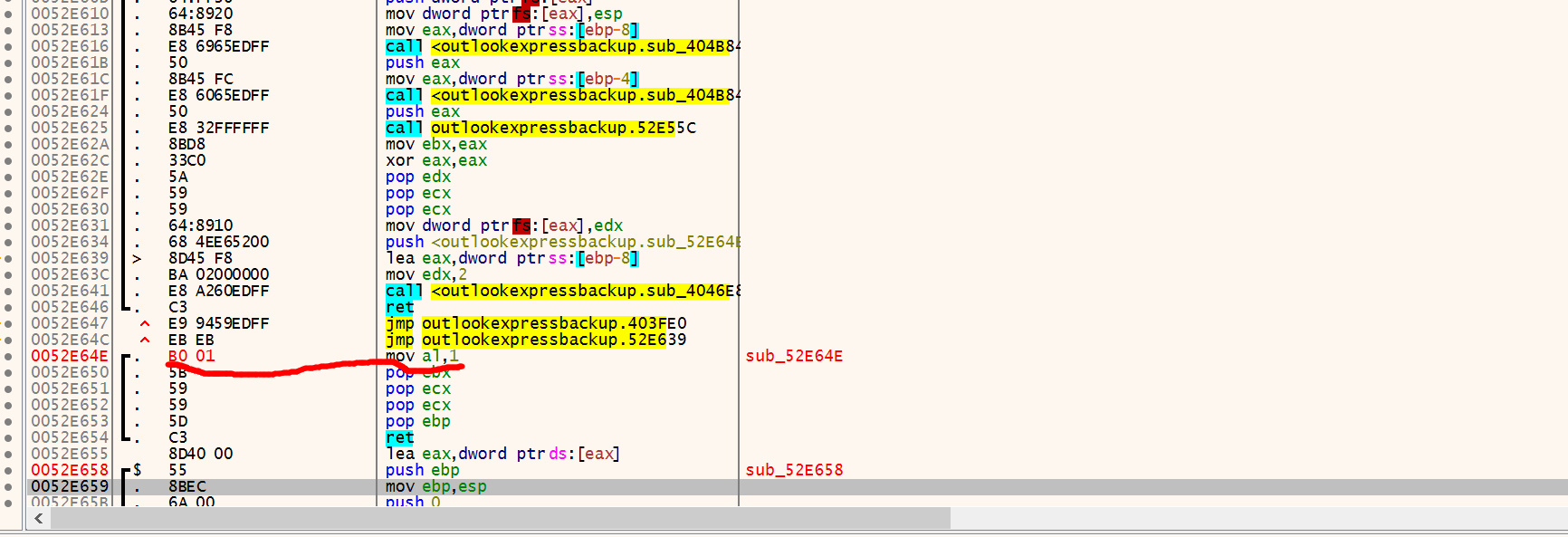

위 사진 처럼 들어가보니 mov eax, ebx가 있는 것을 확인할 수 있고, 이를 아래 사진처럼 변경하면 된다.

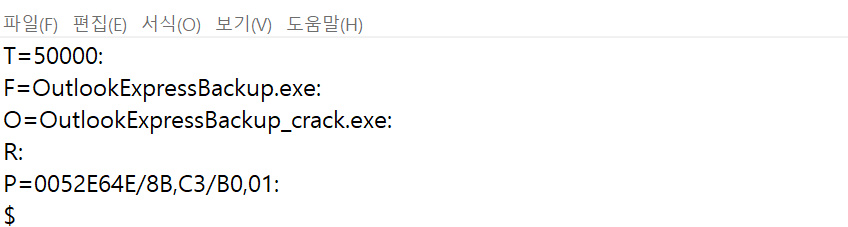

하지만, 아르마딜로로 패킹되어 있기 때문에 그대로 패치하면 파일이 작동하지 않는다.

물론 oep를 찾고 iat를 만드로 pe를 재빌딩해도 되지만, 실시간 패치 방법을 사용했다. 아래 사진은 rpp이다

3. 결과 값