멀티미디어 포렌식 Multimedia Forensic-DFC

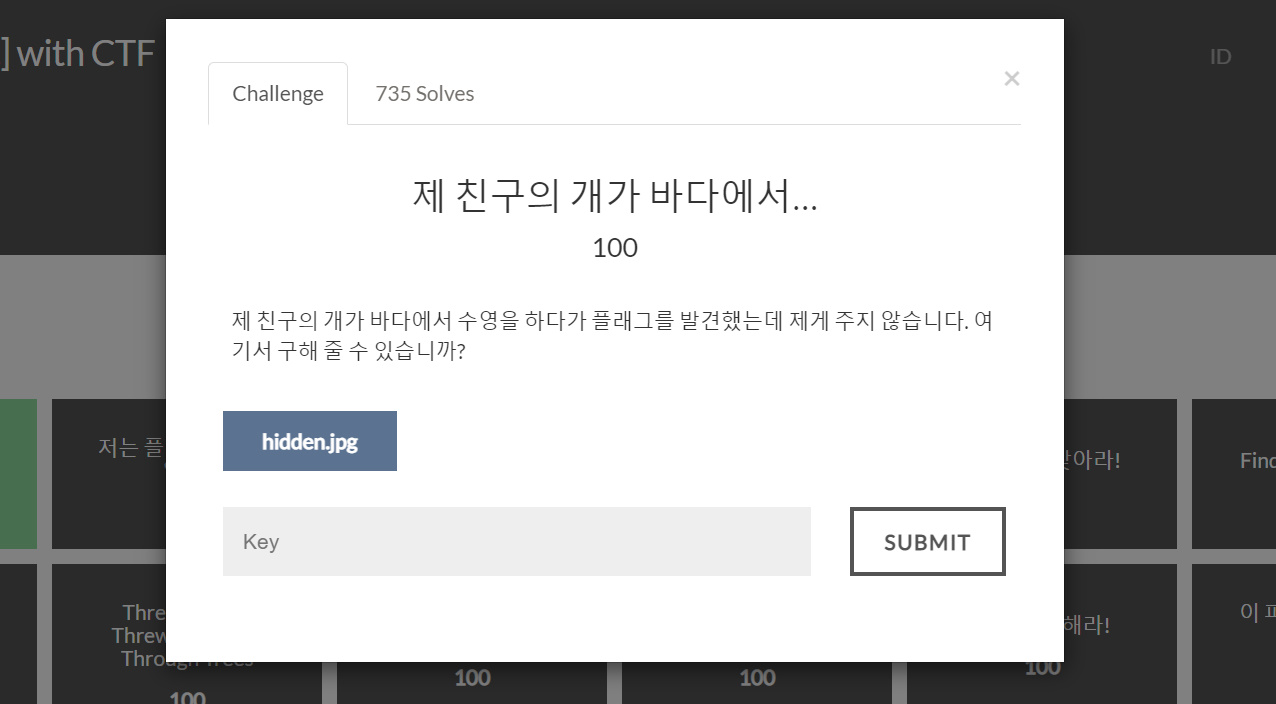

1.제 친구의 개 바다에서...

사진을 다운받고 스테가노피 문제라는 것을 파악했다. 이에 사진에 텍스트가 숨겨져 있을 것이라고 판단하여. 아래 링크를 통해서 사진을 살펴본결과. https://29a.ch/photo-forensics/tkctf{th3_f0x_jump3d_0v3r_m3}라는 글

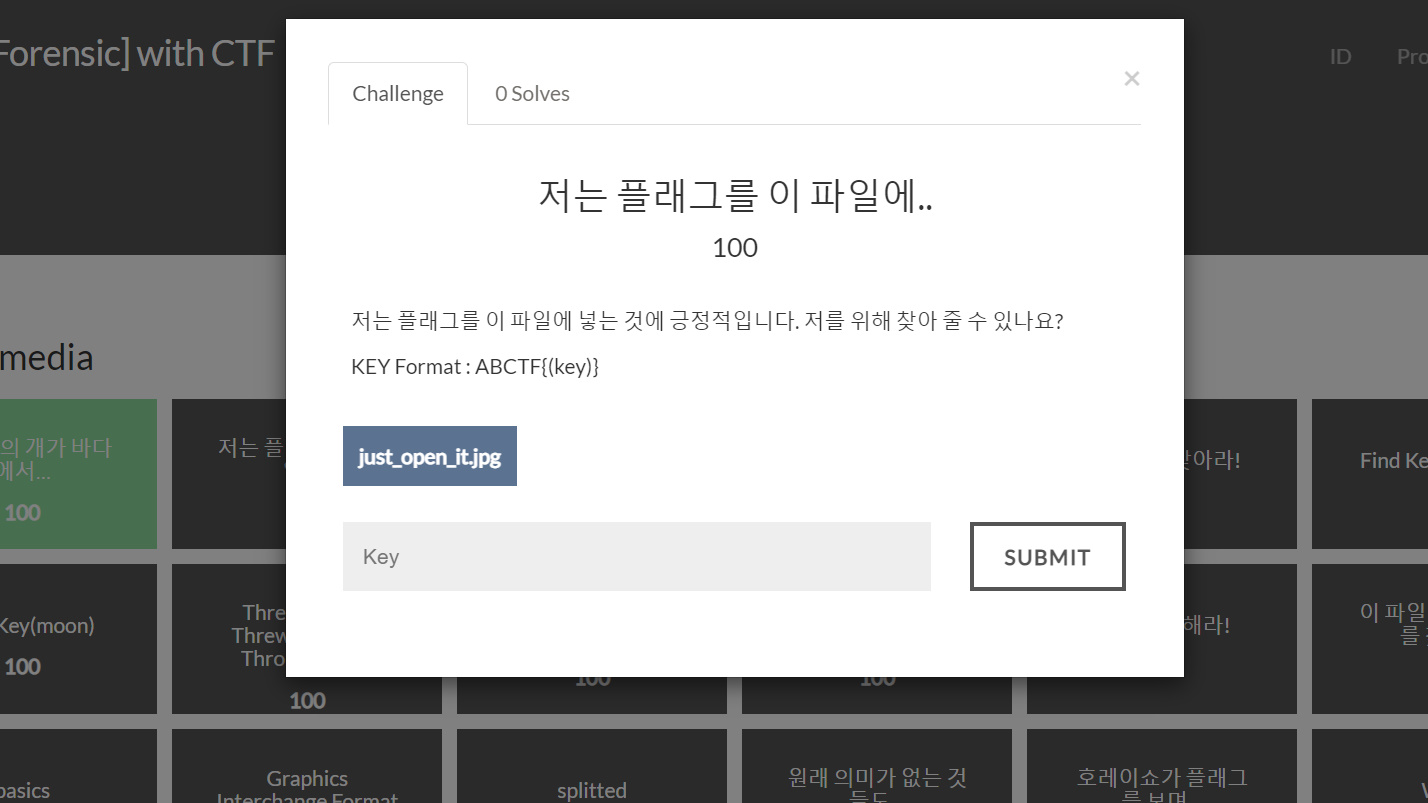

2.저는 플래그를 이 파일에..

jpg파일을 다운 받고 hxd로 열고 난 후 검색해 보았다. 다음과 같은 key를 발견할 수 있다...

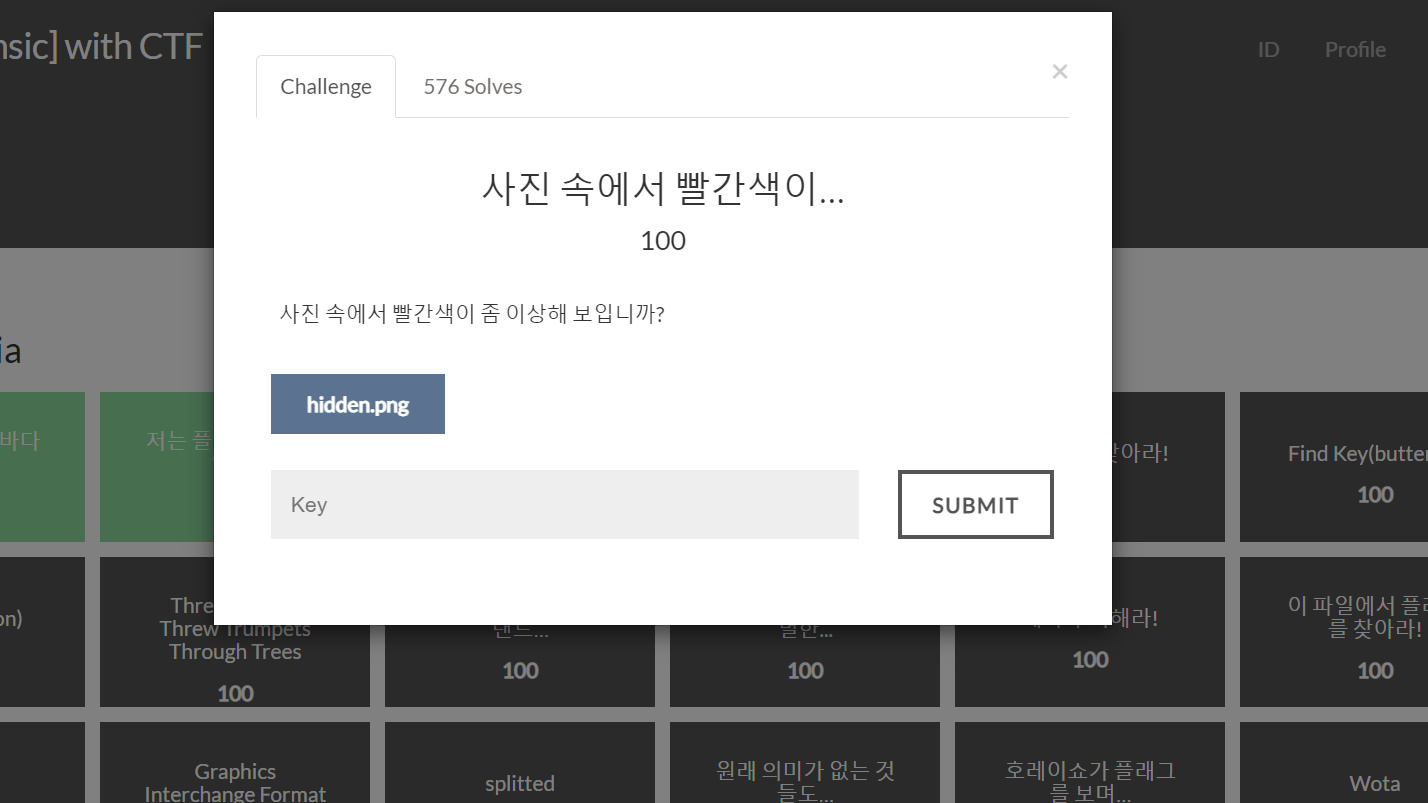

3.사진 속에서 빨간색이…

BMP, PNG 포맥방식은 직접적인 각각 픽셀에 RGB값들을 인코딩하는 방식을 하기 때문에 LSB에 적합하다. 하지만 statistical attack이나 visualization attack 등을 통해 쉽게 숨겨진 파일 유무를 판별할 수 있어 판별 후 헥스 값을 분석

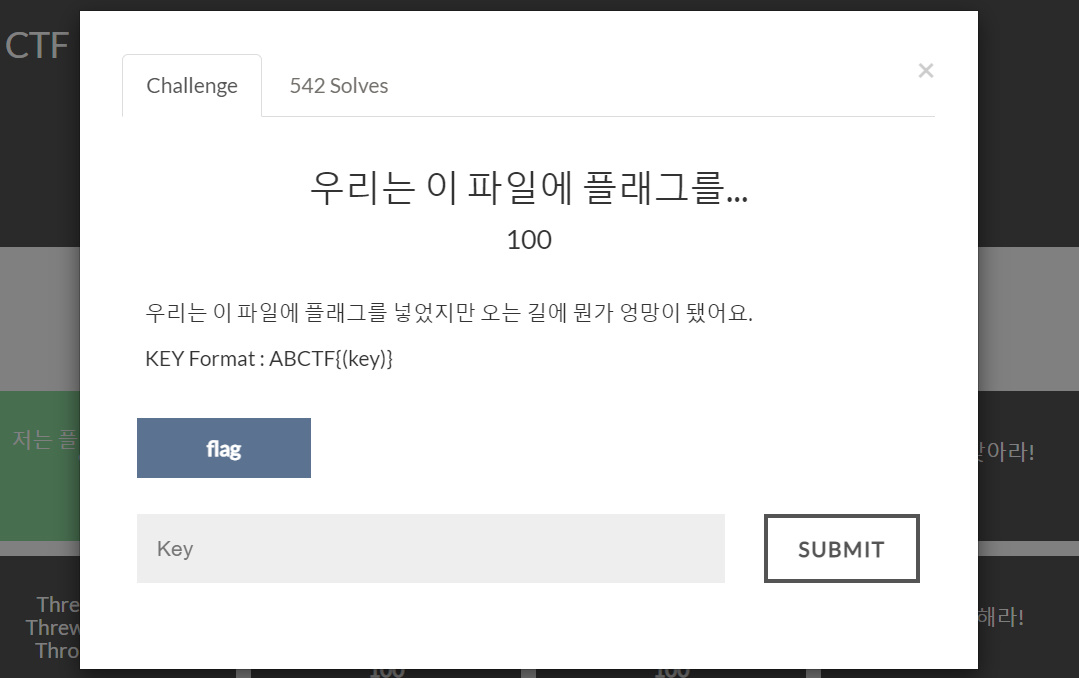

4.우리는 이 파일에 플래그를...

flag을 다운로드 한 뒤, 어떤 파일인지 확인하기 위해서 파일에 존재하는 시그니처를 확인하였다.그결과 gzip 파일임을 확인하였다. gzip 파일은 다음과 같이 리눅스에 사용되는 압축프로그램이다. gzip 프로그램을 사용하기 위해서 Cygwin을 사용하였고, gun

5.플래그를 찾아라!

6.Find Key(butterfly)

https://velog.io/@min_fo/%EC%82%AC%EC%A7%84-%EC%86%8D%EC%97%90%EC%84%9C-%EB%B9%A8%EA%B0%84%EC%83%89%EC%9D%B4과 마찬가지로 PNG 파일이기에,Steg Solve툴을 돌려보았다.

7.Find Key(moon)

png 파일임으로 stegSolve통해서 확인해본 결과 아무것도 나오지 않았다.이후 hxd을 통해서 파일을 열어보았다. 시그니처와 풋터를 확인해본 결과, 풋터 뒤에 추가적인 파일이 있음을 확인했다.이를 파일로 만든 뒤, 시그니처를 확인하였다. 그리고 zip 파일임을 확

8.Three Thieves Threw Trumpets Through Trees

9.브리타니아의 원더랜드…

a

10.내 친구는 이것이 특별한...

답 : h1d1ng_in_4lm0st_pla1n_sigh7출제 이유 : 속성정보도 잘 살펴보자!!

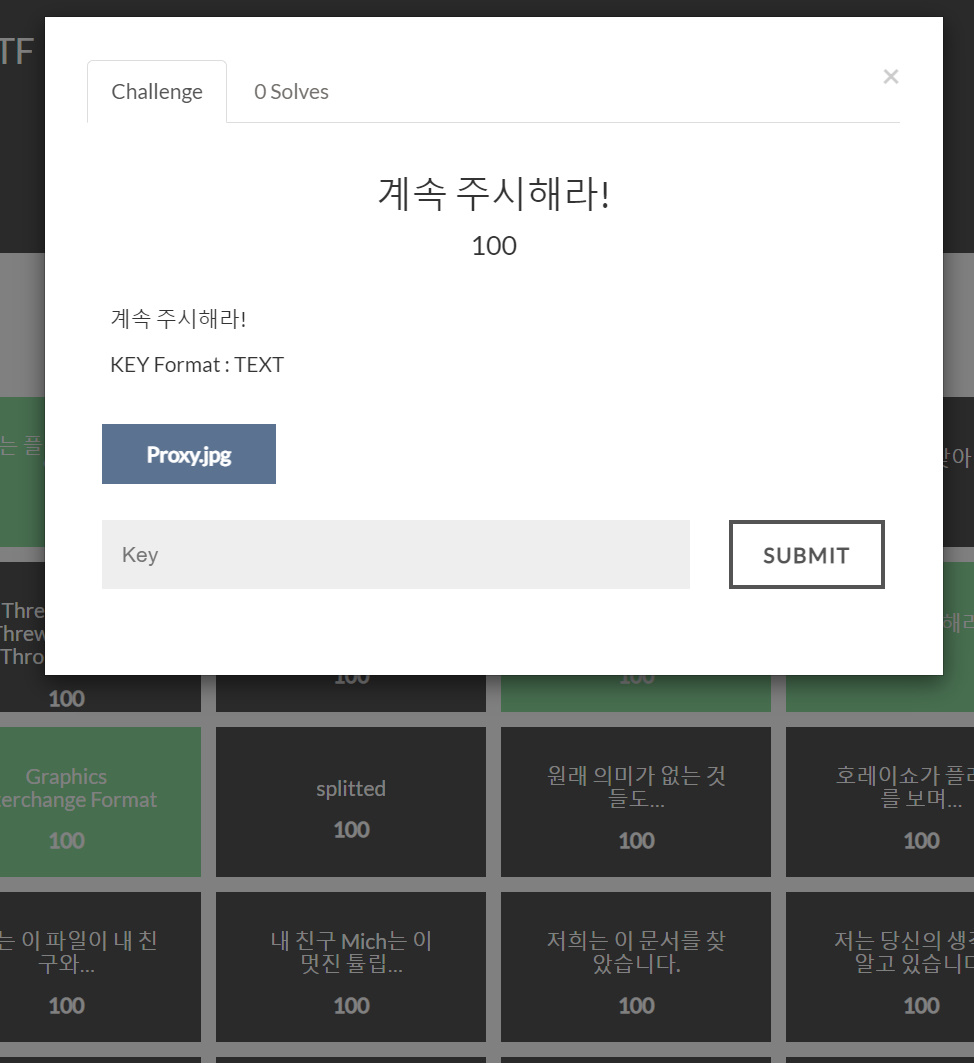

11.계속 주시해라!

시그니처를 먼저 확인하였다. 그결과 풋터 뒤에 추가적인 코드가 있어서 넣어봤고 그것이 정답이다.답 : 16bbee7466db38dad50701223d57ace8문제 출제: 풋터를 잘 확인해라~

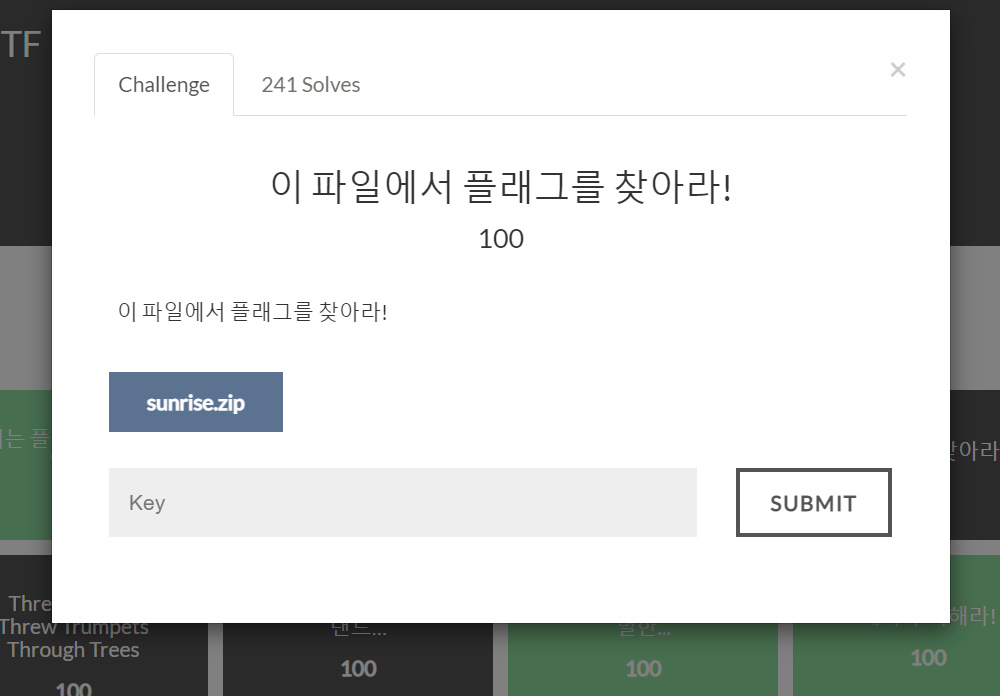

12.이 파일에서 플래그를 찾아라!

크기가 큰 zip 파일을 다운로드 받았다.그 후 속성 정보 및 시그니처 및 풋터를 확인했으나 의심되는 부분은 없었다. stegsolve을 통해서 여러가지 시도를 햇으나 답을 찾지는 못하였다. 010 에디터를 통해서 높이 속성을 변경하였다.그 결과 갑을 얻었다.답 : S

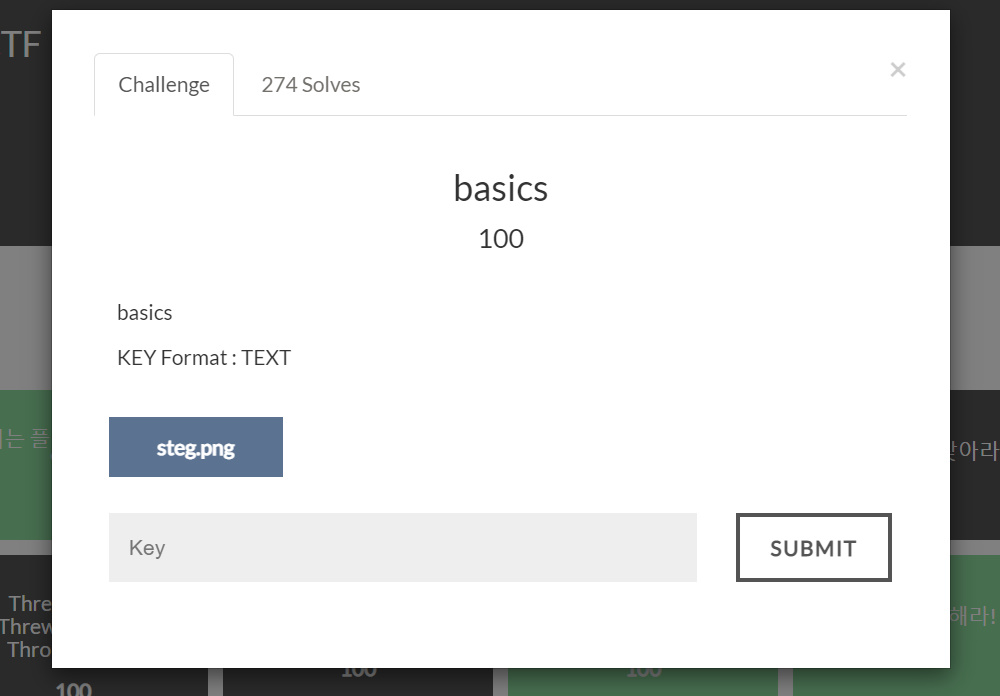

13.basics

파일 이름이steg.png이고 설명이 basic이라서 stegslove을 돌렸다. 정답:L1nux3rror풀이: png 파일내부에 text을 숨긴다.

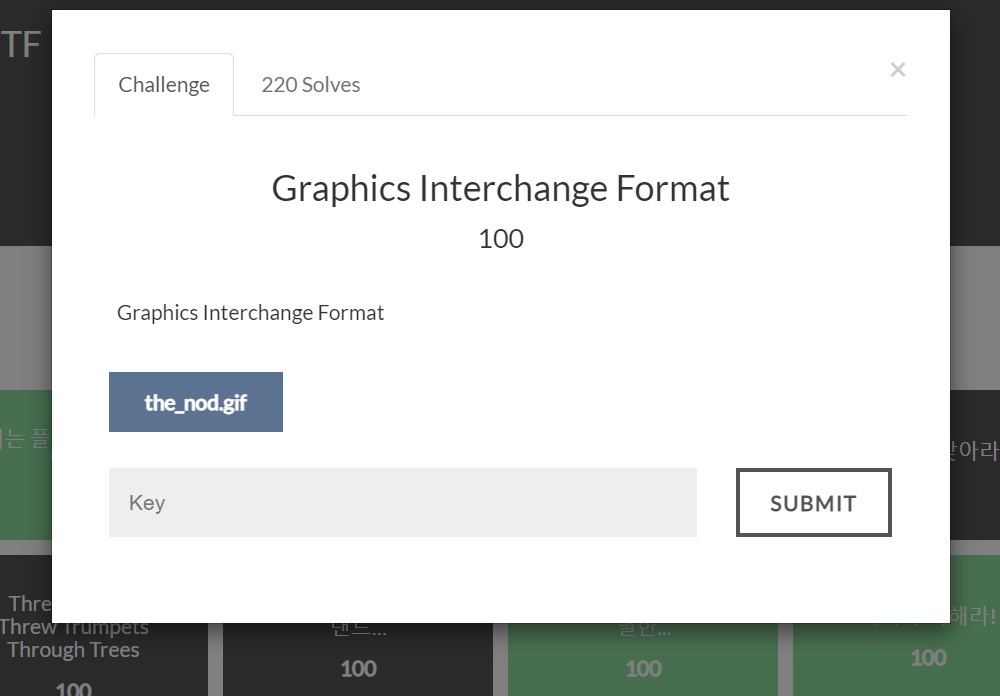

14.Graphics Interchange Format

gif파일을 hxd로 열어서 text을 확인해보면 다음과 같은 flag을 발견할 수 있다.정답: gandalfthebest출제 이유 : 이미지나 gif에서 text을 추출하는 방법을 알길 원하는 것 같다.

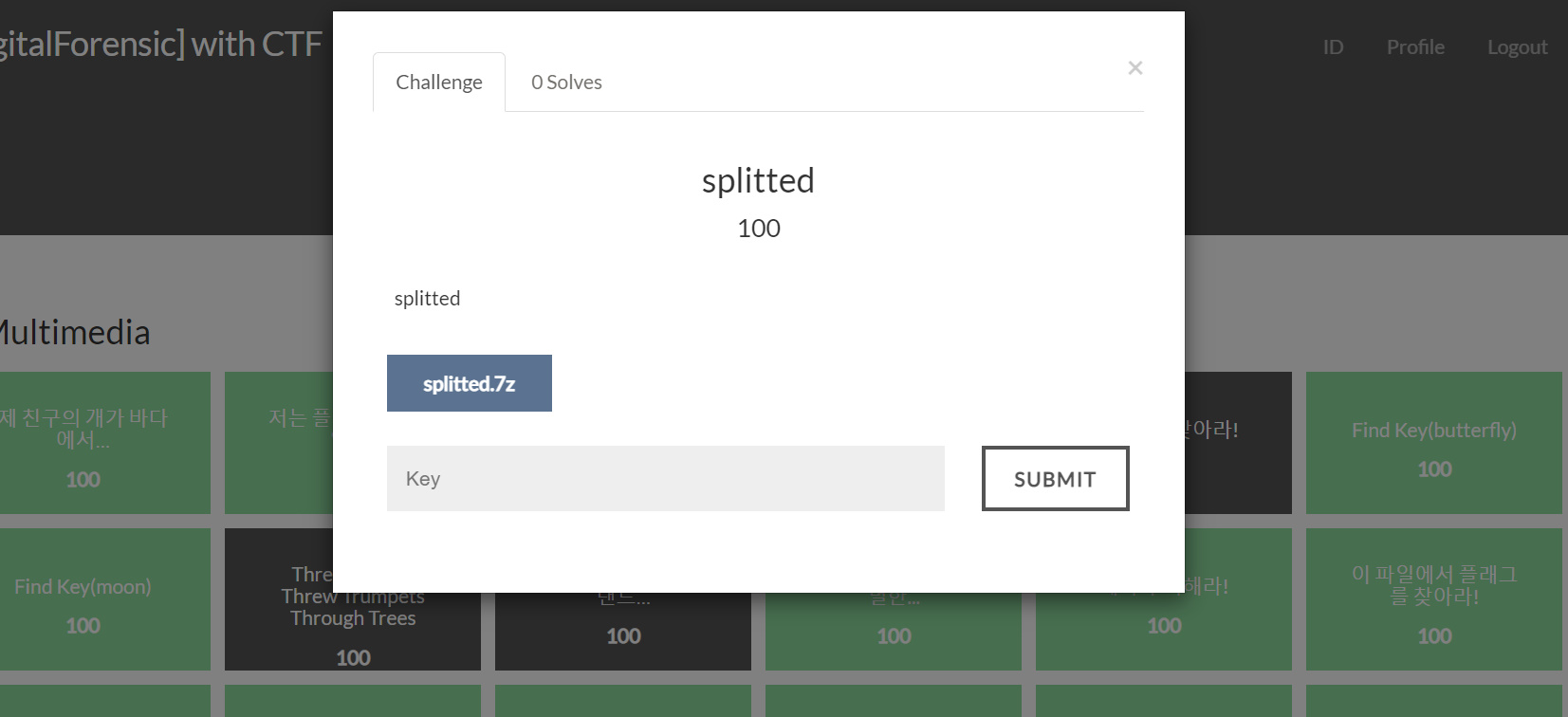

15.splitted

https://www.photopea.com/

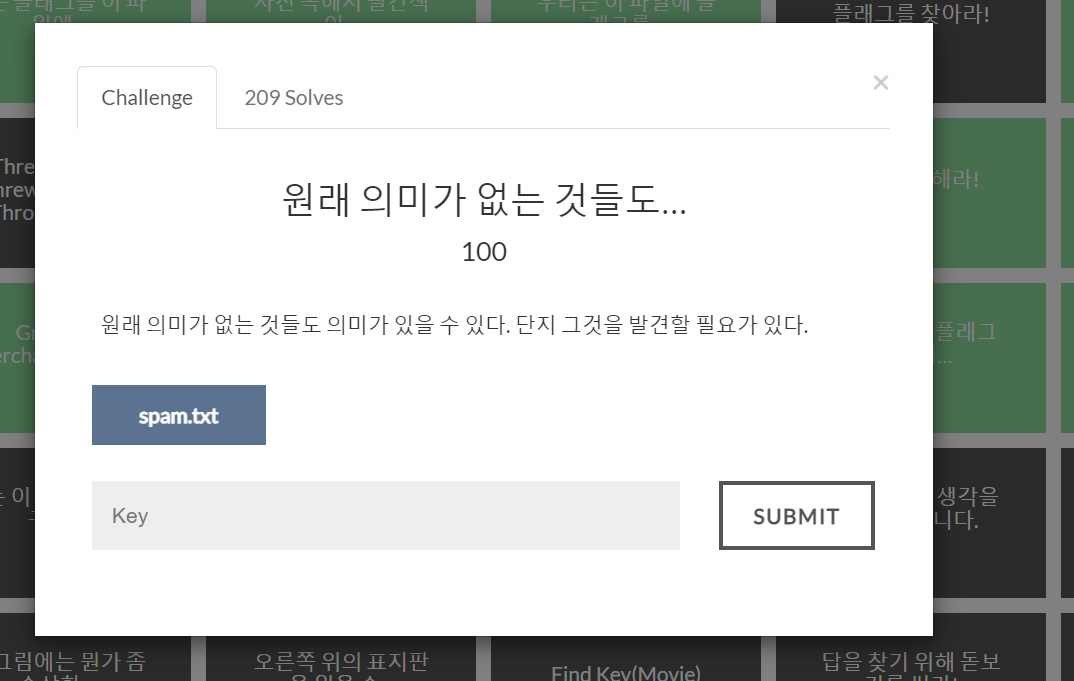

16.원래 의미가 없는 것들도…

원래 의미가 없는 문젴ㅋ

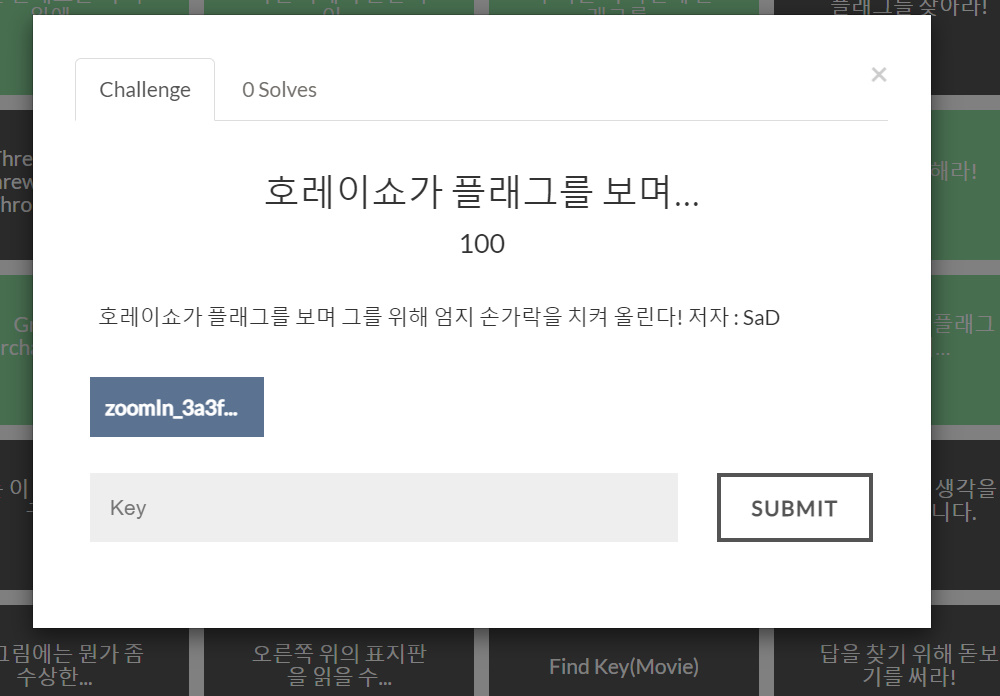

17.호레이쇼가 플래그를 보며…

위에 링크는 일반적인 jpg안에 jpg파일을 은닉하는 방식이다. 그렇기에 시그니처 및 풋터를 확인한 결과 정상적이 이였다. 하지만 이상한점이 있다면, 아래 사진과 같이 jpg 시그니처가 여러번 나왔다는 점이이다.

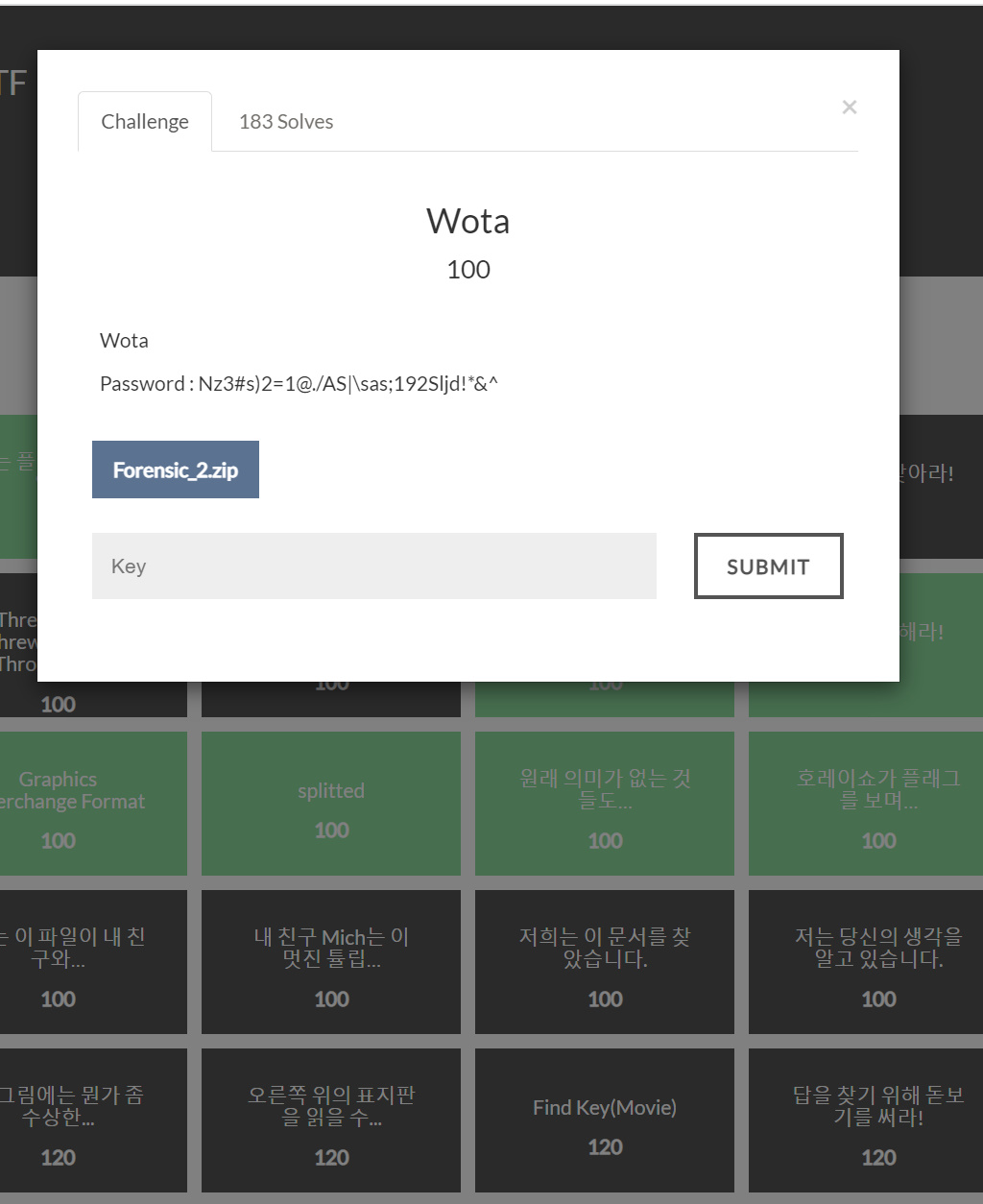

18.Wota

wota

19.천 마디 말보다 사진 한 장…

다음과 같은 문제이다. 뭐지? 해서 파일을 다운받고 zip을 열어보니 1000개의 파일들이 있었다. 이를 모두 hxd로 열어서 jpg 파일을 찾아봐도 좋지만... 현실적으로 힘들다.이에 아래 사진 처럼 칼리리눅스에 내장되어 있는 binwalk와 힌트에서 주어진 grep

20.저는 이 파일이 내 친구와…

파일을 다운받아 보니 확장자가 없어서 어떤 파일인지 알기 위해서 hxd을 통해서 열어보았다. 그결과 zip파일임을 알아냈다.파일을 열어보니 다음과 같았다.이중에 secret.png 파일을 열어보니 시그니처가 없어서 풋터를 확인했다.아래 사진과 같이 풋터를 확인하였다.

21.내 친구 Mich는 이 멋진 튤립…

힌트를 보면 선명한 시아라는 힌트가 있다 이에, 1번 문제와 같이 풀어보았다.https://29a.ch/photo-forensics/!\[](https://velog.velcdn.com/images/min_fo/post/1920e86f-4c5a-453

22.저희는 이 문서를 찾았습니다.

docx파일이 있다. docx 파일은 OOXML 파일이다. OOXML(Office Open XML) 파일 포맷은 zip 형태로 압축된 XML 기반의 파일 포맷이다. OOXML파일에는 xlsx, pptx, docx 이 있다.docx.zip형태로 만든 뒤 파일의 압축을 해

23.저는 당신의 생각을 알고 있습니다.

logo.jpg 파일입니다. hxd을 열어서 시그니처를 보면 exif 이미지 파일임을 알 수 잇다. 상세 정보를 알기 위해서 exiftool을 사용했습니다. 아래 사진처럼 flag 을 찾을 수 있습니다.정답 : now_youre_thinking_with_exif출제 이

24.조수의 차이만큼 하얗습니다! :D

파일 다운 받고 png 파일임을 확인하였다. 이후 stegSolve을 통해서 파일을 검사해보면 flag을 확인 할 수 있다. 정답 : true_steganographers_doesnt_need_any_tools출제이유 : 모름

25.거래 조건 알고 있잖아요?

다음 jpg 파일을 다운로드 받아보았다. 그 뒤,hxd로 열어보았다. 아래 사진과 같이 시그니처가 존재하지 않았고, binwalk을 통해서 내부에 다른 파일이 삽입 되어있는지 확인해보았지만 존재하지 않았다.이후 다음 사진과 같이 jpg 시그니처와 풋터를 추가하였다.

26.이 그림에는 뭔가 좀 수상한...

다음 사진을 다운로드 받았다. 시그니처 및 stegslove 을 통해서 검사해 보았지만 flag을 찾을 수 없었다. 이에 파일안에 파일이 있는지 의심되어 binwalk을 통해서 검사해 보았다. 그리고 아래 사진처럼 jpeg 파일이 삽입되어 있는 것을 확인하였다.이에 f

27.오른쪽 위의 표지판을 읽을 수...

다음 사진을 다운로드 하니 사진이 뿌옇게 되어 어느 정보도 파악하지 못하였다. 힌트에 따라 http://smartdeblur.net/download.html 다음과 같은 툴을 이용하여 사진을 선명하게 만들었다그리고 옆 번호판의 정보를 확인하였다.정답 : Cox

28.Find Key(Movie)

avi 파일이다. 파일 안에 파일이 있는지 및 속성 창에 정보가 있는지 확인하였으나 아무 정보가 없었다. https://split-video.com/kr/ 를 통해서 avi 파일을 프레임 단위로 나누었다. 0:29.81초에 다음 사진과 같은 flag가 있음을

29.답을 찾기 위해 돋보기를 써라!

test.html 파일을 다운받고 실행하면 다음과 같은 qr 코드가 주어진다. 다음과 같은 qr코드를 https://www.onlinebarcodereader.com/ 사이트에 입력하면 qr코드가 해석되면서 flag를 찾을수 있다.정답 : 8febb919bc0

30.Listen carefully!!

파일을 다운로드 해보면 flac 파일이 들어 있음을 확인할 수 있다. 혹시 이외의 파일이 삽입되었는지 확인해보았다. 이에 없음을 확인하고 audacity라느 프로그램을 통해서 열어보았다.이에 음성파일에 text를 숨기는 방법중 사람이 들을 수 없는 부분에 text를 입

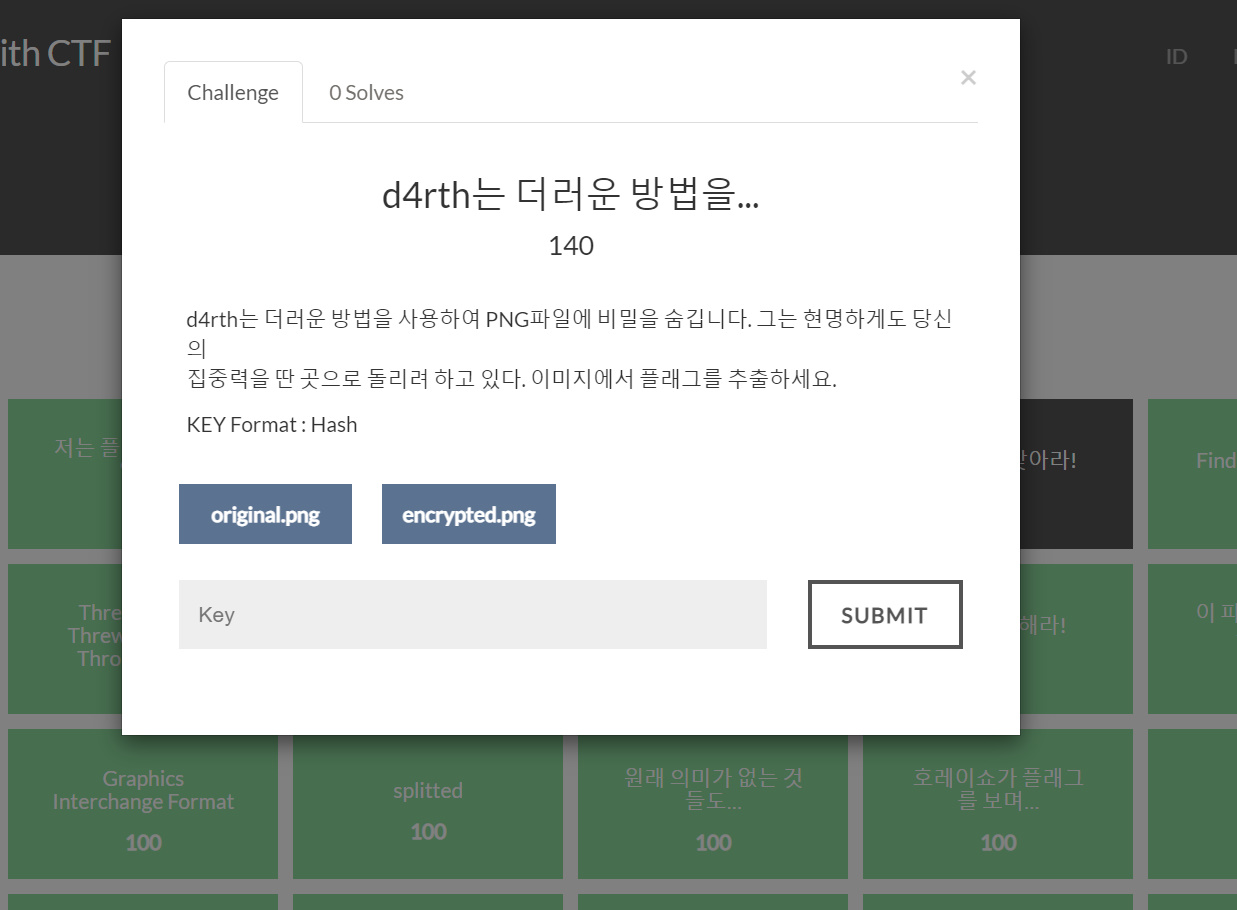

31.d4rth는 더러운 방법을...

original.png 와 encrtpted.png가 있다. 두 그림을 비교하기 위해서는 compare을 사용할것이다. 이를 위해서 imagemagic이 있어야 한다. 오리지널 png 암호화 png결과값이다.다른 부분의 범위를 구하면, x의 범위는 0~48 y의