해석

1) 401299 주소의 함수는 401000 부터 401218이라는 함수까지 byte를 5a와 xor한다.

2 ) 그다음 함수에서는 401011 ~ 401026까지 코드를 입력한다. 401000가서 다시 함수 실행한다. 함수는 403000~403128까지 byte를 b3과 xor한다.

참고로 403000부터 403128의 함수는 메세지박스에 넣는 인자 문자열을 가지고 있다.

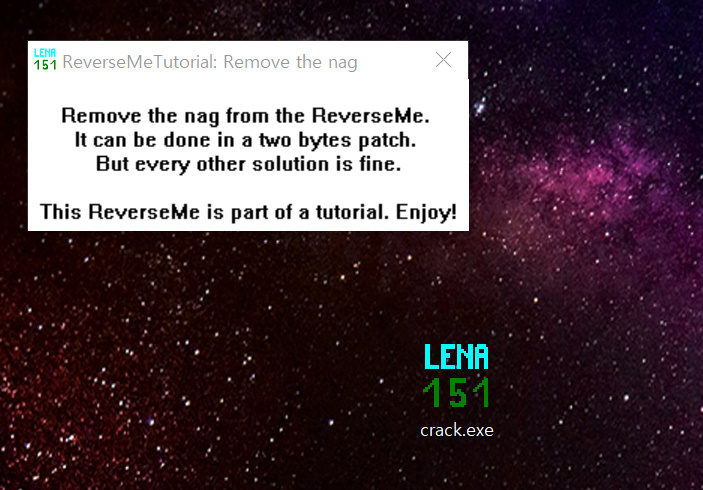

3) nag 실행 후, 40106a 똑같이 난독화를 실행한다. 이후 본 메시지박스를 만든다.

풀이

40103f에서 b1 13 caca를 넣어서 call 함수 대신 점프하게 만든다.

왜냐하면, xor 함수 때문에 메세지 박스 call 함수는 xor 당한다. 그렇게 jmp 주소를 xor하여서 입력하여야 하고, 두번째 함수에서 메세지 박스가 입력당하기 때문에 입력하는 함수를 변경시켜야 한다.

인증