꿀팁

패킹이 되었는데 어떠한 정보인지 모른다면

pestdio

peid

바이러스토탈

등 다양한 프로그램에 올려보는 것이 중요하다.

풀이

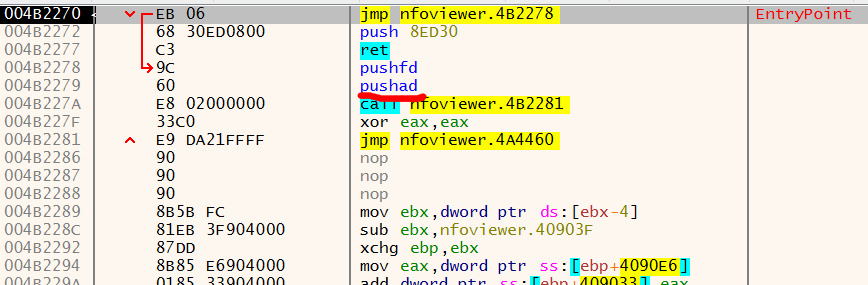

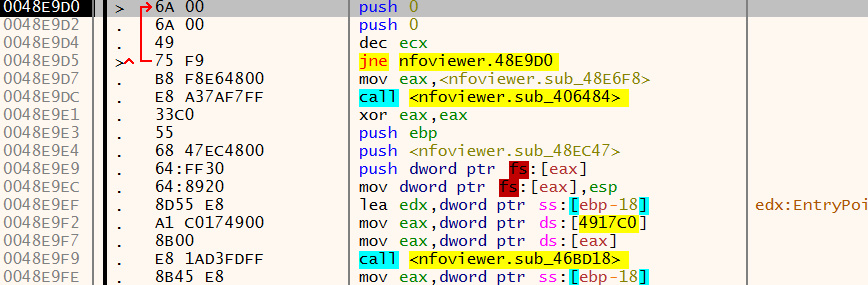

언패킹을 해야되서 보면, push ad가 있을 것을 알수 있음으로 upx와 같이 스택에 브레이크 포인트를 걸어서 oep를 찾는다

아래 코드는 진행되는 코드다 nop과 jmp문을 합쳐서 코드가 어떻게 진행되는지 어렵게 만든다. 이를 빈 공간에 패치를 통해서 해결하면된다.

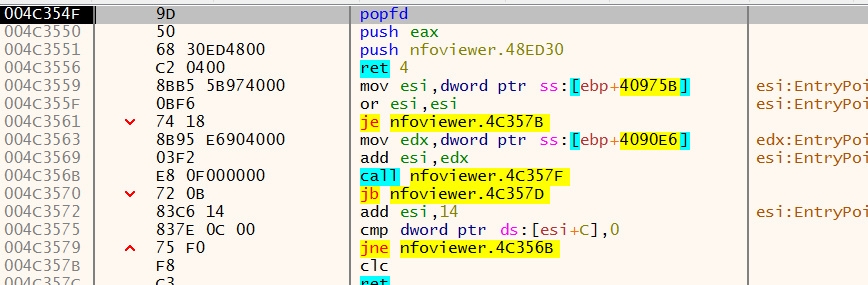

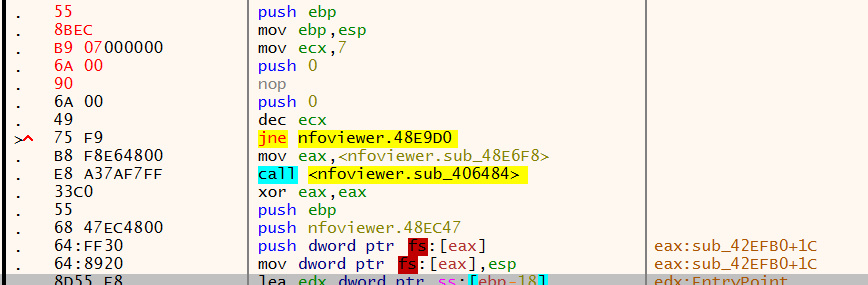

아래는 패치한 코드이다.

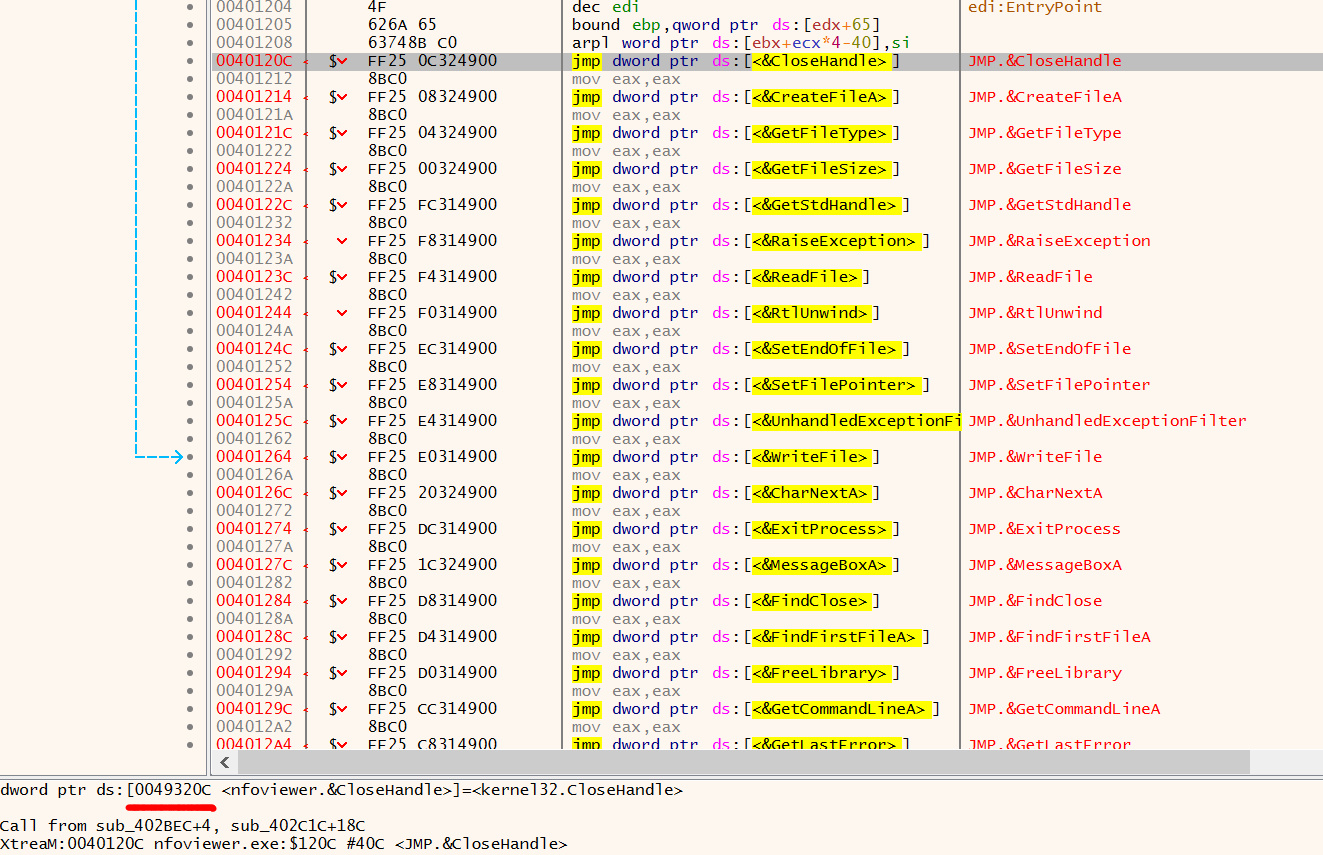

iat 찾는법

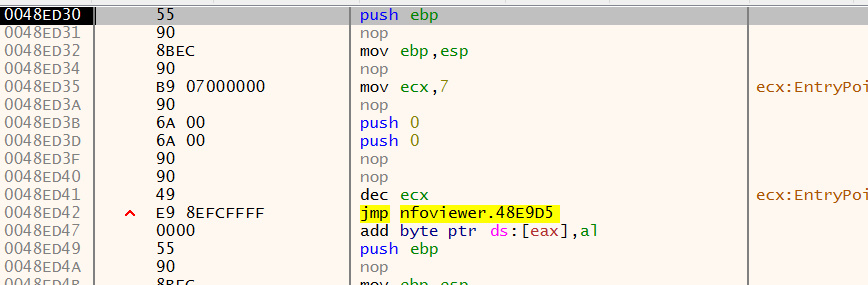

오토 서치 기능이 scylla 있긴하지만, 완벽하지는 않다 그렇기에 수동으로 입력해야된다. 일단 iat를 찾아야 한다. 현재 구역에서 바이너리 찾기를 통해서(shift + ctrl + b)를 통해서 FF 25를 친다. FF 25는 포인터 점프이다. 이를 검색하면 아래와 같이 난온다.

이후에 위에 빨간색 줄쳐진 부분을 통해서 iat 위치의 시작점을 찾는다.

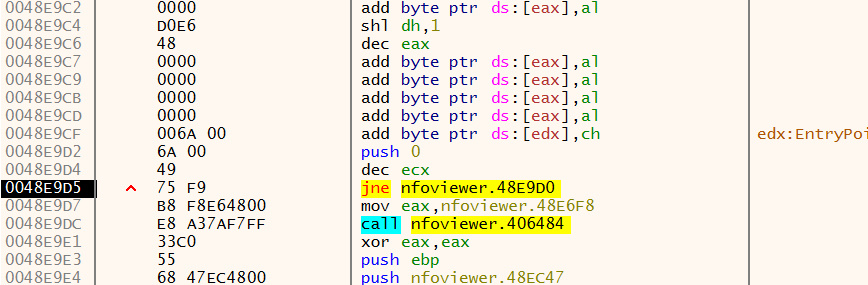

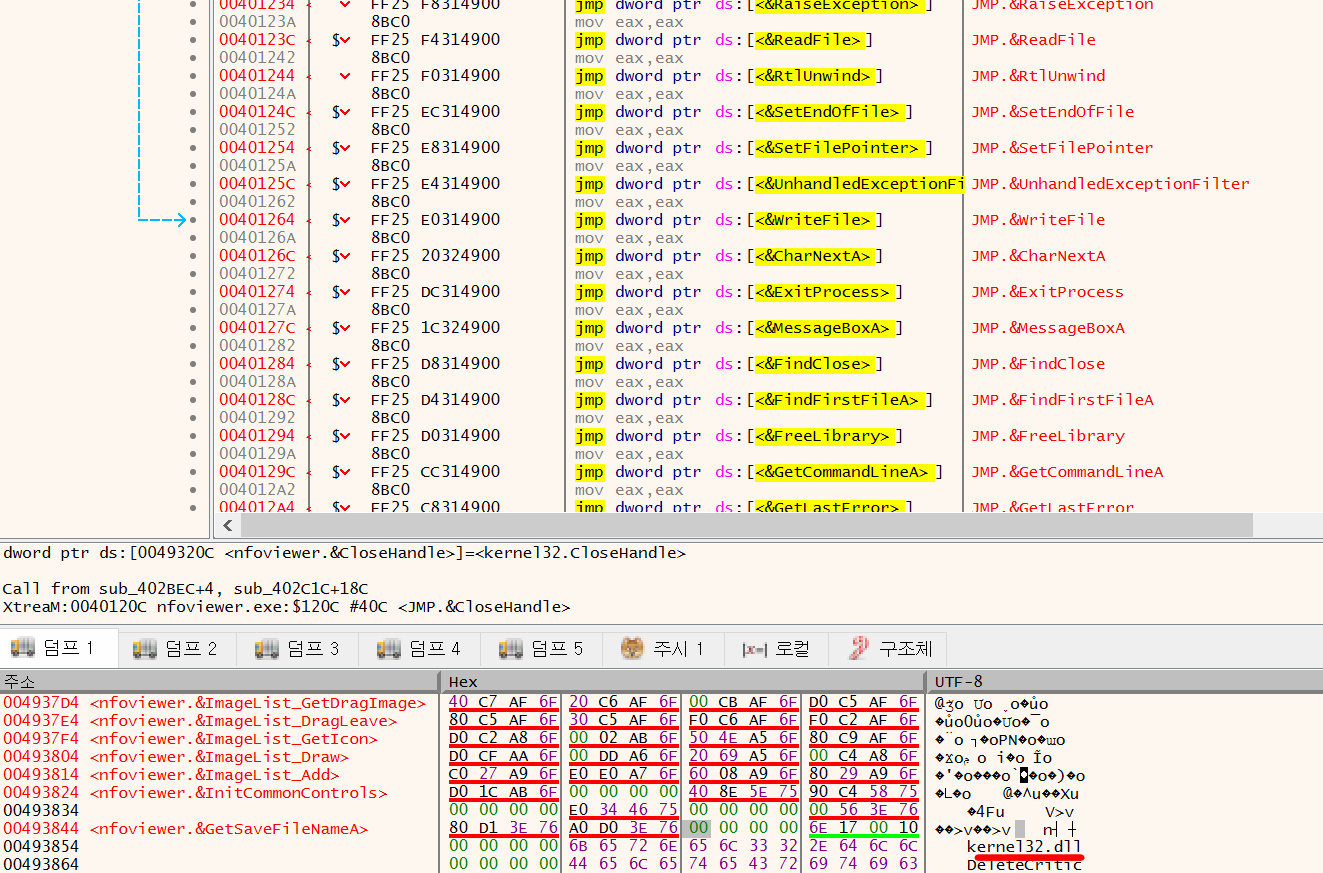

그후에 iat의 끝은 dll 이름이 나오는 곳이다.

궁금한점

- FF 25의 검색을 통해서 찾은 구역은 무슨 구역인지

- iat의 끝은 왜 dll 이름이 나오는 구역인지

- dll 이름이 왜 하나만 있는지