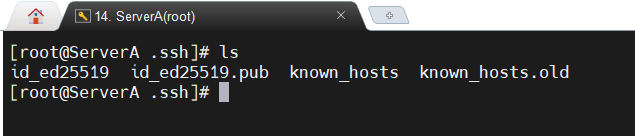

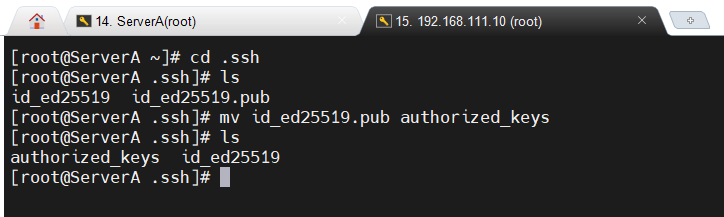

- 키값은 .ssh 디렉토리에 저장한다.

- 보통 .ssh 디렉토리는 사용자의 홈 디렉토리에 위치한다.

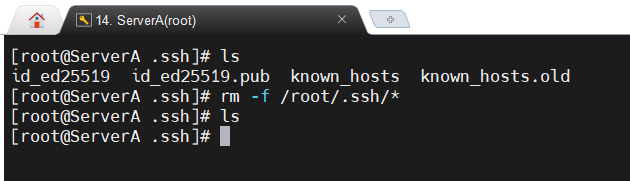

.ssh 디렉토리에 있는 것 지우는 명령어

[root@ServerB ~]# rm -f ./.ssh*

cd .ssh

rm -f *

rm -f /root/.ssh/* //어느 위치에서나 됨

cd → pwd /root

rm -f ./.ssh/*

rm -f ~/.ssh/* //어느 위치에서나 됨

[root@router .ssh]# rm -f id_rsa* //id_rsa로 시작하는 건 모두 지워라!!!- 디렉토리 = 폴더

Server A, B, C에 있던 key값들 지우고

Server A에서 키쌍을 만들어서 공개키만 authorized_key로 내 컴퓨터에 복제해두고

Server B, C에는 비밀키 복제해두기

→ 키값을 가지고 있어서 비번을 입력하지 않아도 로그인이 되는 상황!!

→ 키 값을 가지고 있는 폴더 .ssh의 내용을 다 지우고 새로 키를 만들어보자!!\

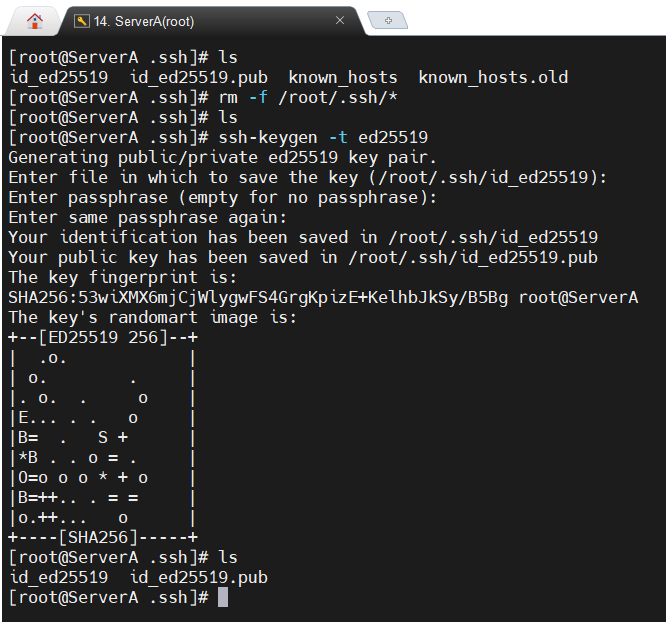

키 생성 명령어

[root@router ~]# ssh-keygen -t ed25519 //자동으로 퍼블릭키와 프라이빗키가 생성

→ 키 생성 후 확인함!!

→ 키 값을 입력해서 서버에 통신 시도!!

→ 퍼블릭 키 값은 항상 authorized_keys에 저장되어 있어야 함.

그 이유는 아래에 있음

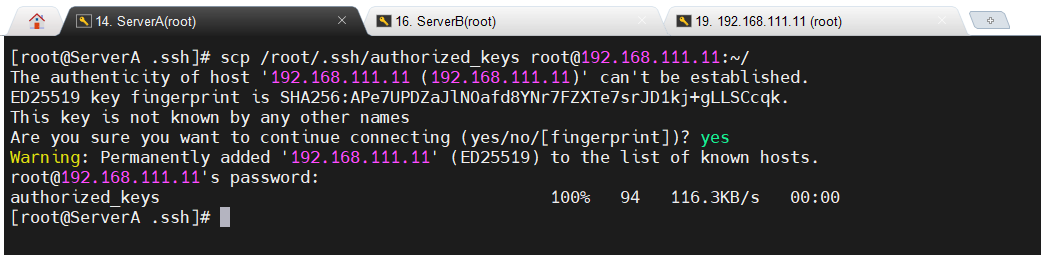

→ scp 명령어를 이용해 다른 서버들로 복제해주기!!

→ 서버 A에 있던 공개키 값을 서버 B로 복제해줌

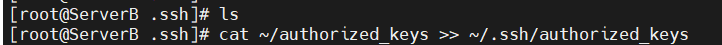

→ 서버 B로 와서 복제받은 공개키를 /root/.ssh/authorized_keys로 옮겨줌

→ 이제 비번으로 로그인하지 않아도 키값으로 로그인 가능!

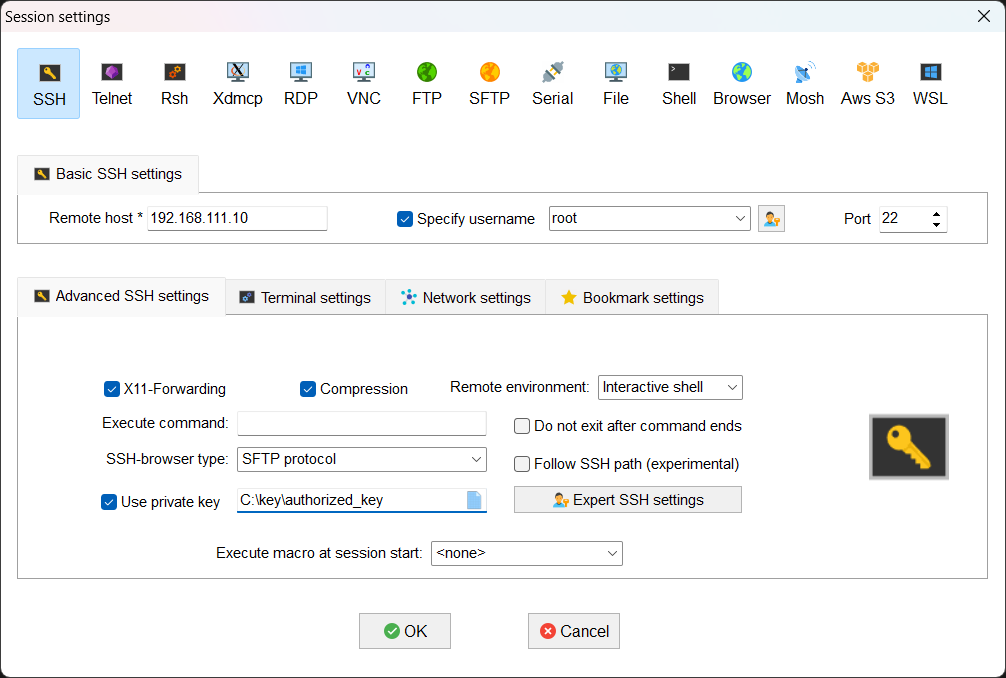

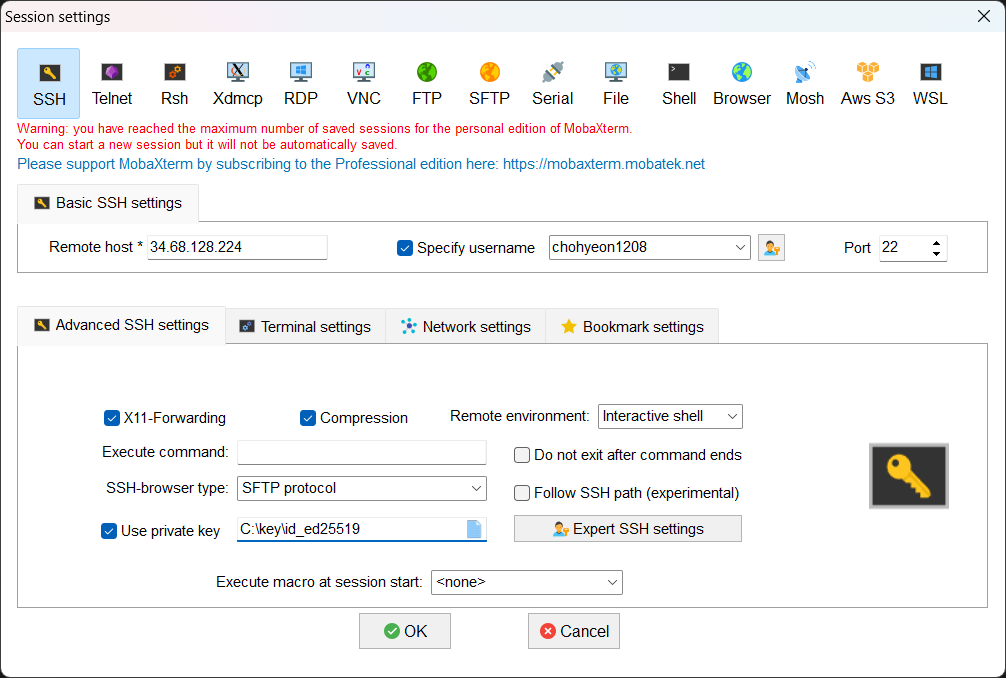

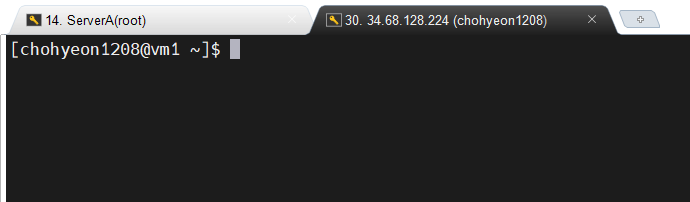

GCP에 만든 인스턴드를 모바엑스텀에서 키로 열기

→ 내 컴퓨터에 저장되어 있는 프라이빗 키를 이용해야함

→ 공개키는 미리 gcp의 ssh에게 넘겨줘야함

→ 키로 접속한 것을 볼 수 있음

💡 authorized_keys로 퍼블릭 키를 저장해두는 이유는?

1) authorized_keys가 자물쇠의 뭉치 폴더라고 생각하면 됨!!

2) 키쌍을 확인할 때 이 파일을 보고 프라이빗 키와 맞춰보기 때문!

💡 통신 방법 4가지

1. 라우팅 테이블

2. NAT : 라우터와 라우터 연결

3. 프록시 : 라우터에서 각 호스트로 연결

4. VPN : 터널로 연결

💡 프록시의 종류

- 리워드 프록시

- 포워드 프록시 → 사용자를 컨트롤 할 때

예) 도박사이트, 증권사이트 → 현업에서 많음