네트워크 트래픽 분석과 악성코드

- 네트워크 트래픽 분석을 통해 악성코드의 정확한 행위 파악가능

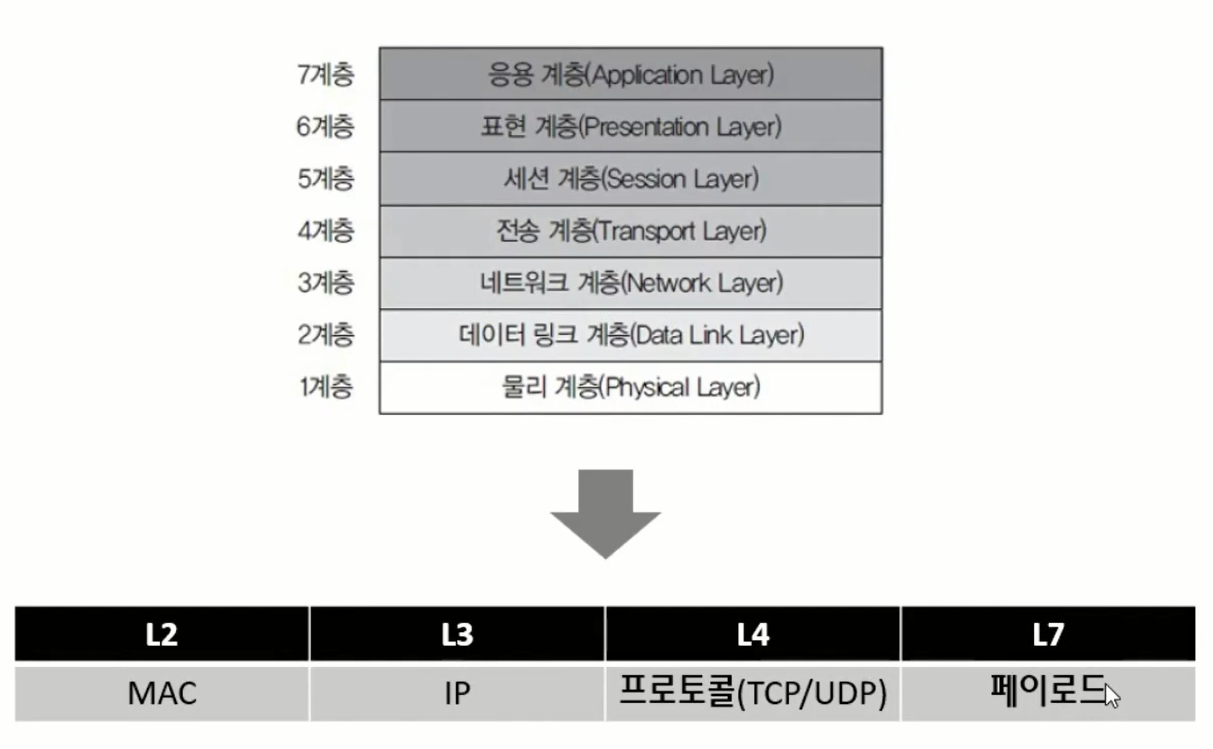

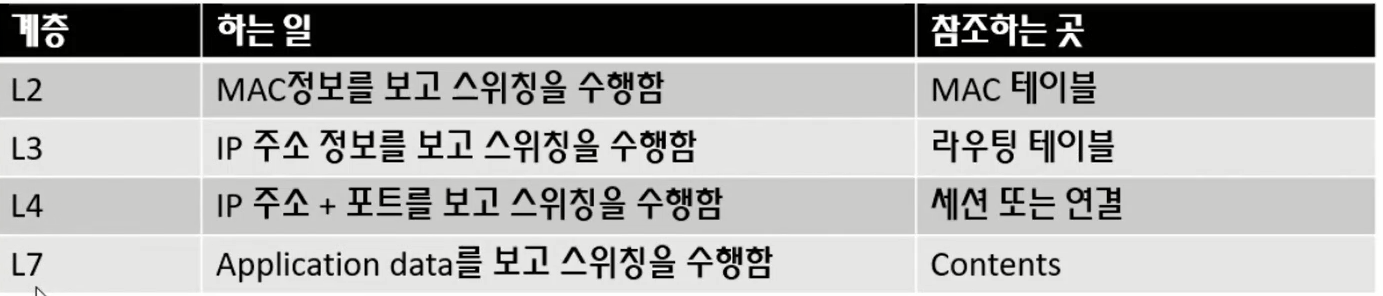

보안 관점에서 바라본 OSI 7계층

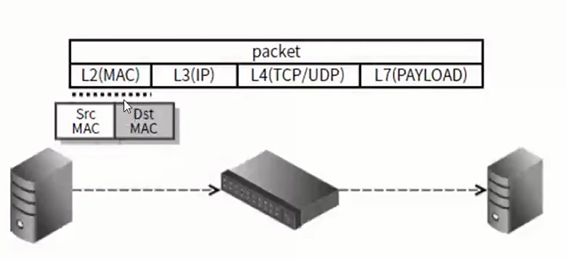

L2 계층(MAC)

- 데이터 링크 계층으로 Mac과 가장 관련깊음

- L2 스위치는 Mac을 보고 해당 데이터를 어느곳으로 보내는지 검사함

고로 악성코드를 막아주는 역할도 가능 => 방화벽기능

장점

- L2 방화벽은 맥주소만 가지고 방화벽을 세팅하는 것이기 때문에 Ip주소 변경 안해도됨. => 네트워크 구성 안바꿔도 됨

단점

- Mac으로만 방화벽 구성하는거라 다양한 네트워크 환경에는 적용할 수 없음

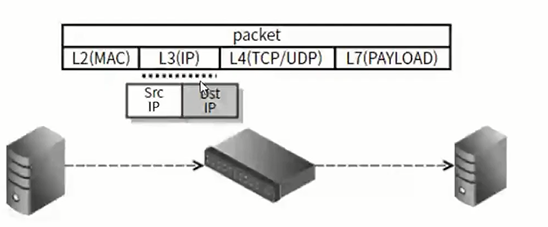

L3 계층(IP)

- IP 주소를 통해서 패킷을 라우팅함.

- 패킷을 차단할지 말지도 IP주소 기반으로 결정

- L3 계층에서는 하나의 네트워크 장비(방화벽)을 통해 여러 개의 네트워크 망을 구성할 수 있음. => 이거 하려면 NAT과 VLAN 필요

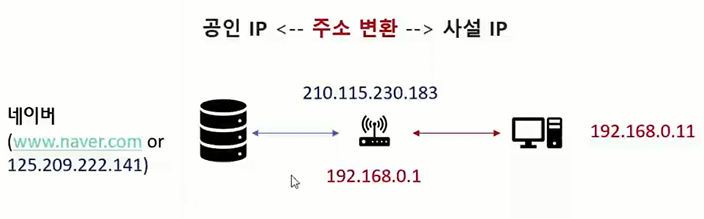

NAT(Network Address Translation)

- 모뎀,AP는 모두 NAT가 적용되어 있음. 공인 IP를 사설IP로 바꿔서 포워딩 해줌

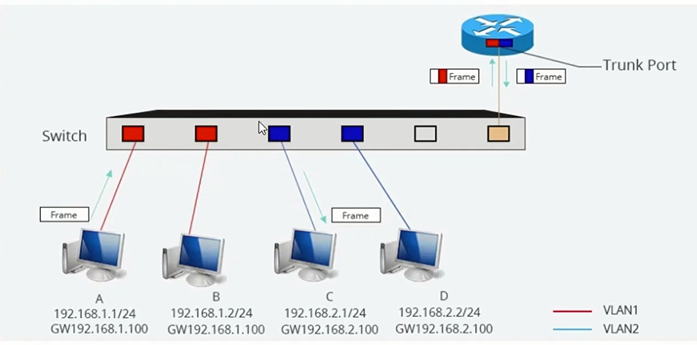

VLAN(Virtual Local Area Network)

- 빨간색은 192.168.1, 파란색은 192.168.2

- 네트워크 장비는 하나지만(한공간에 있지만) 논리적으로는 네트워크가 두개인셈

장점

- IP기반으로 차단/활용 하기때문에 다양한 접근제어 가능

단점

- L3 방화벽을 설치할때 네트워크 디자인을 바꿔야할 수도 있음

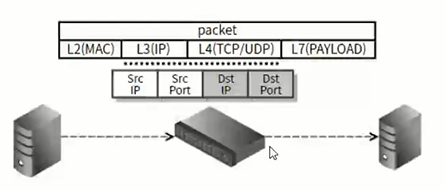

L4 계층(포트번호)

- TCP

- 패킷을 포트 번호까지 봐서 처리가 가능

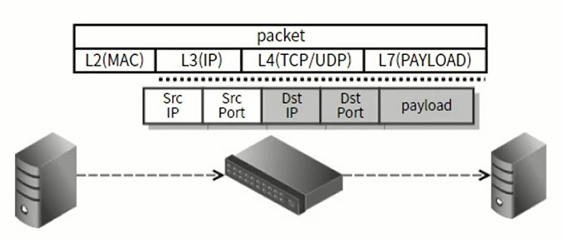

L7 계층(페이로드)

- L5~L7 합쳐서 L7 이라고 함

- 데이터의 페이로드까지 본다는거. 어떤 컨텐츠를 갖고있나~

정리

방화벽

1세대 방화벽

- 패킷 필터링 기반

- 나가는 패킷에 대해서도 룰 설정을 해줘야함

포트 개방에 따른 이슈

- any 포트가 다 열려있으니까 보안 취약

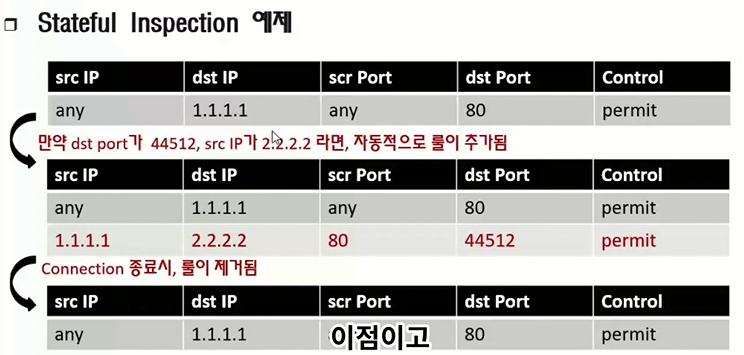

2세대 방화벽

Stateful Inspection을 수행

- 방화벽에서 3way 핸드쉐이크를 해서 자동으로 rule 추가함

- 추적된 결과에 의해서 자동으로 rule 생성

- 커넥션이 종료되면 자동으로 rule 종료

=> 포트를 다 열어놓지 않아도됨

장점

- response 패킷에 대한 룰을 귀찮게 작성할 필요없어짐

- 관리도 쉬워지고 보안도 좋아짐

- checksum으로 자동 계산 함으로 잘못된 패킷도 잡을 수 있음

3세대 방화벽(L7 방화벽)

-

어플리케이션 기반 방화벽

-

실제 패킷의 내용을 어플리케이션 데이터까지 검사해서 어떤 app과 통신하고 있는지 파악가능 => 이걸로 어플리케이션 차단/허용

ex) 페이스북은 차단, 인스타는 허용 등 -

L2~L4까지 다 내포하고 있음

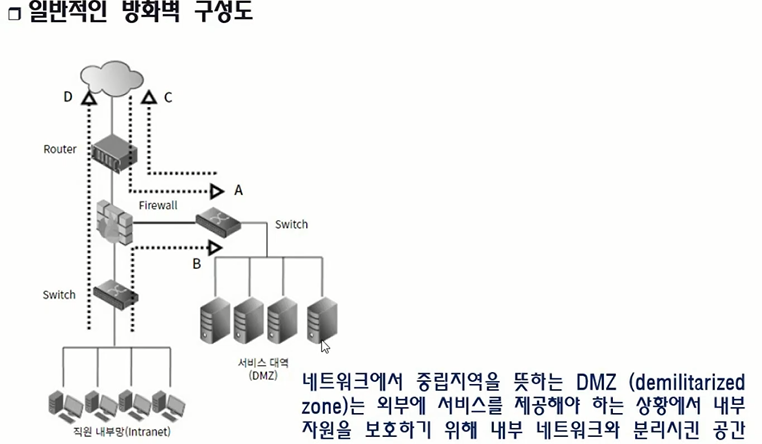

방화벽 구성도

-

라우터 밑에 방화벽.

-

서비스 대역 = DMZ.

-

웹서버는 직원내부망에 두지 않아. 민감하거든 => 웹서버에둠

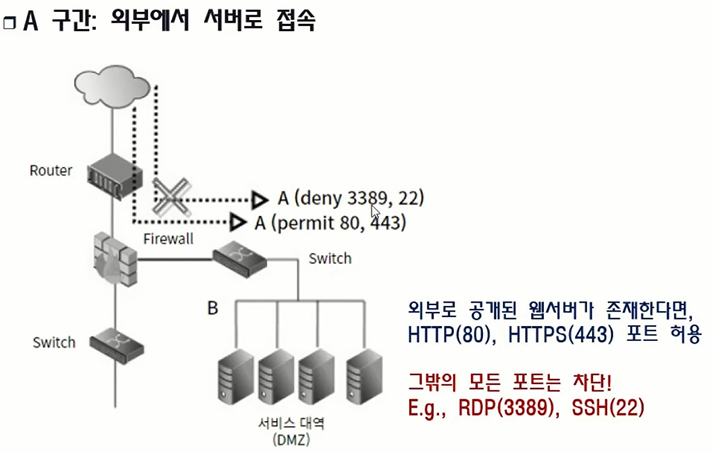

A 구간: 외부에서 서버로 접속

-

외부에서 remote 할 수 있는 위험한 포트는 미리 차단!

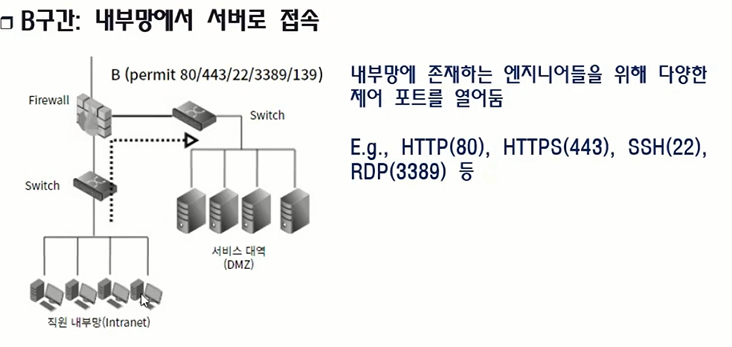

B 구간: 내부망에서 서버로 접속

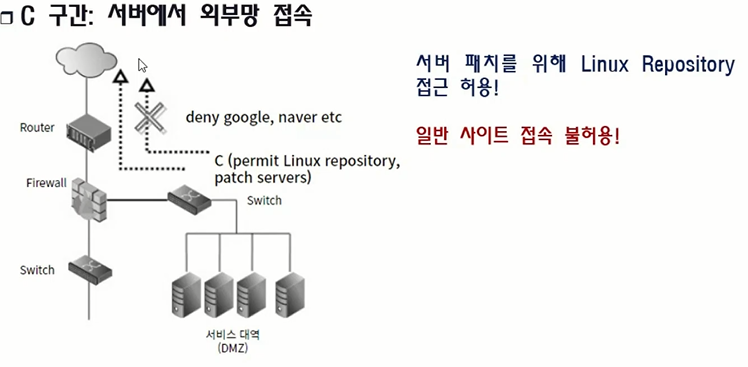

C구간: 서버에서 외부망 접속

-

서비스 대역은 민감한 지역이고 외부 유출이 생길 수 있음. => 일반사이트 접속 차단

-

방화벽이 서비스 대역에서 나가는 것들 검사하고 잡아 => 서비스 대역에서 허점 생겨도 방화벽이 2중으로 잡아줌

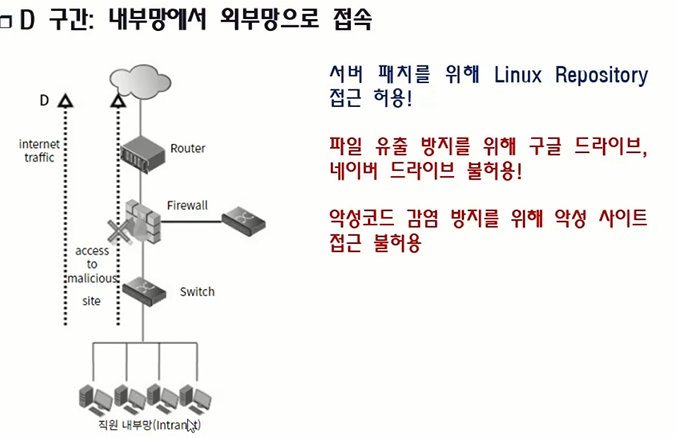

D구간: 내부망에서 외부망으로 접속

-

악성사이트 접근 차단

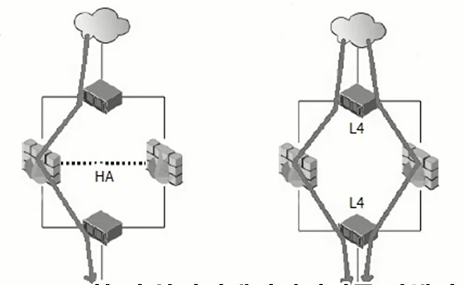

방화벽 장애 대비

High Availability(방화벽 2개)

액티브-스탠바이

-

한대는 온라인, 한대는 대기 상태.

방화벽이 이상이 생기면 다른 방화벽으로 보내액티브-액티브

-

두개가 항상 온라인 상태로

-

2차선 도로로 쓰다가 장애가 생기면 한쪽으로 몰림

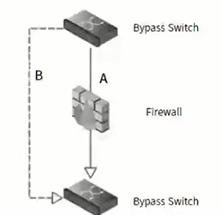

바이패스 스위치

-

방화벽 장애 생겼을때 방화벽 안거치고 우회 경로를 만들어줌.

풀메쉬

-

그물망처럼 연결

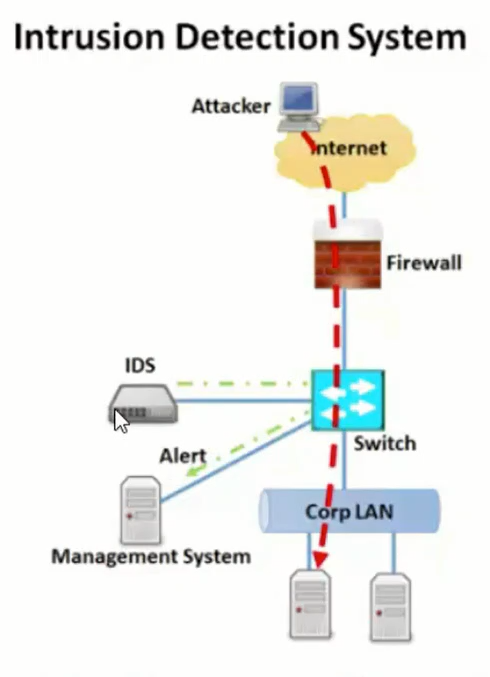

침입 탐지 시스템(IDS)

공격행위를 탐지만 하는 것

1. 시그니처 기반 공격 탐지

- 악성 행위 패턴을 탐지해서 알아차림

단점

- 알려지지 않은 공격은 탐지 못함

2. 어노말리(Anomaly) 기반 공격 탐지

- 비 정상적인 트래픽이 발생하면 공격으로 간주함

ex) 최근 소프트웨어학부 홈페이지 공격 탐지

단점

- 오탐이 존재함

IDS 의 종류

NIDS(Network-based IDS)

- 네트워크 패킷 기반.

탐지 위주 정책으로 네트워크 사이에 인라인으로 끼어 들어가지 않음

- 단순 모니터링 하는 용도. 고장나더라도 네트워크는 잘 왔다갔다함=> 이중화 구성(백업) 안해도됨

필요한 정보

- 전체 네트워크 패킷이 필요함

- SPAN or 포트 미러링이 있어서 네트워크 대역에 발생할 수 있는 모든 네트워크 모니터링 가능. 네트워크 패킷 분석함

장점

- 모든 호스트에 개별적으로 설치 안해도됨

- 네트워크 전체를 다 볼 수 있음

단점

- 네트워크를 쓰는 공격만 탐지 가능.

- 암호화된 트래픽은 알아차릴 수 없음

HIDS(Host-based IDS)

- 호스트 기반

- 서버 혹은 pc 의 호스트를 관리.

- 내pc, 서버 등 다 설치 해야함

필요한 정보

- 포트 미러링이 없기 때문에 밖에서 발생하는 패킷은 못봄

- 자신이 설치된 디바이스에서 발생하는 네트워크 트래픽, 로그정보를 이용해서 공격 탐지

장점

- 상세분석이 가능.

- 사용자 단위 분석도 가능

단점

- 설치된 호스트만 볼 수 있음

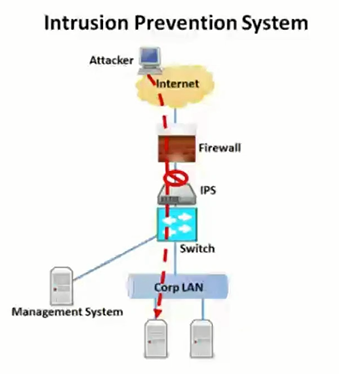

침입 차단 시스템(IPS)

- 공격을 탐지하고 블록할 수 있는 기능도 있음

- 인라인 형태. 패킷에 이상행위 있으면 바로 차단 가능

IDS vs IPS

시스템 타입

- IDS는 모니터링만 함. passive

- IPS는 모니터링 하다가 차단까지해서 active

감지 매카니즘

- 둘다 동일

설치 위치

- IDS는 가지치기 해서 포트 미러링을 통해 복사받음

- IPS는 인라인 형태

공격 대응 방법

- IDS는 공격 탐지하고 알람만줌

- IPS는 경고를 주거나 없어배릴 수 도 있음

네트워크 performance

- IDS는 네트워크 스피드에는 영향 X

- IPS는 인라인 형태이기 때매 패킷 속도에 저하가 생길 수 있음

이점

- IDS는 탐지기능에는 많이 활용됨

- IPS는 IDS의 상위호환 느낌이지만. 정상패킷을 차단해버릴 수도 있는 단점이 있음