AWS VPC 생성

시작전에, 생성 전 VPC권한 부여 필요

- 현재 국비학원에서 파이널 프로젝트를 진행하면서 AWS 를 사용

- 내가 ROOT계정으로 팀원(IAM계정)에게 VPC권한과 Route53 권한 부여 필요

AmazonVPCFullAccess

AmazonRoute53FullAccess

AmazonRoute53ResolverFullAccess

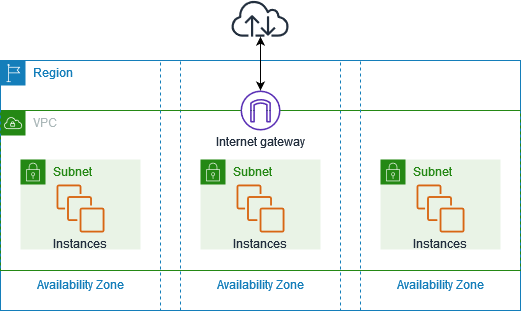

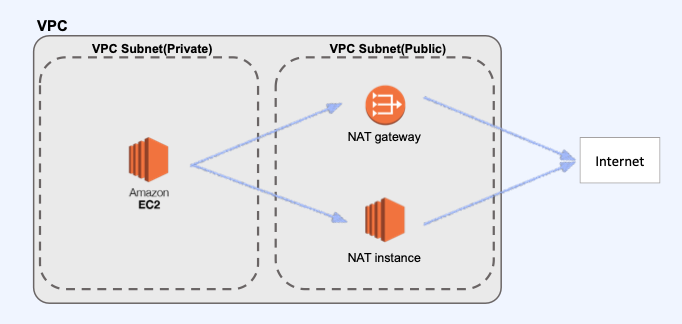

VPC 네트워크 연결 방법

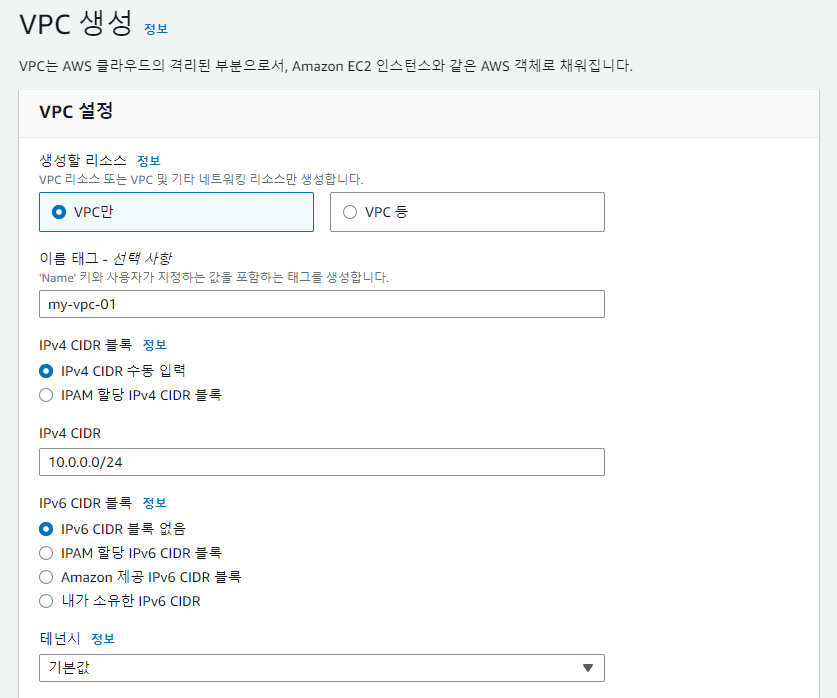

VPC 생성

- 생성 리소스 : VPC만

- 이름 태그 : my-vpc-1

- IPv4 CIDR : 10.0.0.0/24

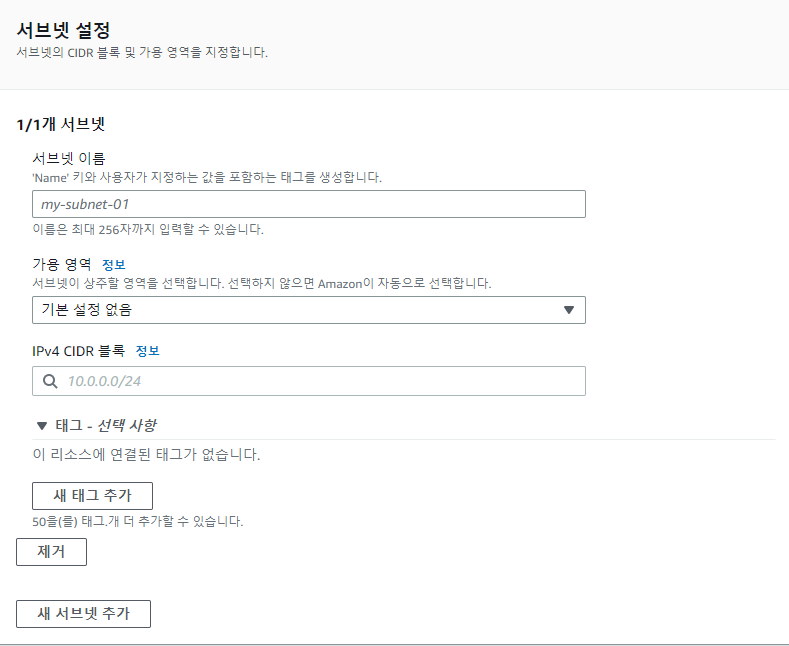

서브넷 생성

VPC -> 서브넷 생성

- 생성했던 VPC를 연결

서브넷 설정을 할 때 1번째로 public-1 서브넷을 생성 한 후 2번째로 public-2, private-1, private-2 서브넷을 3개 생성

public-1

- 서브넷 이름 : ecs-public-1-jk

- 가용 영역 : 서울(ap-northeast-2a)

- IPv4 CIDR블록 : 10.0.1.0/24

private-1

- 서브넷 이름 : ecs-private-1-jk

- 가용 영역 : 서울(ap-northeast-2a)

- IPv4 CIDR블록 : 10.0.2.0/24

public-2

- 서브넷 이름 : ecs-public-2-jk

- 가용 영역 : 서울(ap-northeast-2a)

- IPv4 CIDR블록 : 10.0.3.0/24

private-2

- 서브넷 이름 : ecs-private-2-jk

- 가용 영역 : 서울(ap-northeast-2a)

- IPv4 CIDR블록 : 10.0.4.0/24

NAT게이트웨이 생성

NAT게이트웨이란?

- Network Address Translation, 네트워크 주소 변환 서비스

- 프라이빗 서브넷의 인스턴스가 VPC외부의 서비스에 연결할 수 있지만 외부 서비스에서 이러한 인스턴스와 연결을 시작할 수 없도록 NAT게이트웨이를 사용

- 즉, 외부 서비스에서 프라이빗 서브넷의 인스턴스로 접근할 수 없게 하되, 프라이빗 서브넷의 인스턴스에서는 외부 서비스로 접근할 수 있게 해주는 서비스

- 이름 : 원하는 이름으로 설정

- 서브넷 : 사용하고자 하는 VPC의 Public Subnet(Public-1 선택)

- 연결 유형 : 퍼블릭

- 탄력적 ip할당

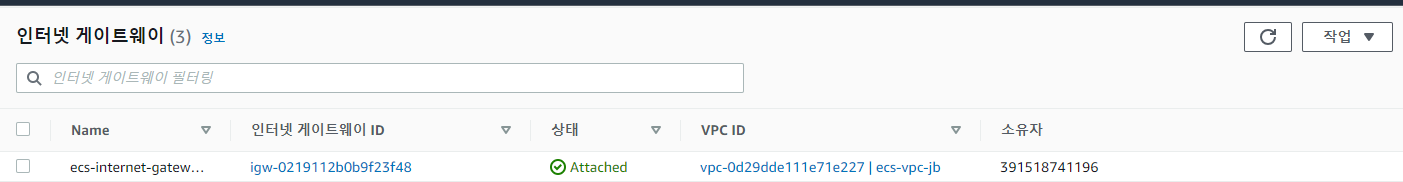

인터넷 게이트웨이 생성

인터넷 게이트웨이란?

VPC와 인터넷 사이에 통신을 가능하게 하는 수평 확장, 중복가능한 고가용성 VPC컴포넌트(요소)

- 인터넷에 라우팅 가능한 트래픽을 위해 VPC라우팅 테이블에 있는 타겟을 제공

- 공인 IPv4주소가 할당된 인스턴스를 위한 NAT(네트워크 주소 변환기)를 수행

- 인터넷 게이트웨이 이름을 설정 후 생성

- 인터넷 게이트웨이 대시보드에서 생성한 게이트웨이 선택 후 작업에서 VPC연결 클릭

- 생성했던 VPC와 선택하여 연결

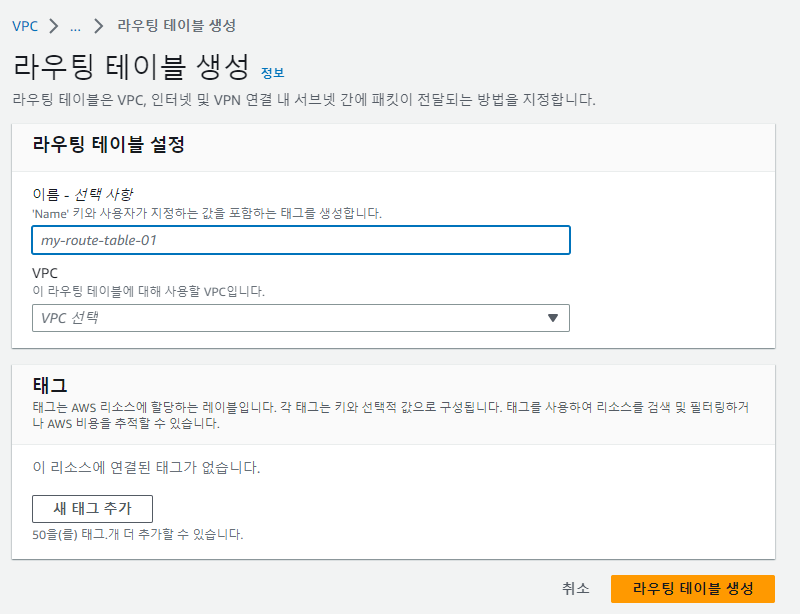

라우팅 테이블 생성

라우팅 테이블이란?

- 네트워크상의 특정 목적지까지의 거리와 가능 방법들을 명시하고 있는 테이블

라우터가 여러 가지 정보를 종합해서 얻어낸 네트워크에 대한 지도

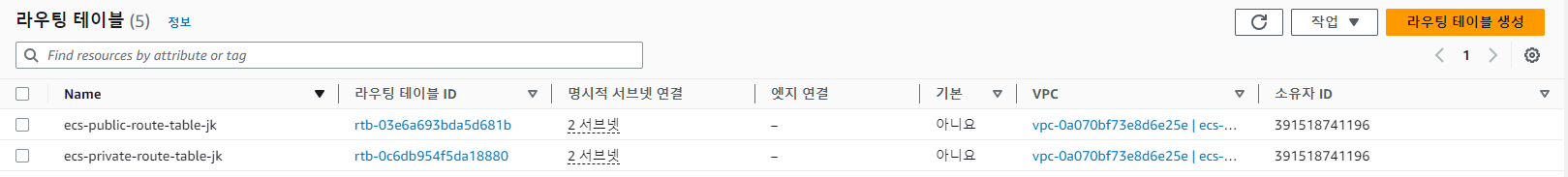

총 2개 생성(public, private)

- 이름 : public 혹은 private를 구분하여 이름 설정

- VPC : 생성하였던 VPC설정

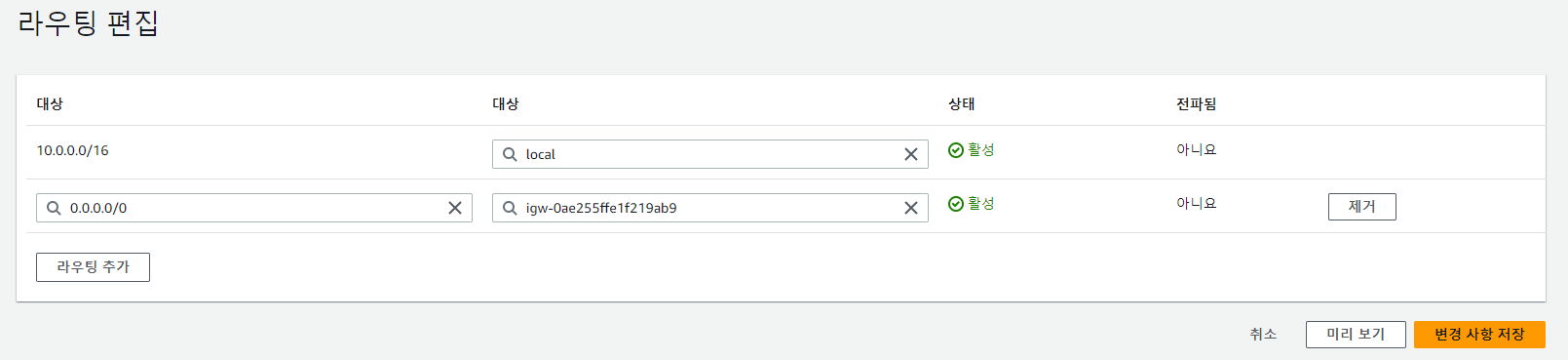

라우팅 편집

- 생성된 라우팅 테이블에서 public테이블은 라우팅을 편집하여 인터넷 게이트웨이를 선택 후 아까 생성한 인터넷 게이트웨이 선택

- private테이블은 NAT게이트웨이를 연결

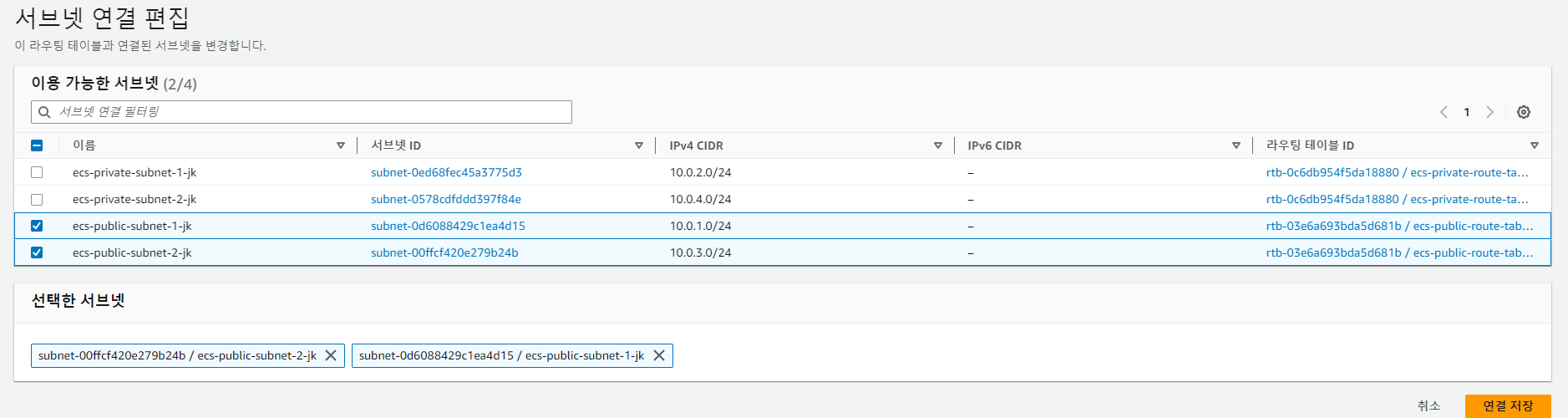

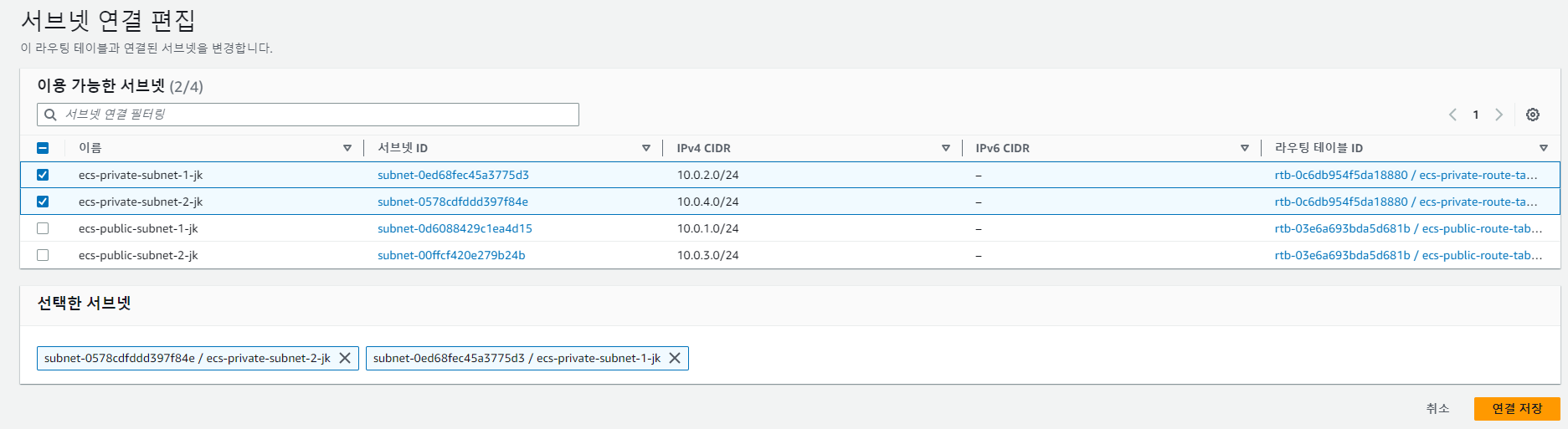

서브넷 연결 편집

- 라우팅 테이블에서 생성한 라우팅테이블을 선택하여 서브넷 연결 편집 클릭

- public라우팅 테이블은 public용으로, 아까 만들어둔 4개의 서브넷 중 public서브넷 2개를 선택 후 연결

- private라우팅 테이블은 private서브넷 2개 연결

보안그룹 설정

보안그룹 2개 생성

1번째 보안그룹의 인바운드 설정에 2번째 보안그룹을 종속

- 1번째 : ecs-sg-alb

- 2번째 : ecs-sg-instance

ecs-sg-alb

인바운드 규칙 생성

- HTTP유형 : IPv4(0.0.0.0/0)을 설정

ecs-sg-instance

인바운드 규칙설정

- HTTP유형 : Anywhere IPv4 설정

- 사용자지정 TCP : 앞서 설정한 ecs-sg-alb 추가

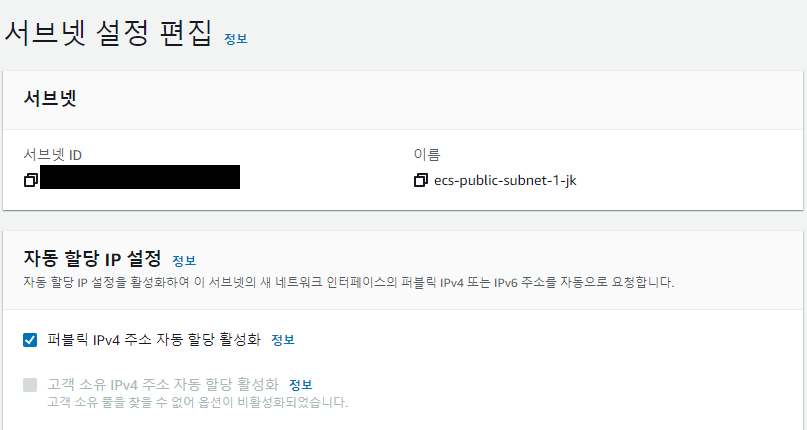

IP자동 할당 설정

- 서브넷 설정에서 public 서브넷 2개 모두 IPv4주소 자동 할당 활성화 체크

EC2 로드밸런싱 설정

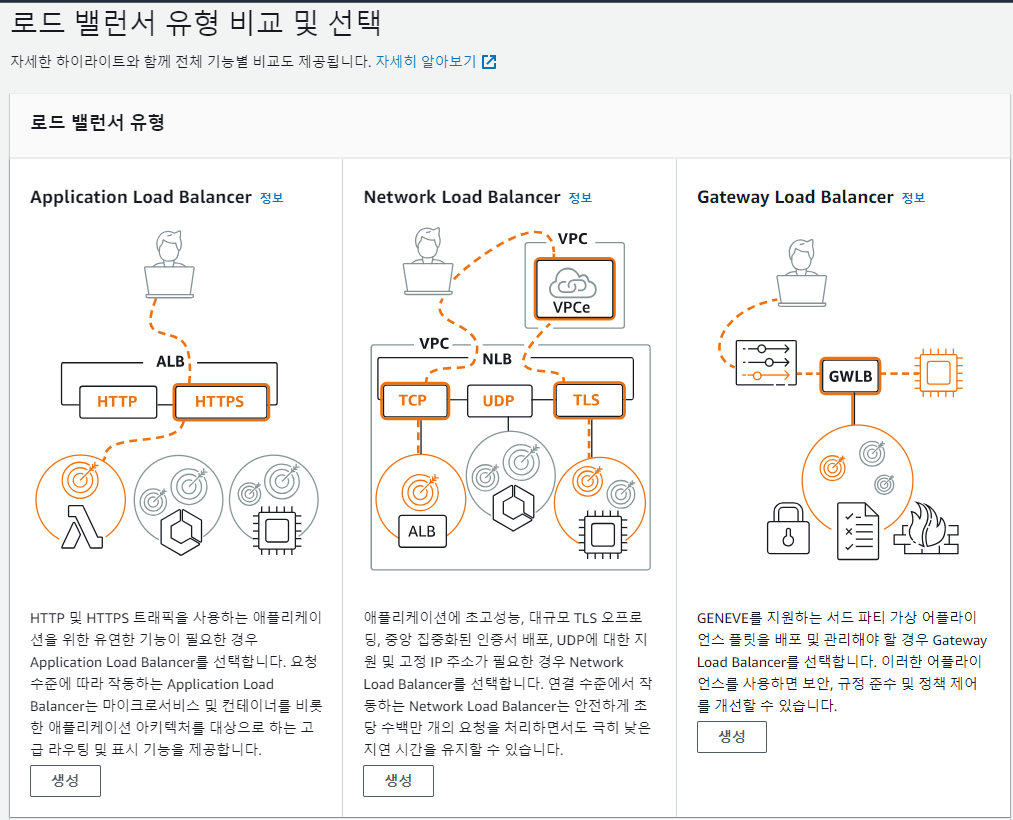

- EC2에서 Load Balancing 을 클릭하여 로드 밸런서 생성

- 로드밸런서는 Application Load Balancer 선택

- vpc는 설정해주고 publice서브넷으로 2개 맞추어서 설정

- listeners and routing 항목에서 Create target group을 새로 생성

- 프로토콜은 HTTP으로 설정하고 포트는 80번

후기

- 해당 작업을 마치면 VPC네트워크 환경이 갖추어지기 때문에 Cloud9생성 가능

- 용어에 대해서는 향후 추가적으로 정리 예정입니다