본 멘토 특강의 내용은 AhnLab의 박수현 멘토님에 의해 진행되었습니다

AWS 사용 주의사항

SM 프로젝트 진행시AWS 해킹으로과금을 지불하는 경우가 매년 있음

3명의 프로젝트 지원금은총 720만원업체를 중간에 끼고 비용처리가 되기 때문에AWS측에물러달라고 할 수 없음

(보통학생들을 대상으로1회 물러주기 때문)

- 해킹 시도

AWS 인스턴스는 만든지1시간정도만 되도높은 확률로해킹 시도가 시작도메인 없이 IP만 할당받은 상태여도해킹될 수 있음정체 불명의 수 많은 인스턴스들이 생성되어채굴기가 될 수 있다

- 예방 방법

인스턴스의password를쉬운 것으로 설정하지 말자

(admin/adminorroot/1234등)github에키를노출하지 말자(.gitignore 반드시 사용)- 이미

github에 올라갔다면key를비활성화하고재발급받자

(git reset 명령어로 되돌릴 수 있지만, 아직각 로컬에 있는 팀원이 있다면 환경이 충돌날 수 있어서재발급이 제일 깔끔)

[ last / lastb 명령어 등 ]

last명령어

:로그인 기록과재부팅 기록을 확인하는 명령어

(linux에서/var/log/wtmp에저장되어 있는 기록을 보여줌)

lastb명령어

:로그인 실패 기록을 보여주는 명령어

(linux에서/var/log/btmp에저장되어 있는 기록을 보여줌)

- iplocation

웹 사이트를 통해어디 소속 ip인지 찾을 수 있다SSH를 통한brute-force 공격은 거의항상 있다고 생각하면 된다

--> 뚫리면root권한을 탈취당하고정보를 뺏기거나 zombie-PC가 될 수 있다

Wappalyzer

http header에포함되어 있는사용 기술 스택의 정보를 보여주는플러그인서버 시그니처 설정을 통해특정 기술 스택 정보를 숨길 수 있도 있어서모든 웹페이지에서스택을 확인할 수 있는것은아님

[ Google 검색 TIP ]

( 큰따옴표 사용 )

korean barbecuevs"korean barbecue"

korean barbecue:korean+barbecue단어로각각 searching"korean barbecue":하나의 단어로searching

(함께 사용되는 단어를 검색할 때원하는 정보를 찾을 확률이 높다)

( 특정 키워드 제외 )

apple -mackbook -watch

:-를이용해서특정 키워드가 제외된 검색 결과를 확인할 수 있다

( * 사용 )

"how * you"

:*를사용해서중간에 다양한 단어가 오는 검색을 할 수 있다

( intitle / intext )

intitle : 키워드

:제목에키워드가 오는 것을 검색할 수 있다

intext : 키워드

:내용에키워드가 오는 것을 검색할 수 있다

intitle : "index of"

index of가취약한 페이지를 검색하는 것인데 실제로조금 민감한 정보가 보이는 경우도 많다intext : 이력서

이력서를 내용으로 포함한 검색을 하는 것인데실제 개인정보가 나오기도 함

- 이처럼

intitle / intext로데이터가 유출되는 것은 보통구버전 웹서비스에서directory listing 설정이enable로 되어있기 때문

과거에는 이 설정의default가enable이었다

(보안보다는개발자의 편의가우선이었기 때문)현재에는 대부분 disable로 기본 설정이 되어있어서 걱정하지 않아도 됨

( site )

site : "http://www.motiiv.site"

:site 키워드로특정 사이트 내에서 검색을 할 수 있다

(내 웹페이지를 대상으로검색해서유출 데이터가 있는지 확인할 수도 있다)

[ 정보 유출 사이트 ]

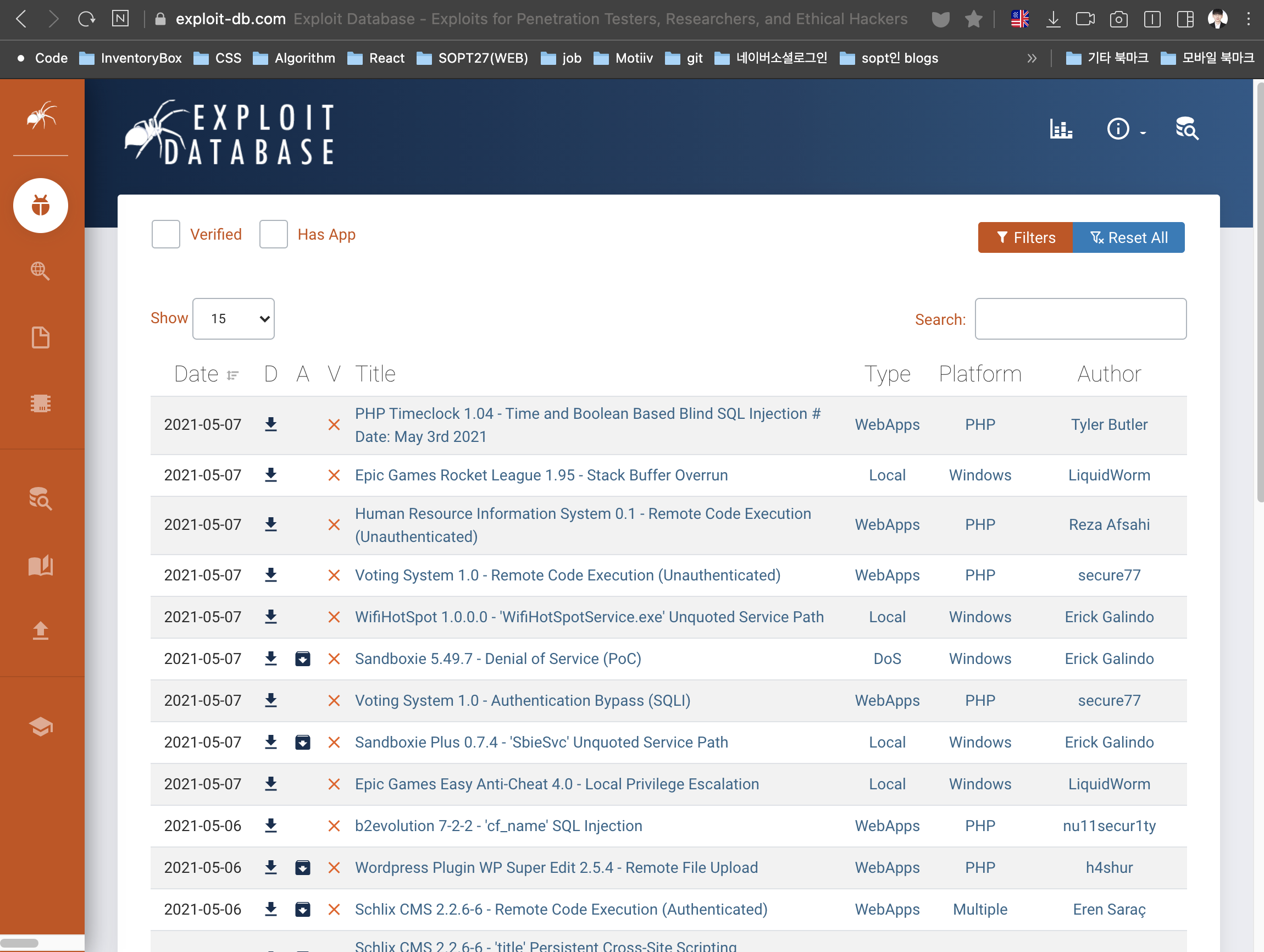

exploit-db처럼유출된 정보를 모아두는 사이트트 왜 있는 것일까?

정보가 유출되었음을 알려서보안 취약점을 패치하도록 하는공익적 목적이 매우 크기 때문유출된 정보를악용할 사람들은 어차피 어떻게든 악용한다

[ robots.txt ]

Naver/Daum처럼검색엔진을 가진 사이트에는검색엔진 봇(bot)이자동으로웹사이트의 정보를 수집하게 된다

Naver의YetiGooglebot

robots.txt는 이렇게검색엔진 봇이 수집하는 정보 범위를 설정하는국제 권고안

robots.txt가없으면자연스럽게 모든 데이터를 수집할 수 있는 것으로 간주

- 설정

/* yeti만 즉, naver의 검색엔진만 모든 페이지의 수집을 허락 */ User-agent: * Disallow: / User-agent: Yeti Allow: //* 모든 검색엔진에 대해 수집을 불허하는 설정 - 권장하지 X */ User-agent : * Disallow : /

[ 웹서버 보안 설정 ]

( Server Signature 설정 )

웹 서버의버전 정보를웹 브라우저에게 노출하는 지에 대한설정

:OFF 로 설정해서웹 서버 버전 정보를 노출하지 말자-serverSignature On // 웹 브라우저에 버전 정보를 노출 -serverSignature Off // 웹 브라우어저에 버전 정보를 노출하지 않음

( Server Tokens 설정 )

서버의 설정파일을클라이언트에게 얼마나 보여줄지에 대한 설정

:Prod로 설정해서최소한의 정보만 주자/* Apache의 경우 기본 OS로 되어있는데 Prod로 최소한의 정보만 줘도 됨 */ 1. Prod : 웹서버의 이름만 알려준다. (Apache) 2. Major : 웹서버의 이름과 Major 버전번호만 알려준다. (Apache2) 3. Minor : 웹서버의 이름과 Minor 버전까지 알려준다. (Apache2.4) 4. Min : 웹서버 이름과 Minimum 버전까지 알려준다. (Apache2.4.6) 5. OS : 웹서버의 이름과 버전, OS 정보를 알려준다. (Apache2.4.6 (Unix)) 6. Full : 최대한의 정보를 모두 알려준다. (Apache2.4.6 (Unix) Resin/4.x.x)

[ OWASP ]

- Open Web Application Security Project 의 약자

오픈소스 웹 애플리케이션 보안 프로젝트이다. 주로웹에 관한정보노출,악성 파일 및 스크립트,보안 취약점등을연구

10대 웹 애플리케이션의 취약점(OWASP TOP 10)을주기적으로 발표

(3~4년의 주기로 발표함최근 2020)

2020에 발표된 웹 애플리케이션 취약점 Top 10

(자세한 내용은 참조 https://pr0vervbi0rum.tistory.com/30)

인젝션 (Injection)인증 취약점 (Broken Authentication)민감한 데이터 노출(Sensitive Data Exposure)XML 외부 엔티티 (XXE)취약한 접근 제어 (Broken Access Control)보안 구성 오류 (Security Misconfigurations)크로스 사이트 스크립팅 (Cross-Site Scripting = XSS)안전하지 않은 직렬화 (Insecure Desrialization)알려진 취약점과 구성 요소 사용(Using Components with Known vulnerabilities)불충분한 로깅 및 모니터링 (Insufficient logging ans monitoring)