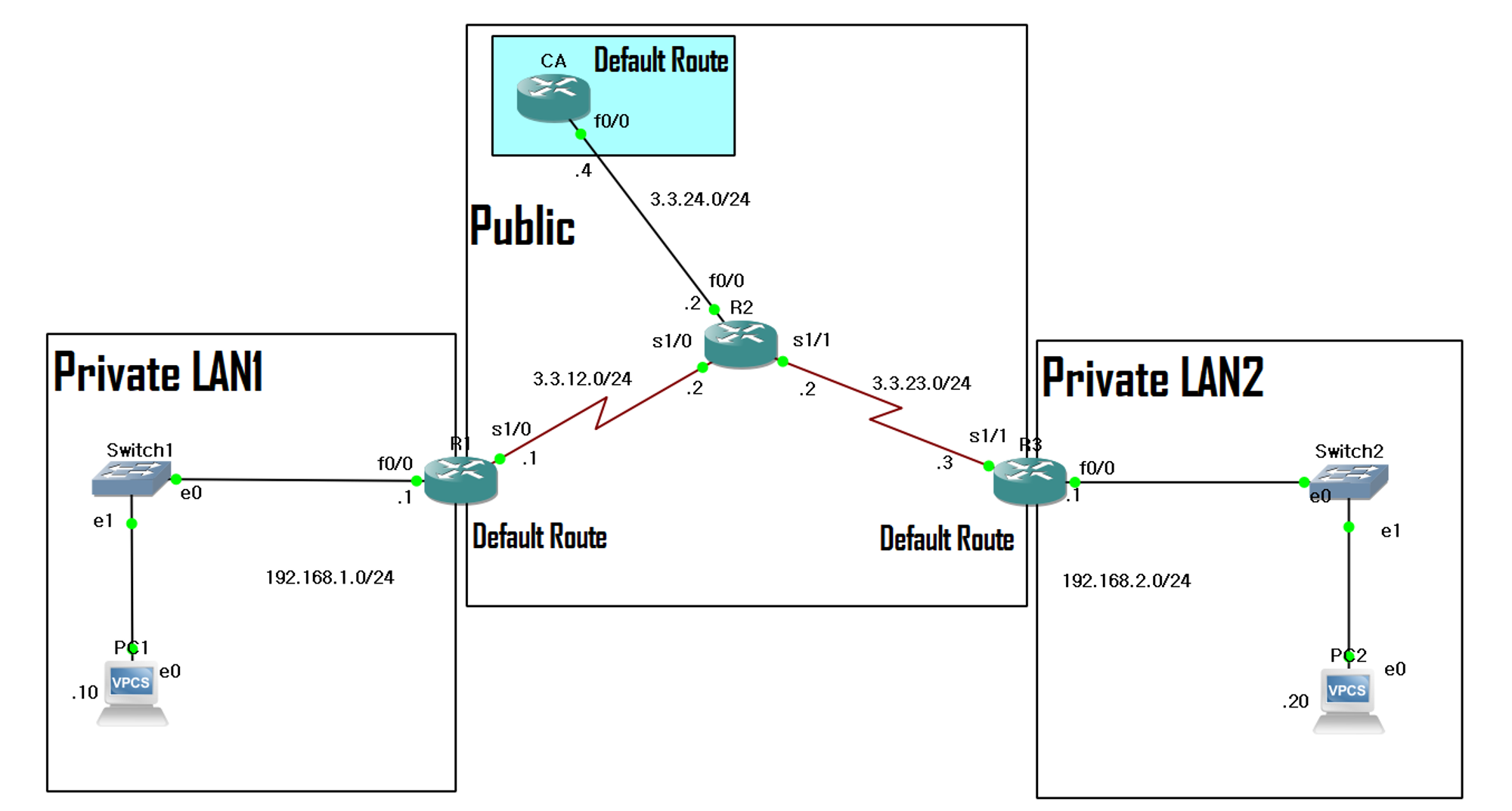

VPN + RSA

PKI

PKI(Public Key Infrastructure)

- PKI란 디지털 인증서 사용을 위한 기반구조를 뜻함.

- 디지털 인증서의 생성, 관리, 배포, 사용, 저장 및 해제를 위해 필요한 하드웨어, 소프트웨어, 정책 및 절차를 총칭하는 용어.

- 디지털 인증서란 인증기관(CA, Certificate Authority)이 소유자의 신분과 그의 공개키 정보를 보증하기 위해 발급하는 전자 문서를 뜻함.

- CA는 사용자의 공개키 인증서를 전자 서명함으로써, 사용자 인증서가 진짜라는 것과 내용이 변조되지 않았다는 것을 보증.

인증서 발급 방법

-

Router에 CA 정보를 등록

-

CA 정보를 이용해 CA의 인증서 요청 후 수신 (CA의 공개키를 가지고 있음)

-

Router가 자신의 개인키/공개키를 생성하고 공개키를 CA에게 전송. (이때 CA의 공개키로 암호화하여 전송)

-

CA는 Router이 보낸 Router의 공개키를 확인하기 위해 자신의 개인키로 복호화.

-

CA는 Router의 공개키를 보증하는 인증서를 생성하고, Router에게 인증서를 전송. (이때 자신의 개인키로 전송)

-

Router는 수신된 인증서를 저장. 요청 후 승인되면 인증서가 생성되고 자동으로 Router로 다운로드.

CA

conf t

int f0/0

ip add 3.3.24.4 255.255.255.0

no sh

ip route 0.0.0.0 0.0.0.0 f0/0 3.3.24.2

NTP 설정

conf t

clock timezone KOR +9

end

clock set 12:43:00 jun 27 2024

conf t

ntp master

디지털 인증서 서버 설정

conf t

ip http server

crypto pki server CertSVR

issuer-name CN=CertServer, L=Incheon, C=KR

grant auto

no sh

패스워드 설정(7자리 이상)

show crypto pki server※ 참고 사항

참고) X.500 포맷

C=country

CN=common name :CA 이름

E=email

L=locality CA의 위치

O=organization :회사명

OU=organizational unit : CA내의 부서명

ST=state : CA의 시도 또는 주 정보

공개키 / 개인키 생성

- RSA 키 생성

ip domain-name example.com

crypto key generate rsa general-keys modulus 2048- 공개키 확인

show crypto key mypubkey rsa

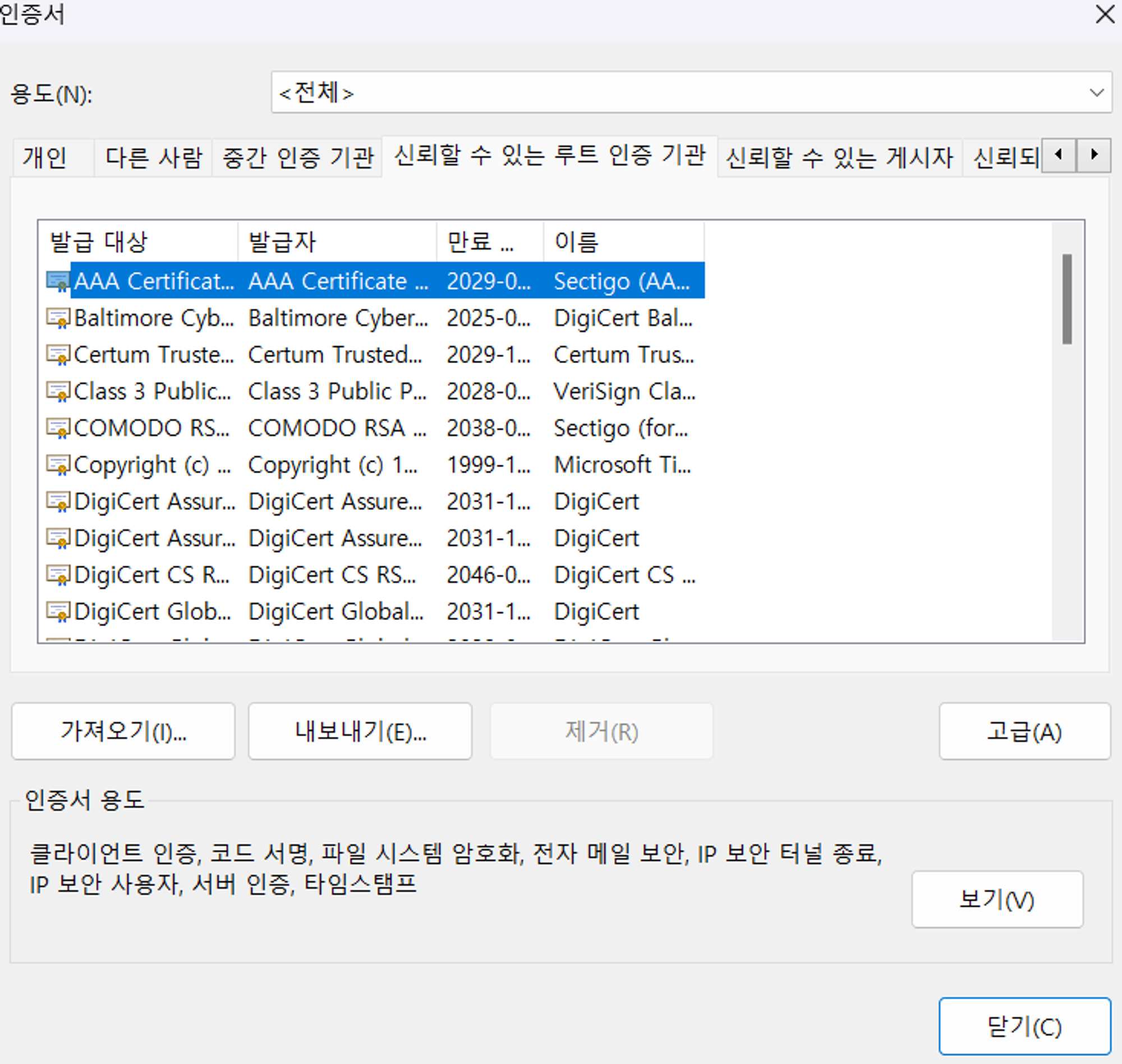

CA 인증서 다운로드

- CA와 사용자 사이에 인증서를 등록하고 CRL(Certificate Revocation List)를 요청할 때 SCEP(Simple Certificate Enrollment Protocol)을 사용.

- SCP는 인증서 등록시에는 http를 사용, CRL 확인 시에는 http 또는 ldap을 이용.

R2

conf t

int f0/0

ip add 3.3.24.2 255.255.255.0

no sh

NTP 설정

conf t

ntp server 3.3.24.4

clock timezone KOR 9R1

NTP 설정

conf t

ntp server 3.3.24.4

clock timezone KOR 9

CA 인증서 다운로드

# CA 지정

crypto pki trustpoint CA

enrollment url http://3.3.24.4

subject-name cn=R1, l=Seoul, c=KR

exit

# CA 인증서 다운로드 및 인증

crypto pki authenticate CA

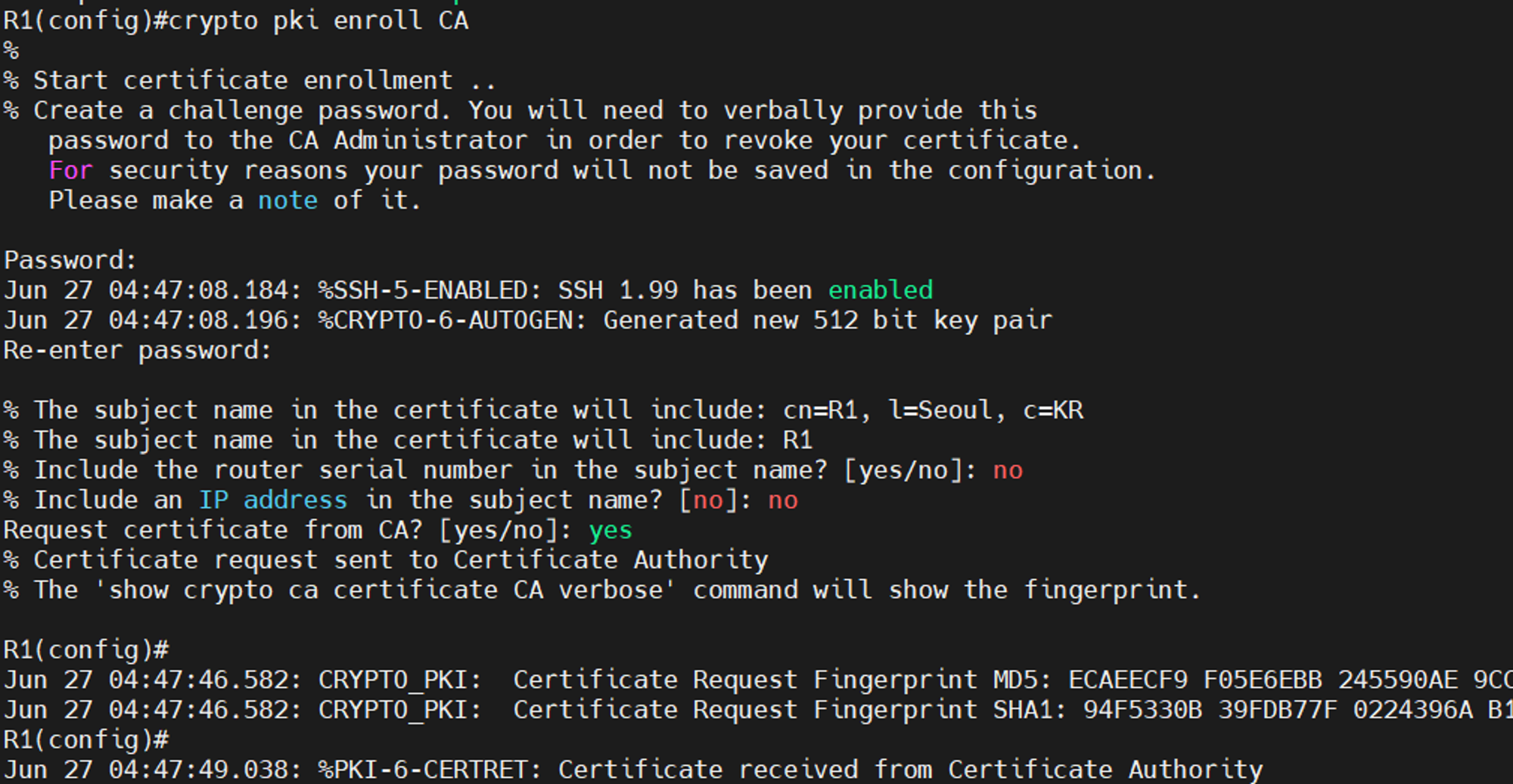

# 라우터 R1의 인증서 요청

crypto pki enroll CA

# 인증서 정보 확인

show crpyto pki certificates

1단계 설정 삭제

no crypto isakmp key cisco address 3.3.23.3

int s1/0

no crypto map vpn

crypto map vpn

conf t

crypto isakmp policy 10

authentication rsa-sigR3

NTP 설정

conf t

ntp server 3.3.24.4

clock timezone KOR 9

CA 인증서 다운로드

# CA 지정

crypto pki trustpoint CA

enrollment url http://3.3.24.4

subject-name cn=R3, l=Busan, c=KR

exit

# CA 인증서 다운로드 및 인증

crypto pki authenticate CA

# 라우터 R1의 인증서 요청

crypto pki enroll CA

# 인증서 정보 확인

show crypto pki certificates

1단계 설정 삭제

no crypto isakmp key cisco address 3.3.12.1

conf t

crypto isakmp policy 10

authentication rsa-sig