👉서비스가 확장되고 인프라가 복잡해질수록 꼭! 알아야만 하는 지식들!

VPC (Vierual Private Cloud)

격리형 클라우드 리소스

-

가상 네트워크

-

VPC 문서

내 클라우드 내에서 또 논리적인 네트워크를 사용하고 싶을 때 사용

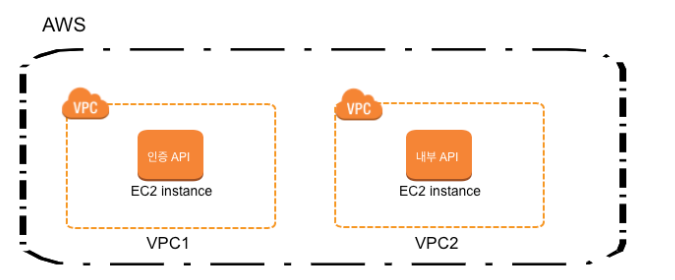

ex) VPC를 2개 만들어서 , 하나는 인터넷에 연결되는 public PC

다른 하나는 인터넷에 연결되고 외부와 차단된 private한 네트워크로 생성 -

물리적인 네트워크는 AWS에서 이미 다 만들어져있고, 서버 자원 역시 연결되어있지만, 논리적으로 이 서비스에서 어떤 부분은 인터넷과 연결되고 어떤 부분은 인터넷과 연결이 되지 않도록 조절하기 위해서 VPC를 사용

-

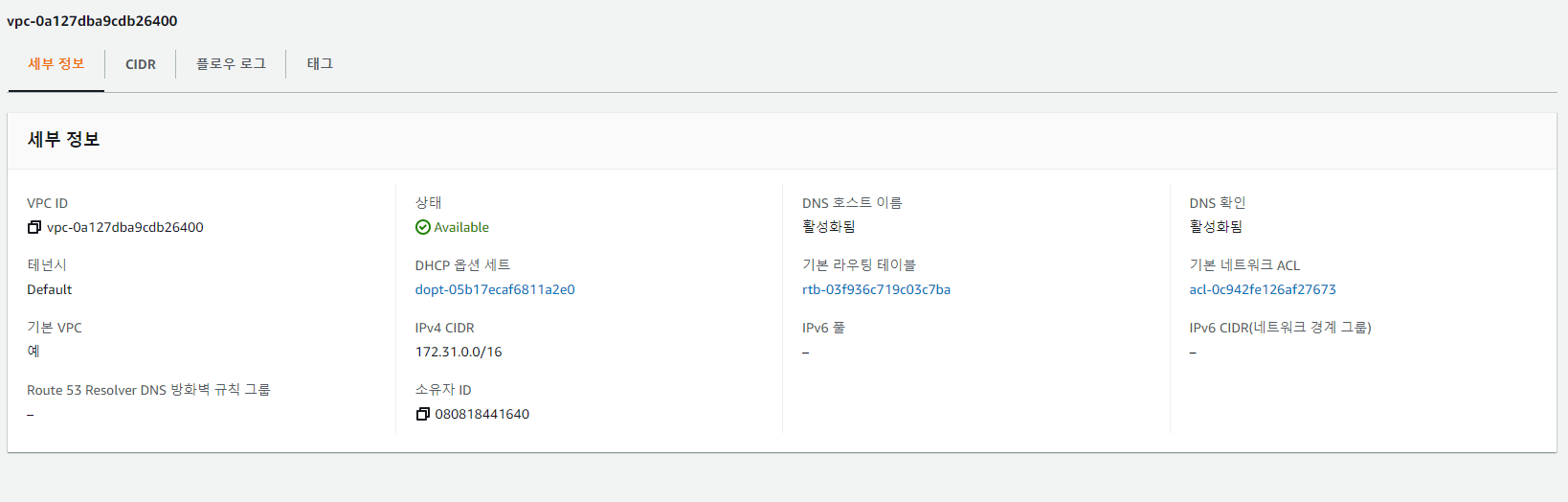

AWS 계정을 생성하면, 기본적으로 default VPC가 하나씩 생성되어 있음

-

IPv4 CIDR (싸이더) : VPC에서 내부적으로 사용되는 IP

어떤 대역의 IP가 그 리소스들에 할당 되는지.

ex) EC2 같은 리소스가 추가되면 172 때 IP를 할당한다

(범위 : 172.32.0.0 ~ 172.32.255.255)

계속 예로 들었던 것 처럼 public과 private처럼 용도를 나눠서 VPC를 사용하기 위해서는 IP 대역대를 나눠줘야함🔻간단한 사용 예시

VPC1은 EC2 Instance로 인증 API가 들어있고,

VPC1은 EC2 Instance로 인증 API가 들어있고,

VPC2 에는 내부에서 통신할 수 있는 API만 들어있음(보안상의 이유로 외부와 통신을 하면 안된다거나 할 때 설정해줌) → Private

👉둘 다 AWS 안에 그려놓은 네트워크 안에 있지만, 안에서도 관리하려고 하는 리소스들의 성격에 따라서 VPC를 만들어서 사용할 수 있다.

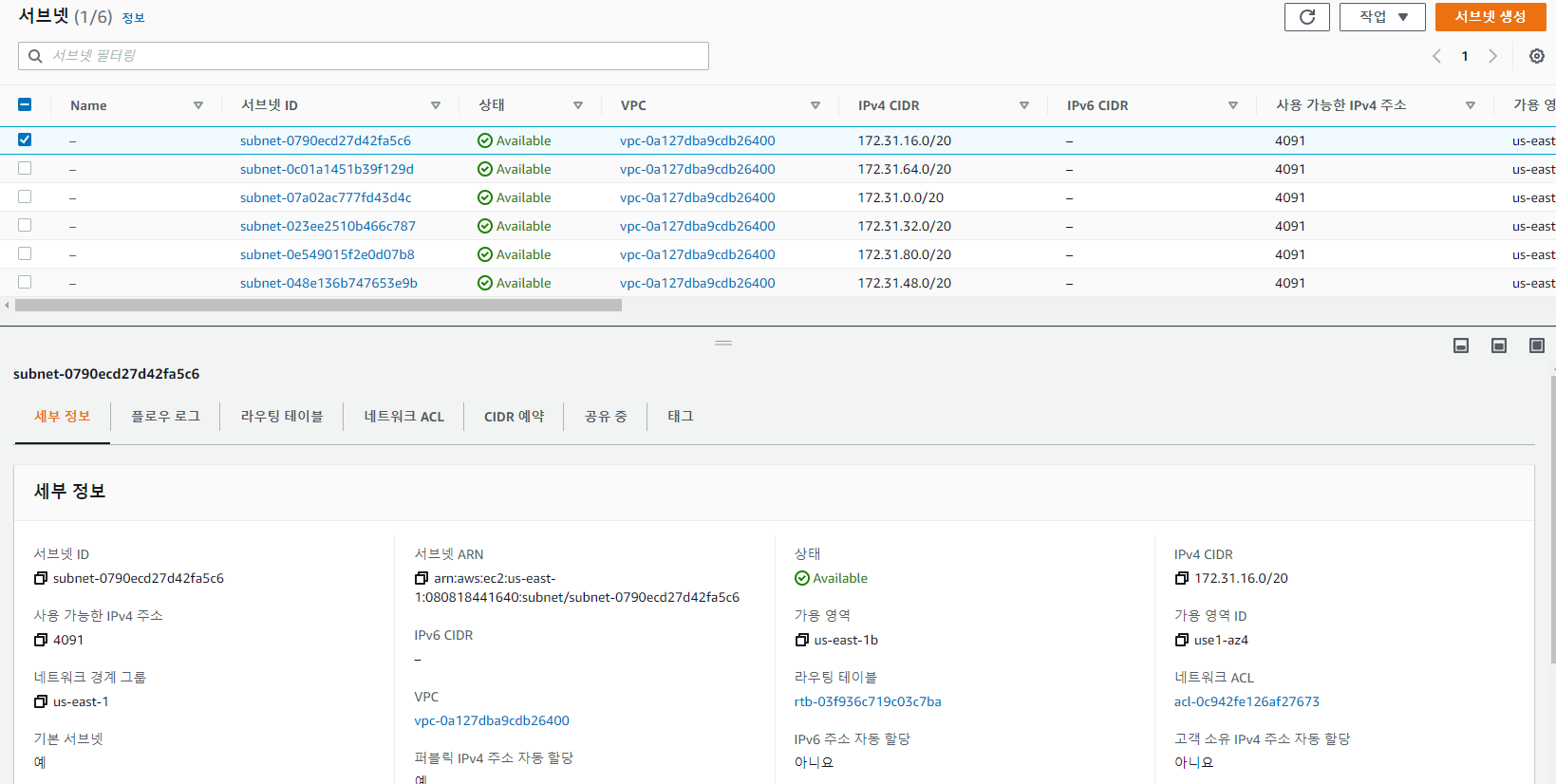

서브넷

- 연결되는 서버 컴퓨팅 자원들에 내부 IP를 할당

- 현재 VPC에 대해 6개의 서브넷이 할당되어있다. (= IP가 할당되는 대역이 6개로 나누어져있다.)

-선택한 첫번째 서브넷의 IPv4 CIDR 는 172.31.16.0/20 이다.

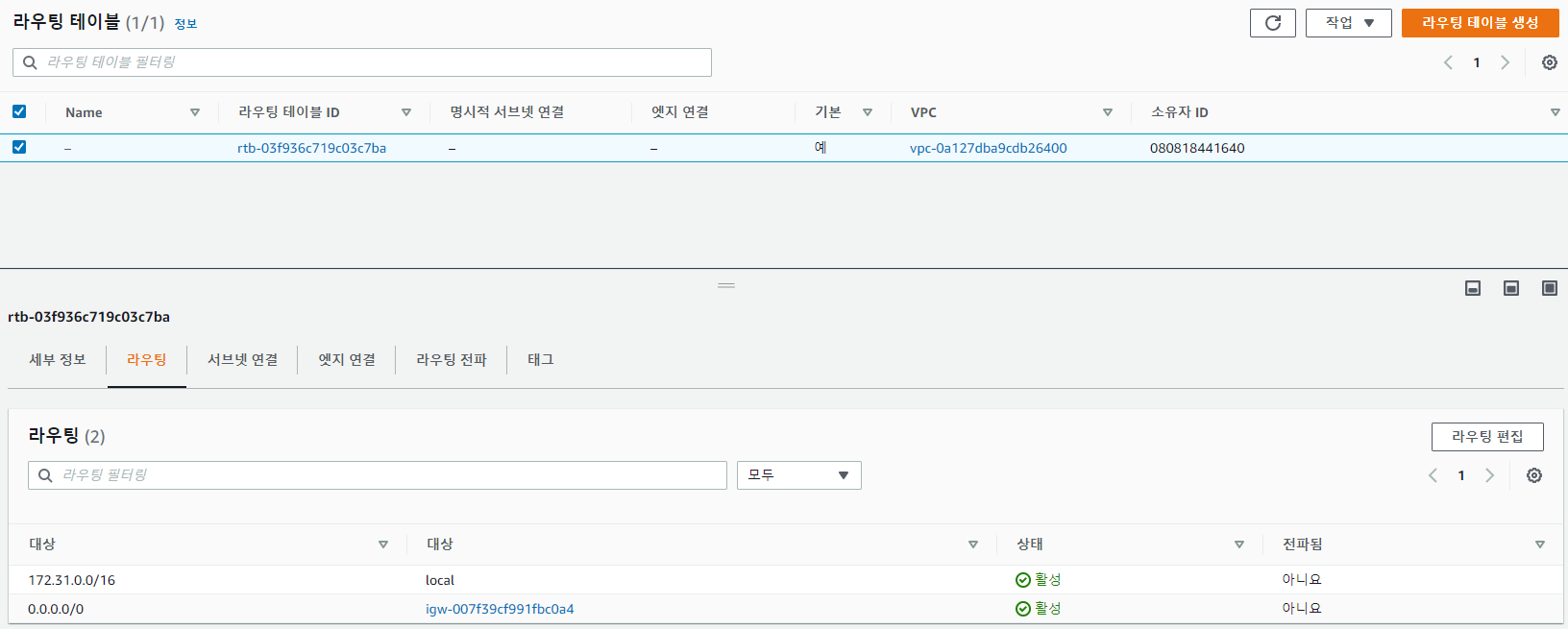

라우팅 테이블

-

연결된 서브넷들을 라우팅합니다!

-

VPC에 대하여 라우팅 테이블이 하나 존재

이 라우팅 테이블로 라우팅을 함! 라우팅 대상은 VPC 내부에서 라우팅한다

: 위에 VPC에서 지정된 싸이더가 그대로 포함되어 있음 (IP 대역대가 통하는 길) -

라우팅 테이블의 용도?

예를 들어, 연결되어 있는 6개의 서브넷중 1,2번은 연결하고 3,4,5,6은 연결하고 싶지 않을 때,

라우팅 테이블로 그 설정을 조절해준다. -

0.0.0.0/0 부분에 있는 igw-00

~~에서 igw가 의미하는 게 인터넷 게이트웨이

인터넷 게이트웨이를 연결 할 경우, 외부와 연결된다.

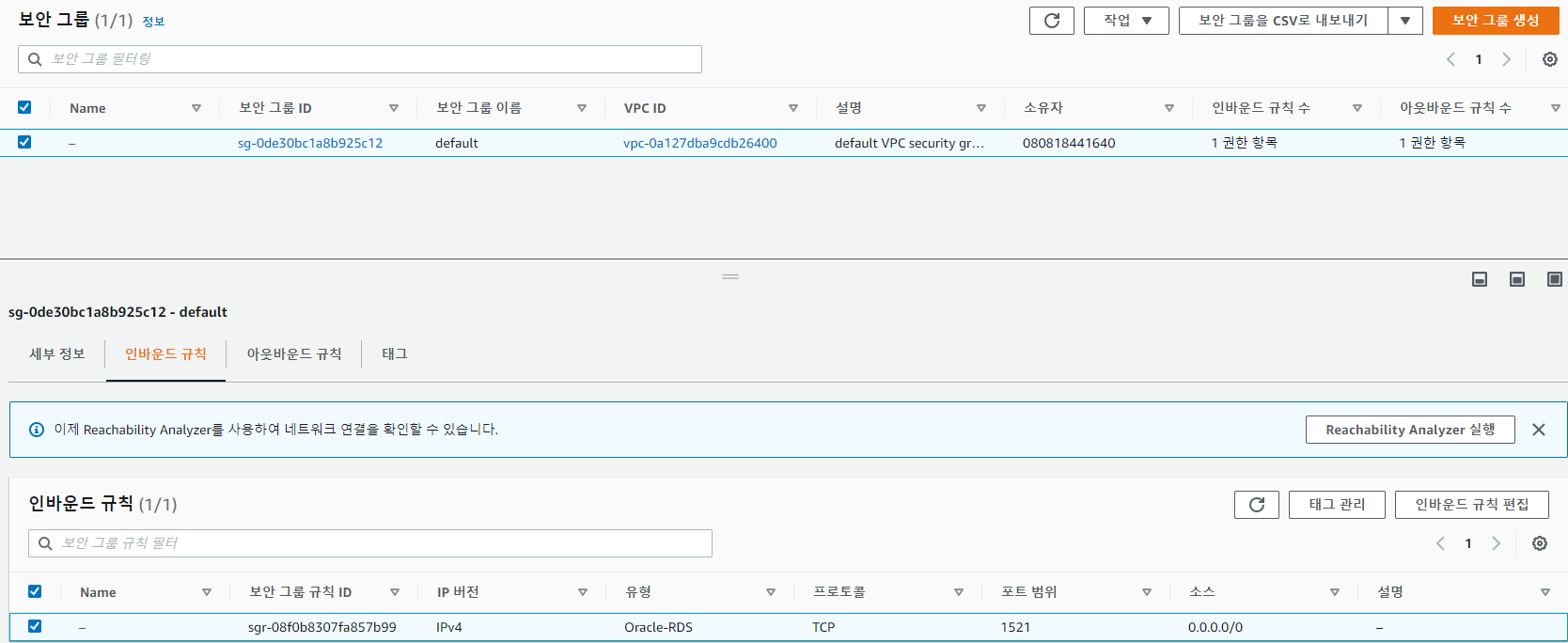

보안그룹, 탄력적 IP

보안그룹

- 보안그룹 like 방화벽 (port 제어)

-EC2에 들어올 수 있는 (인바운드) 포트를 지정하여 조절

-프론트에 연결했던 S3나 클라우드 프론트는 '포트'가 필요 없었어서 보안 규칙이 필요없었음

-백엔드를 위해 EC2와 연결 할 경우, 예를 들어 "데이터베이스를 MongoDB를 쓰겠다(27017), MySQL(3306)을 쓰겠다"와 같은 설정에 따라 열어 둘 포트를 정해 둬야 하기때문에 보안그룹을 사용

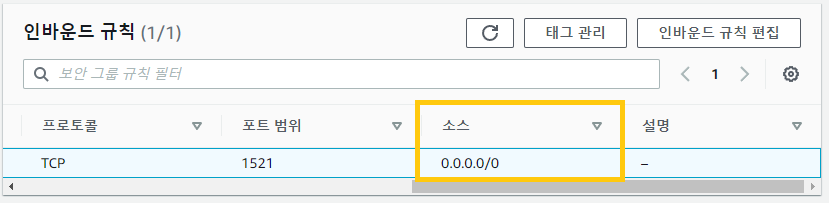

- 인바운드규칙 : 내가 접속하려고하는, 어떤 리소스에 접속하려고 할 때의 규칙

-소스 : 인바운드 규칙이 적용될 대상

-소스 : 인바운드 규칙이 적용될 대상 - 아웃바운드규칙 : 내가 바깥쪽으로, 다른 연동하는 API를 호출한다던가 할 때의 규칙(사용하고자 하는 오픈 API에서 허용하는 포트를 아웃바운드에서 하용해줘야 API 호출가능)

- 인바운드규칙 : 내가 접속하려고하는, 어떤 리소스에 접속하려고 할 때의 규칙

탄력적 IP

- 리소스에 IP를 고정하는 고정 IP

-EC2나 리소스를 정지했다가 다시 스타트하면, IP주소가 계속 바뀌게 됨

-만들어진 EC2 리소스가 도메인에 연결되거나, IP가 고정이 되어야 연동이 가능하기 때문에

이럴 때, 사용하는게 탄력적 IP (탄력적 IP를 사용하면 인스턴스를 중지했다가 재실행하더라도 IP주소가 바뀌지 않음)