NACL 과 Security Group의 차이

NACL - stateless

Security Group - stateful

Request

source(client) - 175.34.136.133:1025

destination(server) - 13.120.100.100:80Reponse

source(server) - 13.120.100.100:80

destination(client) - 175.34.136.133:1025 - 서버 기준

Outbound: 1025

Inbound: 80

임시포트의 범위: 1024~65535

1. Security Group의 경우 - stateful

/* 조건 */

- Inbound:80

(Inbound포트는 80번 포트만 허용하고 나머지는 다 block하겠다는 의미

whitelist관리)

- OutBound:none

(어떠한 port도 밖으로 나가는것을 허용하지 않는다는 의미)-

stateful 하다는것은 상태를 기억을 하고있다는 의미와 비슷하다

-

원래는 모든 outbound를 막아야 하지만

inbound로 허용했던 80번포트로 들어온 요청인 outbound port를 기억했다가

response에서 막지 않고 허용해준다는 의미 -

설정의 의미가 절대적이지 않고 뭐랄까.. 융통성이좀 있다. 이게 stateful

2. NACL - stateless

/* 조건 */

// SG와 똑같은 조건일때

- Inbound:80

(Inbound포트는 80번 포트만 허용하고 나머지는 다 block하겠다는 의미

whitelist관리)

- OutBound:none

(어떠한 port도 밖으로 나가는것을 허용하지 않는다는 의미)

- 이경우 outbound가 none이기에 response가 보내지지 않는다.

- 이렇게 융통성 없이 절대적으로 메뉴얼대로만 하는게 NACL이다.

(우리엄마 같다)

NACL설정이 보안적으로 좀더 엄격한 설정이다

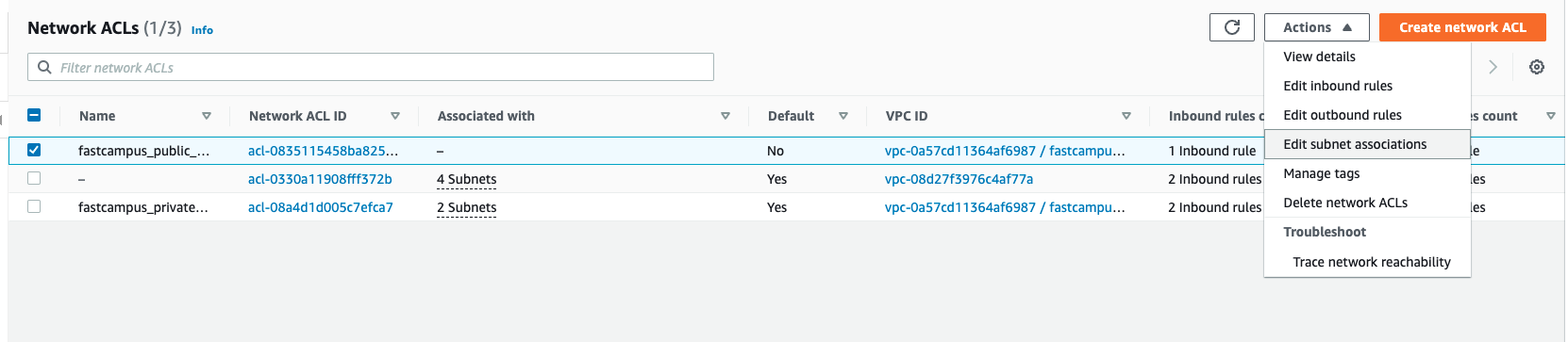

NACL설정하기

-

VPC검색 후 좌측 메뉴에서 Network ACLs 클릭

-

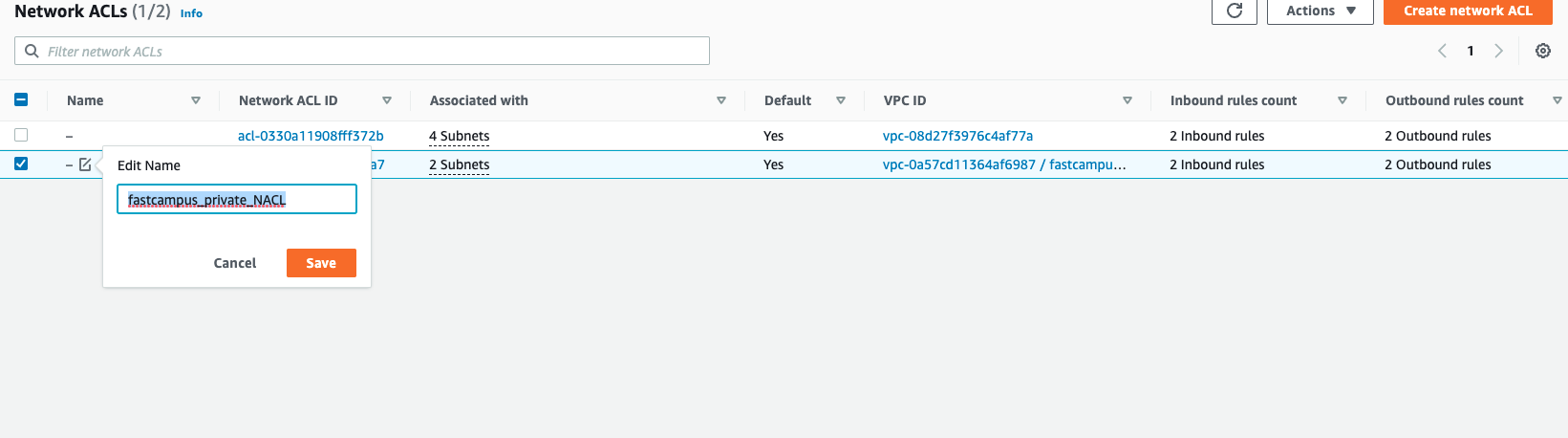

기본적으로 NACL설정이 되어있다.

-

기본적으로 설정된 NACL을 Private NACL로 이름 변경해준다

-

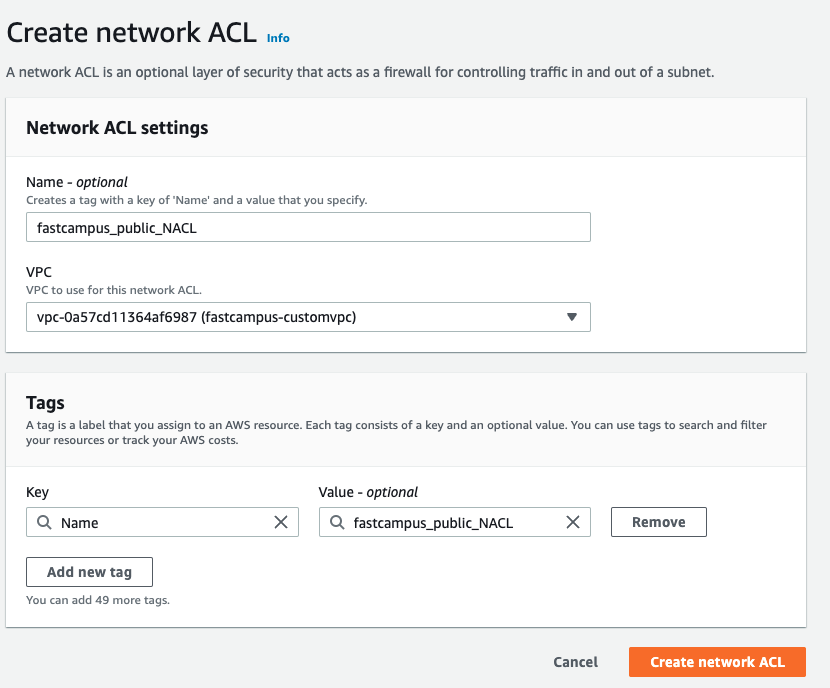

public subnet을 위한 NACL을 생성한다.

create network ACL

-

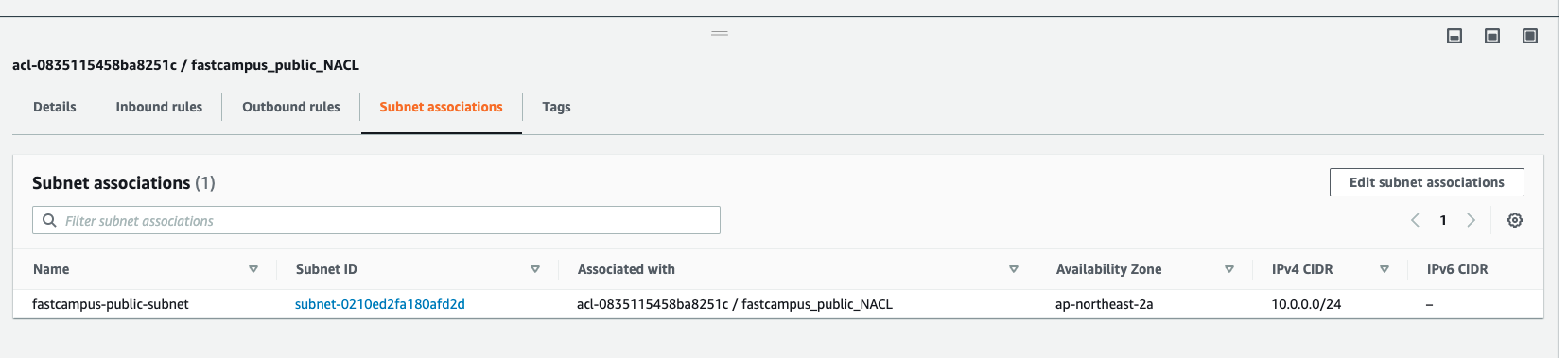

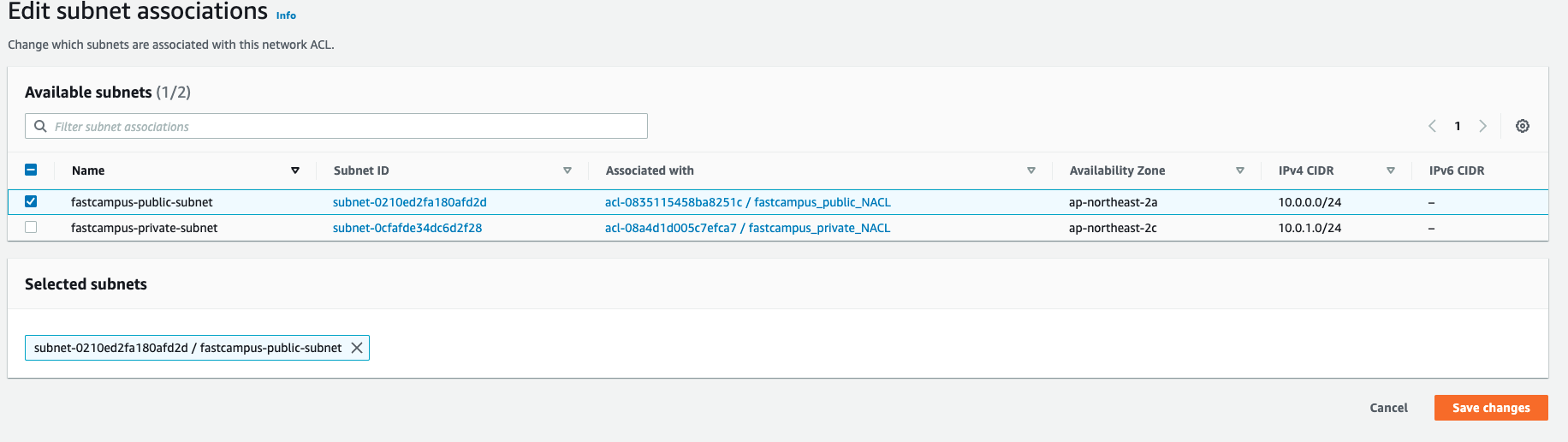

public NACL => public subnet 연결

- (작업->서브넷 연결)

- (퍼블릭 서브넷 클릭후 변경사항 저장)

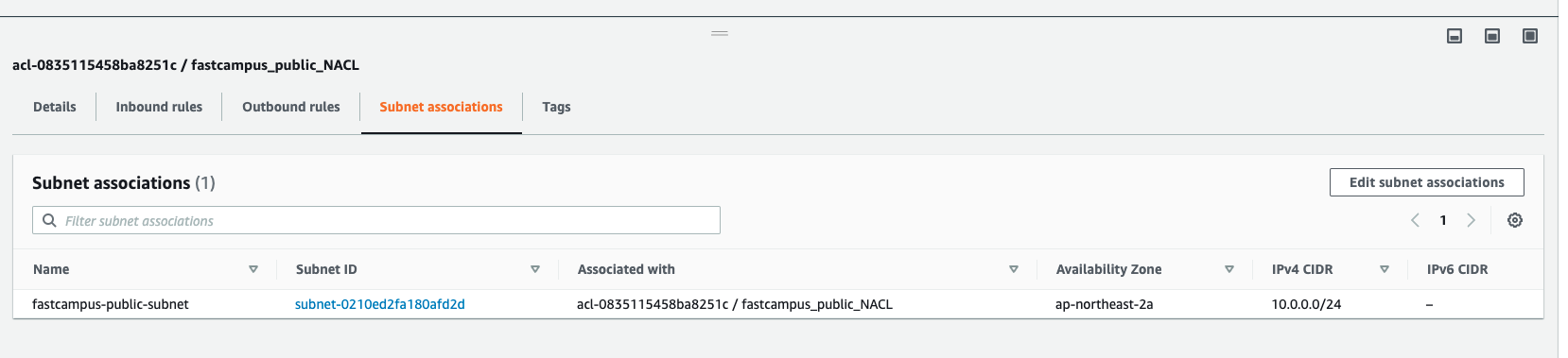

- (서브넷 연결 항목에서 연결상태 확인가능)

-

private NACL => private subnet 연결

기본 NACL이라서 위 설정된 public subnet을 제외한 private subnet에 자동으로 배분돼있다. 하지만 나중에 규모가 크고 설정할 것이 많으면 이또한 동일한 방법으로 수동으로 설정해 주면된다. -

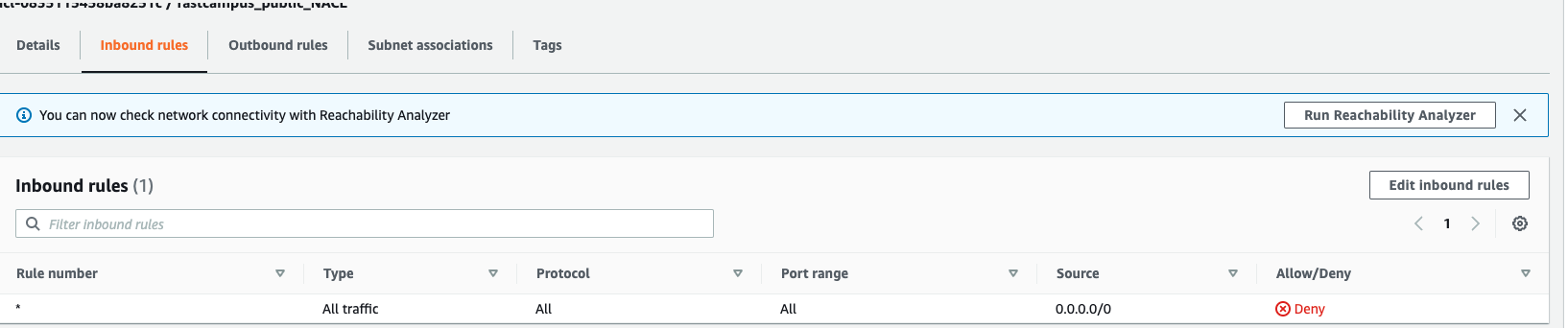

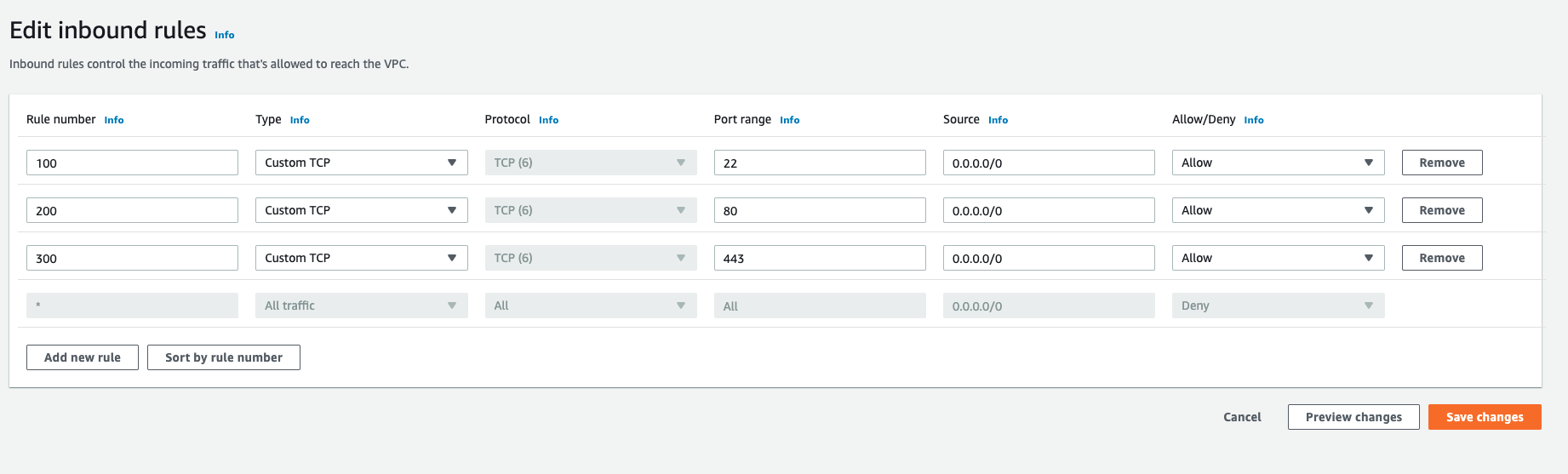

inbound 규칙 - public NACL

-

edit inbound rules click

-

setting rules

rule number : 숫자가 작을수록 규칙 우선순위를 가진다.- 만약 101번 규칙으로 22번 포트를 deny했을때 100번의 설정에서 22번 포트를 allow하고 있으니 100번의 규칙을 우선적용하여 22번 요청을 allow해준다.

-

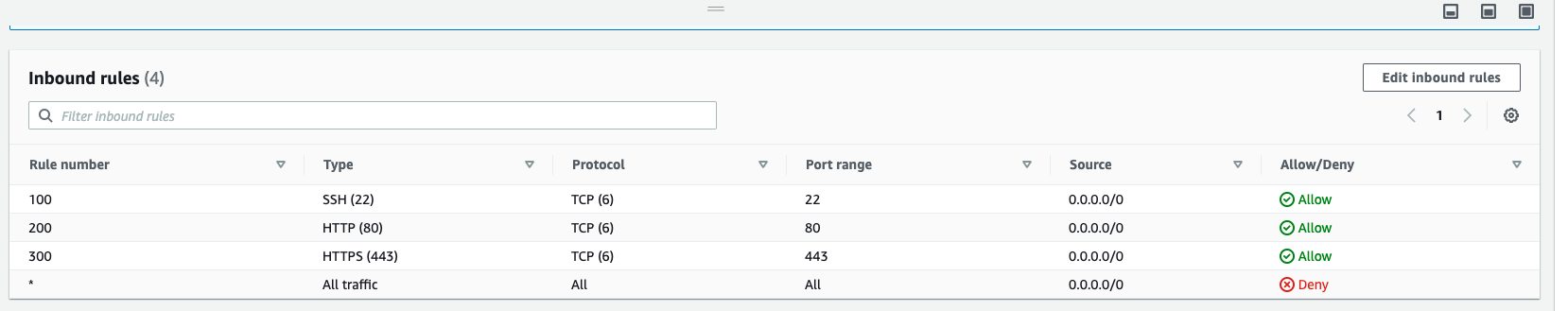

check inbound rules

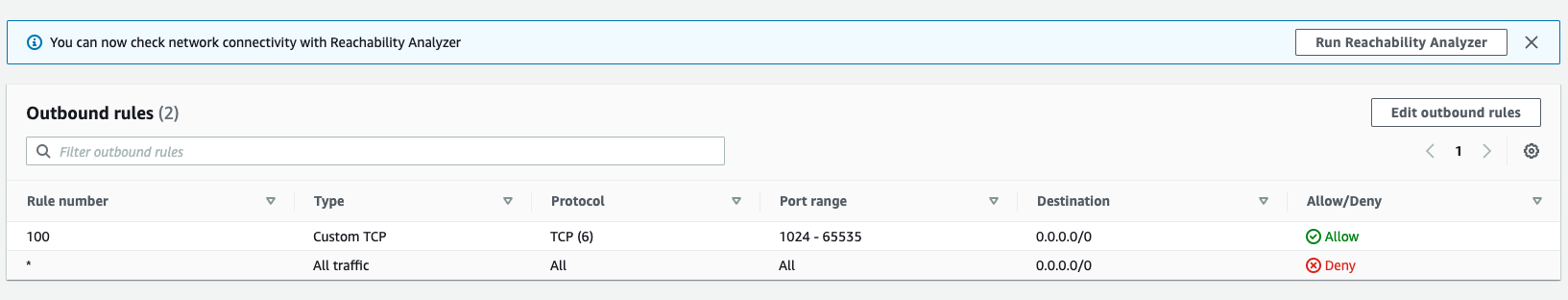

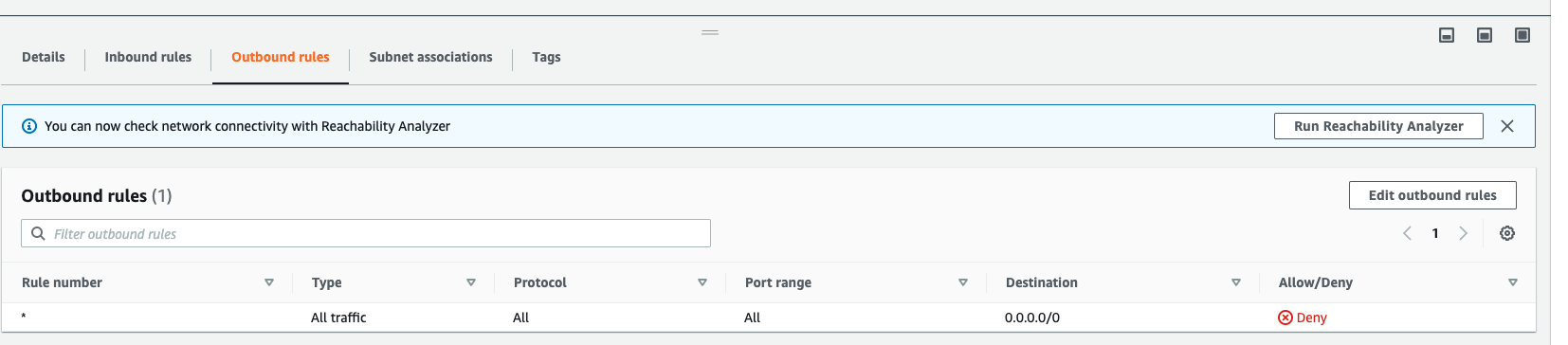

- outbound 규칙 - public NACL

- edit outbound rules click

- setting rules

outbound의 경우 임시포트로 배정이 되는데 이때 임시포트의 범위는

1024-65535이다

따라서 1024-65535범위의 포트는 모두 allow해주는 설정을 한다. - check outbound rules