VPC EndPoint?

- gateway endpoint라고도 불림.

- private instance가 aws의 다른 서비스를 이용할 수 있도록 도와주는 역할

왜?

- 트래픽이 노출 됨 (리소스의 근원지는 최대한 감춰야함)

- 보안적으로 보여지는 정보를 최대한 줄여야 한다.

(나를 공격할 수있는 상대에게 힌트와 정보를 최대한 감춰야하기때문에)

VPC endpoint 만들기

0. 예시

- private ec2에서 s3를 사용할 수 있게 연결하는 과정

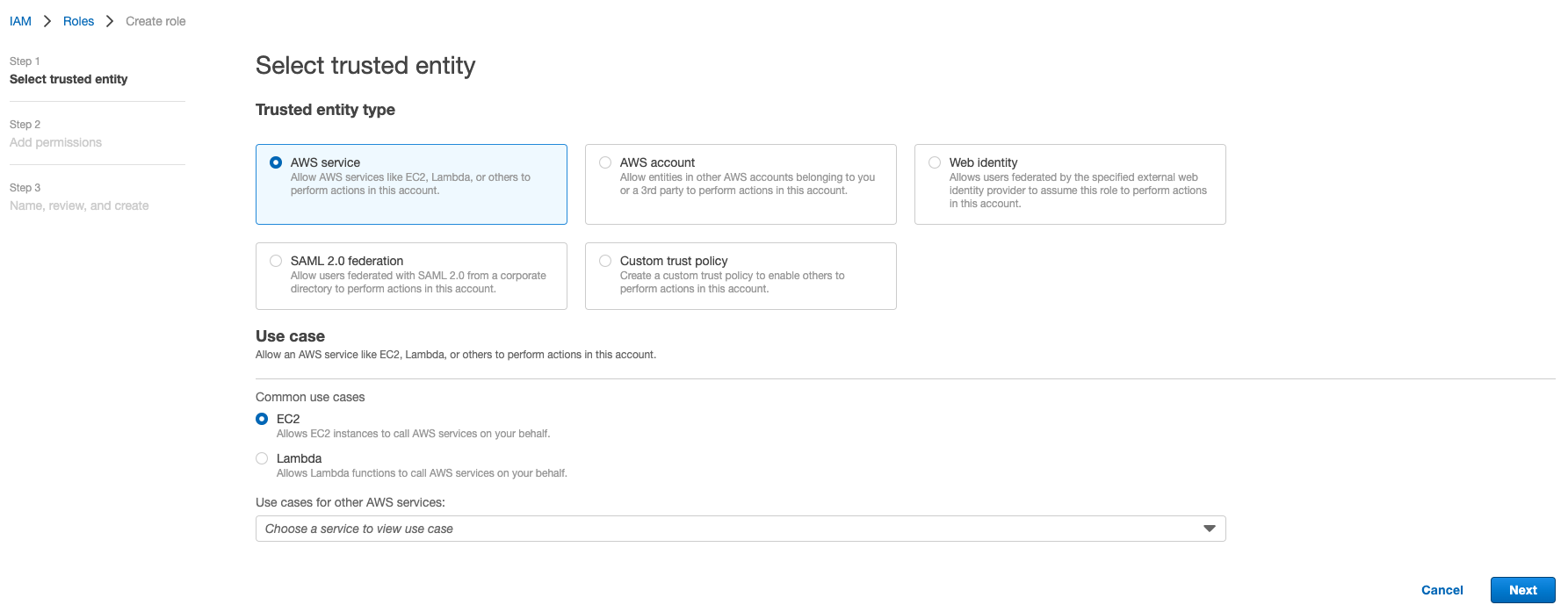

0. IAM 생성

- IAM 검색 후 좌측 메뉴중 Roles click

- create role

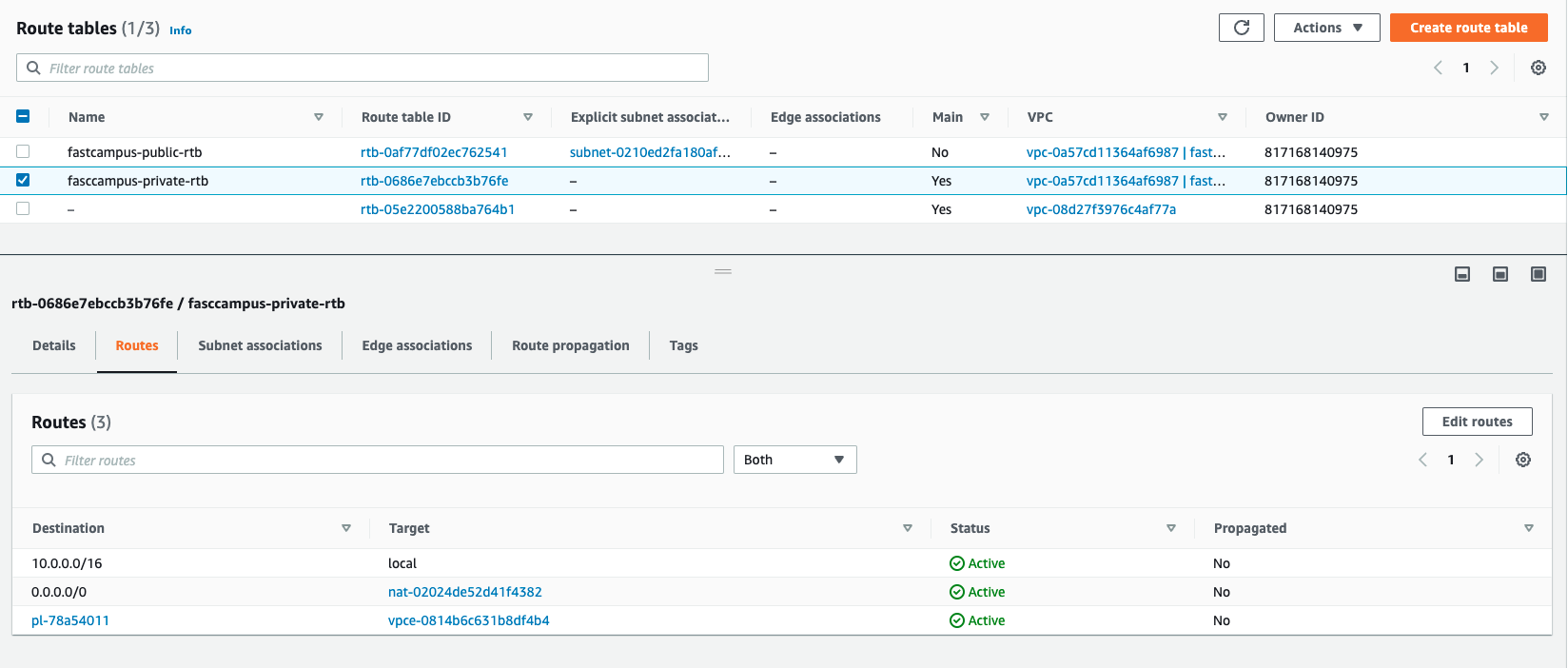

1. 이전에 생성했던 routes 규칙을 초기화한다(optional)

- 실습을 통해 중복된 규칙이 있다면 해제 함

이전 실습이 NAT gateway실습이라 private subnet에서 인터넷이 사용 가능한 상태이기 때문에 해제한다. - 이번엔 natgate way route가 적용된 규칙을 해제해준다.

VPC => Route Tables => route table 선택 => Edit routes => remove nat gateway rule - 또는 그냥 유지시켜도 되긴함(확인 시키려고 한것 뿐임) 그냥 유지하는 경우 s3요청 트래픽을 감출 수 있다.

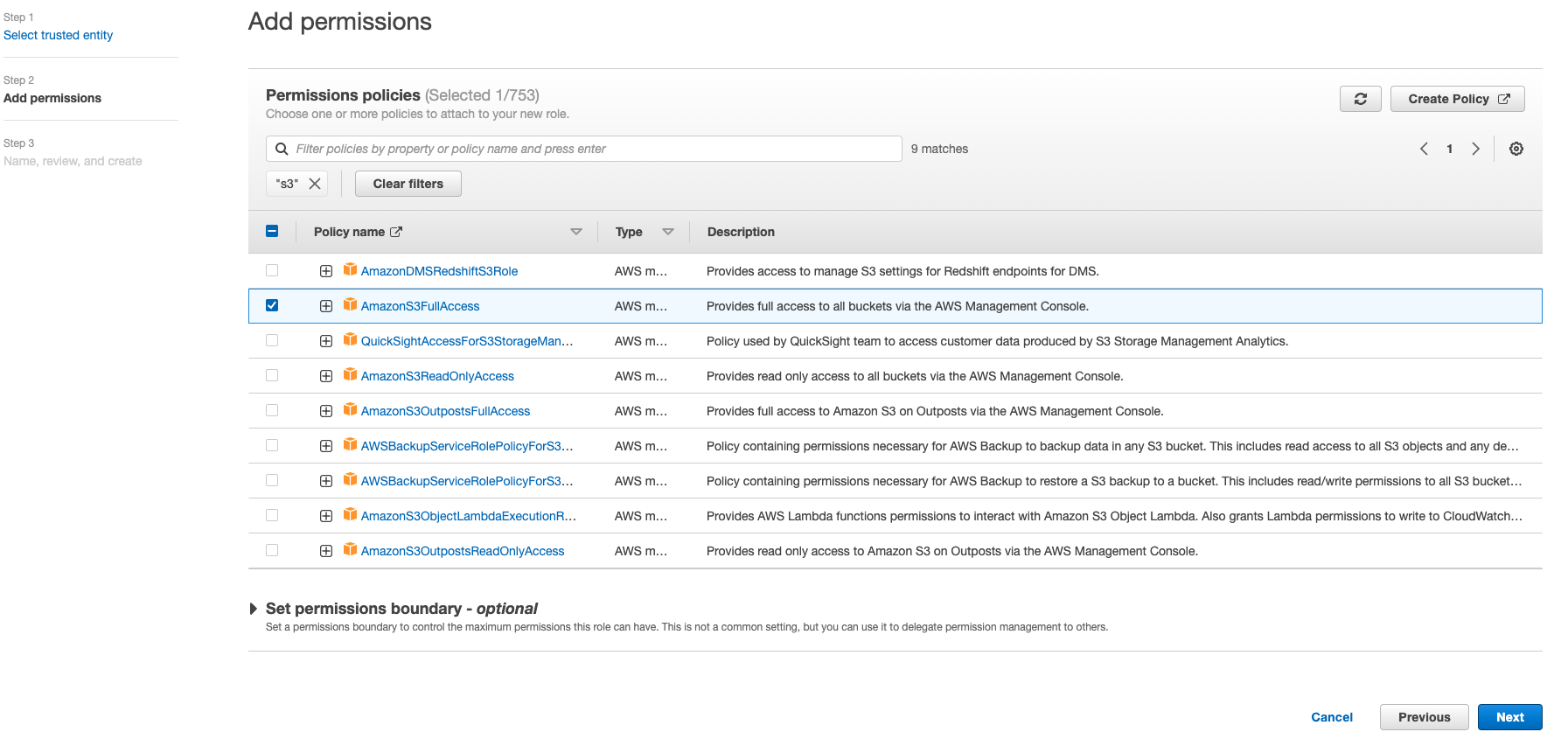

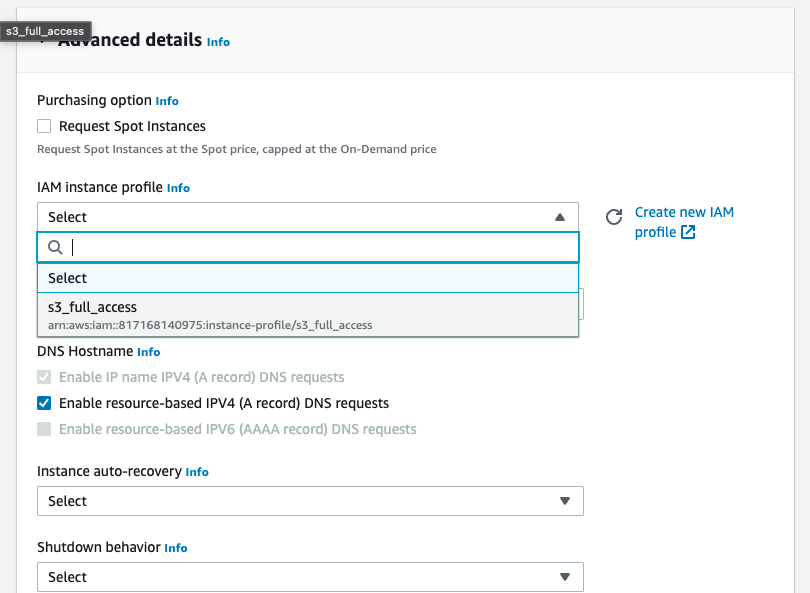

2. private ec2생성

- private subnet안에 private ec2를 생성한다

- 이때 다른점은 위에서 생성한 IAM옵션(여기서는 S3 full access)을 적용해 준다.

3. bastion host ec2생성

- private ec2에 접속할 수 있는 방법이 없기때문에 bastion host를 생성하고 bastion host를 통해서 private ec2로 접근한다.

4. bastion host로 private ec2 key pair 전송

scp private_key.pem bastion_host_ip:~/

5. bastion host에서 private ec2로접속

ssh -i private_key.pem linuxUserName@private_ec2_ip

6. vpc endpoint 생성

-

vpc 검색 후 좌측 메뉴중 endPoints Click

-

create Endpoint

-

좌측 메뉴중 route tables를 클릭 후 생성한 endpoint가 private subnet에 연결된 route table에 잘 적용됐는지 확인한다.

7. private ec2에서 s3접근 명령어 사용

- aws cli가 기본적으로 설치돼있음 ㅋㅋ

- 보통 별다른 profile 설정이 필요 없다.

(만약 필요하면 aws configure로 설정 하면 된다)

aws cli 인증정보 확인

[ec2-user@ip-10-0-1-209 ~]$ aws configure list

Name Value Type Location

---- ----- ---- --------

profile <not set> None None

access_key ****************EGJU iam-role

secret_key ****************ntG+ iam-role

region <not set> None Noneaws s3 bucket list 확인 (지역 정보와 함께)

aws s3 ls --region ap-northeast-2