cloud의 미래 -> 양자 컴퓨팅, RnD 등 cloud 투자가 점점 늘고 있음. -> 클라우드 IDC의 최종 목표는 무인화, 자동화

Architecting 기본 사항

- 보안 - AWS 보안모범사례를 사용하여 데이터와 자산을 보호할 수 있는 정책 및 프로세스를 구축합니다. 감사 및 추적 기능을 사용할 수 있습니다. 작업 및 환경 변경 사항을 실시간으로 모니터링하고 알리고 감사합니다.

- 다계층 보안 중요

- WAF - 엣지에서 동작 - 비용 최적화 - 이 기능은 변동이 심한 리소스 요구를 고려하면서 비용 효율성을 달성하는데 도움이 됩니다.

- 신뢰성 - 잘 정의 된 애플리케이션 운영 임계 값을 충족하는 각 시스템 아키텍처 설계를 보장합니다. 여기에는 장애복구, 수요증가처리, 중단 완화에 대한 지원이 포함됩니다.

- 가용성 - 성능 효율성 - 인스턴스, 스토리지, 데이터베이스, 공간 및 시간과 같은 리소스 세트에 대해 효율적인 성능을 제공하는 시스템 아키텍처설계를 보장합니다.

- 운영 우수성 - 사업가치를 창출하는 시스템을 실행하고 모니터링할 수 있습니다. 지원 프로세스 및 절차를 지속적으로 개선합니다.

- 코드로 운영 수행 -> IaC - 지속 가능성 – 클라우드 워크로드를 실행할 때 환경 영향을 최소화하고 이해합니다.

보안 주체

보안 주체: AWS 리소스에 대한 작업 또는 운영을 요청할 수 있는 엔터티. 사용자, Application, idP 또는 페더레이션 사용자.

권한을 줄때는 사용자에게 주는것이 아니라 역할을 통해 준다.

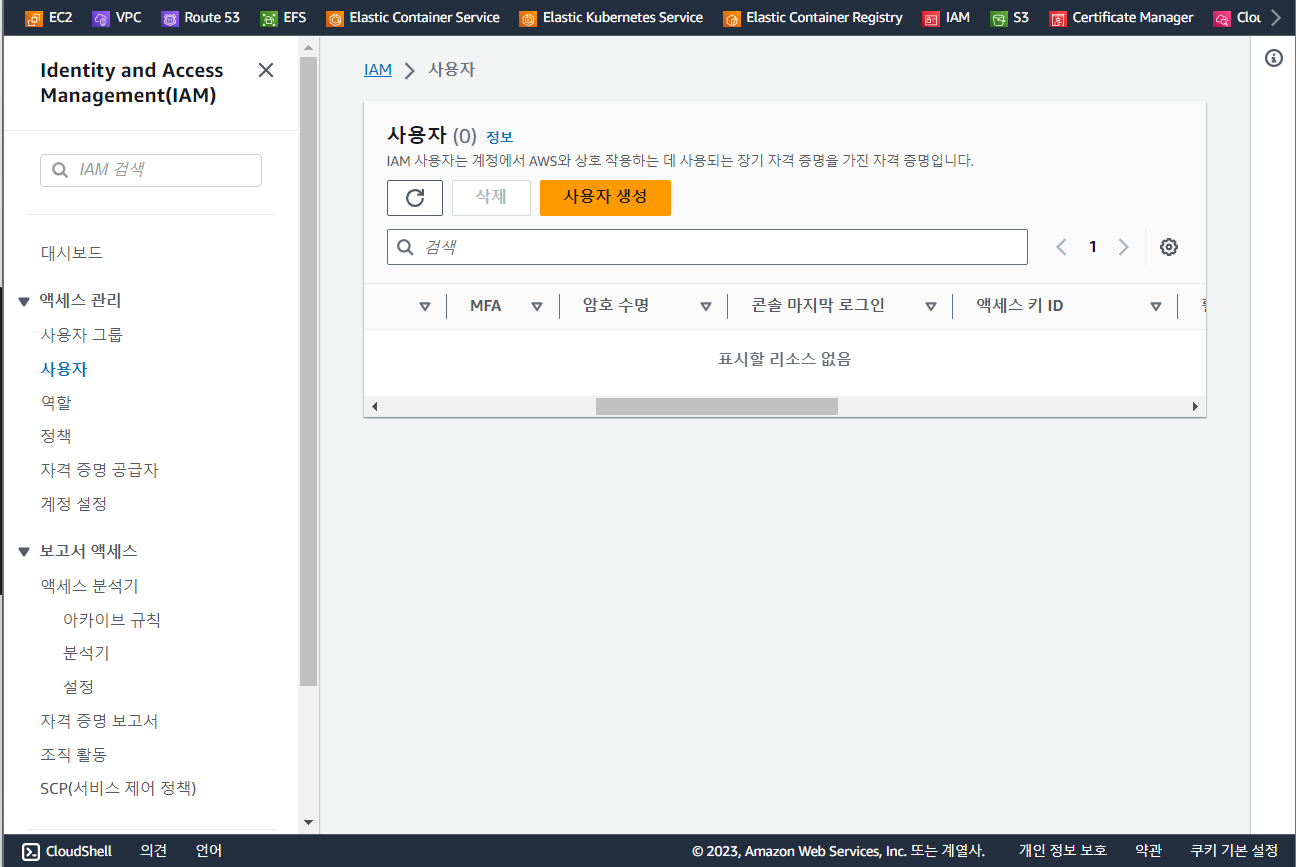

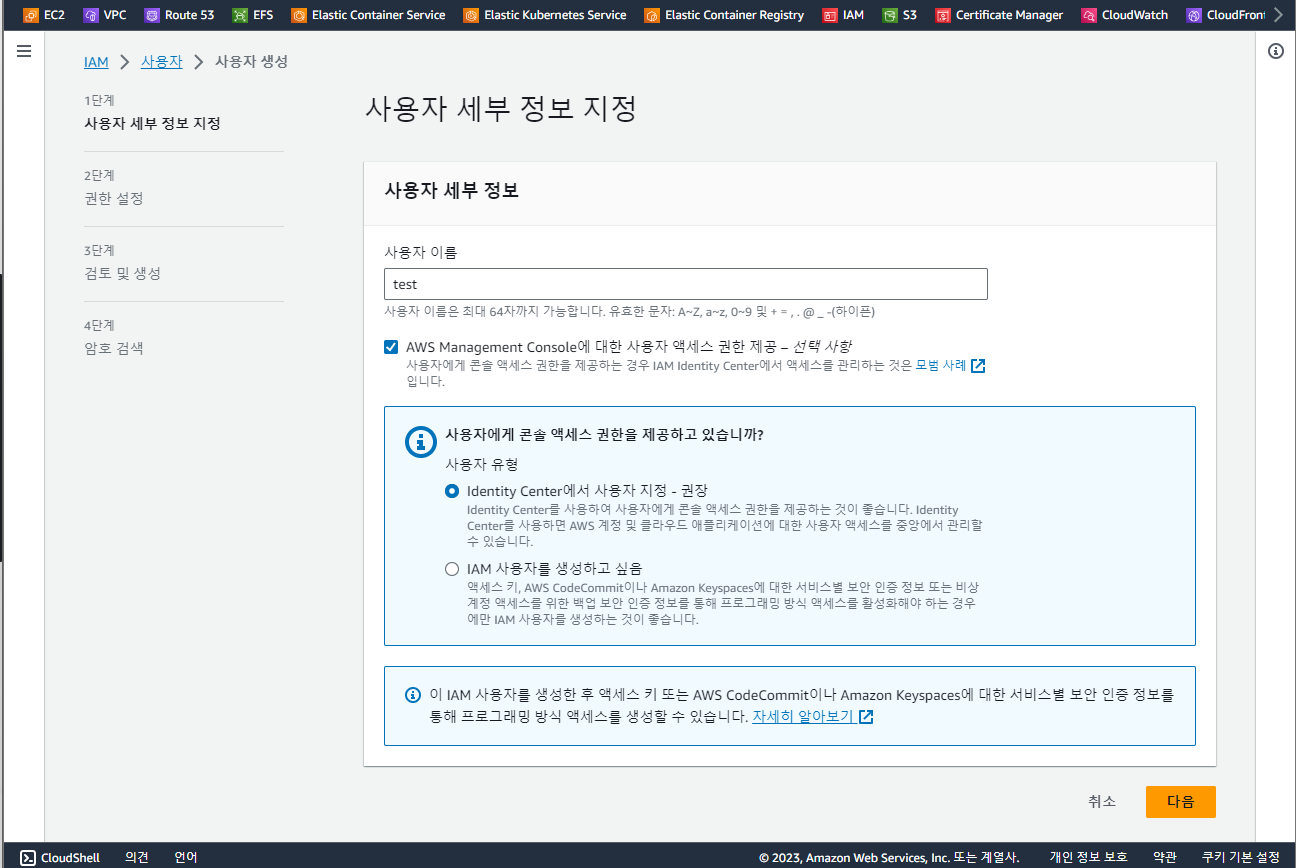

IAM

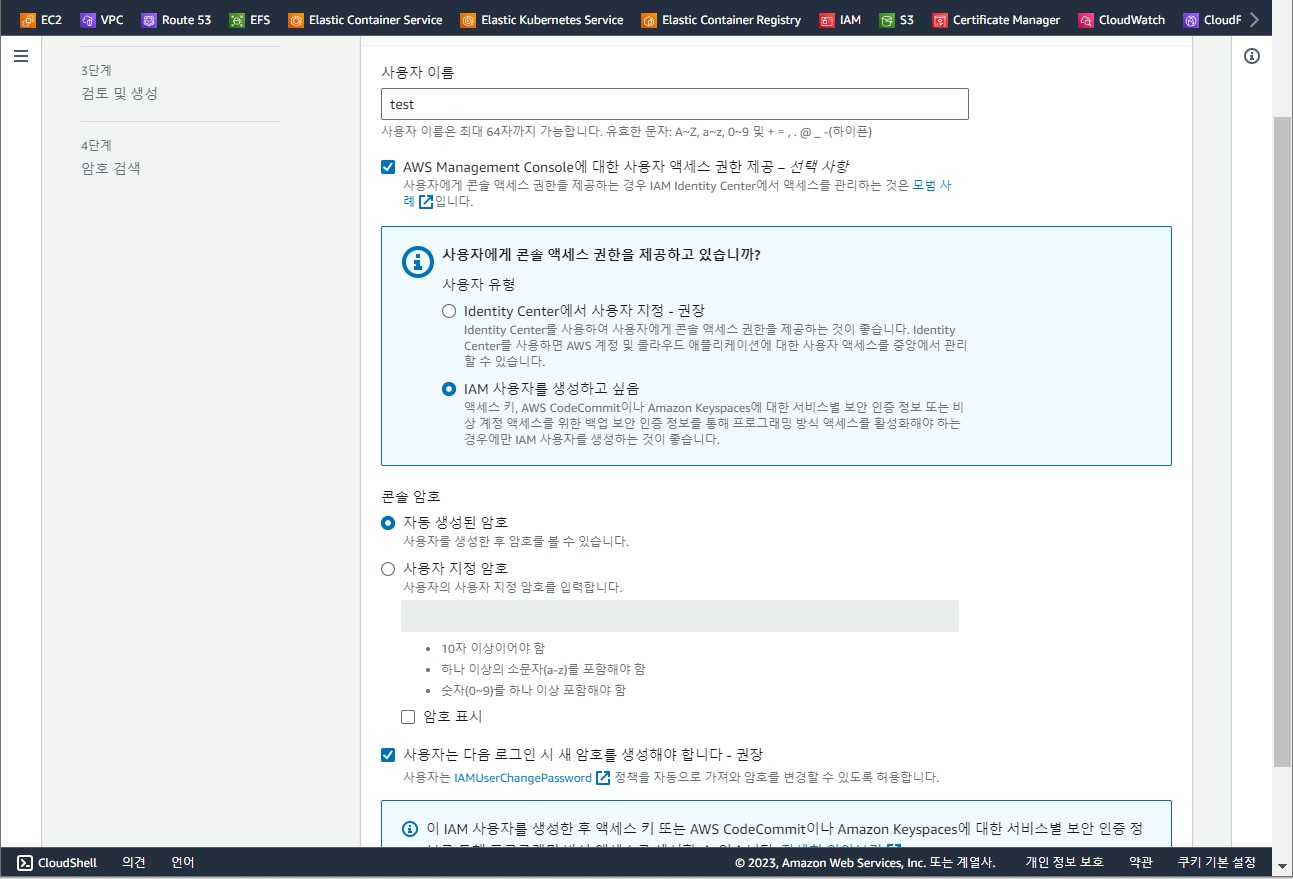

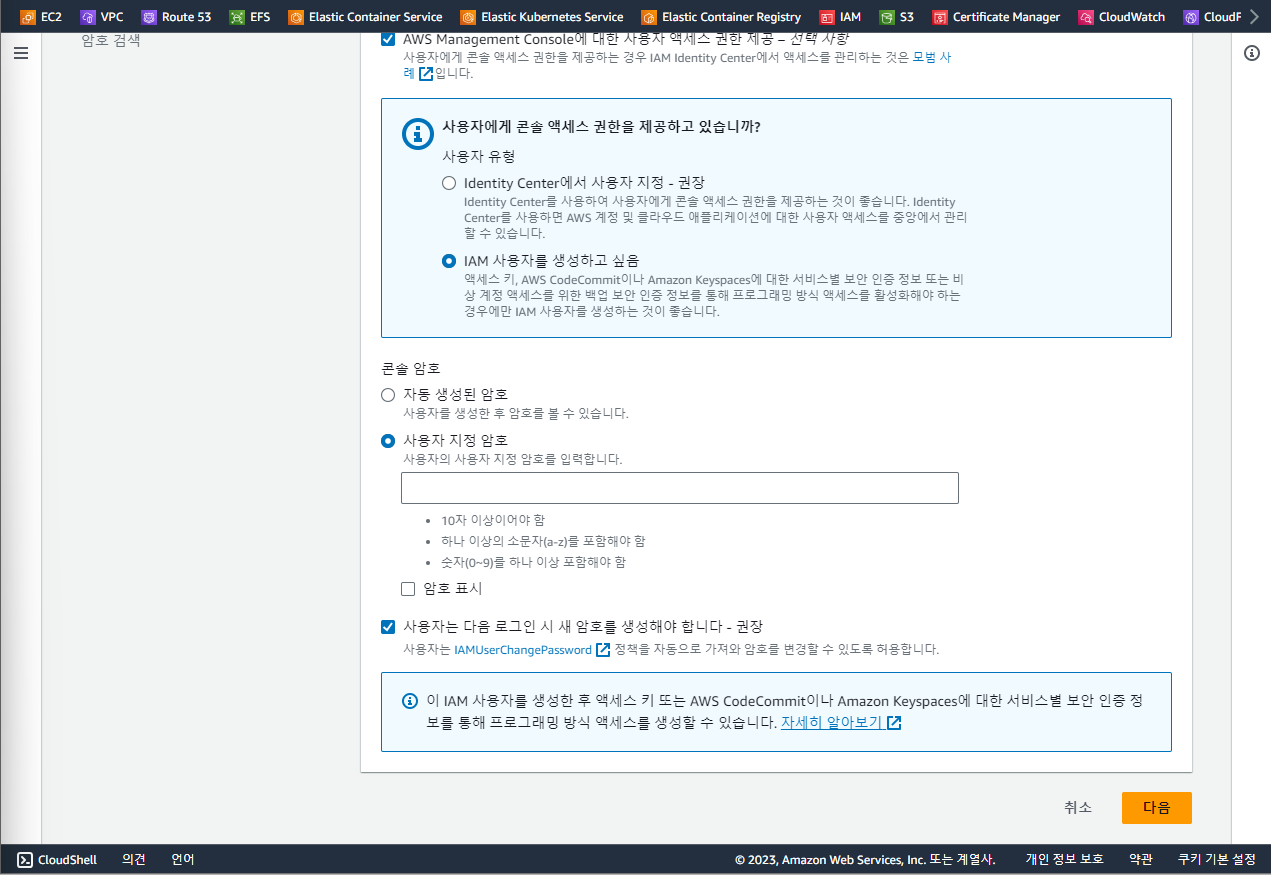

IAM 사용자 생성 선택시 콘솔 암호 필요함.

필요에 따라 자동 생성 암호 또는 사용자 지정 암호 선택 가능.

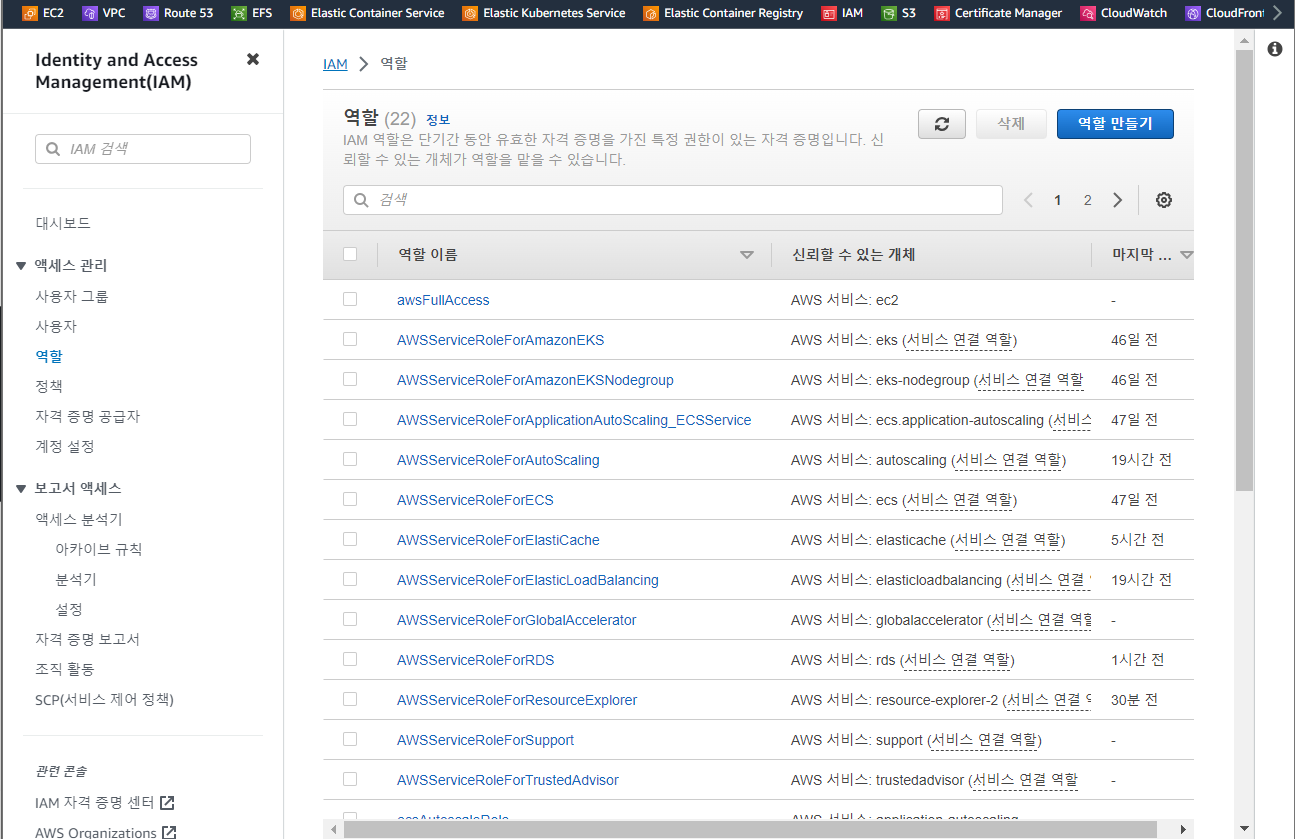

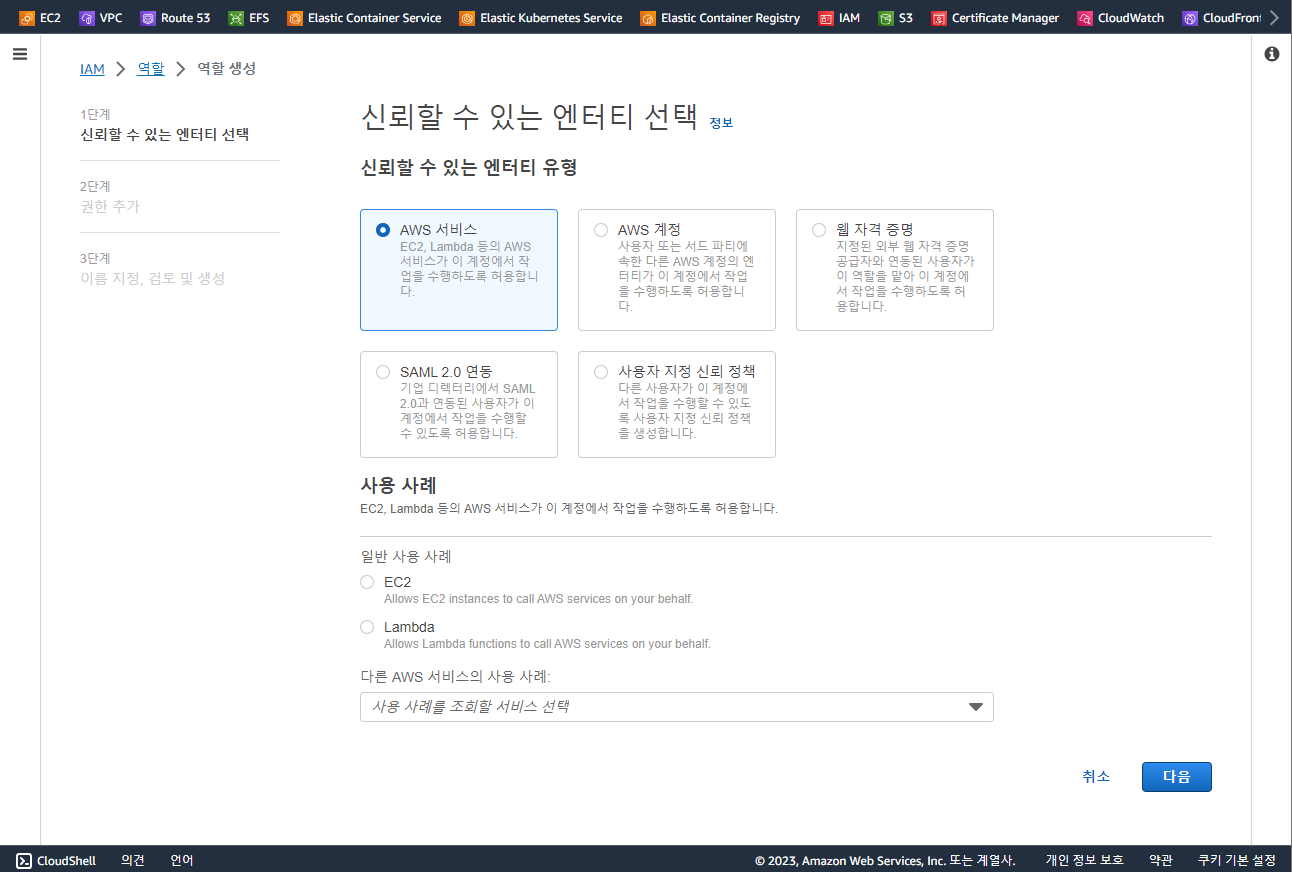

역할

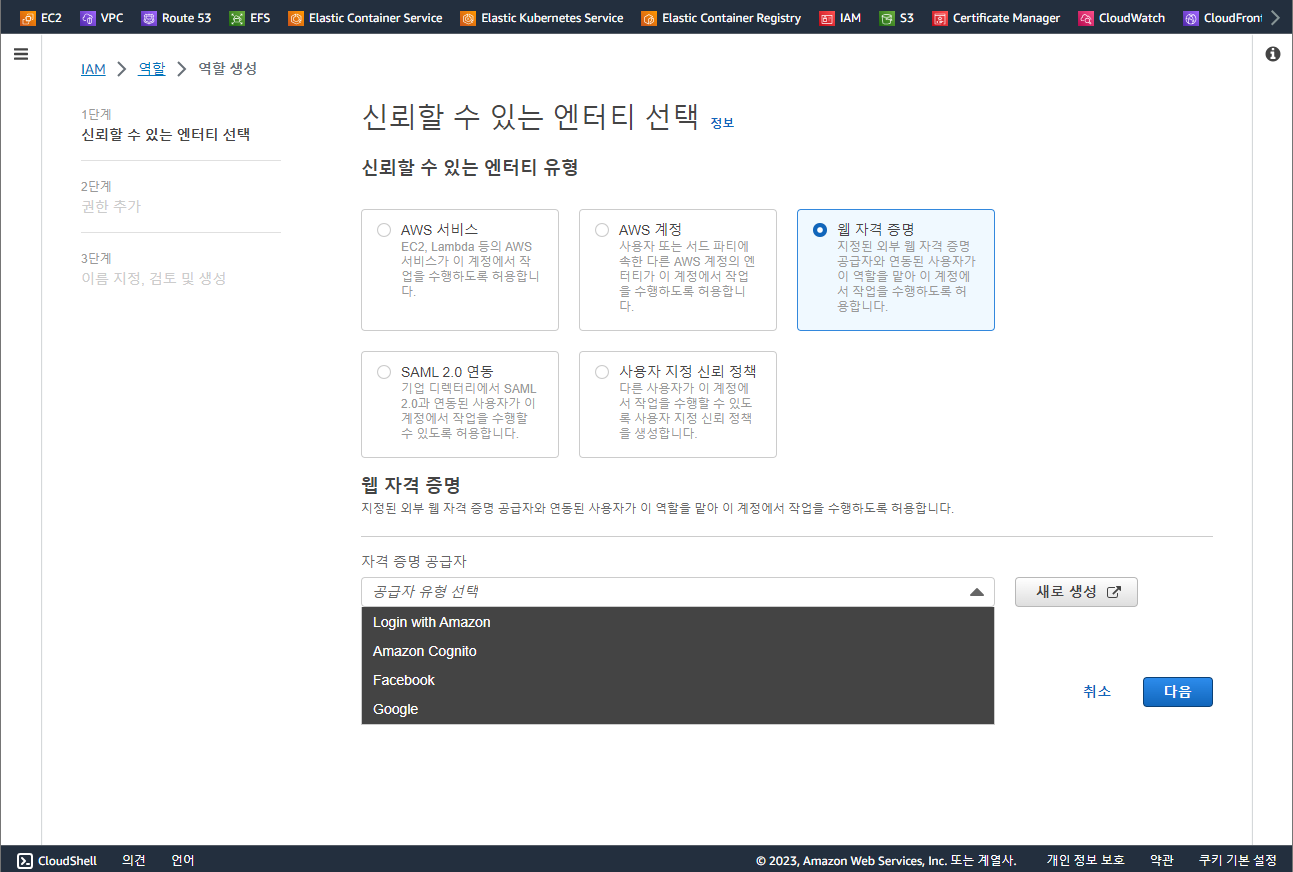

신뢰할 수 있는 엔터티 유형 선택이 가능함.

사용자 뿐만 아니라 서비스에도 부여할 수 있음.

필요에 따라 웹 자격 증명 등 다양한 유형 선택이 가능함.

엑세스 키 사용

그러나 엑세스 키를 그대로 사용하는 것 역시 보안적으로 취약(키 값 노출시 누구나 자원 사용이 가능)하기 때문에 엑세스 키 대신 role(역할) 사용. 따라서 엑세스 키 대신 역할을 사용

IAM 정책 배정

사용자에게 직접 권한을 주지 않는 이유: 권한을 직접 빼앗기전까지 권한이 계속 유지되기 때문에 역할을 만들고 권한이 있는 역할을 부여하므로써 관리. 지정된 시간동안만 권한을 가지고 있으며, 이후에는 토큰 재발급이 필요함.

리소스 기반 정책

명시적 허용 및 명시적 거부

IAM 정책에는 명시적 허용 또는 명시적 거부가 포함되며, 같은 정책에 대한 허용과 거부가 동시에 존재한다면, 거부가 높은 우선 순위를 가짐.

AWS Organization

조직적 계정 관리

SCP

조직의 권한을 관리하는 데 사용할 수 있는 조직 정책 유형.

Organization 엔터티에 SCP를 연결하면 가드레일이 정의됨.

네트워킹

멀티테넌트: 하나의 자원을 여러명이 사용함.

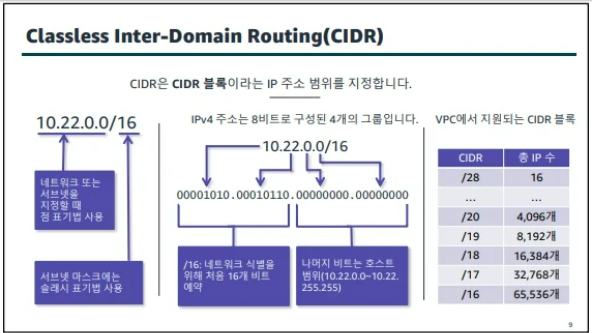

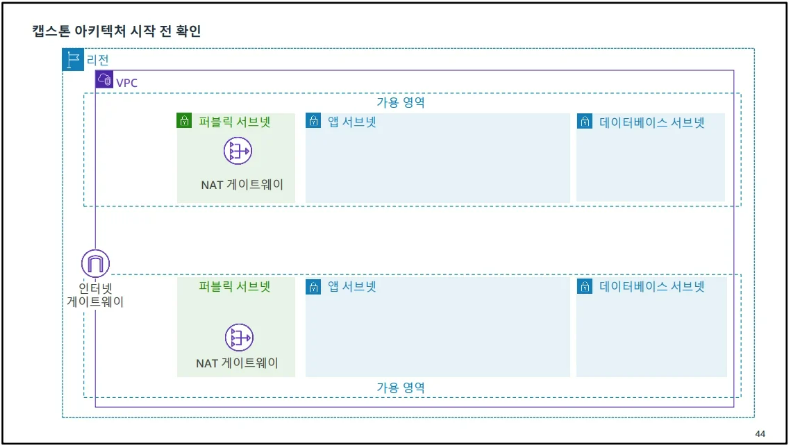

AWS에서는 서브넷 CIDR 블록마다 5개의 주소가 예약됨(처음 4개의 IP + 마지막 IP)

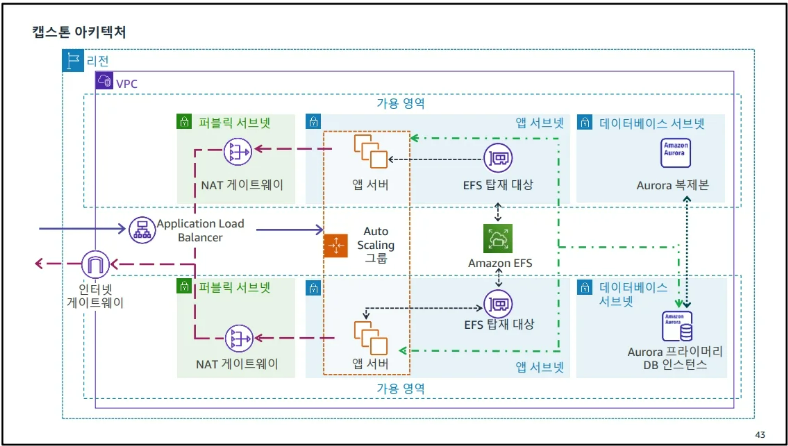

NAT: Network Address Translation. public IP와 private IP를 변환해줌. private subnet은 외부로 직접 접속이 안되므로 NAT gateway를 통해 외부로 통신함.

VPC당 하나의 LoadBalance로 여러개의 AZ로 Load Balancing이 가능함.

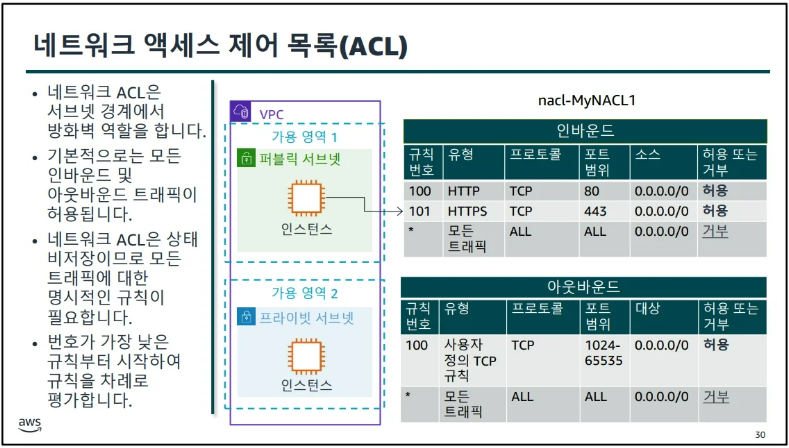

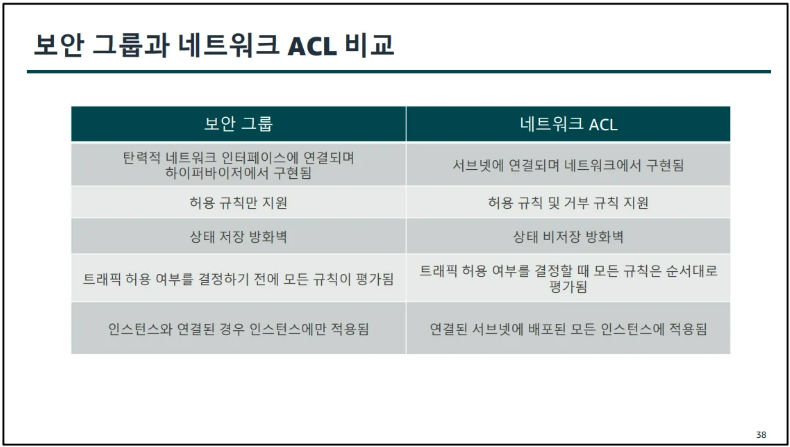

보안 그룹

트래픽이 상위 티어에서 하위 티어로만 흐른 후 다시 반대로 흐를 수 있도록 인바운드와 아웃바운드 규칙이 설정됩니다. 보안그룹은 특정 티어의 보안 위반 시 손상된 클라이언트가 서브넷 전체에서 모든 리소스에 자동으로 액세스할 수 있게되는 현상을 방지하는 방화벽 역할을 합니다.

목표 구조

사용자 지정 보안 그룹은 인바운드 규칙이 없고 아웃바운드 트래픽을 허용함.

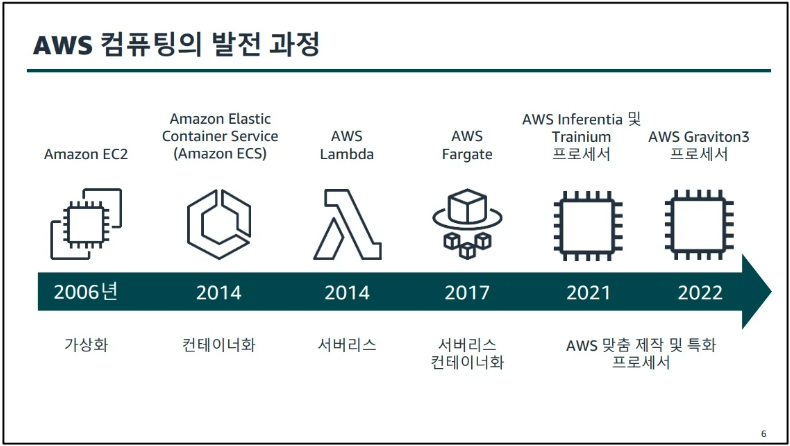

컴퓨팅

CSP -> 반도체 설계 기술이 필요함

AWS 컴퓨팅의 발전 과정

- EC2

- EBS

- Lambda

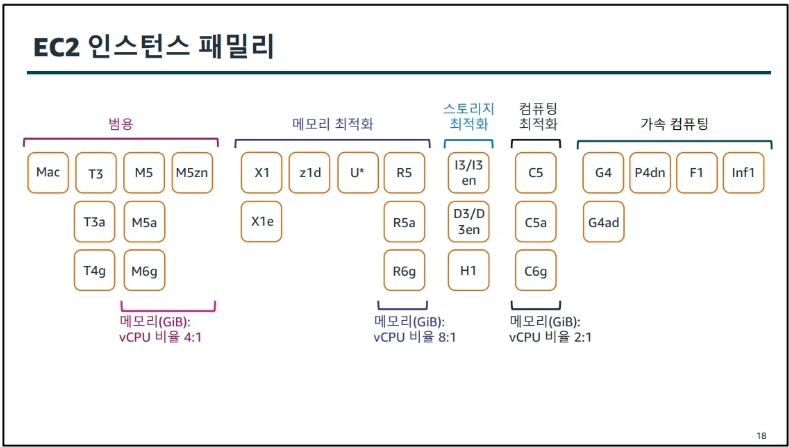

EC2

EC2를 서버가 아니라 인스턴스라고 부르는 이유: 필요할 때만 생성하고 종료시키기 때문

EC2 옵션:

- 이름 및 태그

- Application 및 OS 이미지

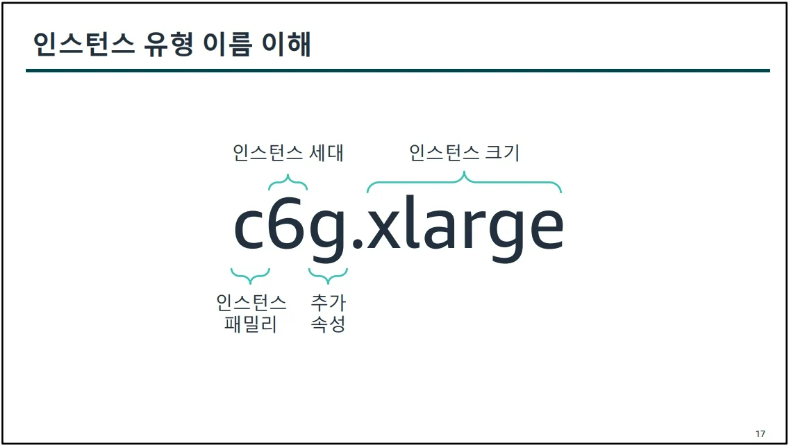

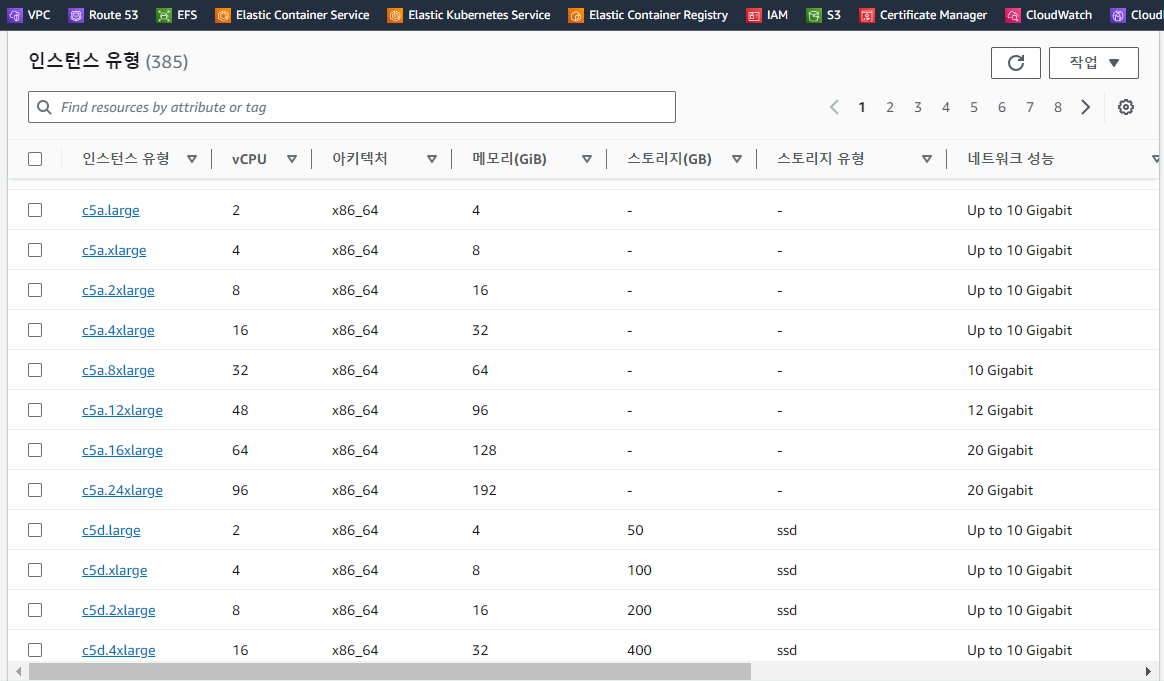

- Instance 유형 및 크기

- 인증 및 키 페어

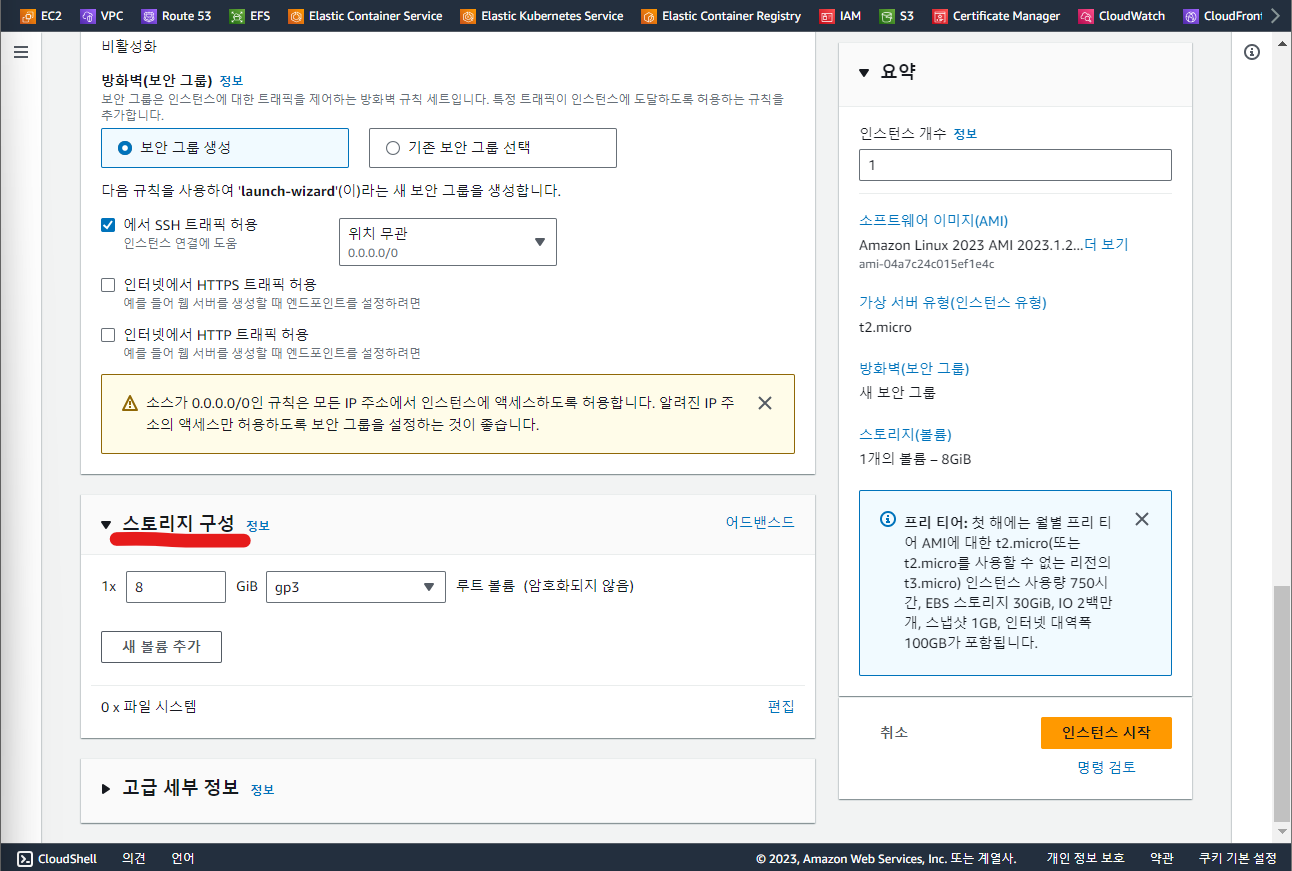

- 네트워크 설정 및 보안

- 스토리지 구성

- 배치 및 테넌시

- 스크립트 및 메타 데이터

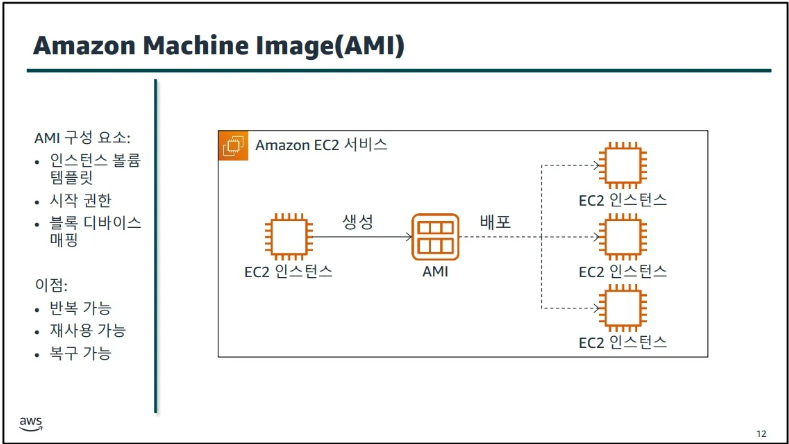

AMI

클라우드의 가상 서버인 인스턴스를 시작하는데 필요한 정보를 제공함.

키페어

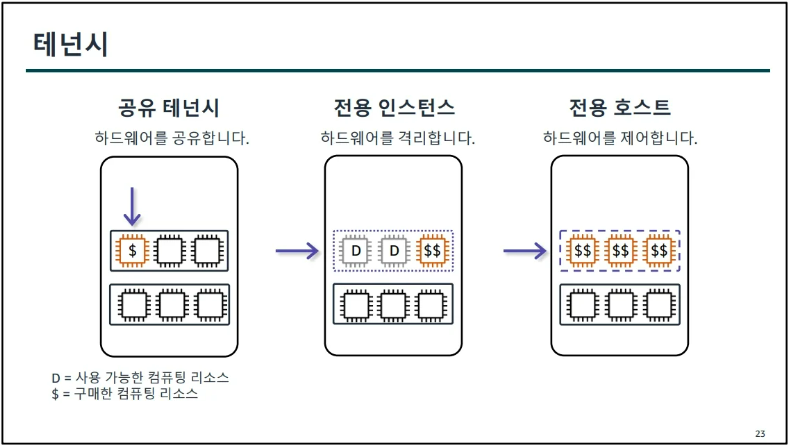

테넌시

전용 인스턴스는 Host Hardware 수준에서 물리적으로 격리되는 EC2 인스턴스이다. 전용이 아닌 인스턴스와 다른 AWS 계정에 속하는 인스턴스로 부터 격리됨.

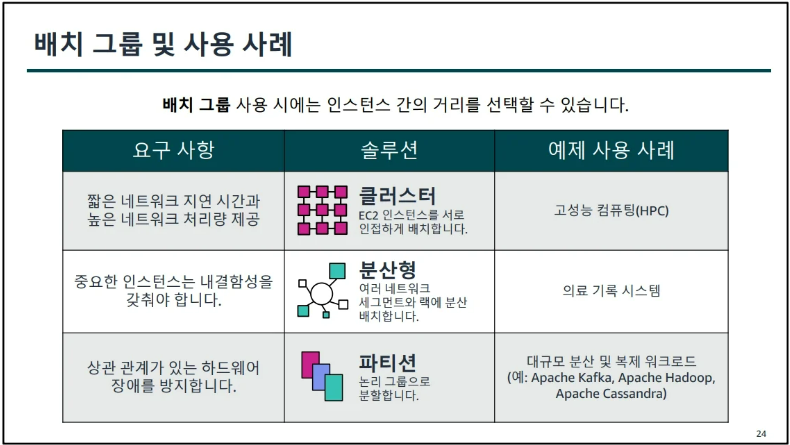

배치그룹

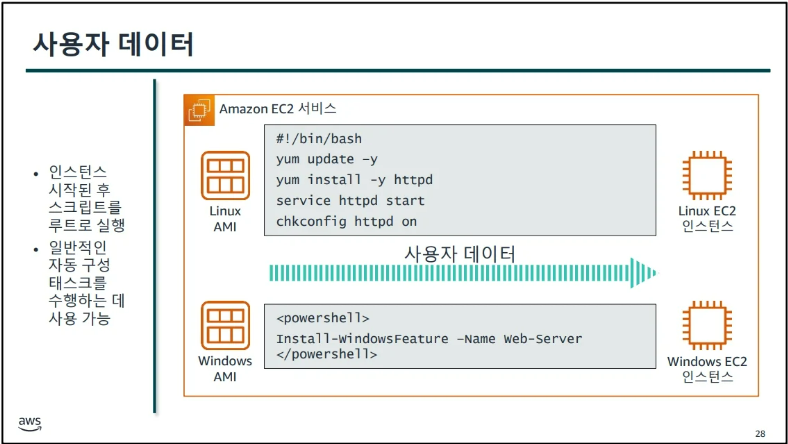

사용자 데이터

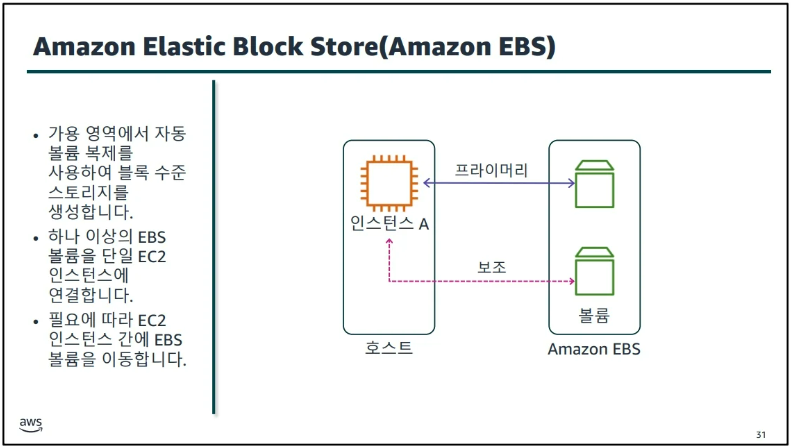

EBS

EBS란? Amazon Elaxtic Block Store. EC2 인스턴스용 스토리지로, 인스턴스가 생성될 때 같이 생성되는 Intance store는 인스턴스 삭제 시 함께 삭제되기 때문에 보관이 필요한 정보의 경우 EBS를 사용해서 정보를 저장. 인스턴스 생성 시 Configure Volume(스토리지 구성)은 EBS를 생성하는 옵션이며, 인스턴스 자체 스토리지는 지원하는 인스턴스가 따로 있음.

인스턴스:EBS = 1:N

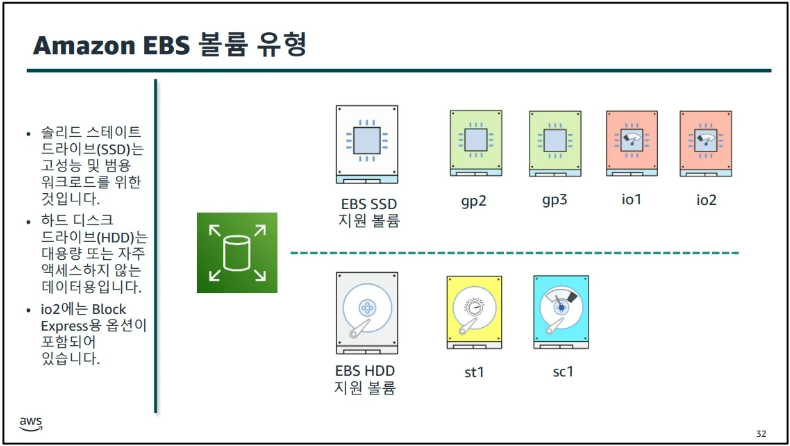

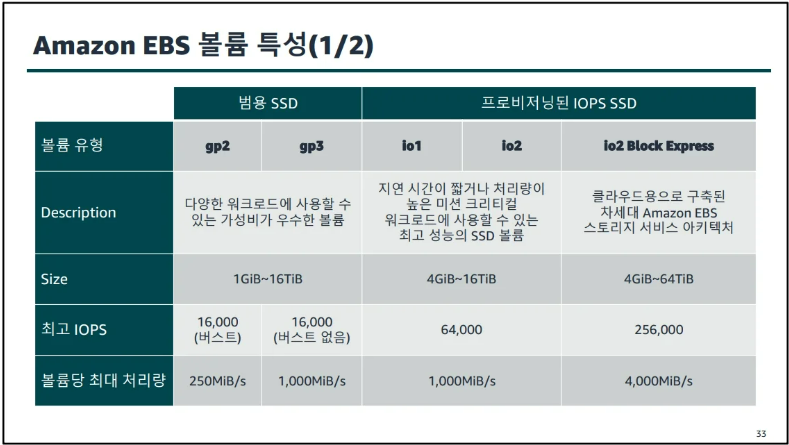

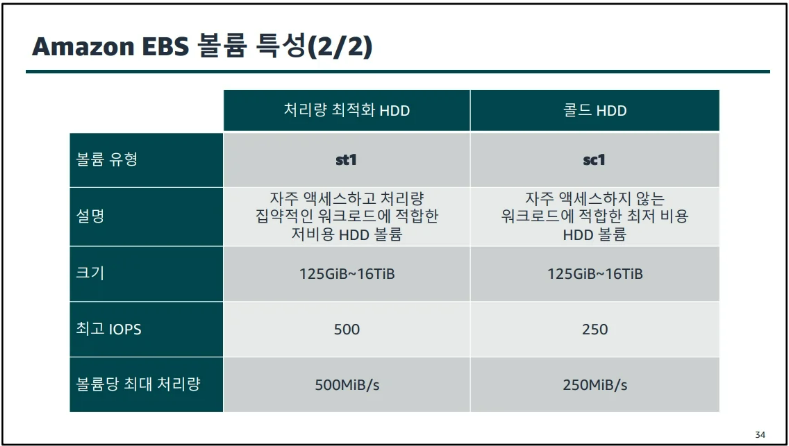

EBS Volume 유형

EBS Volume 특성

Instance Store Volume

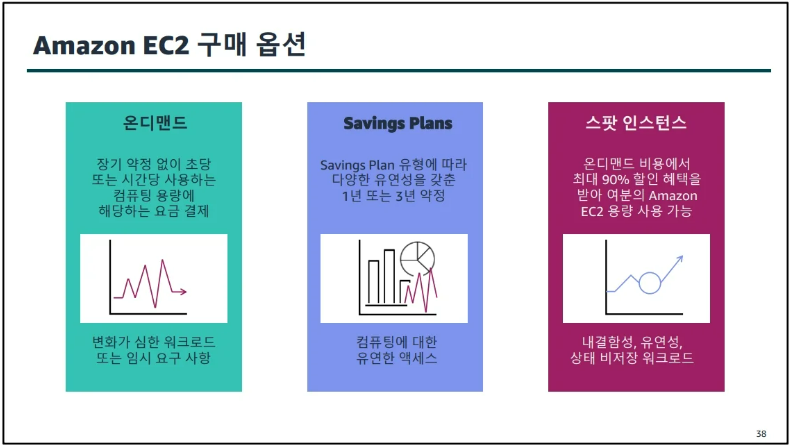

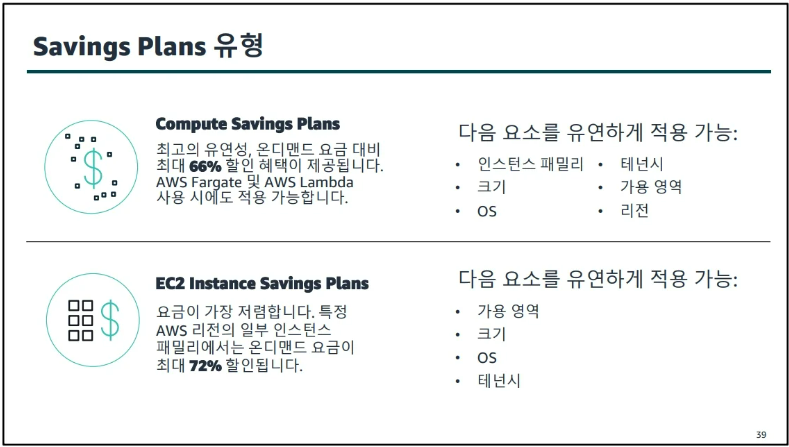

Amazon EC2 구매 옵션

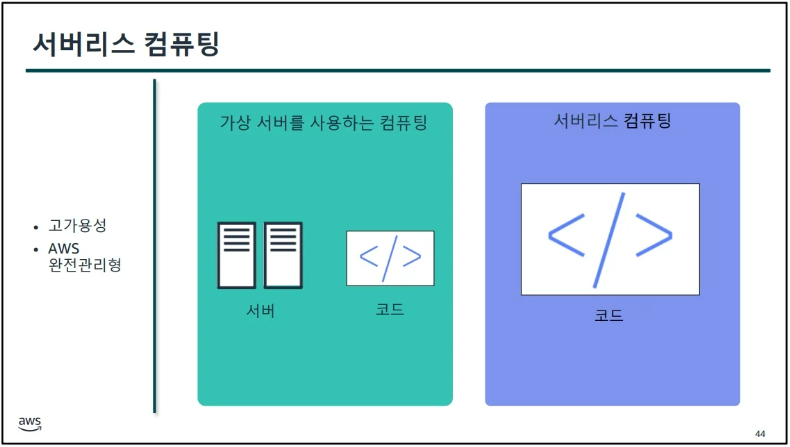

Lambda

AWS의 대표적인 서버리스 컴퓨팅 서비스. 서버리스 컴퓨팅 서비스를 통해 사용자가 서버를 프로비저닝, 크기 조정, 관리할 필요가 없음. 따라서 서버리스 어플리케이션에서는 개발자가 서버 또는 런타임 관리와 운영에 대해 걱정하기보다는 핵심 제품에 집중할 수 있기 때문에 개발자가 확장성 및 안정성이 향상된 뛰어난 제품을 개발하는데 사용한 시간과 에너지를 회수할 수 있음.

Instance 역할 부여

IAM Role을 인스턴스에 바로 부여할 수 없기 때문에 한번 Mapping하여 역할을 부여함. 실제 역할에 부여된 Role은 AmazonEC2RoleforSSM이며

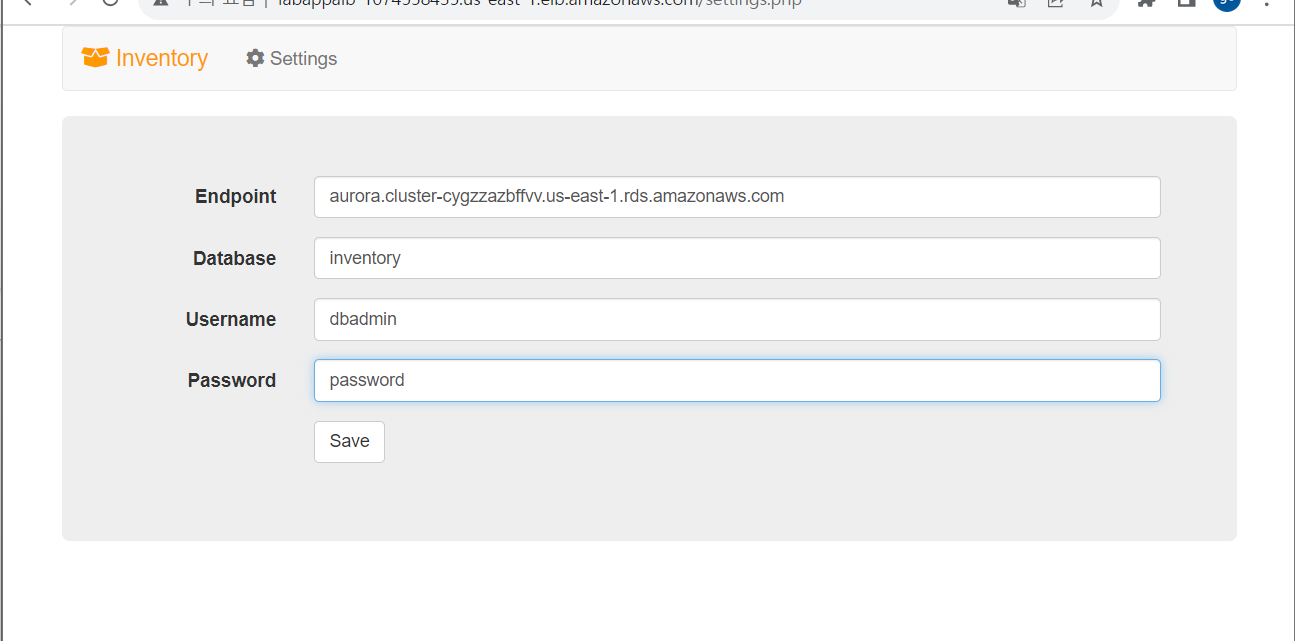

aurora.cluster-cygzzazbffvv.us-east-1.rds.amazonaws.com

LAB 01. Amazon VPC 인프라 구축

LAB 02. DB 계층 생성

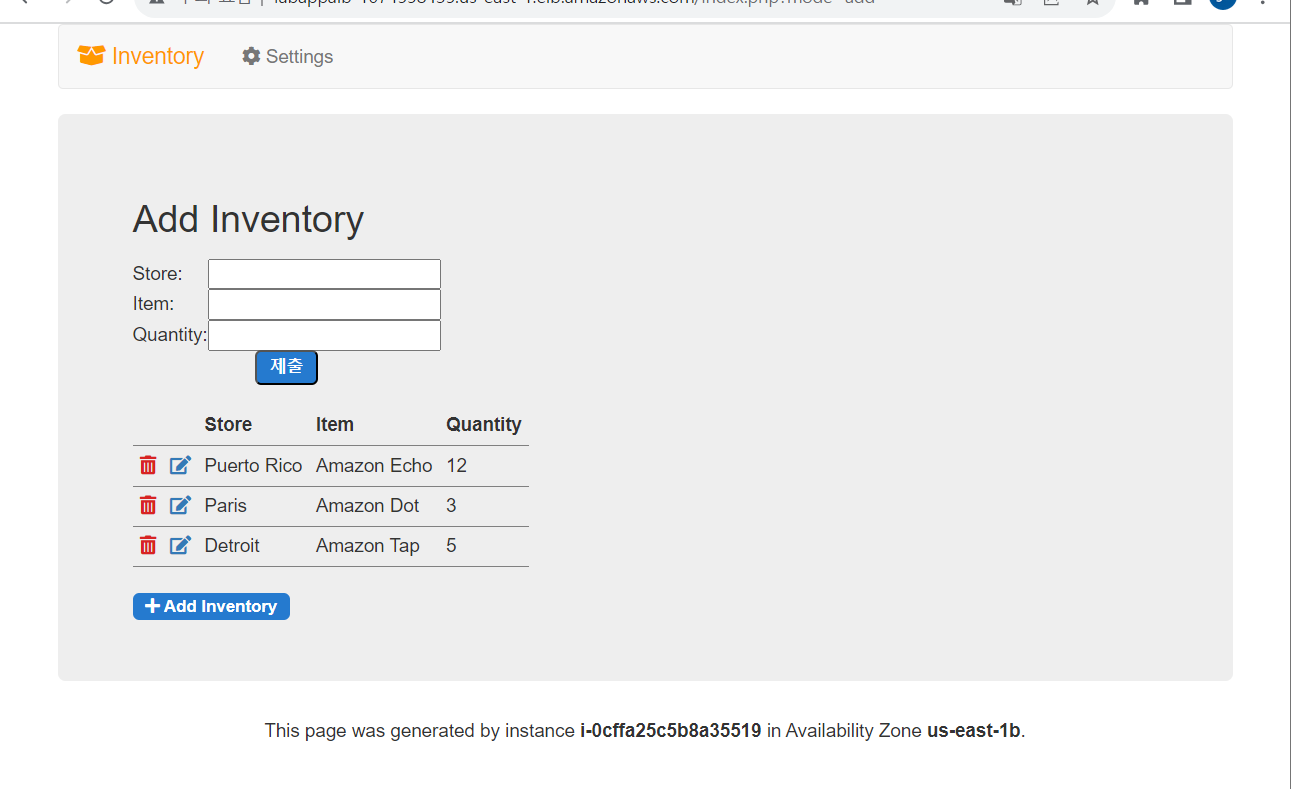

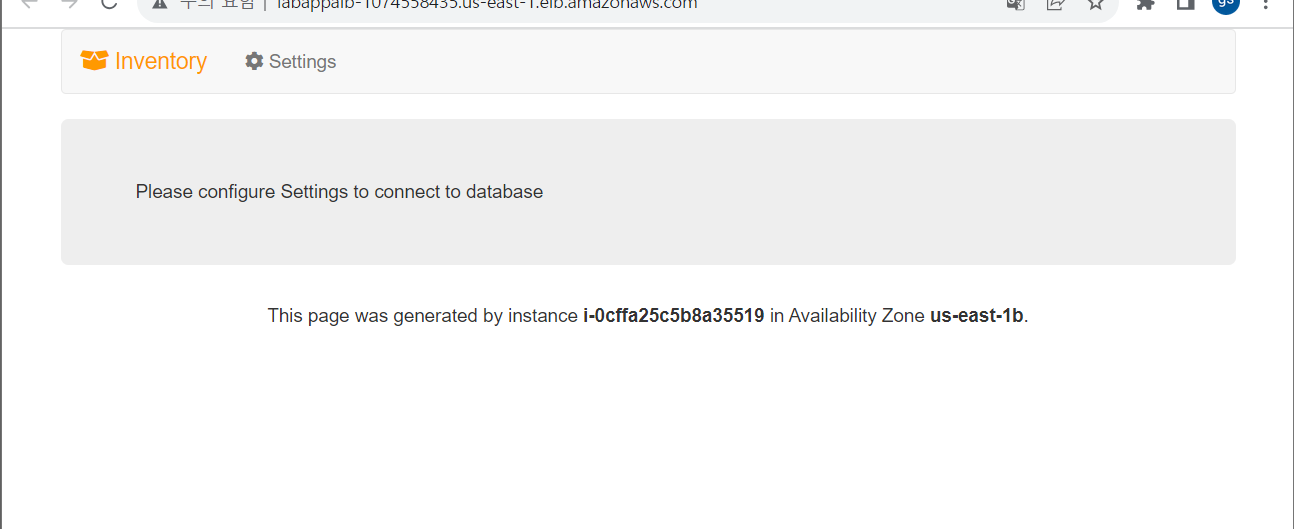

ALB에 대상 그룹 추가 후 화면 ALB의 DNS 이름을 웹 브라우저에 입력했을 때의 출력

위 화면에서 Settings 클릭 후 설정 값 입력 및 save.

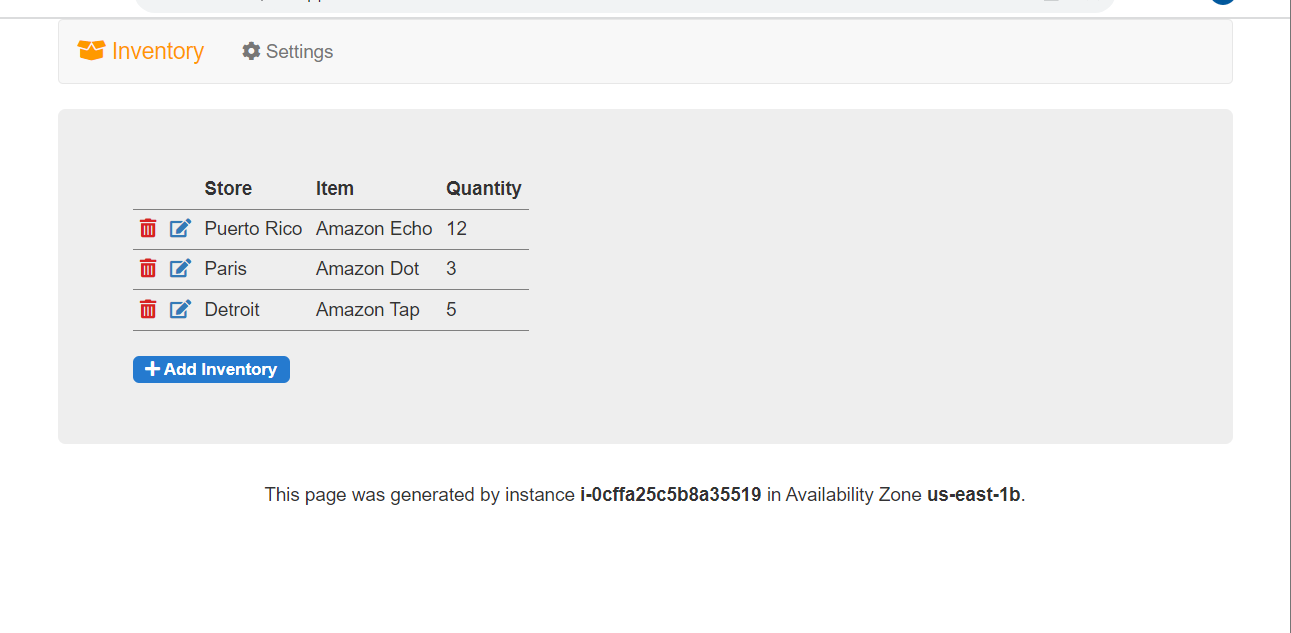

save 직후 화면

Add Inventory도 가능함.