CDN

Content Delivery Network

웹 컨텐츠를 고속으로 사용자에게 전송하기 위한 네트워크 구성

사진출처

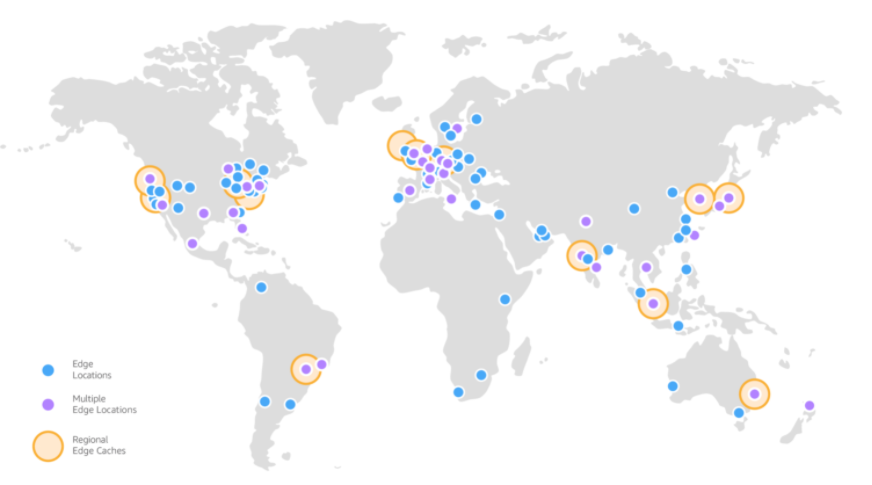

네트워크는 물리적으로 멀어질수록 응답 속도가 느려짐 -> 리전이 없는 지역은 상대적으로 느림

엣지 로케이션으로 이 문제를 해결

원본서버인 origin가 cdn을 통해 엣지 로케이션과 연결하여 엣지 로케이션에 컨텐츠들을 저장(정적 컨텐츠-동영상 사진) 및 통신(동적 컨텐츠-검색결과 등)

특징

- 기본적으로 보안기능이 있음 -> 오리진 서버로 다이렉트 요청이 들어오지 않음으로 디도스 같은 공격을 사전에 막을 수 있음

- cdn 캐시 서버는 리버스 프록시

리버스 프록시 : 외부 클라이언트에서 내부 서버로 보내는 요청을 처리하는 프록시(로드밸런서, cdn 캐시서버)

포워드 프록시 : 내부 클라이언트에서 외부 서버를 연결해주는 프록시(회사에서 네이버나 카카오톡, 특정 서비스를 막아 놓는 경우)

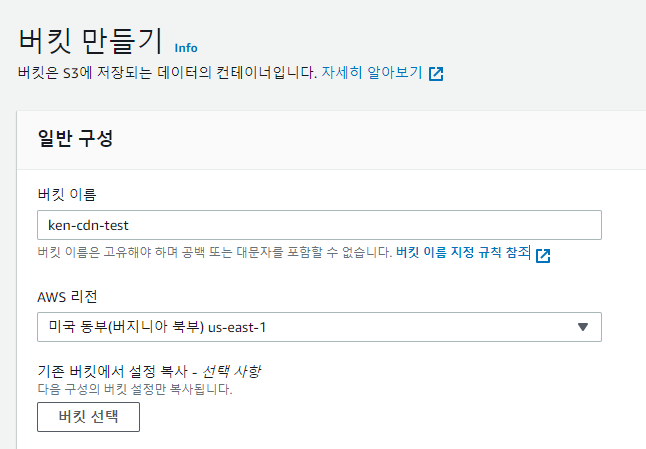

s3를 이용한 cloudfront 설계

-

위 사이트에서 실습에 사용할 정적 컨텐츠(홈페이지)를 다운

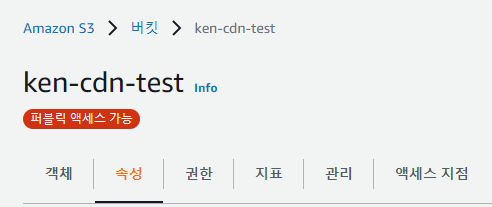

서울 리전을 사용하게 되면 리전이 가까이 있어 cdn 사용 시 차이가 잘 보이지 않으므로 미국이나 유럽 리전 사용

-

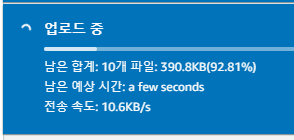

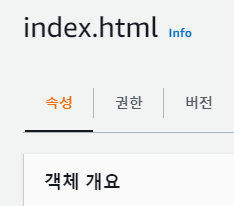

업로드 후 index.html의 url로 접근

-

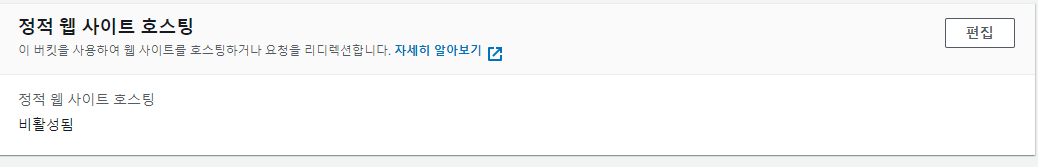

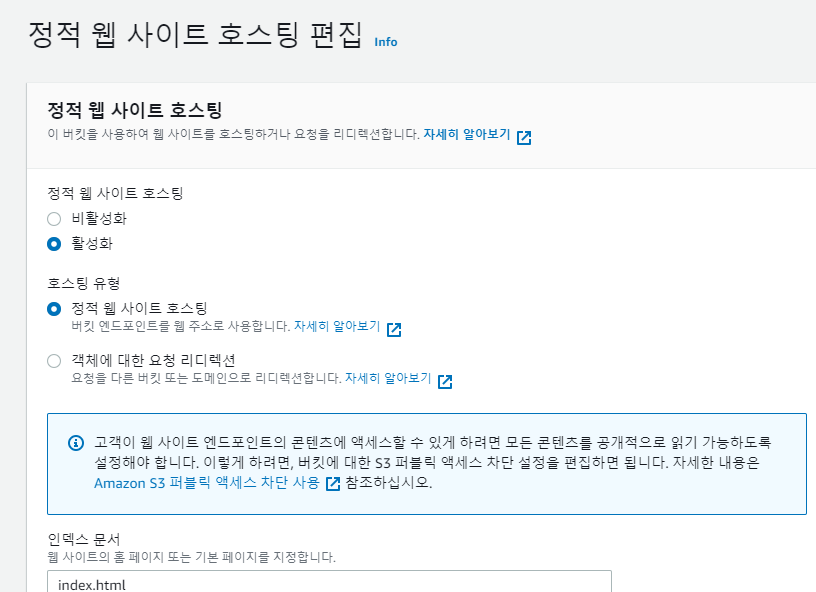

경로에서 index.html제거를 위한 정적호스팅

- f12 개발자 도구를 통해 응답시간 확인

페이지 완전 로드까지 1.2s 정도 소요 - cloudfront 생성

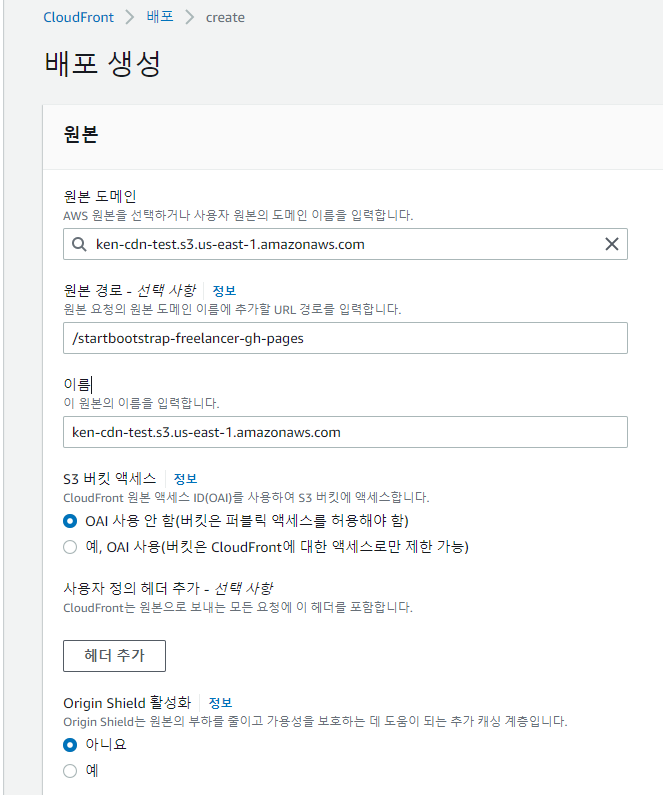

만들어 놓은 s3 버킷을 원본 도메인으로 지정 가능

원본 경로는 버킷의 오브젝트 폴더가 있을 경우 지정 - cloudfront 생성 후, 배포 도메인으로 접속 및 시간 테스트

589ms로 확연히 줄어든 모습

IAM

Identity & Access Managerment

통합 계정 관리

- 루트 계정만 사용하는 것은 권장되지 않음

- IAM을 만들고 적절한 권한 부여 권장

- MFA 적용하고 IAM 만들어서 사용, MFA를 IAM에도 적용시키는 것이 원칙

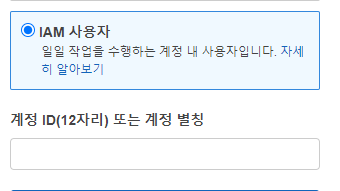

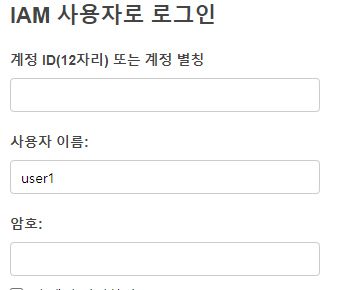

계정 별칭을 통해 IAM 로그인 가능

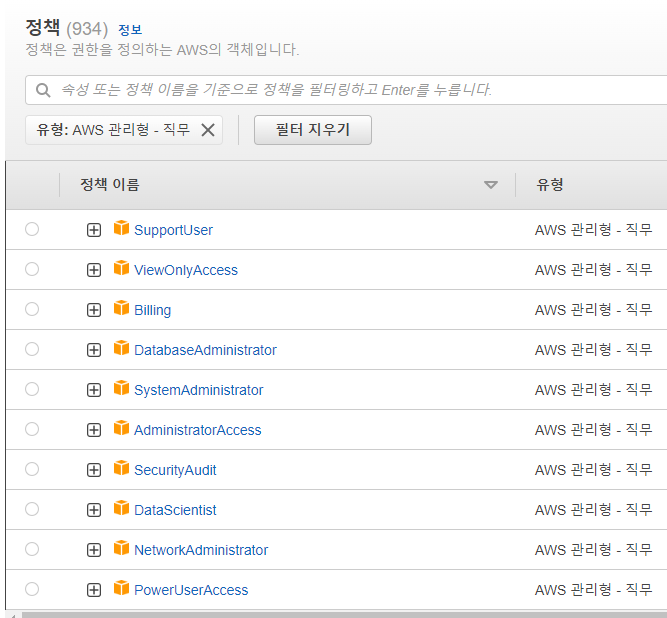

정책

- 고객 관리형 : 관리자가 직접 생성한 정책

- aws 관리형 : aws에서 생성한 정책 - 수정불가

- aws 관리형 - 직무 : 직무기반의 aws 관리형

adminisitratorAccess은 최고 권한으로 루트계정에 버금 가는 모든 권한 포함 - 비용관리 부분 제외

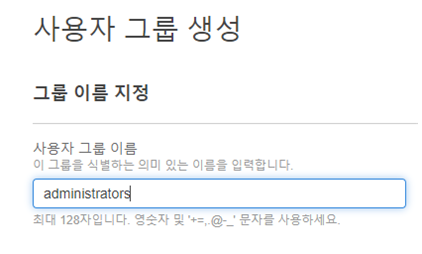

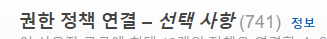

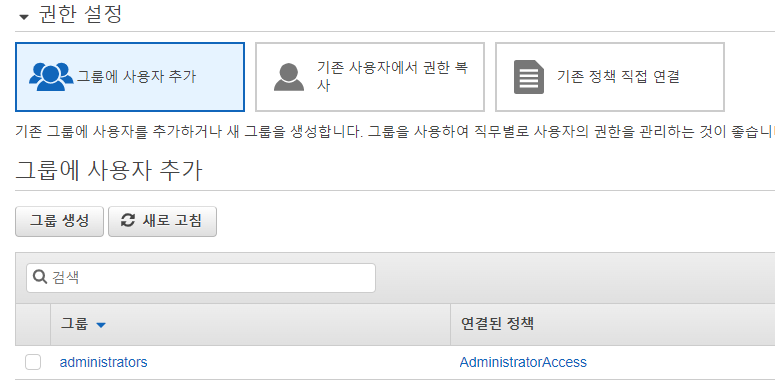

사용자 그룹

IAM 사용자들의 집합, 사용자들에 대한 권한을 쉽게 관리 할 수 있음

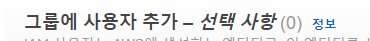

사용자 그룹 생성

- 그룹에 추가할 사용자 선택

- 그룹 내 사용자에게 부여할 권한, 정책 선택

- 생성완료

사용자

AWS와 서비스 및 리소스와 상호 작용하기 위해 개체를 사용하는 사람 또는 서비스

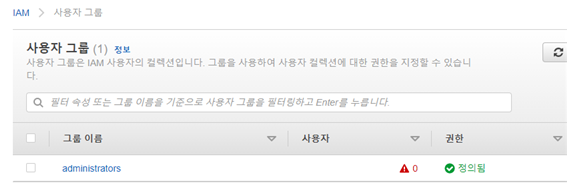

사용자 추가

액세스 유형 방식

- 액세스 키 : 프로그래빙 방식의 ID, 비밀 액세스키(패스워드)를 사용하여 인증

$ aws sts get-caller-identity명령어를 활용하여 인증 받은 사용자 확인 가능

.aws/credentials 액세스키와 시크릿 키가 남게 됨

절대 공유되어서는 안 됨

- 암호 : AWS 관리 콘솔에서 암호를 사용하여 로그인 가능

기존에 있는 그룹에 사용자 추가 가능

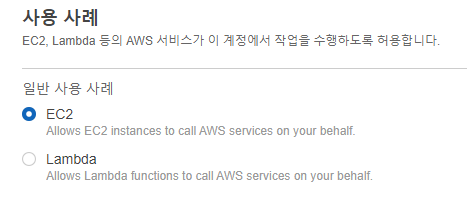

역할

사용자와 유사하지만, 한 사용자만 연결하지 않고 그 역할이 필요한 사용자 또는 그룹이면 누구든지 연결할 수 있도록 고안. 인스턴스에게 리소스에 대한 권한을 부여할때 사용

SAML(Security Assertion Markup Language) : 외부 인증서버와 연결 가능

자격증명 공급자 표준 LDAP(Lightweight directory access protocol)서버 사용시 IAM과 연결 시킬 수 있음

윈도우 = Active Directory, 리눅스 = openLDAP

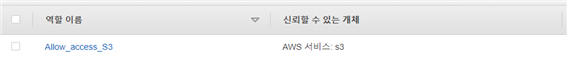

EC2 인스턴스에 S3 액세스 권한 부여하기

- 역할 생성

- S3 권한 부여

- 역할 이름 지정 후 생성

- 인스턴스 생성 및 구성

IAM 역할에 만들어둔 역할 지정 - 인스턴스 접속 후 확인

$ aws s3 ls

s3 버킷 확인 가능

$ aws ec2 describe-instances --region ap-northeast-2

권한 오류, S3 접근 권한만 부여했기 때문에 ec2조회는 불가

$ aws sts get-caller-identity

역할 확인 가능