시험문제와 출처가 따로 명시되지 않은 설명들과 사진들의 출처

제가 직접 만든 사진도 있어요 ^^

81.

- 웹과 컴퓨터 프로그램에서 용량이 적은 데이터를 교환하기위해 데이터 객체를 속성·값의 쌍 형태로 표현하는 형식으로 자바스크립트(JavaScript)를 토대로 개발되어진 형식은?

① Python ② XML

③ JSON ④ WEB SEVER

82.

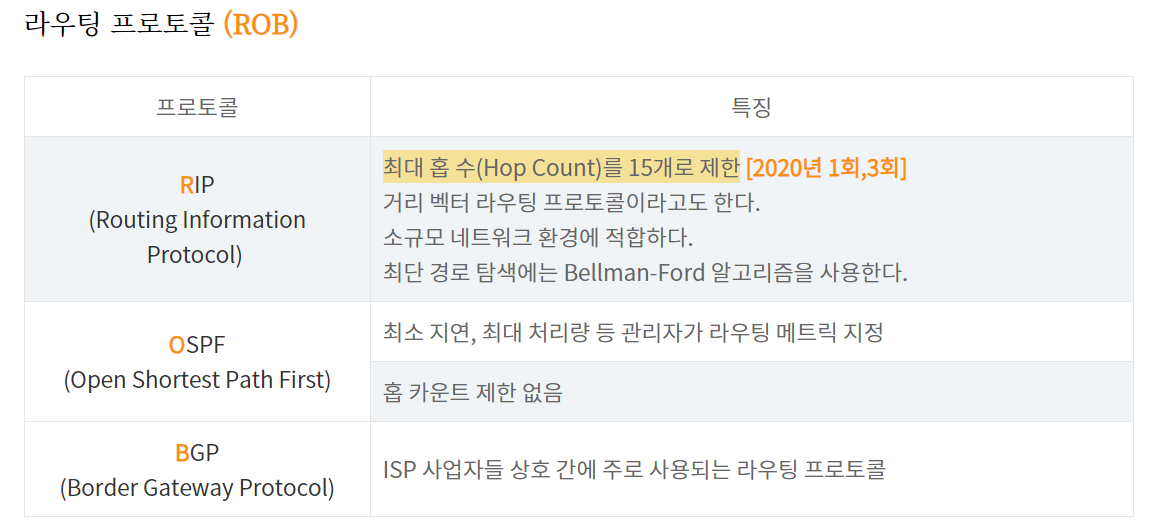

- 최대 홉수를 15로 제한한 라우팅 프로토콜은?

① RIP ② OSPF

③ Static ④ EIGRP

------------------

RIP(Routing Information Protocol)

- 라우팅 정보 관리를 위해 광범위하게 사용되는 프로토콜 - - 간단하게 구현 및 운영이 가능

- 시스템 자원 소모가 적음

- 지원하는 최대 홉 수가 15개

- 16개부터는 전송이 불가능하므로 대규모 네트워크에는 부적합하다.

------------------

83.

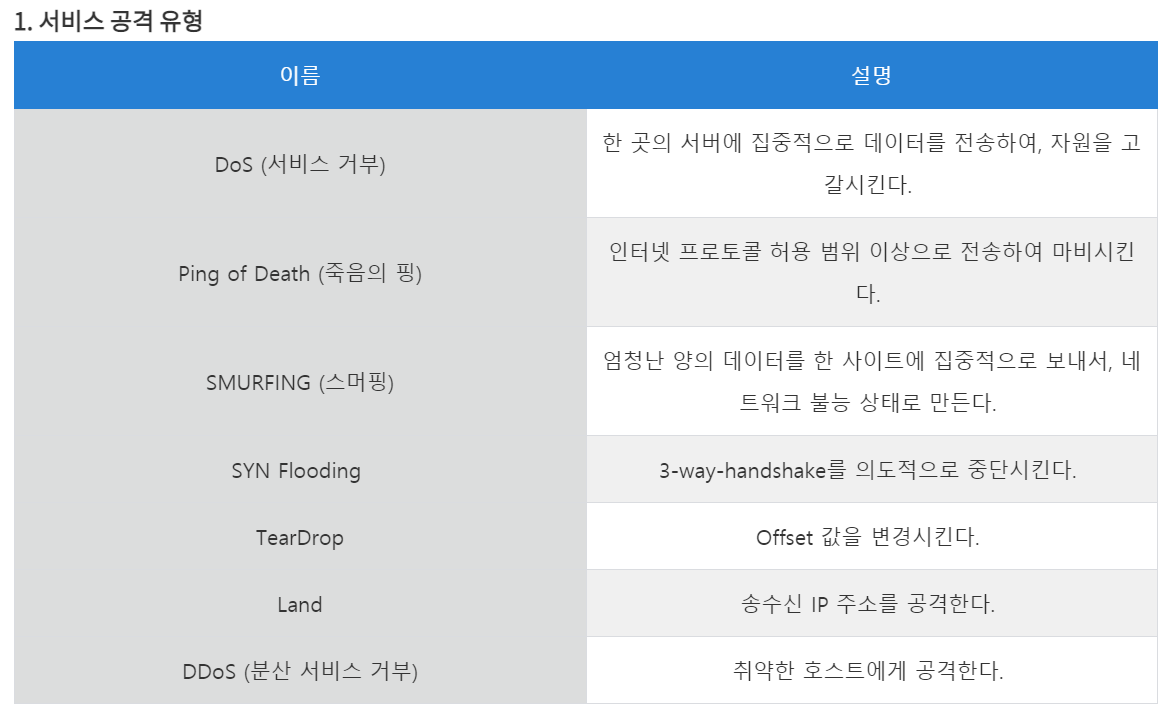

- IP 또는 ICMP의 특성을 악용하여 특정 사이트에 집중적으로 데이터를 보내 네트워크 또는 시스템의 상태를 불능으로 만드는 공격 방법은?

① TearDrop ② Smishing

③ Qshing ④ Smurfing

------------------

① TearDrop: 패킷 제어 로직을 악용하여 시스템의 자원을 고갈시키는 공격

② Smishing: SMS와 Phishing의 결합어로 문자메시지를 이용 피싱하는 방법

③ Qshing: QR코드와 피싱(Phishing)의 합성어로 QR코드 를 이용한 해킹

④ Smurfing : IP 또는 ICMP의 특성을 악용하여 특정 사이트에 집중적으로 데이터를 보내 네트워크 또는 시스템의 상태를 불능으로 만드는 공격 방법

------------------

84.

- CMM(Capability Maturity Model) 모델의 레벨로 옳지 않은 것은?

① 최적단계 ② 관리단계

③ 정의단계 ④ 계획단계

------------------

CMM(Capability Maturiy Model)의 5가지 성숙단계

- 1단계: 초기 단계(Initial)

- 2단계: 반복 단계(Repeatable)

- 3단계: 정의 단계(Defined)

- 4단계: 관리 단계(Managed)

- 5단계: 최적화 단계(Optimizing)

------------------

85.

- 여러 개의 독립된 통신장치가 UWB(UltraWideband)기술 또는 블루투스 기술을 사용하여 통신망을 형성하는 무선 네트워크 기술은?

① PICONET ② SCRUM ③ NFC ④ WI-SUN

------------------

① PICONET : 여러 개의 독립된 통신장치가 UWB(UltraWideband)기술 또는 블루투스 기술을 사용하여 통신망을 형성하는 무선 네트워크 기술

② SCRUM : 애자일 방법론 중 하나. 프로젝트 관리를 위한 상호, 점진적 개발방법론.

③ NFC : 10cm 이내의 가까운 거리에서 다양한 무선 데이터를 주고받는 통신 기술.

④ WI-SUN : 스마트 그리드 서비스를 제공하기 위한 와이파이 기반의 저전력 장거리 통신기술.

------------------

86.

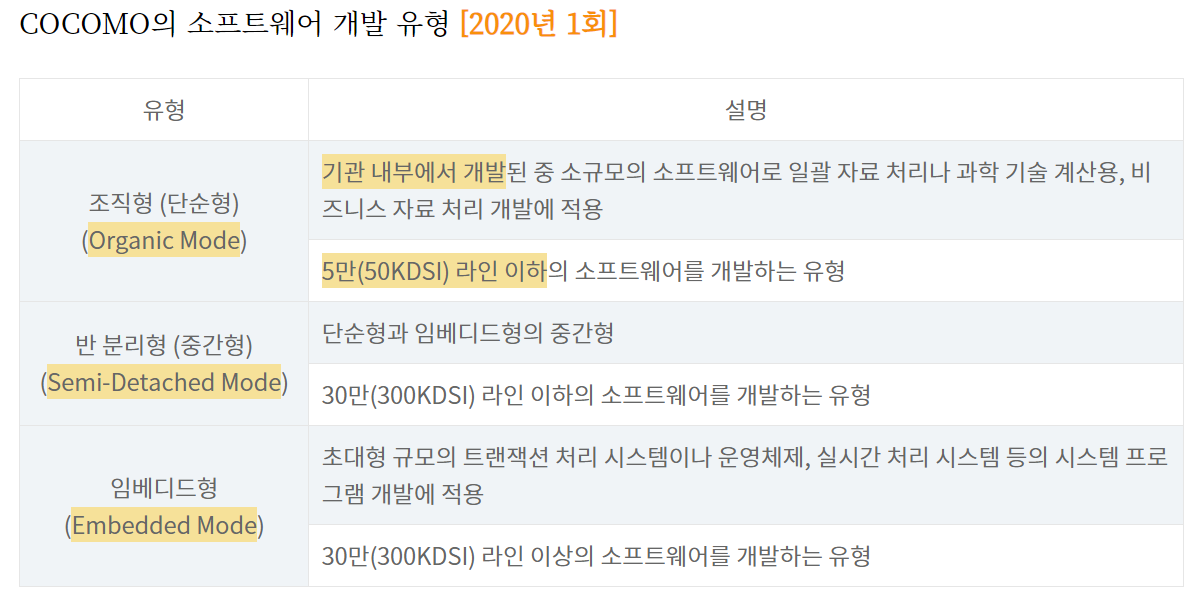

- COCOMO model 중 기관 내부에서 개발된 중소 규모의 소프트웨어로 일괄 자료 처리나 과학기술 계산용, 비즈니스 자료 처리용으로 5만 라인 이하의 소프트웨어를 개발하는 유형은?

① embeded ② organic

③ semi-detached ④ semi-embeded

------------------

원시 프로그램의 규모에 따른 COCOMO 방법

- Organic Model(조직형)

- Semi Detached Model(반분리형)

- Embedded Model(내장형)

------------------

87.

- 컴퓨터 사용자의 키보드 움직임을 탐지해 ID, 패스워드 등 개인의 중요한 정보를 몰래 빼가는 해킹 공격은?

① Key Logger Attack

② Worm

③ Rollback

④ Zombie Worm

Key Logger Attack

: 컴퓨터 사용자의 키보드 움직임을 탐지해 ID, 패스워드 등 개인의 중요한 정보를 몰래 빼가는 해킹 공격

Worm

: 스스로를 복제하여 네트워크 등의 연결을 통하여 전파하는 악성 소프트웨어 컴퓨터 프로그램

88.

- LOC 기법에 의하여 예측된 총 라인수가 50000라인, 프로그래머의 월 평균 생산성이 200라인, 개발에 참여할 프로그래머가

10인 일 때, 개발 소요 기간은?

① 25개월 ② 50개월

③ 200개월 ④ 2000개월

------------------

- 개발 소요 기간: 인월 / 투입 인원

250 / 10 = 25

- 노력(인월): LOC / 1인당 월평균 생산 코드 라인수

50,000라인 / 200라인 = 250

------------------

86번 참고(LOC, Man Month).

- (Man Month) = (LOC)/(프로그래머의 월간 생산성)

- (프로젝트 기간) = (Man Month)/(프로젝트 인력)

89.

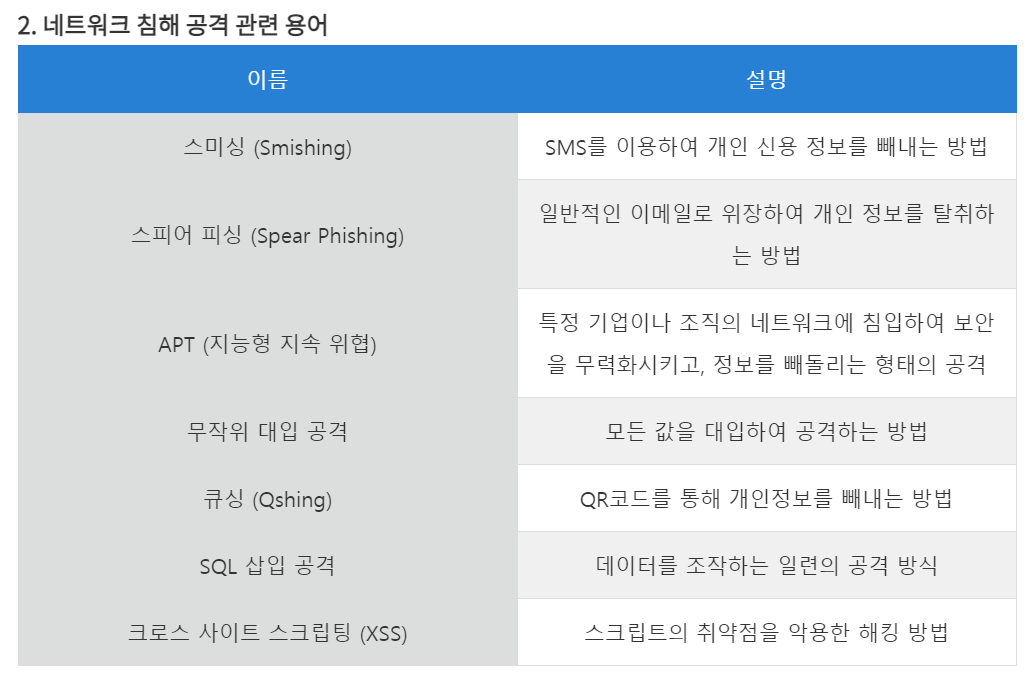

- Rayleigh-Norden 곡선의 노력 분포도를 이용한 프로젝트 비용 산정기법은?

① Putnam 모형 ② 델파이 모형

③ COCOMO 모형 ④ 기능점수 모형

86번 참고(비용산정 모델 종류).

90.

- 소인수 분해 문제를 이용한 공개키 암호화 기법에 널리 사용되는 암호 알고리즘 기법은?

① RSA ② ECC ③ PKI ④ PRM

.png)

91.

- 프로토타입을 지속적으로 발전시켜 최종 소프트웨어 개발까

지 이르는 개발방법으로 위험관리가 중심인 소프트웨어 생명주

기 모형은?

① 나선형 모형 ② 델파이 모형

③ 폭포수 모형 ④ 기능점수 모형

------------------

① 나선형 모델은 폭포수와 프로토타입 모델 장점에 위험분석을 추가한 모델이다.

------------------

.png)

92.

- 다음 설명의 정보보안 침해 공격 관련 용어는?

인터넷 사용자의 컴퓨터에 침입해 내부 문서 파일 등을

암호화해 사용자가 열지 못하게 하는 공격으로, 암호 해

독용 프로그램의 전달을 조건으로 사용자에게 돈을 요구

하기도 한다.① Smishing

② C-brain

③ Trojan Horse

④ Ransomware

------------------

① Smishing : SMS와 Phishing의 결합어로 문자메시지를 이용 피싱하는 방법

② C-brain(©Brain) : 최초의 MS-DOS용 컴퓨터 바이러스로 바이러스 복사본이 담긴 플로피 디스크의 시동 섹터를 바꿔버림으로 컴퓨터를 감염

③ Trojan Horse :악성 코드 중에는 마치 유용한 프로그램인 것처럼 위장하여 사용자들로 하여금 거부감 없이 설치를 유도하는 프로그램

④ Ransomware : 인터넷 사용자의 컴퓨터에 침입해 내부 문서 파일 등을 암호화해 사용자가 열지 못하게 하는 공격

------------------

93.

- 백도어 탐지 방법으로 틀린 것은?

① 무결성 검사 ② 닫힌 포트 확인

③ 로그 분석 ④ SetUID 파일 검사

------------------

백도어 탐지 기법 및 대응

- 현재 동작중인 프로세스 및 열린 포트 확인

- SetUID 파일 검사

- 바이러스 및 백도어 탐지 툴 사용

- 무결성 검사

- 로그 분석

------------------

94.

- 메모리상에서 프로그램의 복귀 주소와 변수사이에 특정 값을 저장해 두었다가 그 값이 변경되었을 경우 오버플로우 상태로 가정하여 프로그램 실행을 중단하는 기술은?

① 모드체크

② 리커버리 통제

③ 시스로그

④ 스택가드

------------------

② 리커버리 통제(recovery control, 복구 통제): 부적절한 사건/상황으로 인해 발생할 피해를 극복한다. 장애를 정돈하고 정상적인 운영 상태로 회복한다. (예: 데이터 백업)

③ 시스로그(syslog): 다양한 프로그램들이 생성하는 메세지들을 저장하고, 이 들 메세지들을 이용해서 다양한 분석 등이 가능하도록 로그 메세지들을 제공하는 메시지 로깅의 표준

④ 스택가드 : 메모리상에서 프로그램의 복귀 주소와 변수사이에 특정 값을 저장해 두었다가 그 값이 변경되었을 경우 오버플로우 상태로 가정하여 프로그램 실행을 중단하는 기술

------------------

95.

- 소프트웨어 개발 프레임워크를 적용할 경우 기대효과로 거리가 먼 것은?

① 품질보증

② 시스템 복잡도 증가

③ 개발 용이성

④ 변경 용이성

------------------

소프트웨어 개발 프레임워크는 소프트웨어 개발에 공통적으로 사용되는 구성 요소와 아키텍처를 일반화하여 손쉽게 구현할 수 있도록 여러 가지 기능들을 제공해주는 소프트웨어 시스템이다.

------------------

소프트웨어 개발 프레임워크 적용 시 기대효과

- 품질 보증

- 개발 용이성

- 변경 용이성

- 복잡도 감소

- 상호 운용성 향상

- 유지보수 용이

- 공통 컴포넌트 재사용으로 중복 예산 절감

96.

- 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는

보안 요소는?

① 기밀성 ② 부인방지

③ 가용성 ④ 무결성

------------------

주요 보안 항목

- 기밀성(Confidentiality): 인가(authorization)된 사용자만 정보 자산에 접근할 수 있는 것

- 무결성(Integrity): 적절한 권한을 가진 사용자에 의해 인가된 방법으로만 정보를 변경할 수 있도록 하는 것

- 가용성(Availability): 정보 자산에 대해 적절한 시간에 접근 가능한 것

- 인증(Authentication): 시스템이 각 사용자를 정확히 식별하고자 할 때 사용하는 방법

- 부인 방지(non-repudiation): 메시지의 송수신이나 교환 후, 또는 통신이나 처리가 실행된 후에 그 사실을 증명함으로써 사실 부인을 방지하는 보안 기술

------------------

97.

- 다음이 설명하는 용어로 옳은 것은?

- 오픈 소스를 기반으로 한 분산 컴퓨팅 플랫폼이다.

- 일반 PC급 컴퓨터들로 가상화된 대형 스토리지를 형성한다.

- 다양한 소스를 통해 생성된 빅데이터를 효율적으로 저장하고 처리한다.

① 하둡(Hadoop)

② 비컨(Beacon)

③ 포스퀘어(Foursquare)

④ 맴리스터(Memristor)

------------------

① 하둡(Hadoop) : 오픈 소스를 기반으로 한 분산 컴퓨팅 플랫폼이다. 일반 PC급 컴퓨터들로 가상화된 대형 스토리지를 형성한다. 다양한 소스를 통해 생성된 빅데이터를 효율적으로 저장하고 처리한다.

② 비컨(Beacon) : 근거리에 있는 스마트 기기를 자동으로 인식하여 필요한 데이터를 전송할 수 있는 무선 통신 장치

③ 포스퀘어(Foursquare) : 등록된 사용자로 하여금 자기의 현재 위치를 계속 갱신하면서 친구들과 공유하게끔 하는 위치 기반 소셜 네트워크 서비스

④ 맴리스터(memristor) : 메모리(memory)와 레지스터(resistor)의 합성어로, 메모리 등에 멤리스터를 이용할 경우 에너지 소모와 부팅 시간을 획기적으로 줄일 수 있다.

------------------

98.

- 크래커가 침입하여 백도어를 만들어 놓거나, 설정 파일을

변경했을 때 분석하는 도구는?

① trace ② tripwire

③ udpdump ④ cron

------------------

tripwire는 외부의 크래커 공격과 내부의 악의적인 사용자의 공격으로부터 지켜내는 프로그램이다.

------------------

99.

- 폭포수 모형의 특징으로 거리가 먼 것은?

① 개발 중 발생한 요구사항을 쉽게 반영할 수 있다.

② 순차적인 접근방법을 이용한다.

③ 단계적 정의와 산출물이 명확하다.

④ 모형의 적용 경험과 성공사례가 많다.

------------------

① 폭포수 모형은 소프트웨어 개발에서 각 단계를 확실히

매듭짓고 그 결과를 철저하게 검토하여 승인 과정을 거친

후에 다음 단계를 진행하며 이전 단계로 넘어갈 수 없는

방식이므로 개발 중 요구사항 반영이 어렵다.

------------------

91번 참고

100.

- 테일러링(Tailoring) 개발 방법론의 내부 기준에 해당하지 않는 것은?

① 납기/비용 ② 기술 환경

③ 구성원 능력 ④ 국제표준 품질기준

------------------

테일러링 내부적 기준

- 목표 환경

- 요구사항

- 프로젝트 규모

- 보유기술

테일러링 외부적 기준

- 법적 제약사항

- 표준 품질기준

------------------

.png)