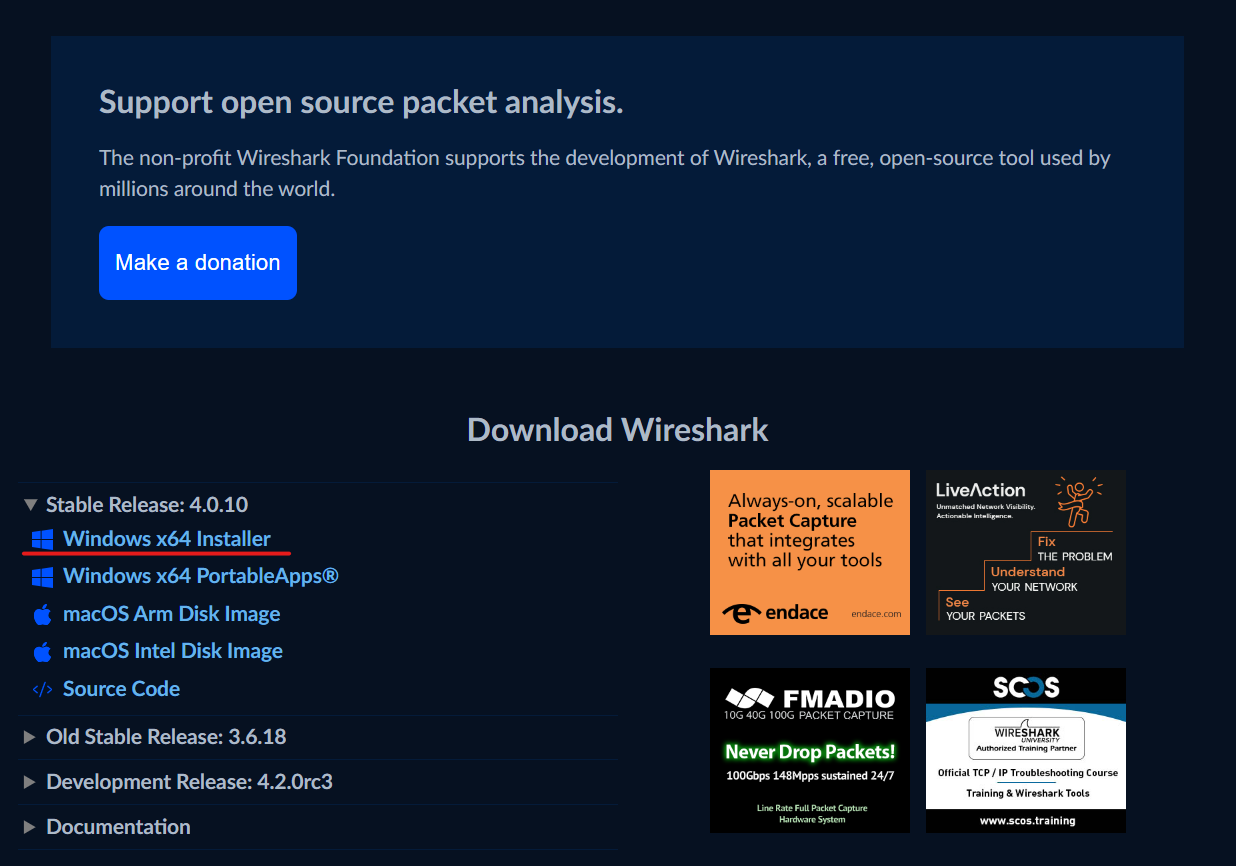

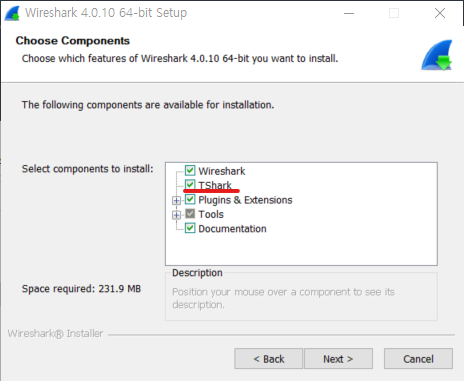

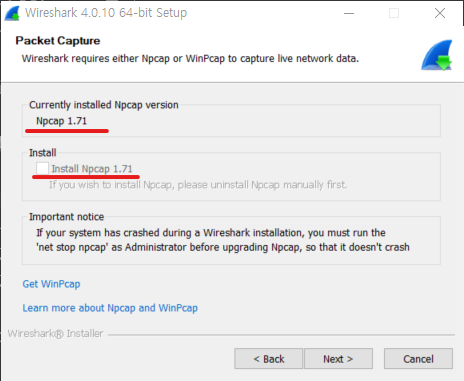

설치(Window x64 기준)

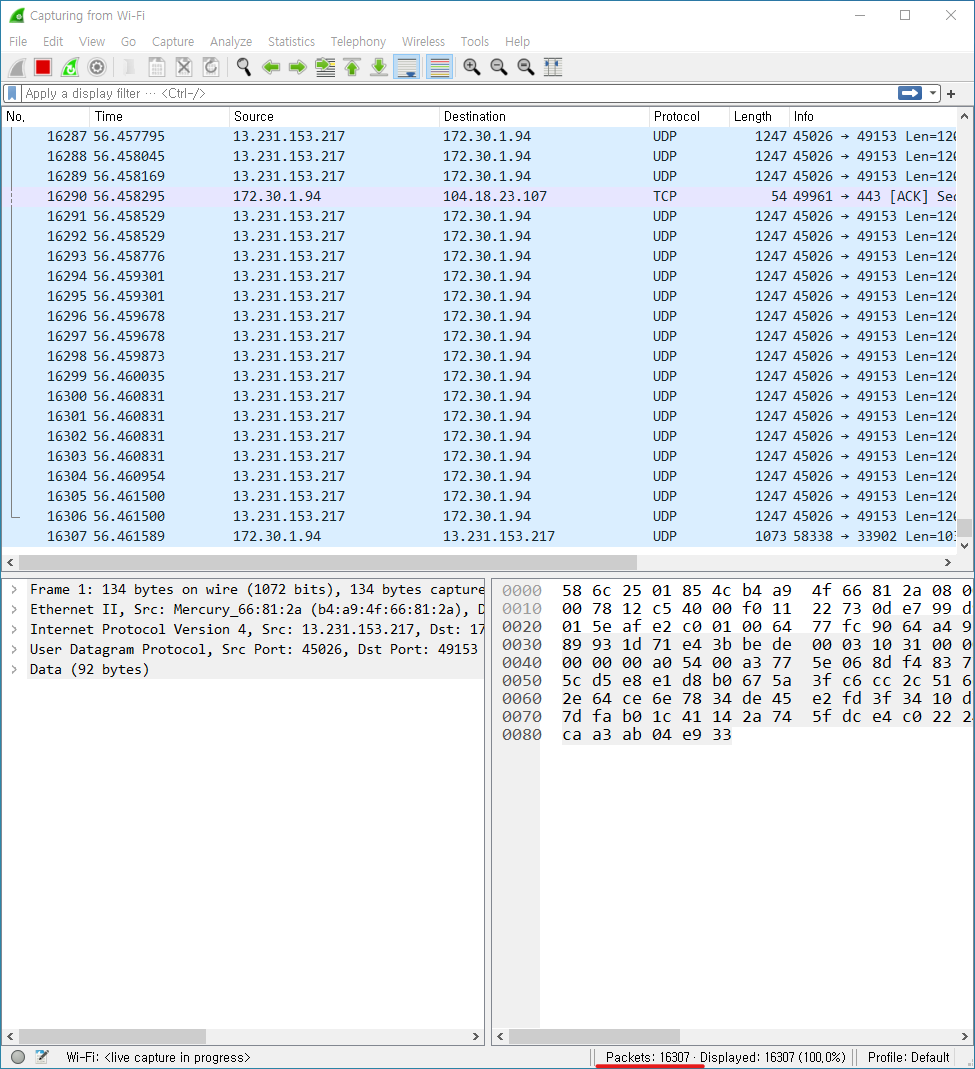

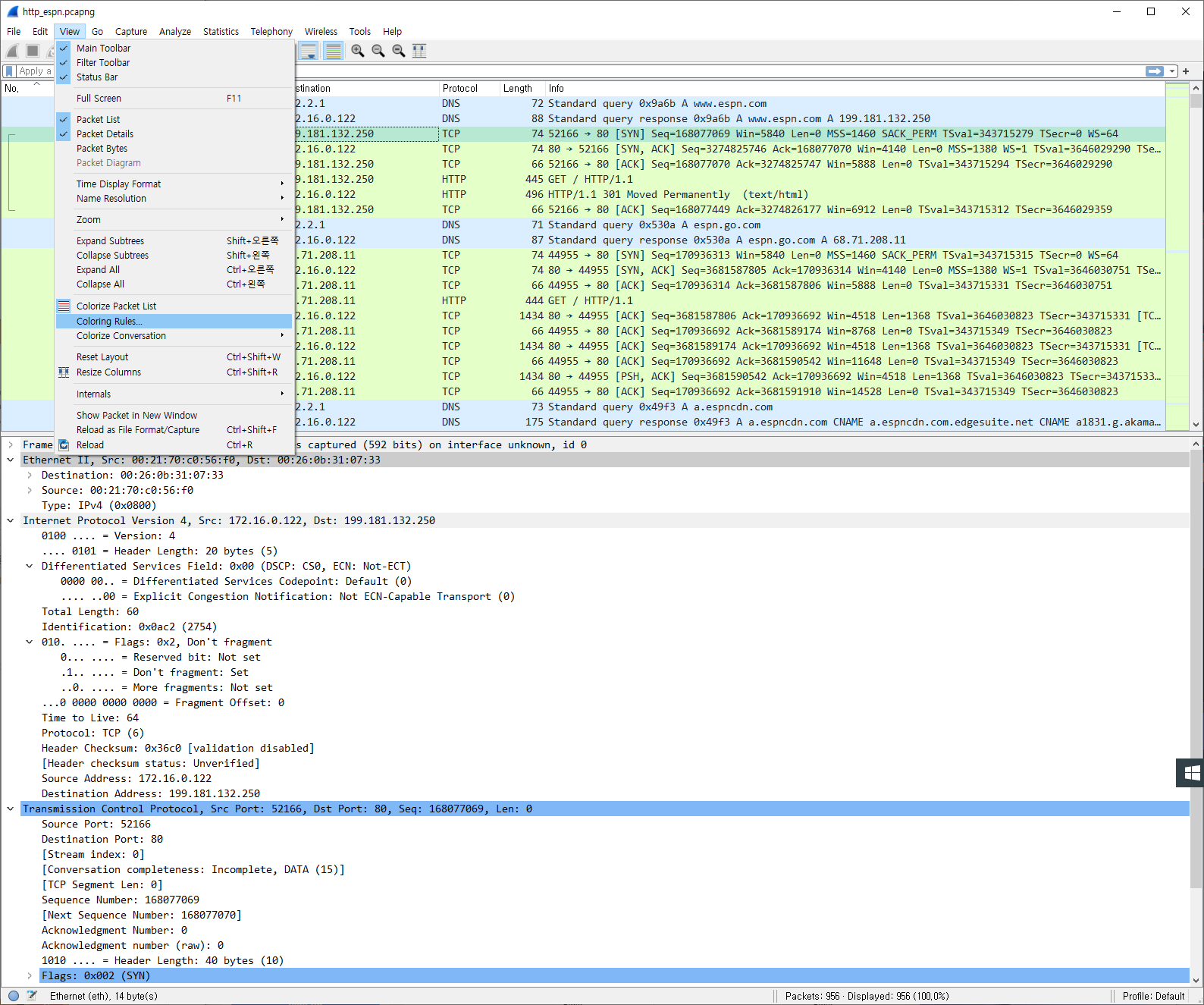

Wireshark 살펴보기

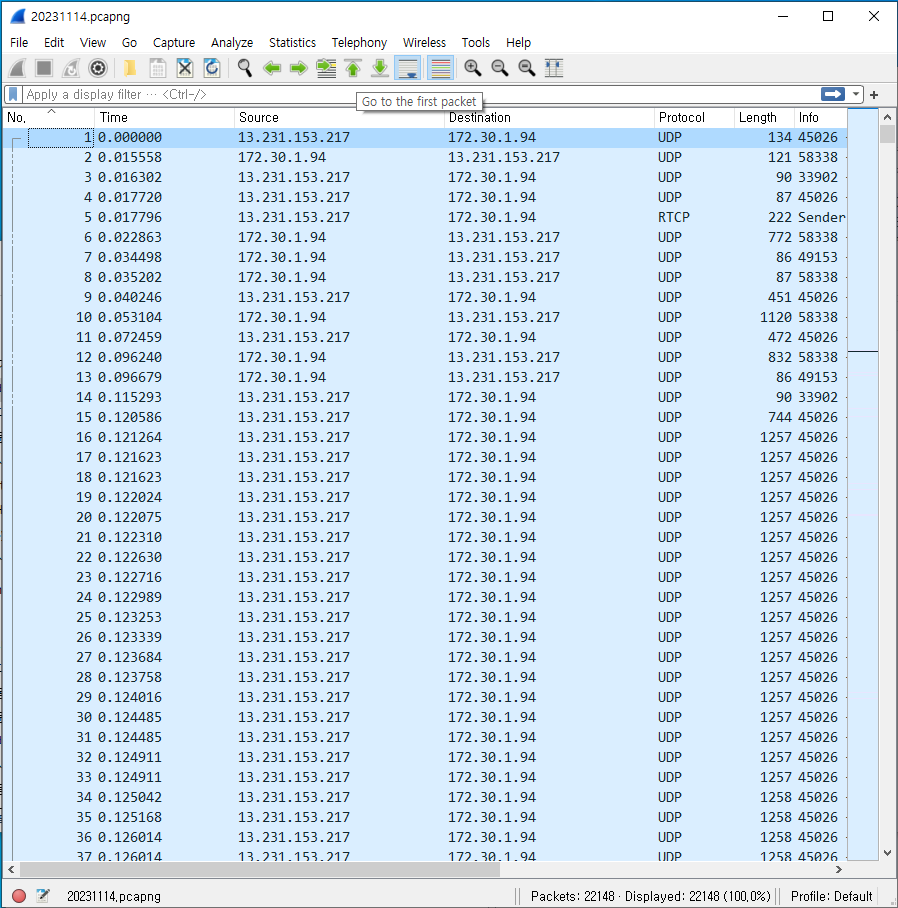

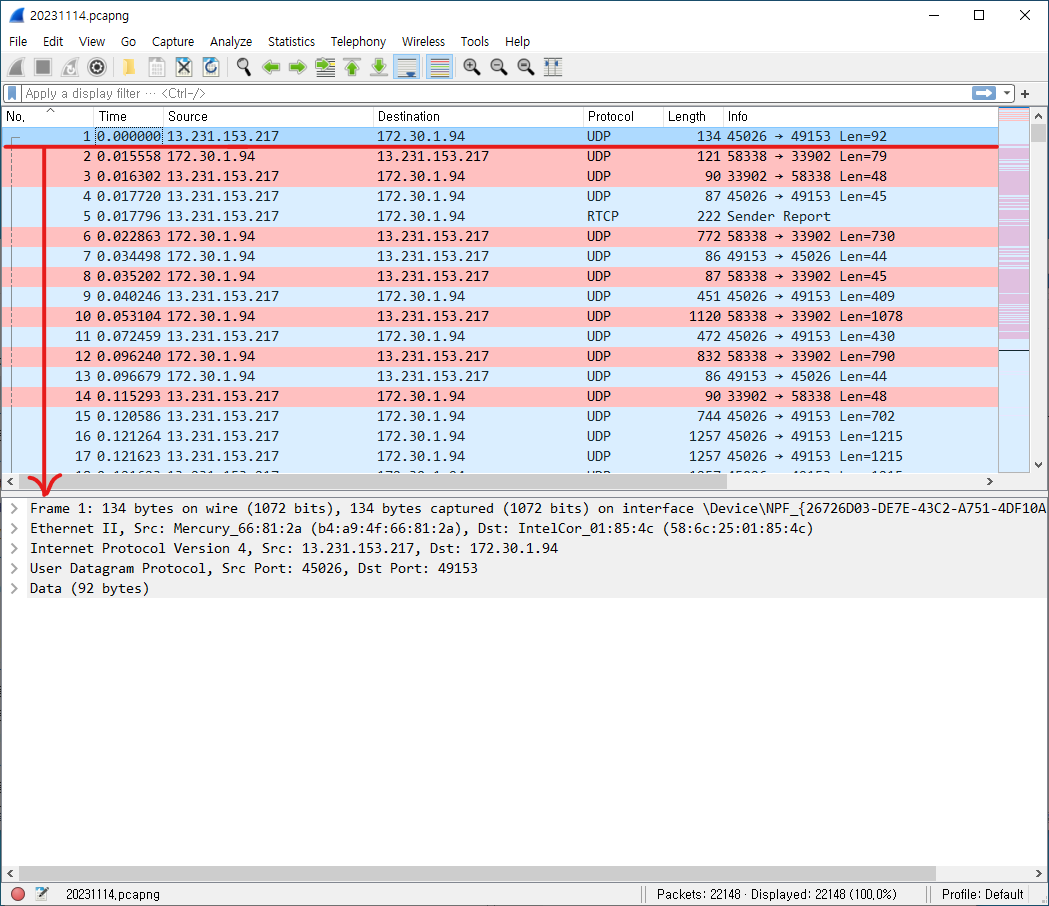

창 하단에 내 컴퓨터로 들어오는 패킷 개수 확인가능

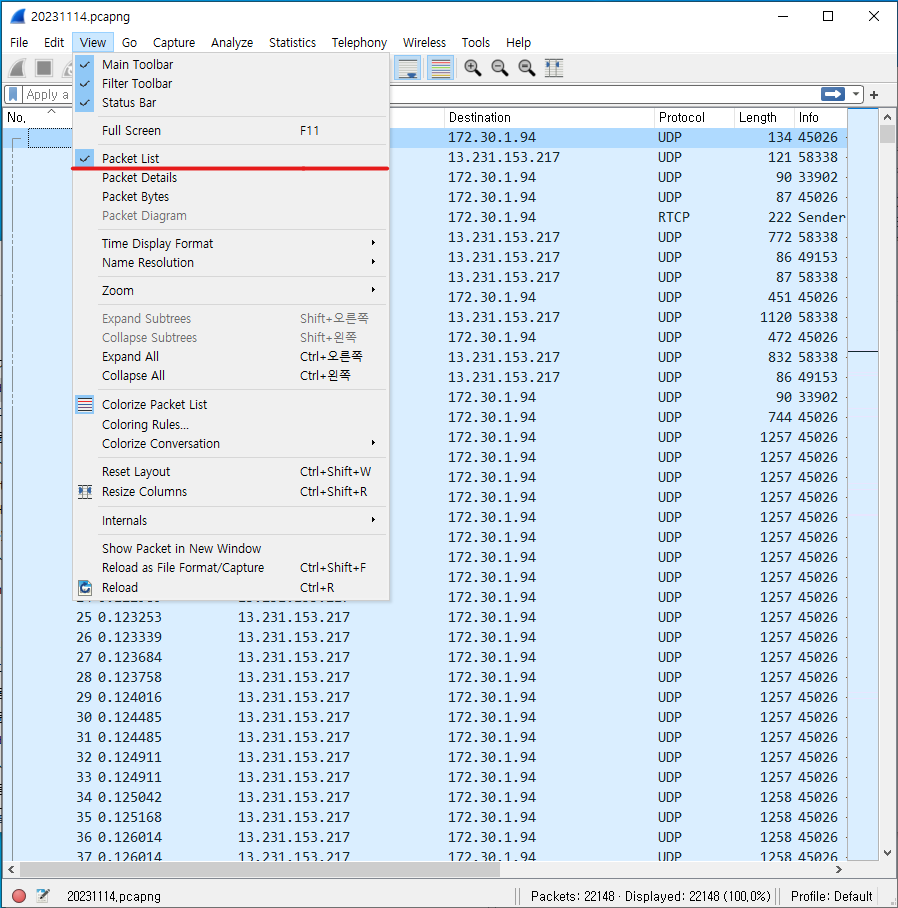

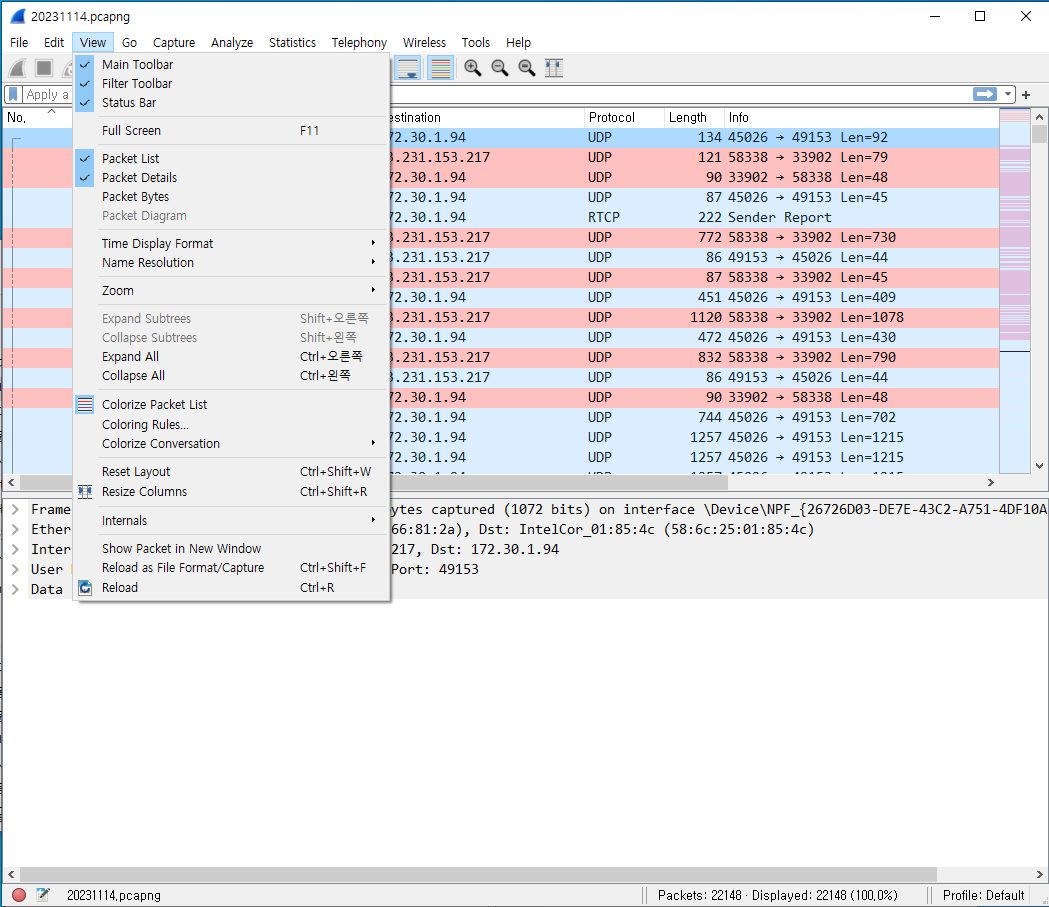

패킷 리스트 확인

view-Packet List

첫번째 패킷으로 이동

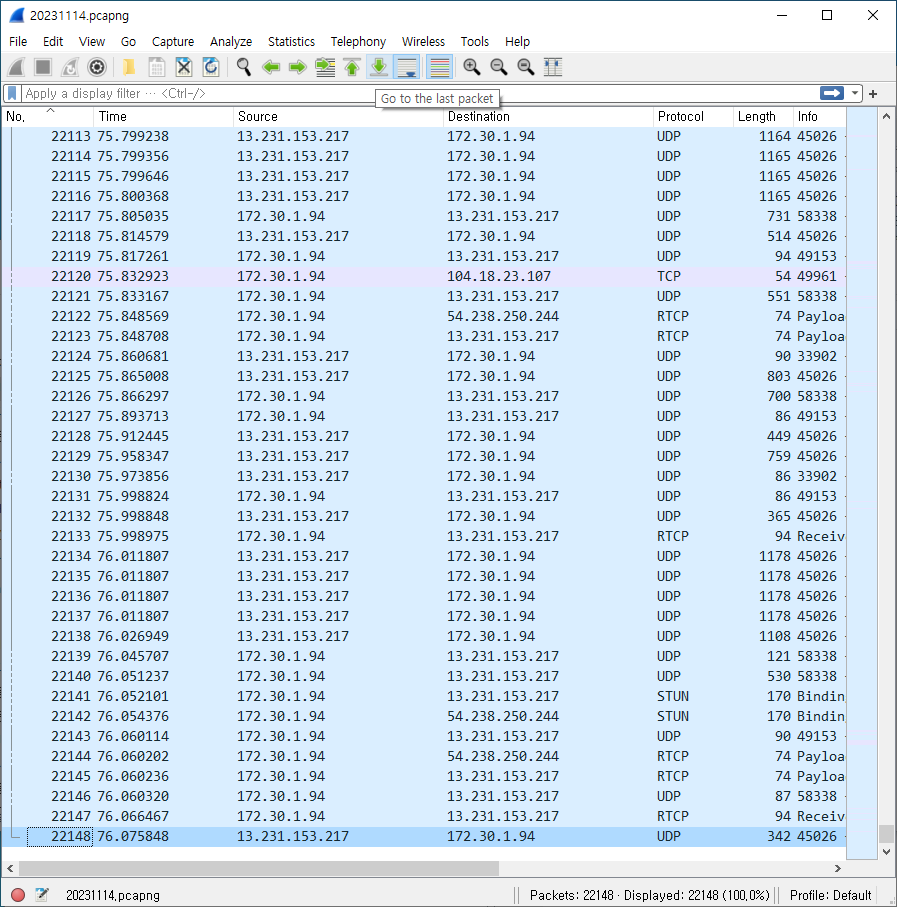

마지막 패킷으로 이동

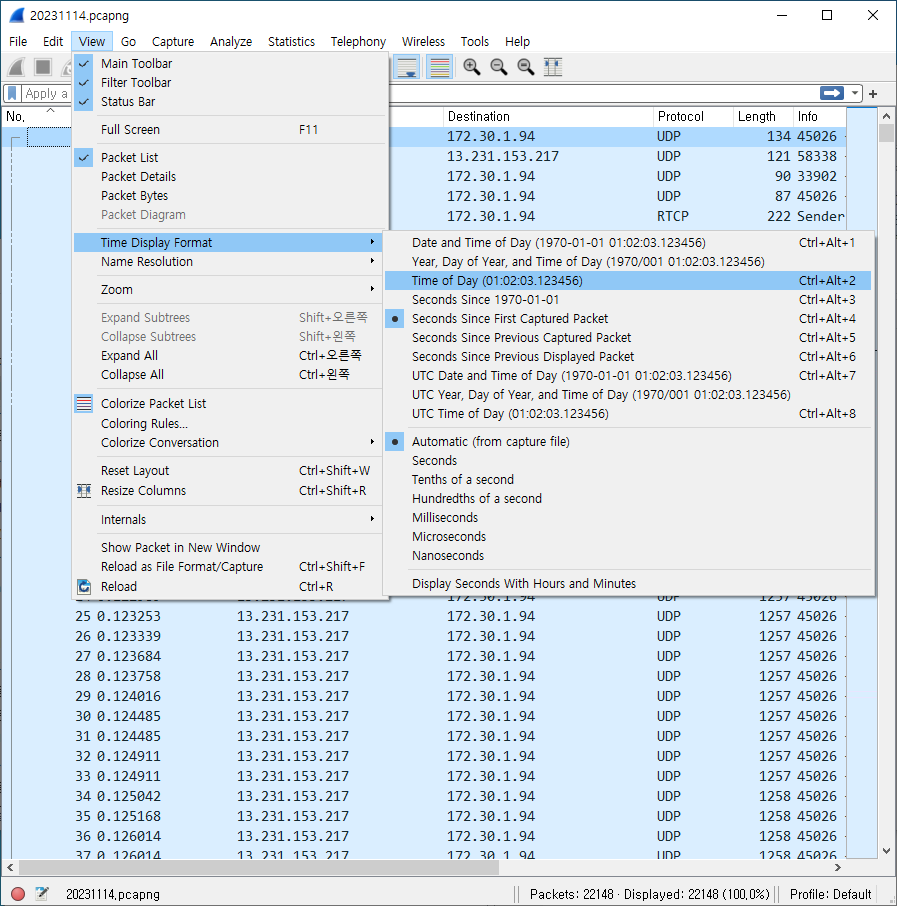

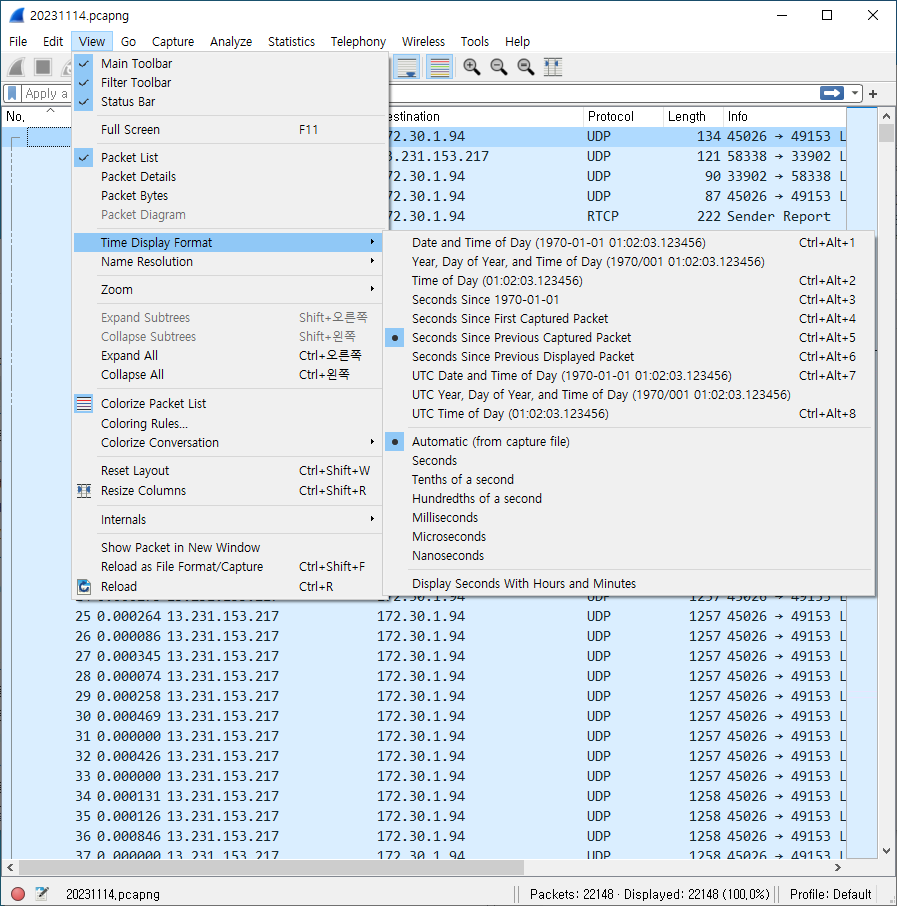

시간 날짜 포맷 설정

View - Time Display Format

특정 포캣이 들어온 뒤 몇 초 뒤에 들어왔는지 확인하려면

View - Time Display Format - Seconds Since Previous Captured Packet

패킷 디테일

View - Packet Detail

패킷 선택 시 패킷 디테일 확인 가능

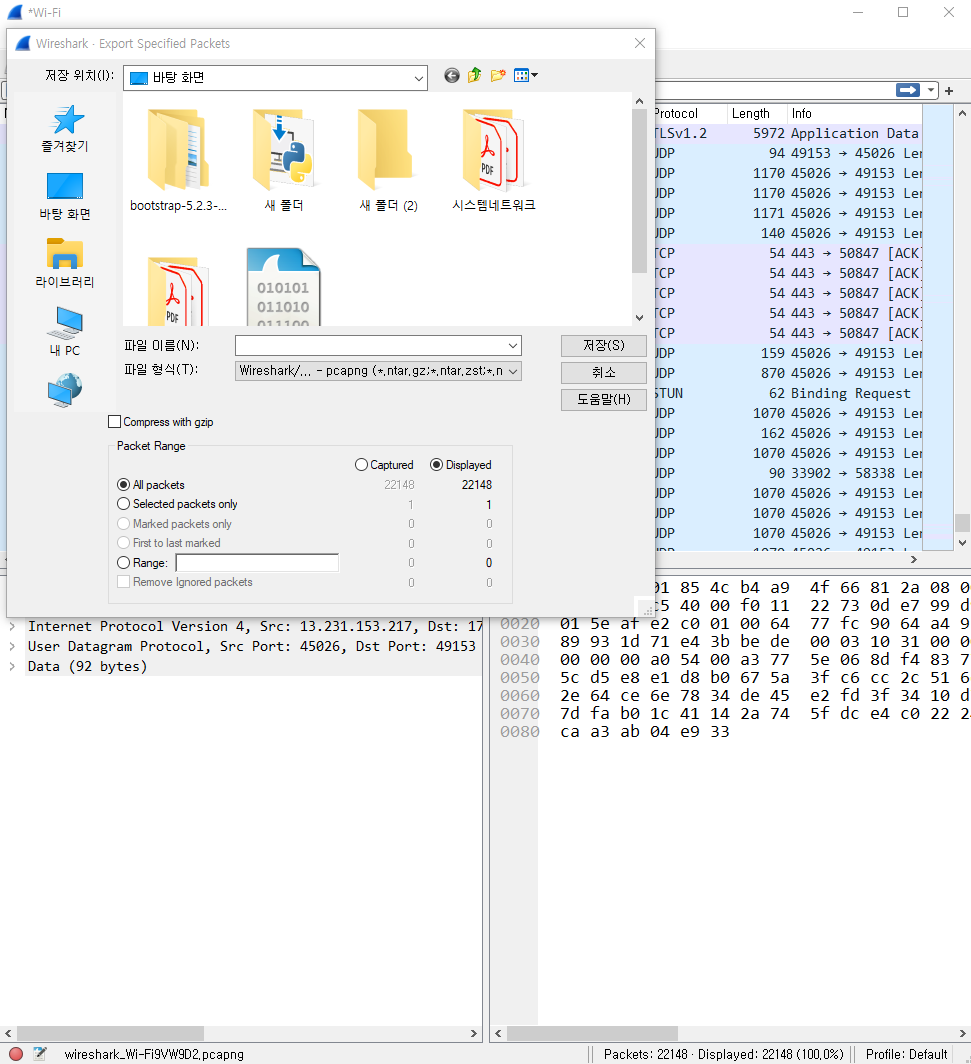

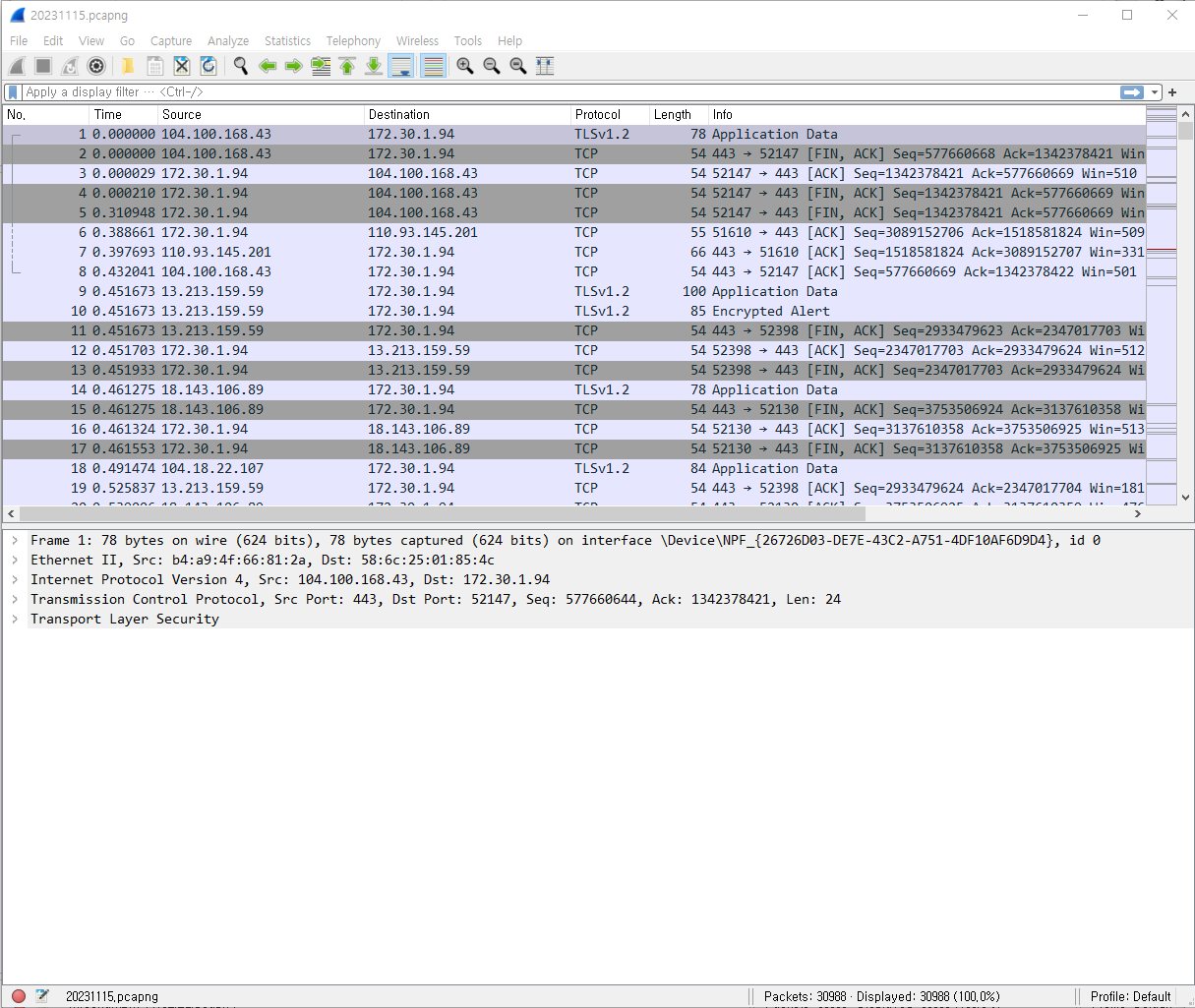

패킷 수집

패킷 확장자 pcapng

분석하는 것은? 대량의 패킷 수집 → 필터 → 필터한 것

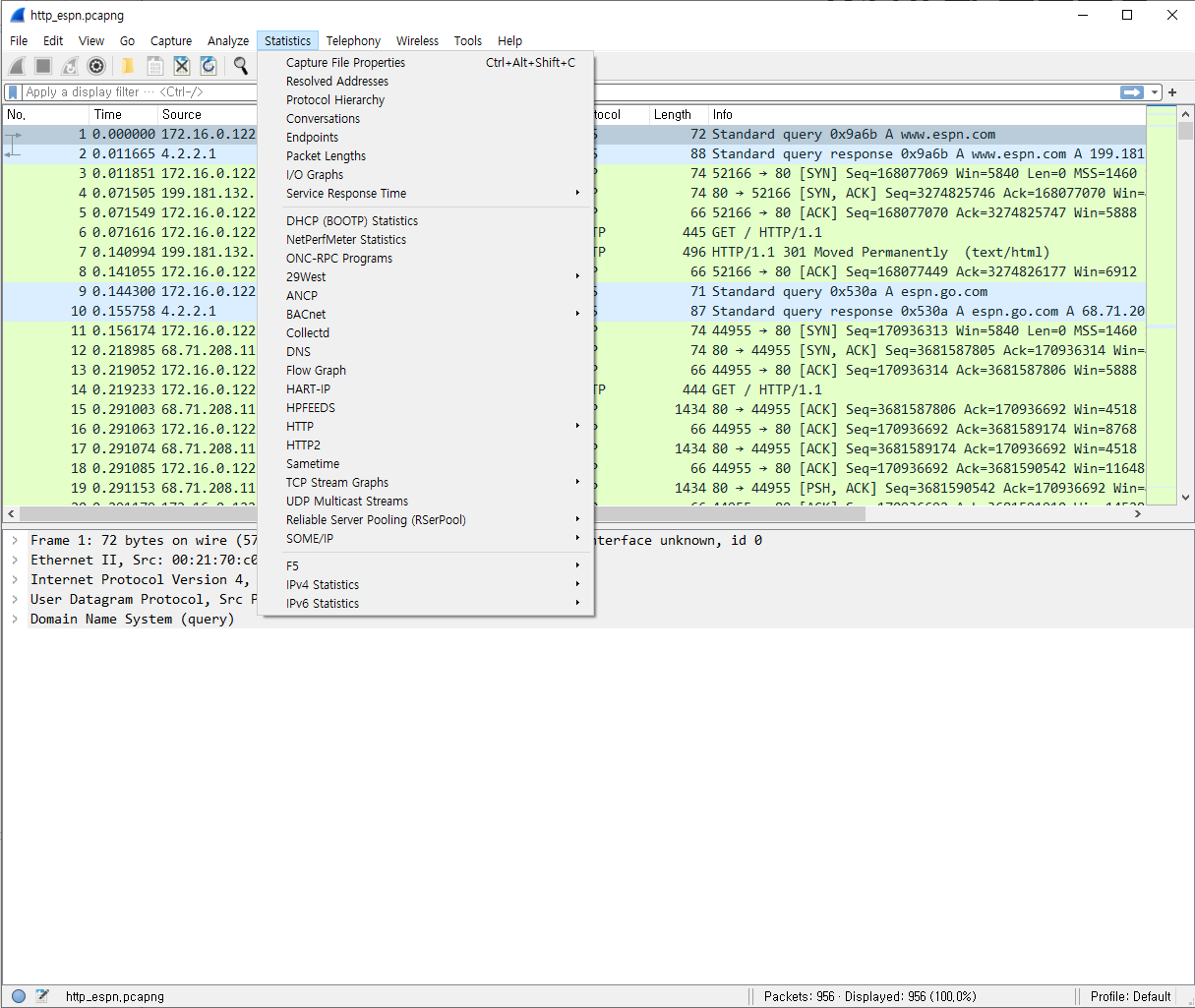

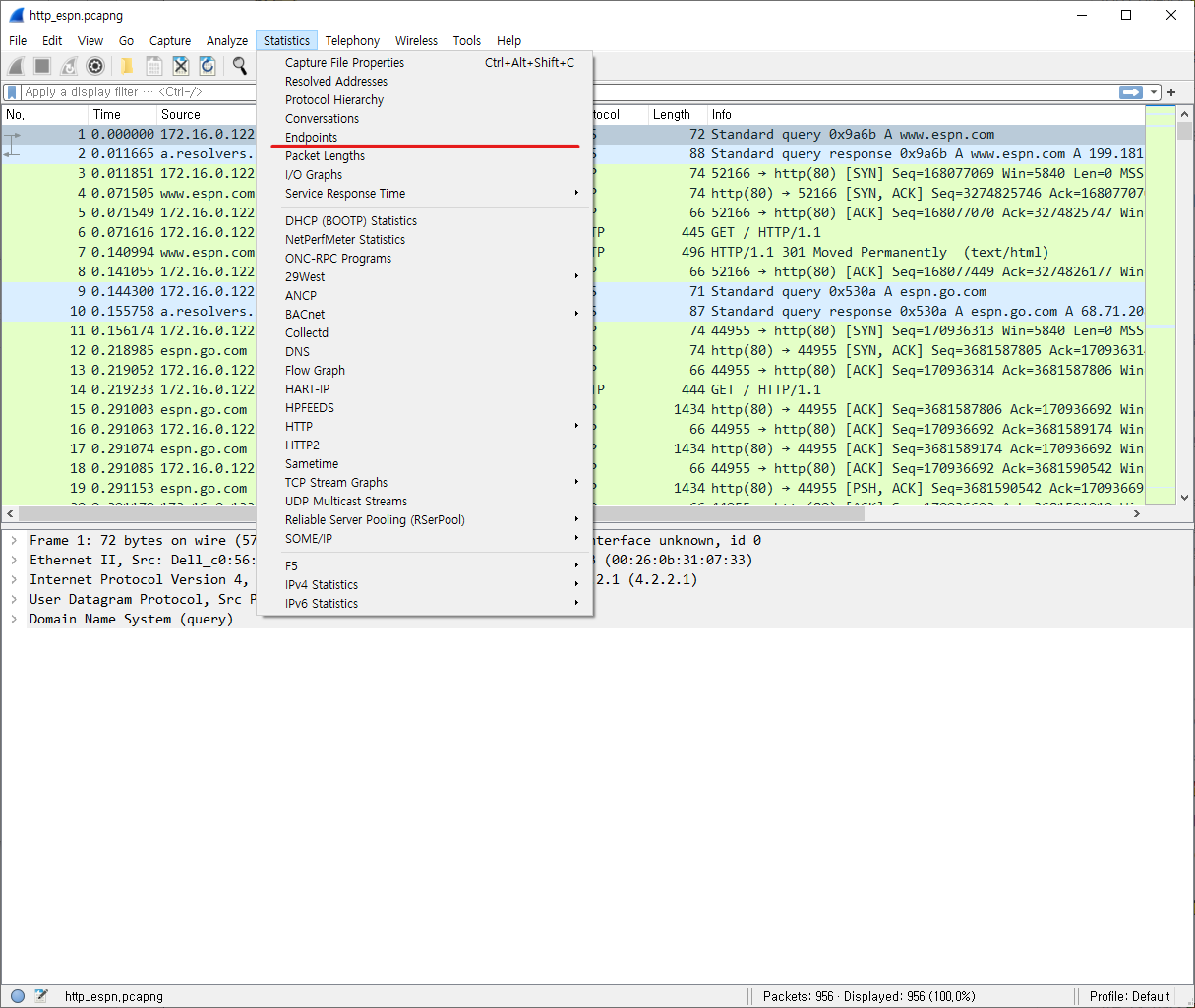

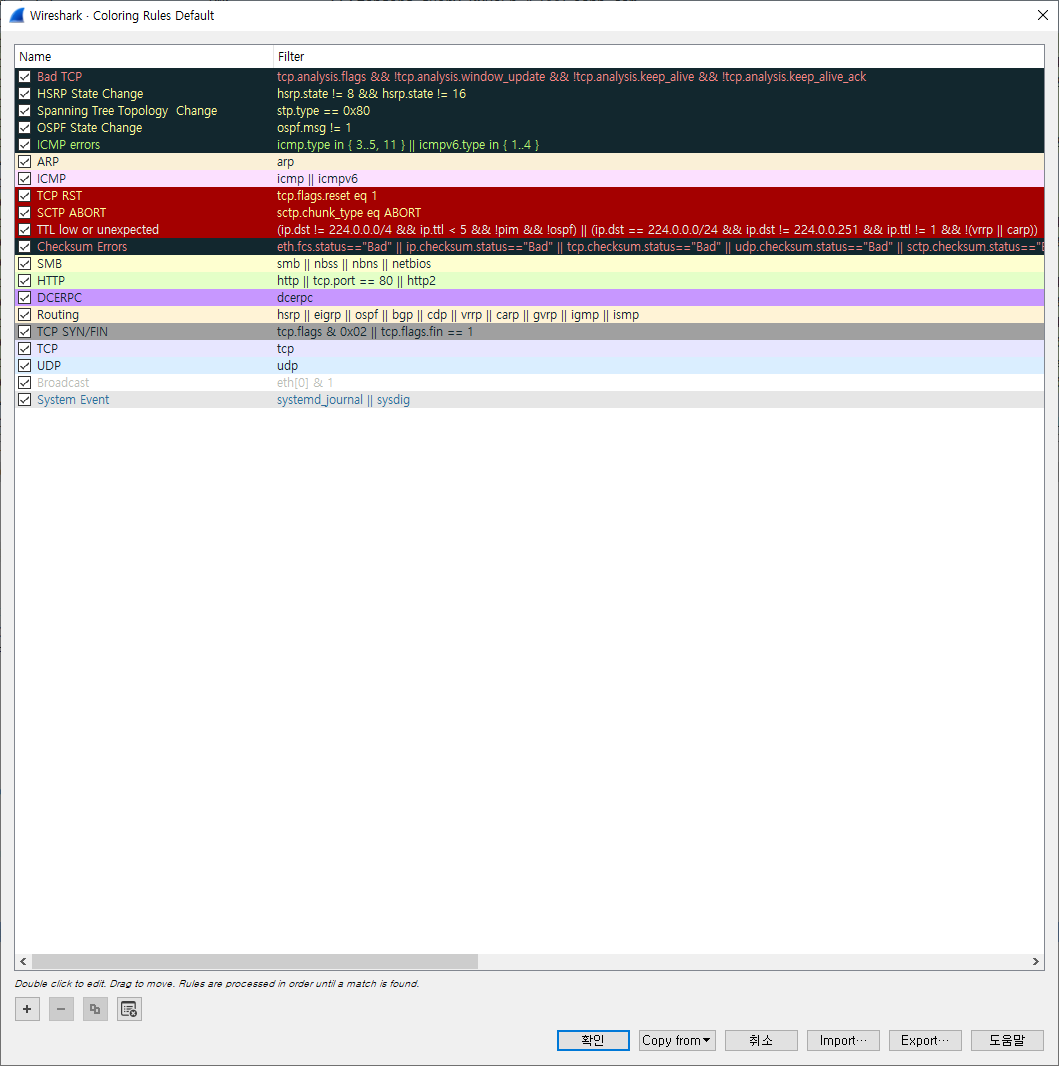

Wireshark Tools

수집하는 행위 == Dump == Capture

필터 종류

- 캡처 필터(Capture Filter)

- 패킷이 캡처될 때를 지정

- 지정된 표현식에 포함/제외된 패킷만 캡처

- 디스플레이 필터(Display Filter)

- 원하지 않는 패킷을 숨김

- 지정된 표현식을 기반으로 원하는 패킷만 보기

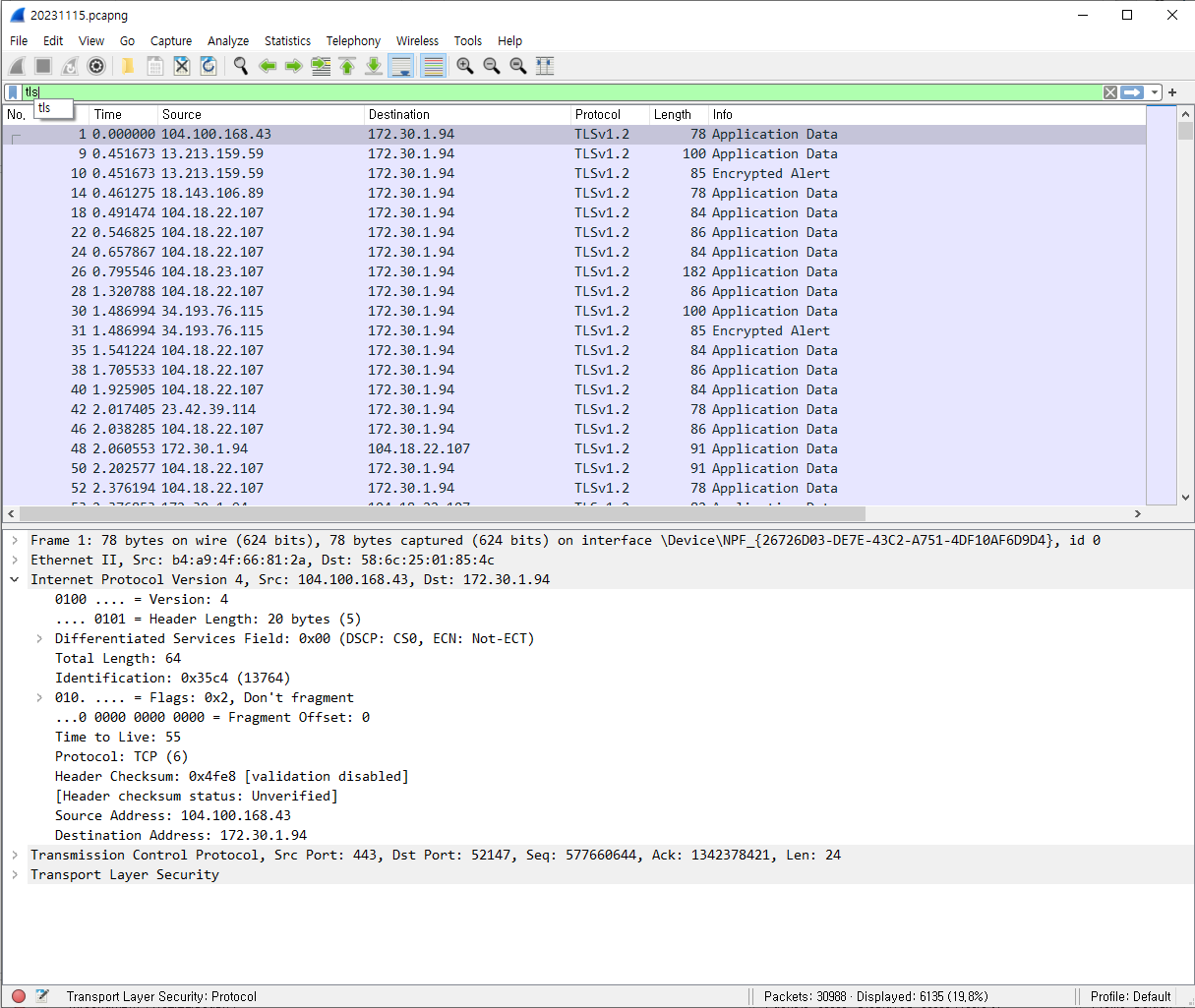

검색 Display Filter

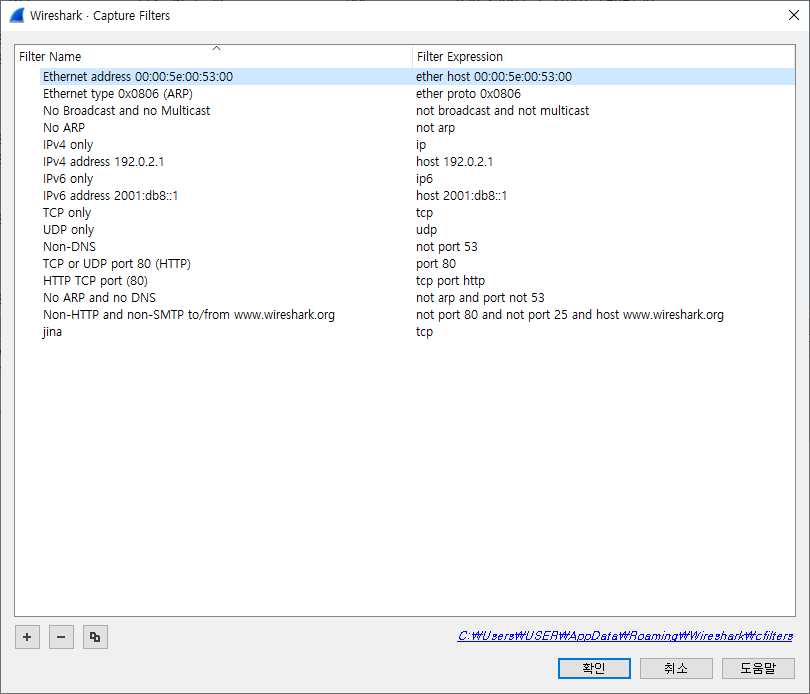

2. 캡쳐 필터

2-1. 캡쳐 필터 만드는법

내가 원하는 프로토콜만 보고 싶은 경우

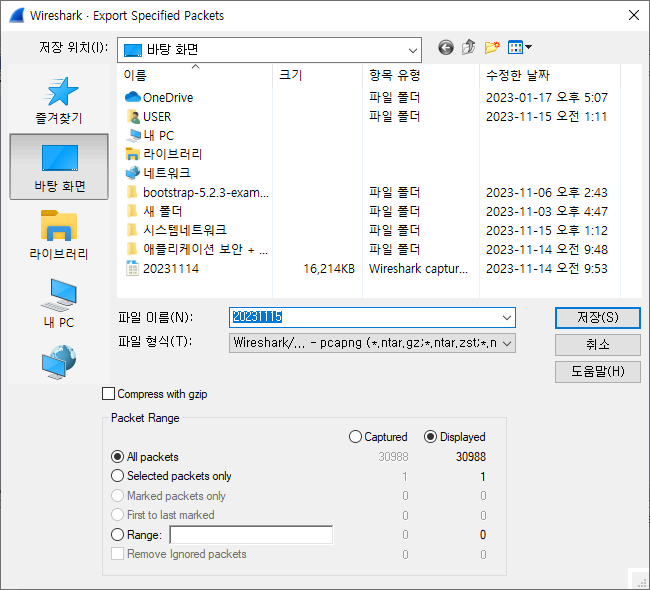

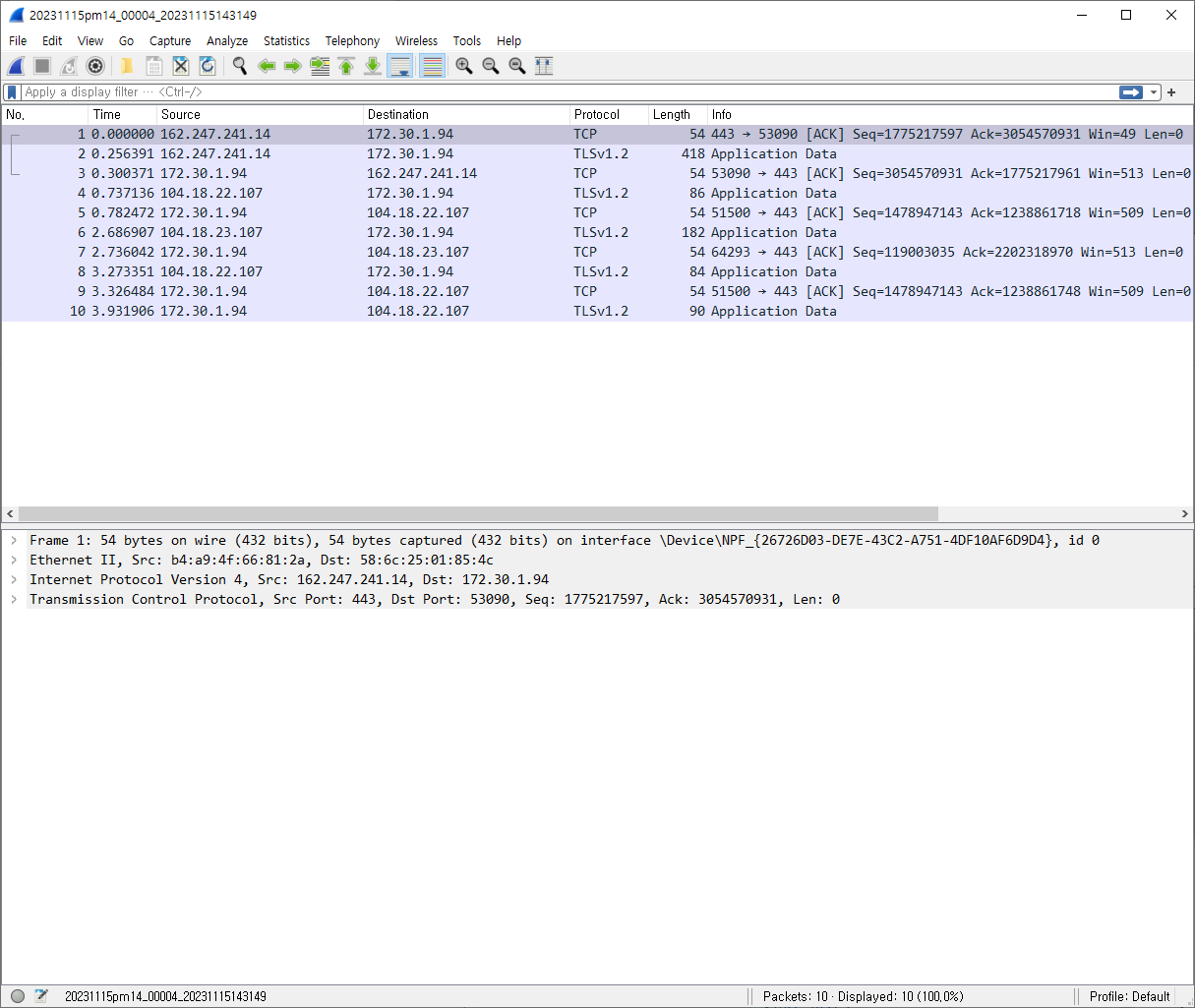

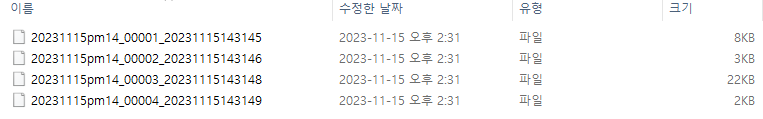

2-2. 패킷 캡처 자동화

wireshark 버전에 따라 output format을 선택해주면 된다.

pcapng = 최신버전, pcap = Old버전

캡쳐된 패킷 확인

2-3. 주소 기반의 트래픽 수집

1) 특정 IP주소에서 또는 IP주소로 오는 트래픽 수집

• host 10.3.1.1 -- 송신지가 어디든 간에

• not host 10.3.1.1 -- IP주소가 10.3.1.1을 제외하고

• src host 10.3.1.1

• dst host 10.3.1.1

• host 10.3.1.1 or host 10.3.1.2

• host www.espn.com관제할 때는 범위를 크게 잡고 하는게 좋다.

2) IP주소 범위에서 또는 IP주소 범위로 오는 트래픽 수집

• net 10.3.0.0/16

• net 10.3.0.0 mask 255.255.0.0

• ipv6 net 2406:da00:ff00::/64

• not dst net 10.3.0.0/16

• dst net 10.3.0.0/16

• src net 10.3.0.0/163) 브로드캐스트 또는 멀티캐스트 트래픽 수집

• ip broadcast

• ip multicast

IPv6에 브로드캐스트가 없다. 아래 주소는 멀티캐스트의 주소이다.

• dst host ff02::1

• dst host ff02::24) MAC 주소 기반의 트래픽 수집

• ether host 00:08:15:00:08:15

• ether src 00:08:15:00:08:15

• ether dst 00:08:15:00:08:15

• not ether host 00:08:15:00:08:155) 특정 애플리케이션에 대한 트래픽 수집

• port 53

• not port 53

• port 80

• udp port 67

• tcp port 21

• portrange 1-80

• tcp portrange 1-80

• port 20 or port 21

• host 10.3.1.1 and port 80

• host 10.3.1.1 and not port 80

• udp src port 68 and udp dst

port 67

Ethernet type 0x0806 : ARP프로토콜만 수집

3. 디스플레이 필터링

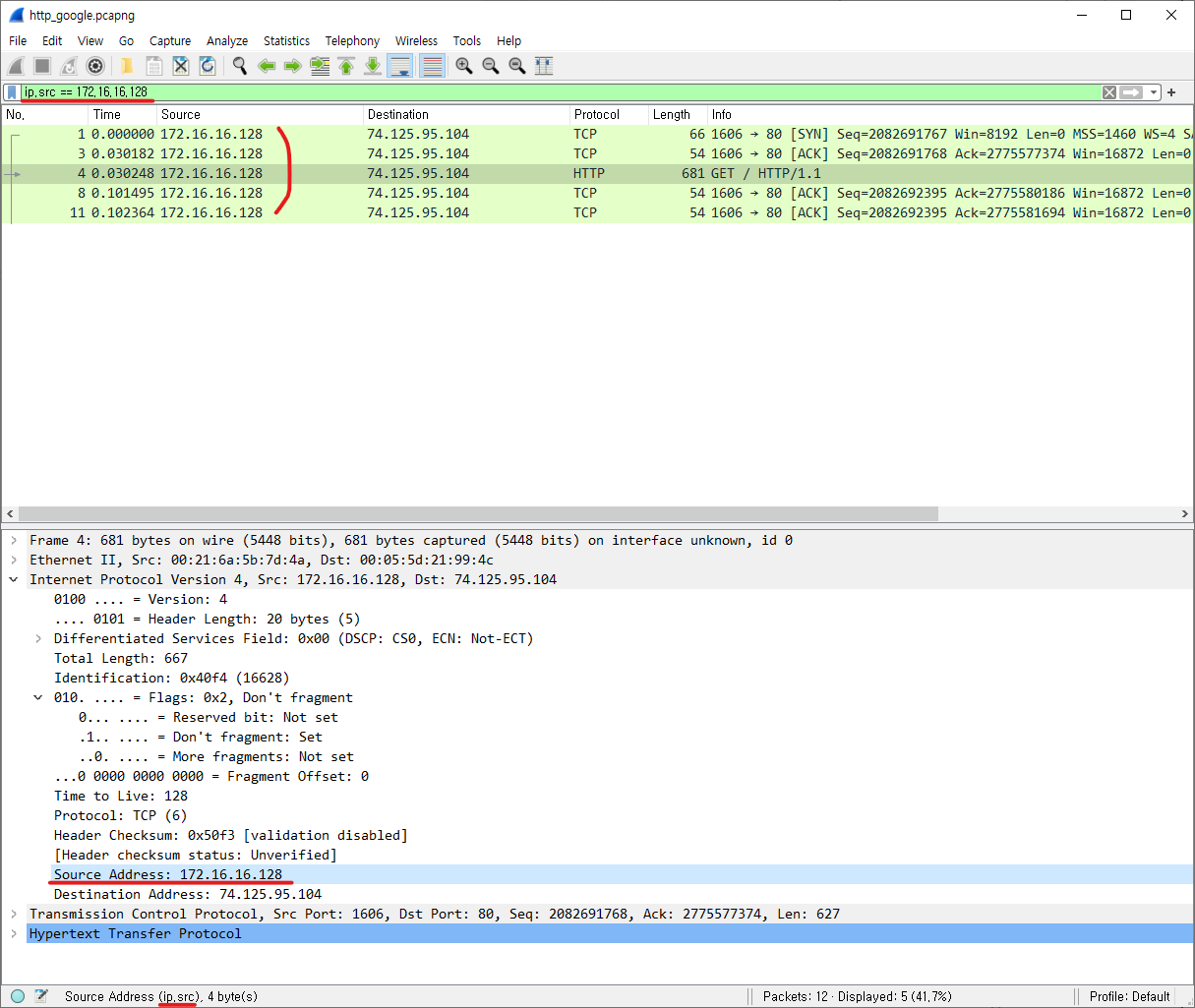

ip.src == 172.16.16.128

문법을 잘 모르는 경우

(Enter 입력하기 전)항목을 선택 - 마우스 우클릭 - Prepare as Filter

항목을 선택 - 마우스 우클릭 - Apply as Filter

디스플레이 필터링 방법

1) 단순 IP 주소 호스트에게/부터의 트래픽 필터링

• ip.addr == 10.3.1.1

• !ip.addr ==10.3.1.1

• ipv6.addr == 2406:da00:ff00::6b16:f02d

• ip.src==10.3.1.1

• ip.dst == 10.3.1.1

• ip.host == www.wireshark.org2) 주소 범위에게/부터의 트래픽 필터링

• ip.addr > 10.3.0.1 && ip.addr < 10.3.0.5

• (ip.addr >= 10.3.0.1 && ip.addr <= 10.3.0.6) && !ip.addr

==10.3.0.3

• ipv6.addr == fe80:: && ipv6.addr < fec0::3)IP 서브넷에서/으로부터 트래픽 필터링

ip.addr == 10.3.0.0/16

• ip.addr == 10.3.0.0/16 && !ip.addr ==10.3.0.3

• !ip.addr == 10.3.0.0/16 && !ip.addr ==10.2.0.0/164. 그 외 필터링 방법

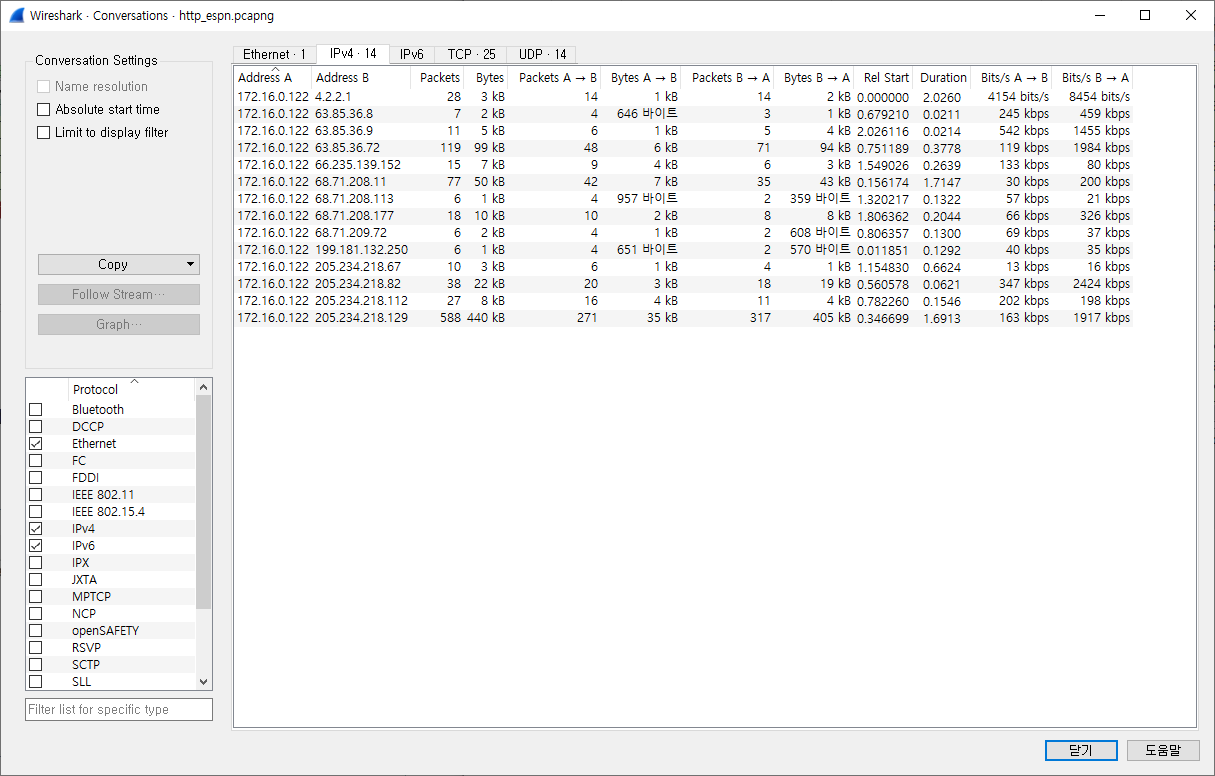

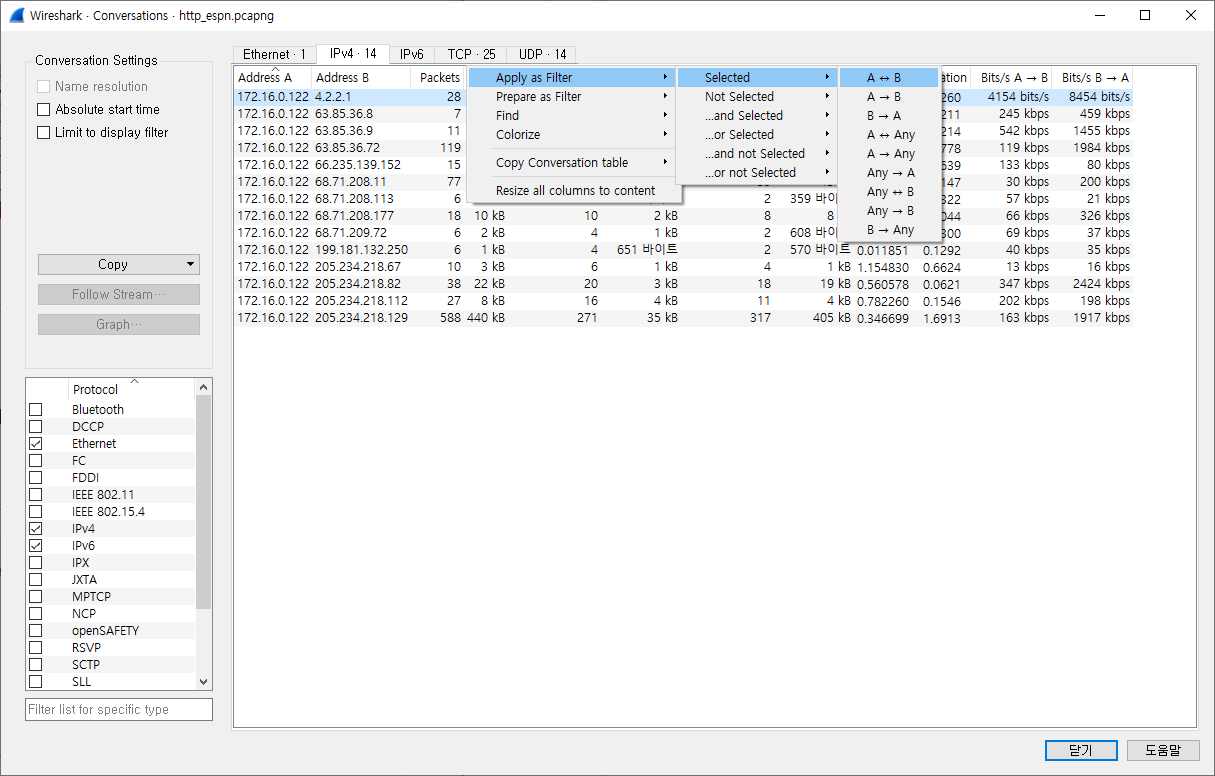

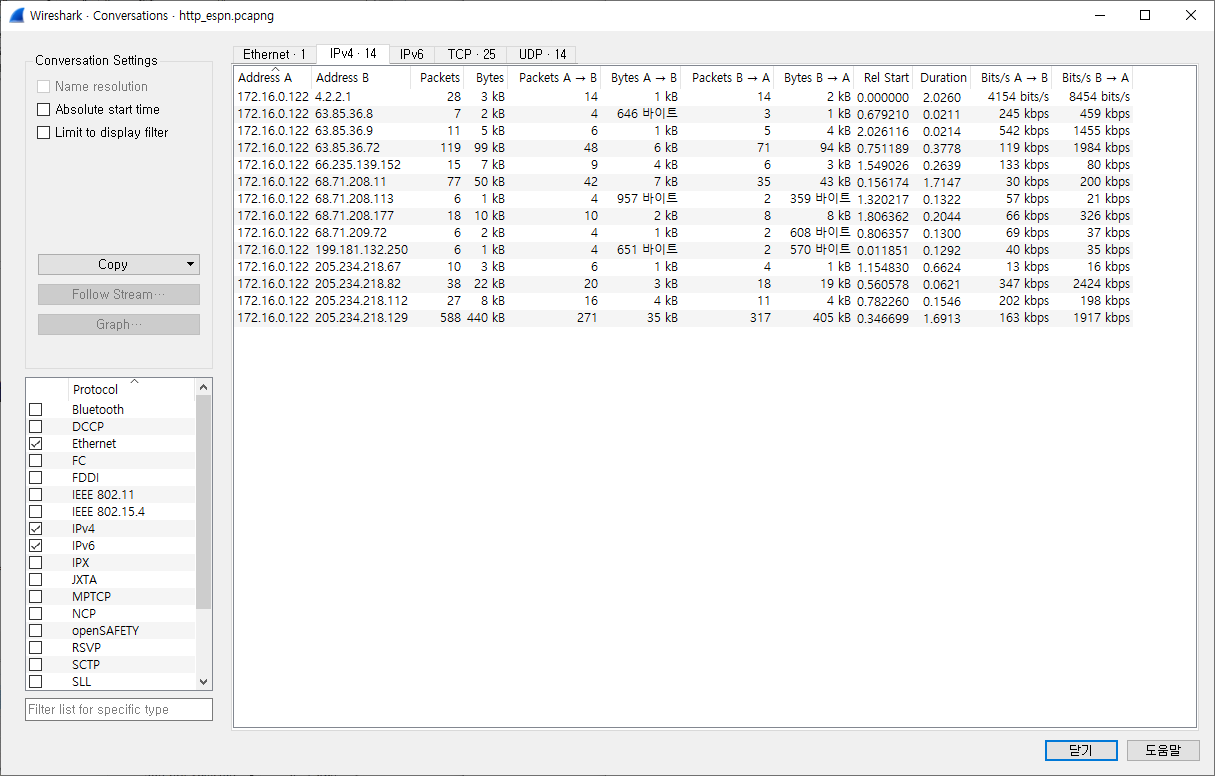

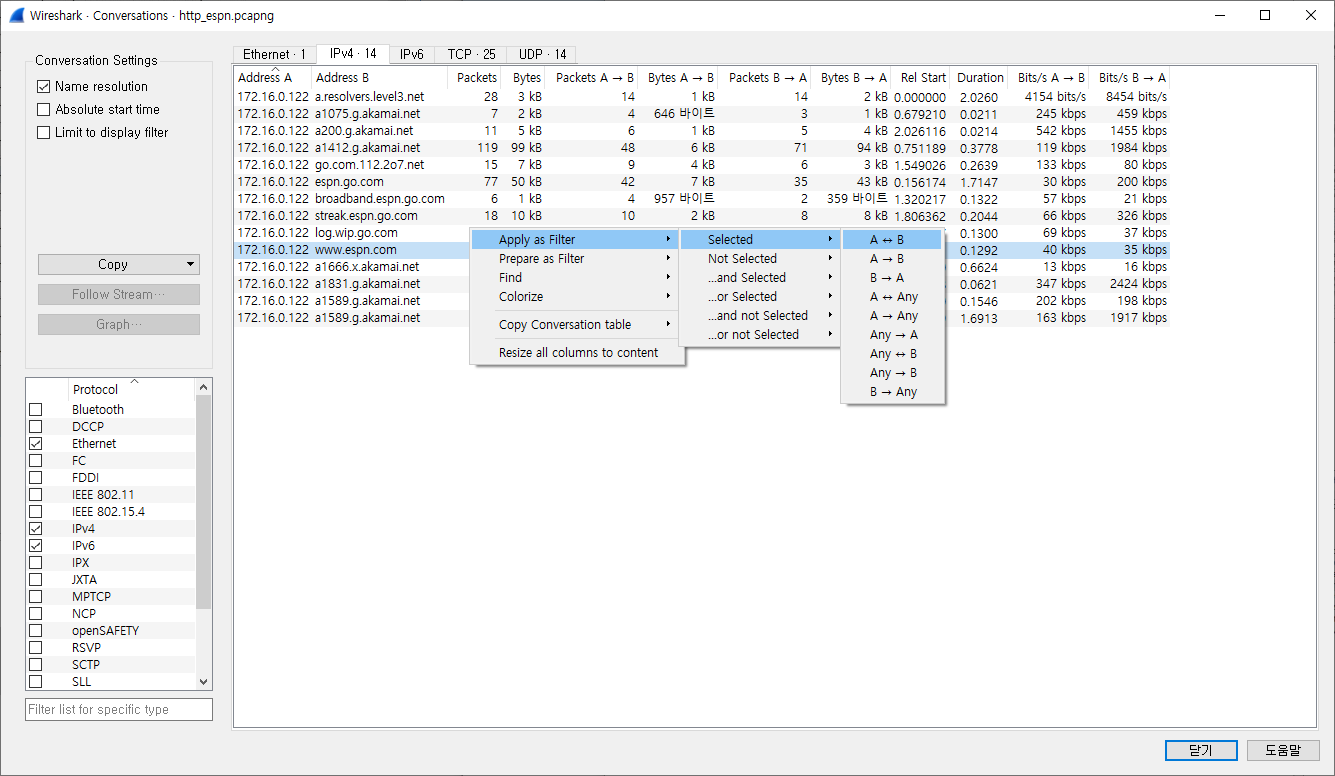

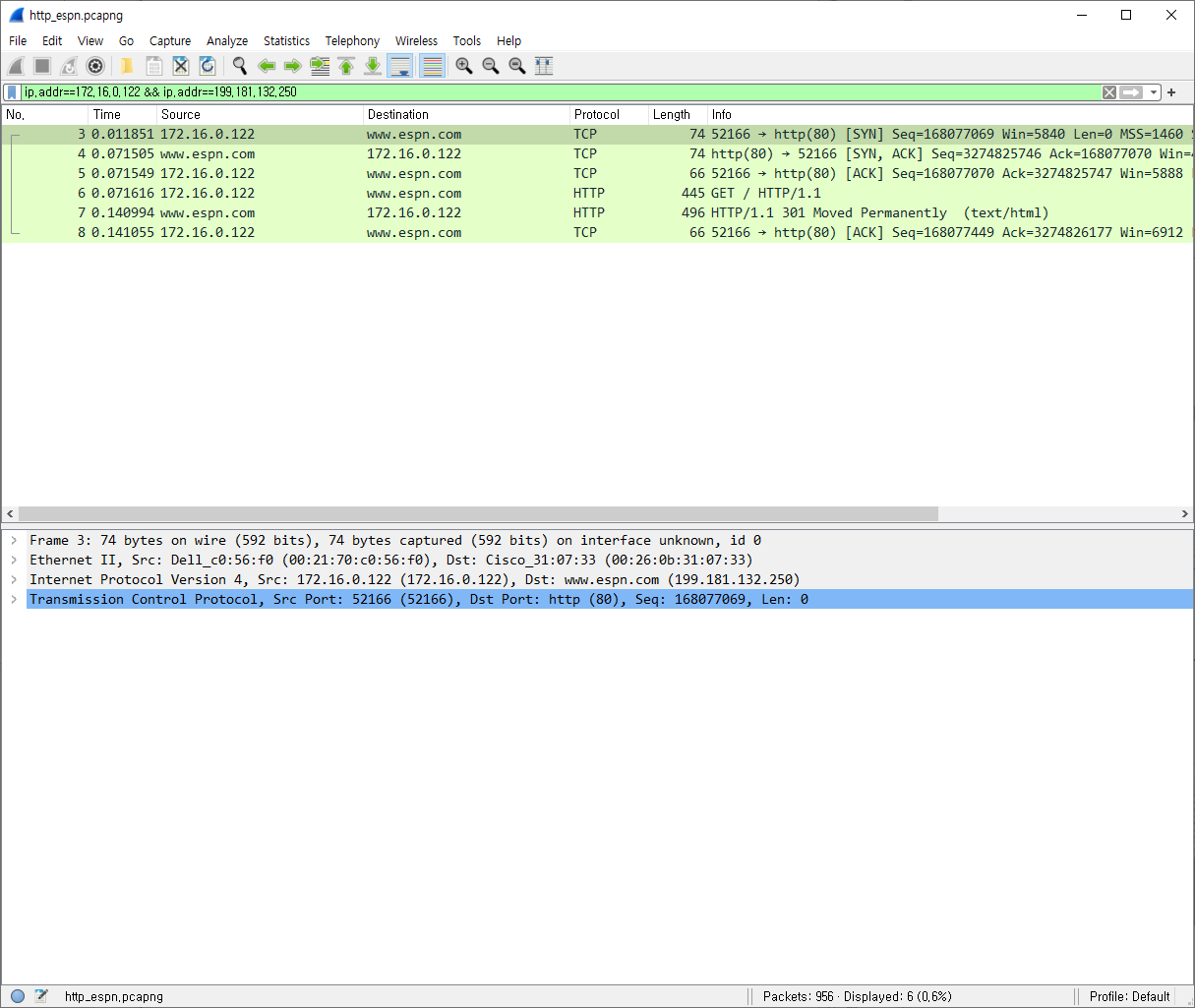

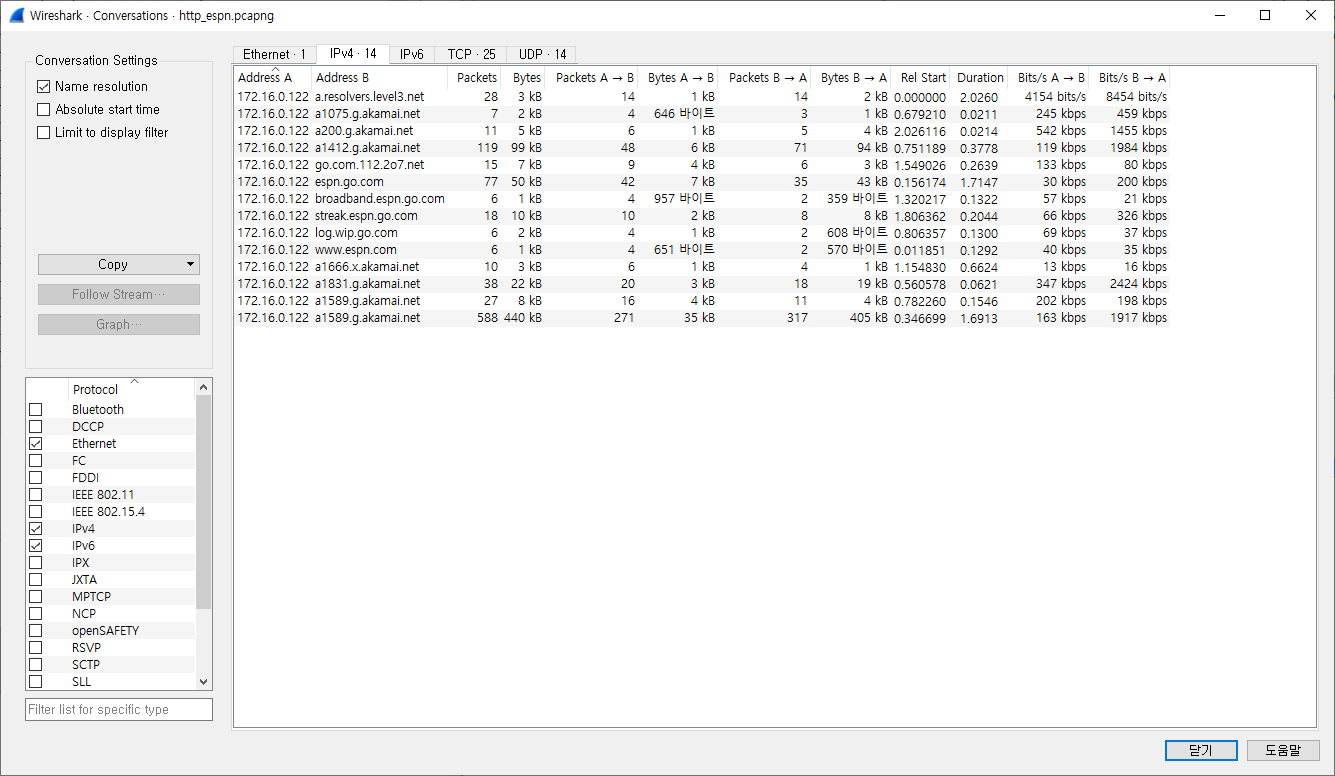

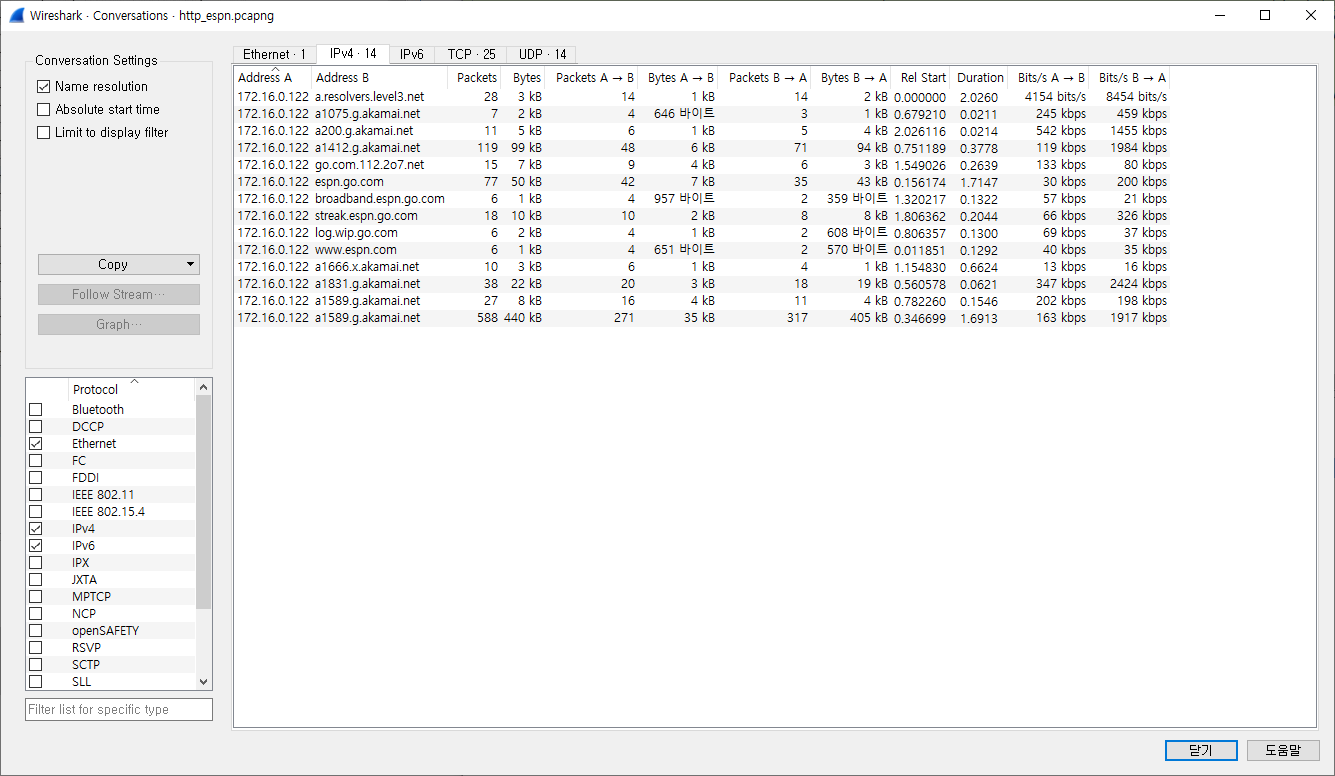

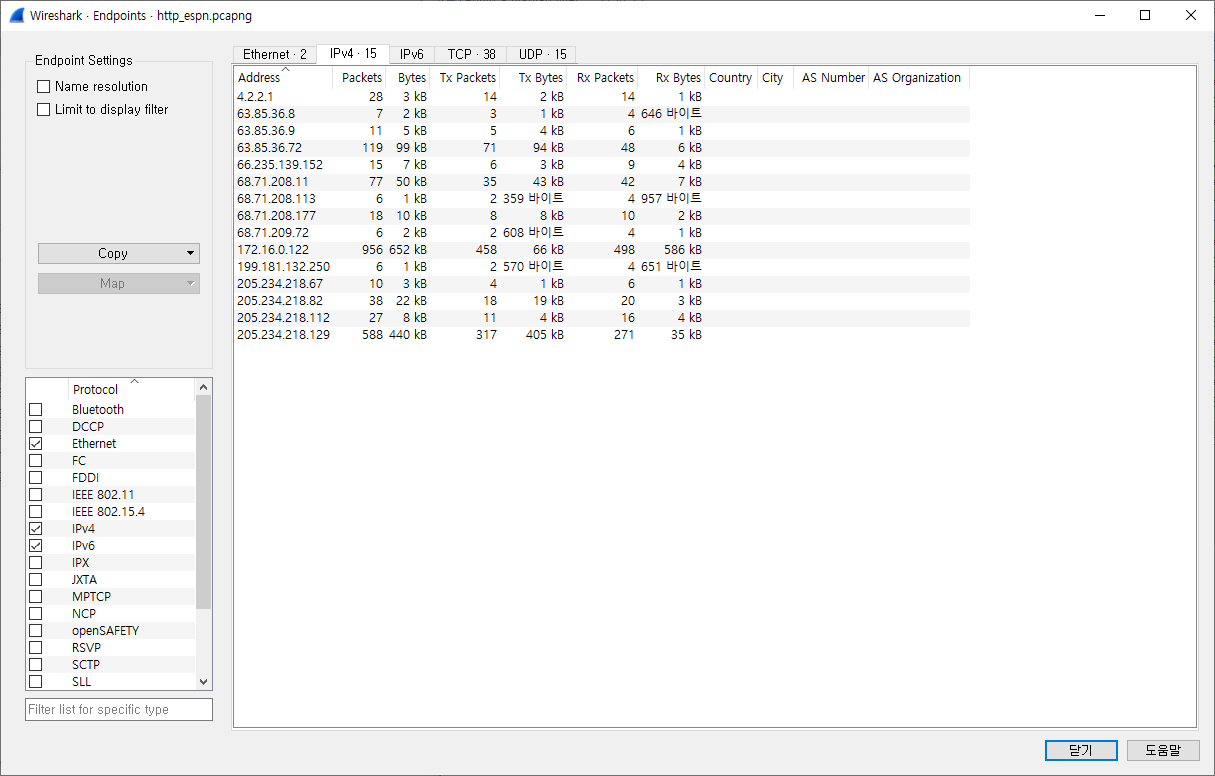

전체적인걸 볼 때 conversation

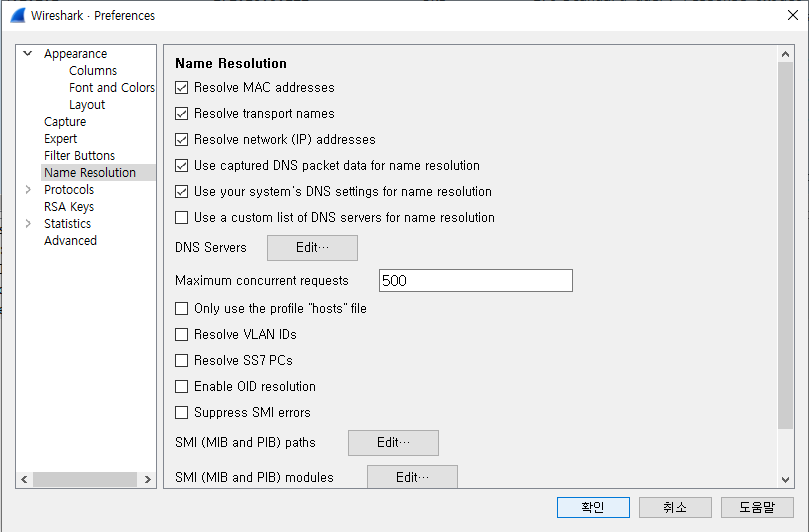

이름

보안담당자는 자주 가는 사이트보다 희귀 사이트를 관제하고 싶을 수 있다.

endpoint 확인

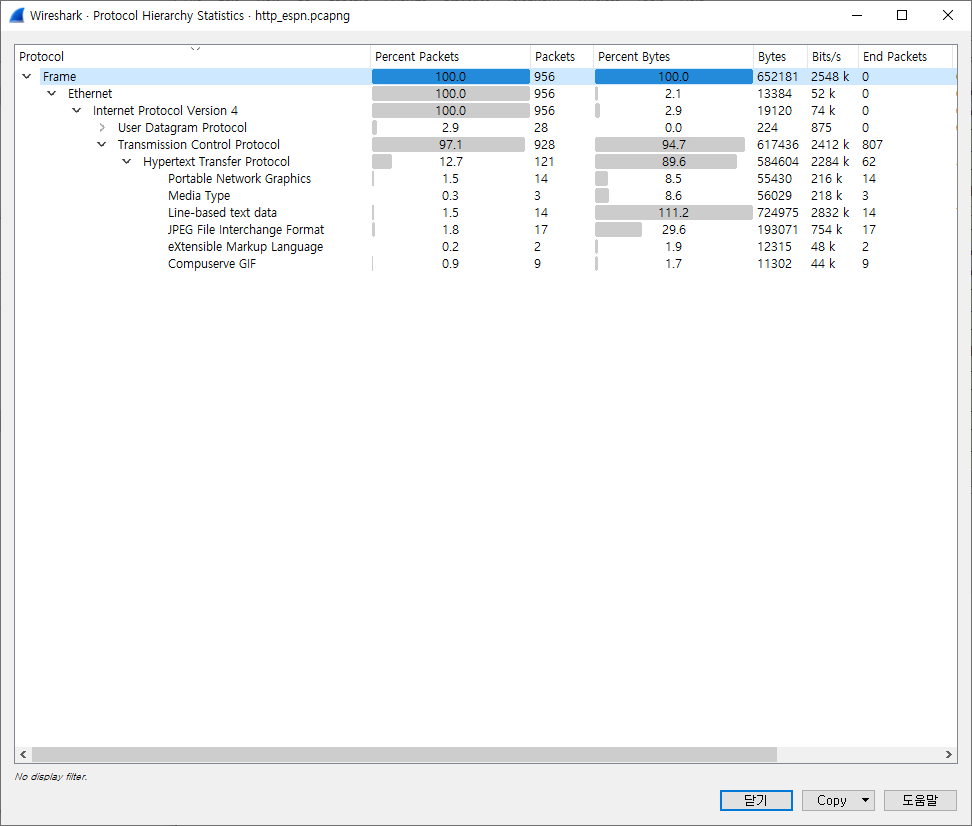

프로토콜 Hierarchy Statistics

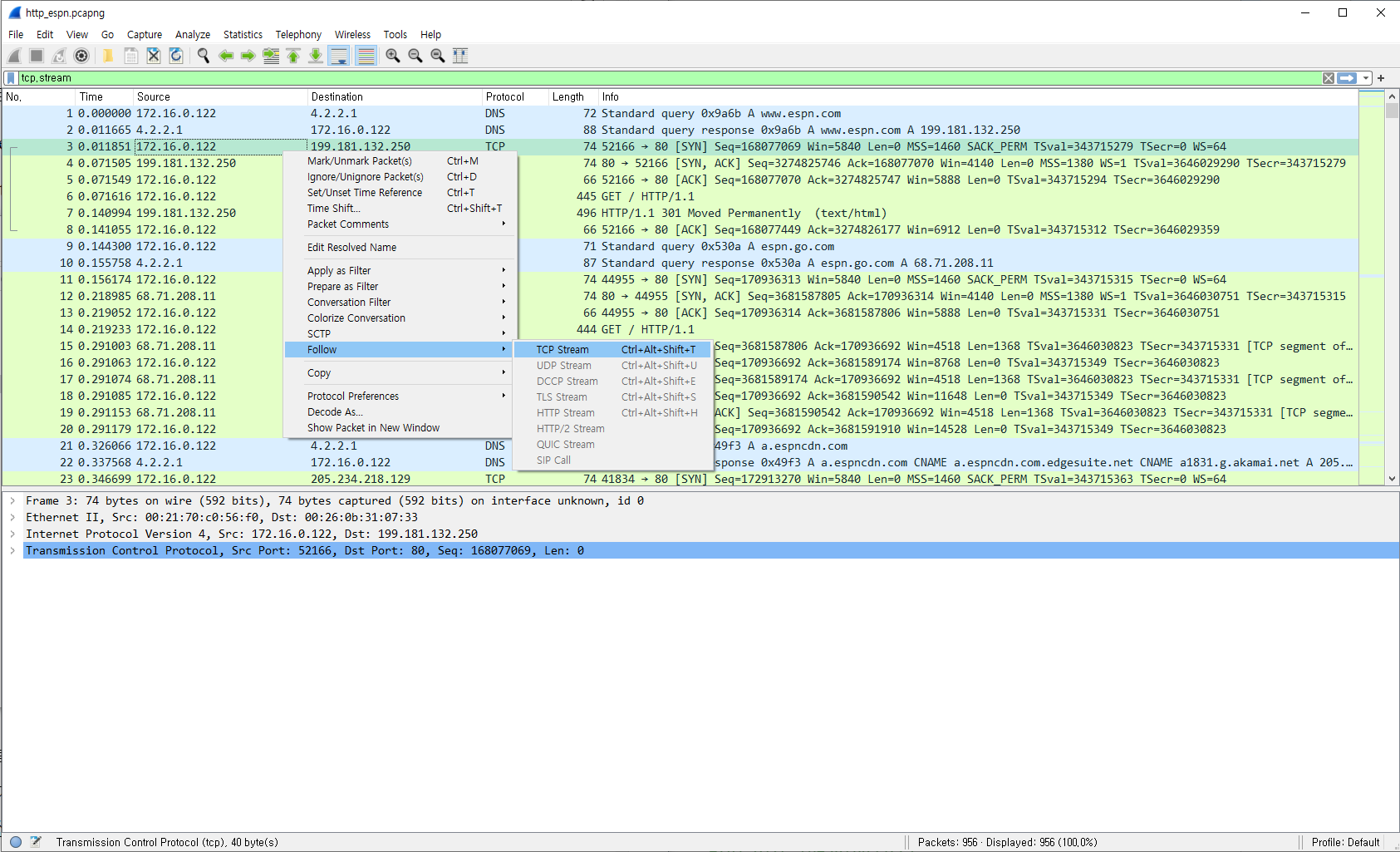

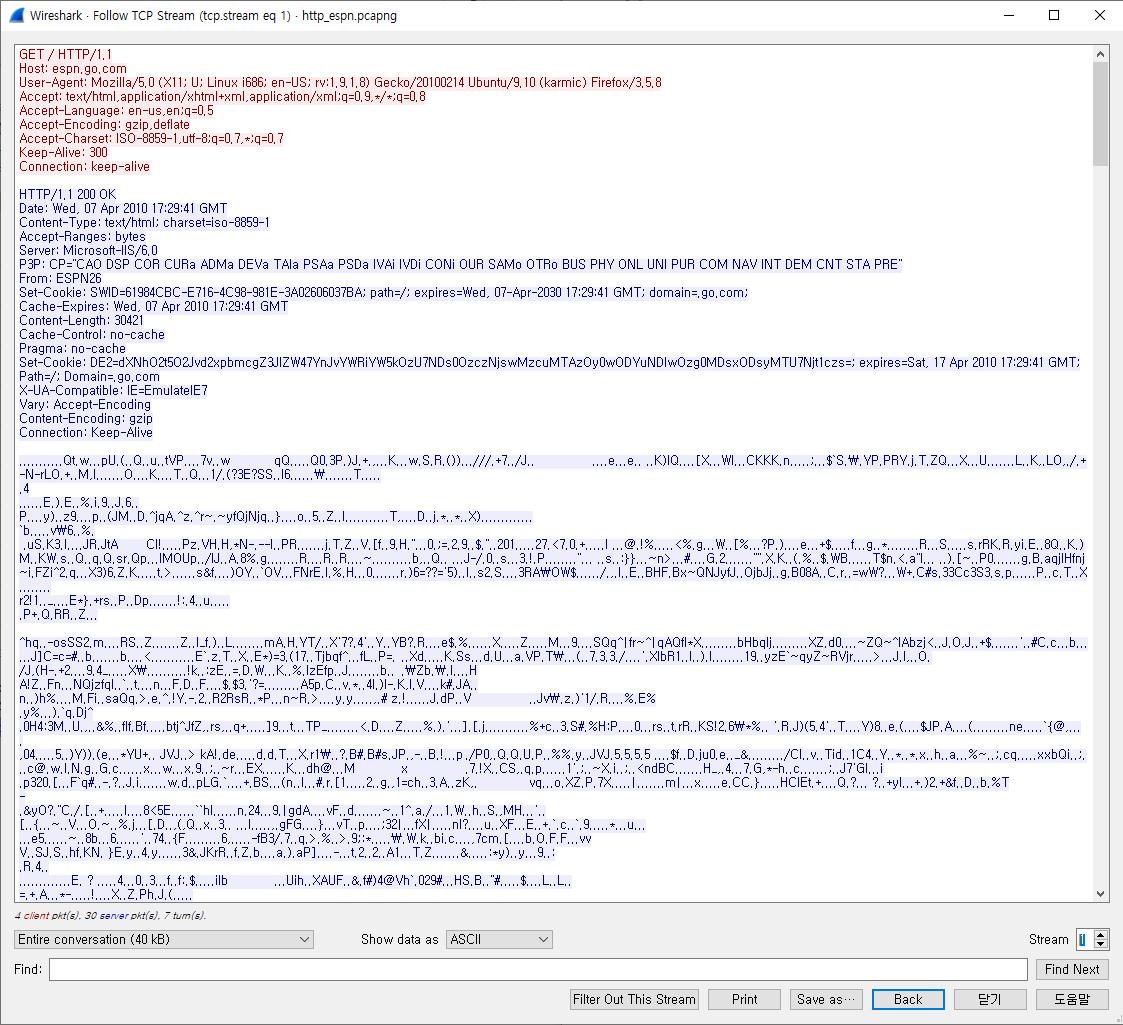

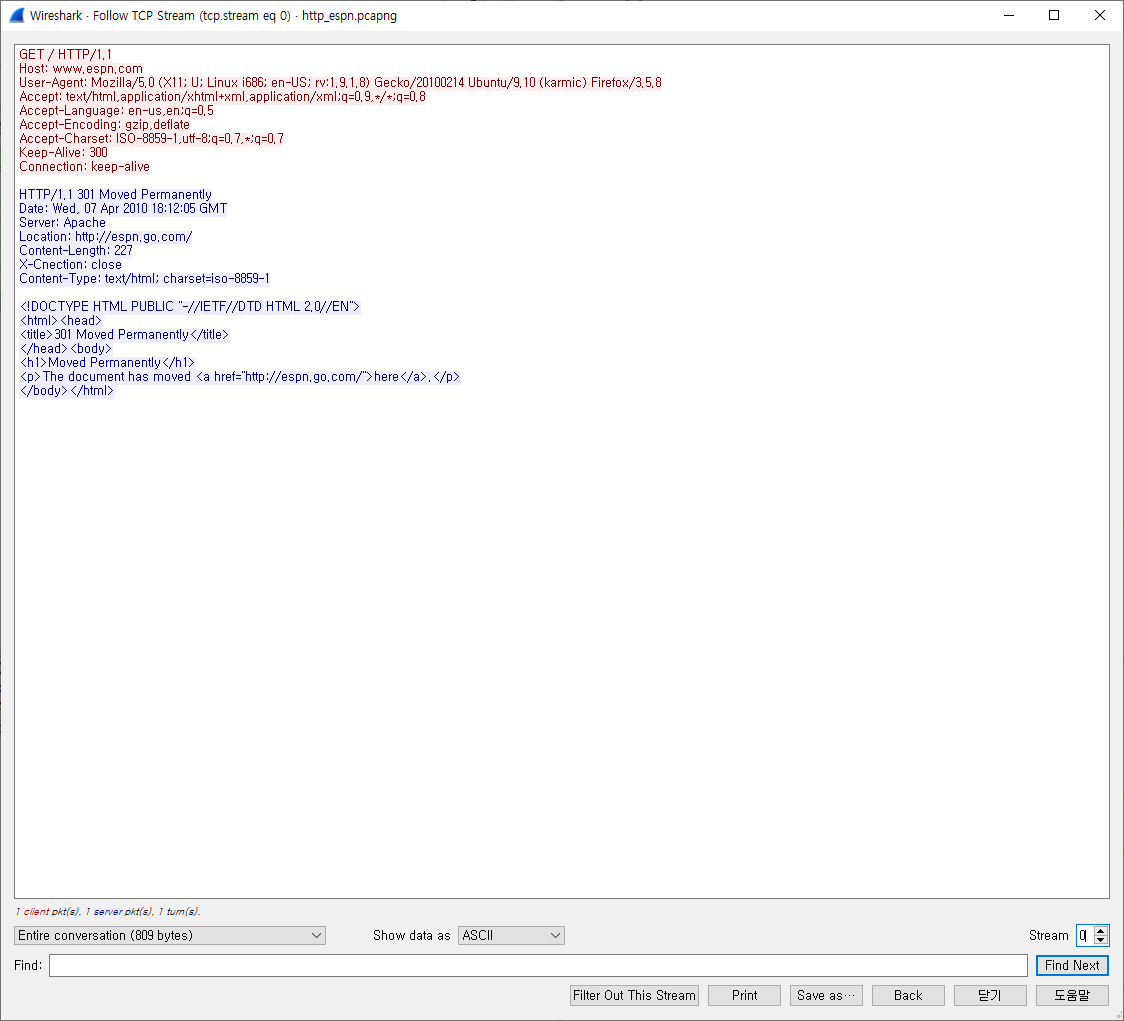

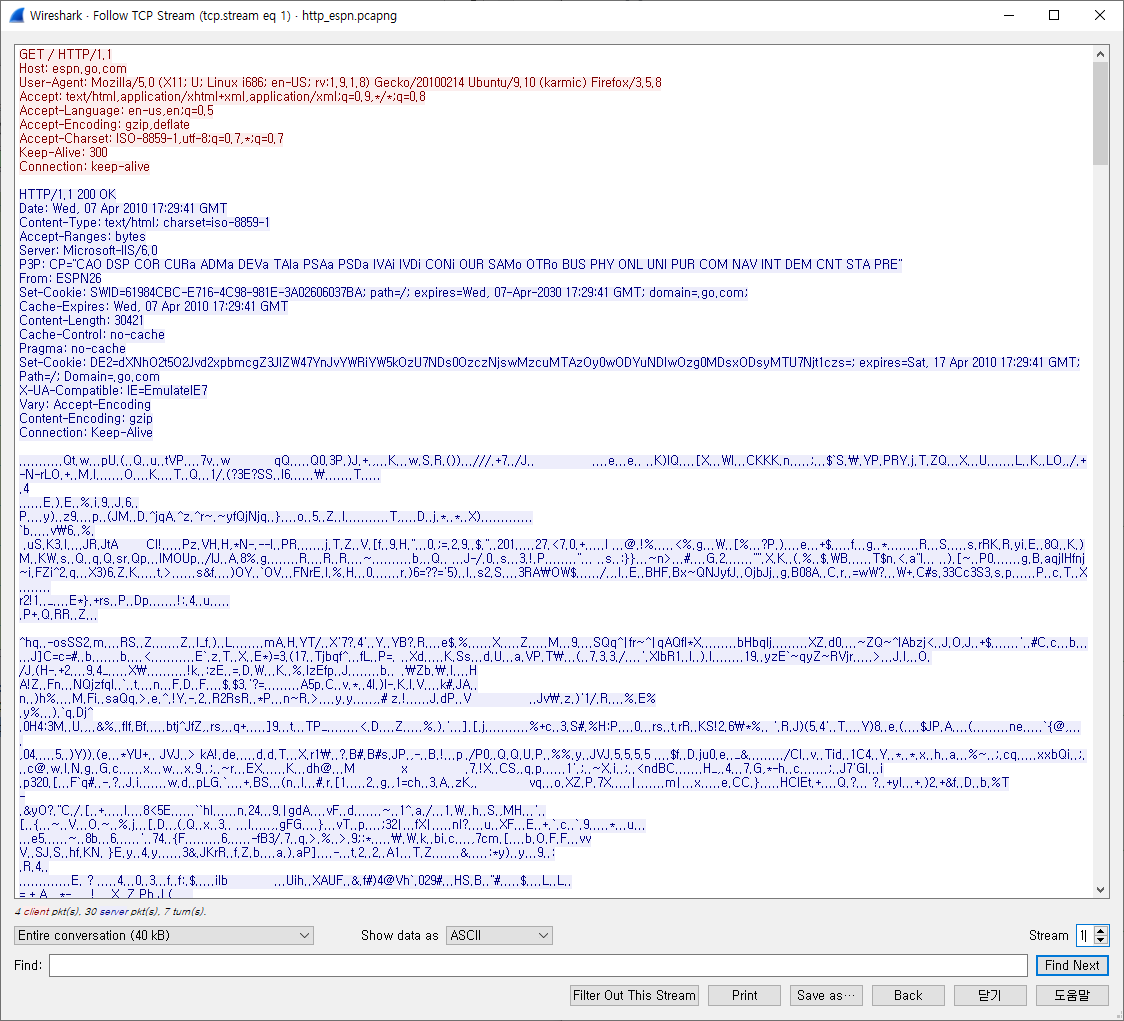

TCP 스트림

대화하는 내용을 상세하게 볼 수 있다.

스트림 숫자를 증가 시키면 정확하게 어떤 데이터를 주고 받았는지 알 수 있다.