1. DeSecOps 프로세스별 보안 역할

- 보안 설계 및 아키텍처 :

- DevOps를 이용하는 소프트웨어 개발 :

- 솔루션 아키텍트

- 보안 활동 :

- 위협 모델링

- 보안 사용자 트로기 값 스트림 보안 매핑

- 위험 요소 도출

- 아키텍처 원칙 및 아티팩트

- DevOps를 이용하는 소프트웨어 개발 :

- 보안코딩

- DevOps를 이용하는 소프트웨어 개발 :

- 클라우드 개발자

- 운영 엔지니어

- 소프트웨어 개발자

- 보안 활동 :

- 개발자 교육

- 보안 Hook

- 소스코드 오류 분석

- SCA(소프트웨어 구성 분석)

- 컨테이너 보안강화

- 보안단위 테스트

- IaC(인프라형 코드 분석)

- DevOps를 이용하는 소프트웨어 개발 :

- 지속적 빌드, 통합 및 테스트

- 보안 활동 중 모의해킹 진단

- 민간기업, 공공기관 대상 : 과학기술정보통신부고시 주요정보통신기반시설 취약점 분석평가 가이드 > 웹(Web) 점검 항목 28개

- 금융회사, 전자금융업자 대상 : 금융위원회 전자금융기반시설 취약점 분석평가 기준(매년 갱신 : 금융보안원) > 웹(Web) 점검항목

- 보안 활동 중 모의해킹 진단

- 지속적 전달 및 배포

- 런타임 보호 및 모니터링

2. 단일 테넌트 vs 멀티 테넌트

- 단일 테넌트(Single Tenant) :

- 단일 고객에게 독립적인 애플리케이션과 데이터베이스를 제공하는 방식

- 격리된 배포 접근 방식으로 보안성 ↑

- 멀티 테넌트(Multi Tenant) :

- 여러 고객에게 하나의 애플리케이션과 하나의 데이터베이스를 공유해서 사용하는 방식

- 공유 배포 접근 방식으로 보안성 ↓

단일 테넌트와 멀티 테넌트의 장단점을 합쳐 가장 많이 쓰고 있는 방식이 여러 고객에게 하나의 애플리케이션과 각각의 데이터베이스를 제공하는 방식을 채택하고 있음.

3. 프로비저닝(Provisioning)

3.1. 정의

사용자의 요구에 맞게 시스템 자원을 할당, 배치, 배포해두었다가 필요 시 시스템을 즉시 사용할 수 있는 상태로 미리 준비해두는 것

3.2. 종류

- 서버 자원 프로비저닝(Server Resource Provisioning) :

- IaaS에 따른 가상 서버의 프로비저닝

- 운영체제 프로비저닝(OS Provisioning)

- 소프트웨어 프로비저닝(Software Provisioning)

- 계정 프로비저닝(Account Provisioning)

- 스토리지 프로비저닝(Storage Provisioning) :

- Block, Object, File 형 저장소를 제공

4. VPC(Virtual Private Cloud)

4.1. 정의

- 가상 사설 클라우드

- 가상 네트워크 서비스

- 인터넷게이트웨이

- 온프레미스에서 라우터 역할

4.2. 가상 방화벽

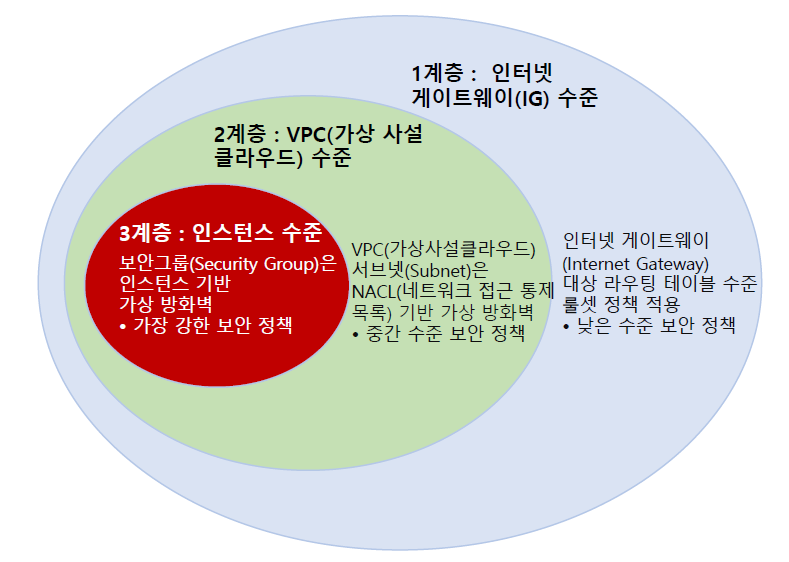

3 Layer 로 이루어져 있음

1차적으로 내외부망을 차단하는 역할

- NACL(네트워크 접근통제 목록)

- 기본적으로 Stateless(비저장방식) 방식으로 함

- Security Group(SG) :

- 인스턴스 수준에서 동작하는 가상 방화벽

- 인스턴스에 대한 인바운드, 아웃바운드 트래픽 제어

4.3. VPC간 통신 방식

- VGW(Virtual Private Gateway) :

- VPC-온프레미스 네트워크 간의 VPN 연결을 가능하게 함

- VPC와 온프레미스 네트워크 간에 안전한 연결이 필요한 경우 사용

- 동일 리전의 동일 계정에 있는 여러 VPC가 연결하는 경우

- 엔드포인트 방식

- DGW(Direct Connect Gateway) :

- AWS Direct Connect를 사용하여 VPC-온프레미스 네트워크 연결

- 높은 대역폭과 일관된 네트워크 성능이 필요한 경우 사용

- TGW(Transit Gateway) :

- VPC-온프레미스 네트워크 간의 트래픽에 대한 리전별 가상 라우터 역할을 수행

- 서로 다른 리전, 서로 다른 계정간 다수의 VPC를 연결할 경우 사용

4.4. VPC Peerging 방식

VPC 간 1대1로 직접적인 연결을 제공하는 기능

5. DMZ, Private 구조

- VRF(Virtual Routing and Forwarding) :

- 하나의 라우터를 여러 개 가상 라우팅 도메인으로 나누어 하나의 물리적 네트워크를 여러 개 프로토콜을 가진 논리적 네트워크로 구성하는 네트워크 가상화를 제공하는 기술

- DMZ-WAS를 가장 많이 사용하고 있음

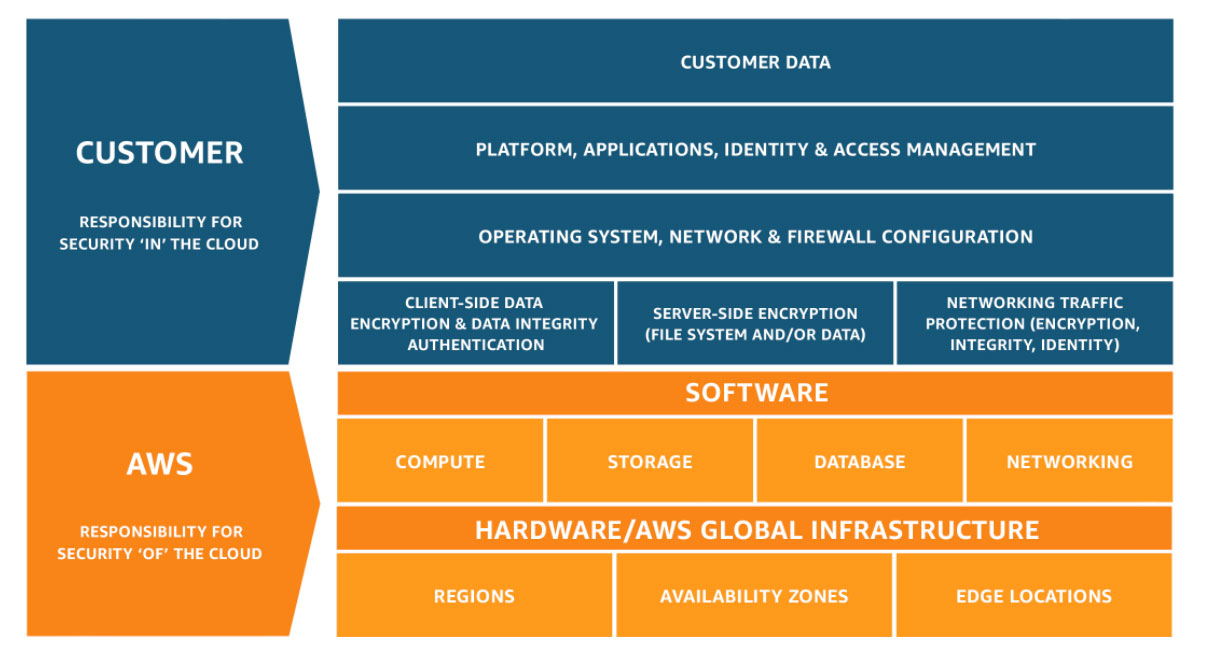

6. Shared Security Responsibility Model(SSRM)

공동 보안 책임 모델

고객은 클라우드 내부 보안을 책임지고, AWS는 클라우드 자체의 보안을 책임

7. 클라우드 컴퓨팅 보안 위협 요소

7.1. 가상환경

- 보안위협 :

- 악성 코드 감염

- SaaS 애플리케이션 취약점

- 인터페이스 및 API 취약점

- 가상 자원 격리 위협

- 개발, 운영 가상환경 비인가 접근

- App 데이터 변조

- 보안 속성 :

- 기밀성

- 무결성

7.2. 클라우드 인프라

- 보안위협 :

- 설비 : 물리적 위협(화재, 정전 등)

- 하드웨어 :

- QoS

- DDoS

- Flood Attack

- 네트워크 장비 설정 오류

- 가상화 인프라 :

- Multi-Tenancy(다중 임차)

- 공유 위협

- 솔루션 설정 오류

- 보안 속성 :

- 기밀성

- 무결성

7.3. 정책

- 보안위협 :

- 규정/법 미준수

- 인적보안

- SLA 위반

- 용역 관리

- 보안 속성 :

- 감사

7.4. 사고 및 장애 대응

- 보안위협 :

- 동일 사고 재발생

- 백업/복원 실패

- 사고 후 운영 실패

- 보안 속성 :

- 가용성

7.5. 인증 및 권한

- 보안위협 :

- 계정 탈취

- 내부자 위협

- 권한 상승/오용

- 단말 보안

- 보안 속성 :

- 인증 · 권한

7.6. 데이터

- 보안위협 :

- 데이터 유출

- 데이터 파괴

- 데이터 위치(사법관할권)

- 국가 · 공공기관 :

- 고유식별정보, 기관에 비밀 데이터 등록 시 클라우드의 리전은 대한민국 내에 존재해야 함

- Cloud Service Deploy Model 은 반드시 프라이빗 클라우드로 구축해야함

- 금융회사, 전자금융업자 :

- 도입한 클라우드 컴퓨팅 서비스 내에 중요정보(고유식별정보, 개인신용정보(계좌번호, 신용카드번호, 보험증권번호))는 대한민국 리전에 존재해야 함

- 국가 · 공공기관 :

- 데이터 안전성(백업 및 복원)

- 보안 속성 :

- 기밀성

- 무결성

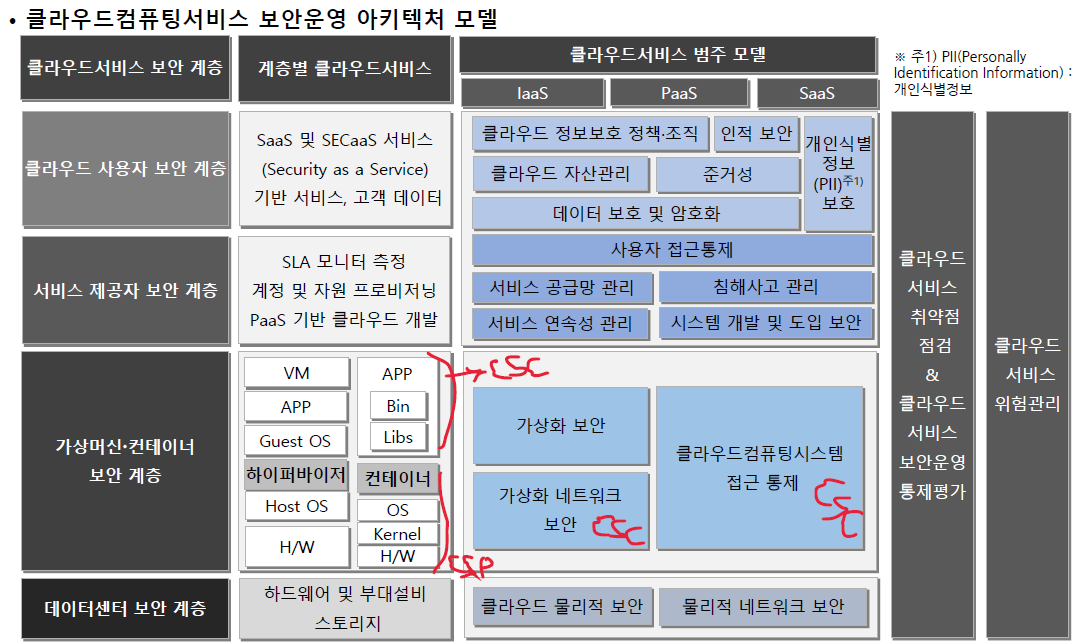

8. 클라우드컴퓨팅서비스 보안운영 아키텍처

- 클라우드서비스 보안 계층 구분 :

- 클라우드 사용자 보안 계층 :

- 클라우드서비스 정보보호 정책·조직

- 인적보안

- 클라우드 서비스 자산관리

- 준거성

- 데이터 보호 및 암호화

- 개인식별정보(PII) 보호

- 서비스 제공자 보안 계층 :

- 사용자 접근 통제

- 서비스 공급망 관리

- 침해사고 관리

- 서비스 연속성 관리

- 시스템 개발 및 도입 보안

- 가상머신 및 컨테이너 보안 계층 :

- 가상화 보안

- 가상 네트워크 보안

- 클라우드컴퓨팅시스템 접근 통제

- 데이터센터 보안 계층 :

- 클라우드 물리적 보안

- 물리적 네트워크 보안

- 클라우드 사용자 보안 계층 :

- 클라우드서비스 취약점 점검 및 보안통제평가 :

- 클라우드서비스 취약점 점검

- 클라우드서비스 보안통제평가

- 클라우드컴퓨팅서비스 위험관리 :

- 클라우드컴퓨팅서비스 위험평가 및 위험조치계획

- 클라우드컴퓨팅서비스 위험관리 프로세스

- 국가기관 등의 보안요구사항 :

- 공공기관 클라우드 관리적 보호조치

- 공공기관 클라우드 물리적 보호조치

- 공공기관 클라우드 기술적 보호조치

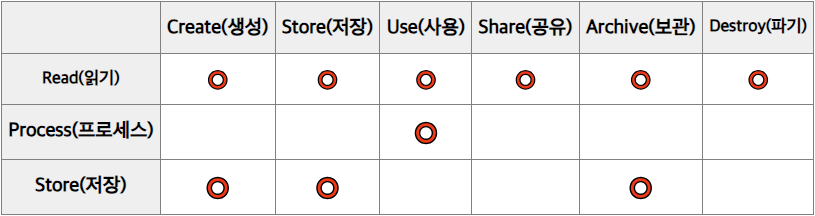

9. 데이터 보안 생명주기 6단계

국제산업표준 CSA(Cloud Security Alliance)

- 생성(Create)

- 저장(Store)

- 이용(Use)

- 공유(Share)

- 보관(Archive)

- 파기(Destroy)

9.1. 기능별 데이터 생명주기 단계별 매핑표

- Read (읽기) : 데이터 생성, 보기, 읽기, 복사, 전송,배포

- Process (프로세스) : 데이터에 대한 트랜잭션 수행, 업데이트

- Store (저장) : 데이터 보관(파일, DB 등)

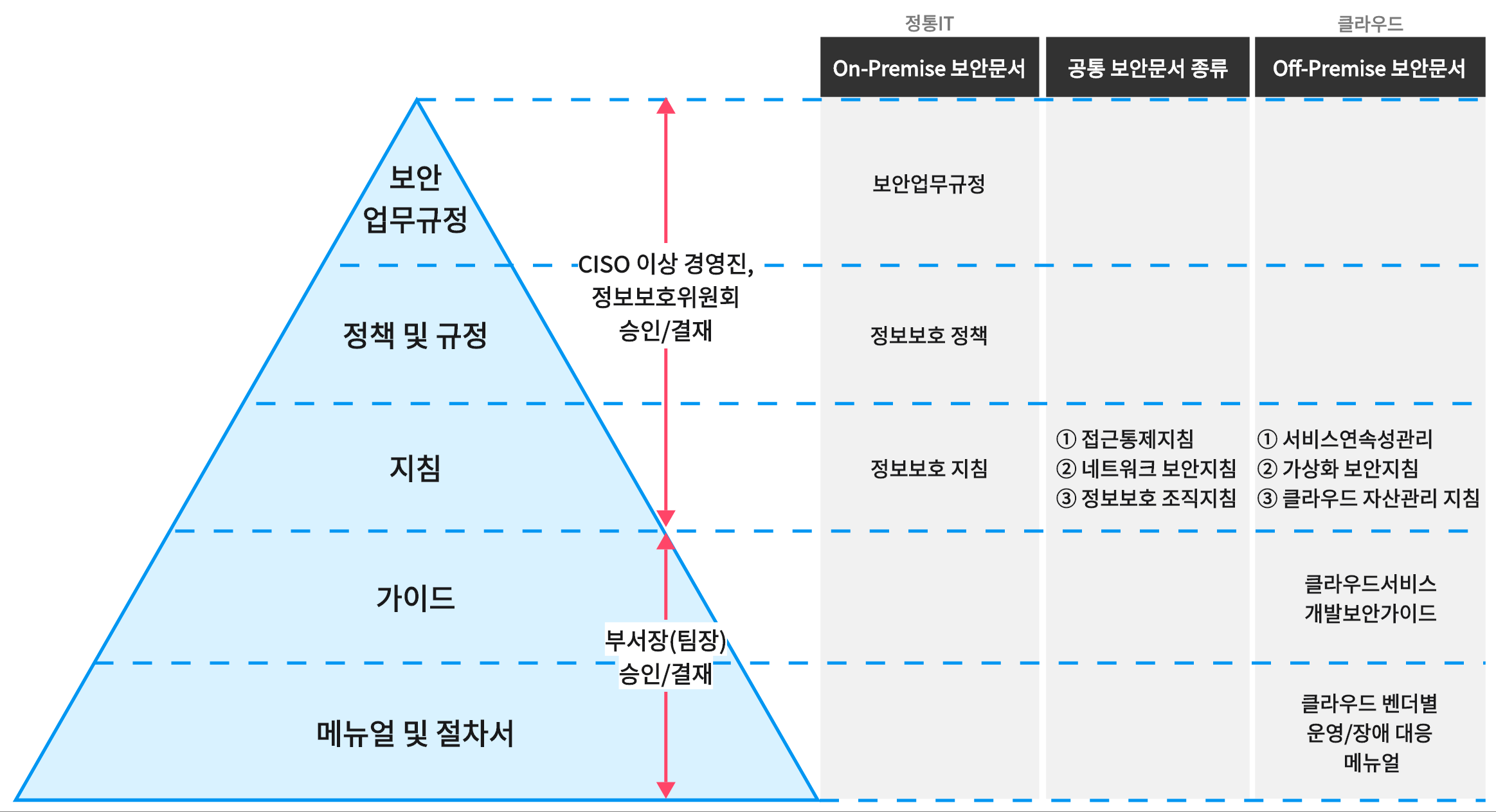

10. 클라우드 보안 문서체계

11. 클라우드 개인정보보호 분야

- 클라우드 간 신뢰 관리 보안

- 클라우드 기반 개인정보보호 정책, 접근 통제, 권한관리

- ABE(Attribute-Based Encryption:속성기반암호화), KP-ABE(Key-policy ABE), CP-ABE(Ciphertext-Policy ABE)

- 책임추적성, 개인정보 식별, 인증

- 데이터 암호화, 안전한 클라우드 통신

- RBAC(역할기반접근통제), ABAC(속성기반접근통제), 개인정보업무 통제, 클라우드 기반 개인정보 흐름 통제

- 기밀성, 무결성, 가용성

- 클라우드 기반 개인정보 위험관리

- 개인정보처리시스템 장애 대응, 개인정보처리 성능 품질관리

- 취약점 분석평가, 보안 감사, 디지털 포렌식

12. 클라우드 접근 인프라스트럭처

12.1. 기본보안 구성요소

- SDP (Software Defined Perimeter, 소프트웨어 정의 경계) :

- 인터넷에 연결된 인프라(서버, 라우터 등)를 숨기는 방법

- 하드웨어 대신 소프트웨어를 기반으로 네트워크 경계를 설정하기 위함

- SDN (Software Defined Networking) :

- 네트워크 리소스 최적화

- 네트워크 가상화 및 컨테이너화에 대한 접근 방식

- SD-WAN (Software Defined WAN) :

- 네트워크 하드웨어에서 트래픽 관리 및 모니터링 가상화하여 개별 애플리케이션에 적용

- NSaaS (Network Security as a Service, 네트워크 보안형 서비스) :

- 관리형 보안 서비스 제공업체가 운영하는 클라우드 솔루션

- 클라이언트 네트워크 경계에 설치된 모든 보안 솔루션을 제어, 관리

12.2. 접근통제

- SWG (Secure Web Gateway) :

- RBI (Remote browser isolation) :

- CASB (Cloud Access Security Broker) :

- ZTNA (Zero Trust Net Access) :

12.3. 식별 및 인증

- MFA (Multi Factor Authentication) :

- Biometric Auth (생체인식) :

- ZKP (Zero Know Proof, 제로 알려진 증명) :

- Credentials Persistency (자격증명 지속성) :

- IAM (Identity Access Management, 계정식별 접근관리) :

- ZTA (Zero Trust Architecture, 제로 신뢰 기반구조) :

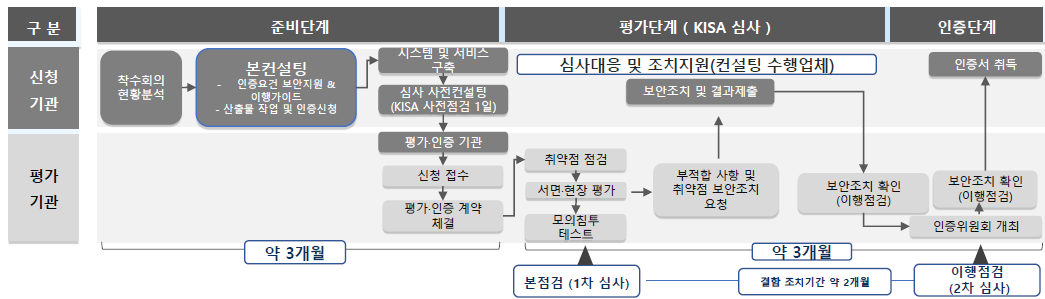

13. CSAP 인증제도

13.1 .인증 개요

- 국가 · 공공기관에서 안전성 및 신뢰성이 검증된 민간 클라우드 서비스 공급

- 클라우드 보안인증 평가로 미흡할 수 있었던 컴플라이언스 점검을 통해 법적 준거성을 확보하여 이용자의 신뢰도 향상

13.2. CSAP 인증 클라우드 보안컨설팅 수행 프로세스

신청 기관은 CSAP 인증을 받고자 하는 기업

평가기관은 KISA

- 환경분석 및 정보수집

- CSAP 인증범위 정의

- SaaS간편/표준 인증범위

- IaaS/DaaS 인증범위

- 클라우드 기반 업무, 조직 등

- CSAP 통제사항 사전질의서 작성 및 배포

- CSAP 인증범위 정의

- GAP 분석

- CSAP 보안통제평가 기준

- SaaS 간편 : 31개 항목 적용

- SaaS 표준 : 79개 항목 적용

- IaaS : 116개 항목 적용

- DaaS : 110개 항목 적용

- CSAP 보안통제평가 기준

- 클라우드 보호대책 수립

- 클라우드서비스 준거성 검토

- 클라우드서비스 보안감사

- SaaS 간편 해당사항 X

- 클라우드서비스 정보보호 정보지침 검토 또는 작성 지원

- 인증준비 구현

- 클라우드서비스 보안인증 명세서

- 클라우드서비스 보안운영 명세서

- SaaS 간편 : 22개 항목 적용

- PaaS 표준 : 70개 항목 적용

- IaaS : 116개 항목 적용

13.3. 인증신청 시 제출문서

- 클라우드서비스 보안인증 신청공문 1부

- 클라우드서비스 보안인증 신청서 1부

- 클라우드서비스 보안인증 명세서 1부(클라우드서비스 보안 운영 명세서 포함)

- 취약점 점검 및 침투 테스트 동의서 1부(SaaS는 IaaS 사업자의 동의포함)

- 법인/개인 사업자등록증 1부

- 보안기능변경 영향분석서(CC인증 제품군 SECaaS만해당)

- 자산관리대장

13.4. 관련 법령

클라우드컴퓨팅서비스 보안인증에 관한 고시 제14조(보안인증 유형 및 등급)

클라우드컴퓨팅서비스 보안인증에 관한 고시 제15조(보안인증기준)

13.5. CSAP 클라우드 보안인증 유형 결정방안

- 개발, 운영 인프라 환경

- PaaS : 컨테이너, 레지스터리

- SaaS

- CSC(민간, 공공기관) 제공하는 클라우드컴퓨팅서비스 중 SW

💡 보안인증 결정은은 고객인 CSC가 한다.

13.6. 클라우드컴퓨팅서비스 위험관리 8단계 프로세스

- 정보자산 식별 및 정보자산 보안영향도 평가

- 위험 식별(각 분야별 취약점진단)

- 위험분석

- 위험평가

- 잔여위험 도출

- 위험수용관리 결정

- 위험 조치 계획 수립

- 위험 이행조치, 모니터링 및 검토