contents

Part 1. 프로젝트 개요

1.1 프로젝트 진행 과정

Part 2. 악성코드 샘플 수집

2.1 사이트 조사

2.2 샘플 수집 과정

2.3 네트워크 행위 확인

Part 3. 정적분석

3.1 Virustotal

3.2 InnoExtracort

3.3 Exeinfo

3.4 Bintext

3.5 Peview

Part 4. 동적분석

4.1 실행 화면

4.2 Process Explorer

4.3 Process Monitor

4.4 Autoruns

4.5 Wireshark

Part 5. 참고문헌

5.1 참고 사이트

Part 1. 프로젝트 개요

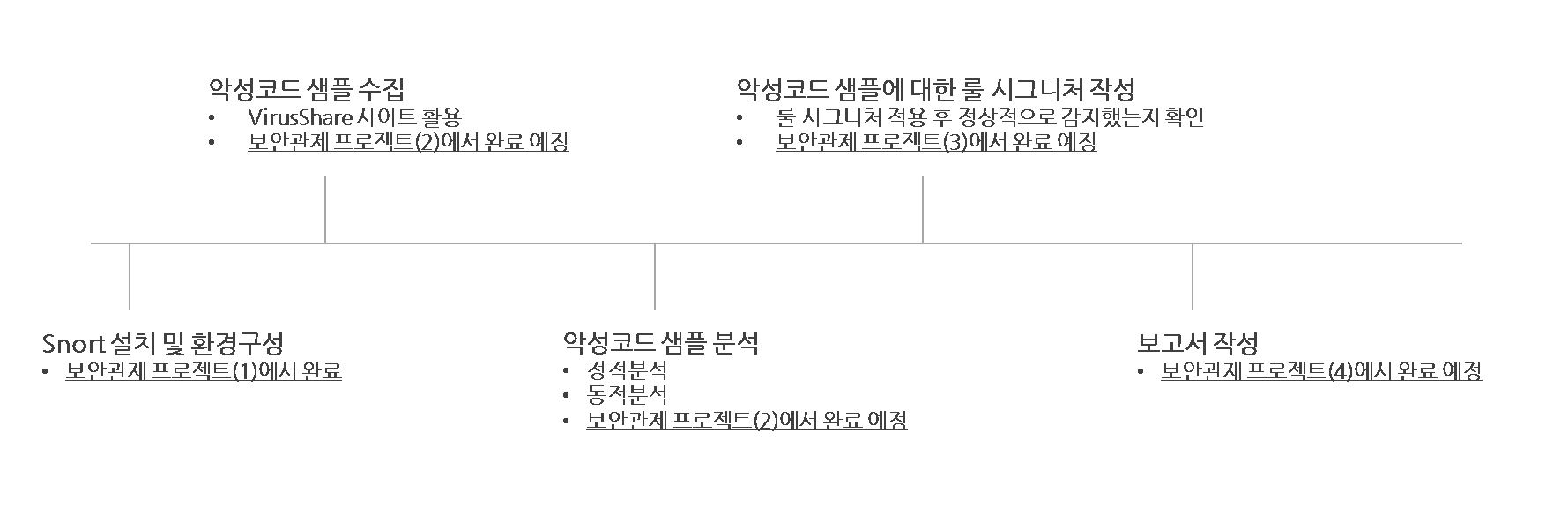

1.1 프로젝트 진행 과정

Part 2. 악성코드 샘플 수집

2.1 사이트 조사

| 사이트 | 링크 | 설명 |

|---|---|---|

| AnyRUN | https://app.any.run/submissions/ | 문서형 악성코드, 실행형 EXE 악성코드 등 다양한 운영체제와 오피스 환경의 결과 값을 도출해줌(5페이지까지 열람 가능) - 페이지가 깔끔함 |

| Malware Bazaar | https://bazaar.abuse.ch/verify-ua/ | 파일 확장자, 태그 등등 괜찮은 DB – 업데이트도 자주 함 |

| Hybrid Analysis | https://www.hybrid-analysis.com/ | VirusTotal과 함께 파일 분석 시 사용하던 사이트, 취약점 점수까지 나와있어 어느정도의 악성코드 파일인지 가늠할 수 있음(회원가입 해야함) |

| VirusShare | https://virusshare.com/ | 안드로이드 악성 앱뿐만 아니라 윈도우즈 실행 악성코드 파일도 많이 공유되는 곳(로그인 필요) – 자료가 많음 |

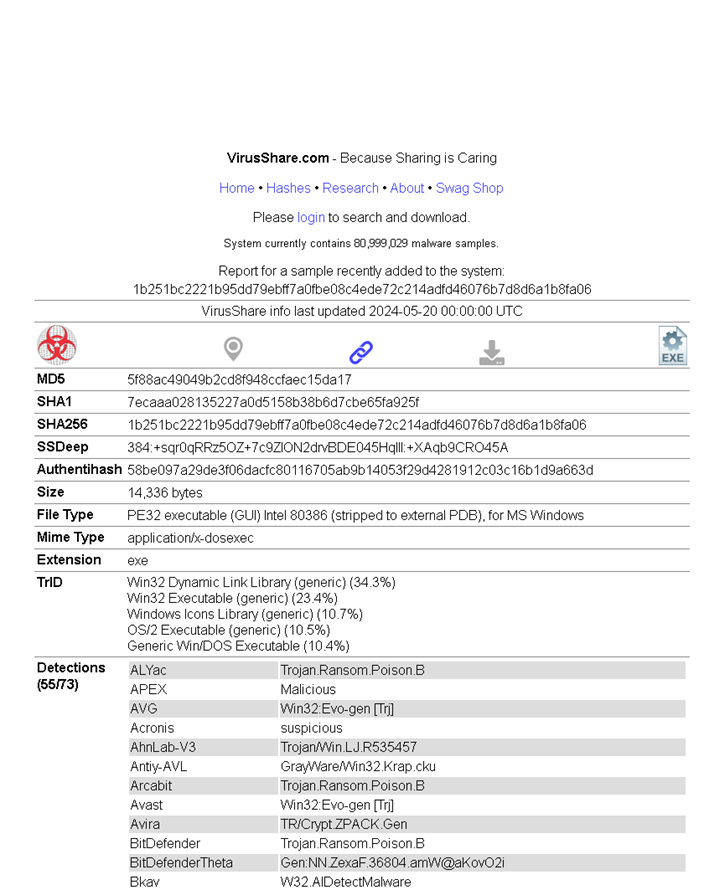

2.2 샘플 수집 과정

1.사이트 선정

- 악성코드 샘플 자료가 매우 많아 선정하게 되었습니다.

- Malware Bazaar 사이트는 보기 쉽게 되어 있었지만 자료가 많지 않았음

- 그림 1은 비로그인 상태의 메인 화면입니다.

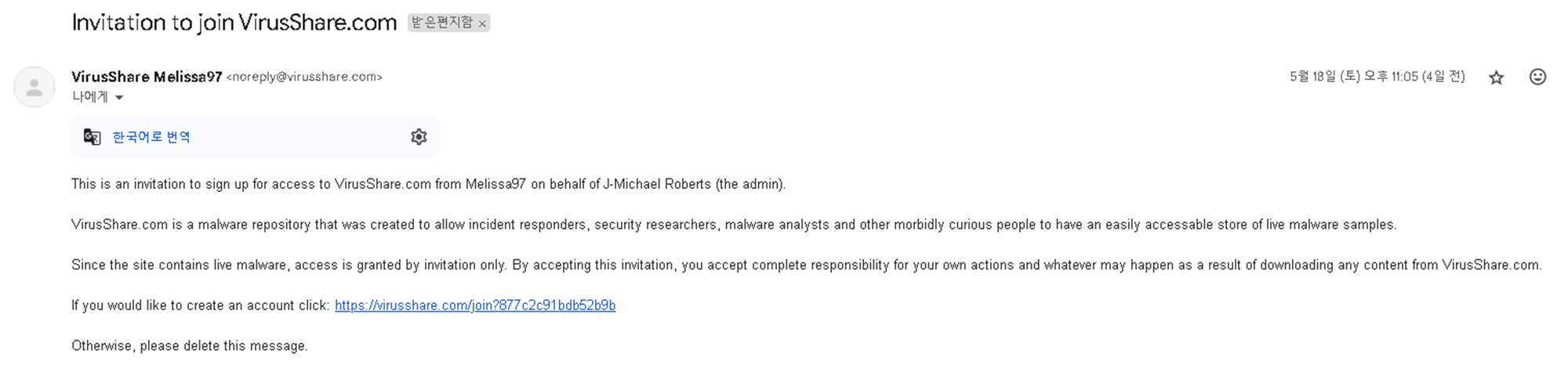

- 로그인을 하기 위해서는 회원가입이 필요합니다.

- 회원가입은 Melissa97@virusshare.com 로 가입하고 싶은 이유를 보내면 됩니다.

2.사이트 회원가입

- 위 링크를 타고 들어가면 회원가입할 수 있는 화면이 나옵니다.

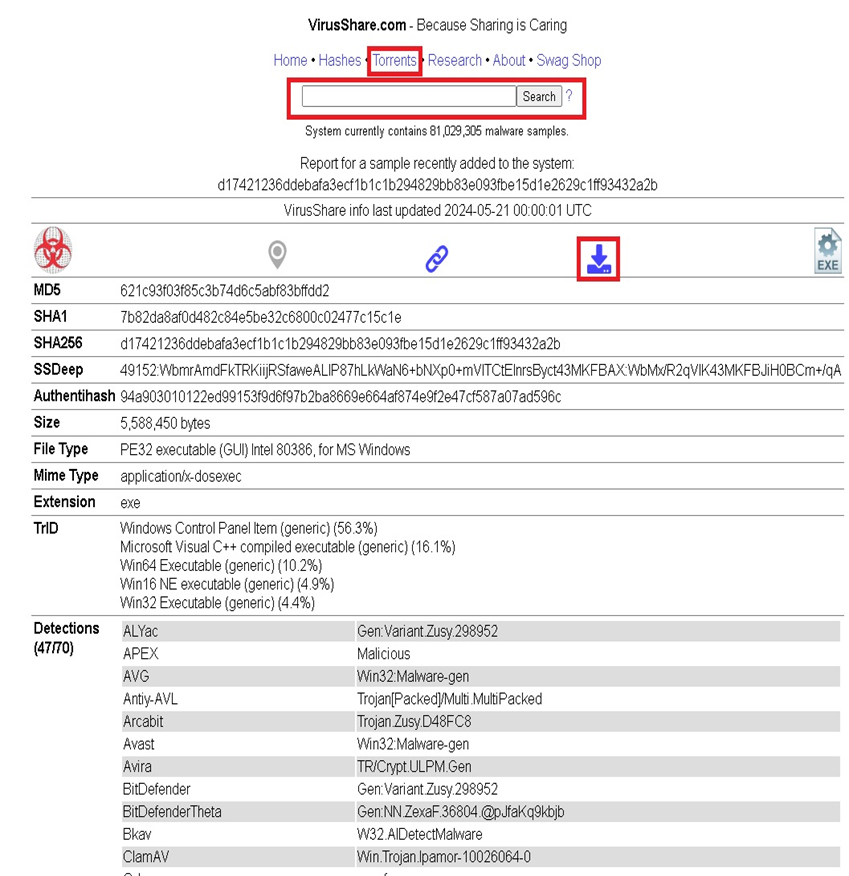

3.로그인 후 추가된 기능

- Torrents 링크 활성화 : 악성코드 샘플을 모아놓은 페이지로 접속

- Search 기능 활성화 : 악성코드 파일의 해시값 검색 가능

- 다운로드 버튼 활성화 : 검색 후 해당 파일을 다운로드할 수 있음

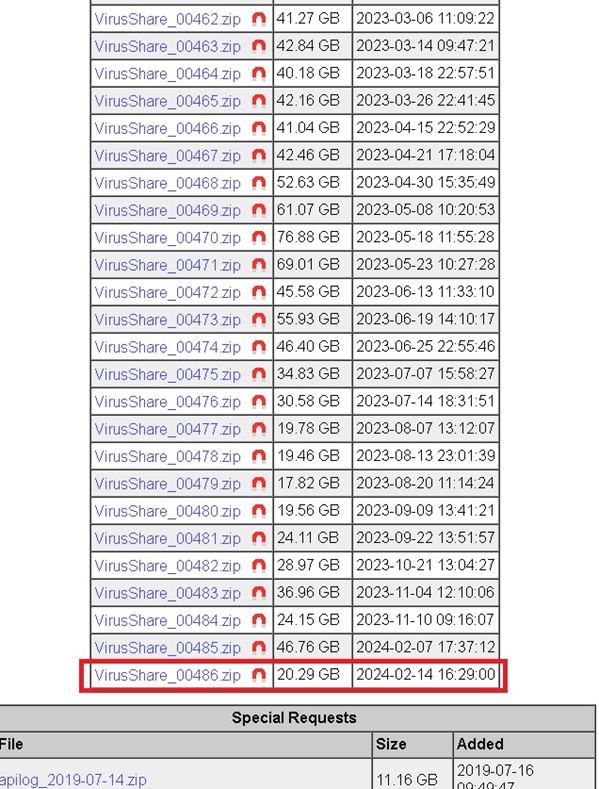

4. Torrents 다운로드

- 제일 최근에 올라온 자료를 다운로드 하였습니다.

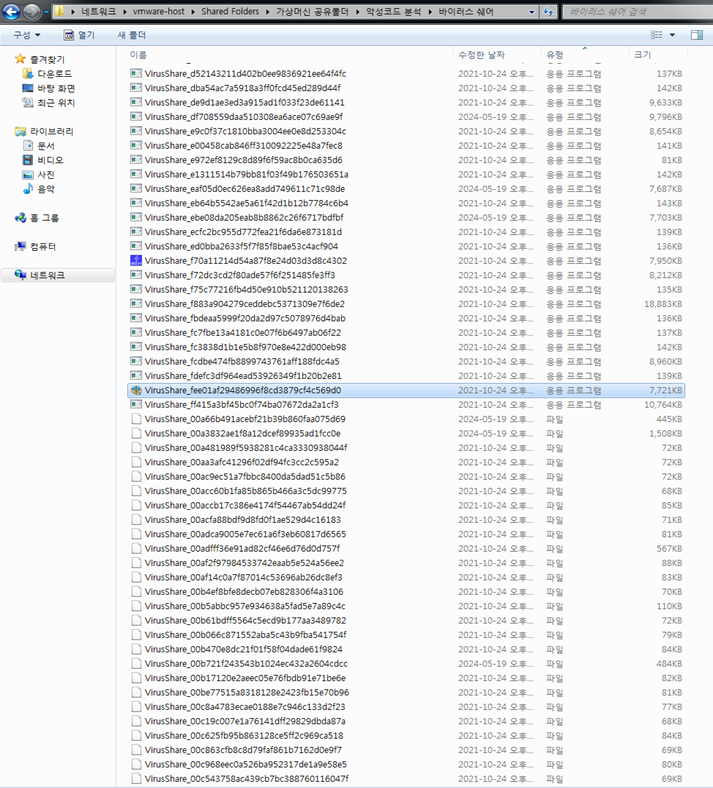

5. 악성코드 샘플 선정

- 샘플이 7.02GB로 자료가 매우 많아 선정하는데 오래 걸렸습니다.

- 선정 기준은 HTTP 통신을 하는지, 그리고 네트워크 행위가 명확한 샘플을 기준으로 했습니다.

2.3 네트워크 행위 확인

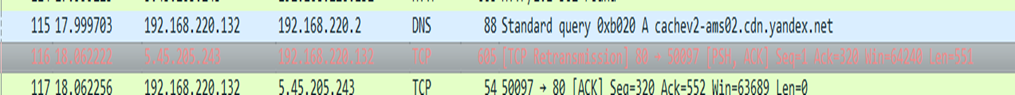

1. Wireshark

- 특정 ip와 ack,psh 플래그를 주고 받는 것을 보아 네트워크 행위를 하는 것으로 보여집니다.

Part 3. 정적분석

3.1 Virustotal

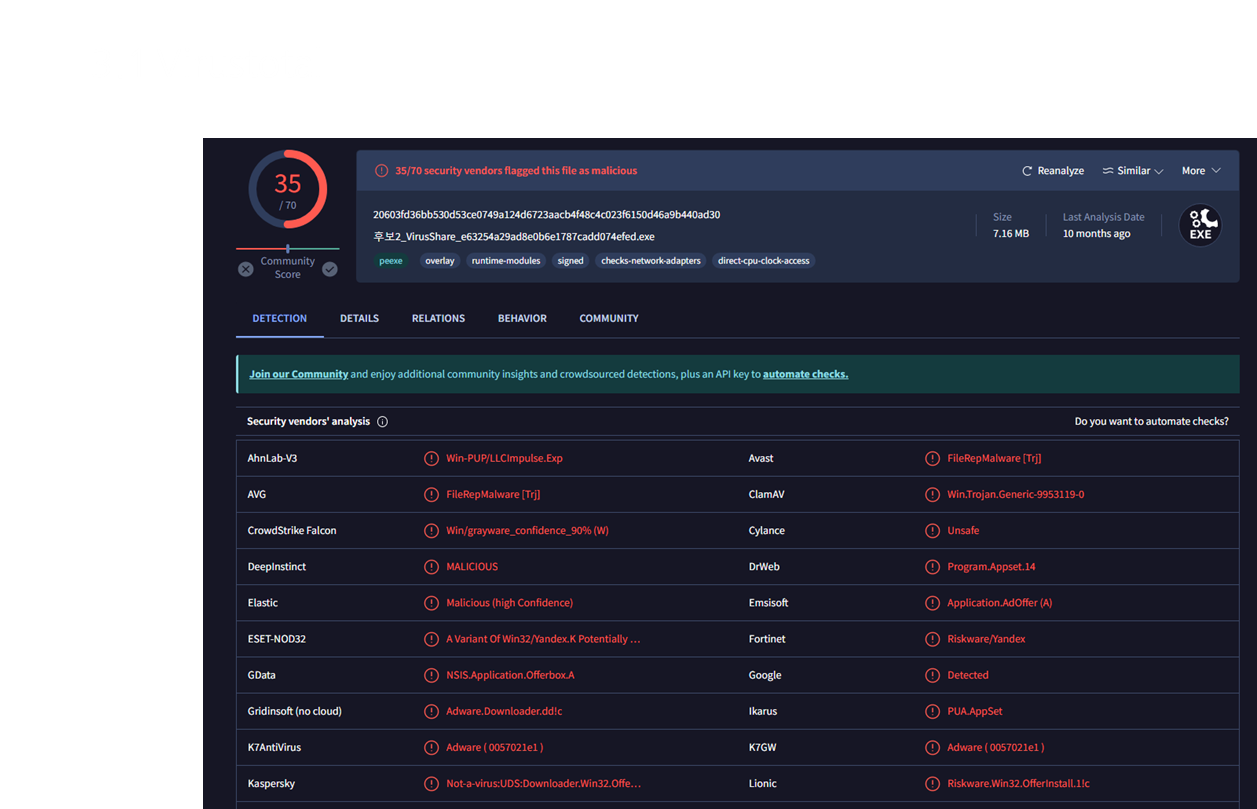

1. 바이러스 토탈

- DETECTION 탭에서 70개의 엔진중 35개가 악성으로 탐지하였습니다.

- 탐지 카테고리는 주로 PUP, PUA, Adware 라서 네트워크 행위를 할 가능성이 높다고 생각합니다.

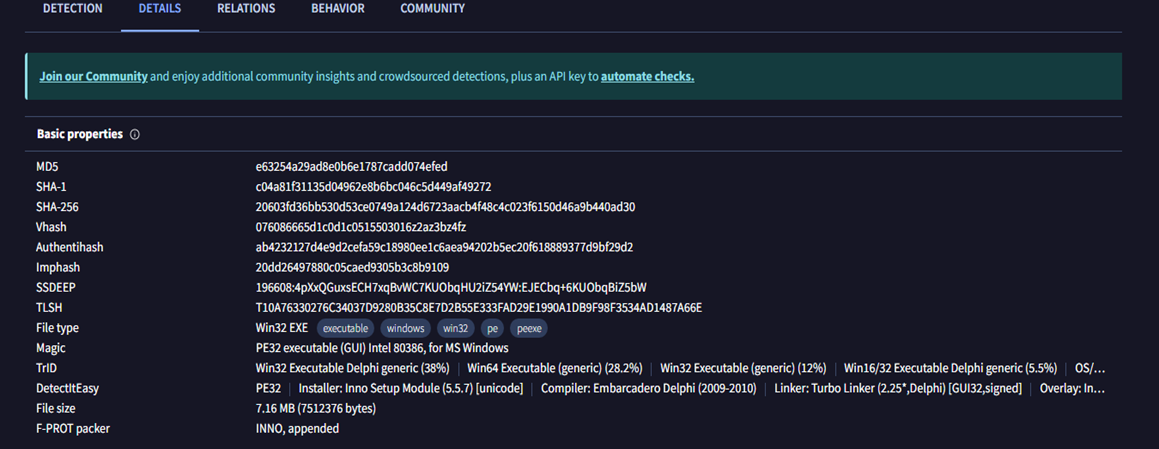

2. 바이러스 토탈

- DETAILS 탭에서는 Win32 EXE 파일 타입으로 윈도우 운영체제에서 동작하는 것을 알 수 있습니다.

3. 바이러스 토탈

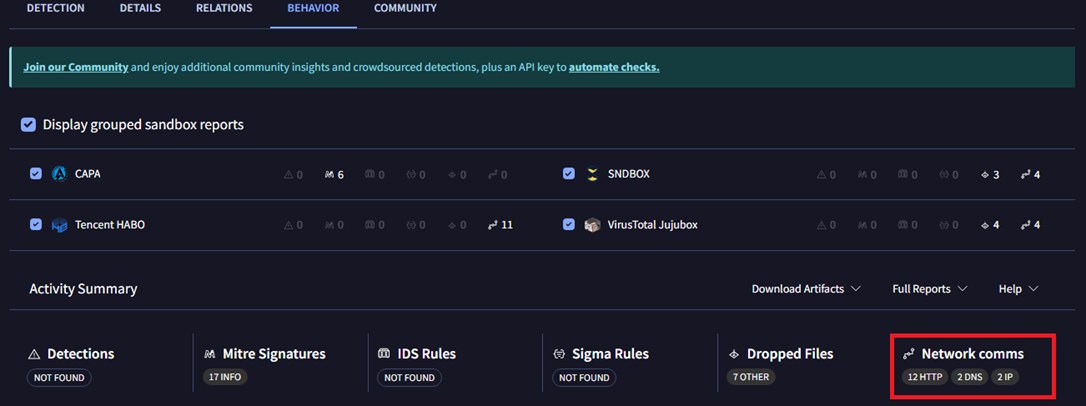

- BEHAVIOR 탭에서 Network comms(네트워크 통신) 부분을 보면 특정 IP나 특정 사이트로 네트워크 행위를 할 것으로 보여집니다.

4. 바이러스 토탈

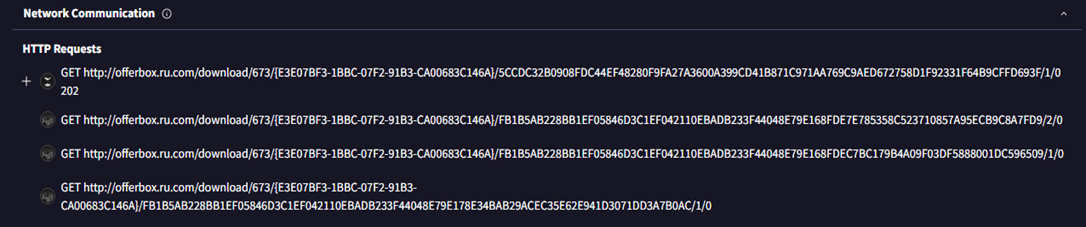

- BEHAVIOR 탭에서 HTTP Request 를 보면 GET 메소드를 사용하여 특정 도메인에서 무언가를 다운로드 하려는 것으로 보여집니다.

3.2 Exeinfo

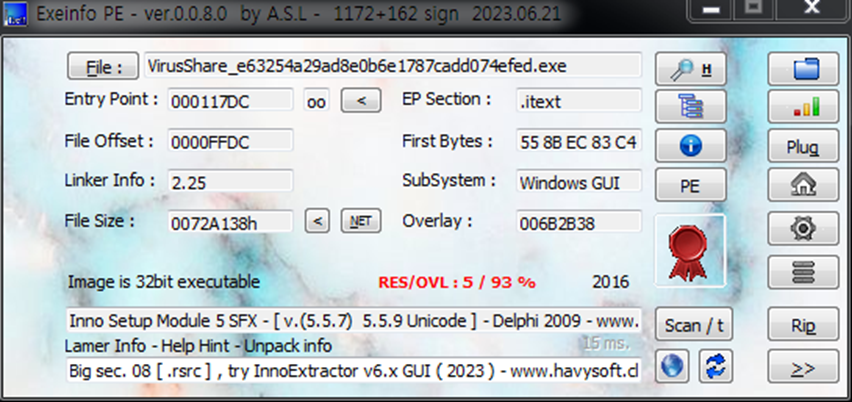

1.Exeinfo PE

- Inno setup으로 패킹 되었을 것으로 보여집니다.

3.3 InnoExtractor

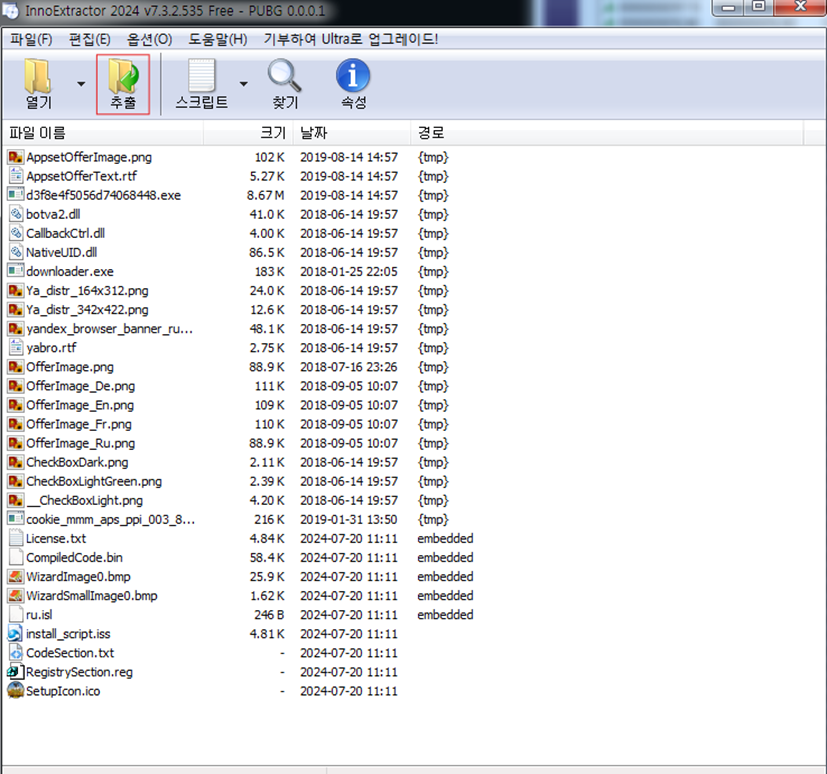

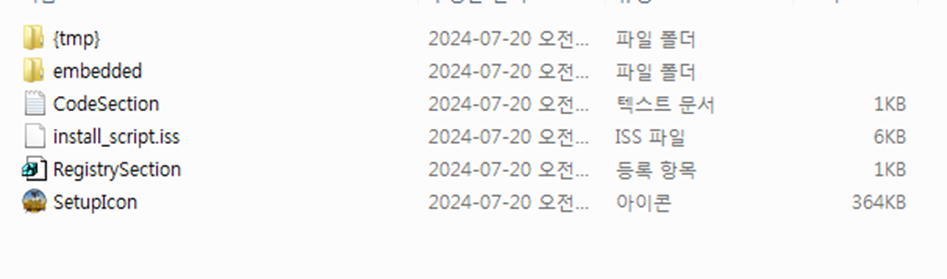

1. InnoExtractor

- Inno setup으로 패킹 된 파일을 Bintext로 문자열을 분석하기 전에 언패킹을 하기 위해 InnoExtractor로 파일을 추출했습니다.

2. InnoExtractor

- 추출된 파일들 입니다.

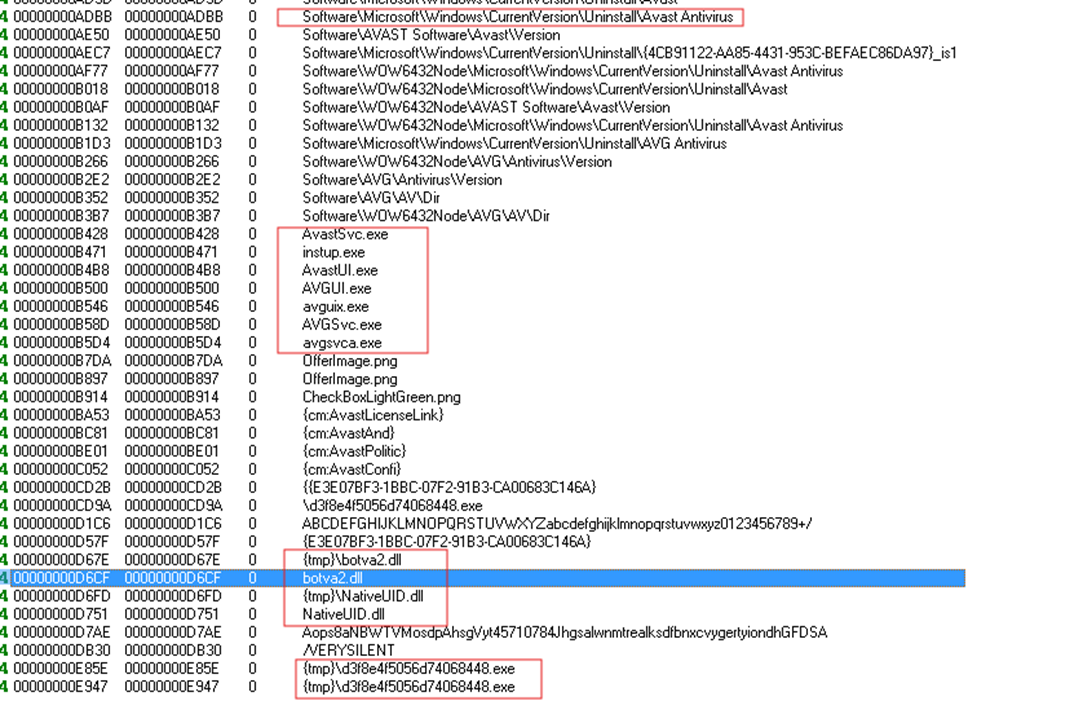

3.4 Bintext

1. Bintext

- 레지스트리 경로

- 정상적인 경로 이지만 변조할 가능성이 있습니다.

- Exe 파일

-의심되는 실행파일 들입니다. - Dll 파일

- Botva2.dll : 동적-링크 라이브러리로, 특정 실행 프로세스에서 불러오거나 실행할 수 있습니다.

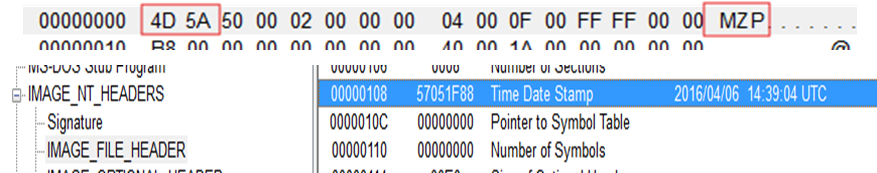

3.5 Peview

1. Peview

- "4D 5A" (MZ) 시그니처는 MS-DOS 및 초기 Windows 실행 파일을 식별하는 표준 시그니처입니다..

- 파일 생성일이 2016/04/06일로 확인 할 수 있습니다.

Part 4. 동적분석

4.1 실행화면

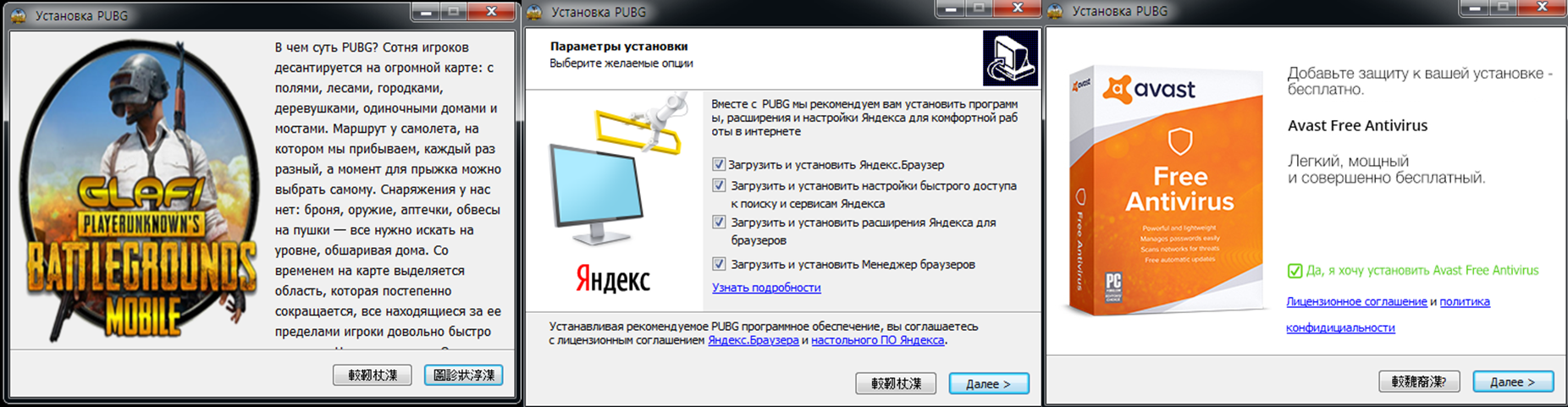

1. 악성파일 실행

- 악성파일 실행 화면입니다.

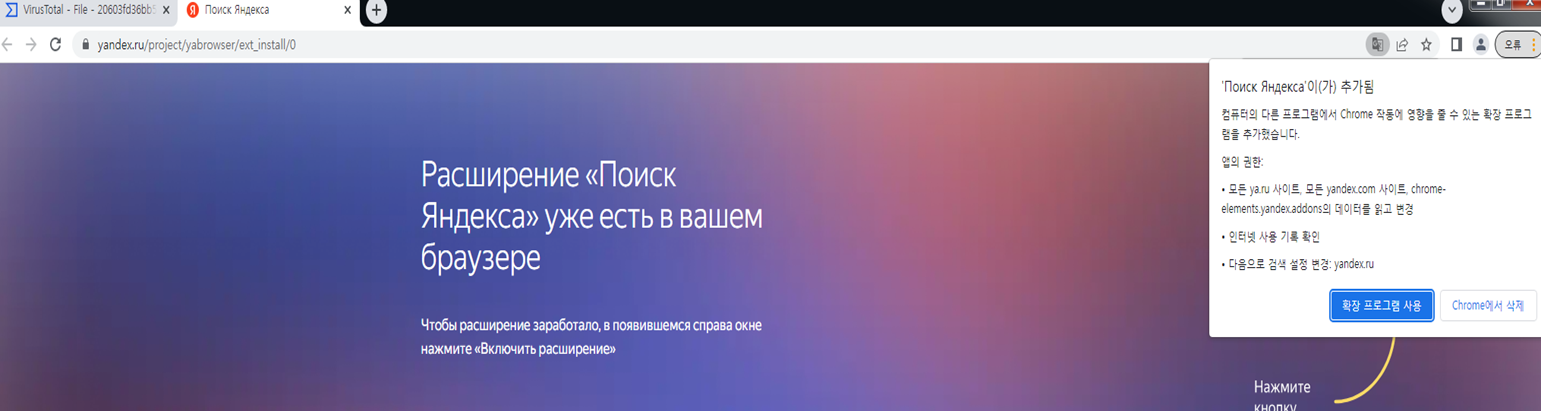

2. 악성파일 실행

- 악성파일 실행 후 자동으로 팝업 창이 뜹니다.

- 크롬 확장프로그램에 추가 되는 것을 확인할 수 있습니다.

-추가로 Yandex라는 프로그램이 설치되는 것을 확인할 수 있습니다.

4.2 Process Explorer

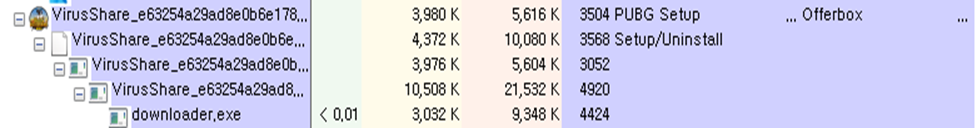

1. Process Explorer

- downloader 실행파일이 실행되는 것을 확인할 수 있습니다.

4.3 Process Monitor

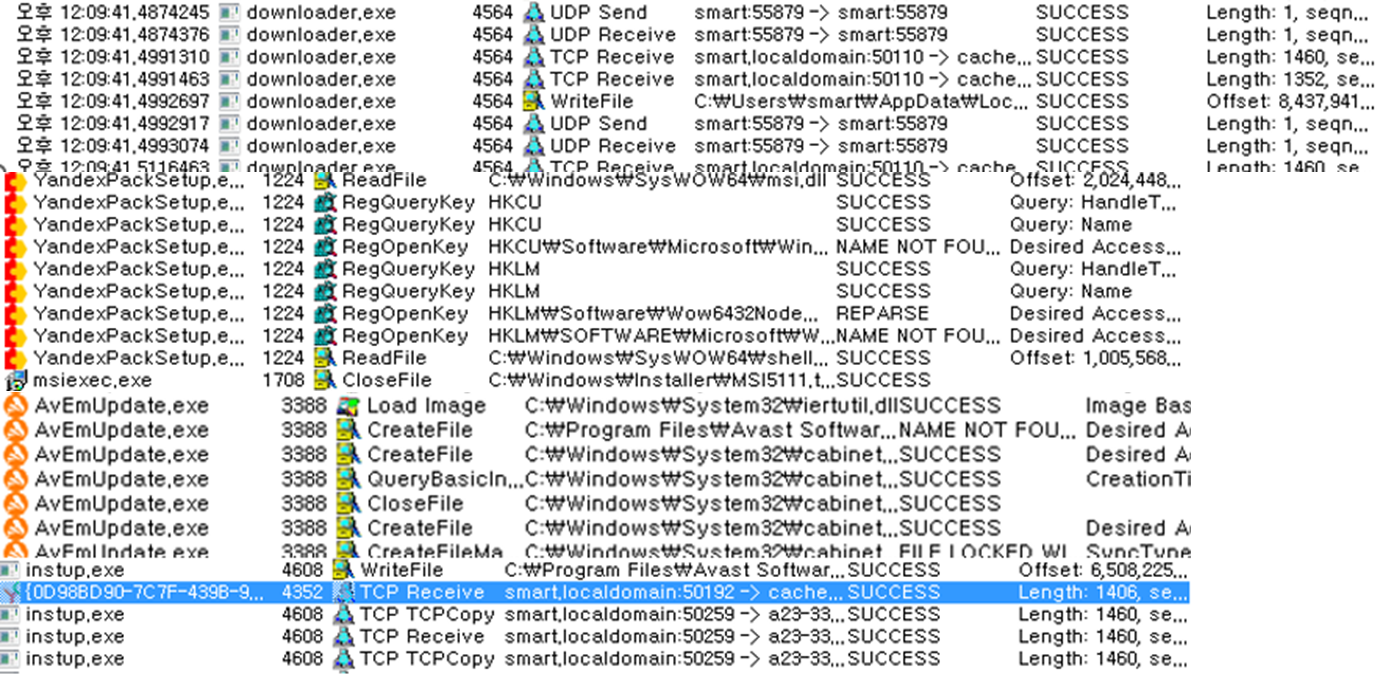

Process Monitor

- downloader 실행파일이 실행되고 Yandex와 Avast 프로그램 설치가 실행 되는 것을 확인 하였습니다.

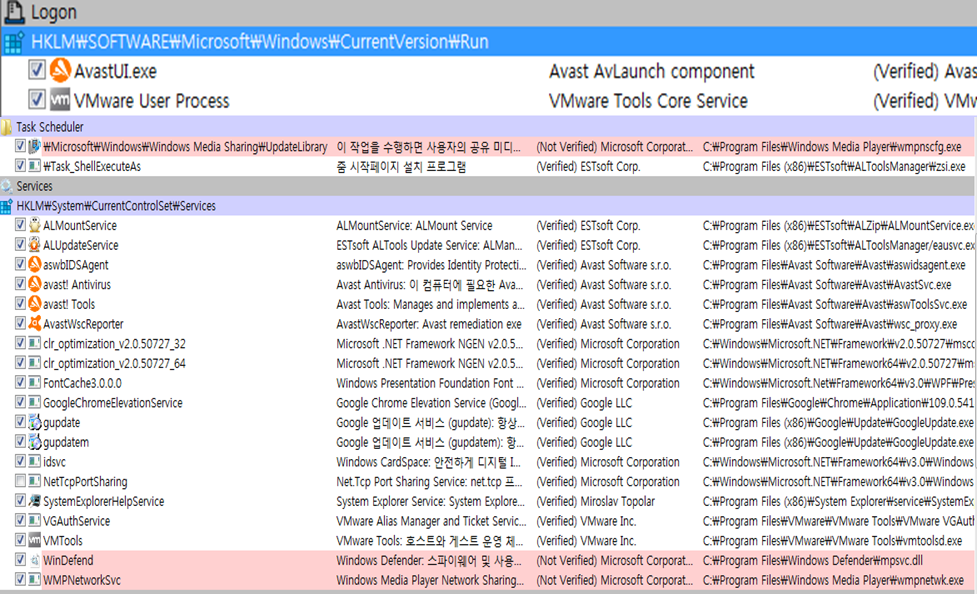

4.4 Autoruns

1. Autoruns

- Run키에 파일이 등록되었습니다.

- Task Scheduler 하위에 window 실행 시 자동으로 실행되게끔 등록 되었습니다.

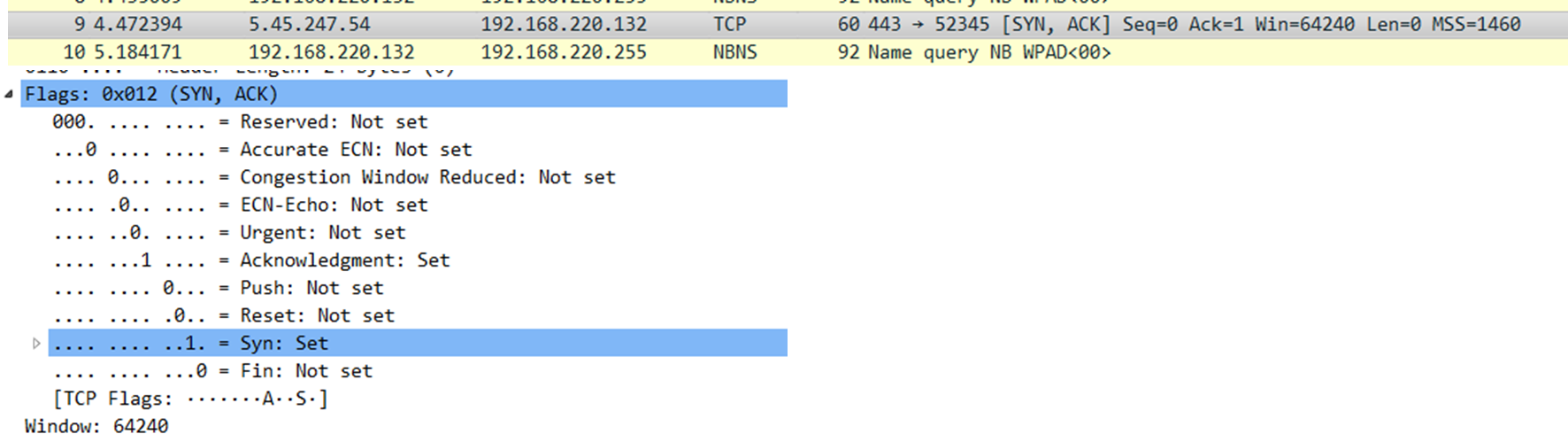

4.5 Wireshark

1. Wireshark

- SYN,ACK 패킷을 보면 특정 IP로 연결을 요청하는 것을 알 수 있습니다.

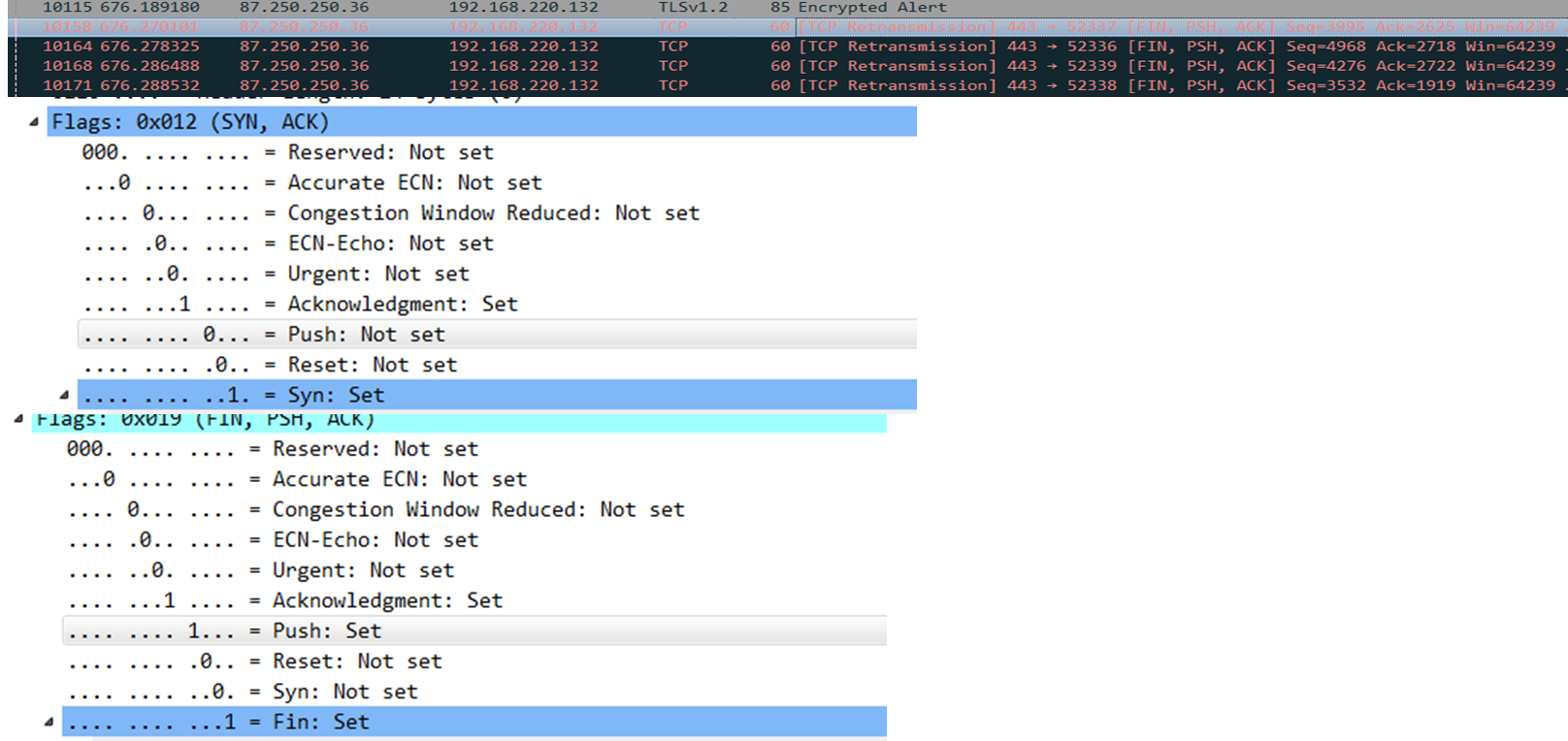

2. Wireshark

- 87.250.250.36 (mc.Yandex.ru) 악성 ip로 추정 되어집니다.

- 서버는 클라이언트의 SYN요청을 받고 SYN Received상태, 클라이언트에게 연결을 허용한다 는 의미의 SYN+ACK패킷 전송합니다. 이 단계에서 중간에 tcp를 재전송하며 ip를 바꿔서 통신을 하는데 바뀐 ip가 악성 ip인 것으로 추정됩니다.

Part 5. 참고문헌

사이트 조사

https://lieadaon.tistory.com/entry/악성코드-샘플-사이트-정리

ぶつかってみなければわからない