악성코드 샘플을 분석 해보겠습니다.

기초분석

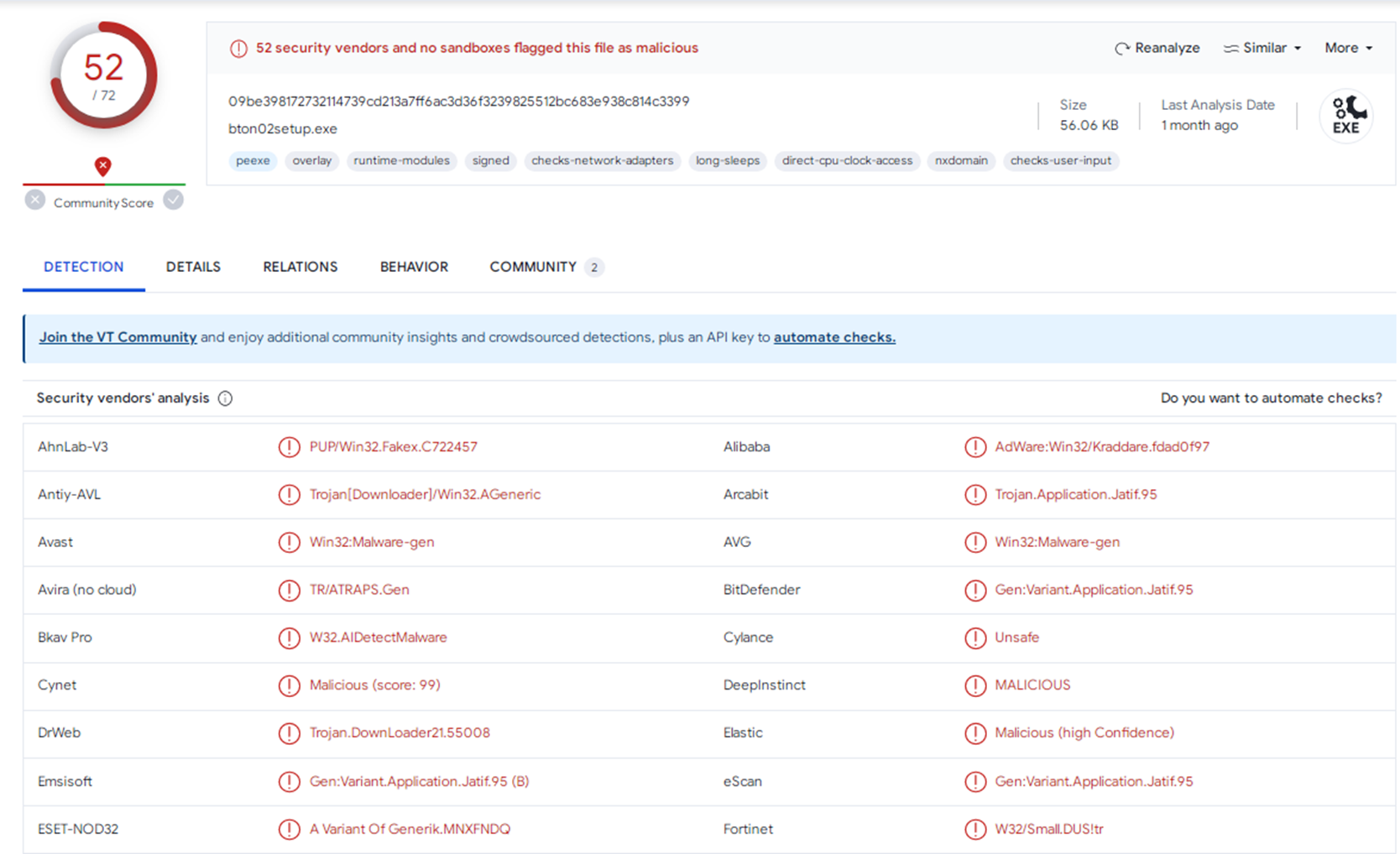

Virustotal 분석 결과

Virustotal 분석 결과

- 72개 엔진 중 52개 엔진이 해당 파일을 악성 파일로 진단하였습니다.

- Ahnlab-V3 Adware, Trojan, Downloader, Win32 가 악성파일로 판단을 하는 것을 보아 해당 파일은 악성파일일 확률이 높아보입니다.

- Win32 에서 구동할 것으로 보여집니다.

정적분석

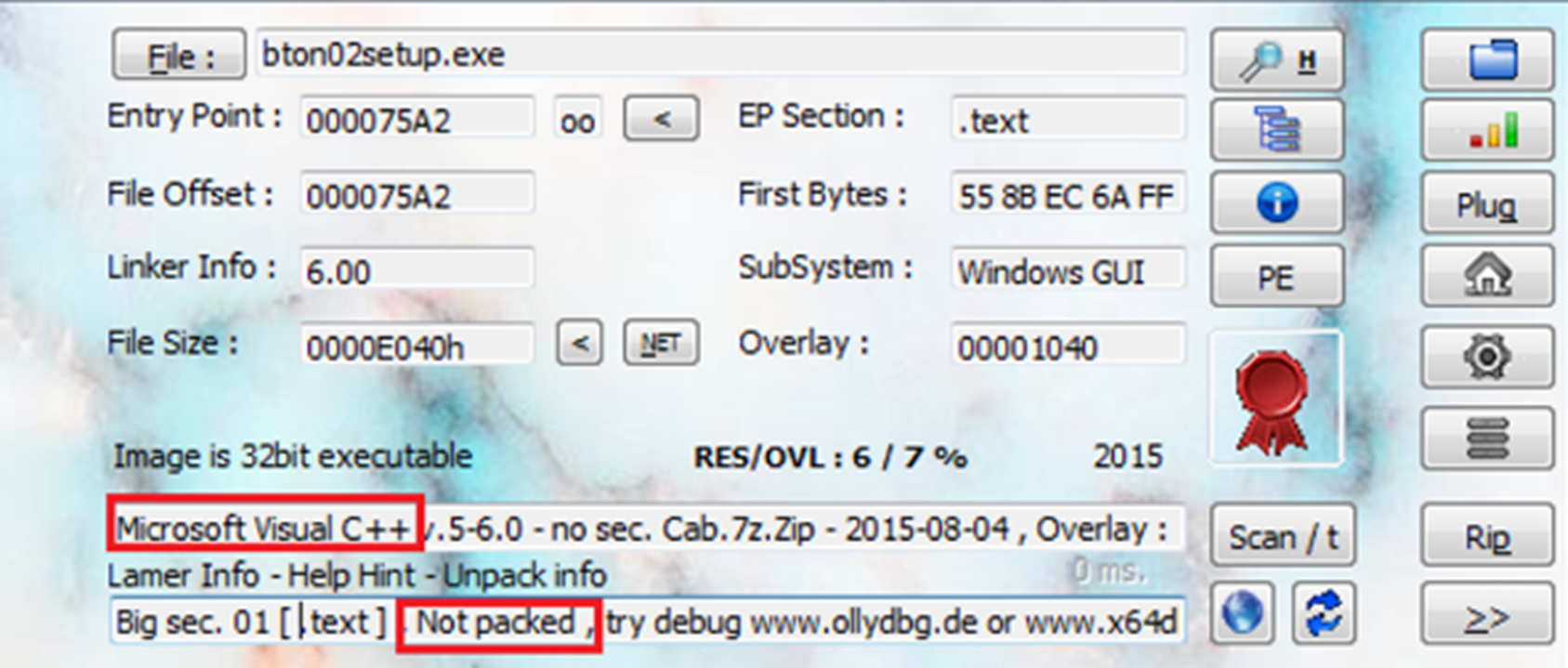

Exeinfo(패킹여부 확인)

- 해당 파일은 패킹이 되지 않은 것으로 보여지고 있습니다.

- 언패킹 도구의 도움 없이 문자열을 평문으로 확인할 수 있습니다.

- Microsoft Visual C++ 로 제작이 된 것으로 보여지고 있습니다.

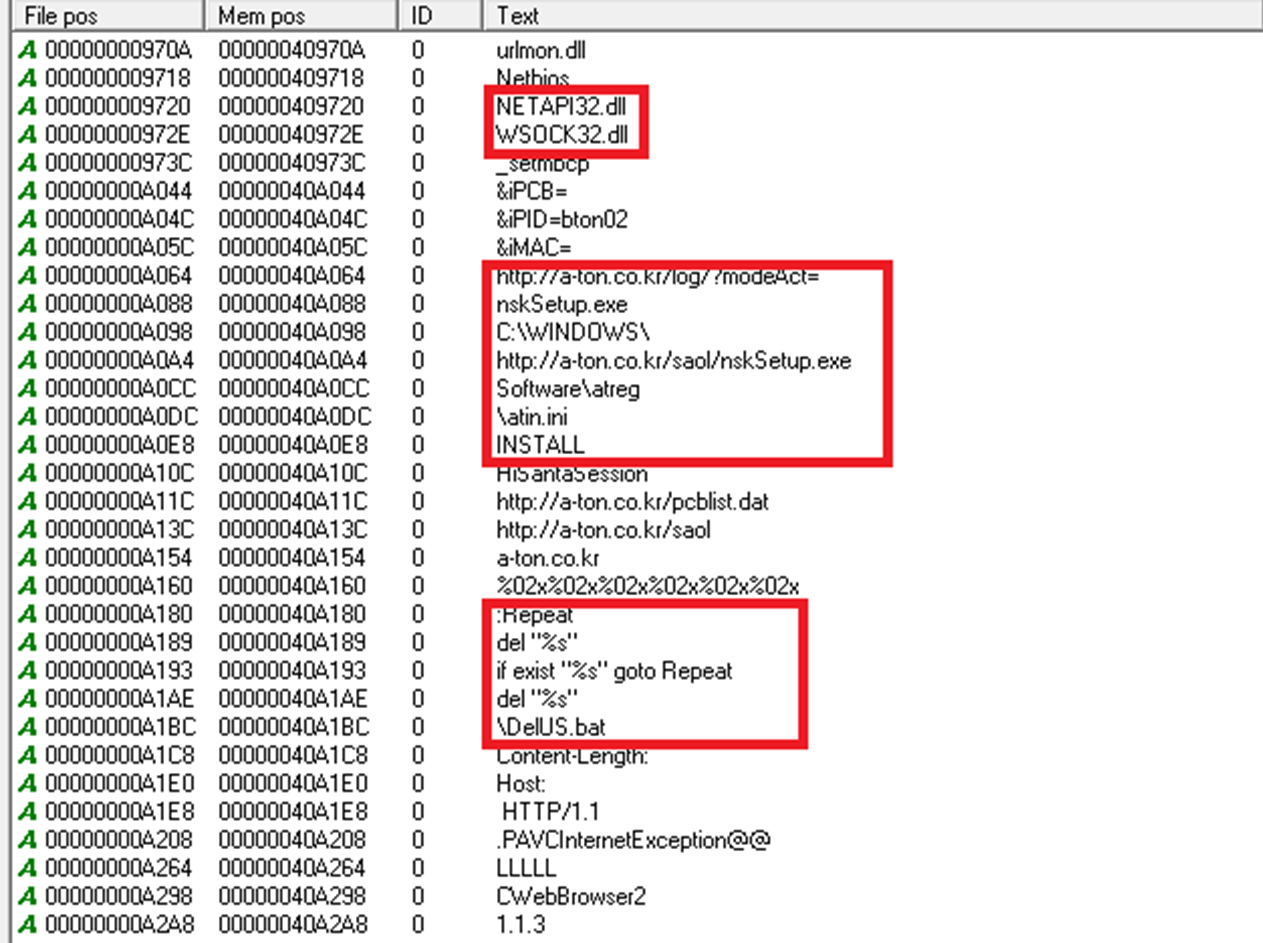

Bin Text(문자열 확인)

- 악성코드에 자주 사용되는 dll 파일의 존재를 알 수 있었습니다.

- 네트워크 관련 작업이 가능한 WSOCK32, NETAPI32 등을 확인할 수 있다.

- URL 주소는 해당 파일이 네트워크와 관련된 작업을 수행하거나 원격 서버와 통신하고 다운로드를 시도할 수 있음을 의미합니다.

- 추가적으로 Repeat(반복), del(삭제) 등의 문자열을 보고 삭제 및 반복의 행위를 할 것 같다는 추정했습니다.

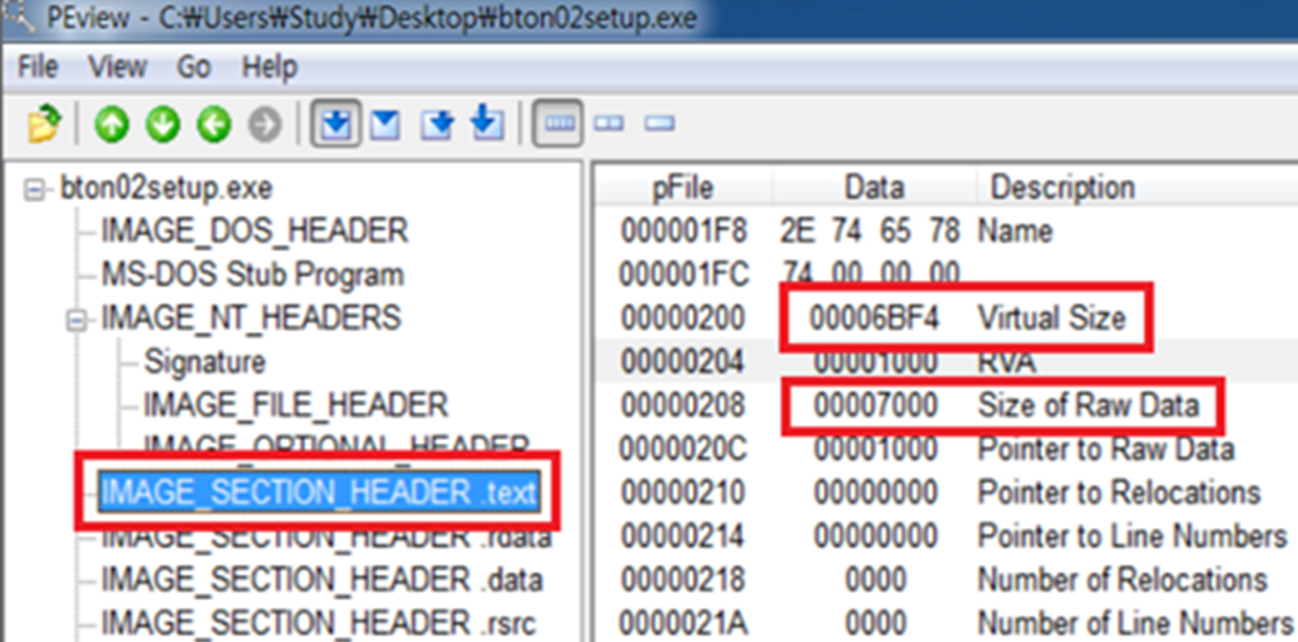

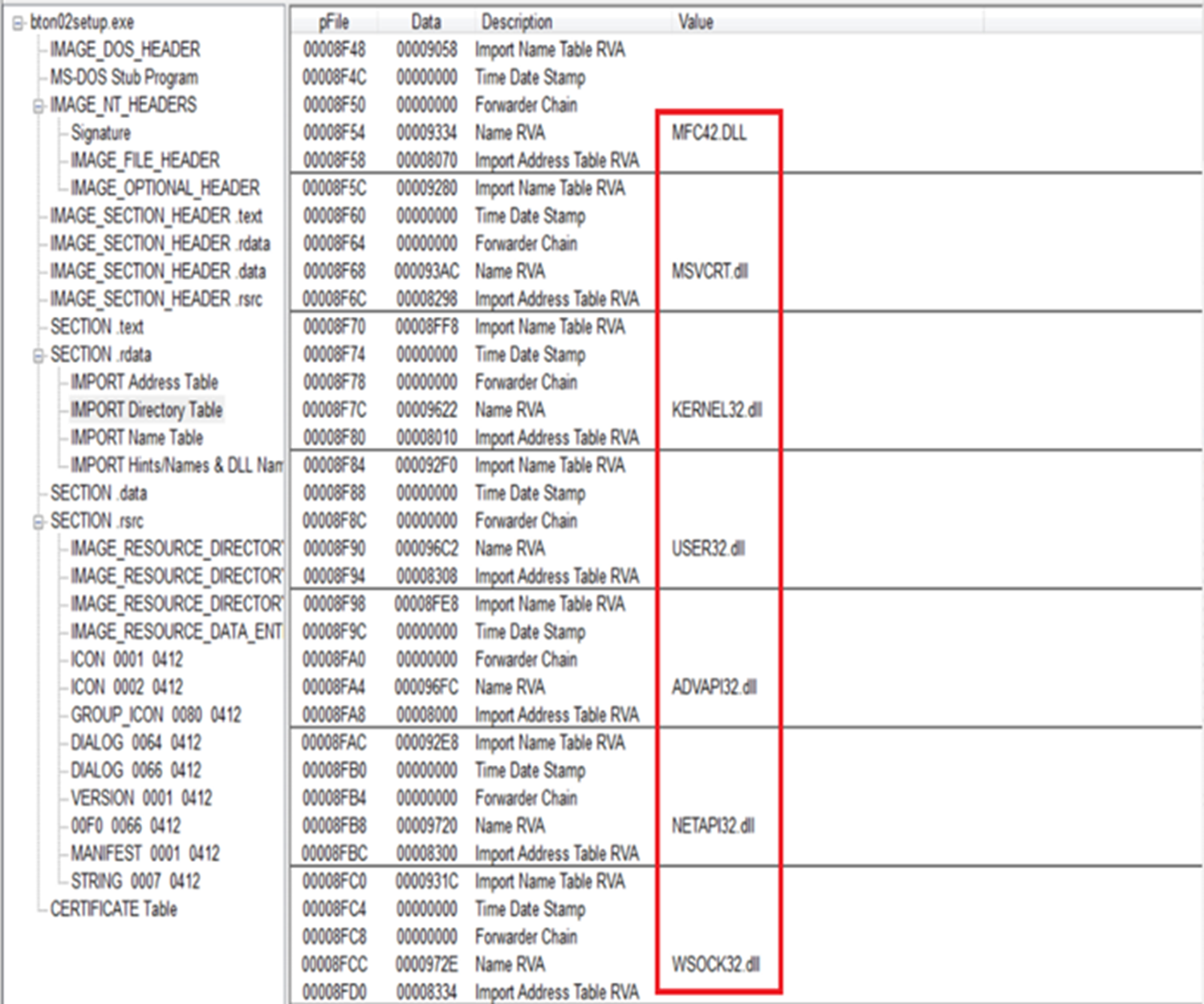

PEView(PE구조 확인)

- 4D 5A ( MZ ) 를 보고 해당 파일은 실행 파일이라는 것을 다시 한번 확인하였습니다.

- Virtual Size 와 Size of Raw Data 의 값이 비슷한 것을 확인하였을 때 해당 파일은 패킹이 되지 않은 것으로 보여집니다.

- 이전 BinText 에서 확인을 한 것과 같은 라이브러리 파일을 모두 확인할 수 있었습니다.

동적분석

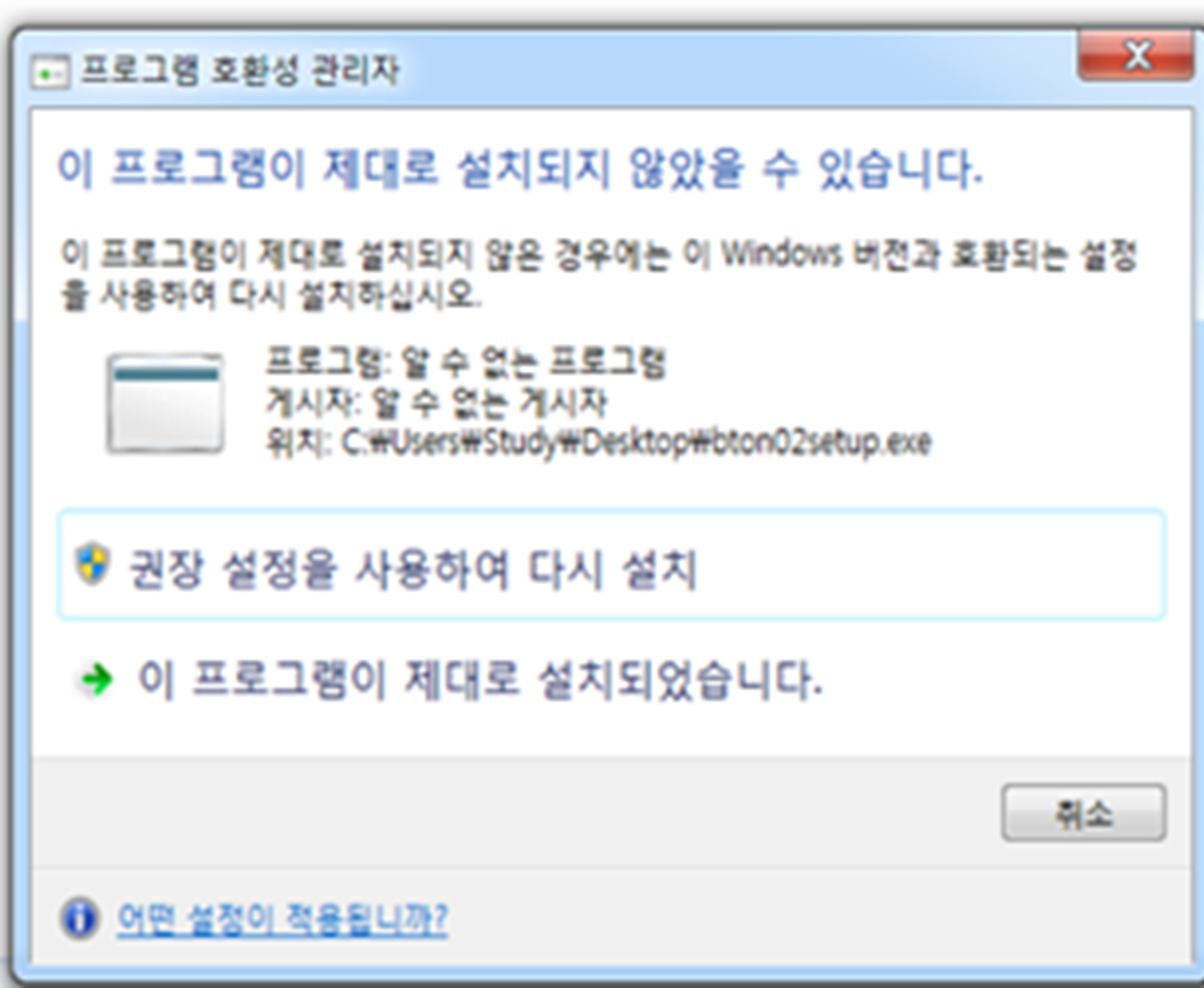

악성파일 실행

- 해당 파일을 관리자 권한으로 실행한 결과 해당 파일이 사라지며 아래와 같은 창이 화면에 나오는 것을 확인할 수 있었습니다.

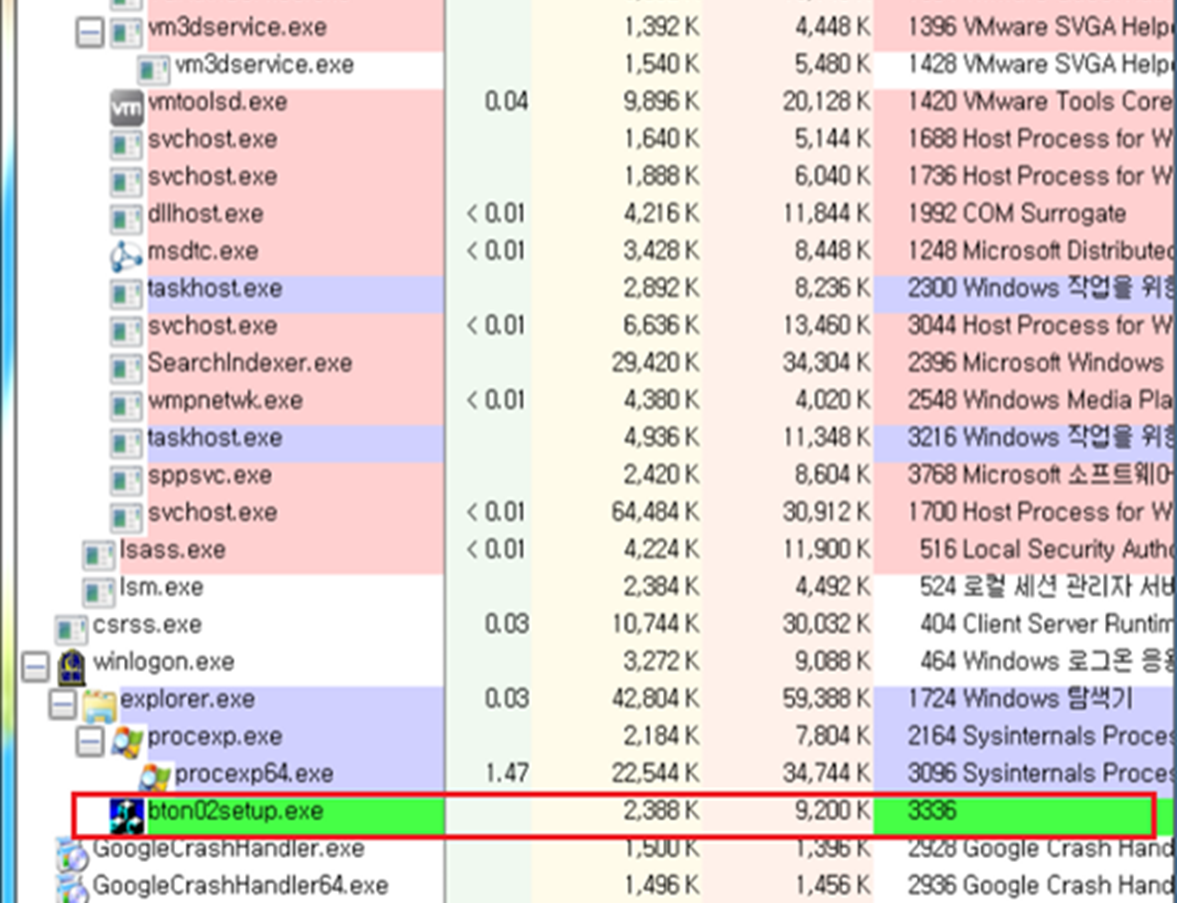

Process Explorer(프로세스)

- bton02setup.exe 프로세스가 생성되는 것을 확인하였습니다.

- 짧은 시간 이후 bton02setup.exe 프로세스가 사라지는 것을 확인할 수 있었습니다.

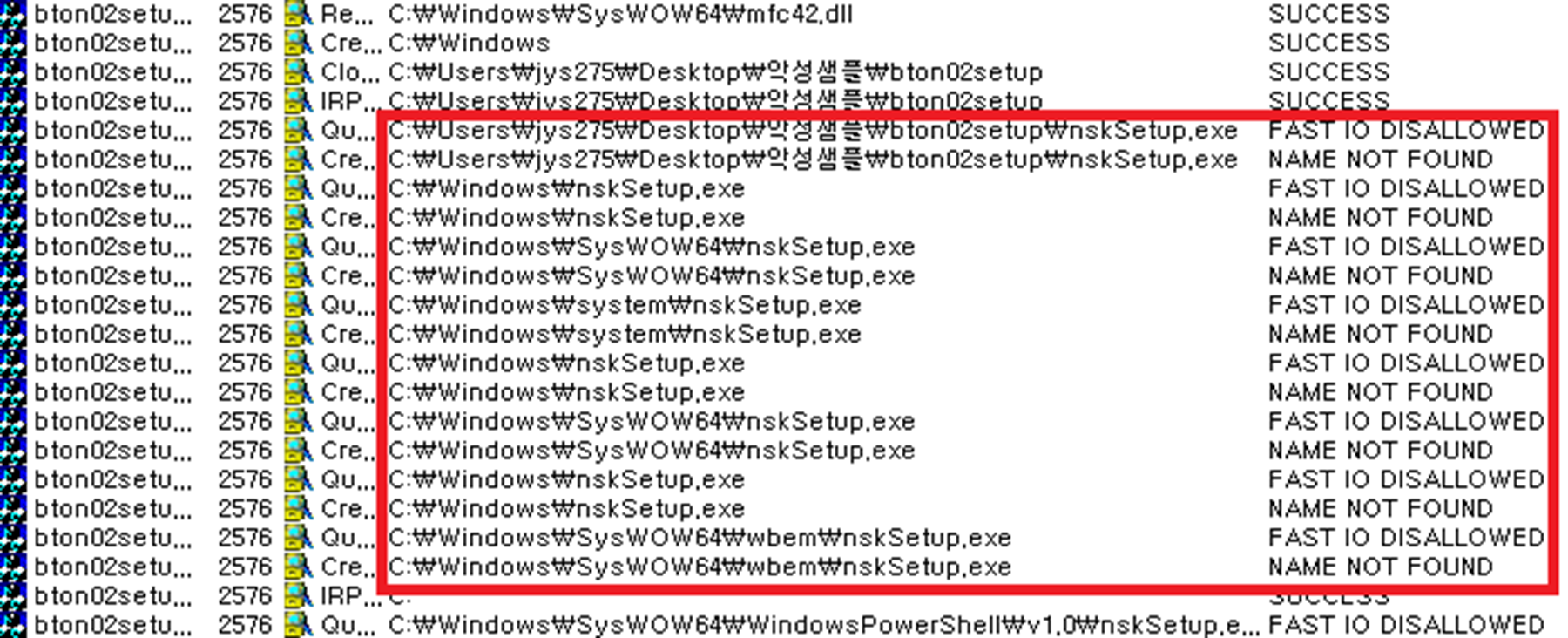

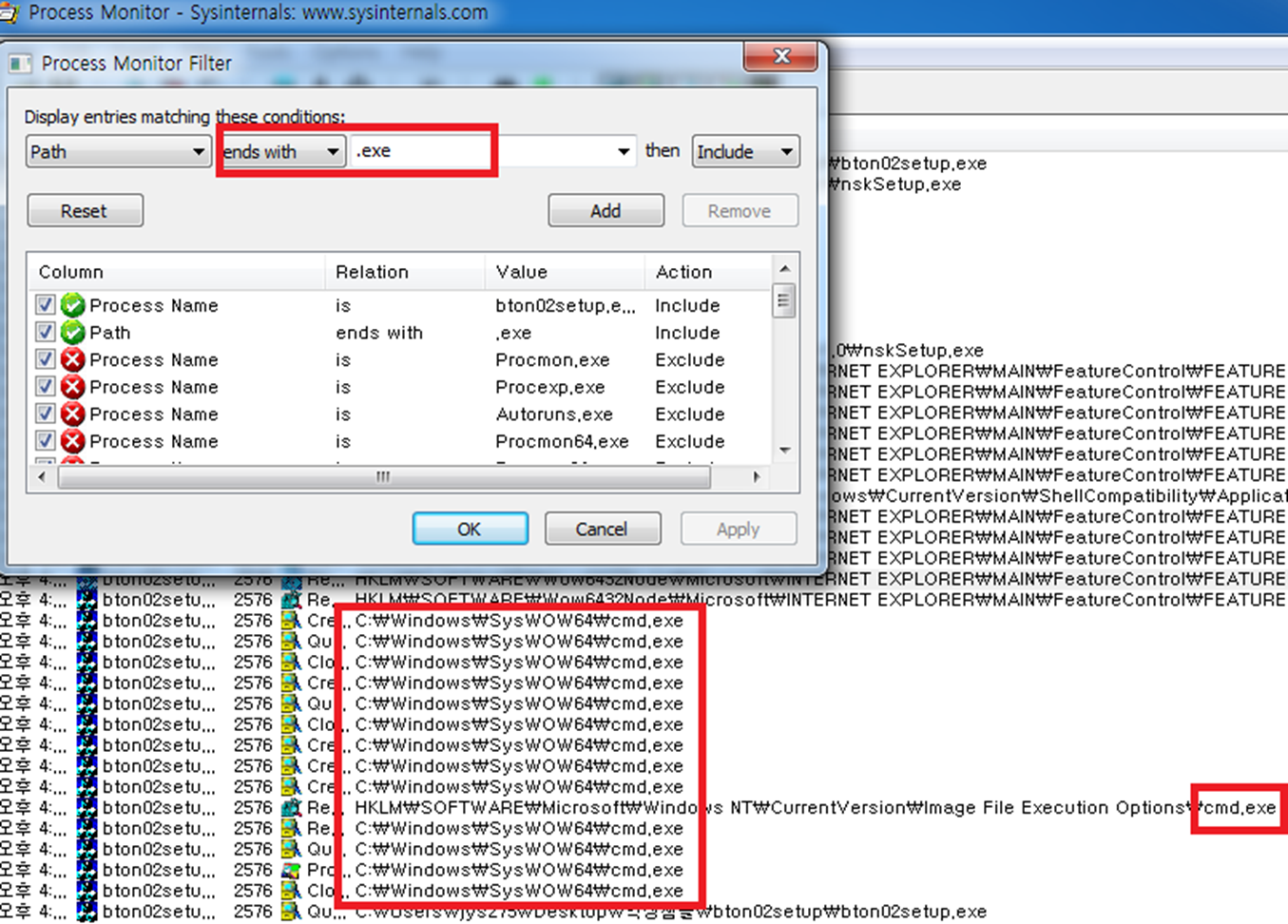

process monitor(프로세스)

- nskSetup.exe 파일을 실행하려고 시도하는 모습을 확인할 수 있습니다.

- C:\WINDOWS\ 경로로 시작하여 “nskSetup.exe” 파일을 실행하려 했으나,

- 찾지 못하고(NAME NOT FOUND) 불허가(FAST IO DISALLOWED) 결과가 발생함을 알 수 있습니다.

- 해당 bton02Setup.exe 파일이 cmd.exe 파일을 실행하는 모습을 확인할 수 있습니다.

- cmd.exe 파일을 실행한 것을 확인하고 cmd.exe 가 무슨 일을 하는 것인지 확인을 위해 cmd.exe 프로세스를 필터링 해서 확인해 보았습니다.

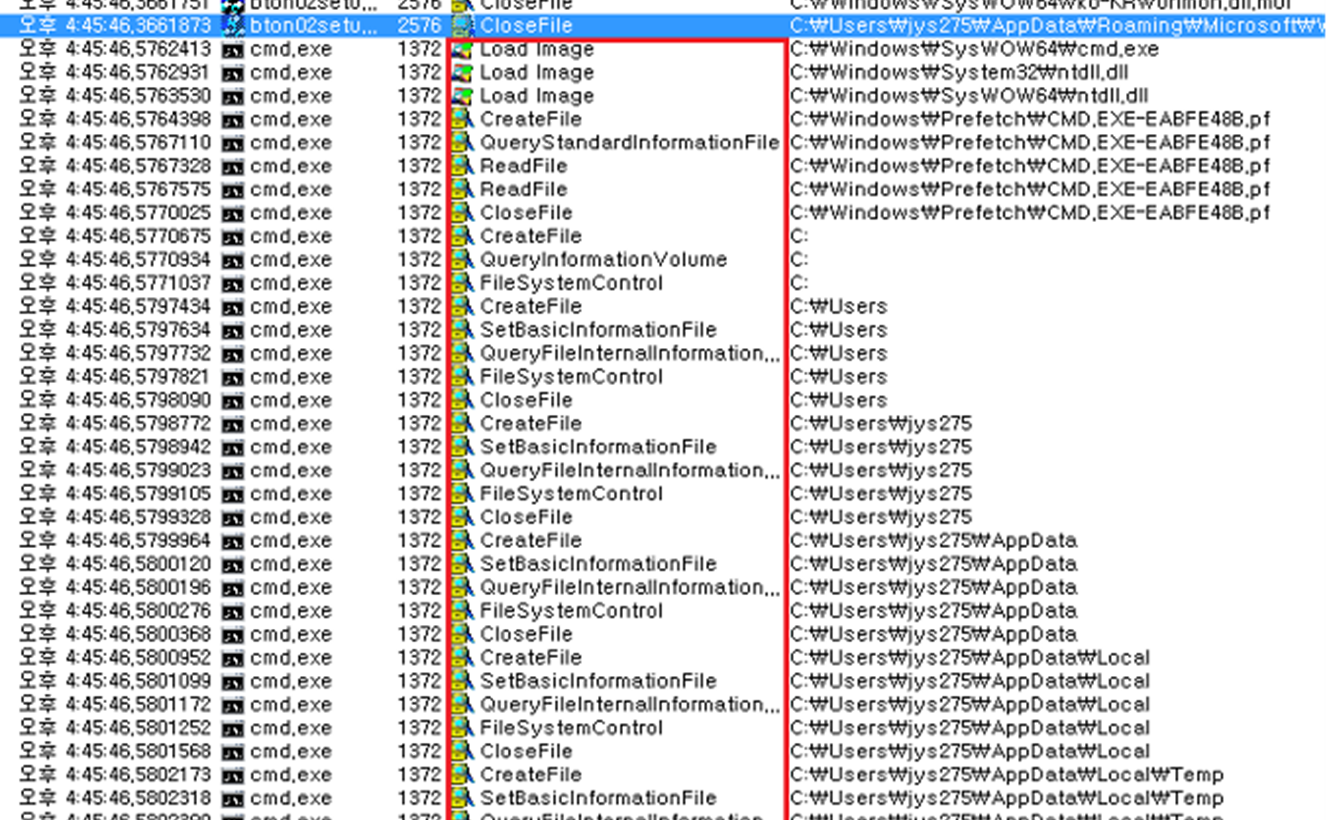

- “Operation” 탭의 정보를 확인해 보면,

- Bintext에서 확인했던 파일과 관련된 작업이나 키를 생성하는 등의 함수를 다시 확인할 수 있습니다.

- 그 외에 시스템 제어 관련 함수(DeviceIoControl), 추가적인 프로세스 프로파일링 함수(Process profiling) 또한 확인을 하였습니다.

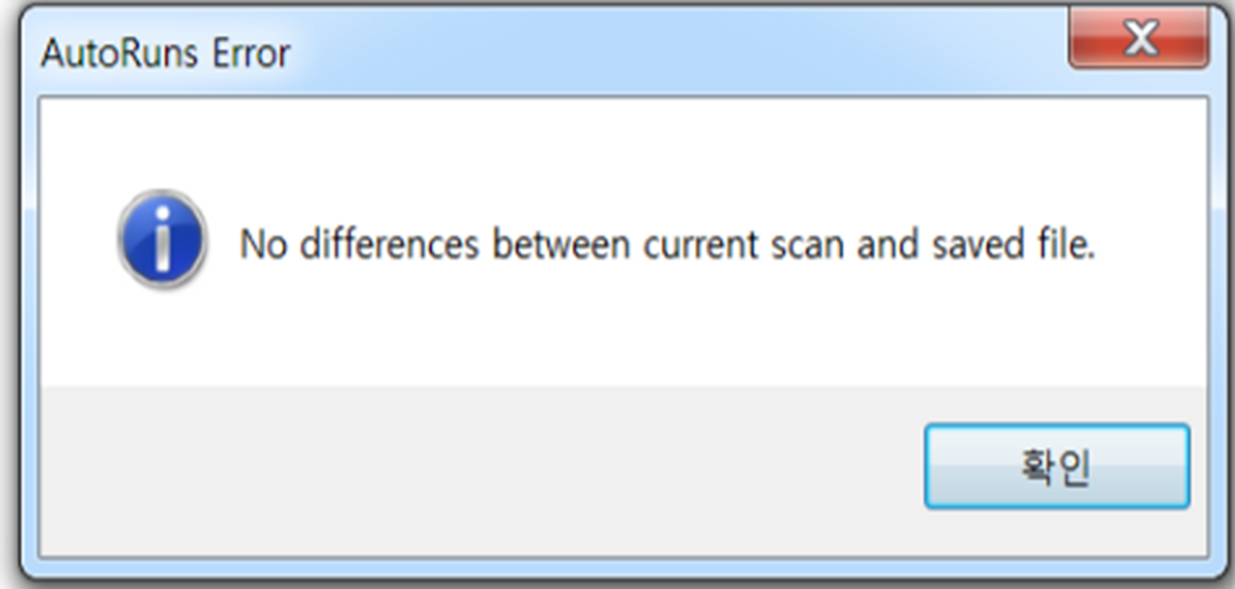

Autoruns(파일 및 레지스토리)

- Autoruns 를 사용해 파일 실행 전 후의 시작프로그램과 서비스 변화를 확인해 보았는데 변화가 없는 것으로 확인됩니다.

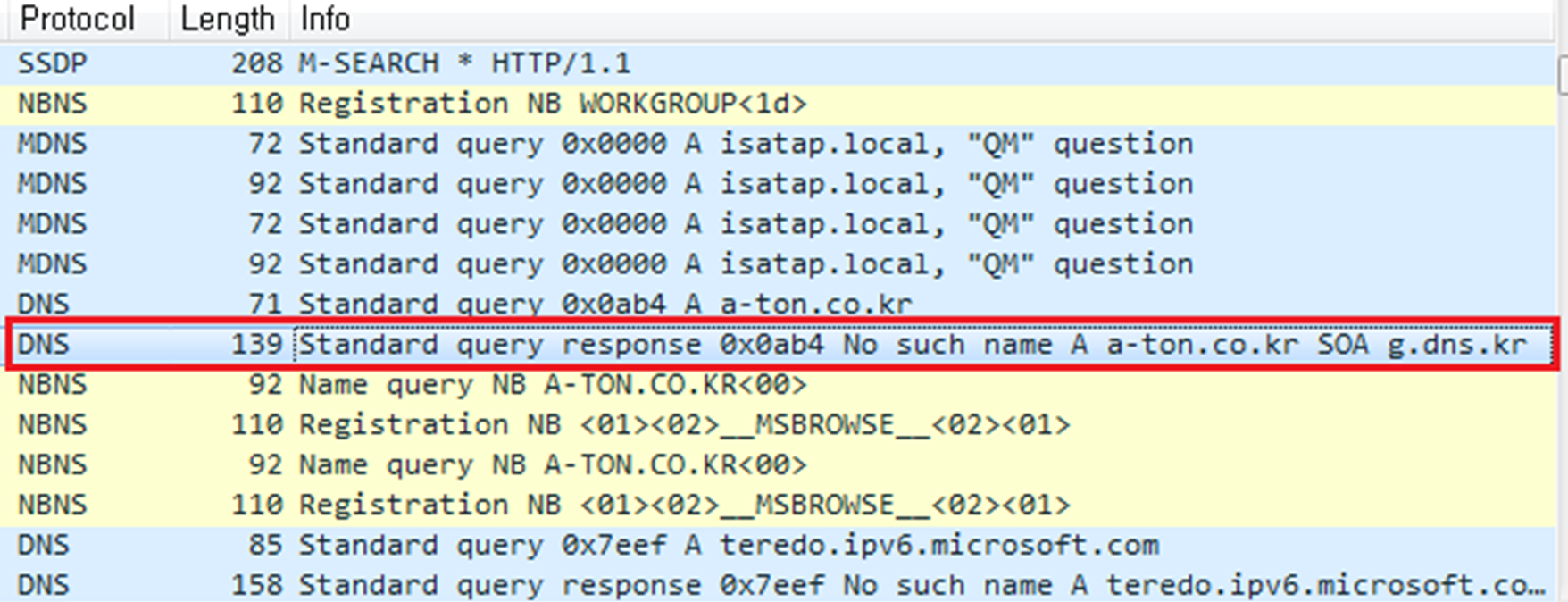

WireShark(네트워크)

- “Standard query response 0x0ab4 No such name A a-ton.co.kr SOA g.dns.kr”라는 DNS 서버로부터의 응답을 보면, DNS쿼리에 대해서 DNS 서버가 “a-ton.co.kr” 도메인을 찾을 수 없다는 것을 의미한다는 점을 알수 있습니다.

결론

- 현재는 활동하지 않는 Adware , Trojan, Downloader 계열의 악성 코드로 보여집니다.

- 하지만 a-ton.co.kr 도메인이 복구가 된다면 언제든 다시 활동이 가능한 악성 코드로 보여집니다.

참고

- https://itcase.tistory.com/entry/14-%EC%95%85%EC%84%B1%EC%BD%94%EB%93%9C-%EC%83%98%ED%94%8C-%EB%B6%84%EC%84%9D1

- https://vegetable-hoppang.tistory.com/15