Google hacking

- 구글 해킹(Google hacking)은 웹 사이트가 사용하는 구성과 컴퓨터 코드에 보안 구멍을 찾기 위해 Google 검색 및 기타 Google 응용 프로그램을 사용하는 컴퓨터 해킹 기술이다.

- 공격자는 개인정보 등 손쉽게 취약점을 찾을 수 있다.

- 구글해킹의 구글봇(웹 크롤러)이 수집하는 데이터를 서버에 캐시상태로 저장하기 때문에, 해당 사이트가 삭제되거나 한 후에도 오랜 시간이 지나기 전엔 검색결과에 노출되기 때문에 이전 페이지가 그대로 노출 될 수 있으며, 이 데이터를 모으면 손쉽게 취약점을 찾을 수 있다.

키워드

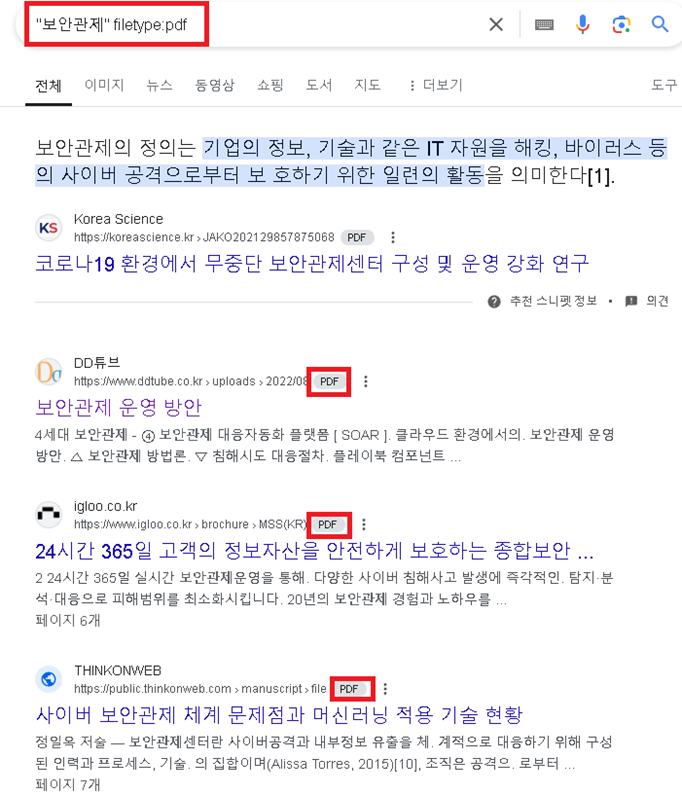

1. “검색어“ → ex) “보안관제”

- 큰따옴표 안에 검색어를 반드시 포함한 결과만 찾는다.

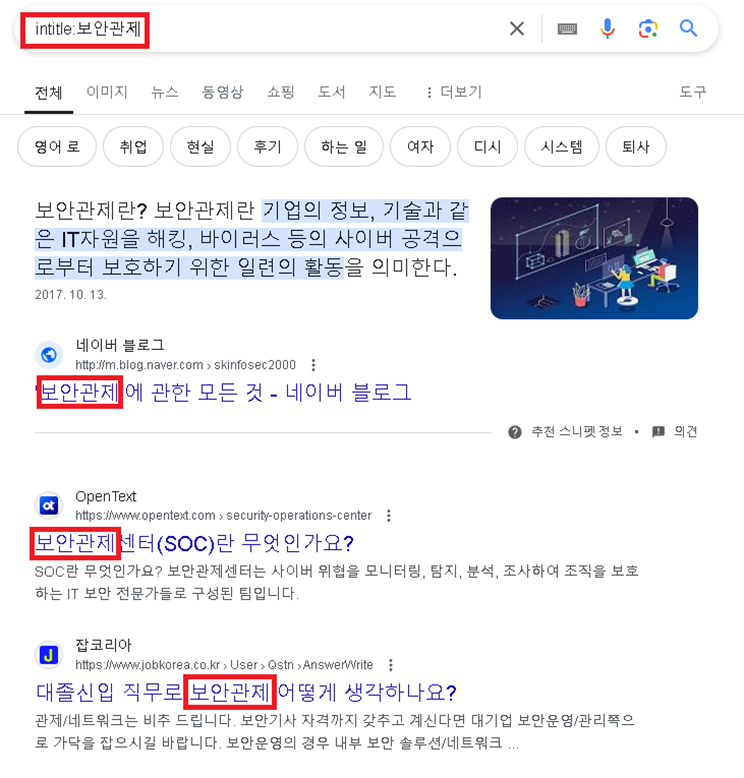

2. intitle:검색어 → ex) intitle:보안관제

- 페이지 제목(title tag)에 특정 검색어가 포함된 페이즈를 찾는다.

3. Inurl:검색어 → ex) inurl:보안관제

- 페이지 URL에 검색어가 포함된 페이지를 검색하는 연산자

4. Intext:검색어 → ex) intext:보안관제

- 본문에 검색어가 포함되는 페이지를 찾는다.

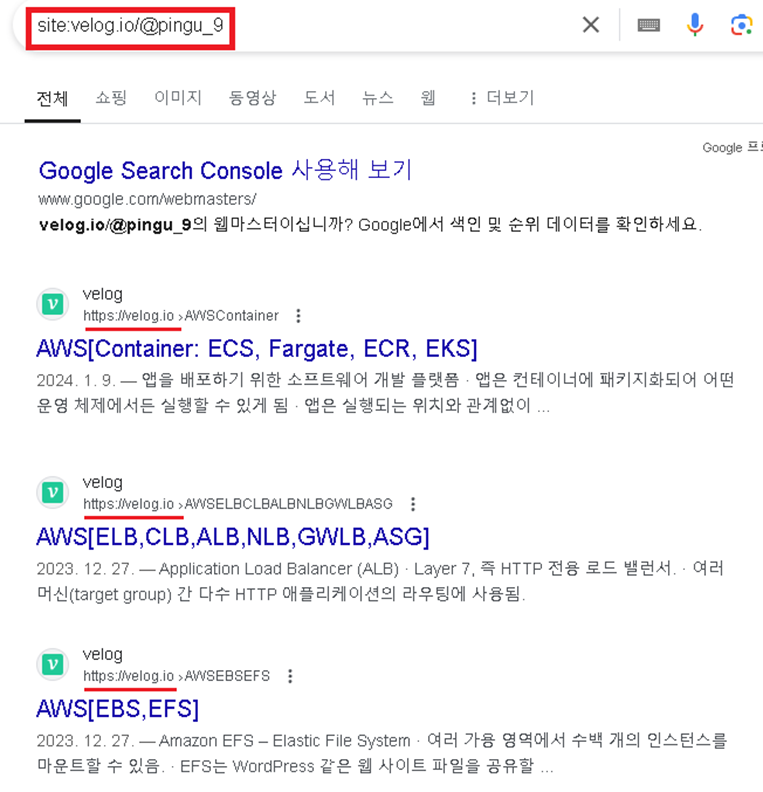

5. site:검색어 → ex) site:velog.io/@pingu_9

- 해당 웹사이트에 대한 결과만 보여준다.

6. filetype:확장자 → ex) filetype:pdf = ext:pdf

- 해당 파일 확장자가 있는 것을 찾는 명령어이다.(.ext:로 대체가능)

구글 검색의 취약점

디렉토리 리스팅(Directory listing)

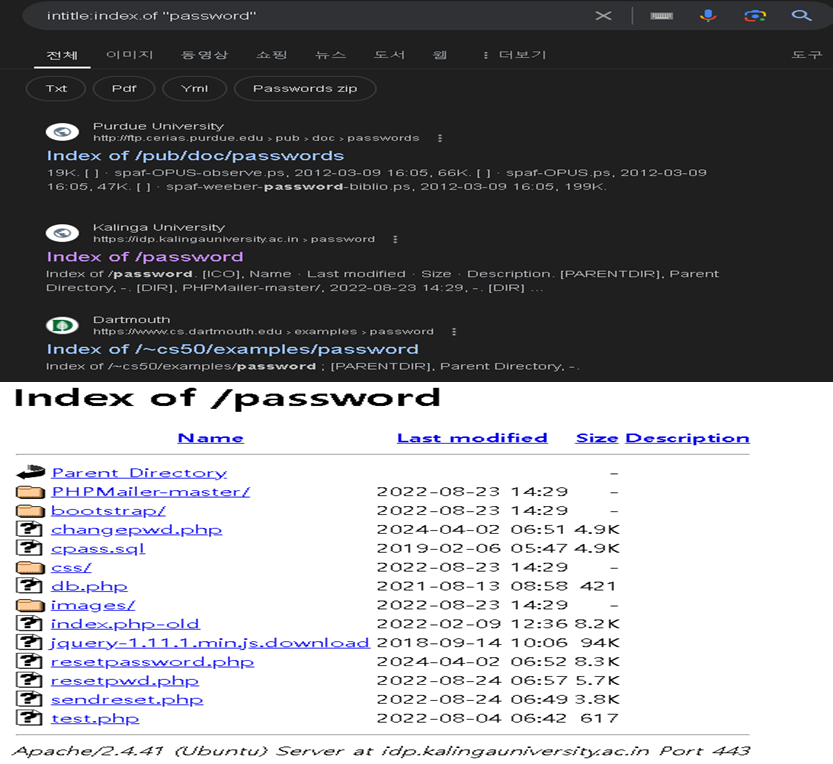

Ex) intitle:index.of “password”

-

index.of 는 디렉토리 리스팅 취약점이 있는 웹사이트를 방문하면 볼 수 있는 문자열로, 웹 서버의 특정 경로에 있는 파일들을 웹 서비스를 통해 디렉토리 형식으로 볼 수 있는 취약점이다.

-

이 취약점이 노출될 경우 웹 서버의 디렉토리 안에 들어있는 여러 파일들의 소스 코드가 고스란히 노출되고 ,웹 서버에 저장되어 있는 데이터들을 아무 제한 없이 다운로드 받을 수도 있고 버전 확인도 가능하다.

-

소스 코드를 분석하여 웹 서버의 구조를 파악하고 웹 서버의 민감한 데이터 등을 탈취하는 작업이 가능해지기 때문에 현재 대부분의 웹 서버에서는 보안 설정 상 디렉토리 목록 검색을 허용하고 있지 않다.

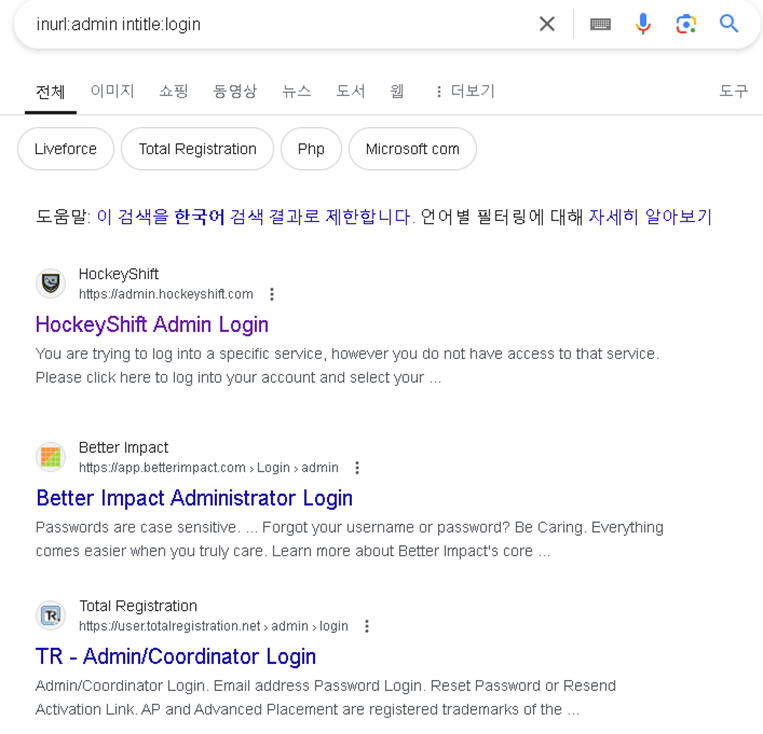

2. 관리자 페이지 노출 Ex) inurl:admin intitle:login

- 이 페이지들을 통해서 서버의 버전 등을 포함한 정보 등을 확인할 수 있다.

- 관리자 페이지의 경우 sql injection이나 XSS를 통해서 서버의 계정 정보를 취득하거나 서버의 로컬 권한을 획득하는 데 사용될 위험이 있다.

대응 방안

- Robots.txt 설정: 크롤러가 민감한 경로에 접근하지 못하도록 제한.

- 서버 보안 강화: 디렉터리 리스팅 비활성화, 관리자 페이지 접근 제한.

- 웹 애플리케이션 방화벽(WAF) 적용: SQL injection 및 XSS와 같은 공격을 방어.

- 정기적 보안 점검: 취약점 스캐닝 및 보안 업데이트.