GWLB

방화벽, IDS/IPS, DPI(Deep Packet Inspection) 같은 “네트워크 보안/트래픽 분석 장비”를 AWS에서 대규모로, 자동 스케일링 / 로드밸런싱 / 장애조치까지 묶어서 제공하는 L3 로드 밸런서

-

모든 트래픽이 방화벽을 통과하게 하거나 침입 탐지 및 방지 시스템에 사용

-

IDPS(Intrusion Detection & Prevention System: 침입 탐지/차단 시스템), 심층 패킷 분석 시스템(DPI: Deep Packet Inspection / 패킷의 헤더뿐 아니라 내용(payload) 까지 들여다보는 시스템) 또는 일부 페이로드를 수정할 수 있지만 네트워크 수준에서 가능하다

❔일부 페이로드 수정?

-

악성 코드가 포함된 일부 내용을 지우거나 바꾸거나

-

민감한 정보(예: 카드 번호)가 평문으로 갈 때 마스킹하거나 암호화 하거나

-

HTTP 헤더를 삽입/수정해서 보안 정책을 적용하는 것

-

-

6081번 포트의 GENEVE 프로토콜을 사용한다

-

투명 네트워크 게이트웨이처럼 동작 => 클라이언트 & 서버 입장에선 중간에 뭐가 끼어있는지 모름

ALB & NLB vs GWLB

ALB/NLB는 “서비스(HTTP/TCP)를 여러 서버에 분산”이라면,

GWLB는 “네트워크 장비 역할(방화벽 같은 것)을 여러 인스턴스에 분산”

| 항목 | ALB | NLB | GWLB |

|---|---|---|---|

| 계층 | L7 (HTTP/HTTPS) | L4 (TCP/UDP/TLS) | L3 (IP) |

| 주 용도 | 웹 앱, 마이크로서비스 라우팅 | 고성능 TCP/UDP 서비스, 고정 IP | 네트워크 보안/어플라이언스 트래픽 분산 |

| 라우팅 기준 | Host/Path/헤더/쿼리 등 L7 | IP/Port/프로토콜 | IP 레벨, GENEVE encapsulation |

| 타깃 | EC2, IP, Lambda | EC2, IP, ALB | IP (어플라이언스 인스턴스들) |

| Endpoint | - | - | GWLBe(Endpoint)로 타 VPC/서브넷과 연결 |

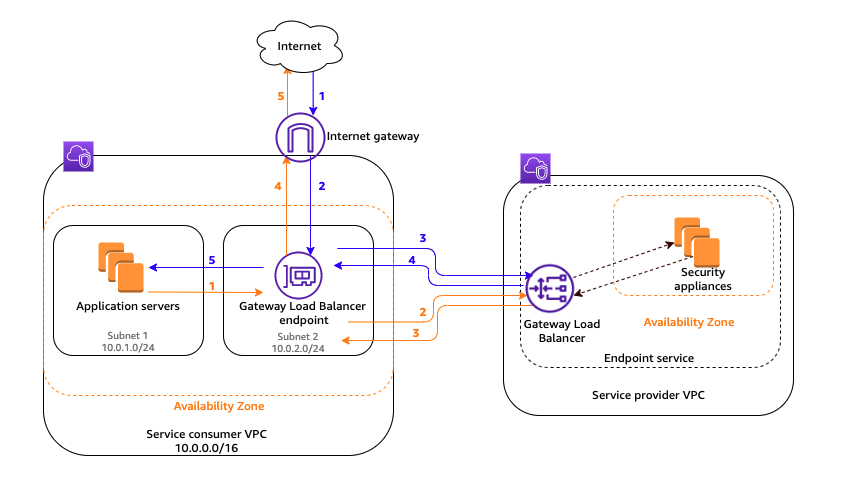

GWLB의 흐름

큰 구조: GWLB + GWLBe + 어플라이언스

-

Gateway Load Balancer (GWLB)

-

L3 로드밸런서

-

트래픽을 “어플라이언스”로 분산해줌

-

-

Gateway Load Balancer Endpoint (GWLBe)

-

각 VPC/Subnet에서 GWLB로 향하는 “문” 역할

-

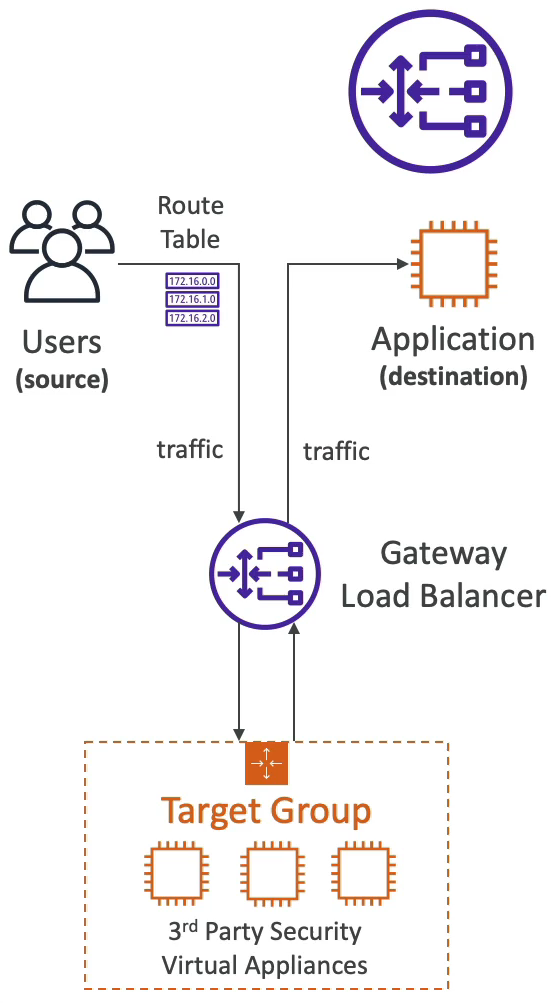

사용자는 라우팅 테이블에서 목적지 → GWLBe 로 보내도록 설정

-

-

어플라이언스(네트워크 가상 장비)

-

EC2 위에 돌아가는 방화벽/IDS/보안 솔루션

-

Target Group에 IP로 등록 (타입: ip)

흐름

[VPC/Subnet 라우팅]

→ GWLBe (Gateway Load Balancer Endpoint)

→ GWLB

→ 어플라이언스(방화벽/IDS 등) Target Group

→ 다시 GWLB/GWLBe를 통해 원래 목적지로 복귀 -

GWLB의 타겟

-

EC2 인스턴스

-

IP 주소 => 사설 IP

한 줄 정리

GWLB의 주요 기능은 네트워크 트래픽 분석이며 L3 (네트워크 계층)에서 이루어지며 GWLB를 두는 순간 라우트 테이블은 업데이트 되어 이후 트래픽이 GWLB를 거친다