사진 췍!↗ (DF)

파일을 받고, 우분투에서

exiftool image.jpg명령어를 사용하여 사진의 Create Date를 확인하면 완료.

오늘의 아침은 뭔가요? (REV)

파일을 받아보면 확장자가 없다. 하지만 Toolsley 사이트를 통해 확장자가 elf, 즉 한타영타로 "딜" 이라는 것을 알 수 있다.

따라서 우분투로

./'dill pickles'명령어를 통해 플래그를 얻을 수 있다.

Hello Trump (MISC)

파일을 받고,

exiftool Hello_Trump.jpg명령어를 사용해 플래그를 확인할 수 있음.

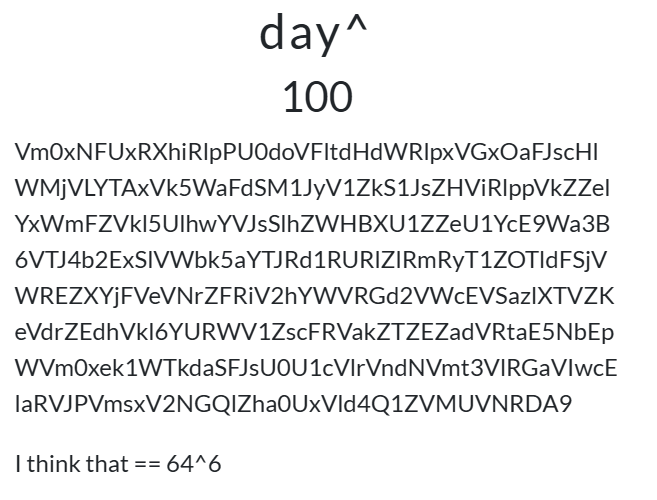

day^ (MISC)

base64 디코딩을 6번 하면 플래그를 확인할 수 있음.

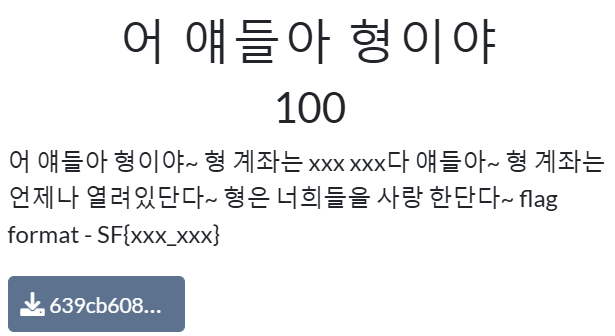

어 얘들아 형이야 (MISC)

파일을 받아서 열면

이런 사진이 나오는데, 유튜브에 '봉누도 자퇴한 학생'을 검색해 댓글창을 보면 계좌가 있고, 그것이 플래그이다.

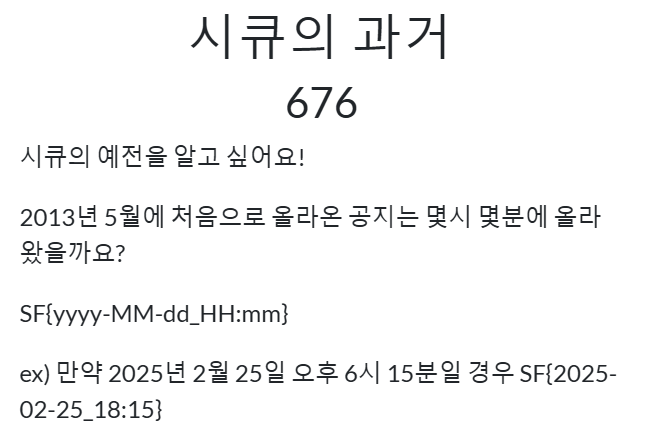

시큐의 과거 (MISC)

시큐 공식홈페이지 공지사항 탭에서 위 조건에 맞는 공지를 찾아 대입하면 플래그를 얻을 수 있음.

linux nc (PWN)

리눅스에 위 명령어를 입력하면 플래그를 얻을 수 있음.

do you know bof? (PWN)

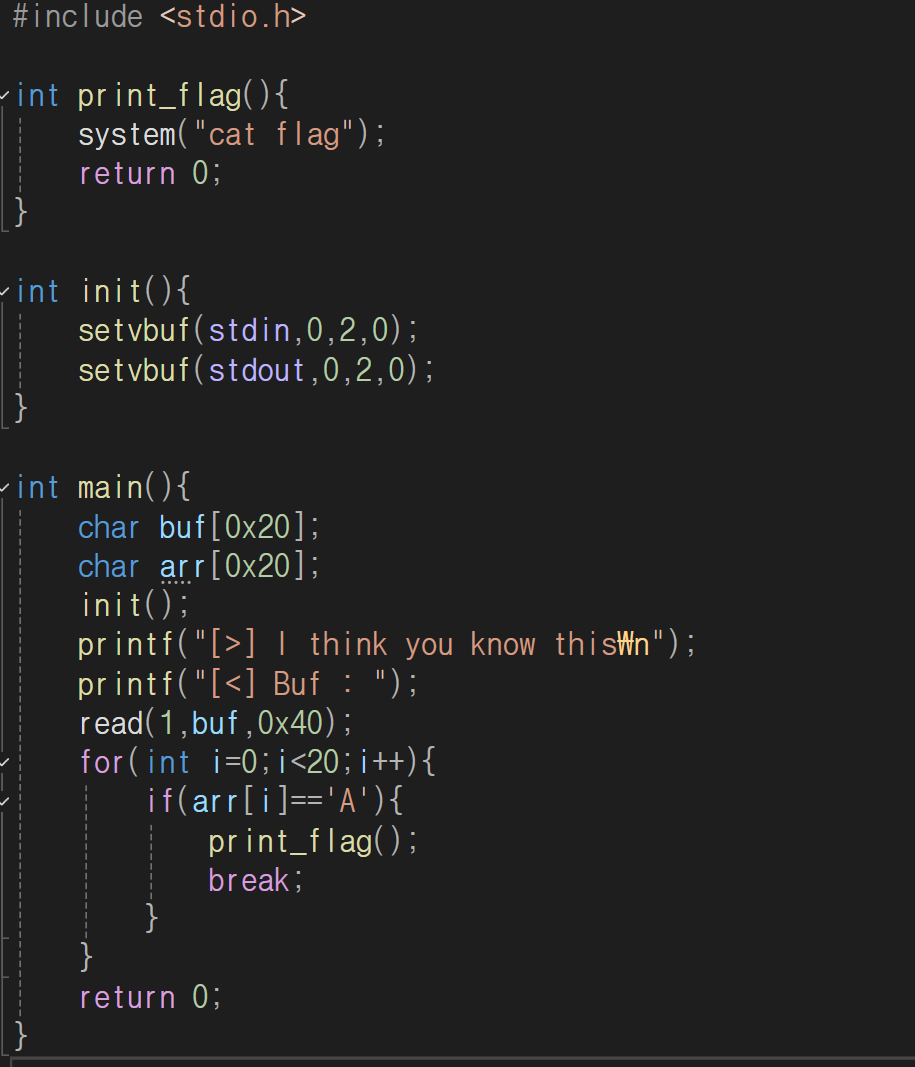

c파일을 받아서 뜯어보면,

이런 내용이고, 입력으로 32바이트 이상의 데이터를 넣고, 32바이트 이후에 'A' 문자를 포함시키면 arr 배열에 'A'가 들어가게 되어 플래그를 얻을 수 있음.

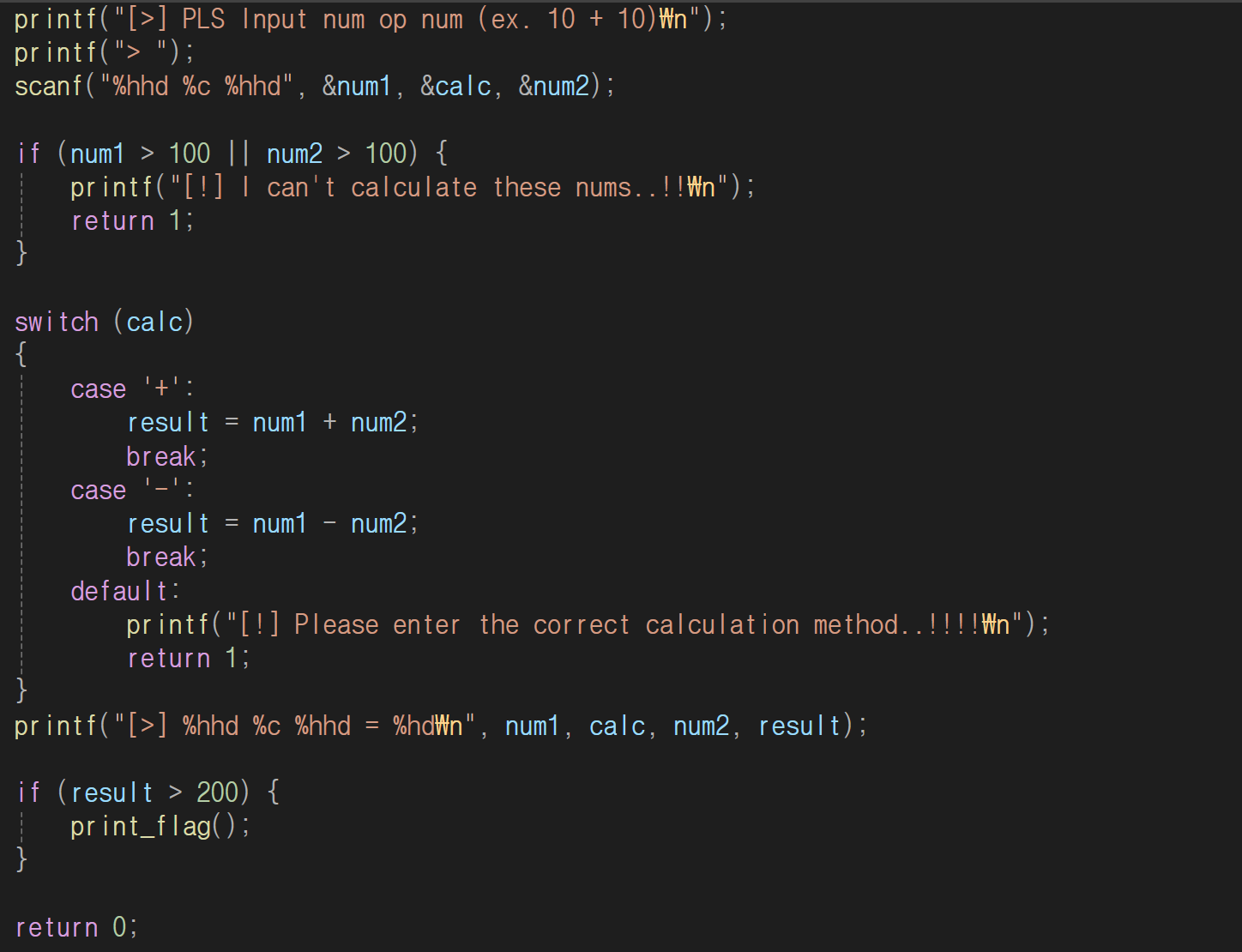

Miruni (PWN)

파일을 받아서 열어보면,

주요 내용은 num1과 num2를 합해 200 이상을 만들어야 하는데, 둘 다 100 이상이면 안된다. 따라서 100- -110등의 값을 입력하면 200 이상이 되므로 플래그를 얻을 수 있게 된다.

Robots text (WEB)

ctf 서버 url을 조작하여 robots.txt에 들어가고, 나오는 값을 base64 디코딩하면 플래그를 얻을 수 있다.

Mystic (WEB)

사이트에 들어가 개발자 도구를 보면, 플래그가 총 3개로 나눠져 숨어있다. 사이트 밑의

유튜브 아이콘, 쿠키, 네트워크 부분에 숨어져 있다.

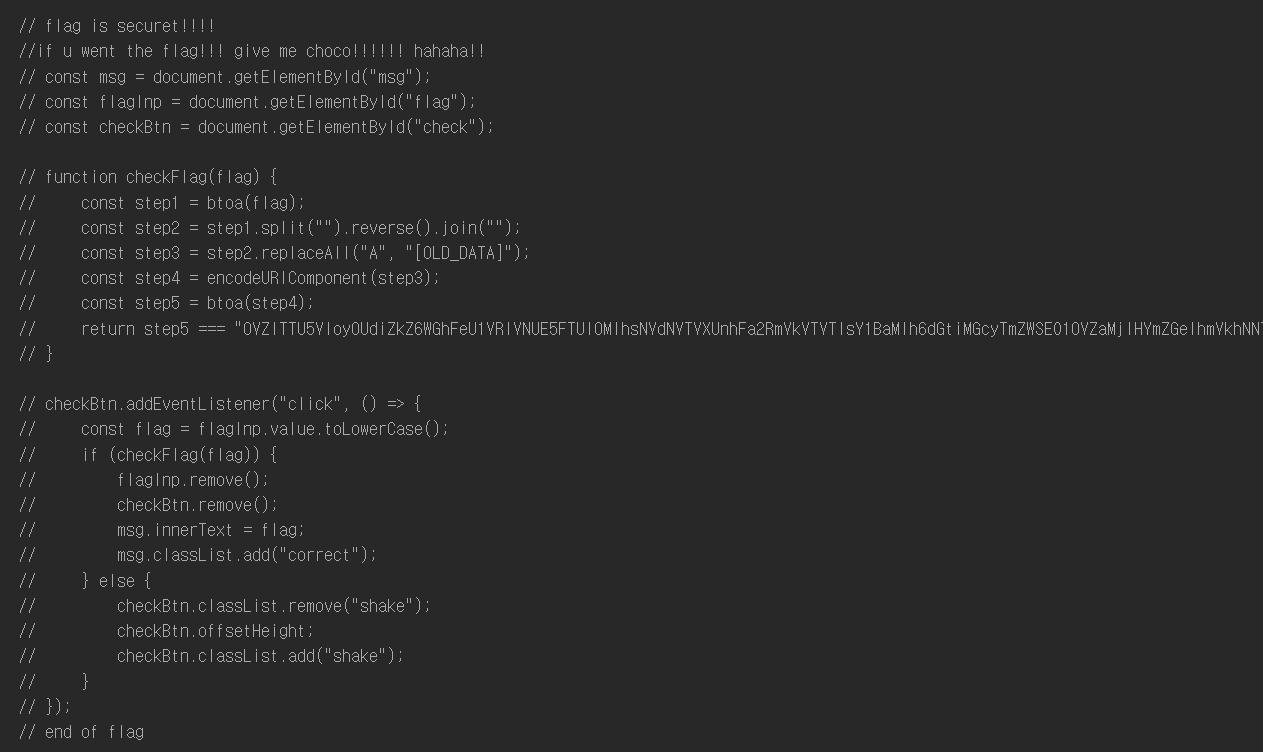

Will you be my Valentine? (WEB)

사이트에 들어가면 이런 화면이 나오고,

yes를 누른 후에 소스코드를 보면 이런 내용이 있다.

- Base64 인코딩

- 문자열 뒤집기

- "A" → "[OLD_DATA]"

- URL 인코딩

- 다시 Base64 인코딩

의 과정을 거쳐 밑의 해시가 만들어졌다는 것을 알 수 있다. 따라서 이 과정을 반대로 하면 플래그를 얻을 수 있는 것이다.

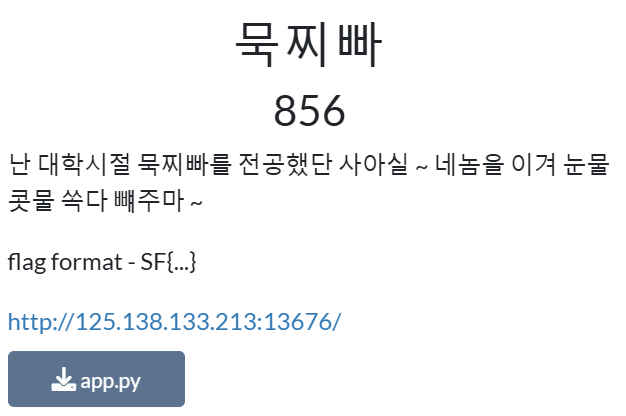

묵찌빠 (WEB)

파이썬 코드를 열어보면

이런 내용이 있다. 따라서 url을 통해 'university' 파라미터를 true 값으로 전달해주면 플래그를 얻을 수 있게 될 것이다.

http://125.138.133.213:13676/?university=true을 url에 입력하면 플래그를 받아볼 수 있다.

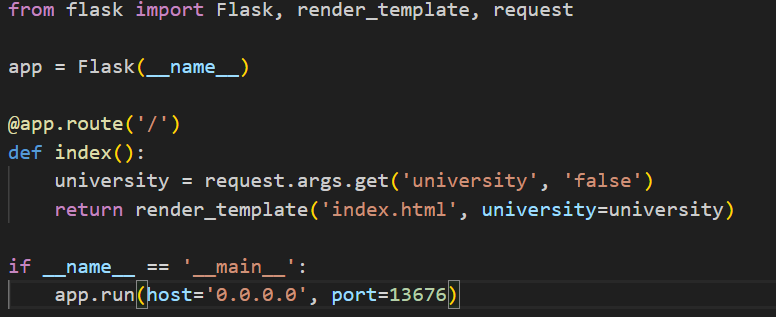

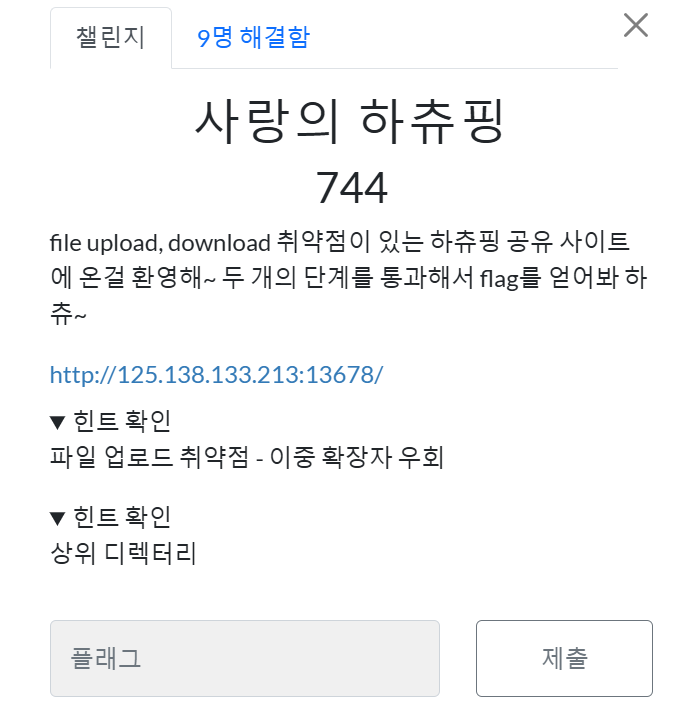

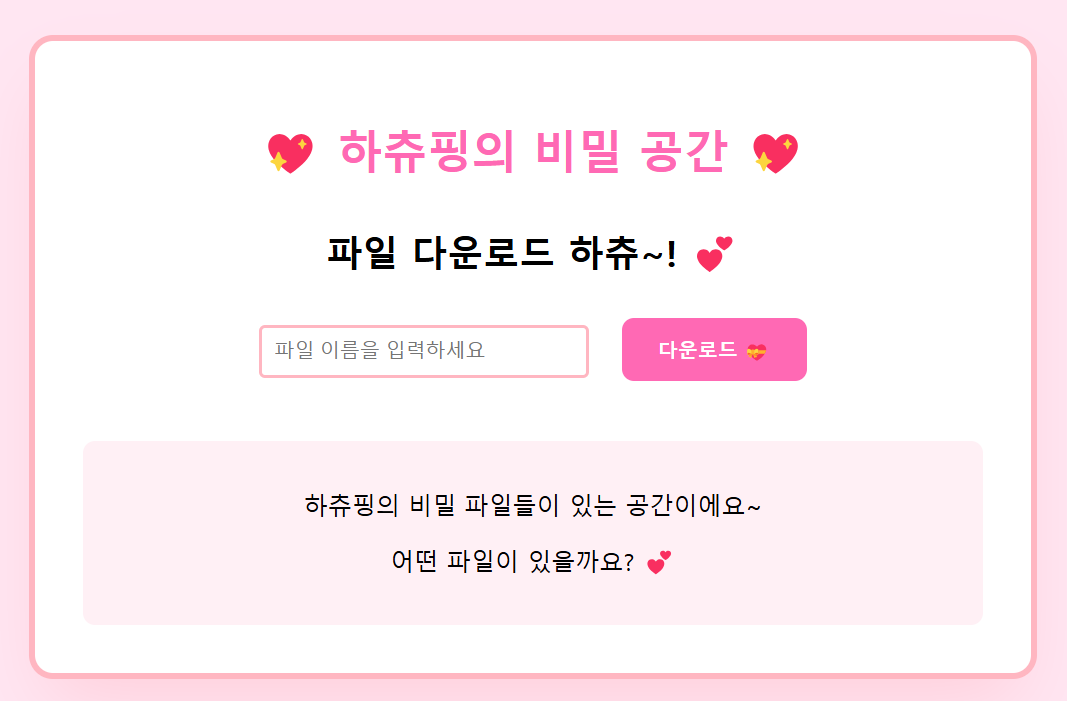

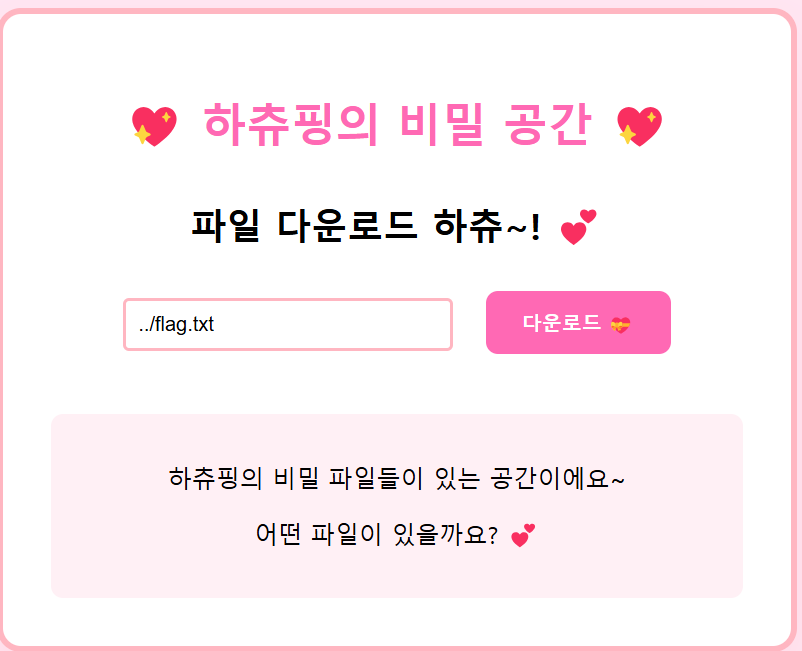

사랑의 하츄핑 (WEB)

들어가면 이런 내용이 있다.

파일 이름을 shell.jpg.php 으로 해서 업로드하면 아래 페이지로 이동한다.

를 입력하면 플래그를 얻을 수 있다.