Filter Toolbar에 각각의 프로토콜명을 입력할 경우, 해당 프로토콜만 선별할 수 있습니다.

tcp: (Transmission Control Protocol), tcp 패킷

udp: (User Datagram Protocol), udp 패킷

arp: (Address Resolution Protocol), arp 패킷

dns: DNS (Domain Name System), 도메인 이름을 조회하는 패킷

dhcp: DHCP (Dynamic Host Configuration Protocol), 동적 IP 주소 할당 요청을 위해 발생하는 패킷

icmp: ICMP (Internet Control Message Protocol), 송수신측의 전송 과정을 진단하는 패킷

wlan: 무선랜

필드 검색

필터링 명령어로 특정 프로토콜의 필드 종류를 입력하면 해당 필드를 포함하고 있는 패킷이 화면에 나타납니다. 예를 들어 HTTP 패킷 중에서 "host"라는 필드를 가진 패킷을 조회하고자 한다면 필터 툴바에 http.host를 입력합니다.

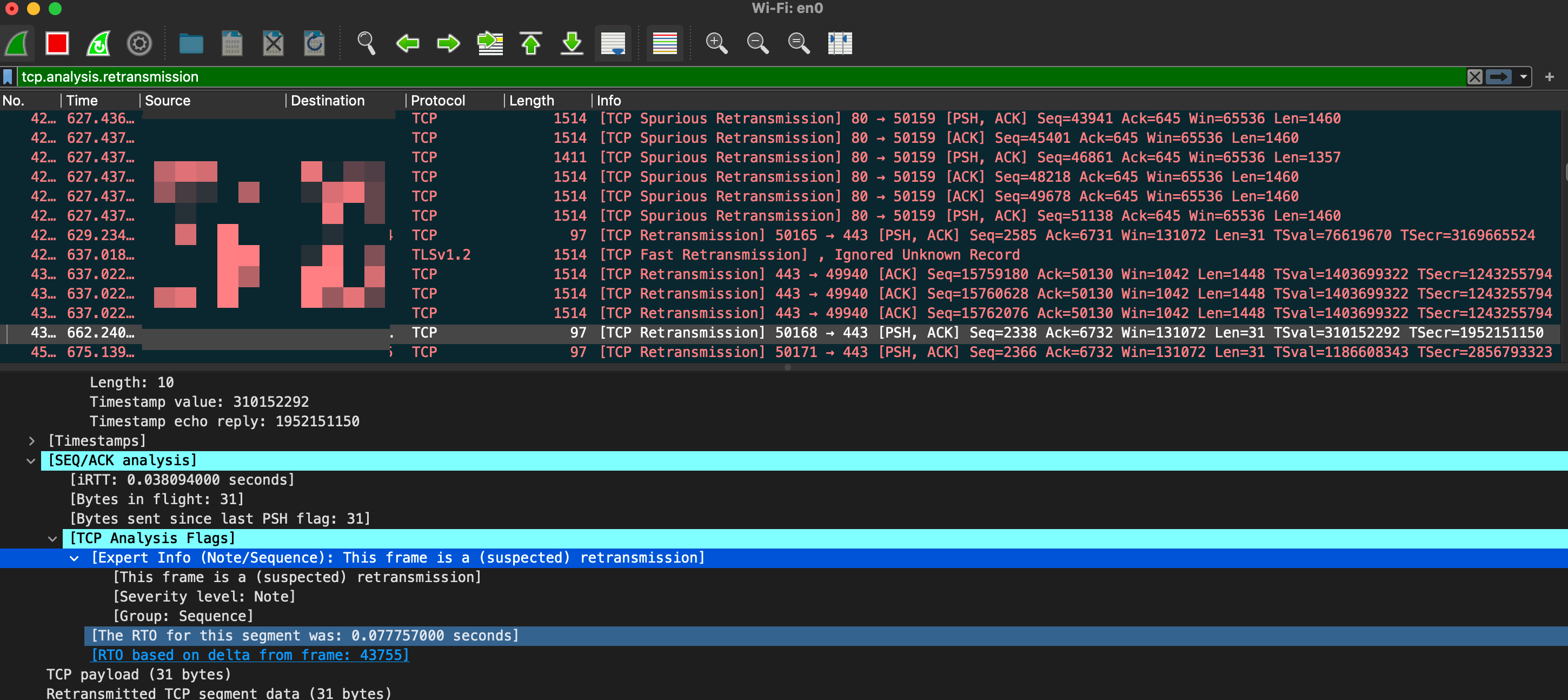

tcp.analysis.retransmission

한 가지 알아두면 유익한 것은 Wireshark는 raw 패킷의 정보에서 더 나아가 독자적으로 각 네트워크 플로우의 상태를 진단하고 유용한 분석 내용을 제공한다는 점입니다. 필드 정보 탭에 간혹 보이는 "Expert Info"가 이에 해당합니다. 예를 들어 TCP 재전송과 같은 현상의 유무는 해당 패킷 하나만으로는 알 수 없고, 전체 TCP stream을 파헤쳐야만 확인할 수 있는데요. Wireshark는 친절하게도 TCP, TLS, HTTP 등의 상위 계층 프로토콜에 대해 여러 고급 정보들을 보여주고 있습니다.

eth.padding

패킷 마지막 부분에 Zero-padding이 존재하는 Ethernet 패킷

tcp.analysis.lost_segment

이전 TCP 세그먼트가 수신부에 도착하지 않았음을 나타냅니다.

tcp.options

TCP 헤더 이후에 옵션 필드가 있는 패킷을 추려냅니다.

tls.handshake.extensions_server_name

SNI (Server Name Indication), TLS 통신에서 클라이언트가 어떤 호스트명에 접근하려는지 알리는 필드

비교 연산

| 같다 | 다르다 | 크다 | 크거나 같다 | 작다 | 작거나 같다 |

|---|---|---|---|---|---|

| eq 또는 == | ne 또는 != | gt 또는 > | ge 또는 >= | lt 또는 < | le 또는 <= |

비교연산 예시

ip 주소: ip.addr == 000.000.00.00 (Source, Destination)Source IP 주소: ip.src eq 000.000.00.00 (Source)Destination IP 주소: ip.dst eq 000.000.00.00 (Destination)TCP port 번호: tcp.port eq 443 (TLS 프로토콜의 default port 번호는 443번입니다.)1~100번째 패킷: frame.number le 100TCP 바이트 영역: tcp[0:2] eq c11dICMP "Destination unreachable" 메시지: icmp.code eq 3frame.len gt 1500: 크기가 1500보다 큰 패킷캡처가 시작한 시점으로부터 0.5초 이후에 수집된 패킷: frame.time_relative gt 0.52번째 TCP stream에 속하는 패킷: tcp.stream eq 2

논리 연산

| 논리곱 | 논리합 | 배타적 논리합 | 논리부정 |

|---|---|---|---|

| and 또는 && | or 또는 || | xor 또는 ^^ | not 또는 ! |

논리연산 예시

TCP port 80번을 쓰지 않는 패킷: not (tcp.port eq 80)길이가 60보다 크고 500보다 작은 패킷: (frame.len gt 60) and (frame.len lt 500)

기타 표현식

- 필드값에서 특정 문자열 검색

http.host contains "bing.com"- TCP SYN 패킷

tcp.flags.syn eq 0x02- HTTP GET 메시지

http.request.method == GET