Q.다양한 차단과 허용을 해보자

R1에서 다양한 차단과 허용

먼저 라우터에서 활성화를 시켜주자

R1(config)#ip http server

R1(config)#ip http authentication local

R1(config)#ip dns server

R1(config)#ip http secure-server

HTTP 서버를 활성화

HTTP 서버의 인증 방식을 로컬 사용자 데이터베이스로 설정

DNS 서버 기능을 활성화

HTTPS 서버를 활성화

ubuntu docker에서 nmap 으로 활성화 된것 확인하기

nmap -sS 10.1.1.241

22/tcp open ssh

23/tcp open telnet

53/tcp open domain

80/tcp open http

443/tcp open https10.1.1.241에 ssh,telnet,dns,http,https가 활성화 된 것을 확인할 수 있음

icmp 차단

R1(config)#ip access-list extended PERMIT

R1(config-ext-nacl)#deny icmp 10.1.1.192 0.0.0.31 host 10.1.1.241 echo-reply

R1(config-ext-nacl)#deny icmp 10.1.1.224 0.0.0.31 host 10.1.1.241 echo-reply

R1(config-ext-nacl)#permit ip any any

R1(config-ext-nacl)#int g2/0

R1(config-if)#ip access-group PERMIT in

10.1.1.192 대역 범위의 ip주소의 응답패킷을 차단

10.1.1.224 대역 범위의 ip주소의 응답패킷을 차단

icmp에서는 echo-reply로 응답패킷을 관리

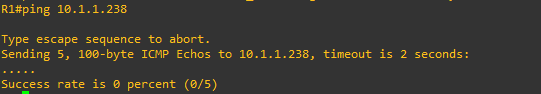

R1에서 10.1.1.238로 핑 보내보기(10.1.1.224 대역)

응답패킷이 도착하지 않으므로 핑 보내기 실패

http, https 차단

R1(config)#ip access-list extended PERMIT

R1(config-ext-nacl)#deny tcp 10.1.1.192 0.0.0.31 host 10.1.1.241 eq 80 443 established

R1(config-ext-nacl)#deny tcp 10.1.1.224 0.0.0.31 host 10.1.1.241 eq 80 443 established

R1(config-ext-nacl)#permit ip any any

R1(config-ext-nacl)#int g2/0

R1(config-if)#ip access-group PERMIT in

10.1.1.192 대역 범위의 http(80), https(443)의 응답패킷을 차단

10.1.1.224 대역 범위의 http(80), https(443)의 응답패킷을 차단

tcp는 established로 응답패킷을 차단함

초기 연결 요청(SYN) 및 연결 종료(FIN) 패킷은 차단x

http,https등은 응용계층이지만 tcp를 통해 데이터 전송이 이루어짐

telnet,ssh 차단

R1(config)#ip access-list extended PERMIT

R1(config-ext-nacl)#deny tcp 10.1.1.192 0.0.0.31 host 10.1.1.241 eq 22 23

R1(config-ext-nacl)#deny tcp 10.1.1.224 0.0.0.31 host 10.1.1.241 eq 22 23

R1(config-ext-nacl)#permit ip any any

R1(config-ext-nacl)#int g2/0

R1(config-if)#ip access-group PERMIT in

ssh(22), telnet(23)을 차단

DNS 차단

R1(config)#ip access-list extended PERMIT

R1(config-ext-nacl)#deny tcp 10.1.1.192 0.0.0.31 host 10.1.1.241 eq 53

R1(config-ext-nacl)#deny tcp 10.1.1.224 0.0.0.31 host 10.1.1.241 eq 53

R1(config-ext-nacl)#permit ip any any

R1(config-ext-nacl)#int g2/0

R1(config-if)#ip access-group PERMIT in

dns(53)을 차단

dns ACL 설정시 가끔 tcp dns가 있을 수 도 있다

보통은 udp임, tcp는 거의 없는듯

모두 차단

ex)

R1(config-ext-nacl)#deny ip 10.1.1.192 0.0.0.31 host 10.1.1.241

모든 패킷 차단시에는 ip로 설정