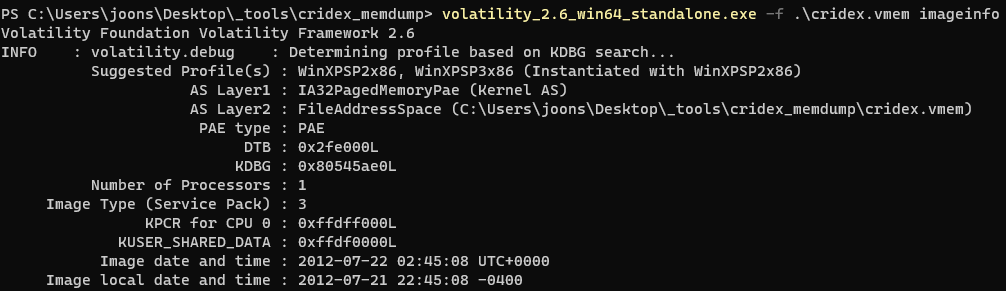

1. imageinfo: 메모리 덤프의 프로파일 확인

volatility -f [덤프파일] imageinfoEX. WinXPSP2x86 프로파일

2. 프로세스

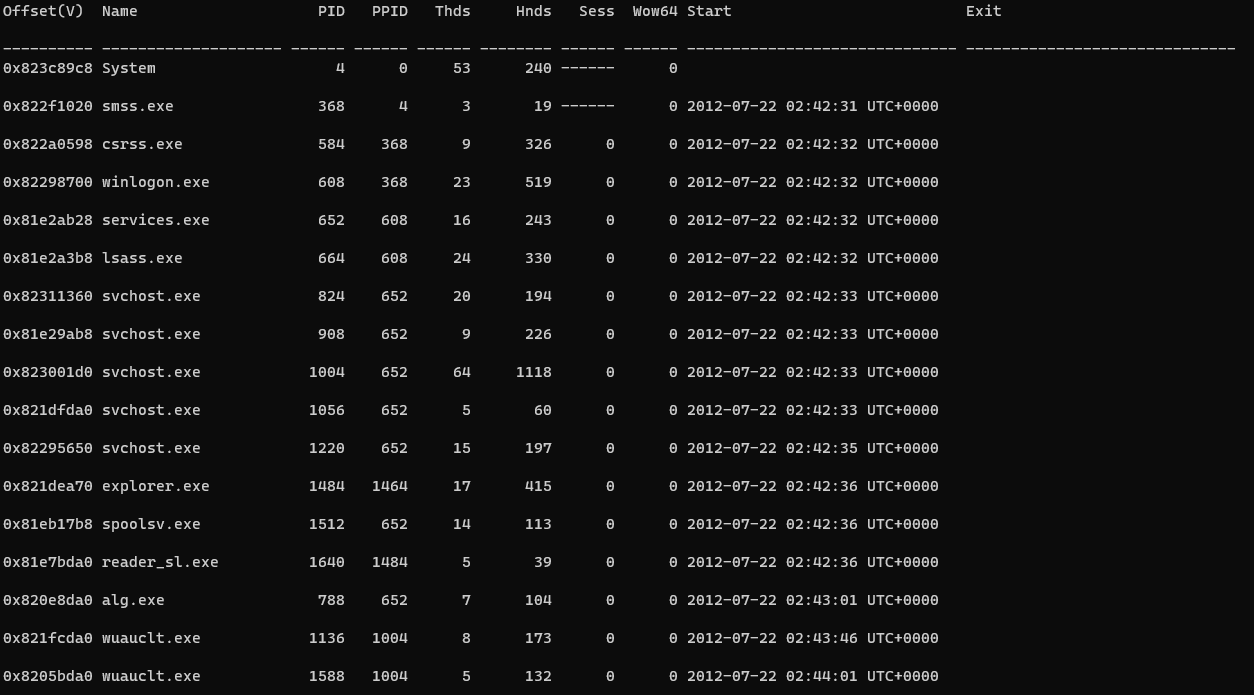

1) pslist: 시간순 출력

volatility -f [덤프파일] --profile=[프로파일] pslist

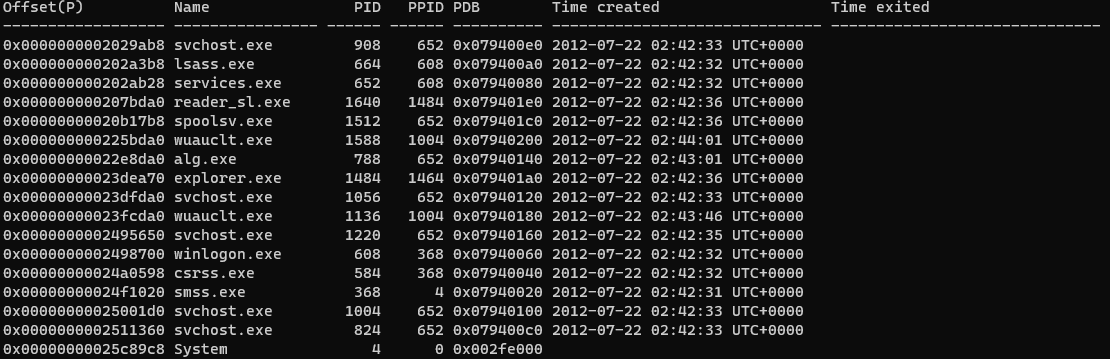

2) psscan: offset순으로 출력 + 숨김 프로세스 확인 가능

volatility -f [덤프파일] --profile=[프로파일] psscan

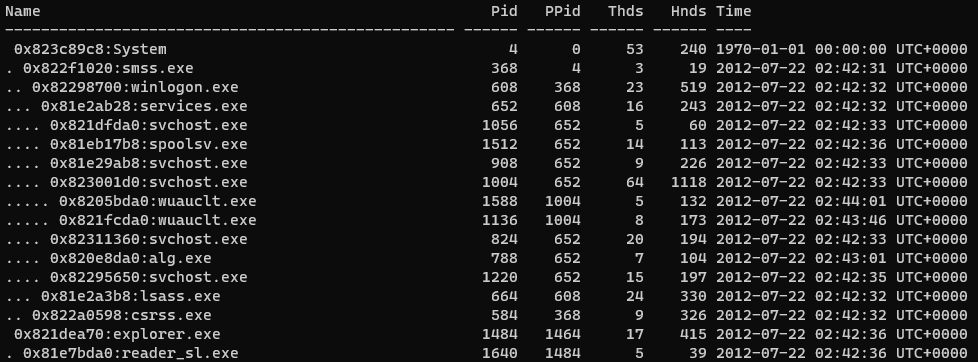

3) pstree: PID와 PPID 기반으로 tree구조로 출력

volatility -f [덤프파일] --profile=[프로파일] psstree

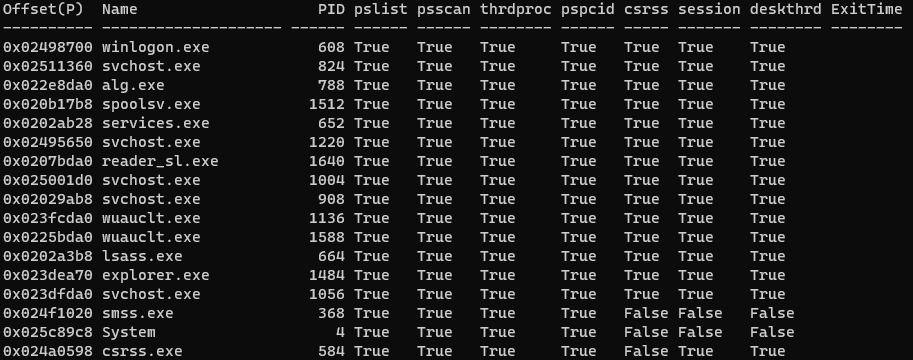

4) psxview: 각 모듈을 비교 출력 → 숨김 프로세스 확인 가능

volatility -f [덤프파일] --profile=[프로파일] psxview

3. 의심스러운 프로세스 목록 만들기

-

수상한 프로세스 찾기

ex. 숨김 프로세스, 시스템 프로세스로 가장한 프로세스, 공격 수단이 될만한 프로세스

-

의심스러운 프로세스 이후 어떤 프로세스가 실행되었는지 확인(pslist)

4. cmd line 정보

1) cmdscan: cmd에서 실행한 명령 조회

- win7 이전: csrss.exe

- win7 이후: conhost.exe

volatility -f [덤프파일] --profile=[프로파일] cmdscan2) consoles: cmd 명령 내역의 screen buffer 출력

- 명령의 input, output 모두 출력

volatility -f [덤프파일] --profile=[프로파일] consoles3) cmdline : 프로세스 실행시 인자값

- 실행중인 프로세스만 포함한다.

volatility -f [덤프파일] --profile=[프로파일] cmdline5. 파일 정보

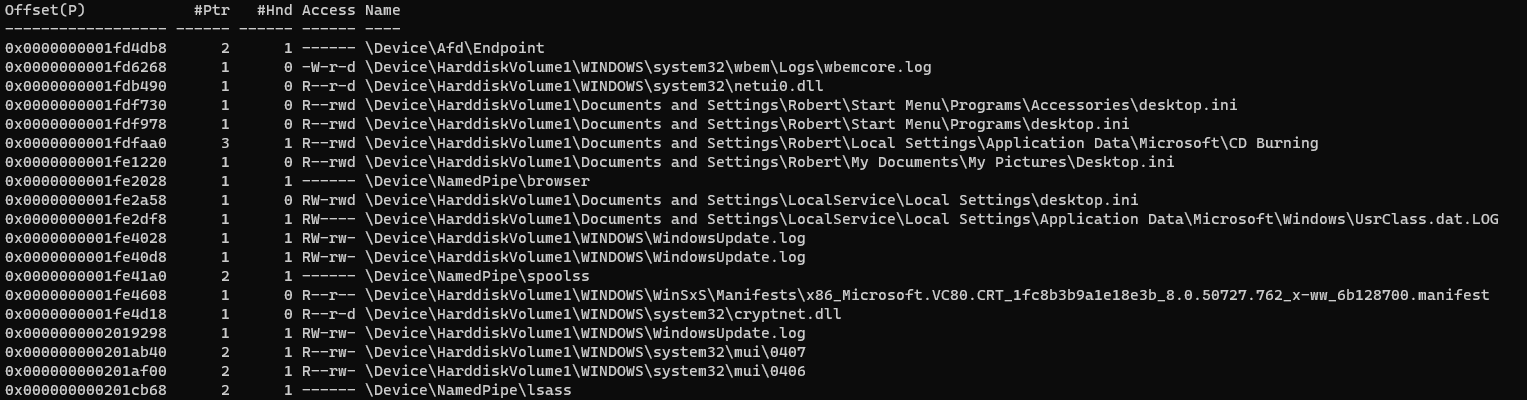

1) filescan: 메모리 내 존재하는 모든 파일 정보 출력

- 각 파일의 오프셋 확인 가능

volatility -f [덤프파일] --profile=[프로파일] filescan

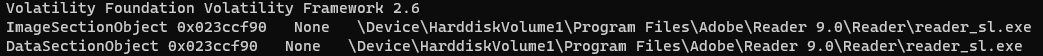

2) dumpfiles: 오프셋으로 파일 덤프

volatility -f [덤프파일] --profile=[프로파일] dumpfiles -Q [파일오프셋] -D [저장 경로]- -n 옵션으로 생성될 파일 덤프 이름에 프로세스 이름 추가

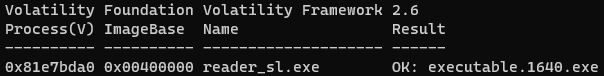

3) procdump: 실행중인 프로세스 파일 덤프

volatility -f [덤프파일] --profile=[프로파일] procdump -p [pid] -D [저장경로]

6. 네트워크 정보

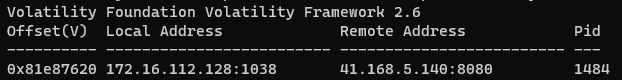

1) connections: 연결된 TCP 통신 정보 출력 (~winxp)

volatility -f [덤프파일] --profile=[프로파일] connections

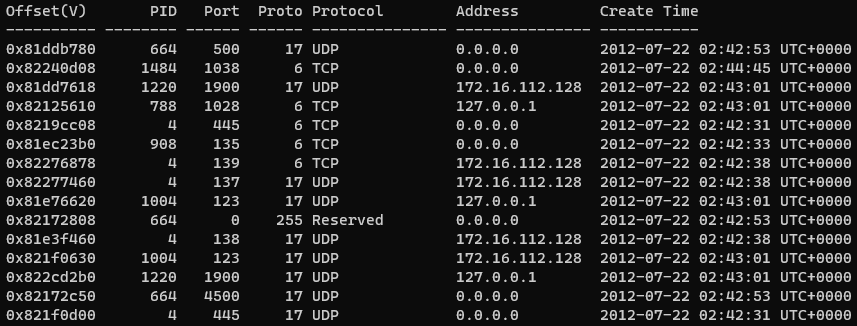

2) sockets: 소켓 정보 출력(~winxp)

volatility -f [덤프파일] --profile=[프로파일] sockets

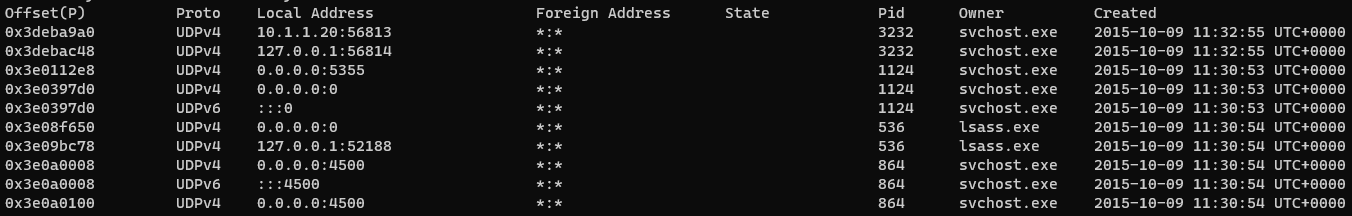

3) netscan: 네트워크 정보 (window 7~)

volatility -f [덤프파일] --profile=[프로파일] netscan

7. 메모리 덤프

1) memdump: 특정 프로세스의 메모리 덤프

volatility -f [덤프파일] --profile=[프로파일] memdump -p [pid] -D [저장 경로]

2) 메모리 덤프 안 문자열 확인

strings [파일 이름]